Windows를 실행하는 컴퓨터의 방화벽을 활성화하고 구성하기 위해 그룹 정책을 사용하는 방법을 알아보시겠습니까? 이 자습서에서는 GPO를 사용하여 방화벽 서비스를 활성화하고 도메인의 모든 컴퓨터에서 네트워크 규칙을 만드는 방법을 보여 드립니다.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

• Windows 7

하드웨어 목록:

다음 섹션에서는 이 자습서를 만드는 데 사용되는 장비 목록을 제공합니다.

위에 나열된 모든 하드웨어는 Amazon 웹 사이트에서 찾을 수 있습니다.

윈도우 관련 튜토리얼 :

이 페이지에서는 Windows와 관련된 자습서 목록에 빠르게 액세스할 수 있습니다.

자습서 GPO - Windows 방화벽 구성

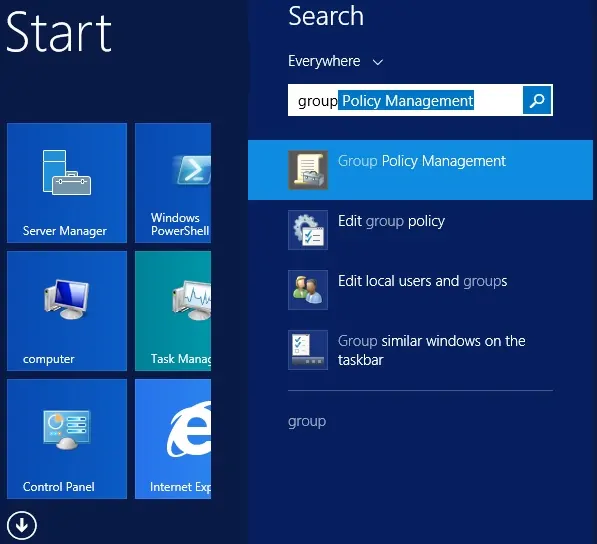

도메인 컨트롤러에서 그룹 정책 관리 도구를 엽니다.

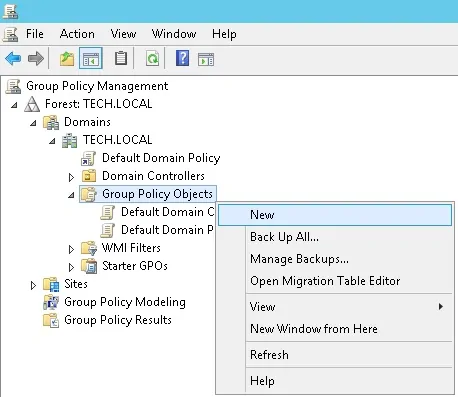

새 그룹 정책을 만듭니다.

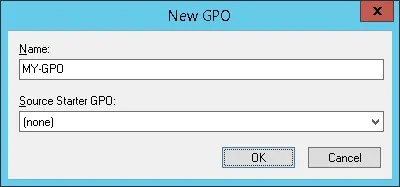

새 그룹 정책의 이름을 입력합니다.

우리의 예에서, 새로운 GPO라는 이름이 지정되었습니다: MY-GPO.

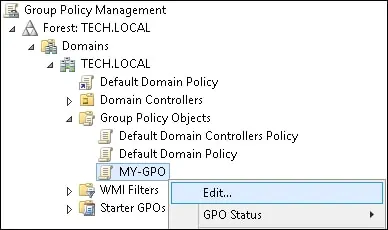

그룹 정책 관리 화면에서 그룹 정책 개체라는 폴더를 확장합니다.

새 그룹 정책 개체를 마우스 오른쪽 단추로 클릭하고 편집 옵션을 선택합니다.

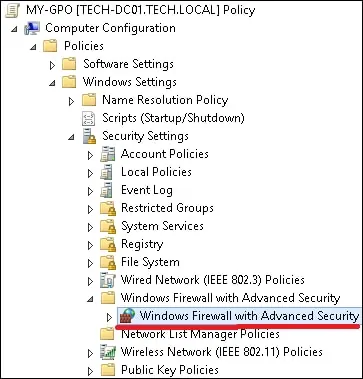

그룹 정책 편집기 화면에서 컴퓨터 구성 폴더를 확장하고 다음 항목을 찾습니다.

고급 보안이 있는 Windows 방화벽이라는 옵션 선택

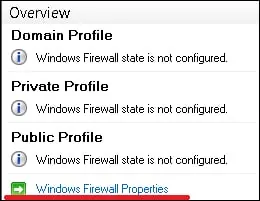

Windows 방화벽 속성이라는 옵션에 액세스합니다.

원하는 네트워크 프로필을 선택하고 다음 구성을 수행합니다.

• 방화벽 상태 - 켜기.

• 인바운드 연결 - 블록.

• 아웃바운드 연결 - 허용합니다.

확인 버튼을 클릭합니다.

예제에서는 컴퓨터가 도메인 네트워크에 연결되어 있을 때 Windows 방화벽을 사용하도록 설정합니다.

예제에서는 아웃바운드 연결을 허용할 것입니다.

예제에서는 인바운드 연결을 차단할 것입니다.

컴퓨터는 모든 장치와의 통신을 시작할 수 있습니다.

다른 장치는 컴퓨터와의 통신을 시작할 수 없습니다.

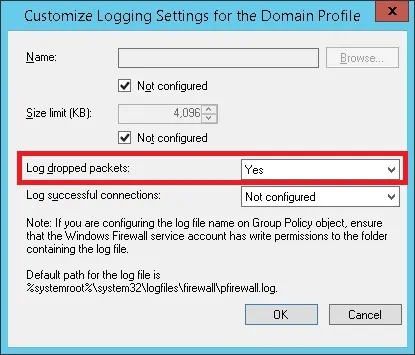

선택적으로 차단된 패킷의 로그를 사용하도록 설정합니다.

Log 삭제 된 패킷이라는 옵션을 활성화합니다.

Windows 방화벽 로그의 기본 경로입니다.

그룹 정책 구성을 저장하려면 그룹 정책 편집기를 닫아야 합니다.

축! GPO 생성을 완료했습니다.

자습서 GPO - 방화벽 규칙 만들기

예를 들어, 우리는 흰색 목록을 만들 것입니다.

이 규칙에는 컴퓨터에 대한 네트워크 연결을 시작할 수 있는 IP 주소 목록이 포함됩니다.

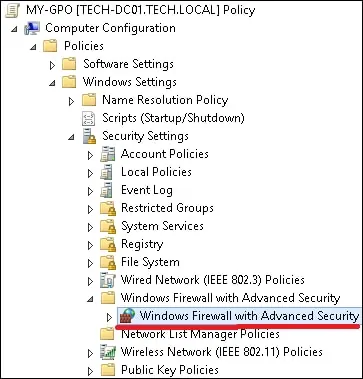

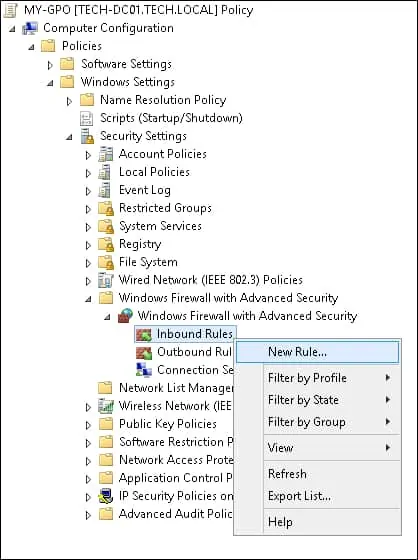

그룹 정책 편집기에서 고급 보안이 있는 Windows 방화벽이라는 옵션을 선택합니다.

새 인바운드 규칙을 만듭니다.

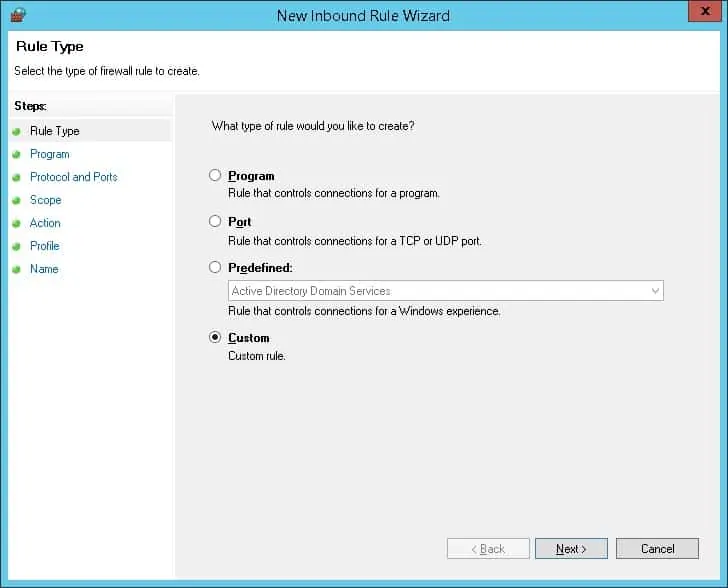

사용자 지정 옵션을 선택합니다.

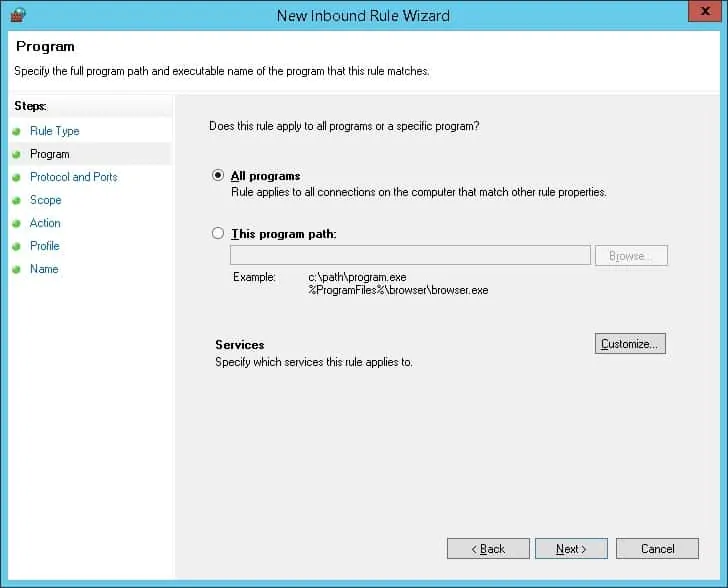

모든 프로그램 옵션을 선택하고 다음 단추를 클릭합니다.

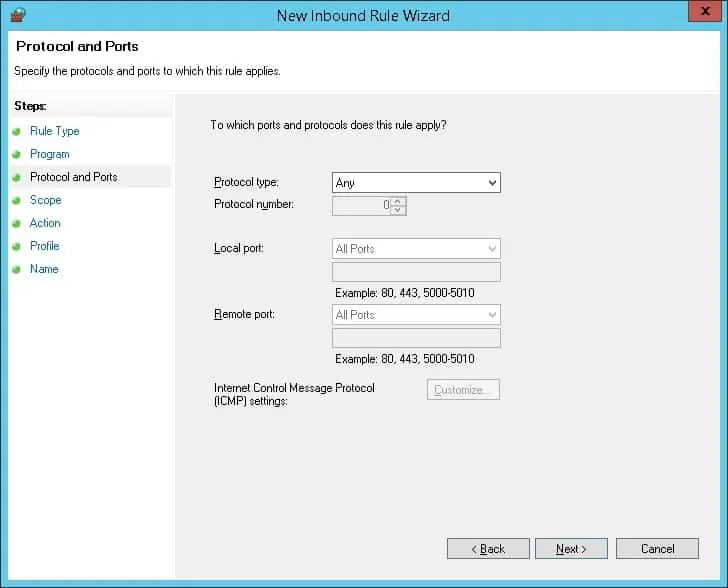

다음 버튼을 클릭합니다.

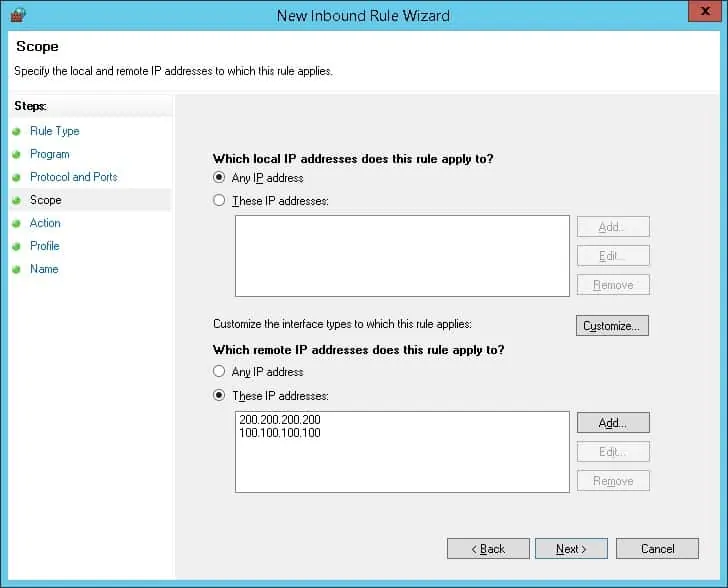

공인 된 IP 주소 목록을 입력하고 다음 버튼을 클릭합니다.

목록에 포함된 IP 주소는 제한 없이 통신을 시작할 수 있습니다.

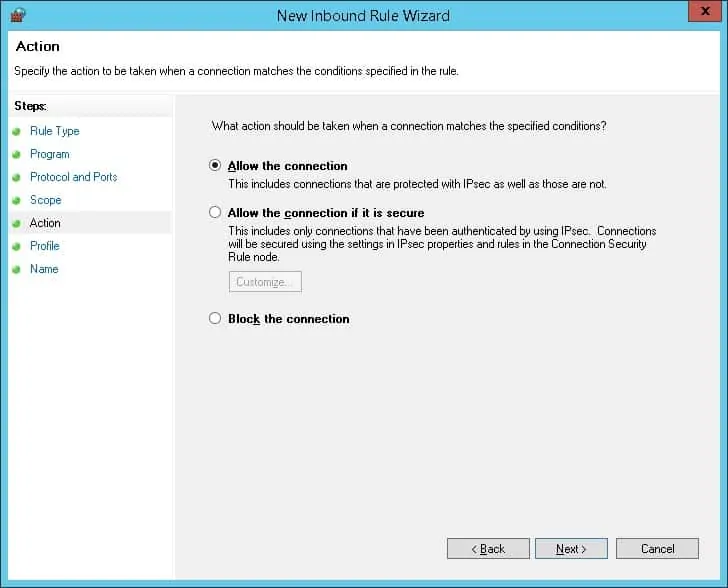

연결을 허용하는 옵션을 선택합니다.

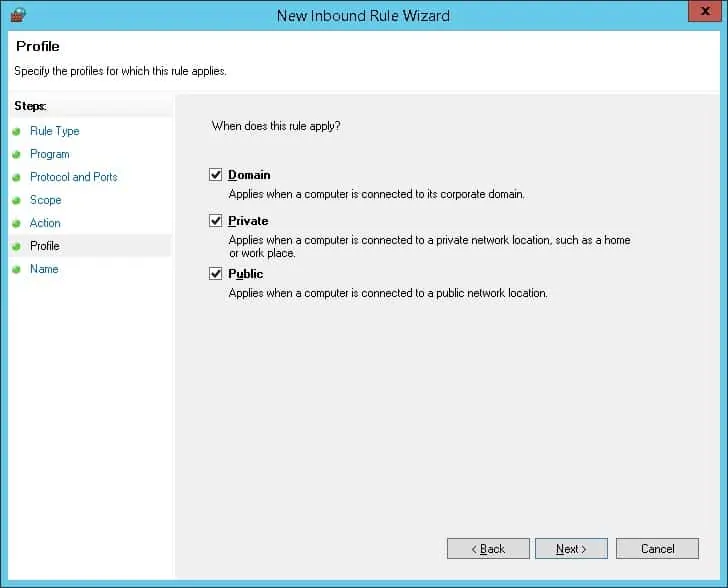

원하는 네트워크 프로필을 선택하고 다음 단추를 클릭합니다.

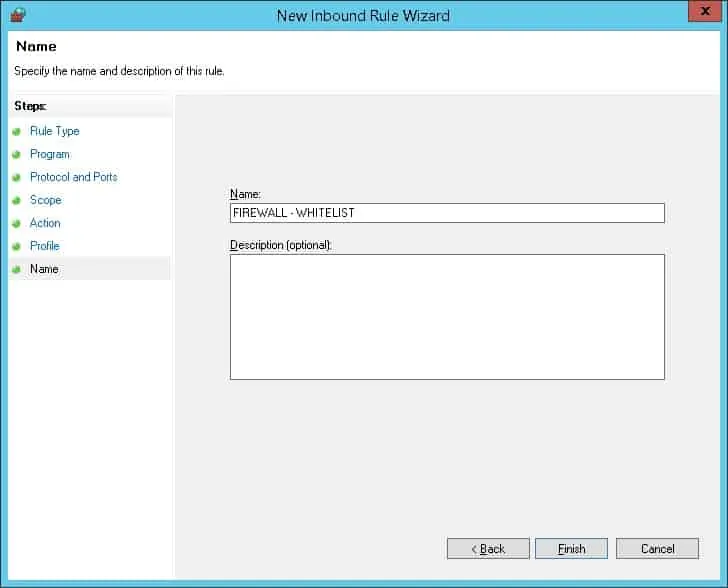

이름을 입력하여 새 인바운드 규칙을 식별합니다.

완료 버튼을 클릭합니다.

그룹 정책 구성을 저장하려면 그룹 정책 편집기를 닫아야 합니다.

축! GPO를 사용하여 인바운드 규칙 생성을 완료했습니다.

자습서 GPO - Windows 방화벽 사용

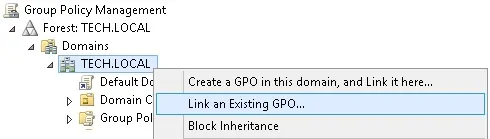

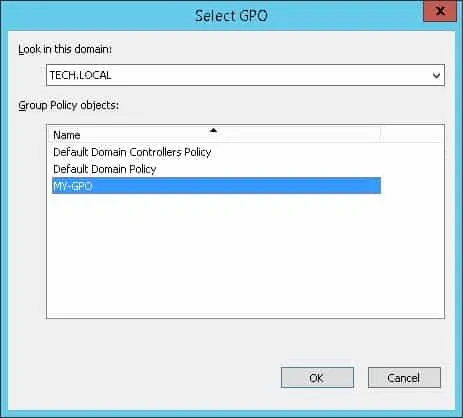

그룹 정책 관리 화면에서 원하는 조직 단위를 마우스 오른쪽 단추로 클릭하고 기존 GPO를 연결하는 옵션을 선택해야 합니다.

예제에서는 MY-GPO라는 그룹 정책을 도메인의 루트에 연결합니다.

GPO를 적용 한 후 10 또는 20 분 동안 기다려야합니다.

이 기간 동안 GPO는 다른 도메인 컨트롤러로 복제됩니다.

예제에서는 GPO를 사용하여 Windows 방화벽을 활성화하고 구성했습니다.