Хотите узнать, как настроить групповую политику для аудита успешности и сбоя проверки подлинности NTLM? В этом учебнике мы покажем вам, как настроить функцию аудита проверки подлинности NTLM с помощью объекта групповой политики.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Окна 11

Список оборудования

Здесь вы можете найти список оборудования, используемого для создания этого учебника.

Эта ссылка будет также показать список программного обеспечения, используемого для создания этого учебника.

Windows Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник GPO - Аудит проверки подлинности NTLM

На контроллере домена откройте инструмент управления групповой политикой.

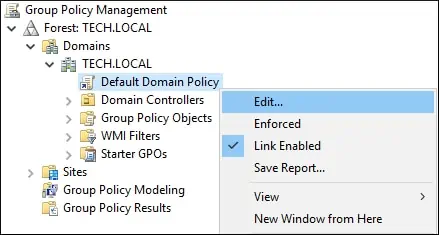

Измените политику домена по умолчанию.

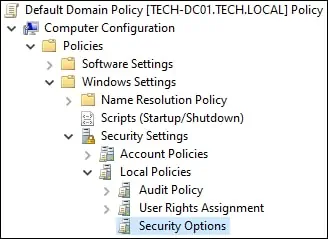

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Доступ к папке под названием Параметры безопасности.

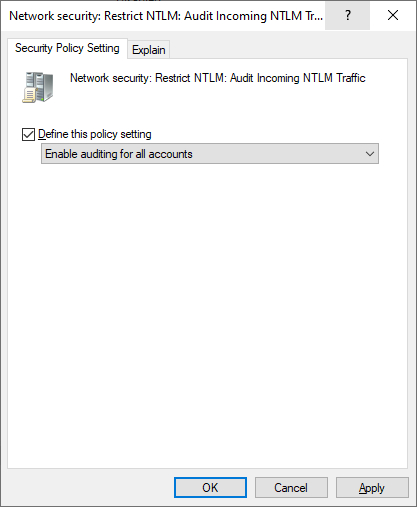

Измените элемент конфигурации с именем Сетевая безопасность: Ограничить NTLM: Аудит входящего трафика NTLM.

Включите параметры аудита для всех учетных записей.

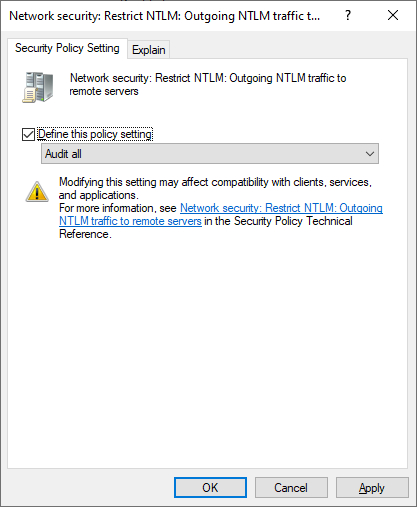

Измените элемент конфигурации с именем Сетевая безопасность: Ограничить NTLM: исходящий трафик NTLM на удаленные серверы.

Включите параметры для аудита всех.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

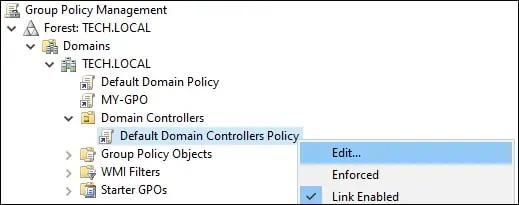

Редактировать политику контроллеров доменов по умолчанию.

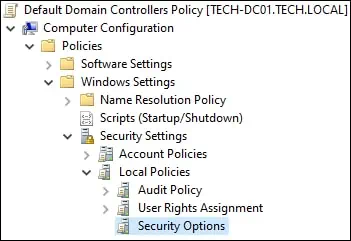

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Доступ к папке под названием Параметры безопасности.

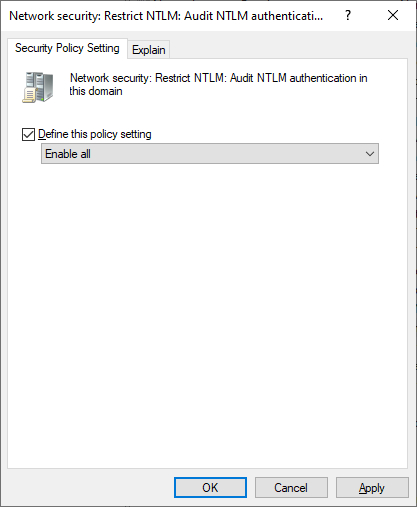

Измените элемент конфигурации с именем Сетевая безопасность: Ограничить NTLM: Аудит проверки подлинности NTLM в этом домене.

Выберите параметр Включить все.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

Поздравляю! Вы закончили создание GPO.

Учебное пособие GPO - Аудит событий входа NTLM

После применения GPO вам нужно подождать 10 или 20 минут.

В течение этого времени GPO будет реплицироваться на другие контроллеры доменов.

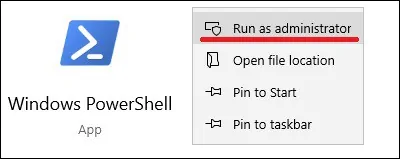

На удаленном компьютере запустите повышенную командную линию Powershell.

Проверьте список событий NTLM, которые будут записываться в журнал.

Вот вывод команды.

Список событий входа NTLM.

Вот вывод команды.

Перечислите конкретные события NTLM.

Получите сведения о последнем событии NTLM.

Вот вывод команды.

В нашем примере мы настроили объект групповой политики для аудита событий успеха и сбоя NTLM.