هل ترغب في معرفة كيفية إعداد مصادقة نصف قطر لوحة القيادة Kubernetes مع فريراديوس؟ في هذا البرنامج التعليمي، ونحن نذهب لتظهر لك كيفية مصادقة مستخدمي لوحة القيادة Kubernetes باستخدام بروتوكول نصف قطر وخدمة فريراديوس على جهاز كمبيوتر يعمل أوبونتو لينكس.

• Ubuntu 20

• Ubuntu 19

• Ubuntu 18

• Kubernetes 1.18

سيقوم هذا البرنامج التعليمي بتثبيت كتلة Kubernetes عقدة واحدة.

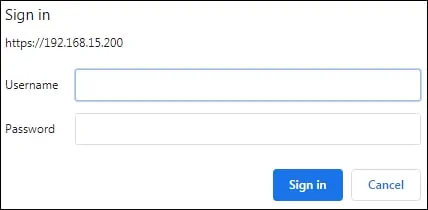

في المثال لدينا، عنوان IP للعقدة الرئيسية Kubernetes هو 192.168.15.200.

في المثال الخاص بنا، عنوان IP لملقم Radius هو 192.168.15.10.

Kubernetes - الدروس

في هذه الصفحة، نقدم وصولاً سريعاً إلى قائمة من الدروس المتعلقة بـ Kubernetes.

البرنامج التعليمي - FreeRadius خادم التثبيت على أوبونتو لينكس

• IP - 192.168.15.10

• نظام Operacional - أوبونتو 20

• Hostname - FREERADIUS

على وحدة تحكم لينكس، استخدم الأوامر التالية لتثبيت خدمة FreeRadius.

الآن ، نحن بحاجة إلى إضافة عملاء FreeRadius إلى clients.conf ؛

تحديد موقع تحرير clients.conf.

إضافة الأسطر التالية في نهاية ملف clients.conf.

في مثالنا، نقوم بإضافة جهاز عميل واحد:

تم تسمية الجهاز KUBERNETES ولديه عنوان IP 192.168.15.200.

في مثالنا، وضعنا السر: KAMISAMA123.

الآن ، نحن بحاجة إلى إضافة مستخدمي FreeRadius إلى ملف تكوين USERS.

البحث عن ملف تكوين مستخدم Freeradius وتحريره.

إضافة الأسطر التالية في نهاية الملف

في المثال الخاص بنا، نقوم بإنشاء حساب مستخدم باسم ADMIN.

إعادة تشغيل ملقم Freeradius.

اختبار ملف تكوين خادم نصف القطر.

لقد انتهيت من تثبيت Freeradius على أوبونتو لينكس.

البرنامج التعليمي Kubernetes - تركيب العقدة الرئيسية

تثبيت قائمة الحزم المطلوبة.

تثبيت خدمة دوكر.

تمكين خدمة Docker أثناء التمهيد.

تحرير ملف تكوين خدمة Docker.

إضافة التكوين التالي في نهاية العنصر المسمى: EXECSTART

هنا هو الملف قبل التكوين لدينا.

هنا هو الملف بعد التكوين لدينا.

إنشاء ملف تكوين النظام.

هنا هو محتوى الملف.

تمكين ملف تكوين النظام.

تحرير ملف التكوين المسمى: MODULES. Conf.157

إضافة التكوين التالي في نهاية هذا الملف.

تحرير ملف التكوين FSTAB وتعطيل استخدام الذاكرة Swap.

هنا هو الملف قبل التكوين لدينا.

هنا هو الملف بعد التكوين لدينا.

تعيين اسم مضيف فريد.

إنشاء ملف لتكوين متغيرات البيئة المطلوبة.

هنا هو محتوى الملف.

إعادة تشغيل الكمبيوتر.

قم بتنزيل مفتاح المستودع Kubernetes وتثبيته.

إضافة مستودع Kubernetes الرسمية.

تثبيت حزم Kubernetes.

قم بتنزيل صور Kubernetes المطلوبة.

هنا هو إخراج الأمر.

تهيئة الكتلة Kubernetes.

هنا هو إخراج الأمر.

يحيط علماً الأمر لإضافة العقد إلى الكتلة Kubernetes.

تعيين إذن الملف الصحيح على ملف تكوين Kubernetes.

تثبيت تكوين شبكة الاتصال المطلوبة.

بشكل افتراضي، لا يسمح للعقدة الرئيسية Kubernetes لتشغيل PODS.

اختياريًا، قم بتمكين العقدة الرئيسية Kubernetes لتشغيل PODS.

في المثال، نستخدم مجموعة Kubernetes عقدة واحدة.

البرنامج التعليمي - تثبيت لوحة معلومات Kubernetes

تثبيت قائمة الحزم المطلوبة.

قم بتنزيل ملف YAML المطلوب.

تثبيت لوحة معلومات Kubernetes.

هنا هو إخراج الأمر.

إنشاء حساب خدمة للوحة المعلومات.

تكوين دور مسؤول الكتلة إلى حساب خدمة لوحة المعلومات.

إنشاء حساب خدمة وكيل Apache.

تكوين دور مسؤول الكتلة إلى حساب وكيل Apache.

قائمة سر اباتشي المتاحة على خادم Kubernetes.

هنا هو إخراج الأمر.

لاحظ أن اسم سرك لن يكون نفس اسمنا.

الحصول على قيمة الرمز السري اباتشي.

هنا هو إخراج الأمر.

يحيط علما قيمة الرمز المميز أباتشي.

في المثال الخاص بنا، هذه هي قيمة الرمز المميز:

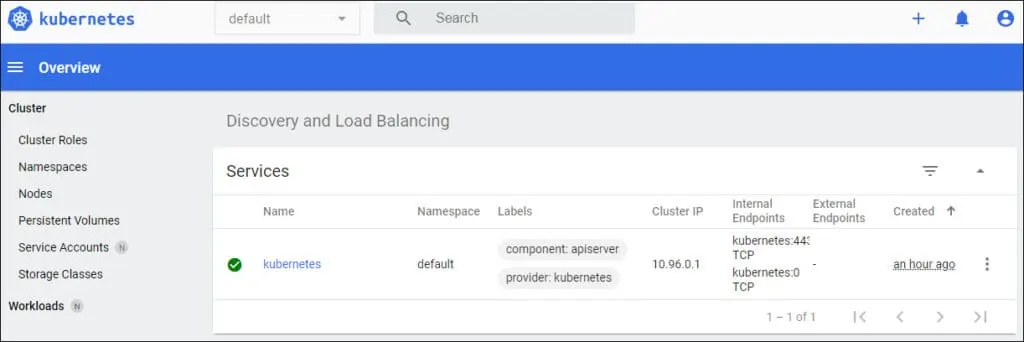

سرد عنوان IP للوحة خدمة نظام المجموعة.

هنا هو إخراج الأمر.

أخذ ملاحظة عنوان IP الكتلة ومنفذ TCP.

في المثال الخاص بنا، يستخدم نظام المجموعة لوحة المعلومات منفذ TCP 443 وعنوان IP 10.107.55.24.

لقد انتهيت من تكوين لوحة المعلومات المطلوبة.

كوبرنيتيس وكيل - نصف قطر المصادقة باستخدام اباتشي

على عقدة الرئيسي تثبيت ملقم Apache.

تمكين وحدات أباتشي المطلوبة.

تحرير ملف تكوين Apache.

إضافة الأسطر التالية إلى نهاية هذا الملف.

إنشاء مفتاح خاص وشهادة باستخدام الأمر OpenSSL.

أدخل المعلومات المطلوبة.

في الخيار المسمى COMMON_NAME، يجب إدخال عنوان IP أو اسم المضيف.

في مثالنا، نستخدم عنوان IP: 192.168.15.200

قم بتحويل شهادة وكيل Kubernetes الموجودة والمفتاح إلى ملف واحد بتنسيق PEM.

تحرير ملف تكوين Apache لموقع الويب الافتراضي.

هنا هو الملف، قبل التكوين لدينا.

هنا هو الملف، بعد التكوين لدينا.

تغيير عنوان IP لعنصر التكوين المسمى ADDRADIUSAUTH إلى عنوان IP من الملقم Radius.

تغيير عنوان IP لعناصر التكوين المسمى PROXYPASS و PROXYPASSREVERSE إلى عنوان IP من الكتلة لوحة المعلومات.

تغيير قيمة الرمز المميز CI المسمى REQUESTHEADER إلى قيمة الرمز المميز السري Apache تم إنشاؤها سابقاً.

في مثالنا، قمنا بتمكين استخدام HTTPS باستخدام شهادات موقعة ذاتيا.

في المثال الذي نقدمه، قمنا بتكوين استخدام مصادقة RADIUS.

سوف يمثل Apache HTTPS الاتصال بين المستخدم و عنوان IP الكتلة لوحة المعلومات.

سوف تستخدم Apache شهادة ومفتاح تم إنشاؤها تلقائيًا أثناء تثبيت خادم Kubernetes لإجراء مصادقة TLS المتبادلة على لوحة المعلومات.

سيقوم ملقم Apache بإضافة رأس إلى كافة الحزم المرسلة إلى لوحة المعلومات.

هذا الرأس يسمى حامل التفويض ويحتوي على الرمز المميز السري الذي تم إنشاؤه سابقًا في وكيل Apache.

كما ستقوم Apache بإعادة توجيه مستخدمي HTTP إلى إصدار HTTPS لعنوان URL المطلوب.

إعادة تشغيل خدمة أباتشي.

افتح المتصفح الخاص بك وادخل إلى إصدار HTTPS من عنوان IP الخاص بملقم Apache.

في المثال الذي نقدمه، تم إدخال عنوان URL التالي في المستعرض:

• https://192.168.15.200

سوف يتطلب ملقم Apache إجراء مصادقة المستخدم.

بعد تسجيل الدخول الناجح، يجب تقديم لوحة معلومات Kubernetes.

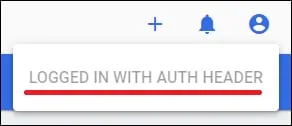

سيقوم وكيل Apache بالمصادقة تلقائيًا إلى لوحة معلومات Kubernetes باستخدام الميزة المسماة: رأس AUTH.

لقد أكملت بنجاح تكوين Apache كوكيل للوحة معلومات Kubernetes.