Souhaitez-vous apprendre à configurer l’authentification Radius du Dashboard Kubernetes avec Freeradius ? Dans ce didacticiel, nous allons vous montrer comment authentifier les utilisateurs de Kubernetes Dashboard à l’aide du protocole Radius et du service Freeradius sur un ordinateur exécutant Ubuntu Linux.

• Ubuntu 20

• Ubuntu 19

• Ubuntu 18

• Kubernetes 1.18

Ce didacticiel installera un cluster Kubernetes à nœud unique.

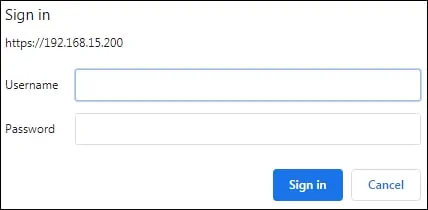

Dans notre exemple, l’adresse IP du nœud principal Kubernetes est 192.168.15.200.

Dans notre exemple, l’adresse IP du serveur Radius est 192.168.15.10.

Kubernetes - Tutoriels

Sur cette page, nous offrons un accès rapide à une liste de tutoriels liés à Kubernetes.

Tutorial - FreeRadius Server Installation sur Ubuntu Linux

• IP - 192.168.15.10

• Système d’opéra - Ubuntu 20

• Hostname - FREERADIUS

Sur la console Linux, utilisez les commandes suivantes pour installer le service FreeRadius.

Maintenant, nous avons besoin d’ajouter des clients FreeRadius aux clients.conf;.

Localiser et modifier les clients.conf.

Ajoutez les lignes suivantes à la fin du fichier clients.conf.

Dans notre exemple, nous ajoutons 1 appareil client :

L’appareil a été nommé KUBERNETES et a l’adresse IP 192.168.15.200.

Dans notre exemple, nous avons posé le secret : KAMISAMA123.

Maintenant, nous devons ajouter les utilisateurs FreeRadius au fichier de configuration USERS.

Recherchez et modifiez le fichier de configuration utilisateur Freeradius.

Ajouter les lignes suivantes à la fin du fichier

Dans notre exemple, nous créons un compte d’utilisateur nommé ADMIN.

Redémarrez le serveur Freeradius.

Testez votre fichier de configuration de serveur Radius .

Vous avez terminé l’installation Freeradius sur Ubuntu Linux.

Didacticiel Kubernetes - Installation du nœud maître

Installez la liste des paquets requis.

Installez le service Docker.

Activez le service Docker pendant le démarrage.

Modifiez le fichier de configuration du service Docker.

Ajouter la configuration suivante à la fin de l’élément nommé : EXECSTART

Voici le fichier avant notre configuration.

Voici le fichier après notre configuration.

Créez un fichier de configuration système.

Voici le contenu du fichier.

Activez le fichier de configuration système.

Modifiez le fichier de configuration nommé : MODULES.CONF

Ajoutez la configuration suivante à la fin de ce fichier.

Modifiez le fichier de configuration FSTAB et désactivez l’utilisation de la mémoire Swap.

Voici le fichier avant notre configuration.

Voici le fichier après notre configuration.

Définissez un nom d’hôte unique.

Créez un fichier pour configurer les variables d’environnement requises.

Voici le contenu du fichier.

Redémarrez l’ordinateur.

Téléchargez et installez la clé de référentiel Kubernetes.

Ajoutez le référentiel officiel Kubernetes.

Installez les packages Kubernetes.

Téléchargez les images Kubernetes requises.

Voici la sortie de commande.

Initialiser le cluster Kubernetes.

Voici la sortie de commande.

Prenez note de la commande pour ajouter des nœuds au cluster Kubernetes.

Définissez l’autorisation de fichier correcte sur le fichier de configuration Kubernetes.

Installez la configuration réseau requise.

Par défaut, le nœud maître Kubernetes n’est pas autorisé à exécuter des PODS.

En option, activez le nœud maître Kubernetes pour exécuter pods.

Dans notre exemple, nous utilisons un cluster Kubernetes à nœud unique.

Didacticiel - Installation du Kubernetes Dashboard

Installez la liste des paquets requis.

Téléchargez le fichier YARL requis.

Installez le Kubernetes Dashboard.

Voici la sortie de commande.

Créez un compte de service pour le Dashboard.

Configurez le rôle d’administrateur de cluster sur le compte de service Dashboard.

Créez un compte de service pour le proxy Apache.

Configurez le rôle d’administrateur de cluster sur le compte proxy Apache.

Répertoriez le secret Apache disponible sur le serveur Kubernetes.

Voici la sortie de commande.

Notez que le nom de votre secret ne sera pas le même que le nôtre.

Obtenez la valeur du jeton secret Apache.

Voici la sortie de commande.

Prenez note de la valeur de jeton Apache.

Dans notre exemple, il s’agit de la valeur symbolique :

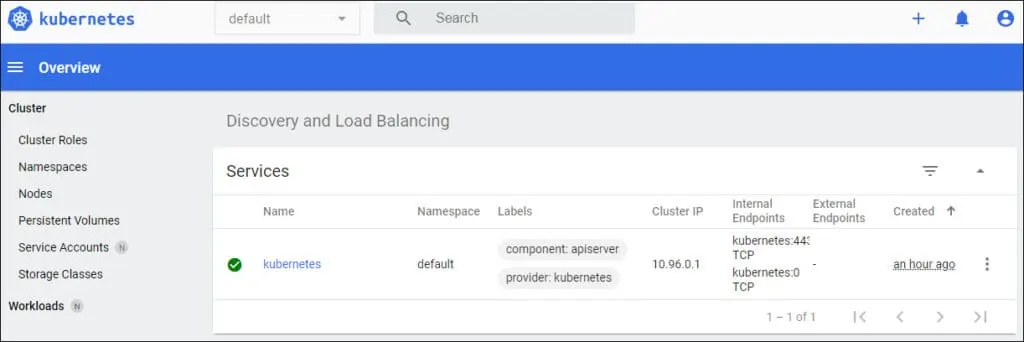

Répertoriez l’adresse IP du cluster de service Dashboard.

Voici la sortie de commande.

Prenez note de l’adresse IP du cluster et du port TCP.

Dans notre exemple, le cluster Dashboard utilise le port TCP 443 et l’adresse IP 10.107.55.24.

Vous avez terminé la configuration du Dashboard requise.

Proxy Kubernetes - Authentification radi rayon à l’aide d’Apache

Sur le nœud Maître, installez le serveur Apache.

Activez les modules Apache requis.

Modifiez le fichier de configuration Apache.

Ajoutez les lignes suivantes à la fin de ce fichier.

Créez une clé et un certificat privés à l’aide de la commande OpenSSL.

Entrez les informations demandées.

Dans l’option nommée COMMON_NAME, vous devez entrer l’adresse IP ou le nom d’hôte.

Dans notre exemple, nous utilisons l’adresse IP : 192.168.15.200

Convertissez votre certificat proxy Kubernetes existant et la clé en un seul fichier au format PEM.

Modifiez le fichier de configuration Apache pour le site Web par défaut.

Voici le fichier, avant notre configuration.

Voici le fichier, après notre configuration.

Modifiez l’adresse IP de l’élément de configuration nommé ADDRADIUSAUTH à l’adresse IP du serveur Radius.

Modifiez l’adresse IP des éléments de configuration nommés PROXYPASS et PROXYPASSREVERSE à l’adresse IP du cluster Dashboard.

Modifiez la valeur de jeton de l’IC nommé REQUESTHEADER en valeur de jeton secret Apache créée précédemment.

Dans notre exemple, nous avons activé l’utilisation de HTTPS à l’aide de certificats autosignés.

Dans notre exemple, nous avons configuré l’utilisation de l’authentification RADIUS.

Apache représentera la communication HTTPS entre l’utilisateur et l’adresse IP du cluster Dashboard.

Apache utilisera un certificat et une clé créés automatiquement lors de l’installation du serveur Kubernetes pour effectuer l’authentification TLS mutuelle sur le Dashboard.

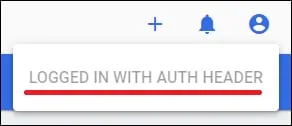

Le serveur Apache ajoutera un en-tête à tous les paquets envoyés au Dashboard.

Cet en-tête est nommé AUTHORIZATION BEARER et contient le jeton secret créé plus tôt dans le proxy Apache.

Apache redirigera également les utilisateurs HTTP vers la version HTTPS de l’URL demandée.

Redémarrez le service Apache.

Ouvrez votre navigateur et accédez à la version HTTPS de l’adresse IP du serveur Apache.

Dans notre exemple, l’URL suivante a été saisie dans le navigateur :

• https://192.168.15.200

Le serveur Apache vous demandera d’effectuer l’authentification utilisateur.

Après une connexion réussie, le Kubernetes Dashboard doit être présenté.

Le proxy Apache s’auxeigne automatiquement dans le Dashboard Kubernetes à l’aide de la fonctionnalité nommée : AUTH HEADER.

Vous avez terminé avec succès la configuration d’Apache en tant que proxy pour le Dashboard Kubernetes.