アクティブディレクトリで LDAP 認証を使用するように Apache サーバーを構成する方法を学習しますか? このチュートリアルでは、Ubuntu Linux を実行しているコンピュータ上の LDAP プロトコルを使用して、Active Directory 上の Apache サービスを認証する方法を説明します。

• Ubuntu 18

• Ubuntu 19

• Ubuntu 20

• Apache 2.4.41

• Windows 2012 R2

Techexpert.tipsによる著作権© 2018-2021。

すべての権利が予約されています。 この出版物のいかなる部分も、出版社の書面による事前の許可なしに、いかなる形でも、またはいかなる手段によっても複製、配布、または送信することはできません。

機器リスト

次のセクションでは、このチュートリアルの作成に使用される機器の一覧を示します。

アマゾンアソシエイトとして、私は適格な購入から稼ぎます。

アパッチ - 関連チュートリアル:

このページでは、Apacheに関連するチュートリアルのリストにすばやくアクセスできます。

チュートリアル - Windows ドメイン コントローラ ファイアウォール

• IP - 192.168.15.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

まず、Windows ドメイン コントローラにファイアウォールルールを作成する必要があります。

このファイアウォール規則により、Apache サーバーは Active ディレクトリ データベースに対してクエリを実行できます。

ドメイン コントローラで、セキュリティが強化された Windows ファイアウォールという名前のアプリケーションを開きます。

新しい受信ファイアウォール規則を作成します。

[ポート] オプションを選択します。

[TCP] オプションを選択します。

[特定のローカル ポート] オプションを選択します。

TCP ポート 389 を入力します。

[接続を許可する] オプションを選択します。

ドメイン オプションを確認します。

[プライベート] オプションをオンにします。

[パブリック] オプションをオンにします。

ファイアウォール規則の説明を入力します。

これで、必要なファイアウォールルールが作成されました。

このルールにより、Apache サーバは Active ディレクトリ データベースに対してクエリを実行できます。

チュートリアル - Windows ドメイン アカウントの作成

次に、Active ディレクトリ データベースに少なくとも 2 つのアカウントを作成する必要があります。

ADMIN アカウントは Apache サーバーでログインするために使用されます。

BIND アカウントは、アクティブ ディレクトリ データベースのクエリに使用されます。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいアカウントを作成します。

admin という名前の新しいアカウントを作成します。

ADMIN ユーザーに設定されたパスワード: 123qwe..

このアカウントは Apache Web インターフェイスでの認証に使用されます。

次の名前の新しいアカウントを作成します。

BIND ユーザーに設定されたパスワード: kamisama123..

このアカウントは、Active Directory データベースに保存されているパスワードのクエリに使用されます。

これで、必要なアクティブ ディレクトリ アカウントが作成されました。

Apache - アクティブディレクトリでの LDAP 認証

• IP - 192.168.15.11

• 運用システム - Ubuntu 19.10

• Hostname - APACHE

Apache サーバーと必要な LDAP 認証モジュールをインストールします。

Apache2 LDAP 認証モジュールを有効にします。

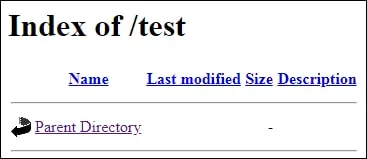

この例では、Test というディレクトリにアクセスしようとするユーザーに認証を要求します。

Test という名前のディレクトリを作成し、このディレクトリに対する www-data という名前のアクセス許可をユーザーに与えます。

テストディレクトリにアクセスしようとするユーザーに LDAP 認証を要求するように Apache サーバを設定します。

Apache 000-default.conf 設定ファイルを編集します。

設定前の 000-default.conf ファイルはここにあります。

設定後の 000-default.conf ファイルを次に示します。

Apache サーバーは、ディレクトリ /var/www/html/test を acesss に対してパスワード認証を要求するように構成されました。

Apache Web サーバーは、LDAP サーバー 192.168.15.10 を使用してユーザー アカウントを認証するように構成されました。

Apache Web サーバーは、アクティブディレクトリドメインである TECH を使用するように構成されました。地元の。

Apache サービスを再起動します。

おめでとう! Apache 認証が正常に構成されました。

アパッチ - LDAP 認証テスト

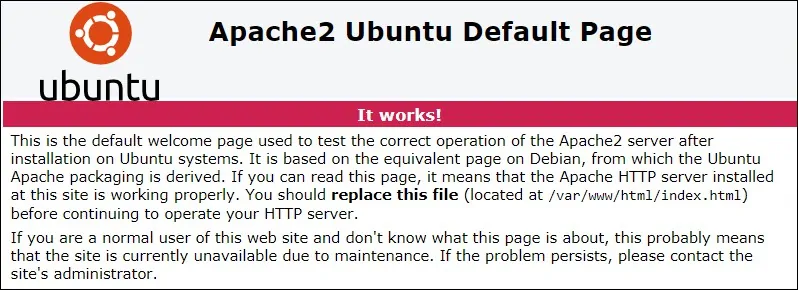

ブラウザを開き、Apache ウェブサーバーの IP アドレスを入力します。

この例では、ブラウザに次の URL が入力されています。

• http://192.168.15.11

Apache のデフォルトページが表示されます。

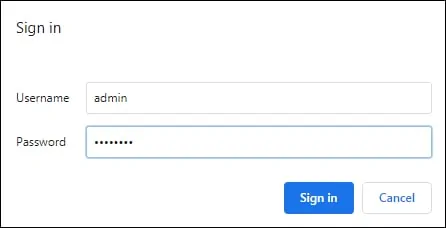

ブラウザを開き、Web サーバーの IP アドレスと /test を入力します。

この例では、ブラウザに次の URL が入力されています。

• http://192.168.15.11/test

ログイン画面で、アクティブディレクトリのユーザー名とパスワードを入力します。

• Username: admin

• パスワード: 123qwe..

ログインが成功すると、Test という名前のディレクトリにアクセスする権限が与えられます。

おめでとう! Apache サーバーで、アクティブディレクトリを使用するように LDAP 認証を構成しました。