Wilt u leren hoe u de Radius-authenticatie van het Kubernetes-dashboard met Freeradius instellen? In deze zelfstudie laten we je zien hoe je Kubernetes Dashboard-gebruikers verifiëren met behulp van het Radius-protocol en de Freeradius-service op een computer met Ubuntu Linux.

• Ubuntu 20

• Ubuntu 19

• Ubuntu 18

• Kubernetes 1.18

Met deze zelfstudie wordt een Kubernetes-cluster met één knooppunt geïnstalleerd.

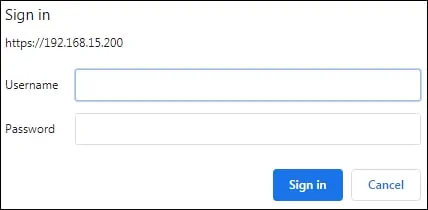

In ons voorbeeld is het IP-adres van het Kubernetes masterknooppunt 192.168.15.200.

In ons voorbeeld is het IP-adres van de Radius-server 192.168.15.10.

Kubernetes - Zelfstudies

Op deze pagina bieden we snel toegang tot een lijst met tutorials met betrekking tot Kubernetes.

Tutorial - FreeRadius Server Installatie op Ubuntu Linux

• IP - 192.168.15.10

• Operacional System - Ubuntu 20

• Hostname - FREERADIUS

Gebruik op de Linux-console de volgende opdrachten om de FreeRadius-service te installeren.

We moeten FreeRadius-klanten toevoegen aan de klanten.conf;.

Zoek en bewerk de clients.conf.

Voeg de volgende regels toe aan het einde van het clients.conf-bestand.

In ons voorbeeld voegen we 1 clientapparaat toe:

Het apparaat kreeg de naam KUBERNETES en heeft het IP-adres 192.168.15.200.

In ons voorbeeld stellen we het geheim: KAMISAMA123.

Nu moeten we FreeRadius-gebruikers toevoegen aan het configuratiebestand voor gebruikers.

Zoek en bewerk het Freeradius-gebruikersconfiguratiebestand.

De volgende regels aan het einde van het bestand toevoegen

In ons voorbeeld maken we een gebruikersaccount met de naam ADMIN.

Start de Freeradius-server opnieuw.

Test uw radiusserverconfiguratiebestand.

Je hebt de Freeradius installatie op Ubuntu Linux voltooid.

Zelfstudie Kubernetes - Installatie van hoofdknooppunt

Installeer de lijst met vereiste pakketten.

Installeer de Docker-service.

Schakel de Docker-service in tijdens het opstarten.

Het configuratiebestand van de Docker-service bewerken.

Voeg de volgende configuratie toe aan het einde van het item met de naam: EXECSTART

Hier is het bestand voor onze configuratie.

Hier is het bestand na onze configuratie.

Een systeemconfiguratiebestand maken.

Hier is de inhoud van het bestand.

Schakel het systeemconfiguratiebestand in.

Bewerk het configuratiebestand met de naam: MODULES.CONF

Voeg de volgende configuratie toe aan het einde van dit bestand.

Bewerk het FSTAB-configuratiebestand en schakel het gebruik van Swapgeheugen uit.

Hier is het bestand voor onze configuratie.

Hier is het bestand na onze configuratie.

Stel een unieke hostnaam in.

Maak een bestand om de vereiste omgevingsvariabelen te configureren.

Hier is de inhoud van het bestand.

Start de computer opnieuw op.

Download en installeer de Kubernetes repository-sleutel.

Voeg de officiële Kubernetes repository toe.

Installeer de Kubernetes-pakketten.

Download de vereiste Kubernetes-afbeeldingen.

Hier is de opdrachtuitvoer.

Initialiseer het Kubernetes-cluster.

Hier is de opdrachtuitvoer.

Let op de opdracht om knooppunten toe te voegen aan het Kubernetes-cluster.

Stel de juiste bestandsmachtiging in voor het Configuratiebestand van Kubernetes.

Installeer de vereiste netwerkconfiguratie.

Standaard is het basisknooppunt Kubernetes niet toegestaan om PODS uit te voeren.

Schakel de optie het hoofdknooppunt van Kubernetes in om PODS uit te voeren.

In ons voorbeeld gebruiken we een kubernetes-cluster met één knooppunt.

Zelfstudie - Installatie van kubernetes-dashboard

Installeer de lijst met vereiste pakketten.

Download het vereiste YAML-bestand.

Installeer het Kubernetes-dashboard.

Hier is de opdrachtuitvoer.

Maak een serviceaccount voor het dashboard.

Configureer de rol clusterbeheerder naar het dashboardserviceaccount.

Maak een serviceaccount voor de Apache-proxy.

Configureer de rol clusterbeheerder naar het Apache-proxyaccount.

Vermeld het Apache-geheim dat beschikbaar is op de Kubernetes-server.

Hier is de opdrachtuitvoer.

Merk op dat de naam van je geheim niet hetzelfde zal zijn als de onze.

Krijg de waarde van het Apache-geheime token.

Hier is de opdrachtuitvoer.

Let op de Apache-tokenwaarde.

In ons voorbeeld is dit de tokenwaarde:

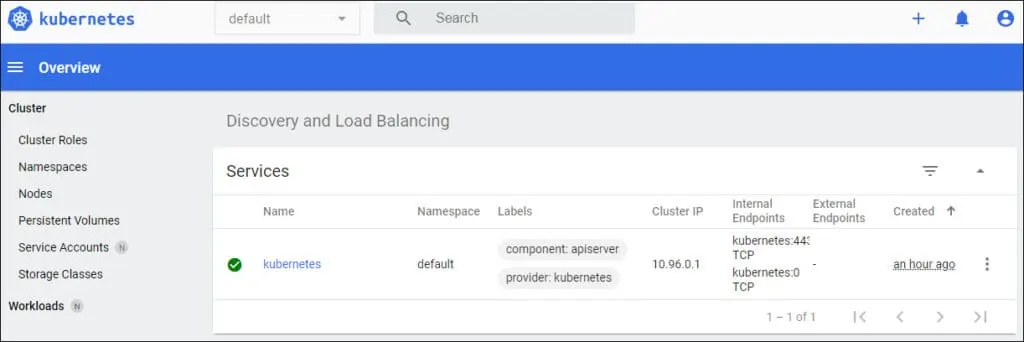

Het IP-adres van het dashboardservicecluster vermelden.

Hier is de opdrachtuitvoer.

Let op het IP-adres van het cluster en de TCP-poort.

In ons voorbeeld gebruikt het dashboardcluster de TCP-poort 443 en het IP-adres 10.107.55.24.

U bent klaar met de vereiste dashboardconfiguratie.

Kubernetes Proxy - Radiusverificatie met Apache

Installeer op het hoofdknooppunt de Apache-server.

Schakel de vereiste Apache-modules in.

Het Apache-configuratiebestand bewerken.

Voeg de volgende regels toe aan het einde van dit bestand.

Maak een privésleutel en certificaat met de opdracht OpenSSL.

Voer de gevraagde gegevens in.

In de optie met de naam COMMON_NAME moet u het IP-adres of de hostnaam invoeren.

In ons voorbeeld gebruiken we het IP-adres: 192.168.15.200

Converteer uw bestaande Kubernetes-proxycertificaat en de sleutel naar één bestand in de PEM-indeling.

Bewerk het Apache-configuratiebestand voor de standaardwebsite.

Hier is het bestand, voor onze configuratie.

Hier is het bestand, na onze configuratie.

Wijzig het IP-adres van het configuratieitem addradiusauth in het IP-adres van de Radius-server.

Wijzig het IP-adres van de configuratie-items met de naam PROXYPASS en PROXYPASSREVERSE op het IP-adres van het dashboardcluster.

Wijzig de tokenwaarde van de CI met de naam REQUESTHEADER in de eerder gemaakte Apache-geheime tokenwaarde.

In ons voorbeeld hebben we het gebruik van HTTPS ingeschakeld met behulp van zelf ondertekende certificaten.

In ons voorbeeld hebben we het gebruik van RADIUS-verificatie geconfigureerd.

Apache vertegenwoordigt HTTPS-communicatie tussen de gebruiker en het IP-adres van het dashboardcluster.

Apache gebruikt een certificaat en sleutel die automatisch zijn gemaakt tijdens de installatie van de Kubernetes-server om wederzijdse TLS-verificatie uit te voeren op het dashboard.

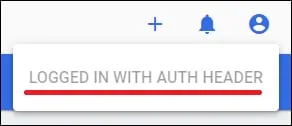

De Apache-server voegt een koptekst toe aan alle pakketten die naar het dashboard worden verzonden.

Deze header heeft de naam AUTORISATIEDRAGER en bevat het geheime token dat eerder is gemaakt in de Apache-proxy.

Apache zal ook HTTP-gebruikers omleiden naar de HTTPS-versie van de gevraagde URL.

Start de Apache-service opnieuw.

Open uw browser en krijg toegang tot de HTTPS-versie van het IP-adres van de Apache-server.

In ons voorbeeld is de volgende URL ingevoerd in de browser:

• https://192.168.15.200

De Apache-server vereist dat u gebruikersverificatie uitvoert.

Na een succesvolle login moet het Kubernetes Dashboard worden gepresenteerd.

De Apache-proxy wordt automatisch geverifieerd naar het Kubernetes-dashboard met de functie: AUTH HEADER.

U hebt de configuratie van Apache als proxy voor het Kubernetes-dashboard voltooid.