Gostaria de saber como usar uma política de grupo para restringir o acesso anônimo a pipes e compartilhamentos nomeados? Neste tutorial, mostraremos como criar uma política de grupo para bloquear o acesso anônimo a compartilhamentos e pipes nomeados.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Windows 11

Lista de equipamentos

Aqui você pode encontrar a lista de equipamentos usados para criar este tutorial.

Este link também mostrará a lista de software usada para criar este tutorial.

Tutorial relacionado ao Windows:

Nesta página, oferecemos acesso rápido a uma lista de tutoriais relacionados ao Windows.

GPO tutorial - Restringir o acesso anônimo a compartilhamentos e pipes nomeados

No controlador de domínio, abra a ferramenta de gerenciamento de políticas de grupo.

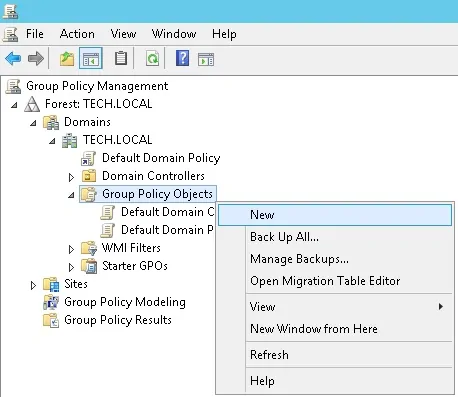

Crie uma nova política de grupo.

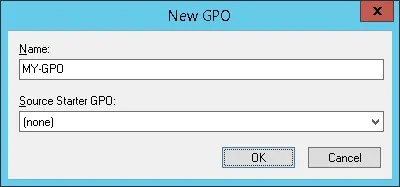

Digite um nome para a nova política do grupo.

Em nosso exemplo, o novo GPO foi nomeado: MY-GPO.

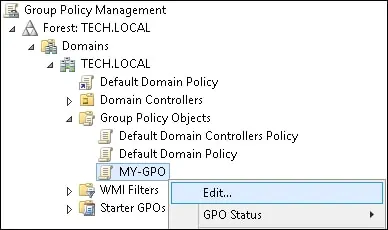

Na tela Gerenciamento de Políticas de Grupo, expanda a pasta chamada Objetos de Política de Grupo.

Clique com o botão direito do mouse no novo Objeto de Política de Grupo e selecione a opção Editar.

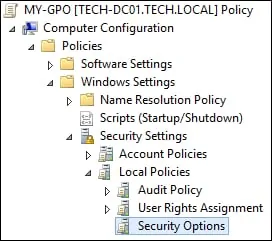

Na tela do editor de política do grupo, expanda a pasta de configuração do computador e localize o seguinte item.

Acesse o diretório chamado Configurações de segurança.

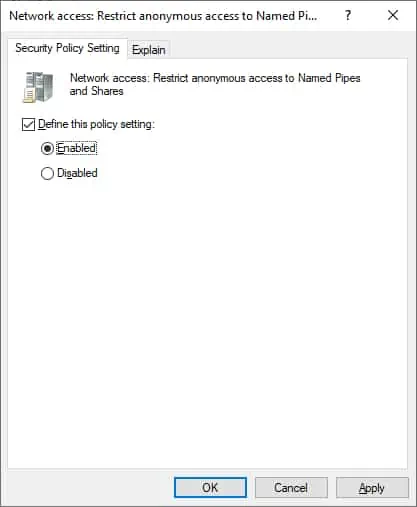

Habilite o item chamado Acesso à rede: restrinja o acesso anônimo a Pipes e Compartilhamentos Nomeados.

Para salvar a configuração da política de grupo, você precisa fechar o editor de Política de Grupo.

Parabéns! Você terminou a criação da GPO.

GPO de tutorial - Restringir o acesso anônimo a pipes e compartilhamentos nomeados

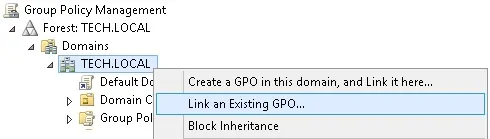

Na tela de gerenciamento de políticas do Grupo, você precisa clicar com o botão direito do mouse na Unidade Organizacional desejada e selecionar a opção de vincular um GPO existente.

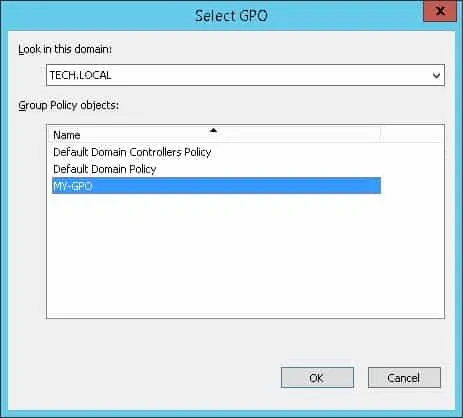

Em nosso exemplo, vamos vincular a política de grupo chamada MY-GPO à raiz do domínio.

Depois de aplicar o GPO você precisa esperar por 10 ou 20 minutos.

Durante este tempo, o GPO será replicado para outros controladores de domínio.

Em nosso exemplo, desabilitamos o acesso anônimo a pipes nomeados e pastas compartilhadas usando um GPO.