Хотите узнать, как настроить аутентификацию OPNsense LDAP в каталогactive? В этом уроке мы покажем вам, как проверить подлинность пользователей OPNsense с помощью базы данных Active каталога от Microsoft Windows и протокола LDAP.

OPNsense 19.7

Список оборудования

В следующем разделе представлен список оборудования, используемого для создания этого учебника.

Как Amazon Associate, я зарабатываю от квалификационных покупок.

OPNsense - Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с OPNsense.

Учебник - Брандмауэр контроллера домена Windows

Во-первых, нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу Opnsense задать запрос в базу данных Active каталога.

На контроллере домена откройте приложение под названием Windows Firewall с расширенной безопасностью

Создайте новое правило входящего брандмауэра.

Выберите опцию PORT.

Выберите опцию TCP.

Выберите опцию Специфические локальные порты.

Введите порт TCP 389.

Выберите опцию Разрешить подключение.

Проверьте опцию DOMAIN.

Проверьте опцию PRIVATE.

Проверьте опцию PUBLIC.

Введите описание в правило брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит Opnsense задать запрос базе данных Active каталога.

Учебник - Создание домена Windows

Далее нам необходимо создать не менее 2 учетных записей в базе данных Active directory.

Учетная запись ADMIN будет использоваться для входа в веб-интерфейс Opnsense.

Учетная запись BIND будет использоваться для запроса базы данных Active Directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую учетную запись в контейнере пользователей.

Создание новой учетной записи с именем: Админ

Пароль, настроенный для пользователя ADMIN: 123qwe..

Эта учетная запись будет использоваться для проверки подлинности в качестве админ-интерфейса Opnsense.

Создание новой учетной записи с именем: свяжите

Пароль, настроенный для пользователя BIND: 123qwe..

Эта учетная запись будет использоваться для запроса паролей, хранящихся в базе данных Active Directory.

Поздравляем, вы создали необходимые учетные записи Active Directory.

OPNsense - OPNsense LDAP Аутентификация на активный каталог

Откройте программное обеспечение для браузера, введите IP-адрес брандмауэра Opnsense и получите доступ к веб-интерфейсу.

В нашем примере в браузер был введен следующий URL::

- https://192.168.15.11

Opnsense веб-интерфейс должен быть представлен.

На оперативном экране введите информацию для входа в opNsense Default Password.

• Username: root

Пароль: Пароль, установленный во время установки OPNsense

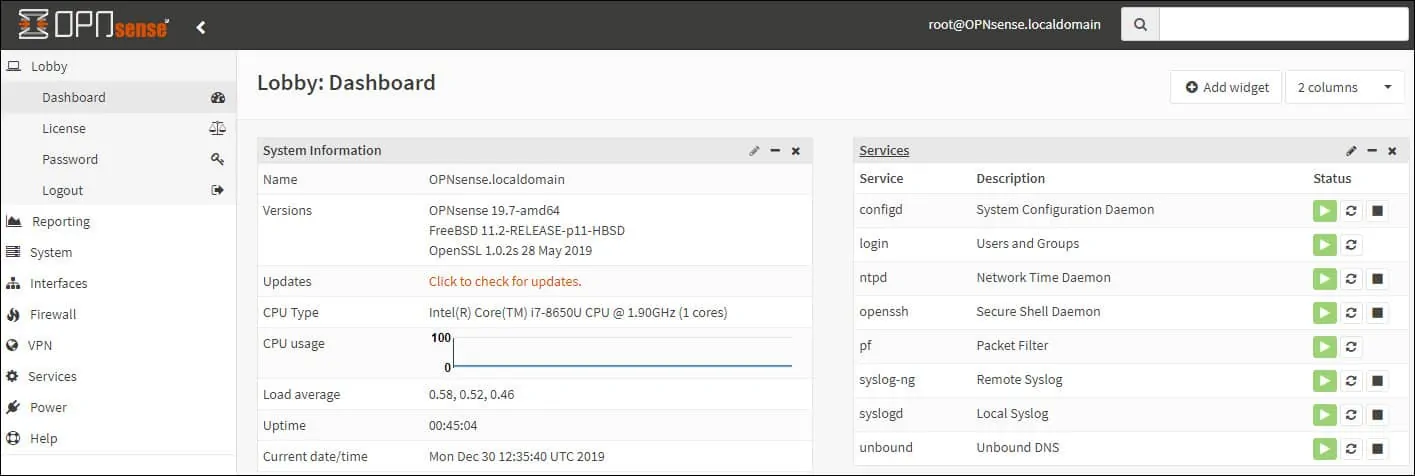

После успешного входа, вы будете отправлены на панель мониторинга OPNSense.

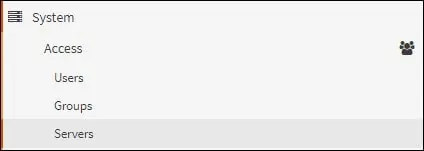

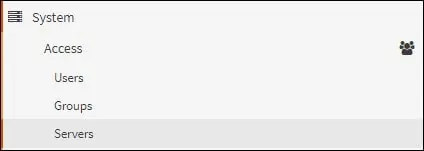

Получите доступ к меню Opnsense System, получите доступ к подменю Access и выберите опцию «Серверы».

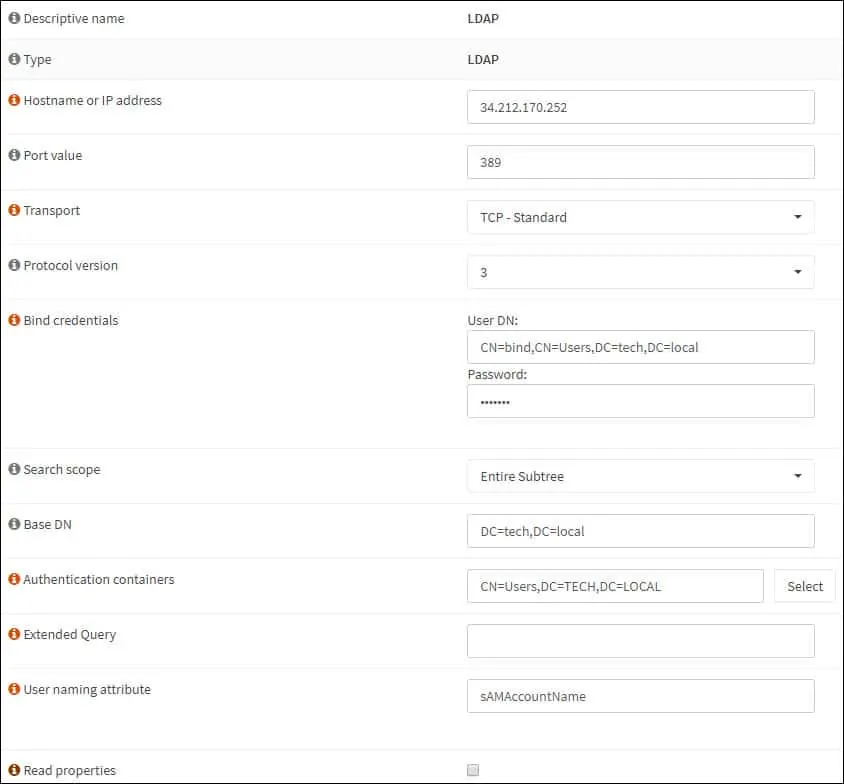

Нажмите на кнопку Добавить и выполните следующую конфигурацию.

Описательное имя: LDAP

Тип: LDAP

- Хостимя или IP-адрес - 34.212.170.252

Стоимость порта - 389

Транспорт - TCP Стандарт

Протокол Версия - 3

- Связывайте учетные данные - CN-bind, CN-Пользователи, DC-tech, DC

Связать учетные данные Пароль - 123qwe.

Область поиска - Весь Subtree

- База DN - DC-тек, DC-местный

- Контейнеры для аутентификации - CN-Пользователи, DC-TECH,DC-LOCAL

Первоначальный шаблон - Microsoft AD

Атрибут именования пользователей - sAMAccountName

- Считывайте свойства

Синхронизация групп

- Предельные группы

Вам необходимо изменить IP-адрес на IP-адрес контроллера домена.

Необходимо изменить информацию о домене, чтобы отразить вашу среду Сети.

Необходимо изменить учетные данные bind, чтобы отразить среду Сети.

Нажмите на кнопку Сохранить, чтобы закончить конфигурацию.

В нашем примере мы настроили проверку подлинности сервера LDAP на брандмауэре OPNsense.

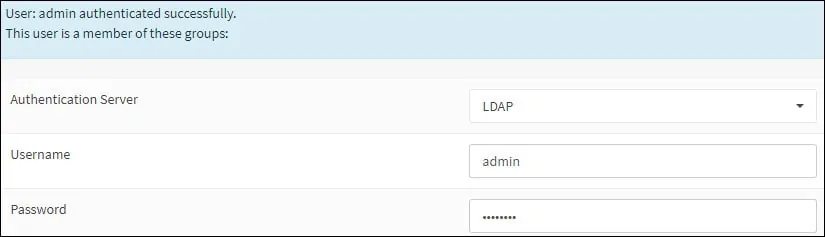

OPNsense - Тестирование ldAP аутентификации

Получите доступ к меню Opnsense System, получите доступ к подменю Access и выберите опцию Тестера.

Выберите сервер проверки подлинности LDAP.

Введите имя пользователя Admin, его пароль и нажмите на кнопку Test.

Если тест удался, вы должны увидеть следующее сообщение.

Поздравляю! Ваша проверка подлинности OPNsense LDAP в каталоге Active была успешно настроена.

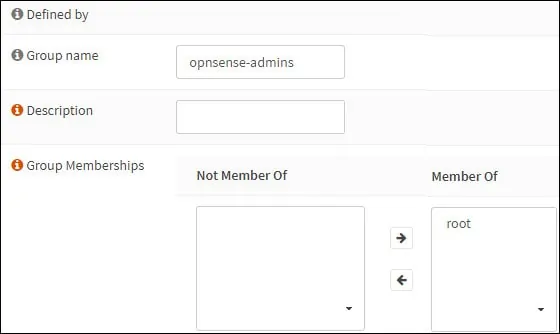

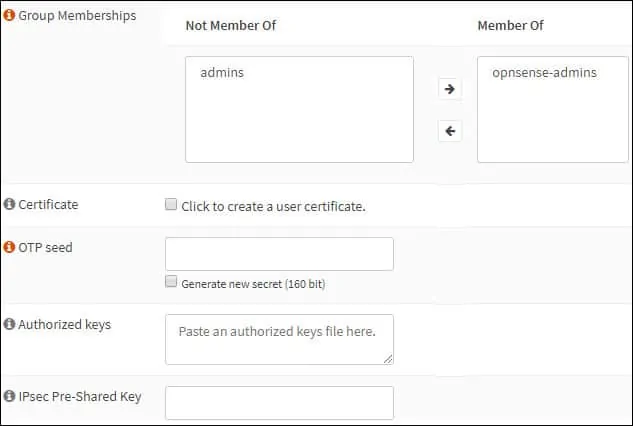

OPNsense - Разрешение группы LDAP

Получите доступ к меню Opnsense System, получите доступ к подменю Access и выберите опцию Группы.

Добавьте новую локальную группу в брандмауэрop OPNsense.

На экране создания группы выполните следующую конфигурацию:

Название группы - opnsense-админы

Описание - Группа Лдапа

Член - по желанию вы можете добавить корневую учетную запись пользователя.

Нажмите на кнопку Сохранить, вы будете отправлены обратно на экран конфигурации группы.

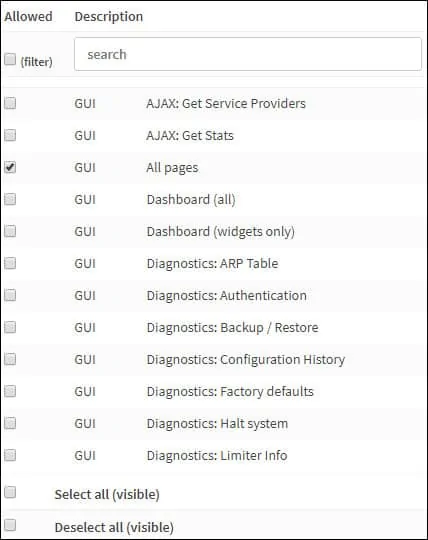

Теперь вам нужно отсеить разрешения группы opnsense-admins.

На свойствах группы opnsense-admins найдите область Назначенных Привилегий и нажмите на кнопку Добавить.

В области привилегий группы выполните следующую конфигурацию:

Назначенные привилегии - GUI - ВСЕ страницы

Нажмите на кнопку Сохранить, чтобы закончить конфигурацию.

OPNsense - Разрешение пользователя LDAP

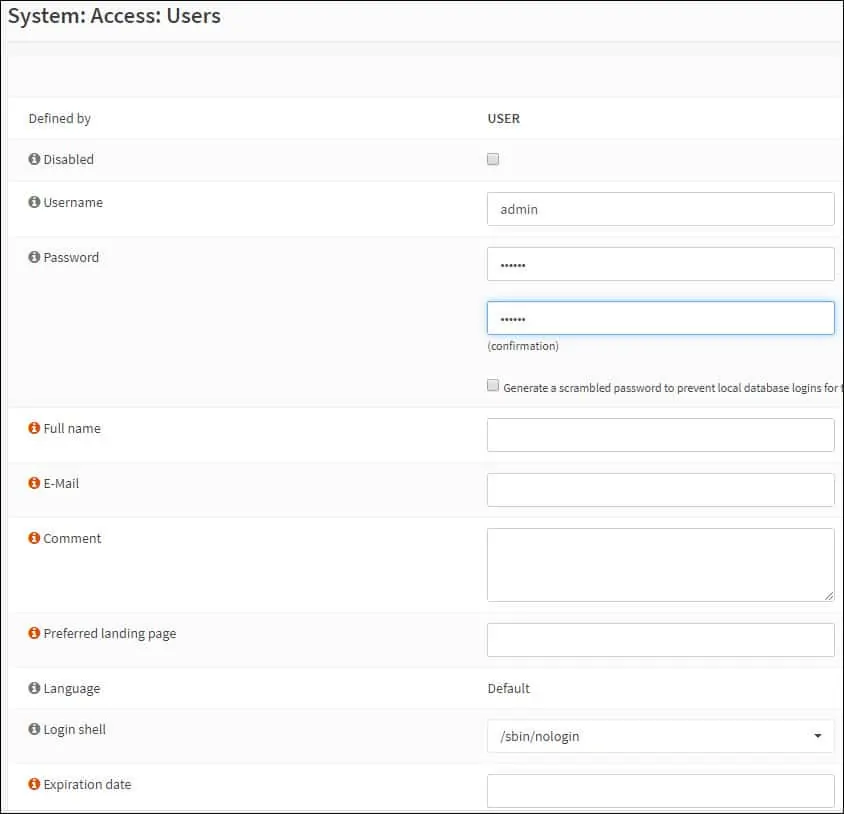

OPNsense требует, чтобы все учетные записи пользователей Ldap существовали в локальной базе данных для выполнения надлежащей конфигурации авторизации.

Мы добавим учетную запись пользователя администрирования в локальную базу данных.

Мы собираемся настроить локальную учетную запись, названную членом группы opnsense-admins.

Получите доступ к меню Opnsense System, получите доступ к подменю Access и выберите опцию «Пользователи».

Добавьте новую учетную запись локального пользователя, используя то же имя пользователя из учетной записи Active.

Сделайте эту учетную запись пользователя членом группы opnsense-admins.

Нажмите на кнопку Сохранить, чтобы закончить конфигурацию.

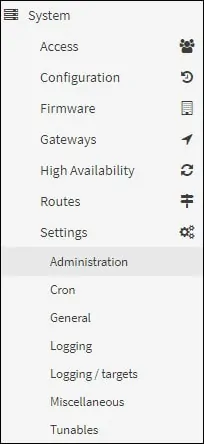

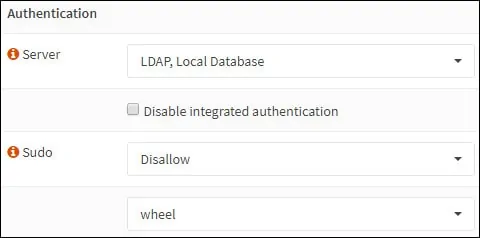

OPNsense - Включить ldAP аутентификации

Получите доступ к меню Opnsense System, получите доступ к подменю «Настройки» и выберите опцию «Администрация».

Найдите область проверки подлинности, выберите проверку подлинности LDAP и нажмите на кнопку «Сохранить».

Дополнительно выберите локальную базу данных в качестве второго метода проверки подлинности.

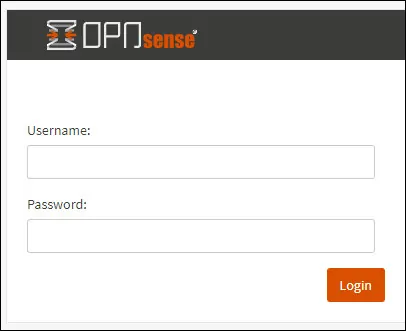

После завершения конфигурации, вы должны выйти из веб-интерфейса Opnsense.

Попробуйте войти с помощью пользователя админ и пароля из базы данных Active Directory.

На экране входа используйте пользователя-админ и пароль из базы данных Active Directory.

• Username: admin

Пароль: Введите пароль Active.

Поздравляю! Вы настроили аутентификацию OPNsense для использования базы данных Active каталога с помощью LDAP.