Vil du lære, hvordan du konfigurerer Cacti LDAP-godkendelse i Active Directory? I dette selvstudium skal vi vise dig, hvordan du godkender Cacti-brugere ved hjælp af Microsoft Windows-databasens Active Directory og LDAP-protokollen.

• Ubuntu 19.04

• Cacti 1.2.3

Hvad er Cacti?

Cacti er en open source-platform til dataovervågning, der er helt PHP drevet.

På web-interface, brugere er i stand til at bruge Cacti som frontend til RRDtool, oprette grafer og udfylde dem med data gemt i MySQL.

Cacti har også SNMP støtte til brugerne at oprette grafer for at udføre netværksovervågning.

Cacti spilleliste:

På denne side tilbyder vi hurtig adgang til en liste over videoer relateret til Cacti installation.

Glem ikke at abonnere på vores youtube kanal ved navn FKIT.

Cacti tutorial:

På denne side tilbyder vi hurtig adgang til en liste over Cacti tutorials

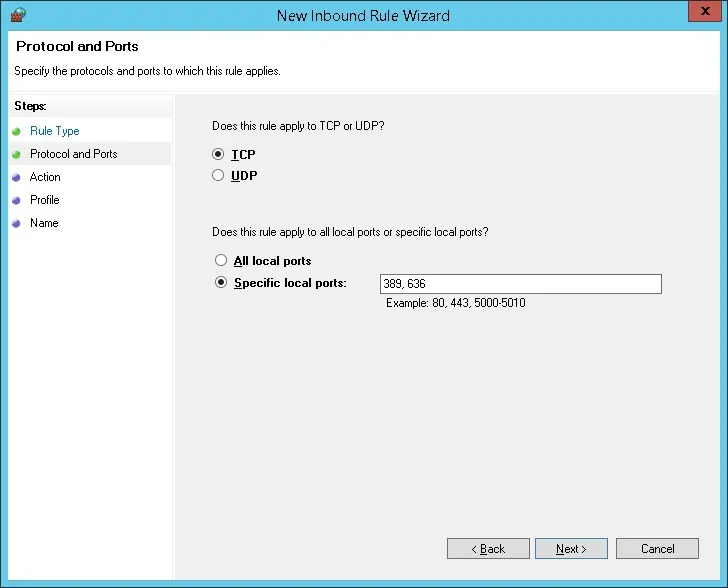

Selvstudium - Firewall til Windows-domænecontroller

Først skal vi oprette en firewallregel på Windows-domænecontrolleren.

Denne firewallregel tillader Cacti-serveren at forespørge på Active Directory-databasen.

Åbn programmet Windows Firewall med avanceret sikkerhed på domænecontrolleren

Opret en ny indgående firewallregel.

Vælg indstillingen PORT.

Vælg TCP-indstillingen.

Vælg indstillingen Specifikke lokale porte.

Angiv TCP-port 389.

Vælg indstillingen Tillad forbindelsen.

Markér indstillingen DOMÆNE.

Markér indstillingen PRIVAT.

Markér indstillingen OFFENTLIG.

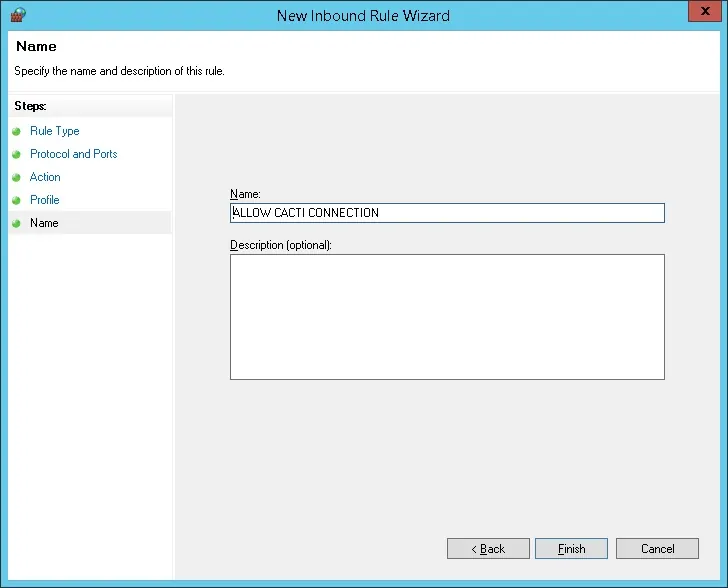

Angiv en beskrivelse af firewallreglen.

Tillykke, du har oprettet den nødvendige firewallregel.

Denne regel tillader Cacti at forespørge i Active Directory-databasen.

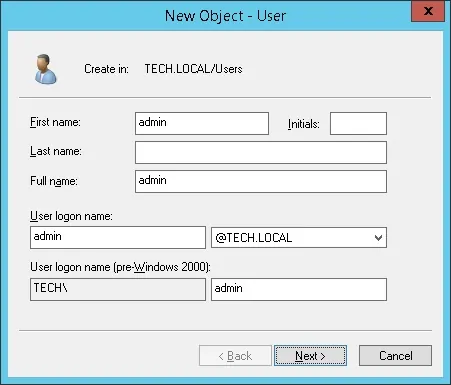

Selvstudium - Oprettelse af Windows-domænekonto

Dernæst skal vi oprette mindst to konti i Active Directory-databasen.

ADMIN-kontoen vil blive brugt til at logge ind på Cacti web interface.

Vigtigt! Den lokale administratorkonto holder op med at fungere, når LDAP aktiveres.

Cacti-kontoen bruges til at forespørge i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny konto i objektbeholderen Brugere.

Oprette en ny konto med navnet: administrator

Adgangskode konfigureret til admin bruger: 123qwe.

Denne konto vil blive brugt til at godkende som administrator på Cacti-webgrænsefladen.

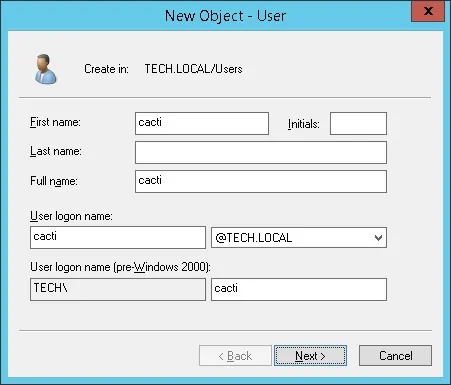

Opret en ny konto med navnet: Kaktus

Adgangskode konfigureret til Cacti bruger: 123qwe.

Denne konto bruges til at vise, at vores Active Directory-konfiguration fungerer.

Tillykke, du har oprettet de nødvendige Active Directory-konti.

Selvstudium - Cacti LDAP-godkendelse på Active Directory

Før vi går i gang, skal vi oprette en sikkerhedskopi af databasen.

Brug følgende kommandoer til at oprette en sikkerhedskopiering af Cacti-databasen.

Du bliver nødt til at indtaste Cacti mysql brugeradgangskode.

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

Sørg for, at du har PHP LDAP-modulet installeret, og genstart Apache-webserveren.

# apt-get install php-ldap

# service apache2 restart

Du har installeret de nødvendige pakker.

Selvstudium - Cacti LDAP-godkendelse på Active Directory

Åbn din browser, og indtast IP-adressen på din webserver plus /cacti.

I vores eksempel blev følgende webadresse indtastet i browseren:

• http://192.168.0.10/cacti

Brug standardbrugernavnet og standardadgangskoden på loginskærmen.

• Default Username: admin

• Default Password: admin

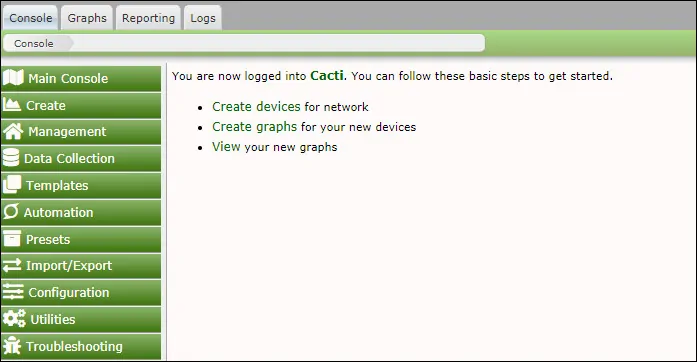

Efter et vellykket login, vil du blive sendt til Cacti Dashboard.

På skærmbilledet Cacti-dashboard skal du åbne menuen Konfiguration og vælge indstillingen Brugere.

Få adgang til egenskaberne for gæstebrugerkontoen, aktivér gæstebrugerkontoen og angiv en adgangskode.

Klik på knappen Gem.

Få adgang til menuen Konfiguration på skærmen Cacti-dashboard, og vælg indstillingen Indstillinger.

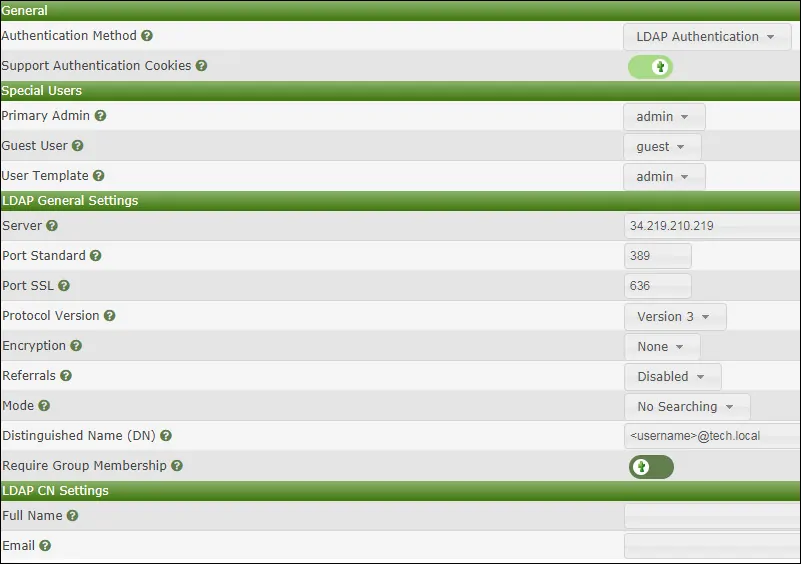

Få adgang til fanen Godkendelse, og udfør følgende konfiguration:

Generel:

Godkendelsesmetode - LDAP-godkendelse

Særlige brugere:

• Primær administrator - Administrator

• Gæstebruger - Gæst

• Brugerskabelon - Administrator

Generelle indstillinger for LDAP:

• Server - IP-adressen på Active Directory-domænecontroller

• Port Standard - 389

• Port SSL - 636

• Protokolversion - Version 3

• Kryptering - Ingen

• Henvisninger - Handicappede

• Mode - Ingen søgning

• Entydigt navn (DN) - @tech.local

• Kræver gruppemedlemskab - Nej

Du skal ændre IP-adressen til din domænecontrollers IP.

Du er nødt til at ændre TECH. LOKALE domæneoplysninger, der afspejler netværksmiljøet.

Hver gang en Active Directory-bruger logger på webgrænsefladen, kopieres alle brugertilladelser fra ADMIN-kontoen.

Hvis du ikke ønsker denne konfiguration ændre brugerskabelon konfiguration fra Admin til Gæst.

Du kan ændre tilladelsen for hver bruger på egenskaberne for brugerkontoen.

Hvis du vil have adgang til egenskaberne for brugerkontoen, skal du åbne menuen Konfiguration og vælge indstillingen Brugere.

Når du har gemt konfigurationen, skal du logge af Cacti-webgrænsefladen.

Prøv at logge på ved hjælp af administratorbrugeren og adgangskoden fra Active Directory-databasen.

Brug administratorbrugeren på logonskærmen, vælg LDAP-godkendelsen, og brug adgangskoden fra Active Directory-databasen.

• Brugernavn: Admin

• Adgangskode: Angiv adgangskoden til active directory.

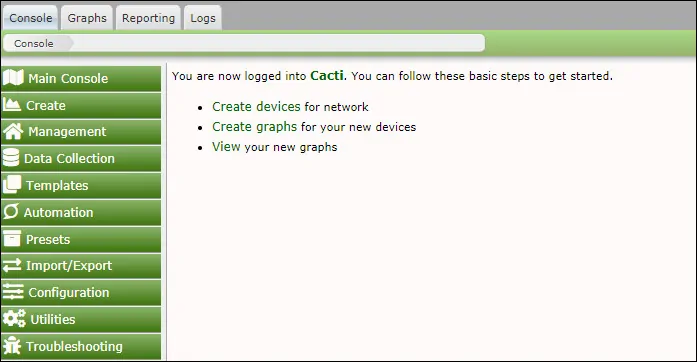

Efter et vellykket login vil Cacti-dashboardet blive præsenteret.

Nu er det tid til at teste en regelmæssig bruger login, bør du logge af Cacti web interface.

Prøv at logge på ved hjælp af Cacti-brugeren og adgangskoden fra Active Directory-databasen.

Brug kaktibrugeren på logonskærmen, vælg LDAP-godkendelsen, og brug adgangskoden fra Active Directory-databasen.

• Brugernavn: kaktus

• Adgangskode: Angiv adgangskoden til active directory.

Efter et vellykket login vil Cacti-dashboardet blive præsenteret.

Tillykke! Du har konfigureret Cacti LDAP-godkendelsen på Active Directory ved hjælp af LDAP.

Hvis du vil godkende en bruger i forhold til Active Directory, skal brugerkontoen også findes i cacti-serverbrugerdatabasen.

Leave A Comment

You must be logged in to post a comment.