Wilt u leren hoe u Cacti LDAP-authenticatie in Active Directory configureert? In deze zelfstudie laten we u zien hoe u Cacti-gebruikers kunt verifiëren met behulp van de Active Directory van Microsoft Windows-database en het LDAP-protocol.

• Ubuntu 19.04

• Cactussen 1.2.3

Wat is Cacti?

Cacti is een open-sourceplatform voor datamonitoring dat volledig PHP-gestuurd is.

Op de webinterface kunnen gebruikers Cacti gebruiken als een frontend voor RRDtool, grafieken maken en deze vullen met gegevens die zijn opgeslagen in MySQL.

Cacti heeft ook SNMP-ondersteuning voor gebruikers om grafieken te maken om een netwerkmonitor uit te voeren.

Cacti Playlist:

Op deze pagina bieden we snelle toegang tot een lijst met video's gerelateerd aan Cacti-installatie.

Vergeet niet je te abonneren op ons YouTube-kanaal met de naam FKIT.

Cacti-zelfstudie:

Op deze pagina bieden we snelle toegang tot een lijst met Cacti-zelfstudies

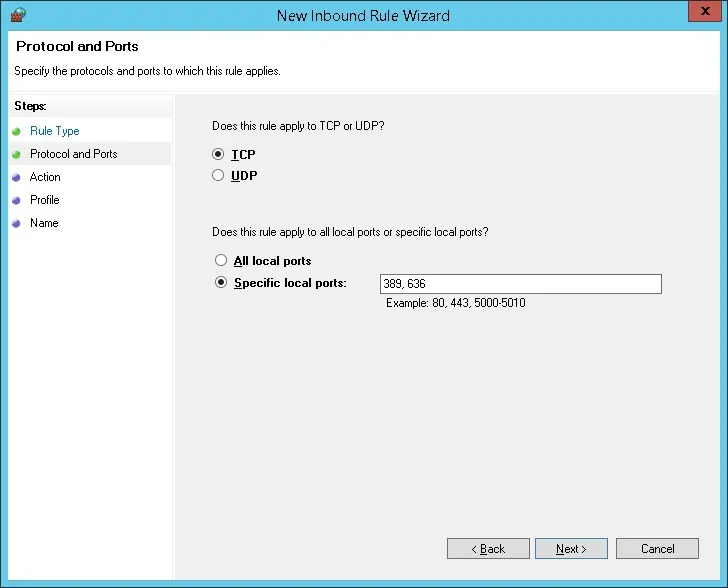

Tutorial - Windows Domain Controller Firewall

Eerst moeten we een firewallregel maken op de Windows-domeincontroller.

Met deze firewallregel kan de Cacti-server de Active Directory-database opvragen.

Open op de domeincontroller de toepassing met de naam Windows Firewall met geavanceerde beveiliging

Maak een nieuwe regel voor inkomende firewalls.

Selecteer de optie PORT.

Selecteer de TCP-optie.

Selecteer de optie Specifieke lokale poorten.

Voer de TCP-poort 389 in.

Selecteer de optie De verbinding toestaan.

Controleer de optie DOMAIN.

Controleer de optie PRIVATE.

Controleer de PUBLIC optie.

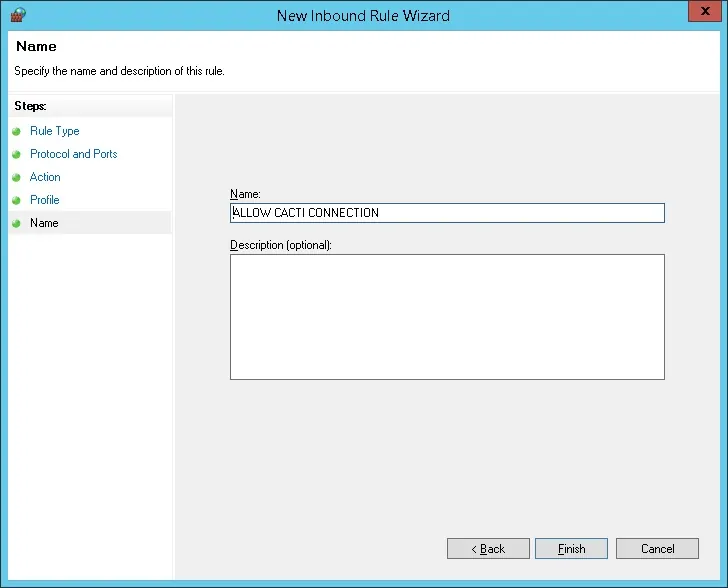

Voer een beschrijving in voor de firewallregel.

Gefeliciteerd, u hebt de vereiste firewallregel gemaakt.

Met deze regel kan Cacti naar de Active Directory-database vragen.

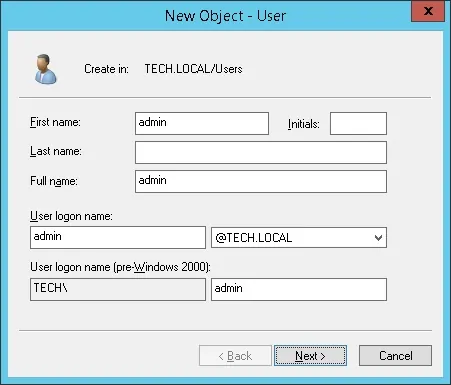

Zelfstudie - Maken van Windows-domeinaccounts

Vervolgens moeten we minimaal 2 accounts maken in de Active Directory-database.

Het ADMIN-account wordt gebruikt om in te loggen op de webinterface van Cacti.

Belangrijk! Het lokale beheerdersaccount stopt met werken nadat LDAP is ingeschakeld.

Het Cacti-account wordt gebruikt om de Active Directory-database te doorzoeken.

Open op de domeincontroller de toepassing met de naam: Active Directory-gebruikers en computers

Maak een nieuw account in de container Gebruikers.

Maak een nieuw account met de naam: admin

Wachtwoord geconfigureerd voor de beheerder-gebruiker: 123qwe.

Dit account zal worden gebruikt om te verifiëren als beheerder op de Cacti-webinterface.

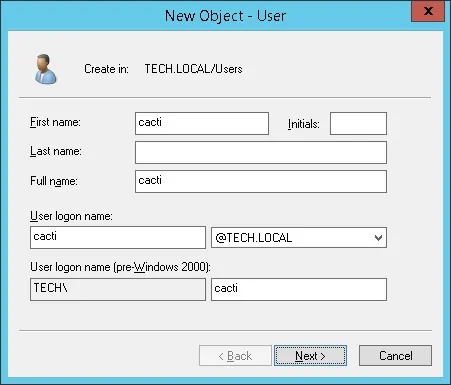

Maak een nieuw account aan met de naam: Cacti

Wachtwoord geconfigureerd voor de Cacti-gebruiker: 123qwe.

Dit account zal worden gebruikt om aan te geven dat onze Active Directory-configuratie werkt.

Gefeliciteerd, u hebt de vereiste Active Directory-accounts gemaakt.

Tutorial - Cacti LDAP Authentication op Active Directory

Voordat we beginnen, maken we een back-up van uw database.

Gebruik de volgende opdrachten om een back-up van de Cacti-database te maken.

U moet het gebruikerswachtwoord van Cacti mysql invoeren.

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

Zorg ervoor dat de PHP LDAP-module is geïnstalleerd en start de Apache-webserver opnieuw.

# apt-get install php-ldap

# service apache2 restart

U hebt de vereiste pakketten geïnstalleerd.

Tutorial - Cacti LDAP Authentication op Active Directory

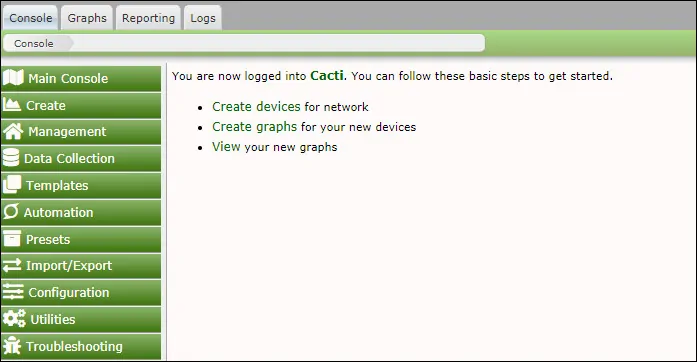

Open uw browser en voer het IP-adres van uw webserver plus / cacti in.

In ons voorbeeld is de volgende URL in de browser ingevoerd:

• http://192.168.0.10/cacti

Gebruik op het inlogscherm de standaard gebruikersnaam en het standaard wachtwoord.

• Standaard gebruikersnaam: admin

• Standaard wachtwoord: admin

Na een succesvolle login, wordt u naar het Cacti Dashboard gestuurd.

Ga op het dashboard van Cacti naar het configuratiemenu en selecteer de optie Gebruikers.

Open de eigenschappen van het gastgebruikersaccount, schakel het gastgebruikersaccount in en stel een wachtwoord in.

Klik op de knop Opslaan.

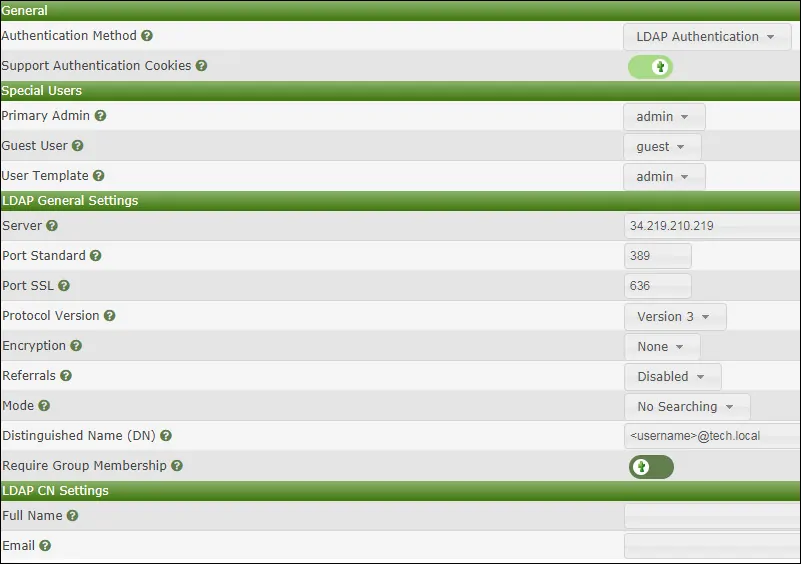

Ga op het dashboard van Cacti naar het configuratiemenu en selecteer de optie Instellingen.

Open het tabblad Verificatie en voer de volgende configuratie uit:

Algemeen:

Verificatiemethode - LDAP-verificatie

Speciale gebruikers:

• Primaire beheerder - Beheerder

• Gastgebruiker - Gast

• Gebruikerssjabloon - Beheerder

LDAP Algemene instellingen:

• Server - IP-adres van Active Directory Domain-controller

• Poortstandaard - 389

• Poort SSL - 636

• Protocolversie - Versie 3

• Codering - Geen

• Verwijzingen - Uitgeschakeld

• Modus - niet zoeken

• Distinguished Name (DN) - @ tech.local

• Groepslidmaatschap vereisen - Nee

U moet het IP-adres wijzigen in het IP-adres van uw domeincontroller.

U moet de TECH.LOCAL-domeininformatie wijzigen om uw netwerkomgeving weer te geven.

Telkens wanneer een Active-directorygebruiker zich aanmeldt bij de webinterface, worden alle gebruikersrechten van het ADMIN-account gekopieerd.

Als u deze configuratie niet wilt, wijzigt u de configuratie van de gebruikerssjabloon van Beheerder naar Gast.

U kunt de toestemming voor elke gebruiker op de eigenschappen van het gebruikersaccount wijzigen.

Voor toegang tot de eigenschappen van de gebruikersaccount opent u het menu Configuratie en selecteert u de optie Gebruikers.

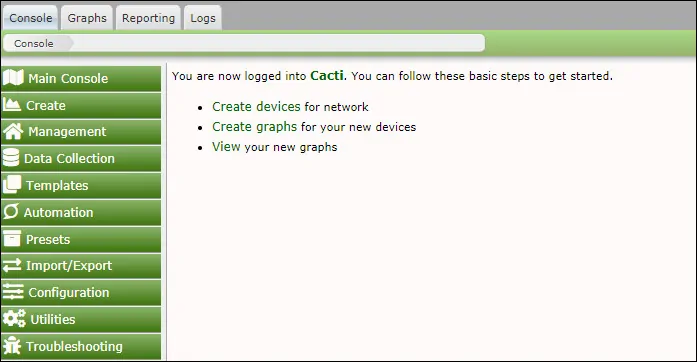

Nadat u uw configuratie hebt opgeslagen, moet u zich afmelden bij de webinterface van Cacti.

Probeer in te loggen met behulp van de admin-gebruiker en het wachtwoord uit de Active Directory-database.

Gebruik op het inlogscherm de admin-gebruiker, selecteer de LDAP-verificatie en gebruik het wachtwoord uit de Active Directory-database.

• Gebruikersnaam: Admin

• Wachtwoord: voer het Active Directory-wachtwoord in.

Na een succesvolle aanmelding wordt het Cacti-dashboard gepresenteerd.

Nu is het tijd om een reguliere gebruikerslogin te testen, u moet zich afmelden bij de webinterface van Cacti.

Probeer in te loggen met de Cacti-gebruiker en het wachtwoord uit de Active Directory-database.

Gebruik op het inlogscherm de Cacti-gebruiker, selecteer de LDAP-verificatie en gebruik het wachtwoord uit de Active Directory-database.

• Gebruikersnaam: cactussen

• Wachtwoord: voer het Active Directory-wachtwoord in.

Na een succesvolle aanmelding wordt het Cacti-dashboard gepresenteerd.

Gefeliciteerd! U hebt de Cacti LDAP-authenticatie op Active Directory geconfigureerd met behulp van LDAP.

Om een gebruiker te authenticeren voor Active Directory, moet het gebruikersaccount ook voorkomen in de gebruikersdatabase van de Cacti-server.

Leave A Comment

You must be logged in to post a comment.