Vil du have mere at vide om, hvordan du konfigurerer iDrac LDAP-godkendelse i Active Directory? I dette selvstudium skal vi vise dig, hvordan du godkender iDrac-brugere ved hjælp af Active Directory-databasen fra Microsoft Windows og LDAP via SSL-protokollen.

• iDrac 8

• Windows 2012 R2

Vigtigt! Husk, at kun LDAP over SSL understøttes.

Først vil vi lære dig, hvordan du installerer Active Directory og aktiverer LDAP over SSL-funktionen på Active Directory-serveren.

Copyright © 2018-2021 af Techexpert.tips.

Alle rettigheder forbeholdes. Ingen del af denne publikation må gengives, distribueres eller transmitteres i nogen form eller på nogen måde uden forudgående skriftlig tilladelse fra udgiveren.

Liste over udstyr

Her kan du finde listen over udstyr, der bruges til at oprette denne tutorial.

Dette link viser også den softwareliste, der bruges til at oprette dette selvstudium.

Dell iDRAC-spilleliste:

På denne side tilbyder vi hurtig adgang til en liste over videoer, der er relateret til Dell iDRAC.

Glem ikke at abonnere på vores youtube kanal ved navn FKIT.

Selvstudium i Dell iDRAC:

På denne side tilbyder vi hurtig adgang til en liste over selvstudier relateret til Dell iDRAC.

Selvstudium - Installation af Active Directory i Windows

• IP - 192.168.15.10.

• Operacional System - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory Domain: TECH.LOCAL

Hvis du allerede har et Active Directory-domæne, kan du springe denne del af selvstudiet over.

Åbn programmet Serverstyring.

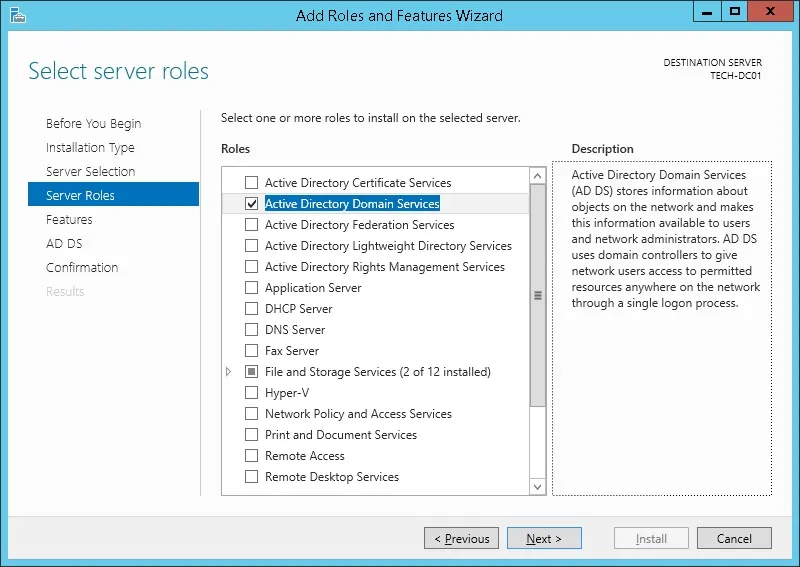

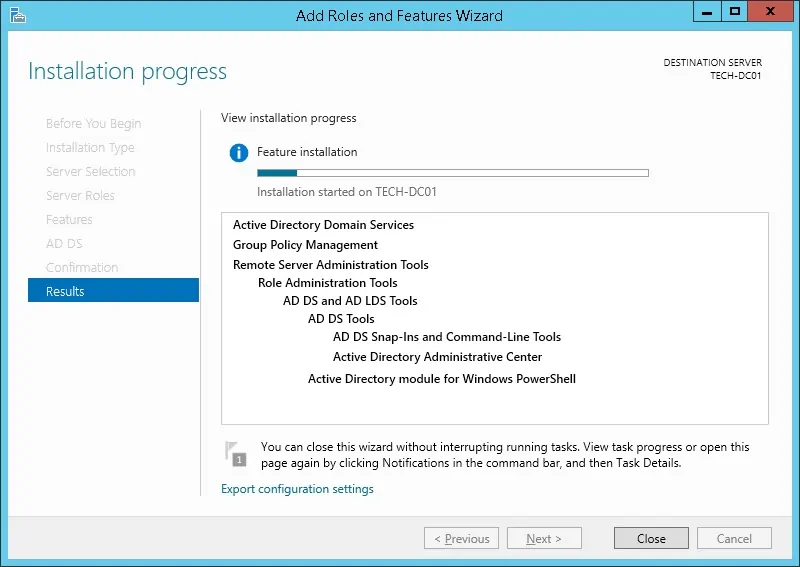

Få adgang til menuen Administrer, og klik på Tilføj roller og funktioner.

Få adgang til serverrolleskærmen, vælg Active Directory-domænetjenesten, og klik på knappen Næste.

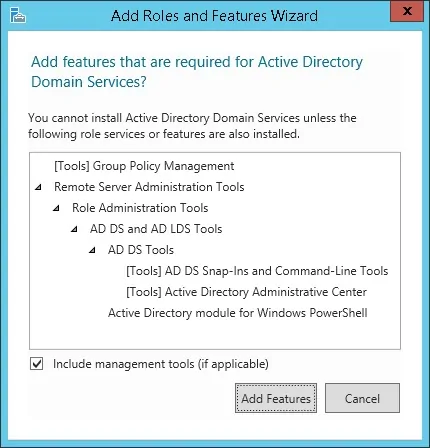

Klik på knappen Tilføj funktioner på følgende skærmbillede.

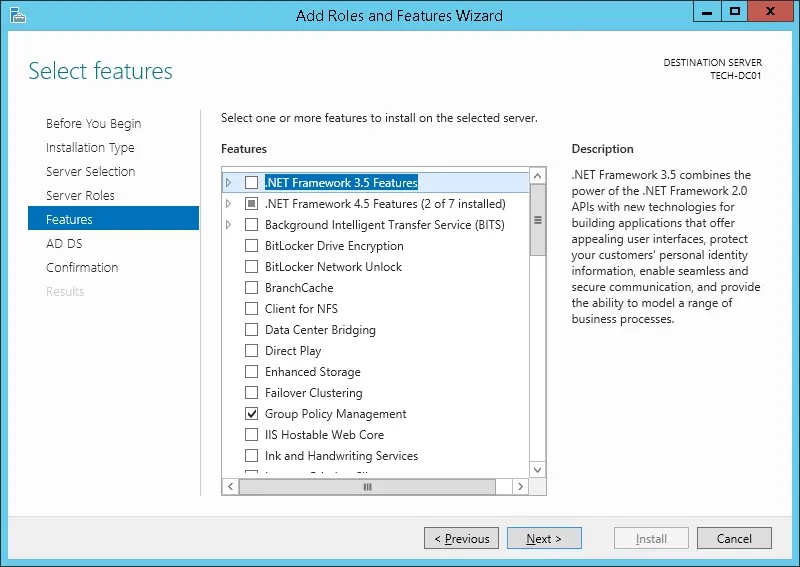

Bliv ved med at klikke på knappen Næste, indtil du når det sidste skærmbillede.

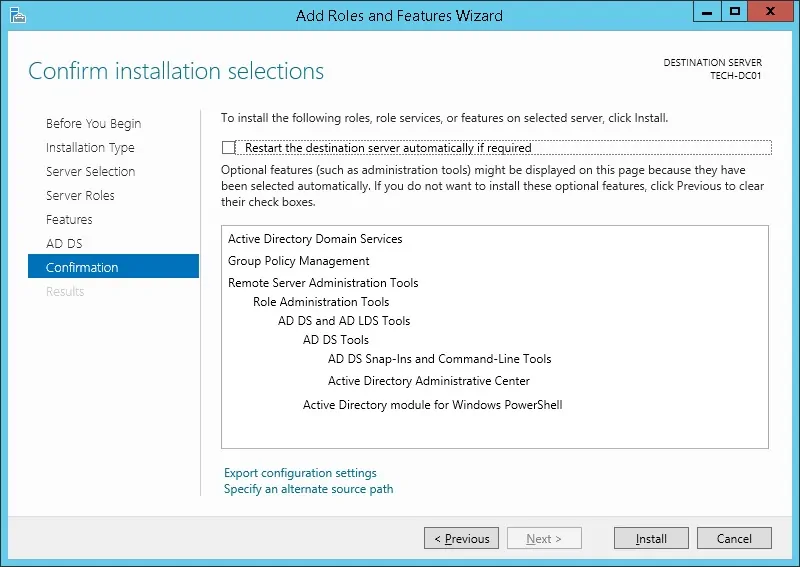

Klik på knappen Installer på bekræftelsesskærmen.

Vent med at fuldføre installationen af Active Directory.

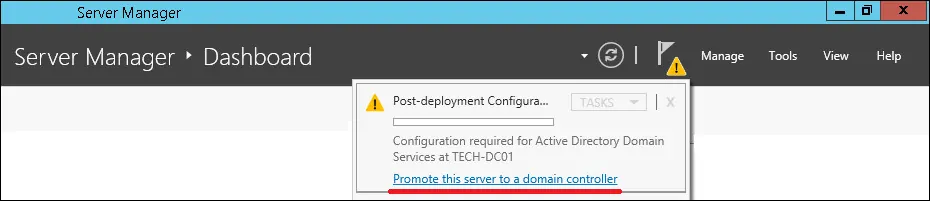

Åbn programmet Serverstyring.

Klik på menuen med det gule flag, og vælg muligheden for at promovere denne server til en domænecontroller

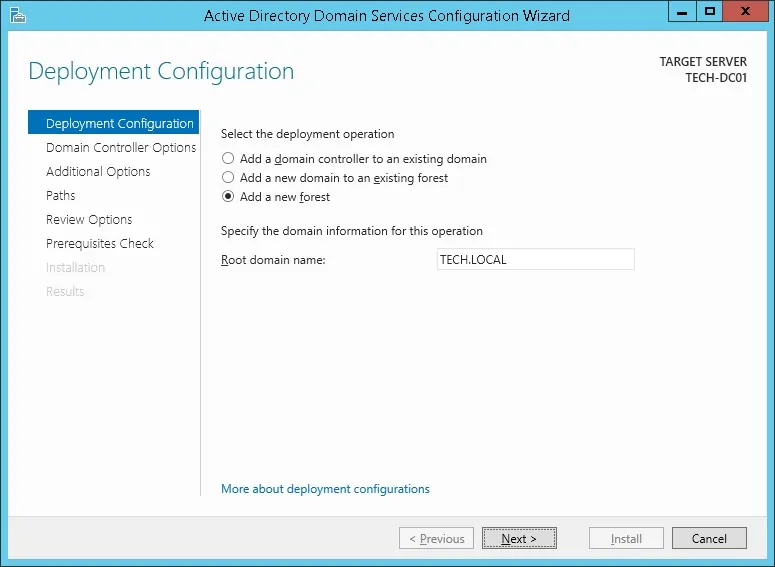

Vælg indstillingen Tilføj et nyt område, og angiv et roddomænenavn.

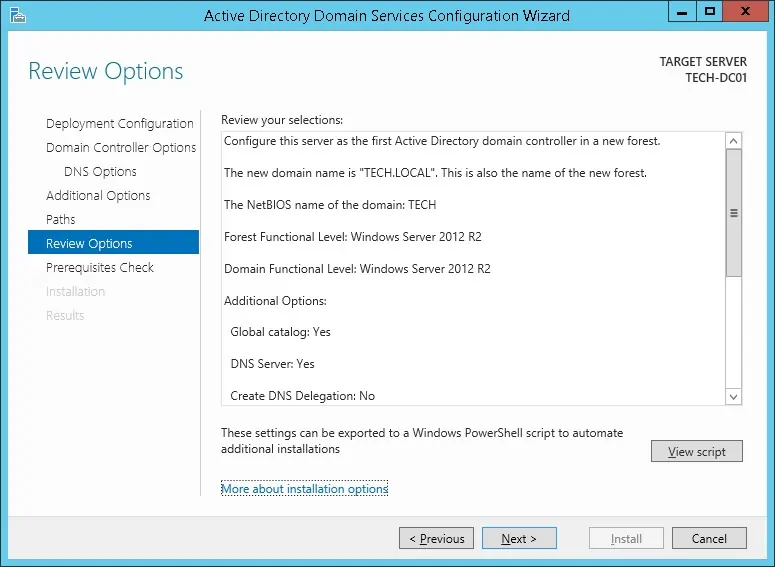

I vores eksempel har vi skabt et nyt domæne med navnet: TECH. Lokale.

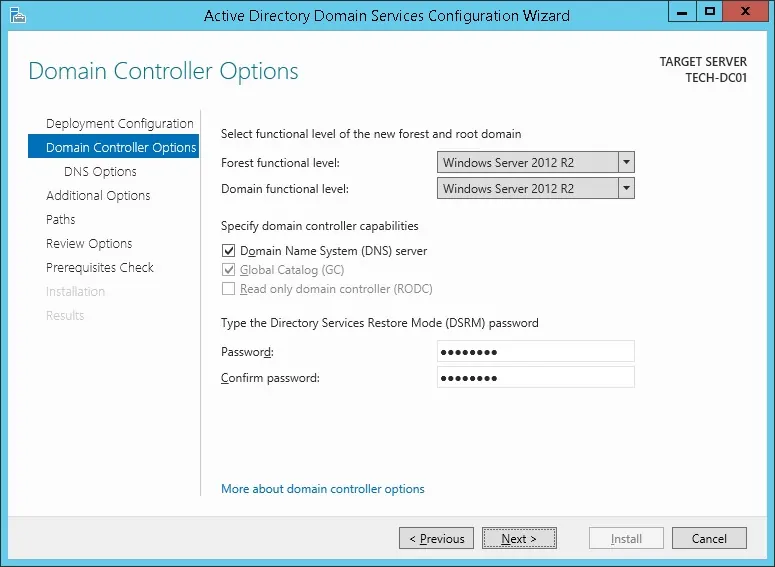

Angiv en adgangskode for at sikre Active Directory-gendannelsen.

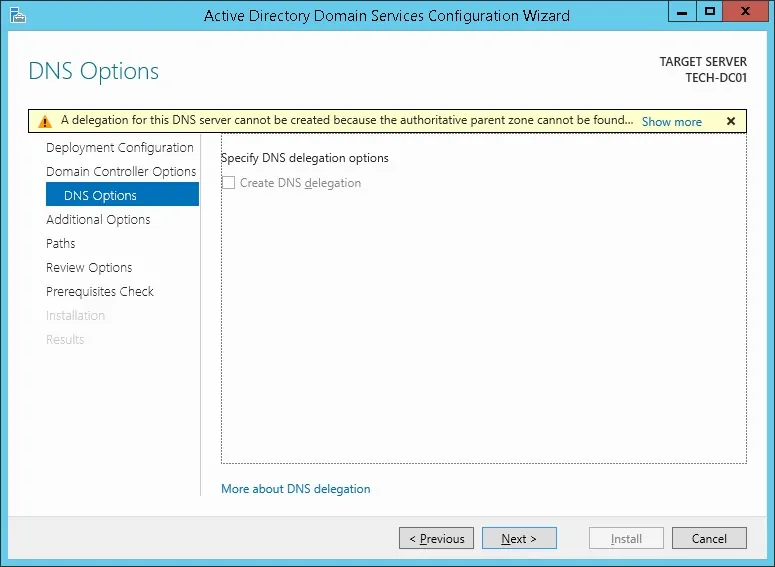

Klik på knappen Næste på skærmbilledet DNS-indstillinger.

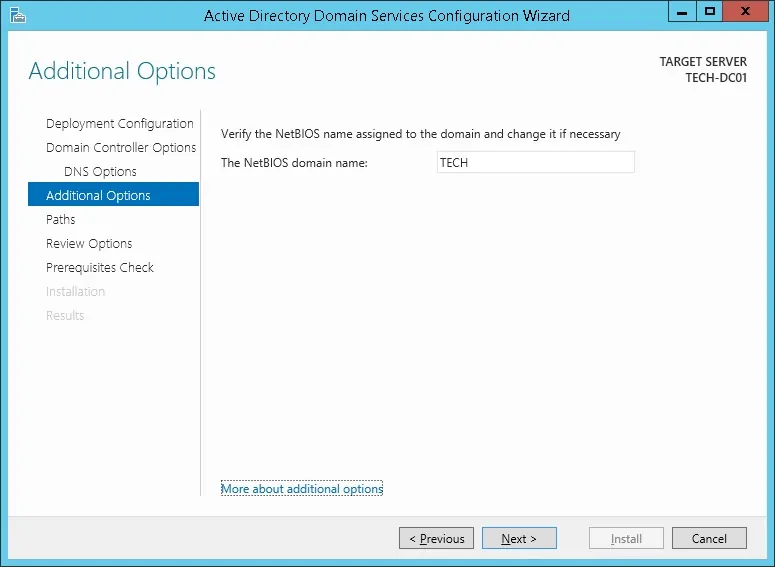

Bekræft det Netbios-navn, der er tildelt dit domæne, og klik på knappen Næste.

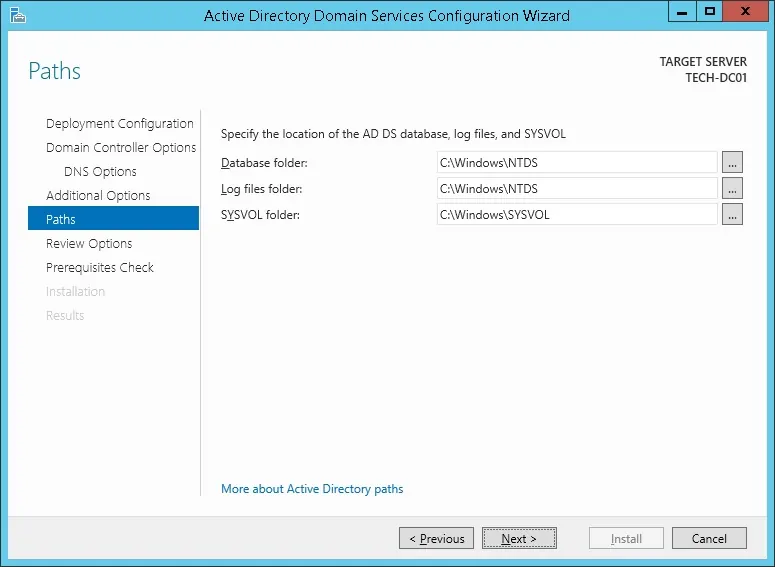

Klik på knappen Næste.

Gennemgå dine konfigurationsindstillinger, og klik på knappen Næste.

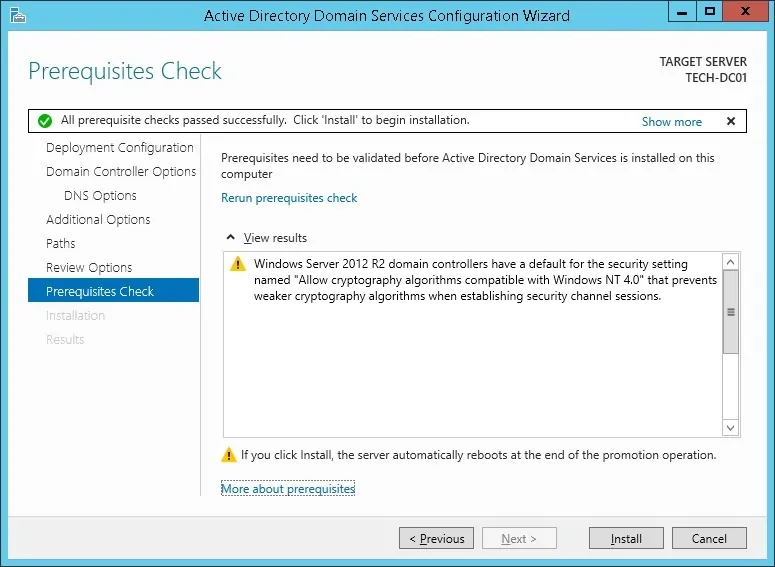

Klik på knappen Installer på skærmbilledet Kontrol af forudsætninger.

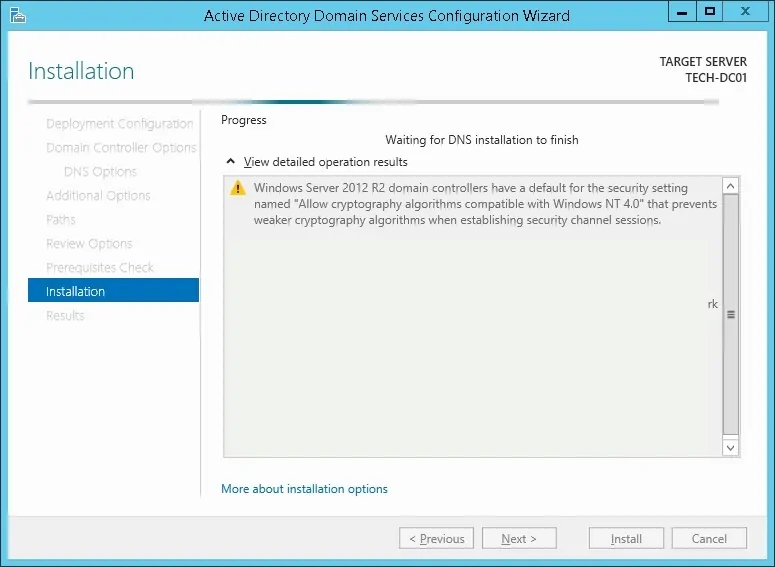

Vent med at afslutte Konfigurationen af Active Directory.

Når active directory-installationen er afsluttet, genstartes computeren automatisk

Du er færdig med konfigurationen af Active Directory på Windows-serveren.

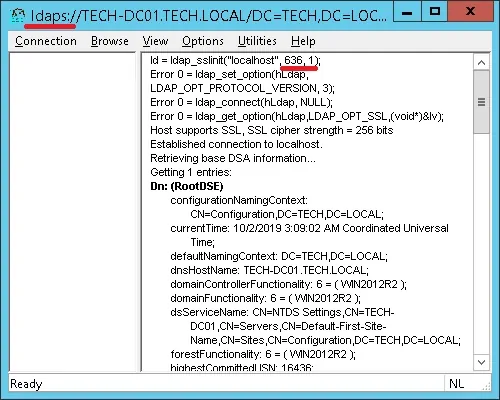

Tutorial iDrac - Test af LDAP over SSL-kommunikation

Vi er nødt til at teste, om din domænecontroller tilbyder LDAP over SSL-tjenesten på port 636.

På domænecontrolleren skal du åbne startmenuen og søge efter LDP-programmet.

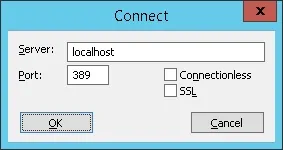

Lad os først teste, om din domænecontroller tilbyder LDAP-tjenesten på port 389.

Få adgang til menuen Forbindelse, og vælg indstillingen Opret forbindelse.

Prøv at oprette forbindelse til localhost ved hjælp af TCP-porten 389.

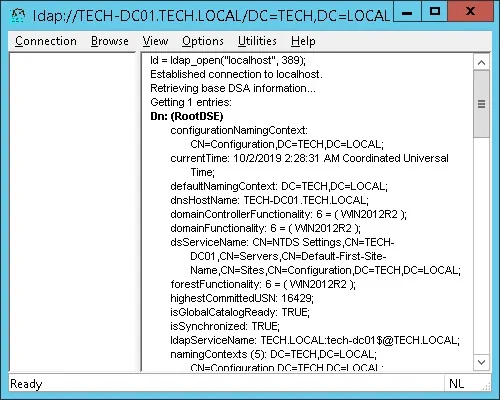

Du bør kunne oprette forbindelse til LDAP-tjenesten på localhost-porten 389.

Nu skal vi teste, om din domænecontroller tilbyder LDAP over SSL-tjenesten på port 636.

Åbn et nyt LDP-programvindue, og prøv at oprette forbindelse til den lokalehost ved hjælp af TCP-porten 636.

Markér afkrydsningsfeltet SSL, og klik på knappen Ok.

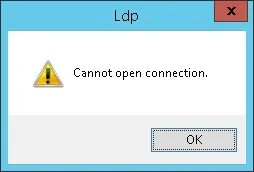

Hvis systemet viser en fejlmeddelelse, tilbyder domænecontrolleren endnu ikke LDAPS-tjenesten.

For at løse dette, vil vi installere en Windows Certificeringsmyndighed på den næste del af denne tutorial.

Hvis du kunne oprette forbindelse til localhost på port 636 ved hjælp af SSL-kryptering, kan du springe den næste del af dette selvstudium over.

Selvstudium iDrac - Installation af nøglecenter på Windows

Vi skal installere Tjenesten For Windows-nøglecenter.

Det lokale nøglecenter forsyner domænecontrolleren med et certifikat, der gør det muligt for LDAPS-tjenesten at fungere på TCP-port 636.

Åbn programmet Serverstyring.

Få adgang til menuen Administrer, og klik på Tilføj roller og funktioner.

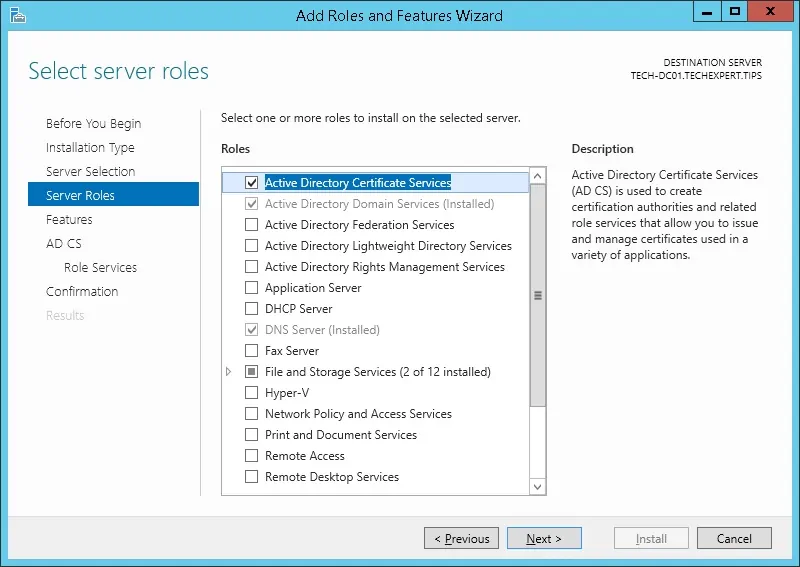

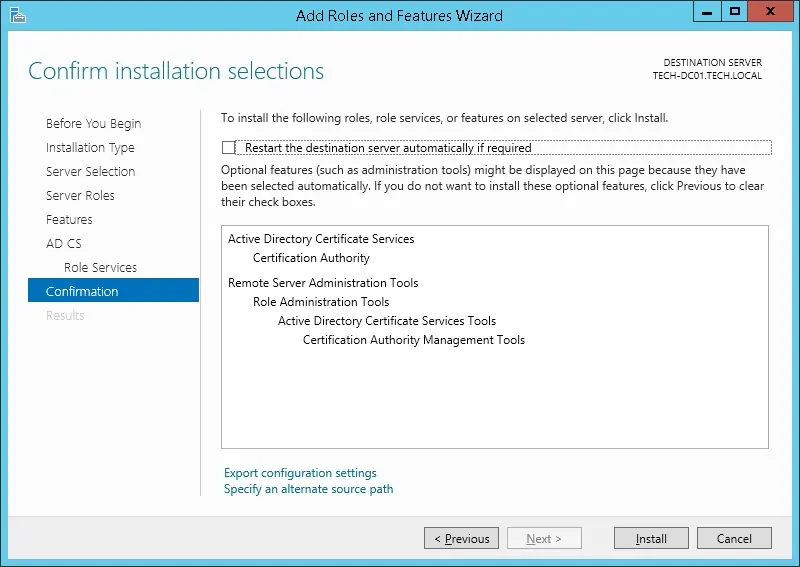

Få adgang til serverrolleskærmen, vælg Active Directory-certifikattjenester, og klik på knappen Næste.

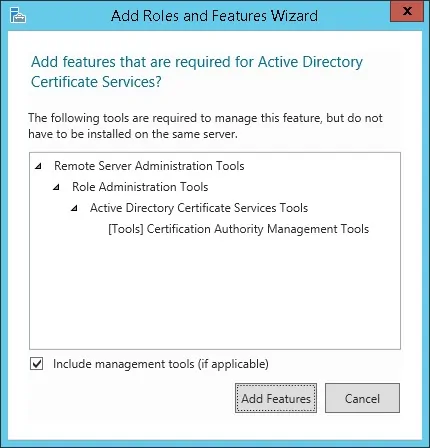

Klik på knappen Tilføj funktioner på følgende skærmbillede.

Bliv ved med at klikke på knappen Næste, indtil du når rolletjenesteskærmen.

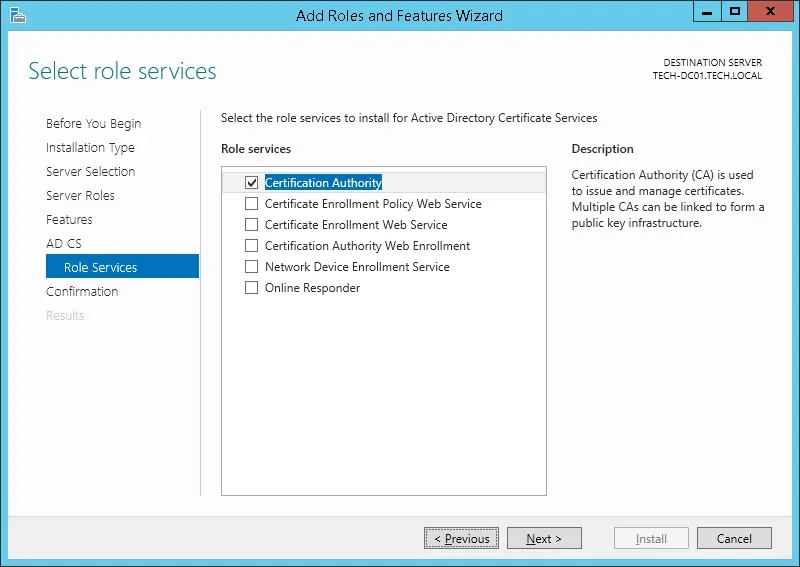

Aktivér indstillingen Nøglecenter, og klik på knappen Næste.

Klik på knappen Installer på bekræftelsesskærmen.

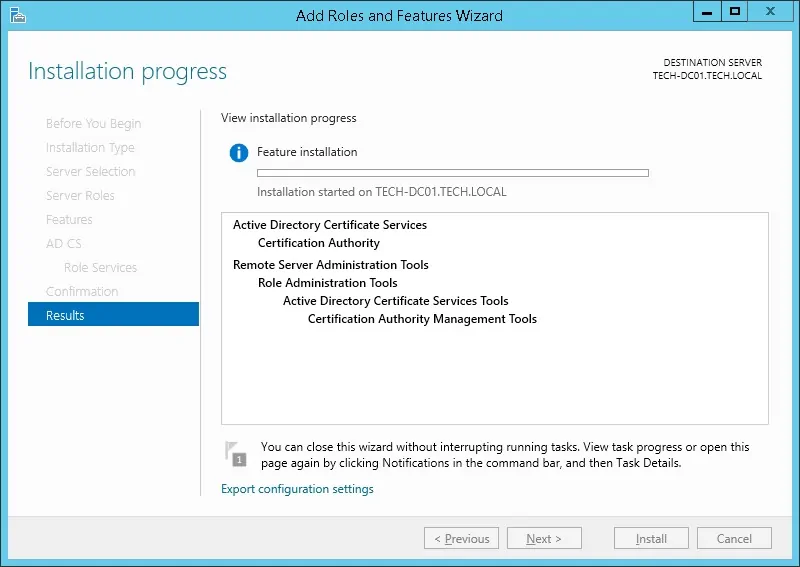

Vent installationen af nøglecenteret for at afslutte.

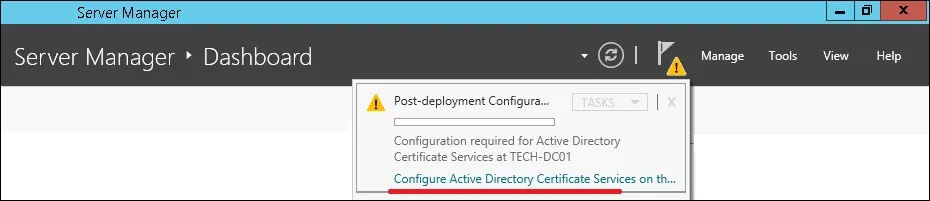

Åbn programmet Serverstyring.

Klik på menuen med gult flag, og vælg indstillingen: Konfigurere Active Directory-certifikattjenester

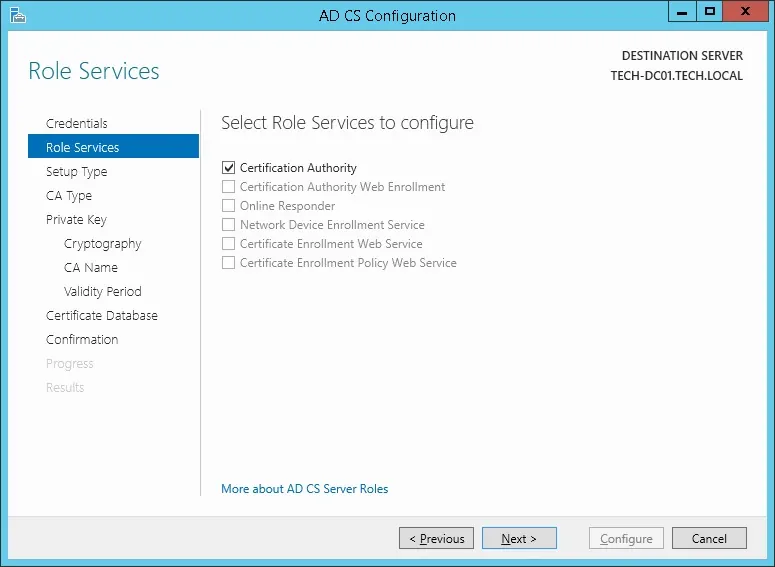

Klik på knappen Næste på skærmbilledet Legitimationsoplysninger.

Vælg indstillingen Nøglecenter, og klik på knappen Næste.

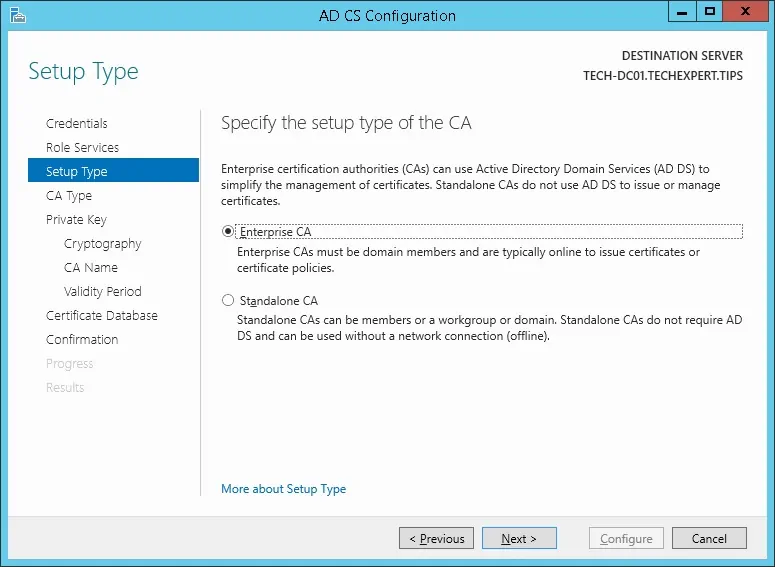

Vælg indstillingen Virksomheds-nøglecenter, og klik på knappen Næste.

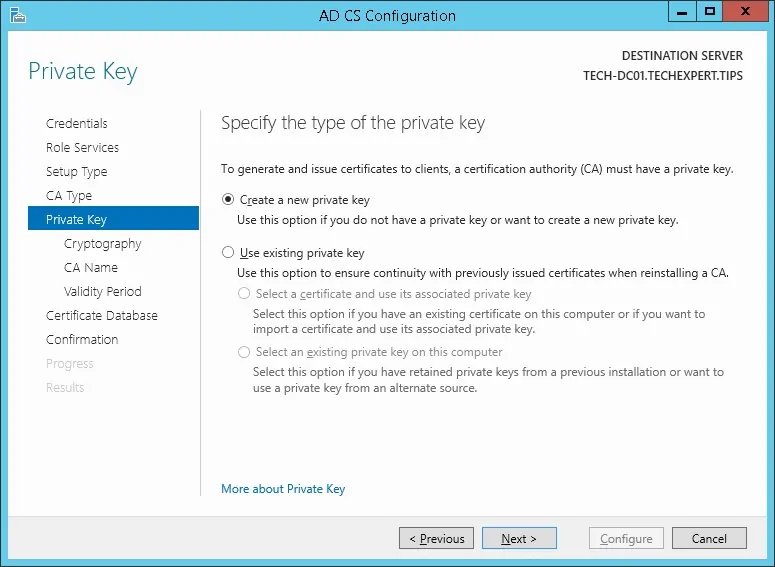

Vælg indstillingen Opret en ny privat nøgle, og klik på knappen Næste.

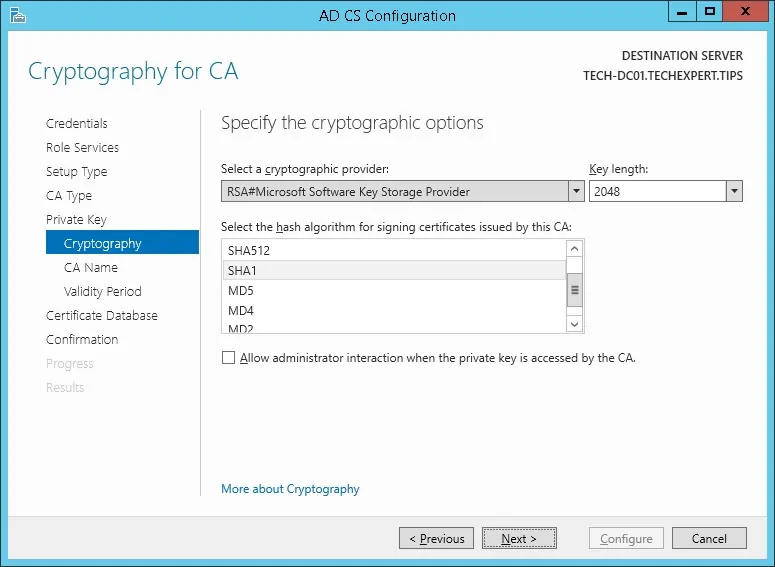

Behold standardkryptografikonfigurationen, og klik på knappen Næste.

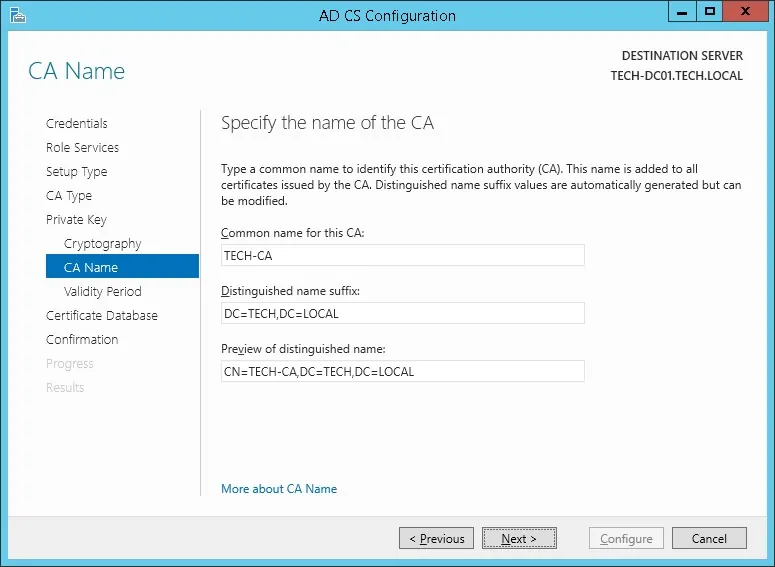

Angiv et fælles navn til nøglecenteret, og klik på knappen Næste.

I vores eksempel sætter vi det fælles navn: TECH-CA

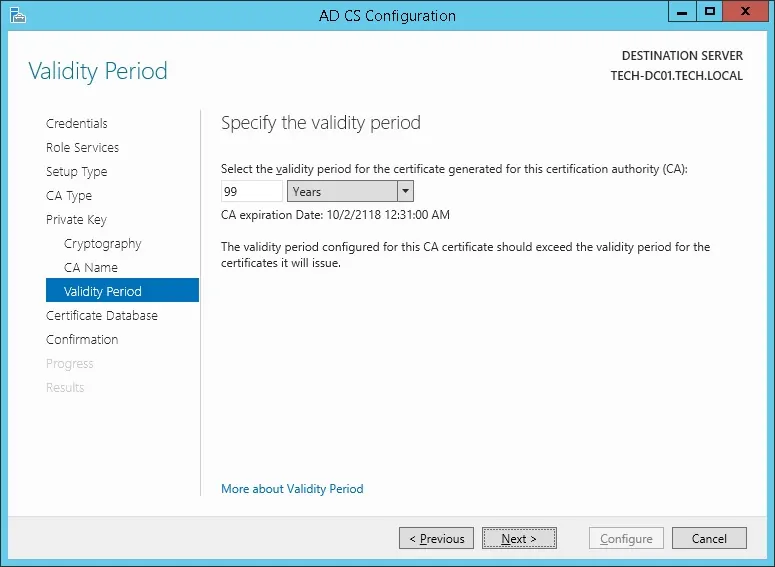

Angiv Windows-certificeringsmyndighedens gyldighedsperiode.

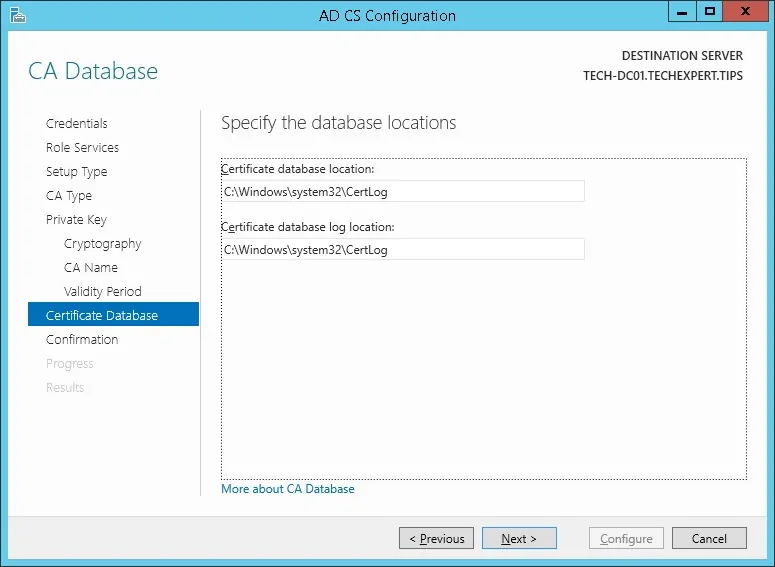

Behold standarddatabaseplaceringen for Windows-nøglecenteret.

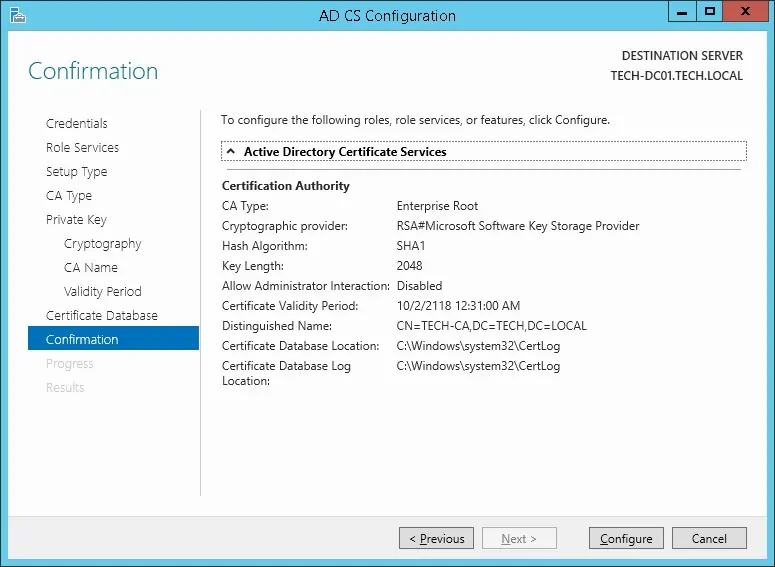

Kontroller oversigten, og klik på knappen Konfigurer.

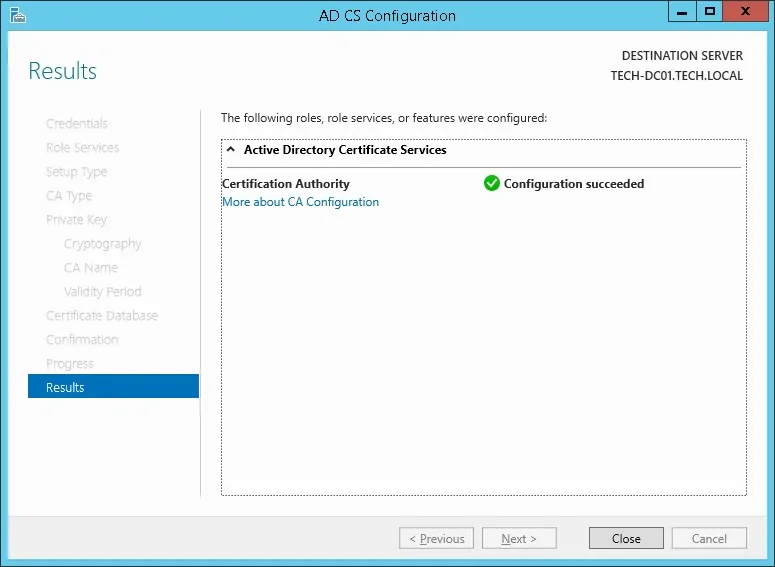

Vent på, at installationen af Windows Server-servernøglecenteret er afsluttet.

Når du har afsluttet installationen af nøglecenteret, skal du genstarte computeren.

Du er færdig med installationen af Windows-nøglecenteret.

Tutorial - Test af LDAP over SSL-kommunikation igen

Vi er nødt til at teste, om din domænecontroller tilbyder LDAP over SSL-tjenesten på port 636.

Når certificeringsmyndigheden er færdig med installationen, skal du vente 5 minutter og genstarte domænecontrolleren.

I starttiden anmoder domænecontrolleren automatisk om et servercertifikat fra det lokale nøglecenter.

Når du har fået servercertifikatet, vil domænecontrolleren begynde at tilbyde LDAP-tjenesten via SSL på 636-porten.

På domænecontrolleren skal du åbne startmenuen og søge efter LDP-programmet.

Få adgang til menuen Forbindelse, og vælg indstillingen Opret forbindelse.

Prøv at oprette forbindelse til localhost ved hjælp af TCP-porten 636.

Markér afkrydsningsfeltet SSL, og klik på knappen Ok.

Prøv at oprette forbindelse til localhost ved hjælp af TCP-porten 636.

Markér afkrydsningsfeltet SSL, og klik på knappen Ok.

Denne gang bør du kunne oprette forbindelse til LDAP-tjenesten på localhost-porten 636.

Hvis du ikke kan oprette forbindelse til port 636, skal du genstarte computeren igen og vente 5 minutter mere.

Det kan tage engang, før domænecontrolleren modtager det certifikat, der er anmodet om fra nøglecenteret.

Selvstudium - Firewall til Windows-domænecontroller

Vi skal oprette en firewallregel på Windows-domænecontrolleren.

Denne firewallregel tillader iDrac-grænsefladen at forespørge i Active Directory-databasen.

Åbn programmet Windows Firewall med avanceret sikkerhed på domænecontrolleren

Opret en ny indgående firewallregel.

Vælg indstillingen PORT.

Vælg TCP-indstillingen.

Vælg indstillingen Specifikke lokale porte.

Angiv TCP-port 636.

Vælg indstillingen Tillad forbindelsen.

Markér indstillingen DOMÆNE.

Markér indstillingen PRIVAT.

Markér indstillingen OFFENTLIG.

Angiv en beskrivelse af firewallreglen.

Tillykke, du har oprettet den nødvendige firewallregel.

Denne regel tillader iDrac at forespørge i Active Directory-databasen.

Selvstudium iDrac - oprettelse af Windows-domænekonto

Dernæst skal vi oprette mindst to konti i Active Directory-databasen.

ADMIN-kontoen vil blive brugt til at logge ind på iDrac web interface.

BIND-kontoen bruges til at forespørge i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny konto i objektbeholderen Brugere.

Oprette en ny konto med navnet: administrator

Adgangskode konfigureret til ADMIN bruger: 123qwe..

Denne konto vil blive brugt til at godkende som administrator på iDrac webgrænseflade.

Oprette en ny konto med navnet: bind

Adgangskode konfigureret til BIND-brugeren: 123qwe..

Denne konto bruges til at forespørge på de adgangskoder, der er gemt i Active Directory-databasen.

Tillykke, du har oprettet de nødvendige Active Directory-konti.

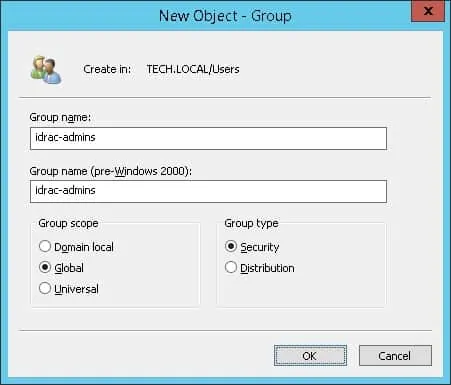

Selvstudium – Oprettelse af Windows-domænegruppe

Dernæst skal vi oprette mindst én gruppe i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny gruppe i objektbeholderen Brugere.

Oprette en ny gruppe med navnet: idrac-administratorer

Medlemmer af denne gruppe har administratortilladelsen til iDrac-webgrænsefladen.

Vigtigt! Tilføj administratorbrugeren som medlem af idrac-admins-gruppen.

Tillykke, du har oprettet den nødvendige Active Directory-gruppe.

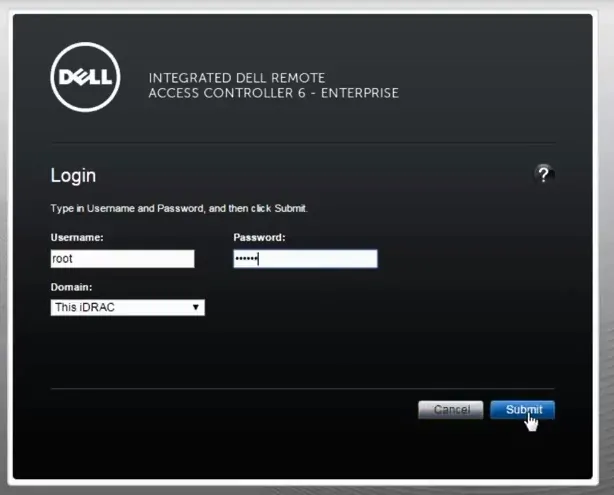

Selvstudium - Telnet på iDRAC

Åbn en browsersoftware, indtast IP-adressen på din iDRAC-grænseflade, og få adgang til den administrative webgrænseflade.

Angiv de administrative loginoplysninger på prompteskærmen.

Oplysninger om fabriksstandardadgang:

• Username: root

• Password: calvin

Efter et vellykket login vises den administrative menu.

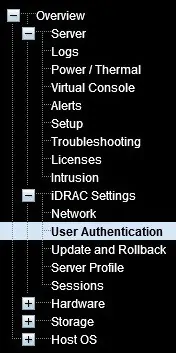

Få adgang til iDRAC-indstillingsmenuen, og vælg indstillingen Brugergodkendelse.

Få adgang til fanen Katalogtjenester øverst på skærmen.

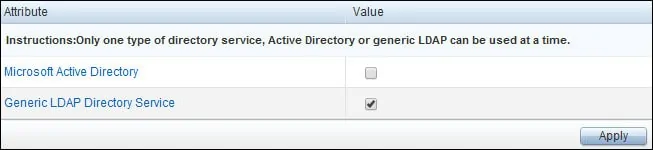

Vælg den generiske LDAP-katalogtjeneste på skærmbilledet Katalogtjenester, og klik på knappen Anvend.

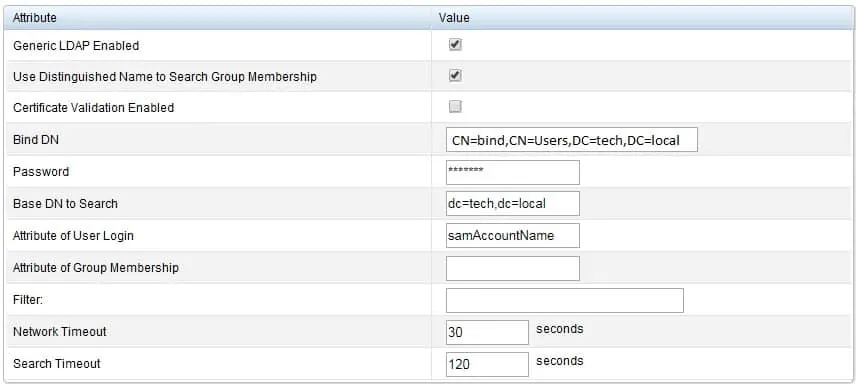

Udfør følgende konfiguration i området Almindelige indstillinger:

• Generisk LDAP Aktiveret: Ja

• Brug entydigt navn til at søge gruppemedlemskab: Ja

• Certifikatvalidering aktiveret: Nej

• Bind DN - CN=bind,CN=Brugere,DC=tech,DC=lokal

• Password - Password af BIND brugerkonto

• Base DN til søg: DC = tech, DC = lokal

• Attribut for brugerlogin: samAccountName

Du skal ændre domæneoplysningerne, så de afspejler netværksmiljøet.

Du skal ændre de bindende legitimationsoplysninger, så de afspejler netværksmiljøet.

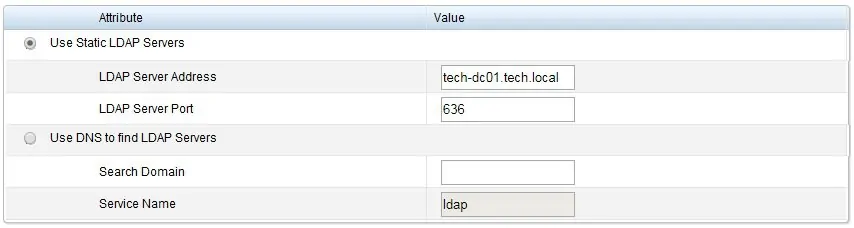

Udfør følgende konfiguration i området LDAP-servere:

• Brug statisk LDAP-server: TECH-DC01. Tech. Lokale

Du er nødt til at ændre TECH-DC01. Tech. LOKAL til værtsnavnet for domænecontrolleren.

IDrac-grænsefladen skal kunne oversætte værtsnavnet på LDAP-serveren til den korrekte IP-adresse.

Du skal konfigurere iDrac-grænsefladen for at bruge Active Directory DNS-serverne.

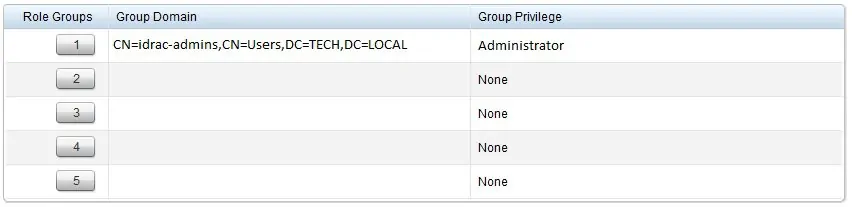

Du kan også angive en gruppekonfiguration.

I vores eksempel er det kun medlemmer af idrac-admins-gruppen, der har den administrative tilladelse.

Tillykke! Du har konfigureret iDrac LDAP-godkendelsen til at bruge Active Directory-databasen.

Som en test skal du åbne en ny anonym browserfane og prøve at logge på ved hjælp af active directory-administratorkontoen.