Vil du have mere at vide om, hvordan du konfigurerer Nginx-tjenesten Kerberos-godkendelse i Active Directory? I dette selvstudium skal vi vise dig, hvordan du godkender Nginx-brugere ved hjælp af Active Directory fra Microsoft Windows og Kerberos-protokollen.

• Ubuntu 20

• Ubuntu 19

• Ubuntu 18

• Nginx 1.18.0

I vores eksempel er domænecontrollerens IP-adresse 192.168.15.10.

I vores eksempel er Nginx-serverens IP-adresse 192.168.15.11.

Liste over udstyr

I det følgende afsnit vises listen over udstyr, der bruges til at oprette dette selvstudium.

Som En Amazon Associate, tjener jeg fra kvalificerende køb.

Nginx - Relateret selvstudium:

På denne side tilbyder vi hurtig adgang til en liste over tutorials relateret til Nginx.

Selvstudium Windows - Oprettelse af domænekonto

• IP - 192.168.15.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

Vi skal oprette mindst én konto i Active Directory-databasen.

ADMIN-kontoen vil blive brugt til at logge ind på Nginx-serveren.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny konto i objektbeholderen Brugere.

Oprette en ny konto med navnet: administrator

Adgangskode konfigureret til ADMIN-brugeren: kamisama123..

Denne konto vil blive brugt til at godkende på Nginx-serveren.

Tillykke, du har oprettet den nødvendige Active Directory-konto.

Nginx - Kerberos-godkendelse i Active Directory

• IP - 192.168.15.11

• Operationelt system - Ubuntu 20

• Hostname - NGINX

Angiv et værtsnavn ved hjælp af kommandoen HOSTNAMECTL.

Rediger HOSTS-konfigurationsfilen.

Tilføj domænecontrollerens IP-adresse og værtsnavn.

Installer listen over nødvendige pakker for at aktivere Kerberos-godkendelsen.

Udfør følgende konfiguration i installationen Grafik:

• Kerberos realm - TECH.LOCAL

• Kerberos server - TECH-DC01. Tech. Lokale

• Administrative server - TECH-DC01.TECH.LOCAL

Du skal ændre domæneoplysningerne, så de afspejler netværksmiljøet.

Rediger Kerberos-konfigurationsfilen.

Her er filen, før vores konfiguration.

Her er filen, efter vores konfiguration.

Du skal ændre domæneoplysningerne, så de afspejler netværksmiljøet.

Du er færdig med den nødvendige Kerberos-konfiguration.

Nginx - Kerberos-godkendelse

Installer Nginx-serveren og de nødvendige pakker.

I vores eksempel vil vi anmode om godkendelse til brugere, der forsøger at få adgang til en mappe med navnet TEST.

Opret en mappe med navnet TEST, og giv brugeren tilladelse til at give dem med navnet www-data over denne mappe.

Konfigurer Nginx-serveren til at anmode om PAM-godkendelse til brugere, der forsøger at få adgang til denne mappe.

Rediger Nginx-konfigurationsfilen for standardwebstedet.

Føj følgende konfiguration til denne fil.

Her er filen, før vores konfiguration.

Her er filen, efter vores konfiguration.

Nginx-serveren blev konfigureret til at anmode om adgangskodegodkendelse for at få adgang til mappen TEST.

Tjenesten Nginx blev konfigureret til at godkende brugerkonti ved hjælp af PAM-godkendelsesmodulet.

Opret PAM-konfigurationsfilen.

Her er filindholdet.

I vores eksempel vil vi godkende Nginx-tjenestens adgang ved hjælp af Kerberos.

Genstart tjenesten Nginx.

Tillykke! Du har konfigureret Nginx-godkendelsen til at bruge Kerberos.

Nginx - Keberos-godkendelsestest

Opret en HTML-side, der skal bruges i godkendelsestesten.

I vores eksempel oprettede vi en HTML-side med navnet TEST.

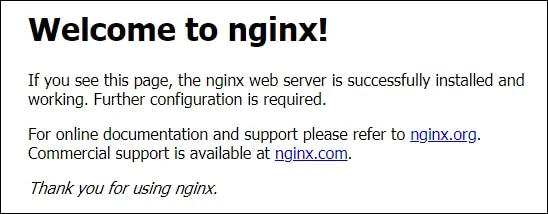

Åbn din browser, og angiv IP-adressen på Nginx-webserveren.

I vores eksempel blev følgende webadresse indtastet i browseren:

• http://192.168.15.11

Nginx-standardsiden vises.

Åbn din browser, og angiv IP-adressen på din webserver plus /test.

I vores eksempel blev følgende webadresse indtastet i browseren:

• http://192.168.15.11/test/test.html

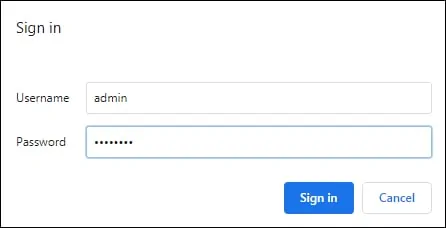

Angiv et Active Directory-brugernavn og dets adgangskode på logonskærmen.

• Brugernavn: admin

• Password: kamisama123..

Efter en vellykket login, vil du blive bemyndiget til at få adgang til mappen med navnet TEST.

Tillykke! Du har konfigureret Kerberos-godkendelsen på Nginx-serveren.