Vil du lære, hvordan du konfigurerer OPNsense LDAP-godkendelse i Active Directory? I dette selvstudium skal vi vise dig, hvordan du godkender OPNsense-brugere ved hjælp af Active Directory-databasen fra Microsoft Windows og LDAP-protokollen.

• OPNsense 19,7

Liste over udstyr

I det følgende afsnit vises listen over udstyr, der bruges til at oprette dette selvstudium.

Som En Amazon Associate, tjener jeg fra kvalificerende køb.

OPNsense - Relateret Selvstudium:

På denne side tilbyder vi hurtig adgang til en liste over tutorials relateret til OPNsense.

Selvstudium - Firewall til Windows-domænecontroller

Først skal vi oprette en firewallregel på Windows-domænecontrolleren.

Denne firewallregel gør det muligt for Opnsense-serveren at forespørge i Active Directory-databasen.

Åbn programmet Windows Firewall med avanceret sikkerhed på domænecontrolleren

Opret en ny indgående firewallregel.

Vælg indstillingen PORT.

Vælg TCP-indstillingen.

Vælg indstillingen Specifikke lokale porte.

Angiv TCP-port 389.

Vælg indstillingen Tillad forbindelsen.

Markér indstillingen DOMÆNE.

Markér indstillingen PRIVAT.

Markér indstillingen OFFENTLIG.

Angiv en beskrivelse af firewallreglen.

Tillykke, du har oprettet den nødvendige firewallregel.

Denne regel tillader Opnsense at forespørge på Active Directory-databasen.

Selvstudium - Oprettelse af Windows-domænekonto

Dernæst skal vi oprette mindst to konti i Active Directory-databasen.

ADMIN-kontoen vil blive brugt til at logge ind på Opnsense-webgrænsefladen.

BIND-kontoen bruges til at forespørge i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny konto i objektbeholderen Brugere.

Oprette en ny konto med navnet: administrator

Adgangskode konfigureret til ADMIN bruger: 123qwe..

Denne konto vil blive brugt til at godkende som administrator på Opnsense webgrænsefladen.

Oprette en ny konto med navnet: bind

Adgangskode konfigureret til BIND-brugeren: 123qwe..

Denne konto bruges til at forespørge på de adgangskoder, der er gemt i Active Directory-databasen.

Tillykke, du har oprettet de nødvendige Active Directory-konti.

OPNsense - OPNsense LDAP-godkendelse på Active Directory

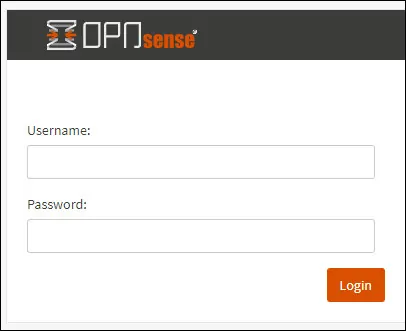

Åbn en browsersoftware, skal du indtaste IP-adressen på din Opnsense-firewall og få adgang til webgrænsefladen.

I vores eksempel blev følgende webadresse indtastet i browseren:

• https://192.168.15.11

Opnsense web interface bør præsenteres.

Angiv logonoplysningerne for OPNsense Default Password på prompt-skærmen.

• Username: root

• Adgangskode: Adgangskode indstillet under OPNsense installationen

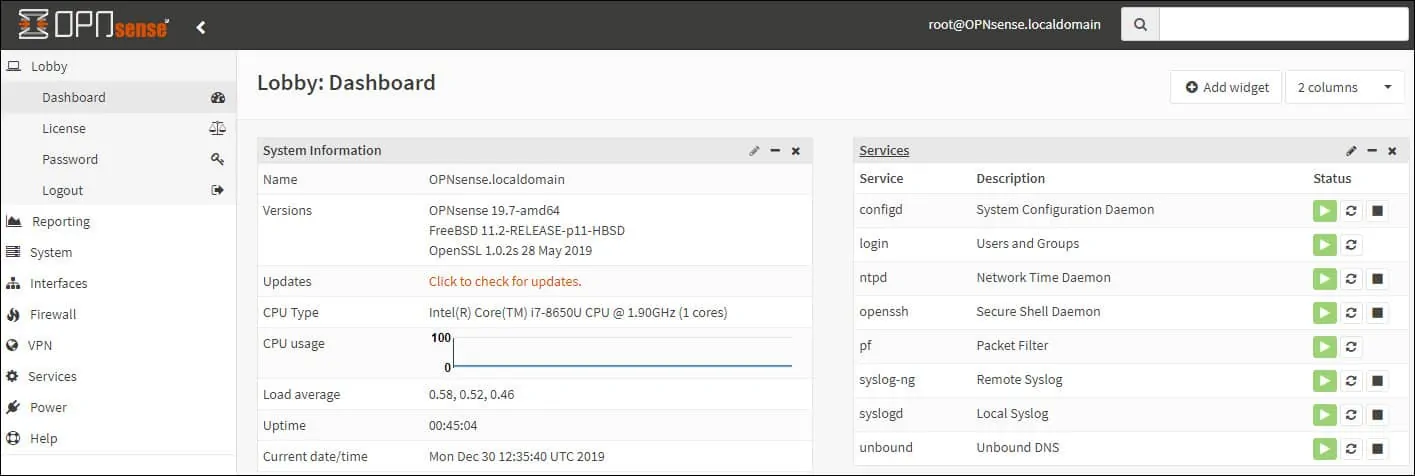

Efter et vellykket login, vil du blive sendt til OPNSense Dashboard.

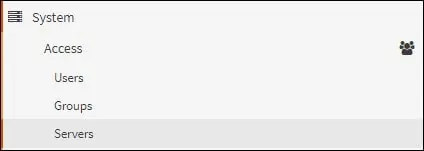

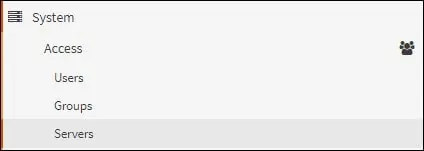

Få adgang til menuen Opnsense System, få adgang til undermenuen Access, og vælg indstillingen Servere.

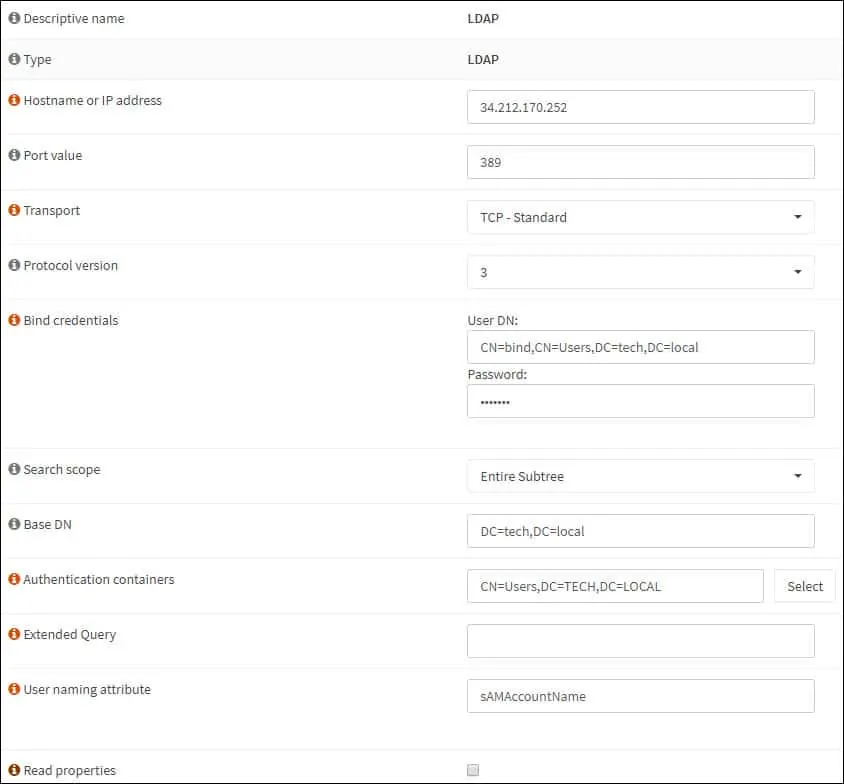

Klik på knappen Tilføj, og udfør følgende konfiguration.

• Beskrivende navn: LDAP

• Type: LDAP

• Værtsnavn eller IP-adresse - 34.212.170.252

• Portværdi - 389

• Transport - TCP Standard

• Protokolversion - 3

• Bind credentials - CN=bind,CN=Users,DC=tech,DC=local

• Bind legitimationsoplysninger Password - 123qwe.

• Søgeomfanget - Hele undertræet

• Base DN - DC=tech,DC=lokal

• Godkendelsesbeholdere - CN=Brugere,DC=TECH,DC=LOCAL

• Initial Template - Microsoft AD

• Brugernavngivningsattribut - sAMAccountName

• Læs egenskaber

• Synkroniser grupper

• Begræns grupper

Du skal ændre IP-adressen til din domænecontrollers IP.

Du skal ændre domæneoplysningerne, så de afspejler netværksmiljøet.

Du skal ændre de bindende legitimationsoplysninger, så de afspejler netværksmiljøet.

Klik på knappen Gem for at afslutte konfigurationen.

I vores eksempel har vi konfigureret LDAP-servergodkendelsen på OPNsense-firewallen.

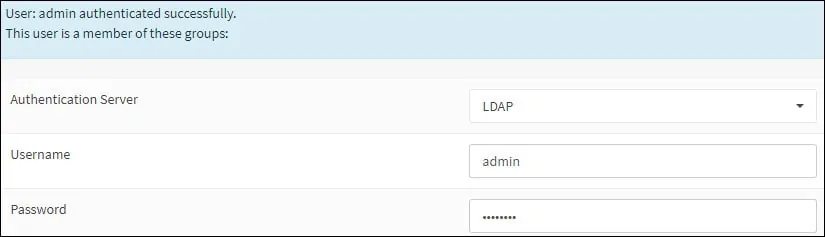

OPNSense - Test af LDAP-godkendelse

Få adgang til menuen Opnsense System, få adgang til undermenuen Access, og vælg indstillingen Tester.

Vælg LDAP-godkendelsesserveren.

Indtast Admin brugernavn, dens adgangskode og klik på test-knappen.

Hvis testen lykkes, får du vist følgende meddelelse.

Tillykke! OPNsense LDAP-godkendelsen på Active Directory blev konfigureret korrekt.

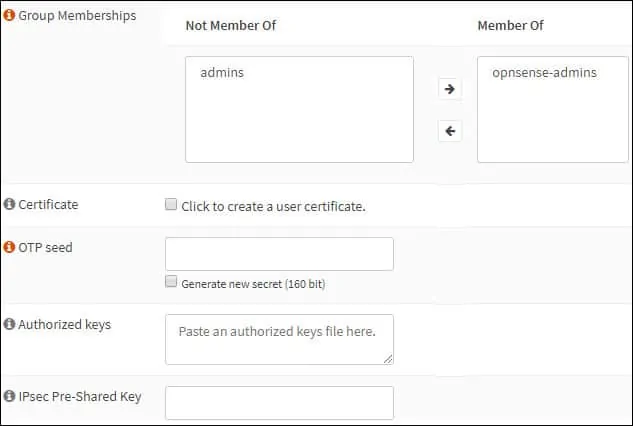

TILLADELSE TIL OPNSense - Tilladelse til LDAP-gruppe

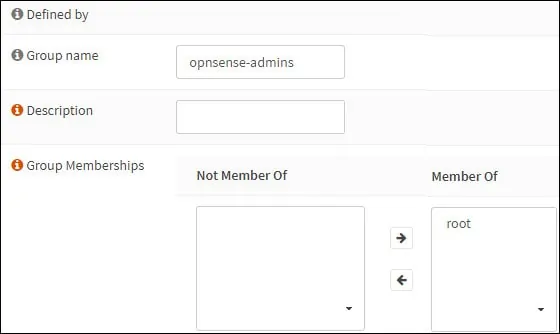

Få adgang til menuen Opnsense System, få adgang til undermenuen Access, og vælg indstillingen Grupper.

Tilføj en ny lokal gruppe på OPNsense firewall.

Udfør følgende konfiguration på skærmbilledet Gruppeoprettelse:

• Gruppenavn - opnsense-admins

• Beskrivelse - Ldap-gruppen

• Medlem af - eventuelt kan du tilføje root brugerkonto.

Klik på gem-knappen, vil du blive sendt tilbage til gruppens konfiguration skærmen.

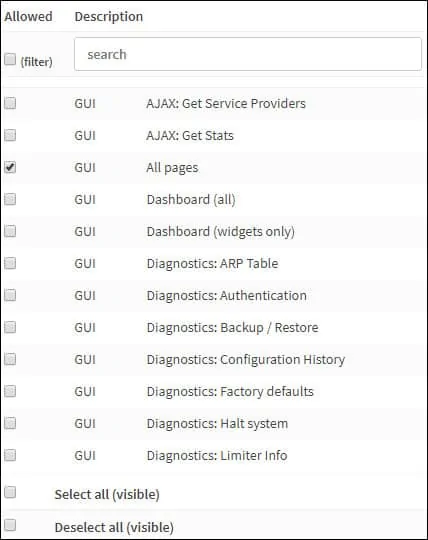

Nu skal du redigere tilladelserne for opnsense-admins-gruppen.

Find området Tildelte rettigheder i gruppeegenskaberne opnsense-admins, og klik på knappen Tilføj.

Udfør følgende konfiguration i området Grupperettigheder:

• Tildelte rettigheder - GUI - ALLE sider

Klik på knappen Gem for at afslutte konfigurationen.

OPNsense - LDAP-brugertilladelse

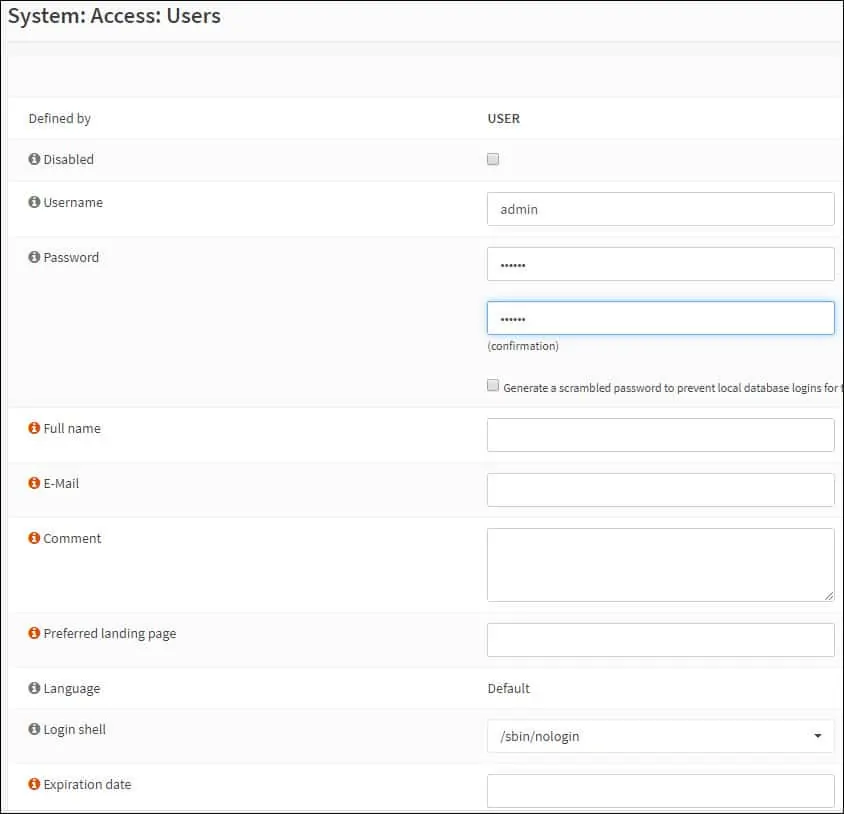

OPNsense kræver, at alle Ldap-brugerkonti findes i den lokale database for at udføre den korrekte godkendelseskonfiguration.

Vi vil føje administratorbrugerkontoen til den lokale database.

Vi vil konfigurere den lokale konto med navnet admin medlem af opnsense-admins gruppe.

Få adgang til menuen Opnsense System, få adgang til undermenuen Access, og vælg indstillingen Brugere.

Tilføj en ny lokal brugerkonto med det samme brugernavn fra Active Directory-kontoen.

Gør denne brugerkonto medlem af opnsense-admins gruppe.

Klik på knappen Gem for at afslutte konfigurationen.

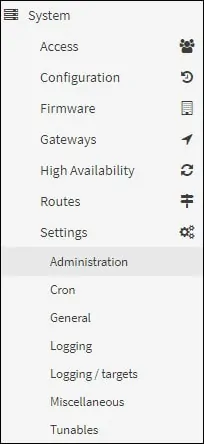

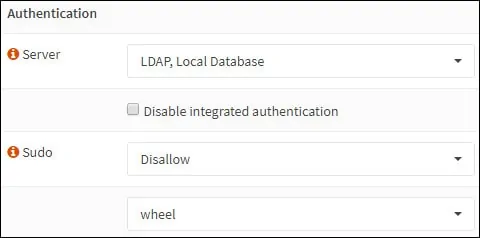

OPNsense - Aktiver LDAP-godkendelse

Få adgang til menuen Opnsense System, få adgang til undermenuen Indstillinger, og vælg indstillingen Administration.

Find godkendelsesområdet, vælg LDAP-godkendelsen, og klik på knappen Gem.

Du kan også vælge den lokale database som den anden godkendelsesmetode.

Når du har afsluttet konfigurationen, skal du logge af Opnsense-webgrænsefladen.

Prøv at logge på ved hjælp af administratorbrugeren og adgangskoden fra Active Directory-databasen.

Brug administratorbrugeren og adgangskoden fra Active Directory-databasen på logonskærmen.

• Brugernavn: admin

• Adgangskode: Angiv adgangskoden til active directory.

Tillykke! Du har konfigureret OPNsense-godkendelsen til at bruge Active Directory-databasen ved hjælp af LDAP.

![OPNsense Installation [ Trin for trin ]](https://d1ny9casiyy5u5.cloudfront.net/wp-content/uploads/2019/03/Tutorial-Azul-500x383.webp)