Möchten Sie erfahren, wie Sie die OPNsense LDAP-Authentifizierung im Active-Verzeichnis konfigurieren? In diesem Tutorial zeigen wir Ihnen, wie OpNsense-Benutzer mithilfe der Active Directory-Datenbank von Microsoft Windows und des LDAP-Protokolls authentifiziert werden.

• OPNsense 19,7

Geräteliste

Im folgenden Abschnitt wird die Liste der Geräte aufgeführt, die zum Erstellen dieses Tutorials verwendet wurden.

Als Amazon Associate verdiene ich mit qualifizierenden Käufen.

OPNsense - Verwandtes Tutorial:

Auf dieser Seite bieten wir schnellen Zugriff auf eine Liste von Tutorials im Zusammenhang mit OPNsense.

Tutorial - Windows-Domänencontroller-Firewall

Zuerst müssen wir eine Firewallregel auf dem Windows-Domänencontroller erstellen.

Diese Firewallregel ermöglicht es dem Opnsense-Server, die Active Directory-Datenbank abzufragen.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen Windows Firewall mit Advanced Security

Erstellen Sie eine neue Eingehende Firewallregel.

Wählen Sie die Option PORT aus.

Wählen Sie die TCP-Option aus.

Wählen Sie die Option Spezifische lokale Ports aus.

Geben Sie den TCP-Port 389 ein.

Wählen Sie die Option Verbindung zulassen aus.

Aktivieren Sie die Option DOMAIN.

Aktivieren Sie die Option PRIVATE.

Aktivieren Sie die Option PUBLIC.

Geben Sie eine Beschreibung für die Firewallregel ein.

Herzlichen Glückwunsch, Sie haben die erforderliche Firewall-Regel erstellt.

Mit dieser Regel kann Opnsense die Active Directory-Datenbank abfragen.

Tutorial - Windows-Domänenkontoerstellung

Als Nächstes müssen wir mindestens 2 Konten in der Active Directory-Datenbank erstellen.

Das ADMIN-Konto wird verwendet, um sich auf der Opnsense-Weboberfläche anzumelden.

Das BIND-Konto wird zum Abfragen der Active Directory-Datenbank verwendet.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie ein neues Konto im Container Benutzer.

Erstellen Eines neuen Kontos mit dem Namen: admin

Kennwort für den ADMIN-Benutzer konfiguriert: 123qwe..

Dieses Konto wird verwendet, um sich als Administrator auf der Opnsense-Weboberfläche zu authentifizieren.

Erstellen eines neuen Kontos mit dem Namen: bind

Für den BIND-Benutzer konfiguriertes Kennwort: 123qwe..

Dieses Konto wird verwendet, um die in der Active Directory-Datenbank gespeicherten Kennwörter abzufragen.

Herzlichen Glückwunsch, Sie haben die erforderlichen Active Directory-Konten erstellt.

OPNsense - OPNsense LDAP-Authentifizierung in Active Directory

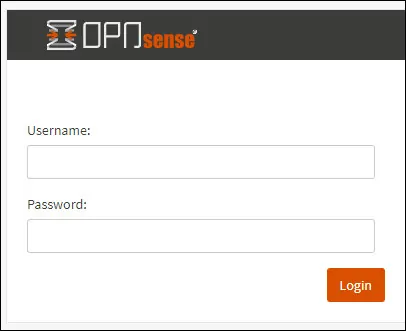

Öffnen Sie eine Browser-Software, geben Sie die IP-Adresse Ihrer Opnsense-Firewall ein und greifen Sie auf die Weboberfläche zu.

In unserem Beispiel wurde die folgende URL im Browser eingegeben:

• https://192.168.15.11

Das opnsense Web-Interface sollte vorgestellt werden.

Geben Sie auf dem Eingabeaufforderungsbildschirm die Anmeldeinformationen zum OPNsense-Standardkennwort ein.

• Benutzername: root

• Passwort: Passwort gesetzt während OPNsense die Installation

Nach einer erfolgreichen Anmeldung werden Sie an das OPNSense Dashboard gesendet.

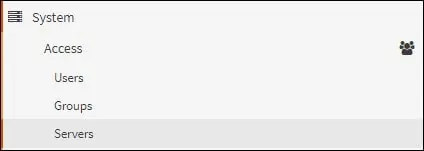

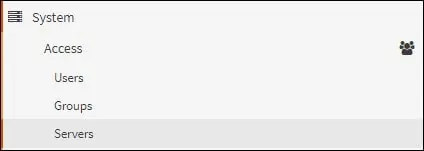

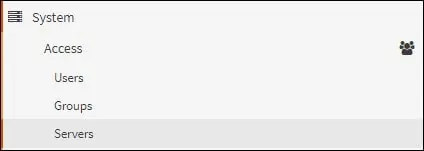

Greifen Sie auf das Menü Opnsense System zu, greifen Sie auf das Untermenü "Zugriff" zu und wählen Sie die Option Server aus.

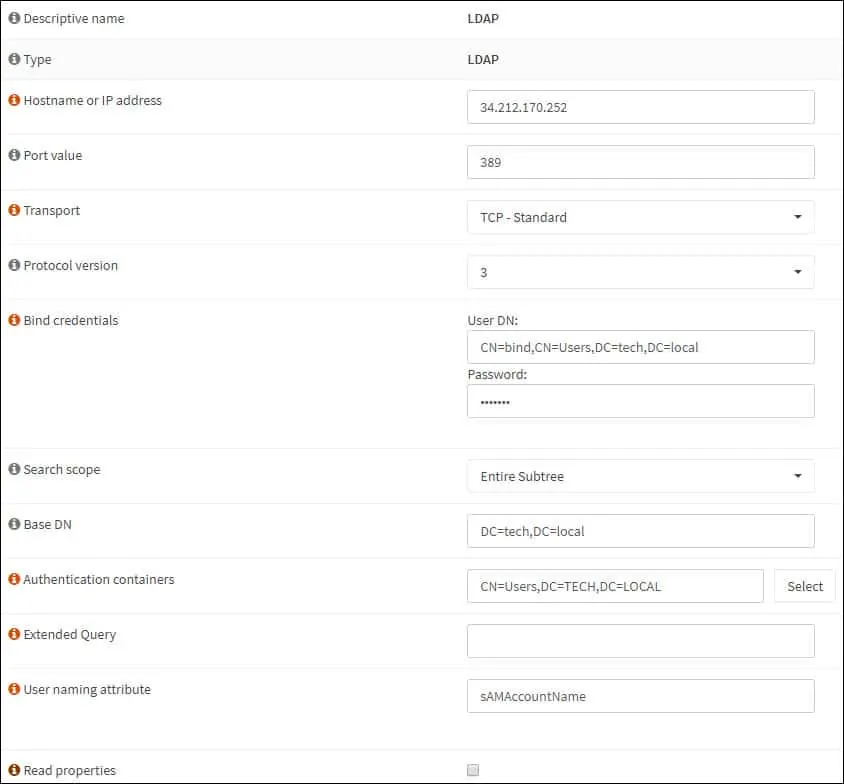

Klicken Sie auf die Schaltfläche Hinzufügen, und führen Sie die folgende Konfiguration durch.

• Beschreibender Name: LDAP

• Typ: LDAP

• Hostname oder IP-Adresse - 34.212.170.252

• Portwert - 389

• Transport - TCP-Standard

• Protokollversion - 3

• Anmeldeinformationen binden - CN=bind,CN=Users,DC=tech,DC=local

• Bindung von Anmeldeinformationen Passwort - 123qwe.

• Suchbereich - Gesamte Unterstruktur

• Basis DN - DC=tech,DC=local

• Authentifizierungscontainer - CN=Users,DC=TECH,DC=LOCAL

• Erste Vorlage - Microsoft AD

• Benutzerbenennungsattribut - sAMAccountName

• Leseeigenschaften

• Synchronisieren von Gruppen

• Limit-Gruppen

Sie müssen die IP-Adresse in die Domänencontroller-IP ändern.

Sie müssen die Domäneninformationen ändern, um Ihre Netzwerkumgebung widerzuspiegeln.

Sie müssen die Bindungsanmeldeinformationen ändern, um Ihre Netzwerkumgebung widerzuspiegeln.

Klicken Sie auf die Schaltfläche Speichern, um die Konfiguration abzuschließen.

In unserem Beispiel haben wir die LDAP-Serverauthentifizierung auf der OPNsense-Firewall konfiguriert.

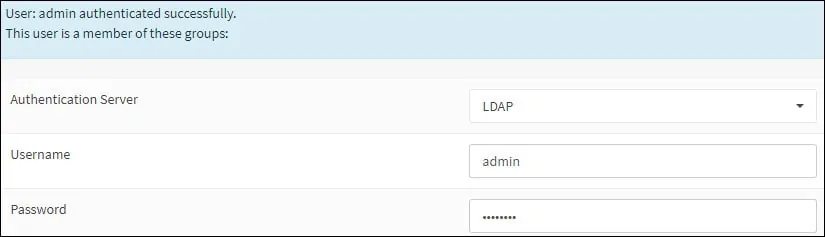

OPNsense - Testen der LDAP-Authentifizierung

Greifen Sie auf das Menü Opnsense System zu, greifen Sie auf das Untermenü Access zu und wählen Sie die Tester-Option aus.

Wählen Sie den LDAP-Authentifizierungsserver aus.

Geben Sie den Admin-Benutzernamen, sein Passwort ein und klicken Sie auf die Schaltfläche Testen.

Wenn ihr Test erfolgreich ist, sollte die folgende Meldung angezeigt werden.

Herzlichen glückwunsch! Ihre OPNsense LDAP-Authentifizierung im Active-Verzeichnis wurde erfolgreich konfiguriert.

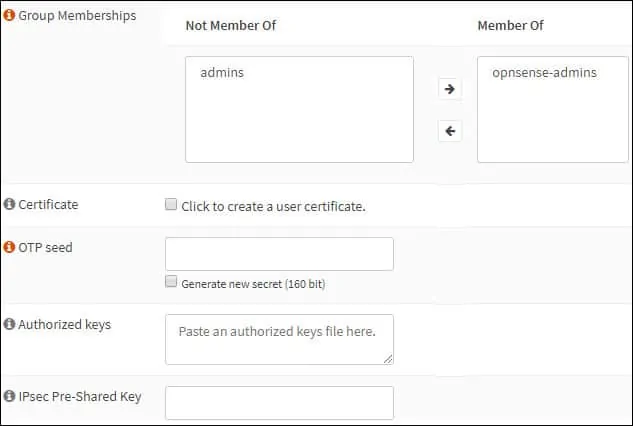

OPNsense - LDAP-Gruppenberechtigung

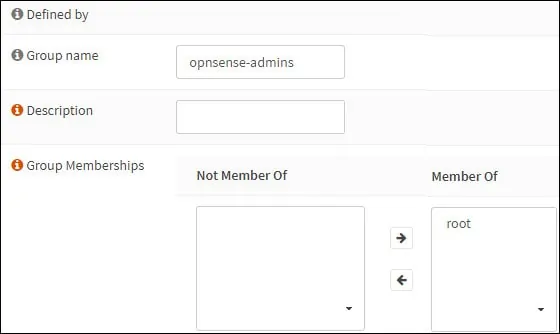

Greifen Sie auf das Menü Opnsense System zu, greifen Sie auf das Untermenü Access zu und wählen Sie die Option Gruppen aus.

Fügen Sie der OPNsense-Firewall eine neue lokale Gruppe hinzu.

Führen Sie auf dem Bildschirm Gruppenerstellung die folgende Konfiguration aus:

• Gruppenname - opnsense-admins

• Beschreibung - Ldap-Gruppe

• Mitglied von - optional können Sie das Root-Benutzerkonto hinzufügen.

Klicken Sie auf die Schaltfläche Speichern, Sie werden zurück zum Gruppenkonfigurationsbildschirm gesendet.

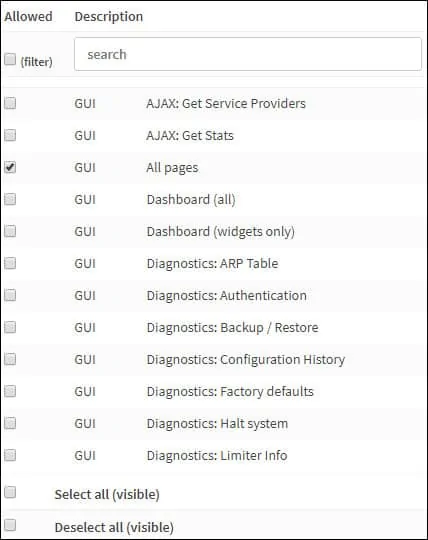

Jetzt müssen Sie die Berechtigungen der Gruppe opnsense-admins bearbeiten.

Suchen Sie in den Eigenschaften der opnsense-admins-Gruppe den Bereich Zugewiesene Berechtigungen, und klicken Sie auf die Schaltfläche Hinzufügen.

Führen Sie im Bereich Gruppenberechtigung die folgende Konfiguration aus:

• Zugewiesene Berechtigungen - GUI - ALLE Seiten

Klicken Sie auf die Schaltfläche Speichern, um die Konfiguration abzuschließen.

OPNsense - LDAP-Benutzerberechtigung

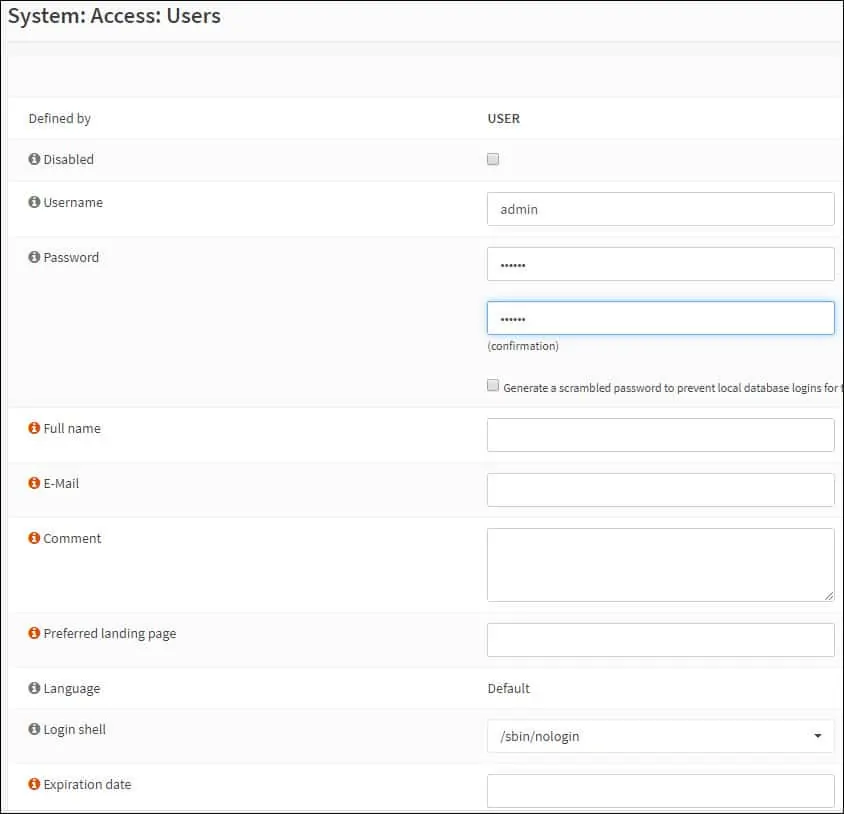

OPNsense erfordert, dass alle Ldap-Benutzerkonten in der lokalen Datenbank vorhanden sind, um die richtige Autorisierungskonfiguration auszuführen.

Wir werden das Administratorbenutzerkonto zur lokalen Datenbank hinzufügen.

Wir konfigurieren das lokale Konto mit dem Namen Admin-Mitglied der Gruppe opnsense-admins.

Greifen Sie auf das Menü Opnsense System zu, greifen Sie auf das Untermenü Access zu und wählen Sie die Option Benutzer aus.

Fügen Sie ein neues lokales Benutzerkonto mit demselben Benutzernamen aus dem Active-Verzeichniskonto hinzu.

Machen Sie dieses Benutzerkonto zu einem Mitglied der Gruppe opnsense-admins.

Klicken Sie auf die Schaltfläche Speichern, um die Konfiguration abzuschließen.

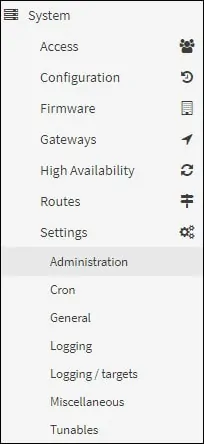

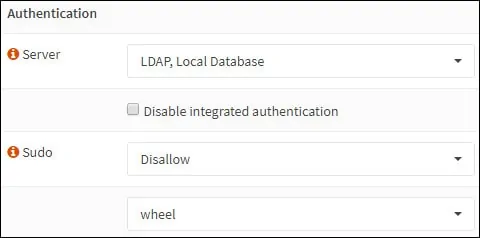

OPNsense - Aktivieren der LDAP-Authentifizierung

Greifen Sie auf das Menü Opnsense System zu, greifen Sie auf das Untermenü Einstellungen zu und wählen Sie die Option Administration aus.

Suchen Sie den Authentifizierungsbereich, wählen Sie die LDAP-Authentifizierung aus und klicken Sie auf die Schaltfläche Speichern.

Wählen Sie optional die lokale Datenbank als zweite Authentifizierungsmethode aus.

Nachdem Sie die Konfiguration abgeschlossen haben, sollten Sie sich von der Opnsense-Weboberfläche abmelden.

Versuchen Sie, sich mit dem Administratorbenutzer und dem Kennwort aus der Active Directory-Datenbank anzumelden.

Verwenden Sie auf dem Anmeldebildschirm den Administratorbenutzer und das Kennwort aus der Active Directory-Datenbank.

• Benutzername: admin

• Passwort: Geben Sie das Active-Verzeichnis-Passwort ein.

Herzlichen glückwunsch! Sie haben die OPNsense-Authentifizierung für die Verwendung der Active Directory-Datenbank mithilfe von LDAP konfiguriert.