Haluatko oppia määrittämään Apache-palvelimen käyttämään LDAP-todennusta Active-hakemistossa? Tässä opetusohjelmassa näytämme sinulle, miten Apache-palvelu todennetaan Active Directoryssa LDAP-protokollan avulla tietokoneessa, jossa on Ubuntu Linux.

• Ubuntu 18

• Ubuntu 19

• Ubuntu 20

• Apache 2.4.41

• Windows 2012 R2

Copyright © 2018-2021-kirjoittanut Techexpert.tips.

Kaikki oikeudet pidätetään. Mitään tämän julkaisun osaa ei saa jäljentää, levittää tai lähettää missään muodossa tai millään tavalla ilman julkaisijan etukäteen antamaa kirjallista lupaa.

Laiteluettelo

Seuraavassa osassa on luettelo tämän opetusohjelman luomiseen käytetyistä laitteista.

Amazon Associatena ansaitsen ehdot täyttävistä ostoksista.

Apache - Aiheeseen liittyvä opetusohjelma:

Tällä sivulla tarjoamme nopean pääsyn luetteloon opetusohjelmia, jotka liittyvät Apache.

Opetusohjelma - Windows-toimialueen ohjauskoneen palomuuri

• IP - 192.168.15.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

Ensinnäkin meidän on luotava palomuurisääntö Windows-toimialueen ohjauskoneeseen.

Tämän palomuurisäännön avulla Apache-palvelin voi tehdä kyselyn Active Directory -tietokannasta.

Avaa toimialueen ohjauskoneessa sovellus nimeltä Windowsin laajennettu palomuuri

Luo uusi saapuvan liikenteen palomuurisääntö.

Valitse PORT-vaihtoehto.

Valitse TCP-vaihtoehto.

Valitse Tietyt paikalliset portit -vaihtoehto.

Kirjoita TCP-portti 389.

Valitse Salli yhteys -vaihtoehto.

Valitse DOMAIN(TOIMIALUE-vaihtoehto).

Valitse YKSITYINEN-vaihtoehto.

Tarkista JULKINEN-vaihtoehto.

Kirjoita palomuurisäännön kuvaus.

Onnittelut, olet luonut vaaditun palomuurisäännön.

Tämän säännön avulla Apache-palvelin voi tehdä kyselyn Active Directory -tietokannasta.

Opetusohjelma - Windows-toimialuetilin luominen

Seuraavaksi meidän on luotava vähintään kaksi tiliä Active Directory -tietokantaan.

ADMIN-tiliä käytetään kirjautumisena Apache-palvelimelle.

BIND-tiliä käytetään Active Directory -tietokannan kyselyihin.

Avaa toimialueen ohjauskoneessa sovellus nimeltä: Active Directoryn käyttäjät ja tietokoneet

Luo uusi tili Käyttäjät-säilöön.

Luo uusi tili nimeltä: admin

Admin-käyttäjälle määritetty salasana: 123qwe.

Tätä tiliä käytetään todennettuna Apache-web-käyttöliittymässä.

Luo uusi tili nimeltä: bind

BIND-käyttäjälle määritetty salasana: kamisama123.

Tätä tiliä käytetään Active Directory -tietokantaan tallennettujen salasanojen kyselyyn.

Onnittelut, olet luonut tarvittavat Active Directory -tilit.

Apache - LDAP-todennus Active Directoryssa

• IP - 192.168.15.11

• Käyttöjärjestelmä - Ubuntu 19.10

• Isäntänimi - APACHE

Asenna Apache-palvelin ja tarvittava LDAP-todennusmoduuli.

Ota Apache2 LDAP -todennusmoduuli käyttöön.

Esimerkissämme pyydämme todennusta käyttäjille, jotka yrittävät käyttää Test-nimistä hakemistoa.

Luo Testaa-niminen kansio ja anna www-data-nimiselle käyttäjälle oikeus käyttää tätä kansiota.

Määritä Apache-palvelin pyytämään LDAP-todennusta käyttäjille, jotka yrittävät käyttää Testi-kansiota.

Muokkaa Apache 000-default.conf -määritystiedostoa.

Tässä on 000-default.conf-tiedosto ennen kokoonpanoa.

Tässä on 000-default.conf-tiedosto kokoonpanon jälkeen.

Apache-palvelin on määritetty pyytämään salasanan todennusta hakemistolle /var/www/html/test.

Apache-web-palvelin on määritetty todentamaan käyttäjätilit LDAP-palvelimen 192.168.15.10 avulla.

Apache-web-palvelin on määritetty käyttämään Active Directory -toimialuetta: TECH.LOCAL.

Käynnistä Apache-palvelu uudelleen.

Onnittelen! Apache-todennuksen määrittäminen onnistui.

Apache - LDAP-todennustesti

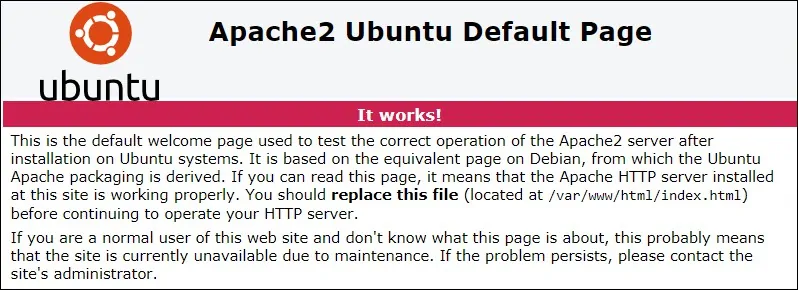

Avaa selain ja kirjoita Apache-verkkopalvelimen IP-osoite.

Esimerkissämme selaimeen syötettiin seuraava URL-osoite:

• http://192.168.15.11

Apache-oletussivu tulee näkyviin.

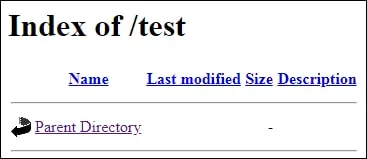

Avaa selain ja kirjoita web-palvelimen IP-osoite plus /test.

Esimerkissämme selaimeen syötettiin seuraava URL-osoite:

• http://192.168.15.11/test

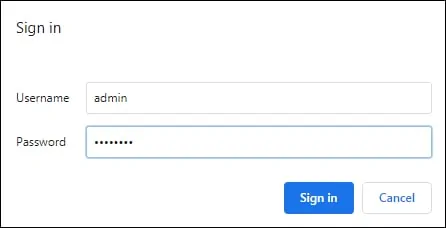

Kirjoita kirjautumisnäyttöön Active Directory -käyttäjänimi ja -salasana.

• Käyttäjätunnus: admin

• Salasana: 123qwe..

Onnistuneen kirjautumisen jälkeen sinulla on oikeus käyttää Test-nimistä hakemistoa.

Onnittelen! Olet määrittänyt Apache-palvelimen LDAP-todennuksen käyttämään Active-kansiota.