क्या आप सक्रिय निर्देशिका पर iDrac LDAP प्रमाणीकरण को कॉन्फ़िगर करना सीखना चाहेंगे? इस ट्यूटोरियल में, हम आपको दिखाने जा रहे हैं कि एसएसएल प्रोटोकॉल पर माइक्रोसॉफ्ट विंडोज और एलडीएपी से सक्रिय निर्देशिका डेटाबेस का उपयोग करके iDrac उपयोगकर्ताओं को कैसे प्रमाणित किया जाए।

• आईड्रेक 8

• Windows 2012 R2

महत्वपूर्ण! ध्यान रखें कि एसएसएल पर केवल एलडीएपी का समर्थन किया जाता है।

सबसे पहले, हम आपको सिखाने जा रहे हैं कि सक्रिय निर्देशिका को कैसे स्थापित किया जा सकता है और सक्रिय निर्देशिका सर्वर पर एसएसएल सुविधा पर एलडीएपी को सक्षम करें।

कॉपीराइट © 2018-2021 Techexpert.tips द्वारा।

सभी अधिकार सुरक्षित हैं. इस प्रकाशन का कोई भी भाग प्रकाशक की पूर्व लिखित अनुमति के बिना किसी भी रूप में या किसी भी माध्यम से पुनरुत्पादित, वितरित या प्रेषित नहीं किया जा सकता है।

उपकरण सूची

यहां आप इस ट्यूटोरियल बनाने के लिए इस्तेमाल उपकरणों की सूची पा सकते हैं।

इस लिंक में इस ट्यूटोरियल को बनाने के लिए इस्तेमाल की जाने वाली सॉफ्टवेयर लिस्ट भी दिखाई देगी।

डेल iDRAC प्लेलिस्ट:

इस पृष्ठ पर, हम डेल आईडीआरएसी से संबंधित वीडियो की सूची तक त्वरित पहुंच प्रदान करते हैं।

FKIT नाम के हमारे यूट्यूब चैनल की सदस्यता लेना न भूलें।

डेल iDRAC संबंधित ट्यूटोरियल:

इस पृष्ठ पर, हम डेल आईडीआरएसी से संबंधित ट्यूटोरियल की एक सूची तक त्वरित पहुंच प्रदान करते हैं।

ट्यूटोरियल – विंडोज पर सक्रिय निर्देशिका स्थापना

• आईपी – 192.168.15.10।

• ओपेरासिस्टम – विंडोज 2012 आर 2

• Hostname – TECH-DC01

• सक्रिय निर्देशिका डोमेन: TECH.LOCAL

यदि आपके पास पहले से ही एक सक्रिय निर्देशिका डोमेन है, तो आप ट्यूटोरियल के इस हिस्से को छोड़ सकते हैं।

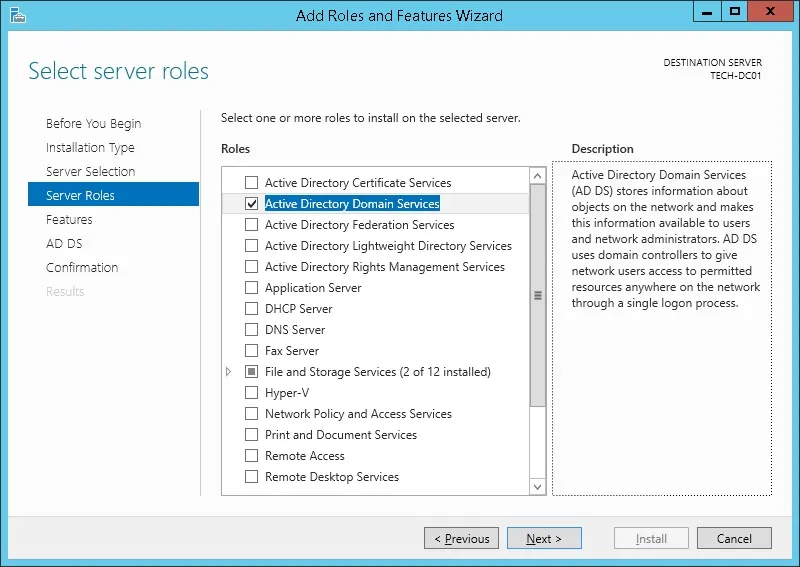

सर्वर मैनेजर एप्लीकेशन खोलें।

मैनेज मेनू तक पहुंचें और ऐड भूमिकाओं और सुविधाओं पर क्लिक करें।

सर्वर रोल स्क्रीन पर पहुंचें, एक्टिव डायरेक्टरी डोमेन सर्विस का चयन करें और अगले बटन पर क्लिक करें।

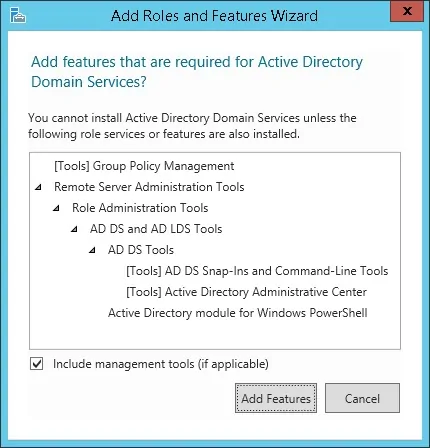

निम्नलिखित स्क्रीन पर, ऐड फीचर्स बटन पर क्लिक करें।

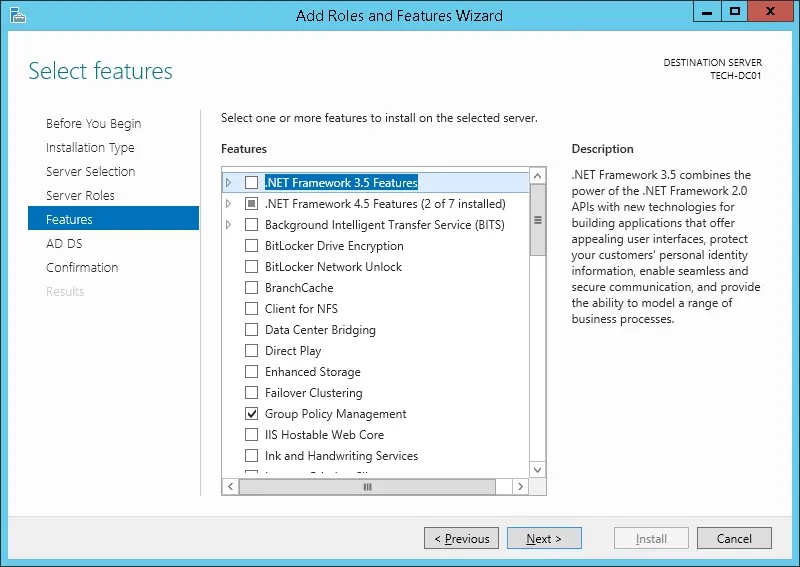

जब तक आप अंतिम स्क्रीन पर पहुंचने के लिए अगले बटन पर क्लिक करते रहें।

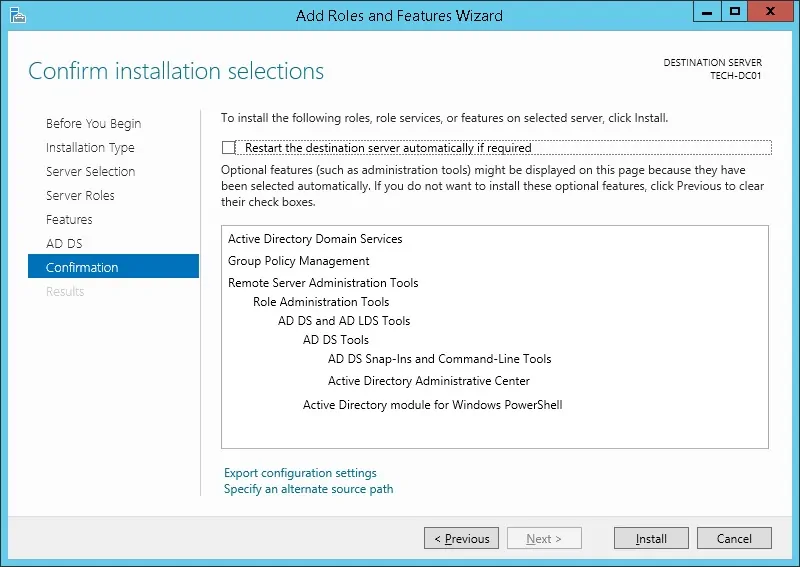

कन्फर्मेशन स्क्रीन पर इंस्टॉल बटन पर क्लिक करें।

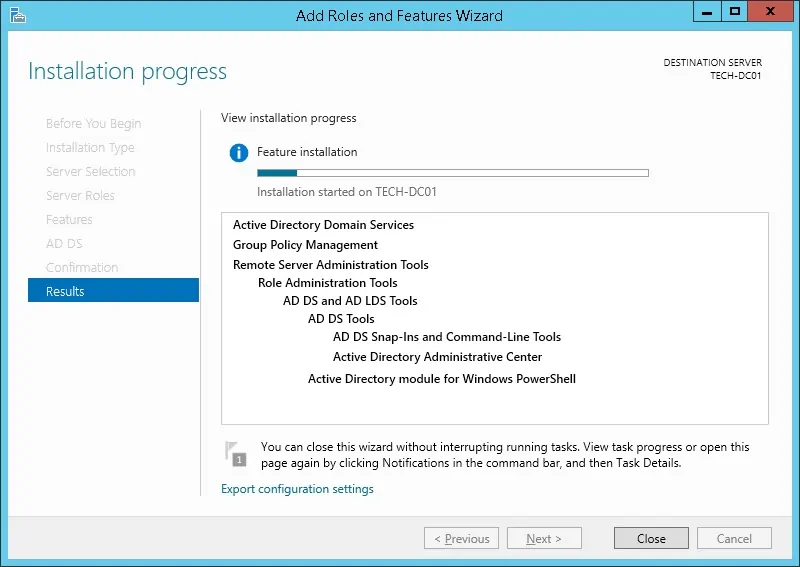

खत्म करने के लिए सक्रिय निर्देशिका स्थापना रुको।

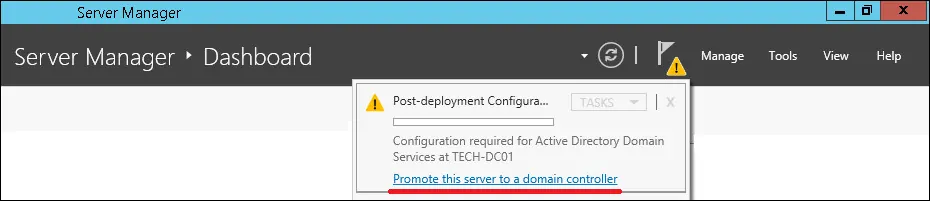

सर्वर मैनेजर एप्लीकेशन खोलें।

पीले झंडे मेनू पर क्लिक करें और एक डोमेन नियंत्रक के लिए इस सर्वर को बढ़ावा देने के लिए विकल्प का चयन करें

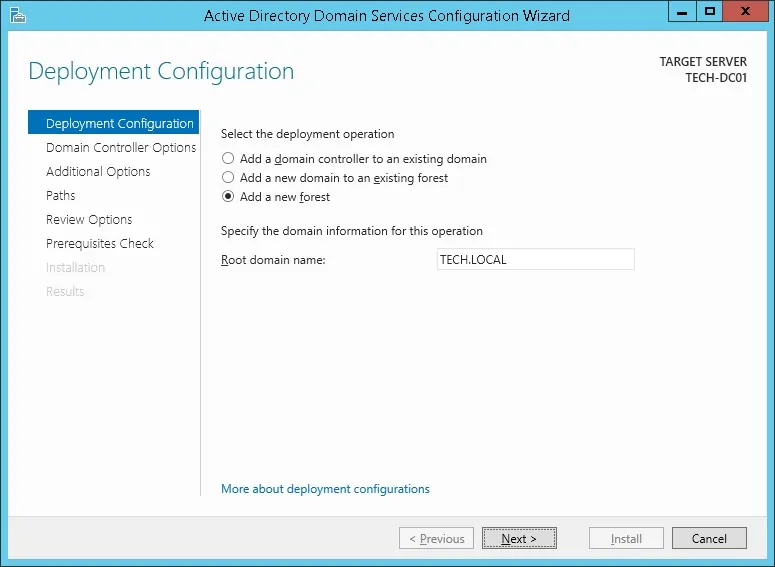

एक नया जंगल जोड़ने और एक रूट डोमेन नाम दर्ज करने के लिए विकल्प का चयन करें।

हमारे उदाहरण में, हमने एक नया डोमेन बनाया जिसका नाम: टेक। स्थानीय.

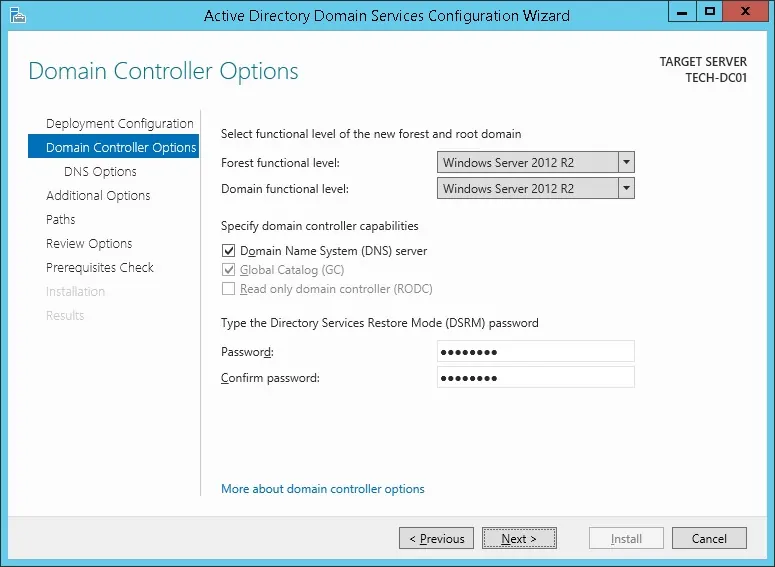

सक्रिय निर्देशिका बहाली को सुरक्षित करने के लिए एक पासवर्ड दर्ज करें।

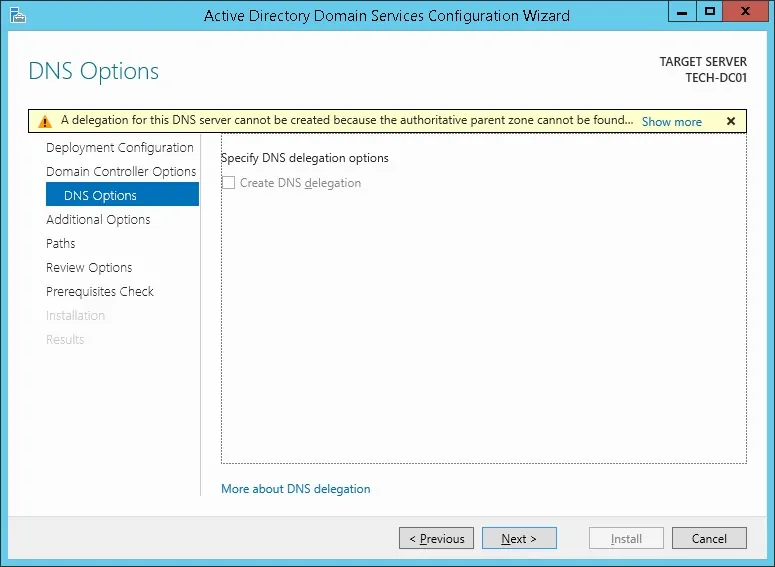

डीएनएस ऑप्शन स्क्रीन पर अगले बटन पर क्लिक करें।

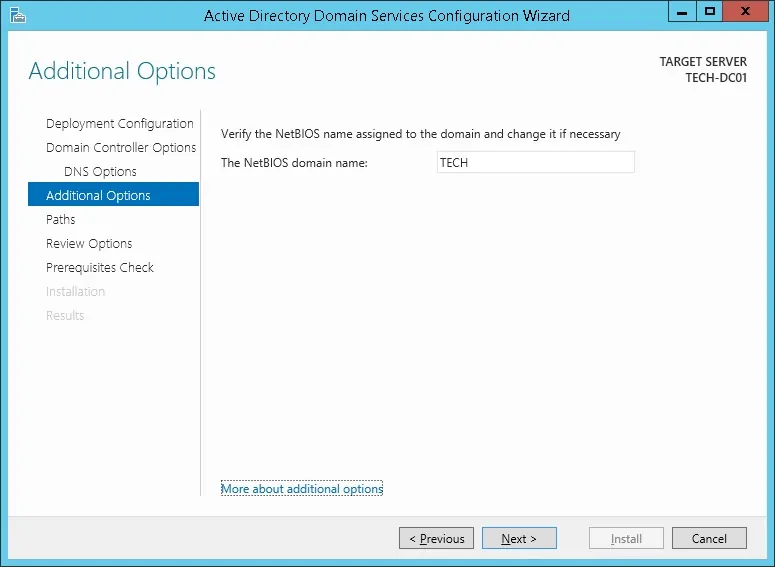

अपने डोमेन को सौंपे गए नेटबायोस नाम को सत्यापित करें और अगले बटन पर क्लिक करें।

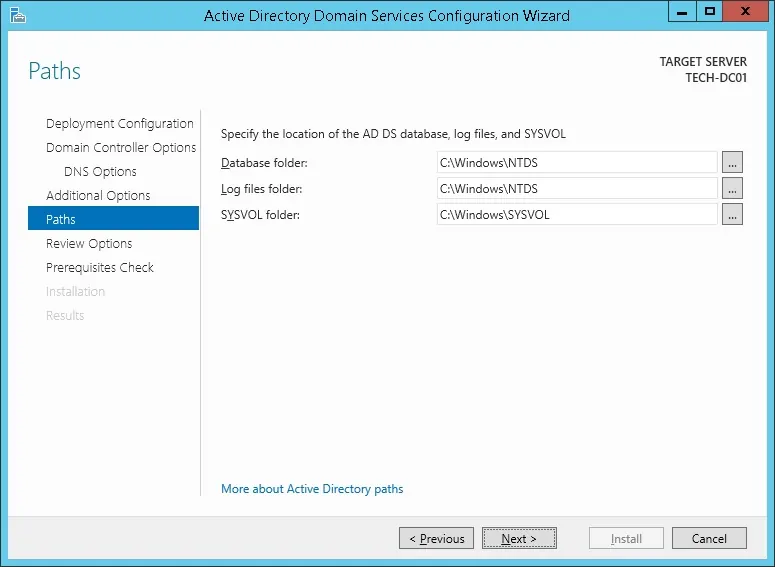

अगले बटन पर क्लिक करें।

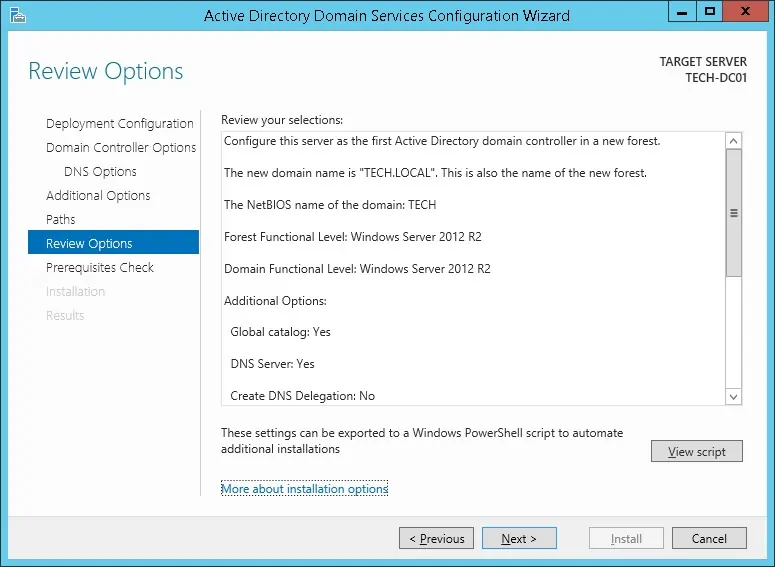

अपने कॉन्फ़िगरेशन विकल्पों की समीक्षा करें और अगले बटन पर क्लिक करें।

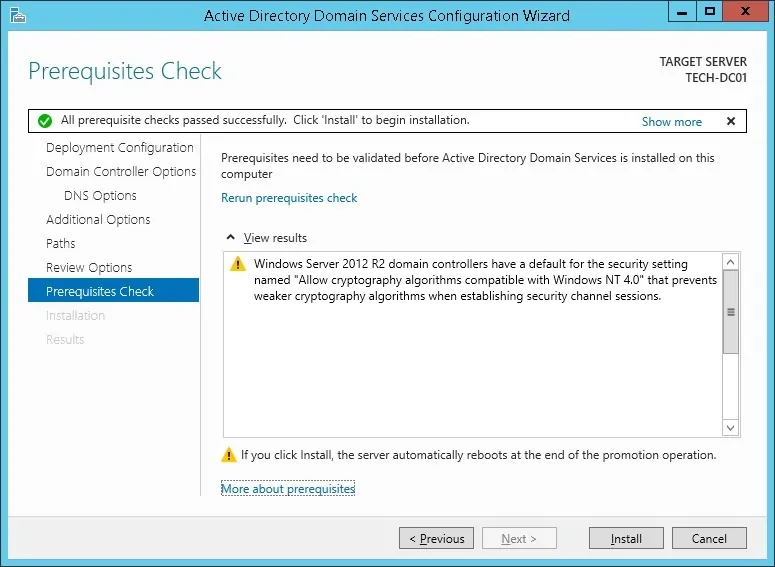

आवश्यकताओं की जांच स्क्रीन पर, इंस्टॉल बटन पर क्लिक करें।

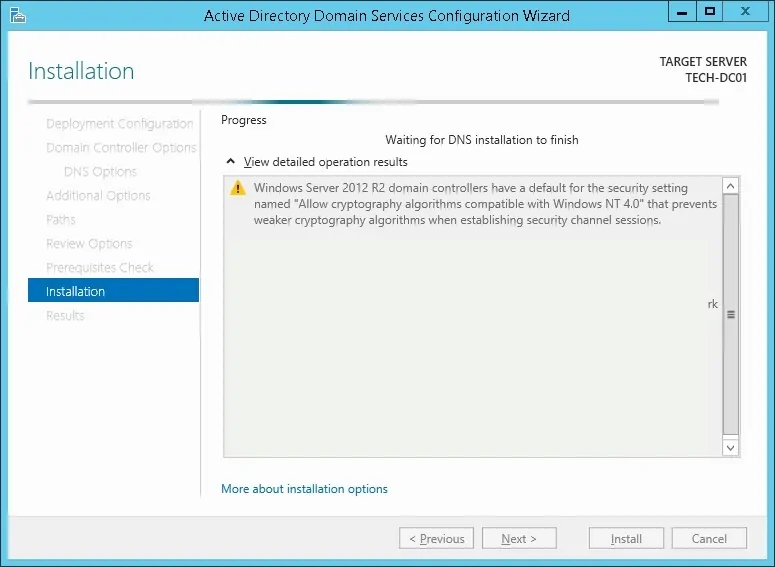

सक्रिय निर्देशिका विन्यास को समाप्त करने के लिए प्रतीक्षा करें।

सक्रिय निर्देशिका स्थापना खत्म करने के बाद, कंप्यूटर स्वचालित रूप से पुनः आरंभ होगा

आपने विंडोज सर्वर पर सक्रिय निर्देशिका विन्यास समाप्त कर दिया है।

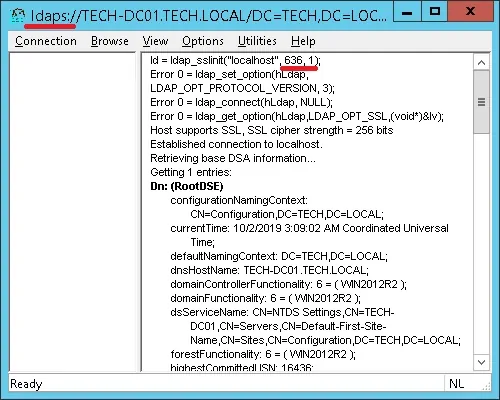

ट्यूटोरियल iDrac – एसएसएल संचार पर एलडीएपी का परीक्षण

हमें यह परीक्षण करने की आवश्यकता है कि क्या आपका डोमेन नियंत्रक पोर्ट 636 पर एसएसएल सेवा पर एलडीएपी की पेशकश कर रहा है।

डोमेन नियंत्रक पर, स्टार्ट मेनू तक पहुंचें और एलडीपी एप्लिकेशन की खोज करें।

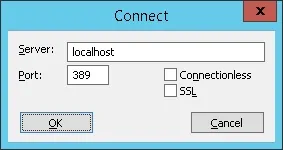

सबसे पहले, आइए परीक्षण करें यदि आपका डोमेन नियंत्रक पोर्ट 389 पर एलडीएपी सेवा की पेशकश कर रहा है।

कनेक्शन मेनू तक पहुंचें और कनेक्ट विकल्प का चयन करें।

टीसीपी पोर्ट 389 का उपयोग करके स्थानीय मेजबान से जुड़ने की कोशिश करें।

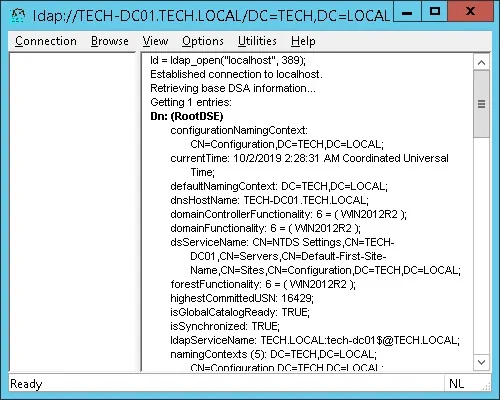

आपको लोकलहोस्ट पोर्ट 389 पर एलडीएपी सेवा से जुड़ने में सक्षम होना चाहिए।

अब, हमें यह परीक्षण करने की आवश्यकता है कि क्या आपका डोमेन नियंत्रक पोर्ट 636 पर एसएसएल सेवा पर एलडीएपी की पेशकश कर रहा है।

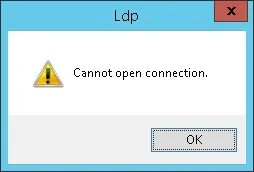

एक नई एलडीपी एप्लिकेशन विंडो खोलें और टीसीपी पोर्ट 636 का उपयोग करके स्थानीय मेजबान से जुड़ने का प्रयास करें।

एसएसएल चेकबॉक्स का चयन करें और ओके बटन पर क्लिक करें।

यदि सिस्टम कोई त्रुटि संदेश प्रदर्शित करता है, तो आपका डोमेन नियंत्रक अभी तक एलडीएपीएस सेवा की पेशकश नहीं कर रहा है।

इसे हल करने के लिए, हम इस ट्यूटोरियल के अगले हिस्से पर विंडोज प्रमाणन प्राधिकरण स्थापित करने जा रहे हैं।

यदि आप एसएसएल एन्क्रिप्शन का उपयोग करके पोर्ट 636 पर स्थानीय मेजबान से सफलतापूर्वक जुड़ने में सक्षम थे, तो आप इस ट्यूटोरियल के अगले हिस्से को छोड़ सकते हैं।

ट्यूटोरियल iDrac – विंडोज पर प्रमाणन प्राधिकरण स्थापना

हमें विंडोज सर्टिफिकेशन अथॉरिटी सर्विस इंस्टॉल करने की जरूरत है।

स्थानीय प्रमाणन प्राधिकरण डोमेन नियंत्रक को एक प्रमाण पत्र प्रदान करेगा जो एलडीएपीएस सेवा को टीसीपी पोर्ट 636 पर संचालित करने की अनुमति देगा।

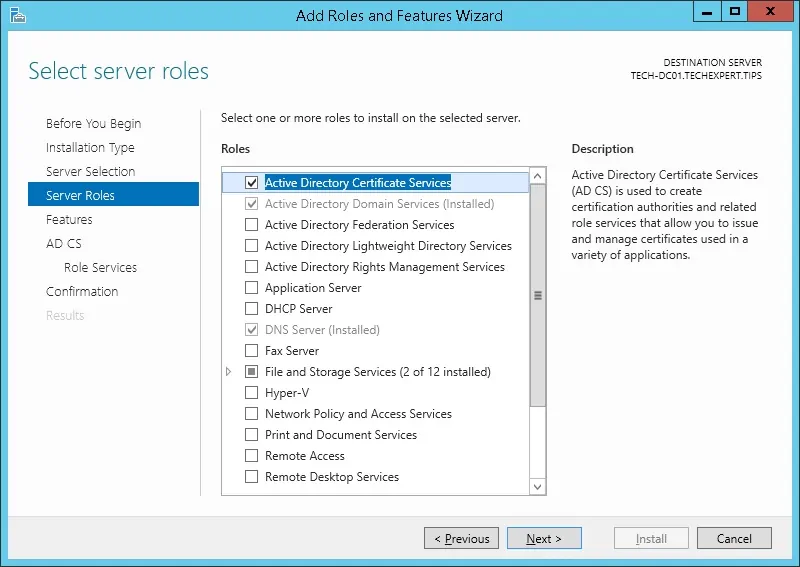

सर्वर मैनेजर एप्लीकेशन खोलें।

मैनेज मेनू तक पहुंचें और ऐड भूमिकाओं और सुविधाओं पर क्लिक करें।

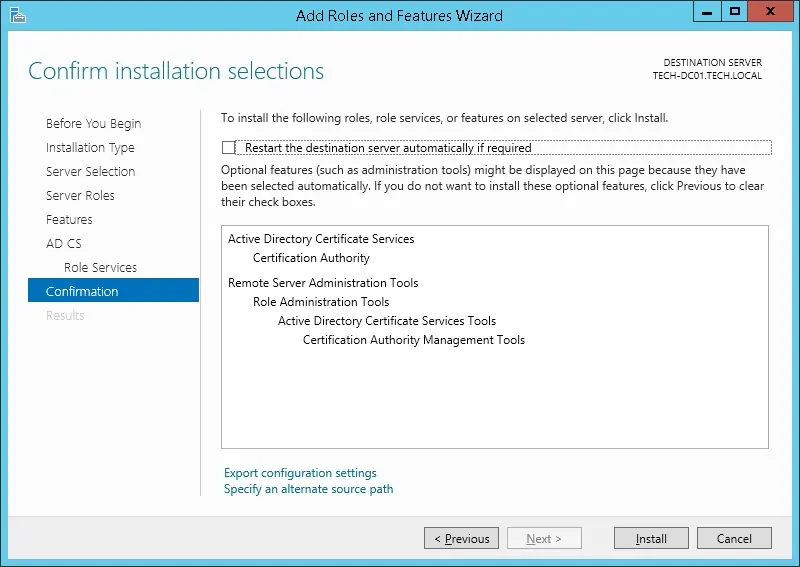

सर्वर रोल स्क्रीन पर पहुंचें, सक्रिय निर्देशिका प्रमाण पत्र सेवाओं का चयन करें और अगले बटन पर क्लिक करें।

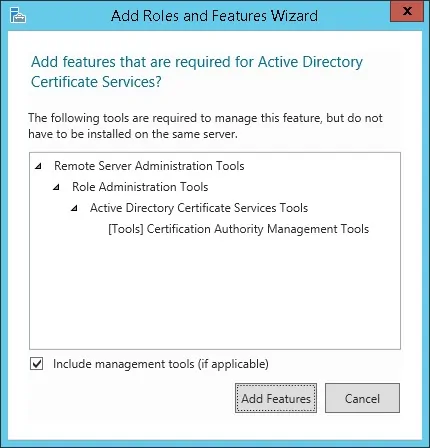

निम्नलिखित स्क्रीन पर, ऐड फीचर्स बटन पर क्लिक करें।

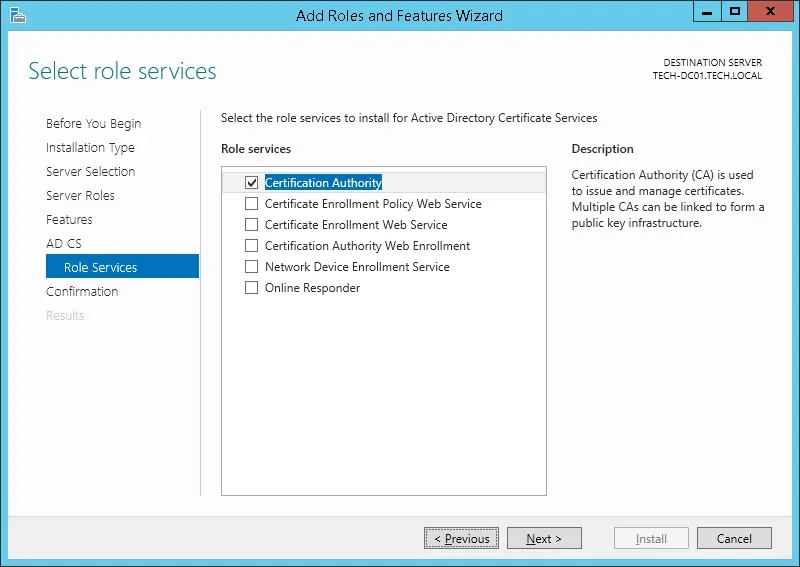

रोल सर्विस स्क्रीन तक पहुंचने तक अगले बटन पर क्लिक करते रहें।

सर्टिफिकेशन अथॉरिटी नाम का ऑप्शन सक्षम करें और अगले बटन पर क्लिक करें।

कन्फर्मेशन स्क्रीन पर इंस्टॉल बटन पर क्लिक करें।

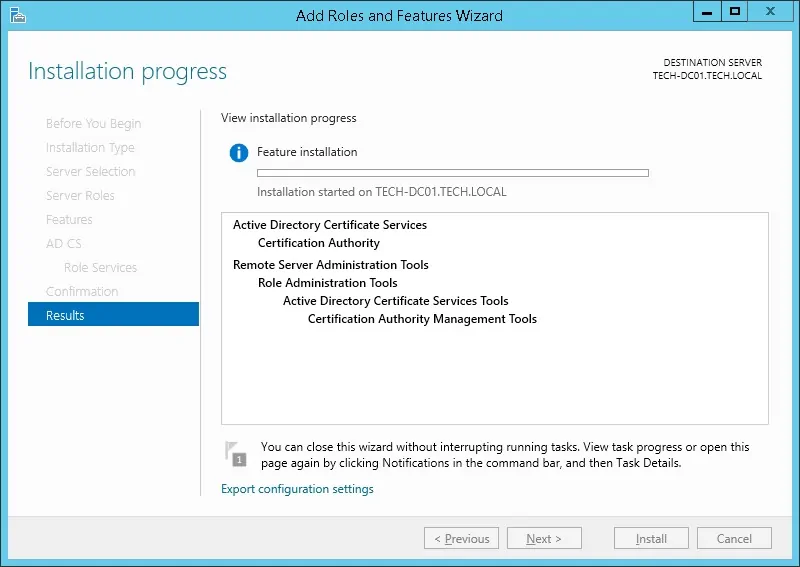

प्रमाणन प्राधिकरण स्थापना खत्म करने के लिए प्रतीक्षा करें।

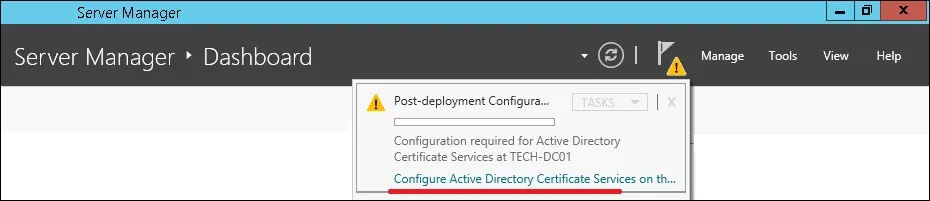

सर्वर मैनेजर एप्लीकेशन खोलें।

पीले झंडे मेनू पर क्लिक करें और विकल्प का चयन करें: सक्रिय निर्देशिका प्रमाण पत्र सेवाओं का कॉन्फ़िगर करें

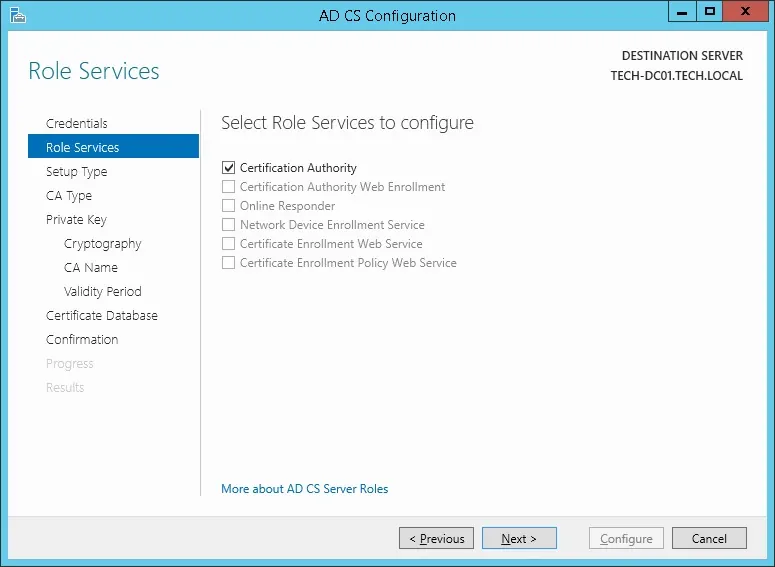

क्रेडेंशियल्स स्क्रीन पर, अगले बटन पर क्लिक करें।

सर्टिफिकेशन अथॉरिटी का ऑप्शन चुनें और अगले बटन पर क्लिक करें।

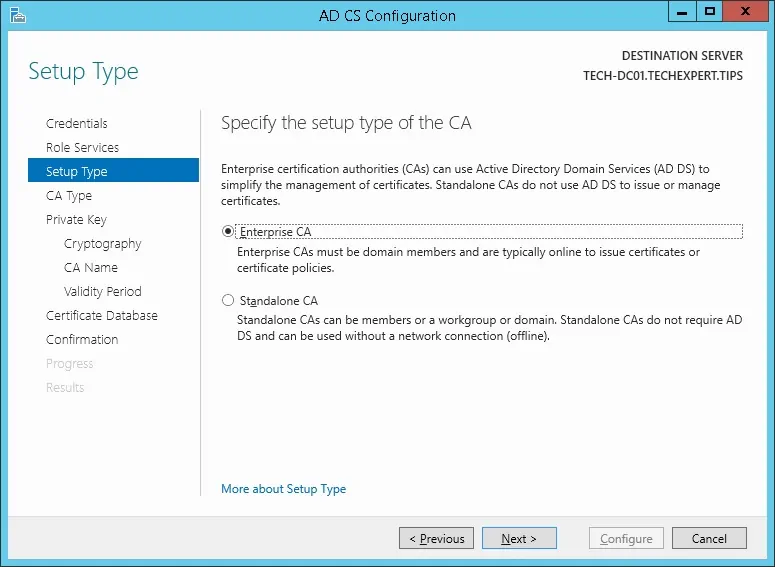

एंटरप्राइज सीए ऑप्शन चुनें और अगले बटन पर क्लिक करें।

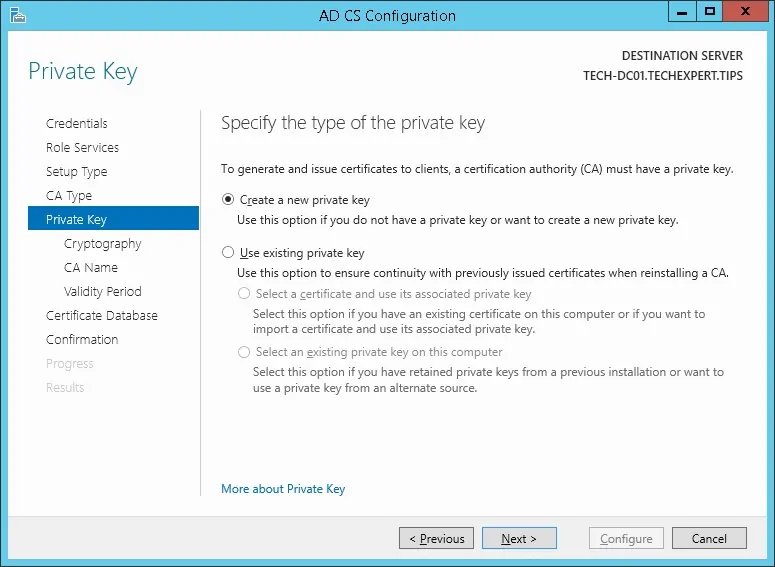

एक नया निजी कुंजी विकल्प बनाएं और अगले बटन पर क्लिक करें।

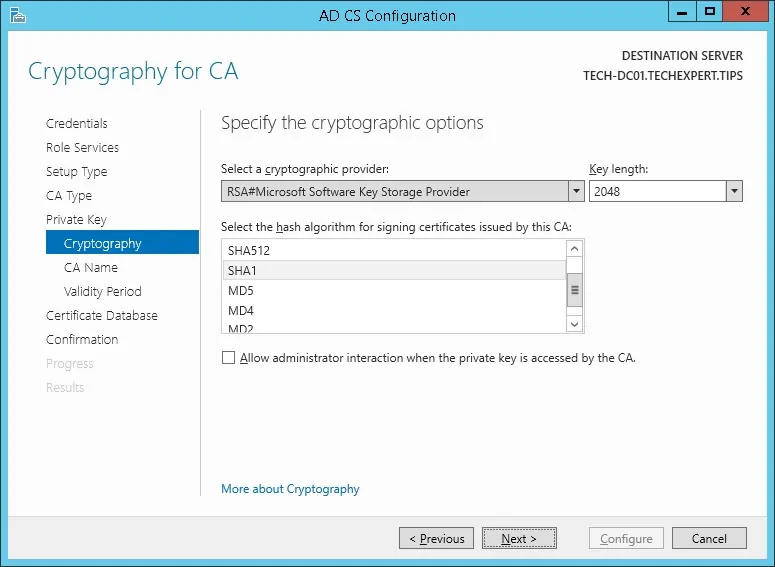

डिफॉल्ट क्रिप्टोग्राफी कॉन्फिग्रेशन रखें और अगले बटन पर क्लिक करें।

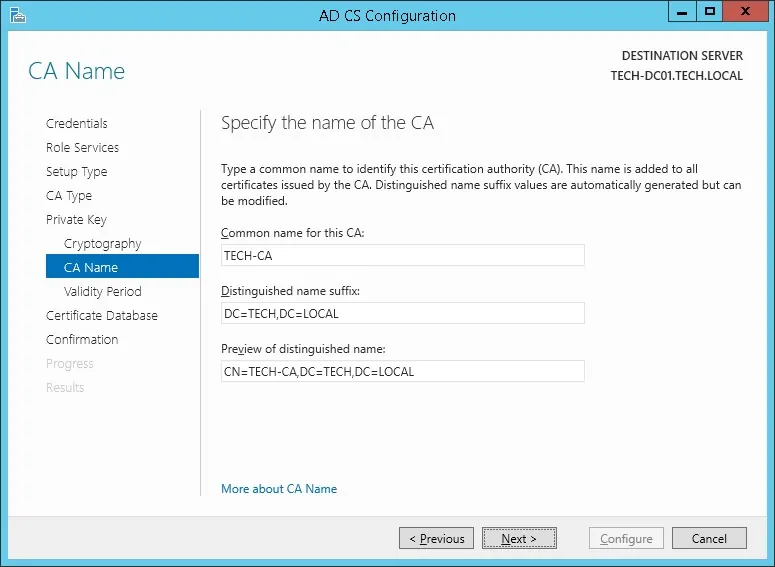

प्रमाणन प्राधिकरण के लिए एक आम नाम सेट करें और अगले बटन पर क्लिक करें।

हमारे उदाहरण में, हम आम नाम सेट: टेक-सीए

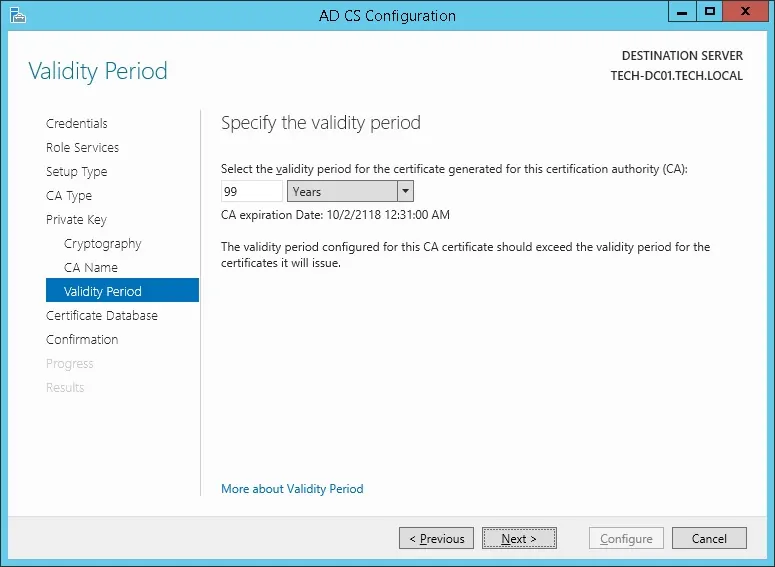

विंडोज सर्टिफिकेशन अथॉरिटी वैधता अवधि निर्धारित करें।

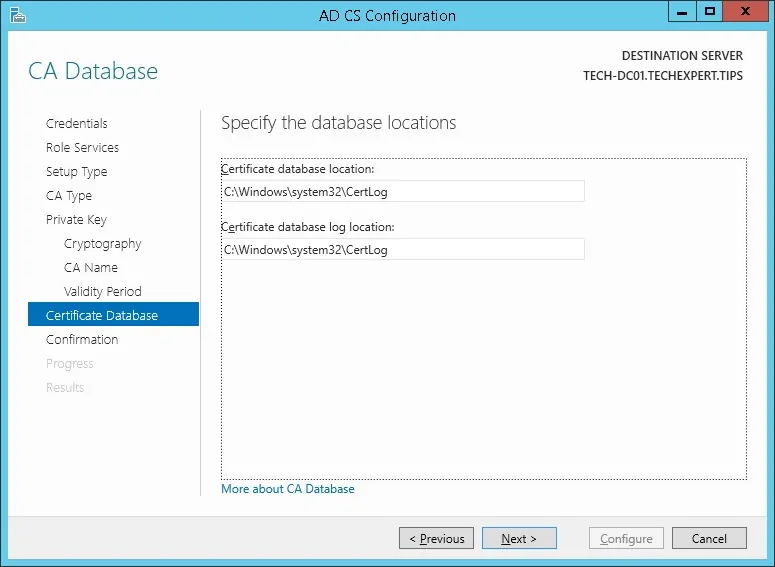

डिफॉल्ट विंडोज सर्टिफिकेशन अथॉरिटी डाटाबेस लोकेशन रखें।

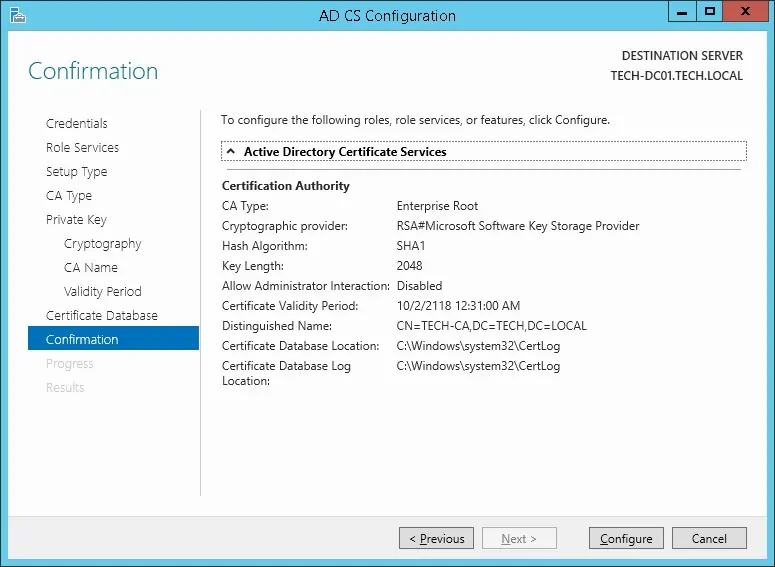

सारांश सत्यापित करें और कॉन्फिगर बटन पर क्लिक करें।

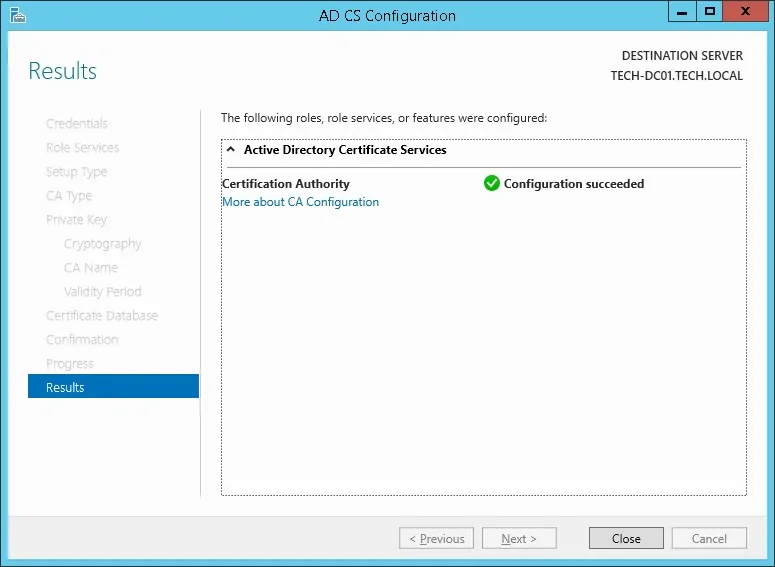

विंडोज सर्वर प्रमाणन प्राधिकरण स्थापना खत्म करने के लिए प्रतीक्षा करें।

प्रमाणन प्राधिकरण स्थापना खत्म करने के बाद, अपने कंप्यूटर रिबूट।

आपने विंडोज सर्टिफिकेशन अथॉरिटी इंस्टॉलेशन खत्म कर दिया है।

ट्यूटोरियल – एसएसएल संचार पर एलडीएपी का परीक्षण फिर से

हमें यह परीक्षण करने की आवश्यकता है कि क्या आपका डोमेन नियंत्रक पोर्ट 636 पर एसएसएल सेवा पर एलडीएपी की पेशकश कर रहा है।

प्रमाणन प्राधिकरण स्थापना खत्म करने के बाद, 5 मिनट रुको और अपने डोमेन नियंत्रक पुनः आरंभ करें।

बूट समय के दौरान, आपका डोमेन नियंत्रक स्वचालित रूप से स्थानीय प्रमाणन प्राधिकरण से सर्वर प्रमाण पत्र का अनुरोध करेगा।

सर्वर सर्टिफिकेट मिलने के बाद आपका डोमेन कंट्रोलर 636 पोर्ट पर एसएसएल पर एलडीएपी सर्विस की पेशकश शुरू कर देगा।

डोमेन नियंत्रक पर, स्टार्ट मेनू तक पहुंचें और एलडीपी एप्लिकेशन की खोज करें।

कनेक्शन मेनू तक पहुंचें और कनेक्ट विकल्प का चयन करें।

टीसीपी पोर्ट 636 का उपयोग करके स्थानीय मेजबान से जुड़ने का प्रयास करें।

एसएसएल चेकबॉक्स का चयन करें और ओके बटन पर क्लिक करें।

टीसीपी पोर्ट 636 का उपयोग करके स्थानीय मेजबान से जुड़ने का प्रयास करें।

एसएसएल चेकबॉक्स का चयन करें और ओके बटन पर क्लिक करें।

इस बार लोकलहोस्ट पोर्ट 636 पर एलडीएपी सर्विस से कनेक्ट होने में सक्षम होना चाहिए।

यदि आप पोर्ट 636 से कनेक्ट नहीं कर पा रहे हैं, तो कंप्यूटर को फिर से रिबूट करें और 5 मिनट और इंतजार करें।

आपके डोमेन नियंत्रक को प्रमाणन प्राधिकरण से अनुरोध ित प्रमाण पत्र प्राप्त होने में कुछ समय लग सकता है।

ट्यूटोरियल – विंडोज डोमेन कंट्रोलर फायरवॉल

हमें विंडोज डोमेन कंट्रोलर पर एक फ़ायरवॉल नियम बनाने की जरूरत है।

यह फ़ायरवॉल नियम iDrac इंटरफेस को सक्रिय निर्देशिका डेटाबेस क्वेरी करने की अनुमति देगा।

डोमेन नियंत्रक पर, उन्नत सुरक्षा के साथ विंडोज फायरवॉल नाम के एप्लिकेशन को खोलें

एक नया इनबाउंड फायरवॉल नियम बनाएं।

पोर्ट विकल्प का चयन करें।

टीसीपी विकल्प का चयन करें।

विशिष्ट स्थानीय बंदरगाहों विकल्प का चयन करें।

टीसीपी पोर्ट 636 दर्ज करें।

कनेक्शन विकल्प की अनुमति चुनें।

डोमेन विकल्प की जांच करें।

प्राइवेट ऑप्शन चेक करें।

जनता के विकल्प की जांच करें ।

फ़ायरवॉल नियम का विवरण दर्ज करें।

बधाई हो, आपआवश्यक फ़ायरवॉल नियम बनाया है।

यह नियम iDrac को सक्रिय निर्देशिका डेटाबेस के बारे में पूछताछ करने की अनुमति देगा।

ट्यूटोरियल iDrac – विंडोज डोमेन खाता निर्माण

इसके बाद, हमें सक्रिय निर्देशिका डेटाबेस पर कम से कम 2 खाते बनाने की आवश्यकता है।

एडमिन अकाउंट का इस्तेमाल आईडीआरएसक्यू वेब इंटरफेस पर लॉगइन करने के लिए किया जाएगा।

बिंद खाते का उपयोग सक्रिय निर्देशिका डेटाबेस से पूछताछ करने के लिए किया जाएगा।

डोमेन नियंत्रक पर, नामित एप्लिकेशन खोलें: सक्रिय निर्देशिका उपयोगकर्ता और कंप्यूटर

उपयोगकर्ताओं के कंटेनर के अंदर एक नया खाता बनाएं।

नाम से नया खाता बनाएं: एडमिन

व्यवस्थापक उपयोगकर्ता को पासवर्ड कॉन्फ़िगर किया गया: 123qwe..

इस खाते का उपयोग आईडीआरएसक्यू वेब इंटरफेस पर व्यवस्थापक के रूप में प्रमाणित करने के लिए किया जाएगा।

नाम से एक नया खाता बनाएं: बाइंड करें

बिंद उपयोगकर्ता को पासवर्ड कॉन्फ़िगर किया गया: 123qwe..

इस खाते का उपयोग सक्रिय निर्देशिका डेटाबेस पर संग्रहीत पासवर्ड प्रश्न करने के लिए किया जाएगा।

बधाई हो, आपने आवश्यक सक्रिय निर्देशिका खाते बनाए हैं।

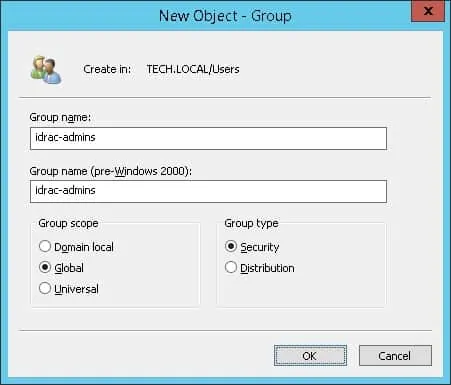

ट्यूटोरियल – विंडोज डोमेन ग्रुप क्रिएशन

इसके बाद, हमें सक्रिय निर्देशिका डेटाबेस पर कम से कम 1 समूह बनाने की आवश्यकता है।

डोमेन नियंत्रक पर, नामित एप्लिकेशन खोलें: सक्रिय निर्देशिका उपयोगकर्ता और कंप्यूटर

उपयोगकर्ताओं के कंटेनर के अंदर एक नया समूह बनाएं।

एक नया समूह का नाम बनाएं: idrac-व्यवस्थापक

इस ग्रुप के सदस्यों को आईडीआरएसक्यू वेब इंटरफेस पर एडमिन की अनुमति होगी।

महत्वपूर्ण! एडमिन उपयोगकर्ता को आईडीक्यूसी-एडमिन समूह के सदस्य के रूप में जोड़ें।

बधाई हो, आपआवश्यक सक्रिय निर्देशिका समूह बनाया है।

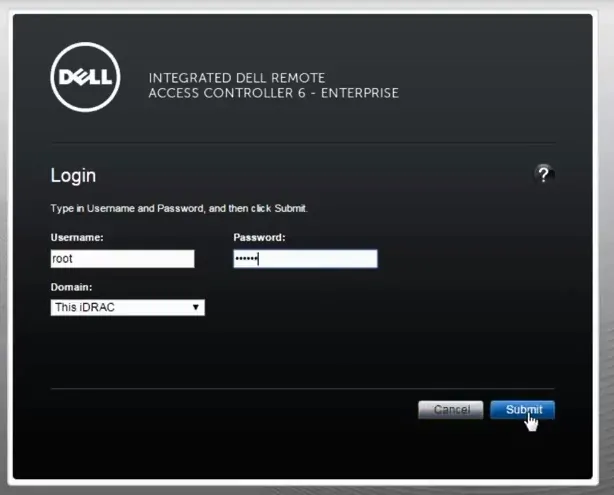

ट्यूटोरियल – आईडीआरएसी पर टेलनेट

एक ब्राउज़र सॉफ्टवेयर खोलें, अपने आईडीआरएसी इंटरफेस के आईपी पते को दर्ज करें और प्रशासनिक वेब इंटरफेस तक पहुंचें।

प्रॉम्प्ट स्क्रीन पर प्रशासनिक लॉगिन की जानकारी दर्ज करें।

फैक्टरी डिफ़ॉल्ट पहुंच जानकारी:

• उपयोगकर्ता नाम: रूट

• पासवर्ड: केल्विन

सफल लॉगिन के बाद प्रशासनिक मेन्यू प्रदर्शित किया जाएगा।

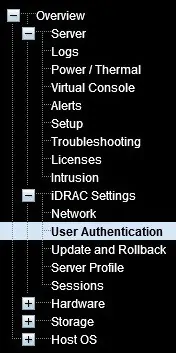

आईडीआरएसी सेटिंग मेनू तक पहुंचें और उपयोगकर्ता प्रमाणीकरण विकल्प का चयन करें।

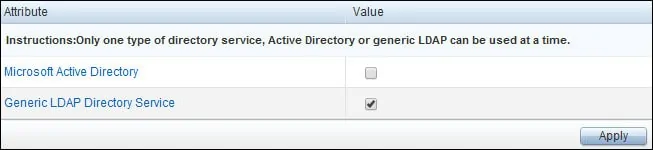

स्क्रीन के शीर्ष पर, निर्देशिका सेवा टैब तक पहुंचें।

निर्देशिका सेवा स्क्रीन पर, जेनेरिक एलडीएपी निर्देशिका सेवा का चयन करें और लागू बटन पर क्लिक करें।

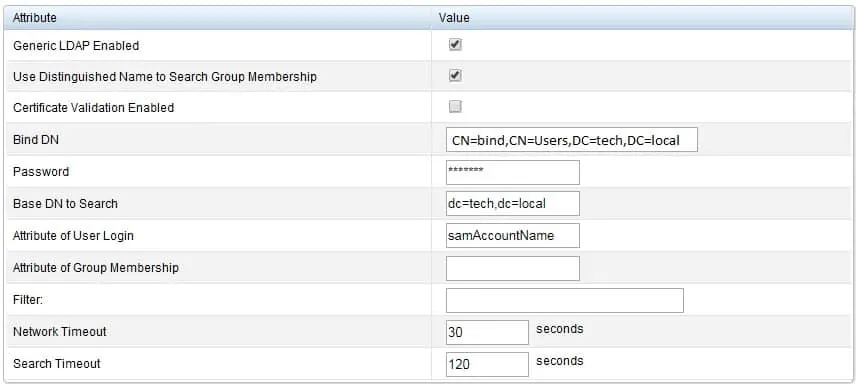

सामान्य सेटिंग्स क्षेत्र पर, निम्नलिखित विन्यास करें:

• जेनेरिक एलडीएपी सक्षम: हां

• समूह सदस्यता खोजने के लिए प्रतिष्ठित नाम का उपयोग करें: हां

• प्रमाण पत्र सत्यापन सक्षम: नहीं

• बांध डीएन – CN = बांध, CN = उपयोगकर्ताओं, डीसी = तकनीक, डीसी = स्थानीय

• पासवर्ड – बिंद उपयोगकर्ता खाते का पासवर्ड

• खोज करने के लिए आधार डीएन: डीसी = टेक, डीसी = स्थानीय

• उपयोगकर्ता लॉगिन की विशेषता: samAccountName

आपको अपने नेटवर्क वातावरण को प्रतिबिंबित करने के लिए डोमेन जानकारी को बदलना होगा।

आपको अपने नेटवर्क वातावरण को प्रतिबिंबित करने के लिए बाइंड क्रेडेंशियल्स को बदलने की आवश्यकता है।

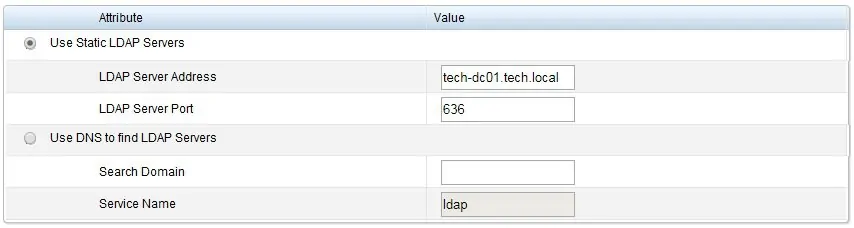

एलडीएपी सर्वर क्षेत्र पर, निम्नलिखित विन्यास करें:

• स्थिर एलडीएपी सर्वर का उपयोग करें: टेक-डीसी01। तकनीक. स्थानीय

आपको टेक-DC01 को बदलने की जरूरत है। तकनीक. स्थानीय से आपके डोमेन नियंत्रक होस्टनाम।

iDrac इंटरफेस को एलडीएपी सर्वर होस्टनाम को सही आईपी पते पर अनुवाद करने में सक्षम होना चाहिए।

एक्टिव डायरेक्टरी डीएनएस सर्वर का इस्तेमाल करने के लिए आपको आईड्रेक इंटरफेस को कॉन्फिगर करना होगा।

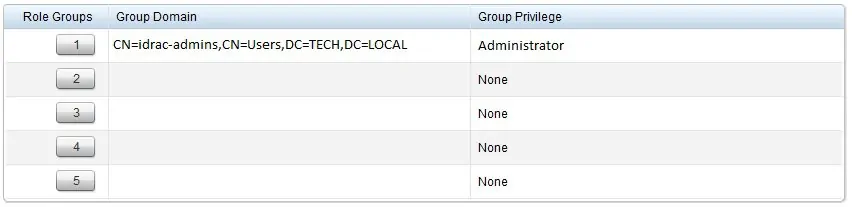

वैकल्पिक रूप से, एक समूह विन्यास दर्ज करें।

हमारे उदाहरण में, केवल idrac-व्यवस्थापक समूह के सदस्यों को प्रशासनिक अनुमति होगी ।

बधाइयाँ! आपने सक्रिय निर्देशिका डेटाबेस का उपयोग करने के लिए iDrac LDAP प्रमाणीकरण को कॉन्फ़िगर किया है।

एक परीक्षण के रूप में, एक नया ब्राउज़र अनाम टैब खोलें और सक्रिय निर्देशिका

व्यवस्थापक

खाते का उपयोग करके लॉगिन करने का प्रयास करें।