アクティブ ディレクトリで iDrac LDAP 認証を設定する方法を学習しますか? このチュートリアルでは、IDrac ユーザーを認証する方法を示します。

• iDrac 8

• Windows 2012 R2

大事な! SSL 経由の LDAP のみがサポートされます。

まず、アクティブ ディレクトリをインストールし、アクティブ ディレクトリ サーバーで SSL を使用した LDAP 機能を有効にする方法を説明します。

Techexpert.tipsによる著作権© 2018-2021。

すべての権利が予約されています。 この出版物のいかなる部分も、出版社の書面による事前の許可なしに、いかなる形でも、またはいかなる手段によっても複製、配布、または送信することはできません。

機器リスト

ここでは、このチュートリアルを作成するために使用される機器のリストを見つけることができます。

このリンクには、このチュートリアルの作成に使用するソフトウェアの一覧も表示されます。

デルのiDRACプレイリスト:

このページでは、Dell iDRACに関連するビデオのリストにすばやくアクセスできます。

FKITという名前の私たちのYouTubeチャンネルを購読することを忘れないでください。

デルiDRAC関連チュートリアル:

このページでは、Dell iDRACに関連するチュートリアルのリストに簡単にアクセスできます。

チュートリアル - Windows でのアクティブ ディレクトリ のインストール

IP - 192.168.15.10。

• オペラシステム - Windows 2012 R2

• Hostname - TECH-DC01

• アクティブディレクトリドメイン: TECH.LOCAL

既に Active Directory ドメインを使用している場合は、チュートリアルのこの部分をスキップできます。

サーバー マネージャー アプリケーションを開きます。

[管理] メニューにアクセスし、[ロールと機能の追加] をクリックします。

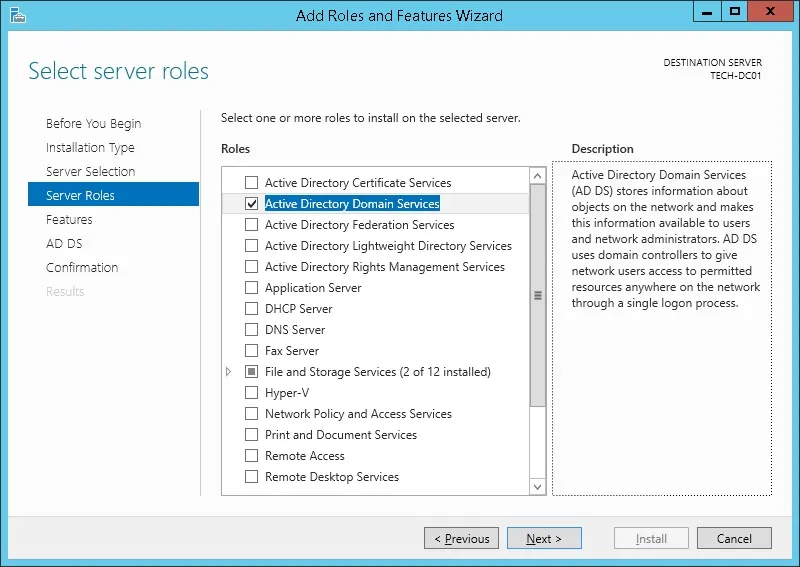

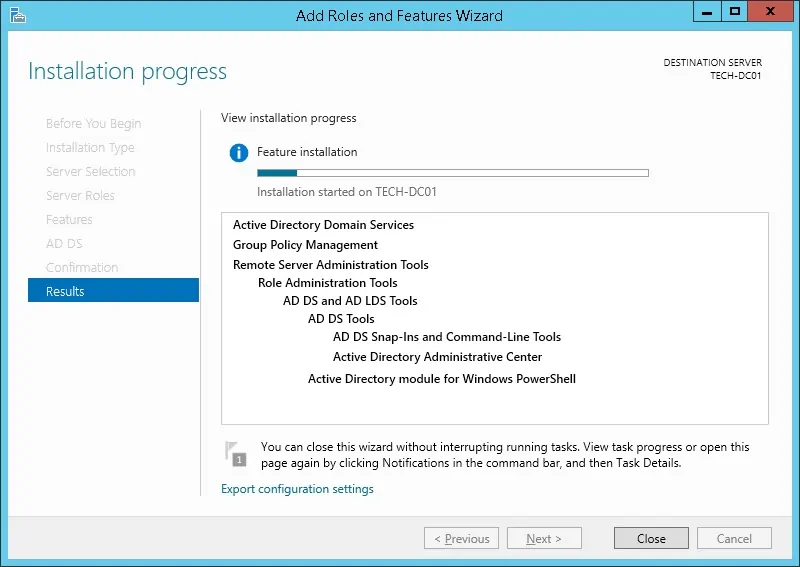

[サーバーの役割] 画面にアクセスし、Active Directory ドメイン サービスを選択して [次へ] ボタンをクリックします。

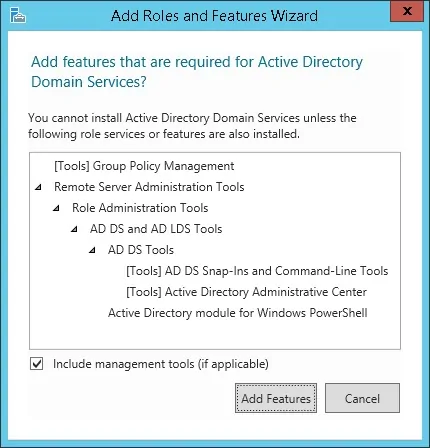

次の画面で、[機能の追加] ボタンをクリックします。

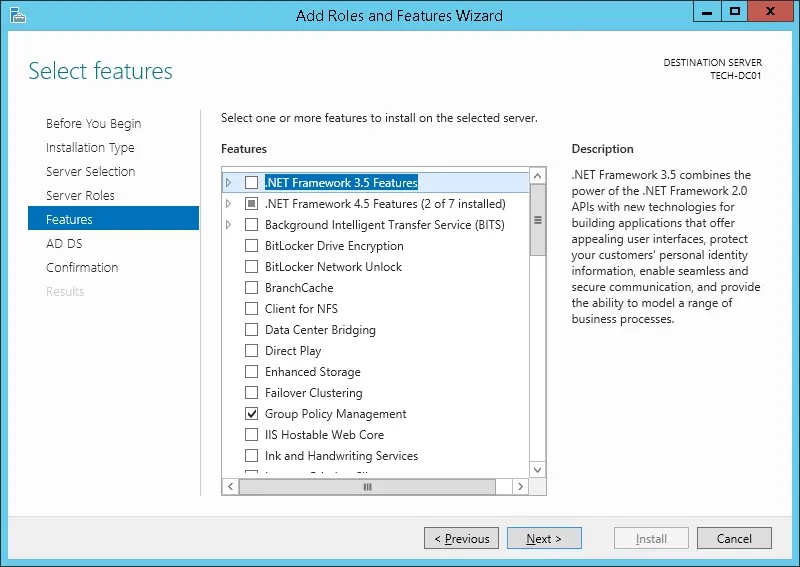

最後の画面に到達するまで[次へ]ボタンをクリックし続けます。

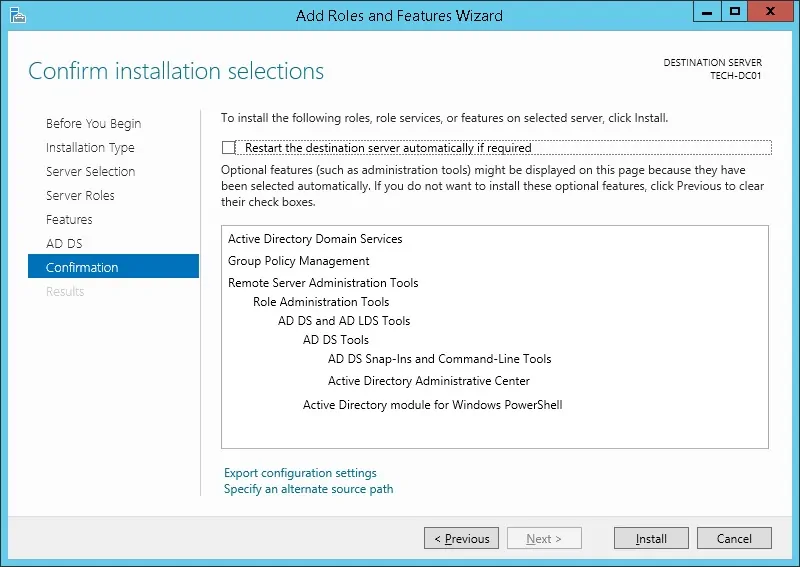

確認画面で、[インストール]ボタンをクリックします。

Active ディレクトリのインストールが完了するまで待ちます。

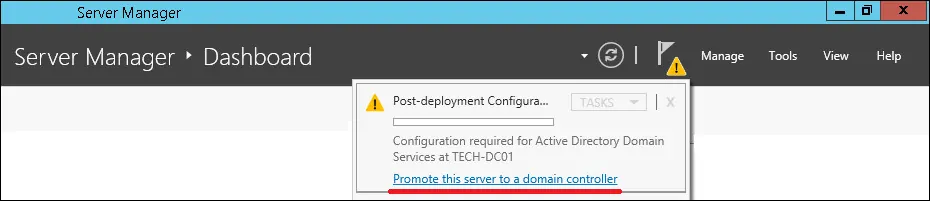

サーバー マネージャー アプリケーションを開きます。

黄色のフラグ メニューをクリックし、このサーバーをドメイン コントローラに昇格させるオプションを選択します。

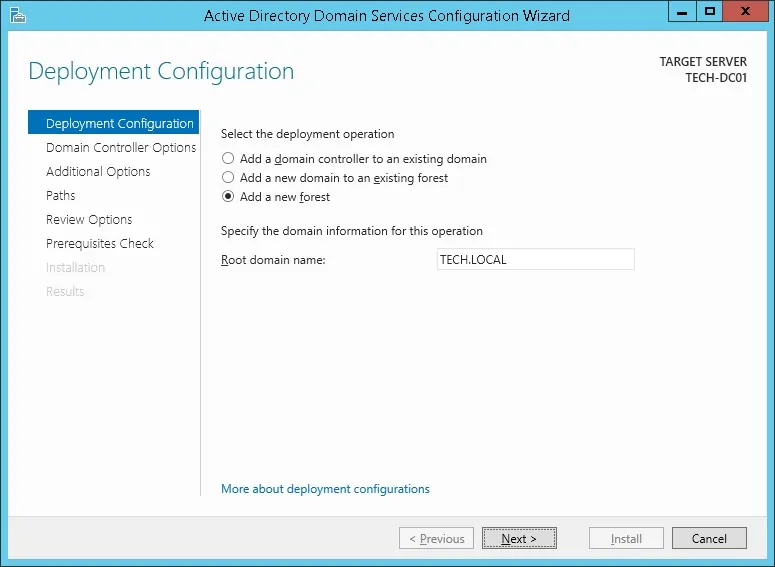

[新しいフォレストを追加する] オプションを選択し、ルート ドメイン名を入力します。

この例では、TECH という名前の新しいドメインを作成しました。地元の。

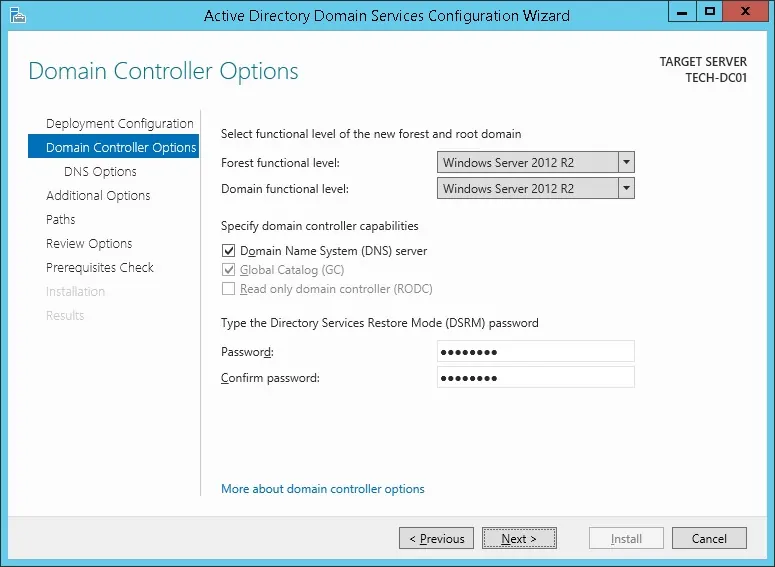

アクティブ ディレクトリの復元を保護するためのパスワードを入力してください。

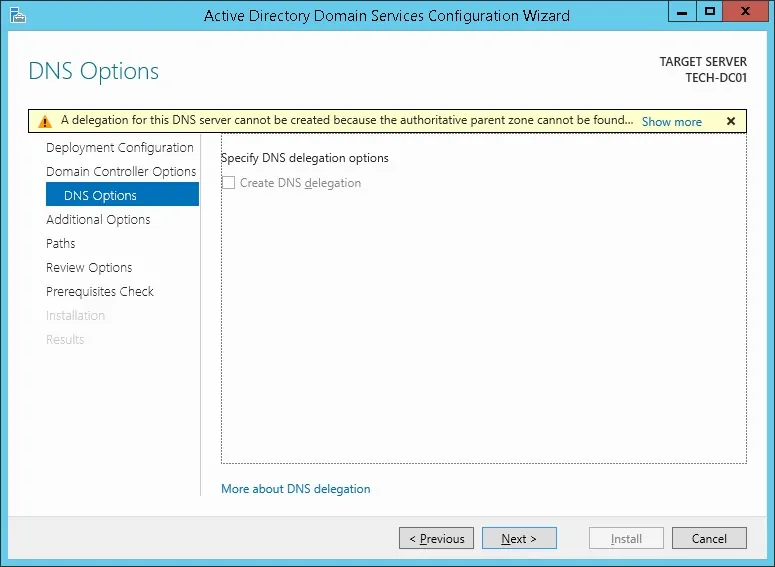

[DNS オプション] 画面で、[次へ] ボタンをクリックします。

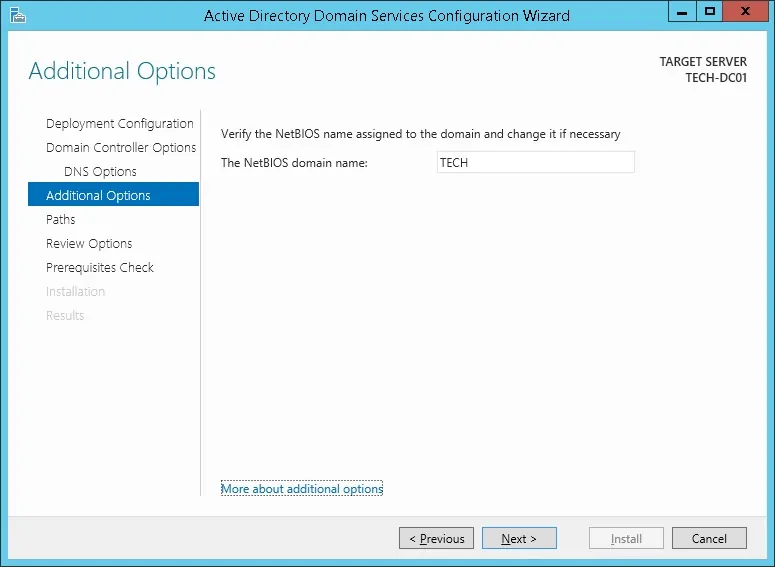

ドメインに割り当てられている Netbios 名を確認し、[次へ] ボタンをクリックします。

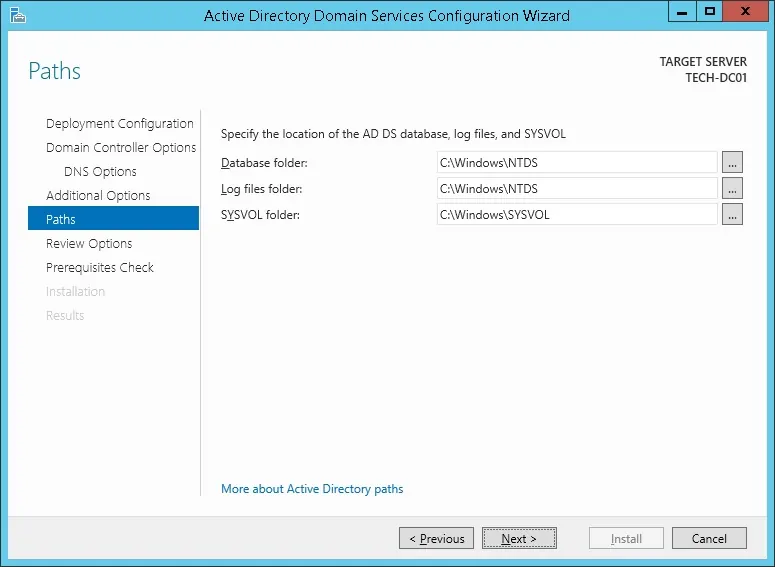

[次へ]ボタンをクリックします。

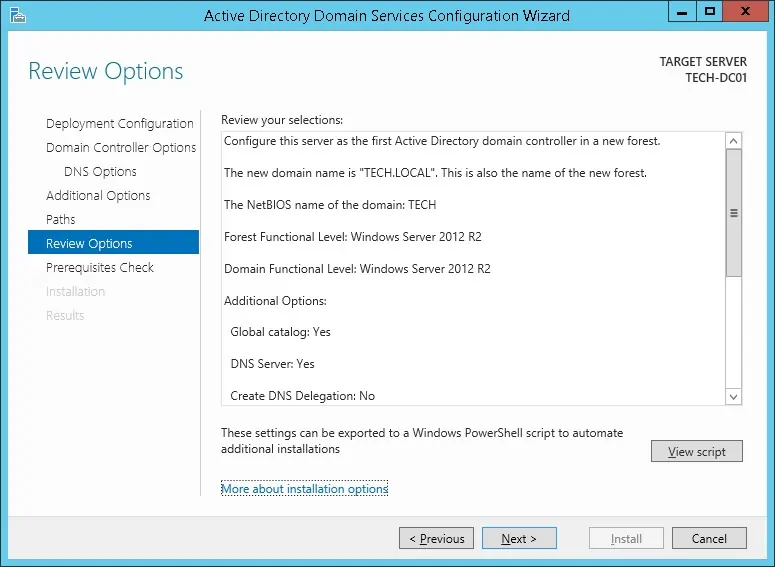

設定オプションを確認し、[次へ]ボタンをクリックします。

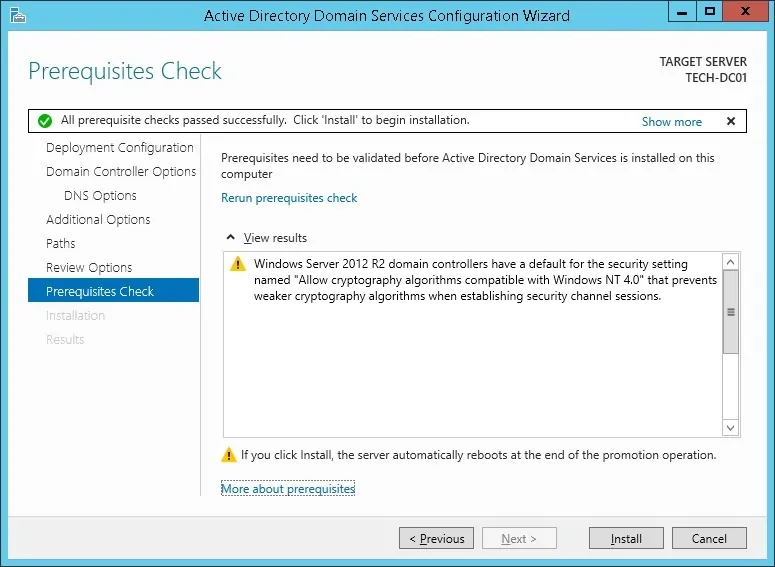

[前提条件の確認] 画面で、[インストール] ボタンをクリックします。

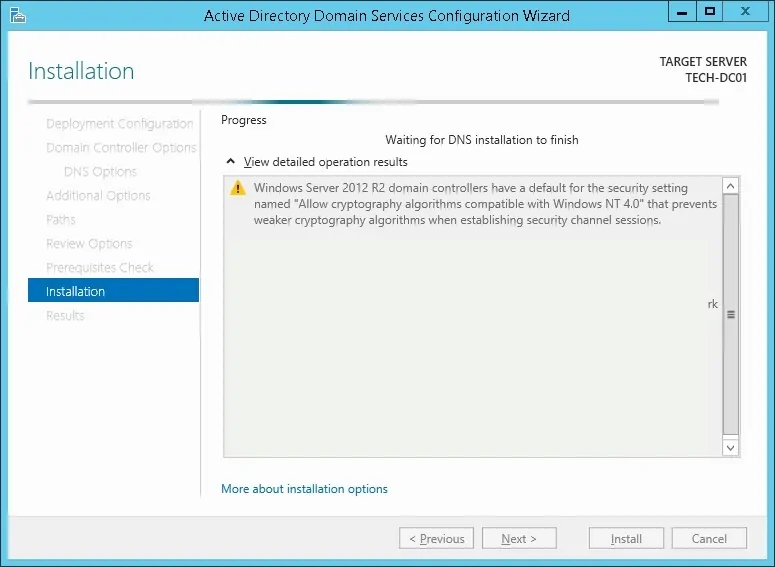

アクティブ ディレクトリ構成が完了するまで待ちます。

Active ディレクトリのインストールが完了すると、コンピュータは自動的に再起動します。

Windows サーバーでのアクティブ ディレクトリの構成が完了しました。

チュートリアル iDrac - SSL 通信による LDAP のテスト

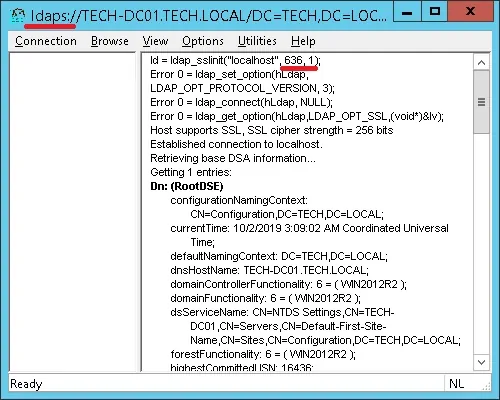

ドメイン コントローラがポート 636 で SSL 経由の LDAP サービスを提供しているかどうかをテストする必要があります。

ドメイン コントローラで、[スタート] メニューにアクセスし、LDP アプリケーションを検索します。

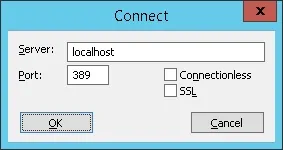

まず、ドメイン コントローラがポート 389 で LDAP サービスを提供しているかどうかをテストします。

[接続]メニューにアクセスし、[接続]オプションを選択します。

TCP ポート 389 を使用してローカルホストに接続してみます。

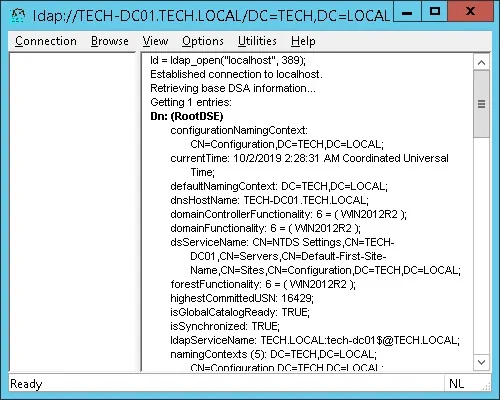

ローカルホスト ポート 389 で LDAP サービスに接続できるはずです。

ここで、ドメイン コントローラがポート 636 で SSL 経由の LDAP サービスを提供しているかどうかをテストする必要があります。

新しい LDP アプリケーション ウィンドウを開き、TCP ポート 636 を使用してローカル ホストに接続してみます。

[SSL] チェックボックスをオンにして、[OK] ボタンをクリックします。

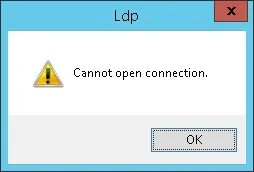

システムでエラーメッセージが表示される場合、ドメインコントローラはまだLDAPSサービスを提供していません。

これを解決するために、このチュートリアルの次の部分に Windows 証明機関をインストールします。

SSL 暗号化を使用してポート 636 の localhost に正常に接続できた場合は、このチュートリアルの次の部分をスキップできます。

チュートリアル iDrac - Windows への証明機関のインストール

Windows 証明機関サービスをインストールする必要があります。

ローカル証明機関は、LDAPS サービスが TCP ポート 636 で動作することを許可する証明書をドメイン コントローラに提供します。

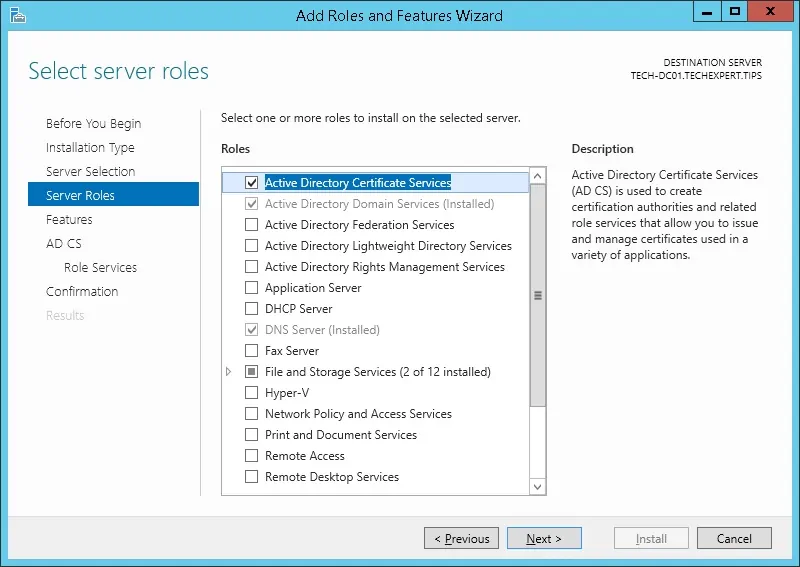

サーバー マネージャー アプリケーションを開きます。

[管理] メニューにアクセスし、[ロールと機能の追加] をクリックします。

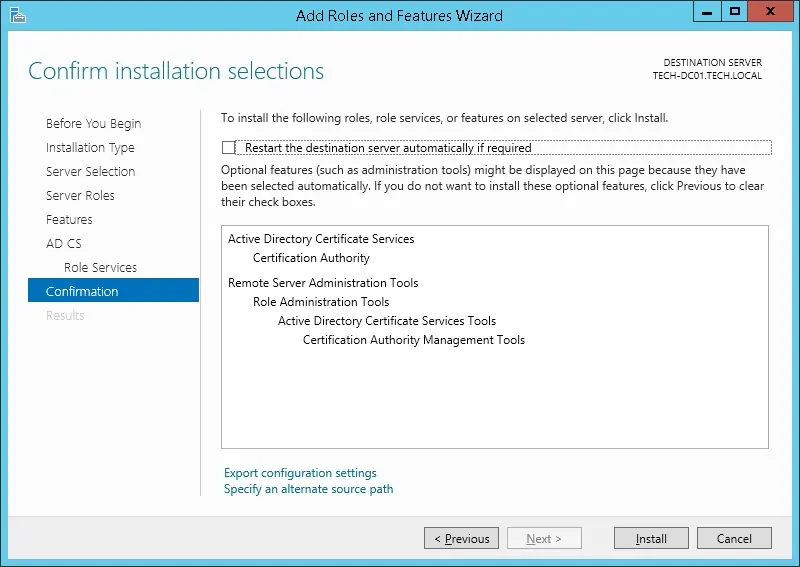

[サーバーの役割] 画面にアクセスし、[Active Directory 証明書サービス] を選択して [次へ] ボタンをクリックします。

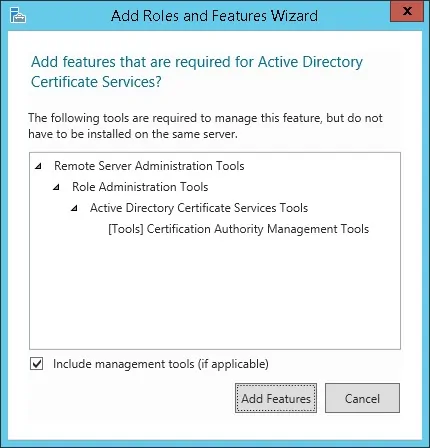

次の画面で、[機能の追加] ボタンをクリックします。

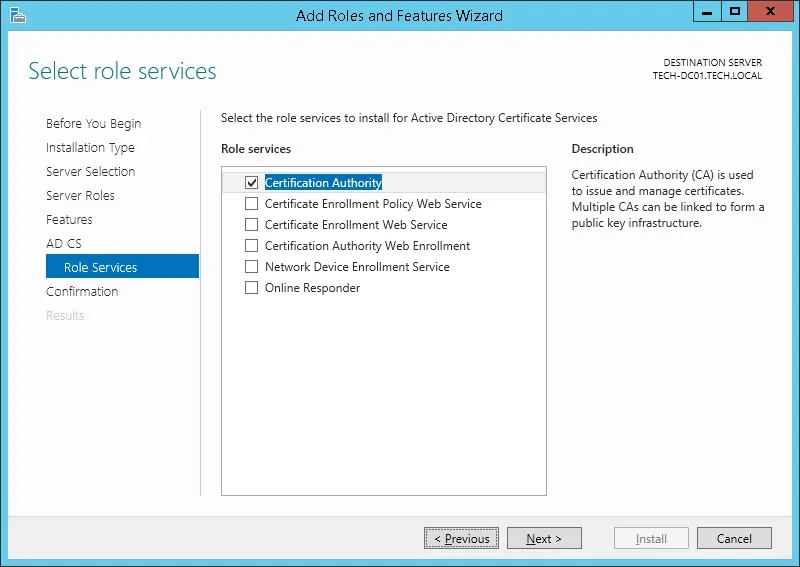

役割サービス画面が表示されるまで、[次へ] ボタンをクリックし続けます。

[証明機関] という名前のオプションを有効にし、[次へ] をクリックします。

確認画面で、[インストール]ボタンをクリックします。

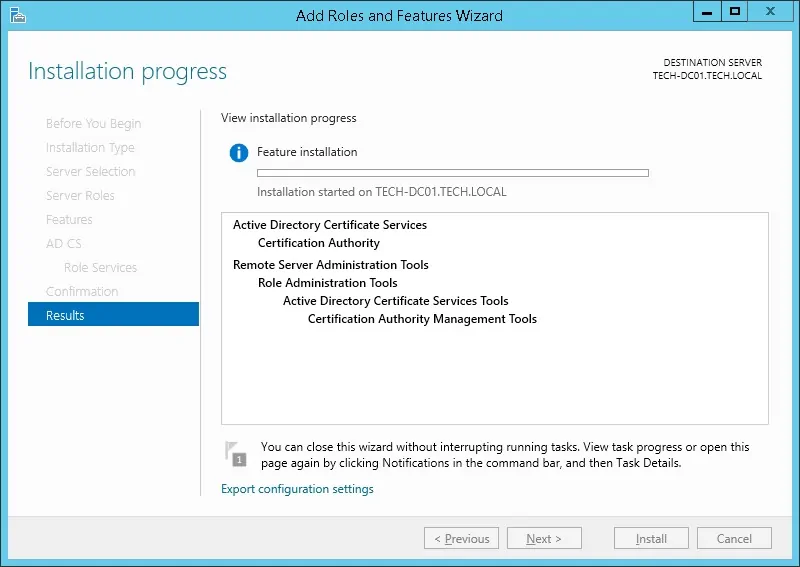

証明機関のインストールが完了するまで待ちます。

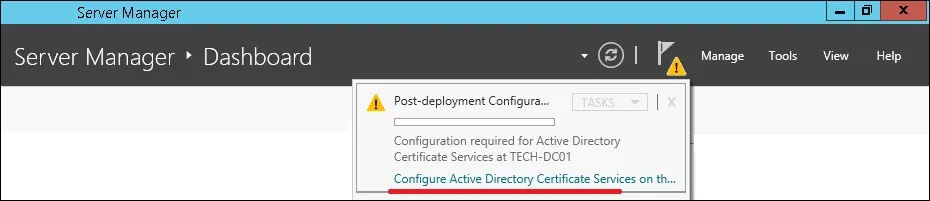

サーバー マネージャー アプリケーションを開きます。

黄色のフラグ メニューをクリックし、オプションを選択します。

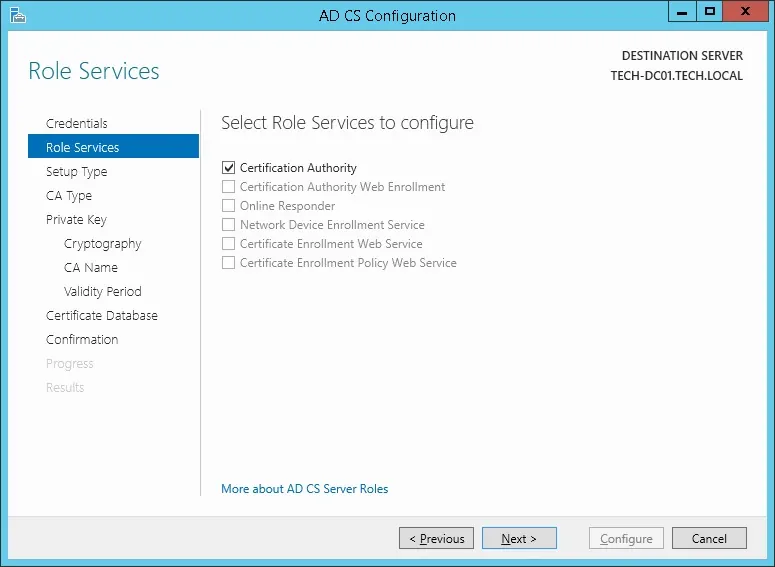

資格情報画面で、[次へ] ボタンをクリックします。

[証明機関] オプションを選択し、[次へ] ボタンをクリックします。

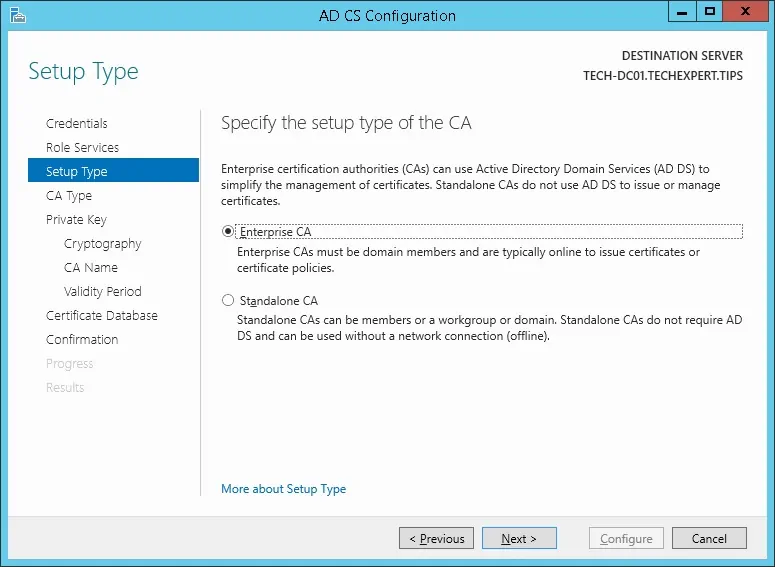

[エンタープライズ CA] オプションを選択し、[次へ] をクリックします。

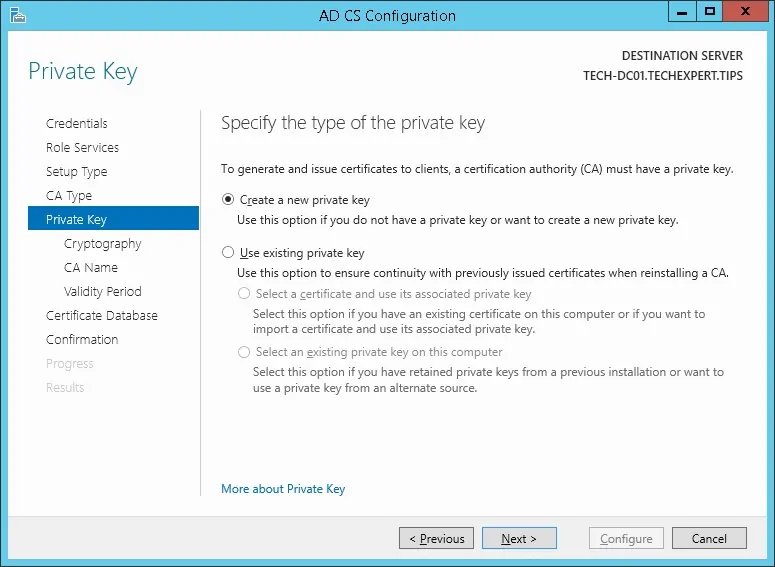

[新しい秘密キーを作成する] オプションを選択し、[次へ] ボタンをクリックします。

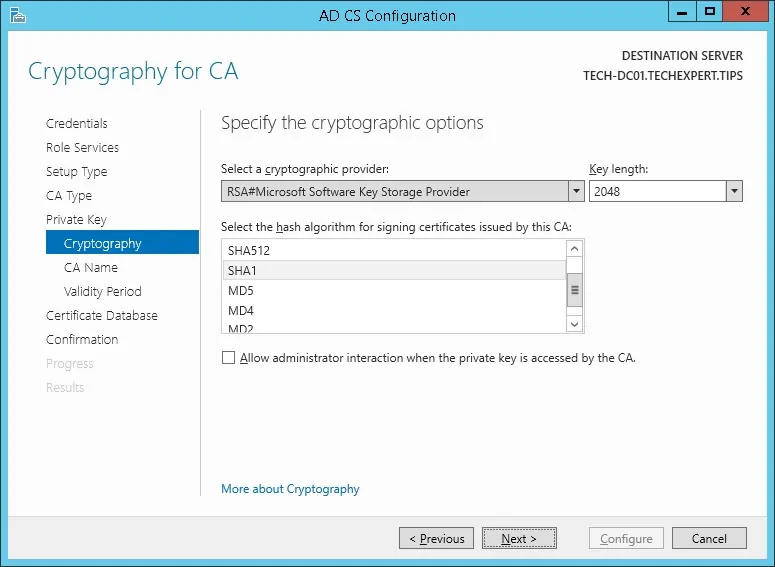

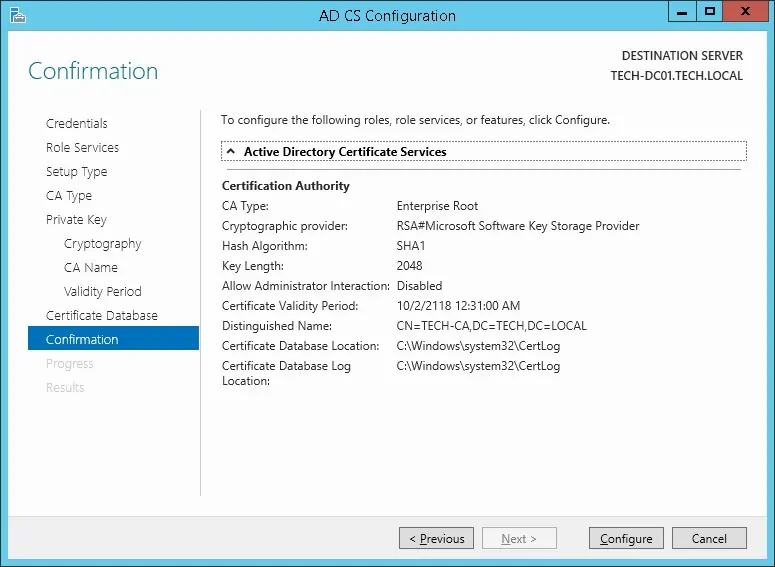

デフォルトの暗号化構成を維持し、[次へ] ボタンをクリックします。

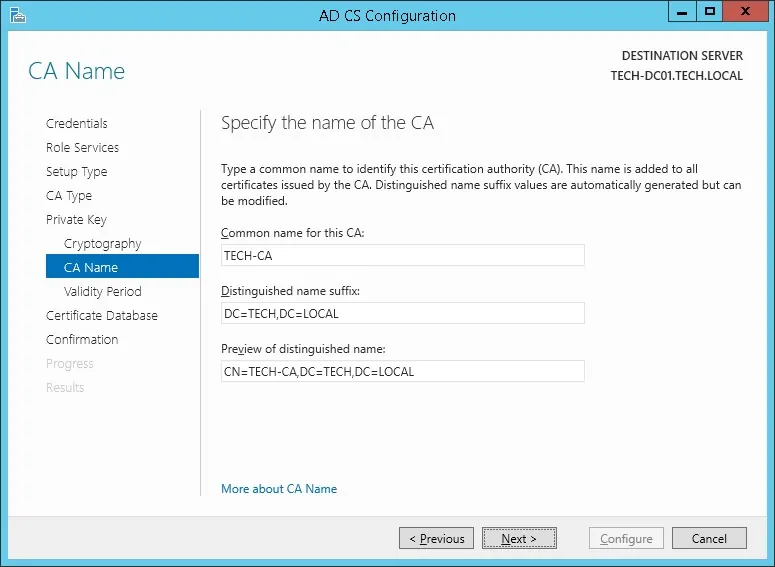

共通名を証明機関に設定し、[次へ] をクリックします。

この例では、共通名を設定します。

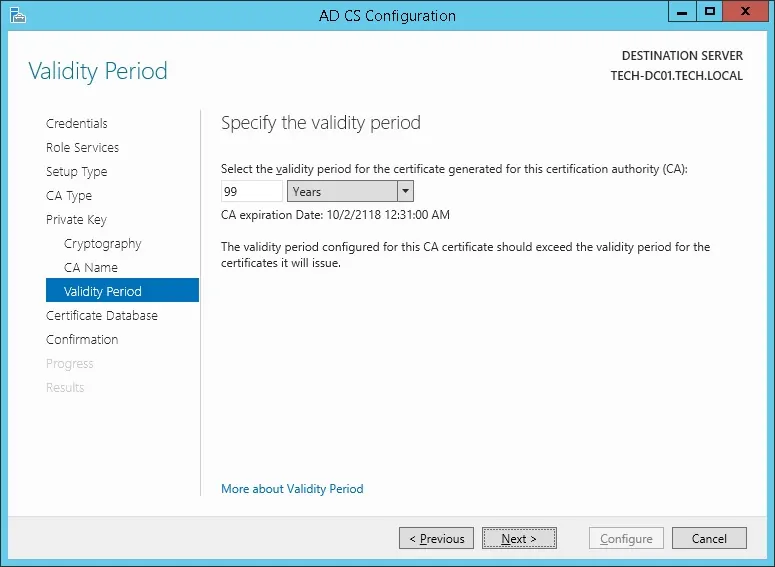

Windows 証明機関の有効期間を設定します。

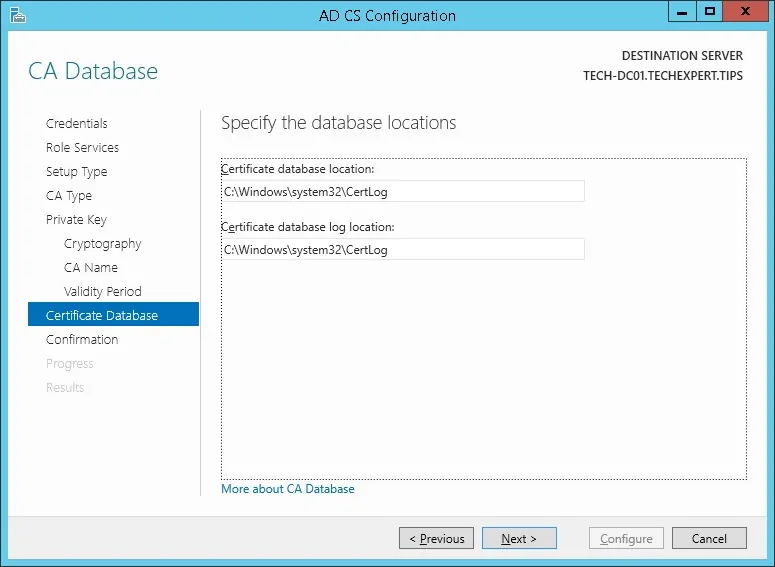

既定の Windows 証明機関データベースの場所を保持します。

概要を確認し、[構成] ボタンをクリックします。

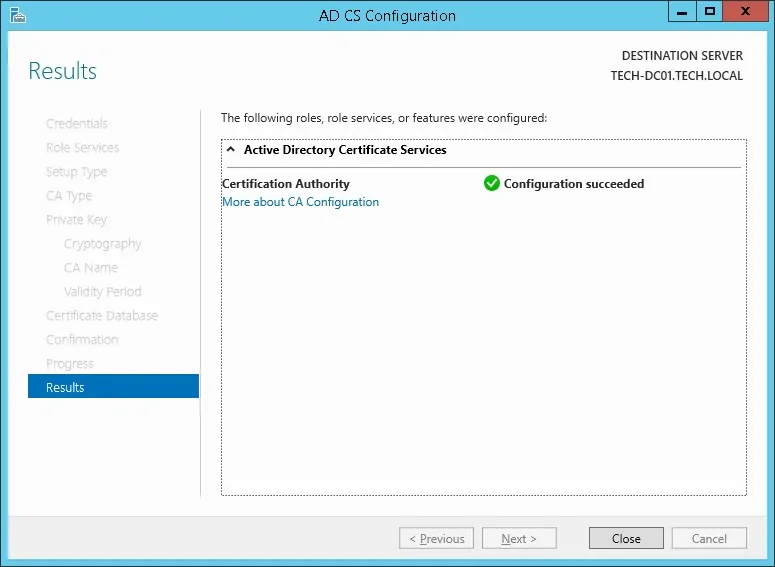

Windows サーバー証明機関のインストールが完了するまで待ちます。

証明機関のインストールが完了したら、コンピュータを再起動します。

Windows 証明機関のインストールが完了しました。

チュートリアル - SSL 通信を使用した LDAP の再テスト

ドメイン コントローラがポート 636 で SSL 経由の LDAP サービスを提供しているかどうかをテストする必要があります。

証明機関のインストールが完了したら、5 分間待ってから、ドメイン コントローラーを再起動します。

起動時に、ドメイン コントローラはローカル証明機関にサーバー証明書を自動的に要求します。

サーバー証明書を取得すると、ドメイン コントローラは 636 ポートで SSL 経由で LDAP サービスの提供を開始します。

ドメイン コントローラで、[スタート] メニューにアクセスし、LDP アプリケーションを検索します。

[接続]メニューにアクセスし、[接続]オプションを選択します。

TCP ポート 636 を使用してローカル ホストに接続してみます。

[SSL] チェックボックスをオンにして、[OK] ボタンをクリックします。

TCP ポート 636 を使用してローカル ホストに接続してみます。

[SSL] チェックボックスをオンにして、[OK] ボタンをクリックします。

今回は、ローカルホストポート636でLDAPサービスに接続できるはずです。

ポート 636 に接続できない場合は、コンピュータを再起動し、さらに 5 分間待ちます。

ドメイン コントローラが証明機関から要求された証明書を受け取るまでに、しばらく時間がかかる場合があります。

チュートリアル - Windows ドメイン コントローラ ファイアウォール

Windows ドメイン コントローラにファイアウォールルールを作成する必要があります。

このファイアウォール規則により、iDrac インターフェイスは Active ディレクトリ データベースに対してクエリを実行できます。

ドメイン コントローラで、セキュリティが強化された Windows ファイアウォールという名前のアプリケーションを開きます。

新しい受信ファイアウォール規則を作成します。

[ポート] オプションを選択します。

[TCP] オプションを選択します。

[特定のローカル ポート] オプションを選択します。

TCP ポート 636 を入力します。

[接続を許可する] オプションを選択します。

ドメイン オプションを確認します。

[プライベート] オプションをオンにします。

[パブリック] オプションをオンにします。

ファイアウォール規則の説明を入力します。

これで、必要なファイアウォールルールが作成されました。

このルールは、iDrac が Active ディレクトリ データベースに対してクエリを実行できるようにします。

チュートリアル iDrac - Windows ドメイン アカウントの作成

次に、Active ディレクトリ データベースに少なくとも 2 つのアカウントを作成する必要があります。

ADMIN アカウントは、iDrac ウェブインターフェイスでログインするために使用されます。

BIND アカウントは、アクティブ ディレクトリ データベースのクエリに使用されます。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいアカウントを作成します。

admin という名前の新しいアカウントを作成します。

ADMIN ユーザーに設定されたパスワード: 123qwe..

このアカウントは、iDrac Webインターフェイスで管理者として認証するために使用されます。

次の名前の新しいアカウントを作成します。

BIND ユーザーに構成されたパスワード: 123qwe.。

このアカウントは、Active Directory データベースに保存されているパスワードのクエリに使用されます。

これで、必要なアクティブ ディレクトリ アカウントが作成されました。

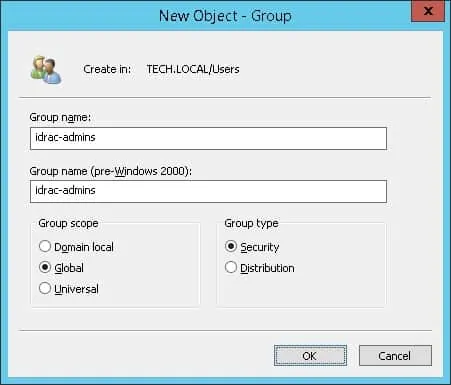

チュートリアル - Windows ドメイン グループの作成

次に、Active ディレクトリ データベースに少なくとも 1 つのグループを作成する必要があります。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいグループを作成します。

次の名前の新しいグループを作成します: idrac-admins

このグループのメンバーは、iDrac Web インターフェイスの管理者権限を持ちます。

大事な! idrac-admins グループのメンバーとして、管理者ユーザーを追加します。

これで、必要なアクティブ ディレクトリ グループが作成されました。

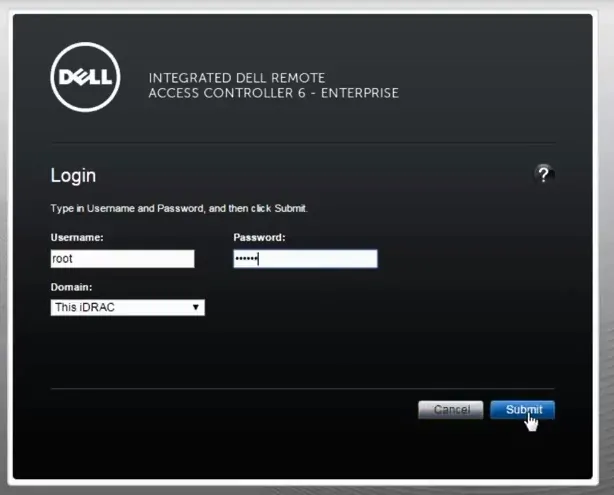

チュートリアル - iDRAC での Telnet

ブラウザソフトウェアを開き、iDRACインターフェイスのIPアドレスを入力し、管理用Webインターフェイスにアクセスします。

プロンプト画面で、管理者のログイン情報を入力します。

工場出荷時のデフォルトアクセス情報:

•ユーザー名:ルート

•パスワード: カルビン

ログインが成功すると、管理メニューが表示されます。

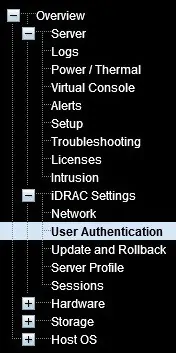

iDRAC設定メニューにアクセスし、ユーザ認証オプションを選択します。

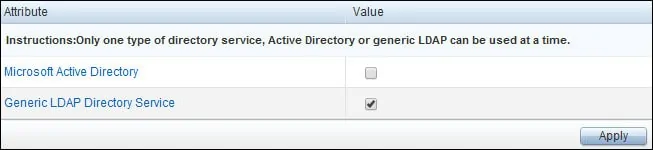

画面の上部にある [ディレクトリ サービス] タブにアクセスします。

[ディレクトリ サービス] 画面で、汎用 LDAP ディレクトリ サービスを選択し、[適用] ボタンをクリックします。

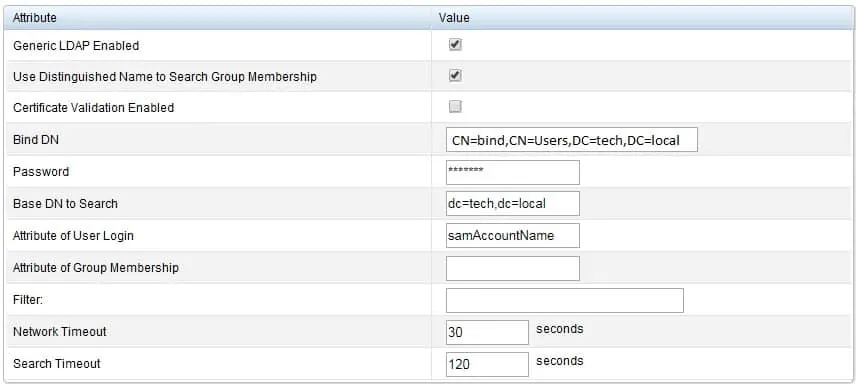

[共通設定] 領域で、次の構成を行います。

• 汎用 LDAP が有効: はい

• 識別名を使用してグループ メンバーシップを検索する: はい

• 証明書の検証が有効: いいえ

• バインド DN - CN =バインド、CN=ユーザー、DC=技術、DC=ローカル

• パスワード - BIND ユーザー アカウントのパスワード

• 検索するベース DN: DC=技術、DC=ローカル

• ユーザーログインの属性: サムアカウント名

ネットワーク環境を反映するようにドメイン情報を変更する必要があります。

ネットワーク環境を反映するようにバインド資格情報を変更する必要があります。

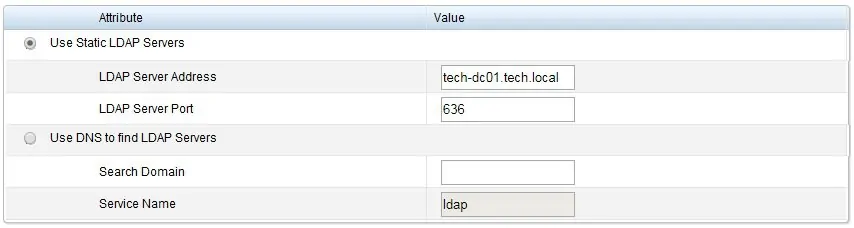

[LDAP サーバ] 領域で、次の構成を実行します。

• 静的 LDAP サーバーを使用する: TECH-DC01技術。地元の

TECH-DC01 を変更する必要があります。技術。ローカルからドメイン コントローラのホスト名を指定します。

iDracインターフェースは、LDAPサーバーのホスト名を正しいIPアドレスに変換できる必要があります。

アクティブ ディレクトリ DNS サーバーを使用するように iDrac インターフェイスを構成する必要があります。

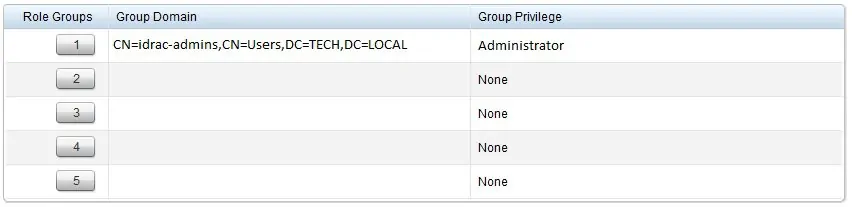

必要に応じて、グループ構成を入力します。

この例では、idrac-admins グループのメンバーのみが管理権限を持っています。

おめでとう!アクティブ ディレクトリ データベースを使用するように iDrac LDAP 認証を設定しました。

テストとして、新しいブラウザの匿名タブを開き、アクティブディレクトリ

管理者

アカウントを使用してログインしてみてください。