Active Directory에서 Cacti LDAP 인증을 구성하는 방법을 배우고 싶습니까? 이 튜토리얼에서는 Microsoft Windows 데이터베이스 Active Directory와 LDAP 프로토콜을 사용하여 Cacti 사용자를 인증하는 방법을 설명합니다.

우분투 19.04

• 선인장 1.2.3

선인장은 무엇입니까?

Cacti는 완전히 PHP로 구동되는 데이터 모니터링을위한 오픈 소스 플랫폼입니다.

웹 인터페이스에서 사용자는 Cacti를 RRDtool의 프런트 엔드로 사용하고, 그래프를 작성하고, MySQL에 저장된 데이터로 채울 수 있습니다.

Cacti는 네트워크 모니터를 수행하기 위해 사용자가 그래프를 작성하도록 SNMP 지원을 제공합니다.

Cacti Playlist:

이 페이지에서는 Cacti 설치와 관련된 비디오 목록에 빠르게 액세스 할 수 있습니다.

우리의 YouTube 채널을 구독하는 것을 잊지 마세요. FKIT.

선인장 자습서 :

이 페이지에서는 Cacti 자습서 목록에 빠르게 액세스 할 수 있습니다.

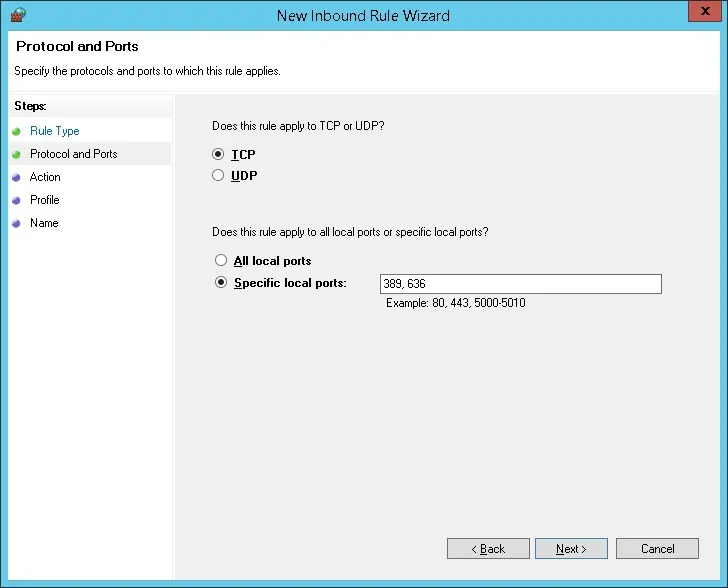

자습서 - Windows 도메인 컨트롤러 방화벽

먼저 Windows 도메인 컨트롤러에 방화벽 규칙을 만들어야합니다.

이 방화벽 규칙에 따라 Cacti 서버는 Active Directory 데이터베이스를 쿼리 할 수 있습니다.

도메인 컨트롤러에서 고급 보안이 설정된 Windows 방화벽이라는 응용 프로그램을 엽니 다.

새 인바운드 방화벽 규칙을 만듭니다.

PORT 옵션을 선택하십시오.

TCP 옵션을 선택하십시오.

특정 로컬 포트 옵션을 선택하십시오.

TCP 포트 389를 입력하십시오.

연결 허용 옵션을 선택하십시오.

DOMAIN 옵션을 확인하십시오.

PRIVATE 옵션을 확인하십시오.

PUBLIC 옵션을 확인하십시오.

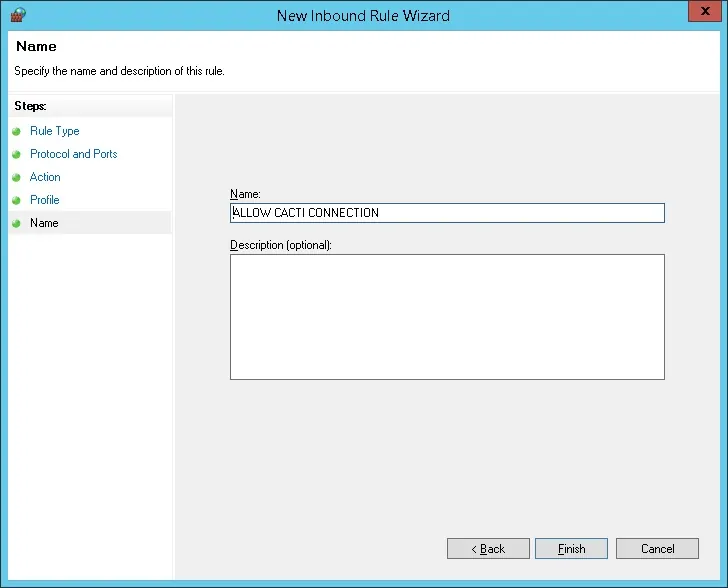

방화벽 규칙에 대한 설명을 입력하십시오.

축하합니다. 필요한 방화벽 규칙을 만들었습니다.

이 규칙에 따라 Cacti는 Active Directory 데이터베이스를 쿼리 할 수 있습니다.

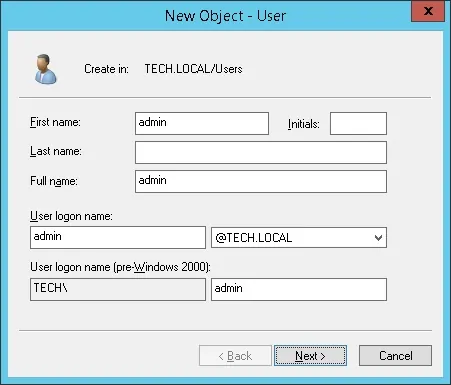

자습서 - Windows 도메인 계정 생성

다음으로 Active Directory 데이터베이스에 최소한 2 개의 계정을 만들어야합니다.

ADMIN 계정은 Cacti 웹 인터페이스에 로그인하는 데 사용됩니다.

중대한! LDAP를 활성화 한 후 로컬 Admin 계정이 작동을 멈 춥니 다.

Cacti 계정은 Active Directory 데이터베이스를 쿼리하는 데 사용됩니다.

도메인 컨트롤러에서 Active Directory 사용자 및 컴퓨터라는 응용 프로그램을 엽니 다.

사용자 컨테이너에 새 계정을 만듭니다.

다음과 같은 새 계정을 만듭니다. admin

관리자로 구성된 암호 : 123qwe.

이 계정은 Cacti 웹 인터페이스에서 관리자로 인증하는 데 사용됩니다.

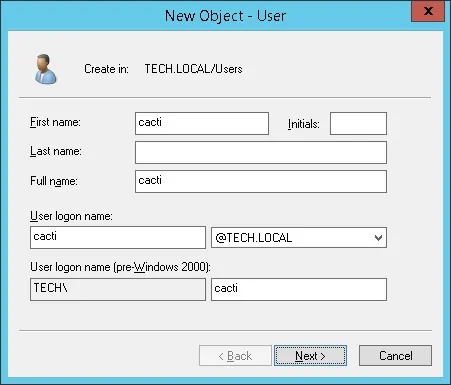

Cacti라는 새 계정을 만듭니다.

Cacti 사용자에게 구성된 암호 : 123qwe.

이 계정은 Active Directory 구성이 작동 중임을 표시하는 데 사용됩니다.

축하합니다. 필요한 Active Directory 계정을 만들었습니다.

자습서 - Active Directory에서 Cacti LDAP 인증

시작하기 전에 데이터베이스 백업을 작성하십시오.

Cacti 데이터베이스 백업을 만들려면 다음 명령을 사용하십시오.

Cacti mysql 사용자 비밀번호를 입력해야합니다.

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

PHP LDAP 모듈을 설치하고 Apache 웹 서버를 다시 시작하십시오.

# apt-get install php-ldap

# service apache2 restart

필요한 패키지를 성공적으로 설치했습니다.

자습서 - Active Directory에서 Cacti LDAP 인증

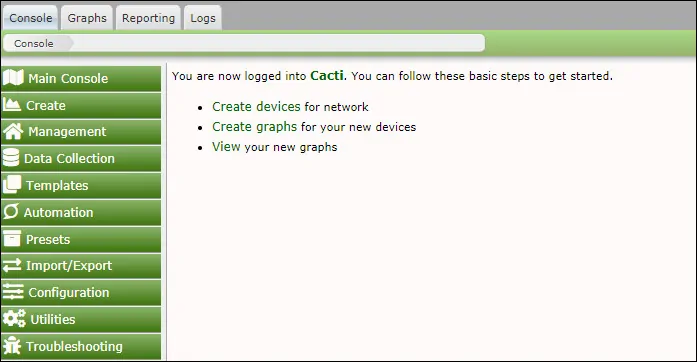

브라우저를 열고 웹 서버 plus / cacti의 IP 주소를 입력하십시오.

이 예에서는 브라우저에 다음 URL이 입력되었습니다.

• http://192.168.0.10/cacti

로그인 화면에서 기본 사용자 이름과 기본 암호를 사용하십시오.

• 기본 사용자 이름 : admin

• 기본 암호 : admin

로그인이 성공하면 Cacti 대시 보드로 이동합니다.

Cacti 대시 보드 화면에서 구성 메뉴에 액세스하고 사용자 옵션을 선택합니다.

게스트 사용자 계정의 등록 정보에 액세스하고 게스트 사용자 계정을 활성화하고 비밀번호를 설정하십시오.

저장 버튼을 클릭하십시오.

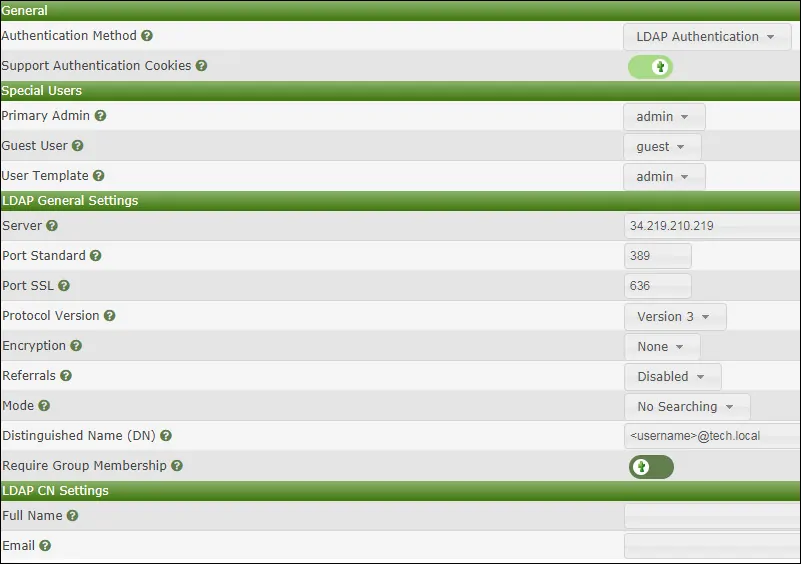

Cacti 대시 보드 화면에서 구성 메뉴에 액세스하고 설정 옵션을 선택합니다.

인증 탭에 액세스하고 다음 구성을 수행하십시오.

일반:

인증 방법 - LDAP 인증

특별 사용자 :

• 기본 관리 - 관리자

• 게스트 사용자 - 게스트

• 사용자 템플릿 - 관리자

LDAP 일반 설정 :

• 서버 - Active Directory 도메인 컨트롤러의 IP 주소

• 포트 표준 - 389

• 포트 SSL - 636

• 프로토콜 버전 - 버전 3

• 암호화 - 없음

• 추천 - 사용 안 함

• 모드 - 검색 안 함

• 고유 이름 (DN) - @ tech.local

• 그룹 회원 가입 필요 - 아니오

IP 주소를 도메인 컨트롤러 IP로 변경해야합니다.

네트워크 환경을 반영하기 위해 TECH.LOCAL 도메인 정보를 변경해야합니다.

Active Directory 사용자가 웹 인터페이스에 로그인 할 때마다 ADMIN 계정에서 모든 사용자 권한을 복사합니다.

이 구성을 원하지 않으면 사용자 템플리트 구성을 Admin에서 Guest로 변경하십시오.

사용자 계정 속성에서 각 사용자의 권한을 변경할 수 있습니다.

사용자 계정 등록 정보에 액세스하려면 구성 메뉴에 액세스하고 사용자 옵션을 선택하십시오.

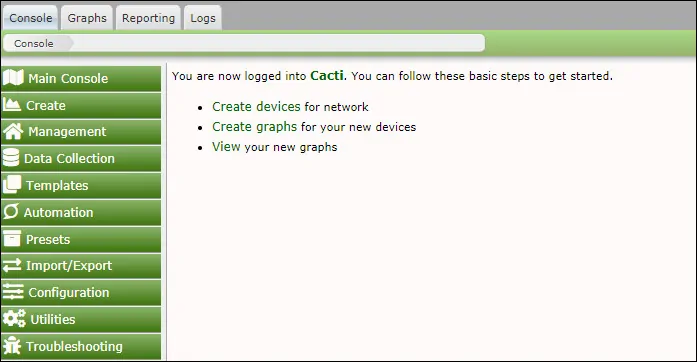

구성을 저장 한 후에는 Cacti 웹 인터페이스에서 로그 오프해야합니다.

관리자 사용자와 Active Directory 데이터베이스의 암호를 사용하여 로그인하십시오.

로그인 화면에서 admin 사용자를 사용하고 LDAP 인증을 선택하고 Active Directory 데이터베이스에서 암호를 사용하십시오.

• 사용자 이름 : 관리자

• 암호 : 활성 디렉토리 암호를 입력하십시오.

로그인이 성공하면 Cacti 대시 보드가 표시됩니다.

이제 일반 사용자 로그인을 테스트 할 차례입니다. Cacti 웹 인터페이스에서 로그 오프해야합니다.

Cacti 사용자와 Active Directory 데이터베이스의 암호를 사용하여 로그인하십시오.

로그인 화면에서 Cacti 사용자를 사용하고 LDAP 인증을 선택하고 Active Directory 데이터베이스에서 암호를 사용하십시오.

• 사용자 이름 : cacti

• 암호 : 활성 디렉토리 암호를 입력하십시오.

로그인이 성공하면 Cacti 대시 보드가 표시됩니다.

축하해! LDAP를 사용하여 Active Directory에서 Cacti LDAP 인증을 구성했습니다.

Active Directory에 대해 사용자를 인증하려면 사용자 계정이 Cacti 서버 사용자 데이터베이스에도 존재해야합니다.

Leave A Comment

You must be logged in to post a comment.