Wilt u leren hoe u Django LDAP-verificatie configureren op Active directory? In deze zelfstudie laten we u zien hoe u Django-gebruikers verifiëren met behulp van de Active directory-database van Microsoft Windows en het LDAP-protocol.

• Ubuntu 18

• Ubuntu 19

• Django 2.2.6

• Windows 2012 R2

Hardwarelijst:

De volgende sectie presenteert de lijst van apparatuur die wordt gebruikt om deze Django tutorial te maken.

Elk stuk hardware hierboven vermeld kan worden gevonden op Amazon website.

Django Gerelateerde Tutorial:

Op deze pagina bieden we snelle toegang tot een lijst met tutorials met betrekking tot Django installatie.

Zelfstudie - Windows Domain Controller Firewall

Ten eerste moeten we een firewallregel maken op de Windows-domeincontroller.

Met deze firewallregel kan de Django-server de Active directory-database opvragen.

Open op de domeincontroller de toepassing met de naam Windows Firewall met Geavanceerde beveiliging

Maak een nieuwe inkomende firewallregel.

Selecteer de optie POORT.

Selecteer de optie TCP.

Selecteer de optie Specifieke lokale poorten.

Voer de TCP-poort 389 in.

Selecteer de optie Verbinding toestaan.

Controleer de optie DOMEIN.

Controleer de optie PRIVÉ.

Controleer de optie OPENBAAR.

Voer een beschrijving in bij de firewallregel.

Gefeliciteerd, je hebt de vereiste firewallregel gemaakt.

Met deze regel kan Django de Active directory-database opvragen.

Zelfstudie - Het maken van Windows Domain-account

Vervolgens moeten we ten minste 2 accounts maken in de Active directory-database.

Het ADMIN-account wordt gebruikt om in te loggen op de Django-webinterface.

Het BIND-account wordt gebruikt om de Active Directory-database op te vragen.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuw account in de container Gebruikers.

Een nieuw account met de naam: beheerder maken

Wachtwoord geconfigureerd voor de ADMIN-gebruiker: 123qwe..

Dit account wordt gebruikt om te verifiëren als beheerder op de Django-webinterface.

Een nieuw account met de naam: binden

Wachtwoord geconfigureerd voor de BIND-gebruiker: kamisama123 @

Dit account wordt gebruikt om de wachtwoorden op te vragen die zijn opgeslagen in de Active Directory-database.

Gefeliciteerd, je hebt de vereiste Active Directory-accounts gemaakt.

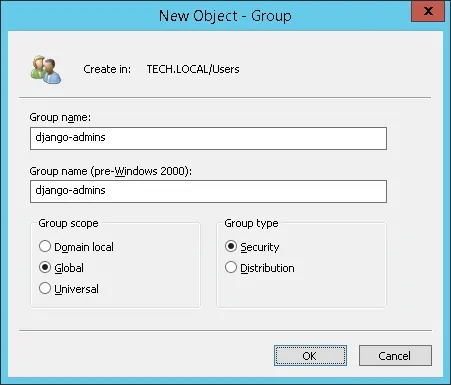

Zelfstudie - Het maken van Windows-domeingroep

Vervolgens moeten we ten minste 1 groep maken in de Active directory-database.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuwe groep in de container Gebruikers.

Een nieuwe groep met de naam maken: django-admin

Leden van deze groep hebben de admin toestemming op de Django web interface.

Belangrijk! Voeg de beheerdersgebruiker toe als lid van de groep Django-Admins.

Gefeliciteerd, u hebt de vereiste Active Directory-groep gemaakt.

Tutorial - Django Installatie op Ubuntu Linux

Upgrade uw Ubuntu-installatie.

Start indien nodig uw computer opnieuw op.

Gebruik apt-get om de vereiste pakketten te installeren.

Controleer de standaard Python-versie die op uw systeem is geïnstalleerd.

Controleer de nieuwste Python-versie die op uw systeem is geïnstalleerd.

Wijzig de standaard Python-versie in de laatst gedetecteerde editie.

Controleer de standaard Python-versie die op uw systeem is geïnstalleerd.

Installeer Django.

Hier is de Django installatie output.

Maak je eerste Django-project.

Het settings.py-bestand bewerken

Zoek de ALLOWED_HOSTS vermelding en configureer uw Django server IP-adres.

In ons voorbeeld draait de Djando-server op een computer met het IP-adres 192.168.15.11.

Start de Django-server.

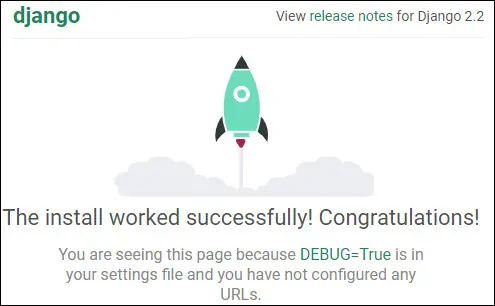

Open een browsersoftware, voer het IP-adres van uw Django-serverfirewall in plus :8000 en krijg toegang tot de webinterface.

In ons voorbeeld is de volgende URL ingevoerd in de browser:

• https://192.168.15.11:8000

De Django-webinterface moet worden gepresenteerd

Druk op de Linux-opdrachtregel op Ctrl+C om de Djando-server te stoppen.

Maak het Django SQLite database schema.

Hier is de Django migratie output:

Maak een lokaal gebruikersaccount voor beheer.

In ons voorbeeld maken we een lokaal gebruikersaccount met de naam root met het wachtwoord kamisama123.

Start de Django-server.

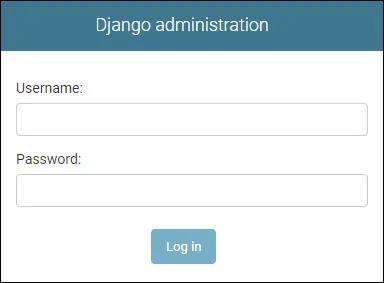

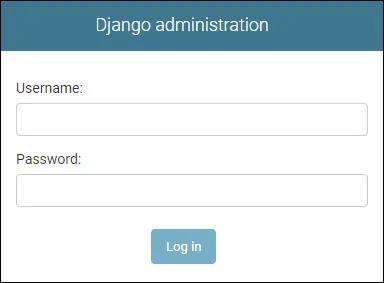

Open uw browser en voer het IP-adres van uw webserver in plus :8000/beheerder

In ons voorbeeld is de volgende URL ingevoerd in de browser:

• http://192.168.15.11:8000/admin

Gebruik op het inlogscherm de django-gebruikersnaam en het eerder gemaakte wachtwoord.

• Standaardgebruikersnaam: root

• Standaardwachtwoord: kamisama123

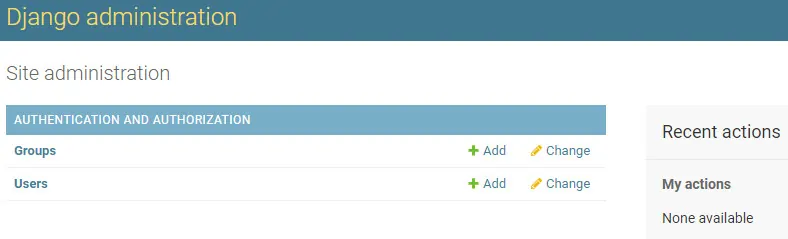

Na een succesvolle login wordt u naar het Django Dashboard gestuurd.

Gefeliciteerd! Je hebt de Django Installatie op Ubuntu Linux voltooid.

Zelfstudie Django - LDAP-verificatie op Active Directory

Druk op de Linux-opdrachtregel op Ctrl+C om de Djando-server te stoppen.

Installeer de benodigde pakketten om de django-auth-ldap installatie mogelijk te maken.

Installeer het django-auth-ldap-pakket met PIP.

Hier is de django-auth-ldap installatie uitgang.

Bewerk uw Django-project settings.py bestand.

Zoek dit gebied boven aan uw settings.py-bestand.

Voeg de LDAP-configuratie voor gebruikersverificatie toe onder deze regel.

In ons voorbeeld hebben we de volgende configuratie gebruikt voor gebruikersverificatie:

• Domian controller IP - 192.168.15.10

• Active directory domein - dc=tech,dc=local

• Authenticatie containers - DC=tech, DC=local

• Bind gebruiker - CN=bind,CN=Users,DC=tech, DC=local

• Bind gebruikerswachtwoord - kamisama123 @

• Groepstoestemming - Leden van de django-admin groep hebben volledige toegang tot de webinterface

Houd er rekening mee dat u dit moet wijzigen om uw netwerkomgeving weer te geven.

Start de Django-server.

Als voorbeeld, hier is de inhoud van ons settings.py bestand.

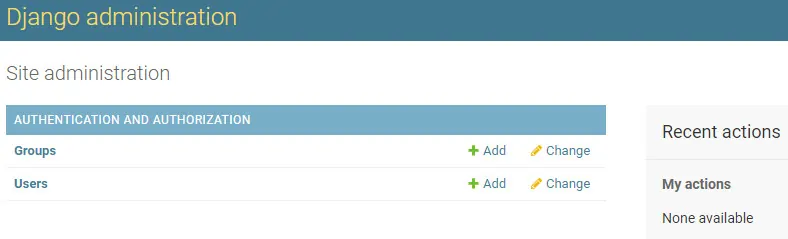

Open uw browser en voer het IP-adres van uw webserver in plus :8000/beheerder

In ons voorbeeld is de volgende URL ingevoerd in de browser:

• http://192.168.15.11:8000/admin

Gebruik op het inlogscherm de django-gebruikersnaam en het eerder gemaakte wachtwoord.

• Standaardgebruikersnaam: beheerder

• Standaardwachtwoord: voer het active directory-wachtwoord in

Na een succesvolle login wordt u naar het Django Dashboard gestuurd.

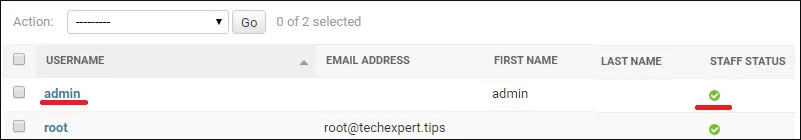

Toegang tot het gebruikersmenu en controleer of de Active directory-gebruiker wordt vermeld.

Gefeliciteerd! Je hebt de Django ldap-authenticatie voltooid met Active Directory op Ubuntu Linux.