Хотите узнать, как настроить проверку подлинности Django LDAP в каталоге Active? В этом уроке мы покажем вам, как проверить подлинность пользователей Django с помощью базы данных Active каталога от Microsoft Windows и протокола LDAP.

Улунту 18

Улунту 19

Джанго 2.2.6

Windows 2012 R2

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого учебника Django.

Каждую часть оборудования, перечисленных выше, можно найти на веб-сайте Amazon.

Джанго Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с установкой Django.

Учебник - Брандмауэр контроллера домена Windows

Во-первых, нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу Django задать запрос в базу данных Active каталога.

На контроллере домена откройте приложение под названием Windows Firewall с расширенной безопасностью

Создайте новое правило входящего брандмауэра.

Выберите опцию PORT.

Выберите опцию TCP.

Выберите опцию Специфические локальные порты.

Введите порт TCP 389.

Выберите опцию Разрешить подключение.

Проверьте опцию DOMAIN.

Проверьте опцию PRIVATE.

Проверьте опцию PUBLIC.

Введите описание в правило брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит Django задать запрос в базу данных Active каталога.

Учебник - Создание домена Windows

Далее нам необходимо создать не менее 2 учетных записей в базе данных Active directory.

Учетная запись ADMIN будет использоваться для входа в веб-интерфейс Django.

Учетная запись BIND будет использоваться для запроса базы данных Active Directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую учетную запись в контейнере пользователей.

Создание новой учетной записи с именем: Админ

Пароль, настроенный для пользователя ADMIN: 123qwe..

Эта учетная запись будет использоваться для проверки подлинности в качестве админ-интерфейса Django.

Создание новой учетной записи с именем: свяжите

Пароль, настроенный для пользователя BIND: kamisama123 @

Эта учетная запись будет использоваться для запроса паролей, хранящихся в базе данных Active Directory.

Поздравляем, вы создали необходимые учетные записи Active Directory.

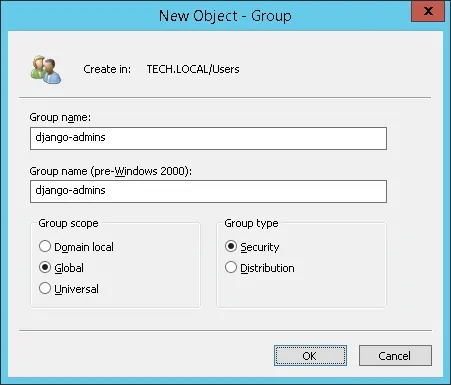

Учебник - Создание группы доменов Windows

Далее нам необходимо создать по крайней мере 1 группу в базе данных Active directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую группу внутри контейнера пользователей.

Создать новую группу под названием: django-admin

Члены этой группы будут иметь разрешение админа на веб-интерфейсе Django.

Важно! Добавьте пользователя-админ в качестве члена группы django-admins.

Поздравляем, вы создали необходимую группу Active Directory.

Учебник - Установка Django на Ubuntu Linux

Обновите установку Ubuntu.

При необходимости перезагрузите компьютер.

Используйте apt-get для установки необходимых пакетов.

Проверьте версию Python по умолчанию, установленную в вашей системе.

Проверьте последнюю версию Python, установленную на вашей системе.

Измените версию Python по умолчанию на последнее обнаруженное издание.

Проверьте версию Python по умолчанию, установленную в вашей системе.

Установите Django.

Вот выход установки Django.

Создайте свой первый проект Django.

Отсечение файла settings.py

Найдите ALLOWED_HOSTS вход и направьте IP-адрес сервера Django.

В нашем примере сервер Djando работает на компьютере с ip-адресом 192.168.15.11.

Запустите сервер Django.

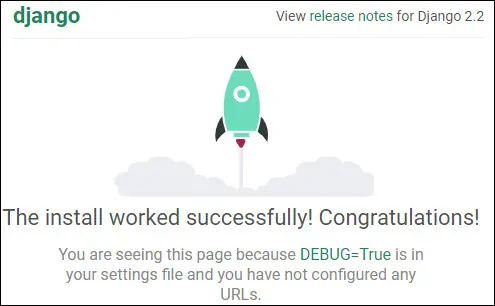

Откройте программное обеспечение для браузера, введите IP-адрес вашего серверного брандмауэра Django плюс:8000 и получите доступ к веб-интерфейсу.

В нашем примере в браузер был введен следующий URL::

- https://192.168.15.11:8000

Веб-интерфейс Django должен быть представлен

На командной строке Linux нажмите CTRL-C, чтобы остановить сервер Djando.

Создайте схему базы данных Django S'Lite.

Вот выход миграции Django:

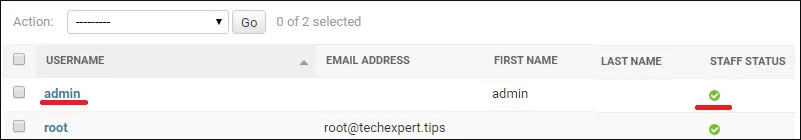

Создайте локальную учетную запись пользователя Administrative.

В нашем примере мы создаем локальную учетную запись пользователя под названием root с паролем kamisama123.

Запустите сервер Django.

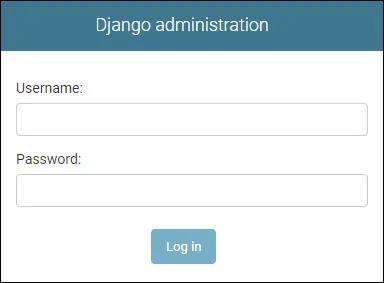

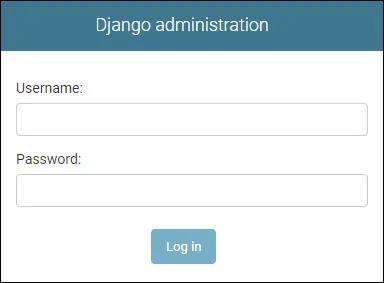

Откройте браузер и введите IP-адрес вашего веб-сервера плюс :8000/admin

В нашем примере в браузер был введен следующий URL::

- http://192.168.15.11:8000/admin

На экране входа используйте имя пользователя и пароль Django, созданный ранее.

- Имя пользователя по умолчанию: корень

Пароль по умолчанию: kamisama123

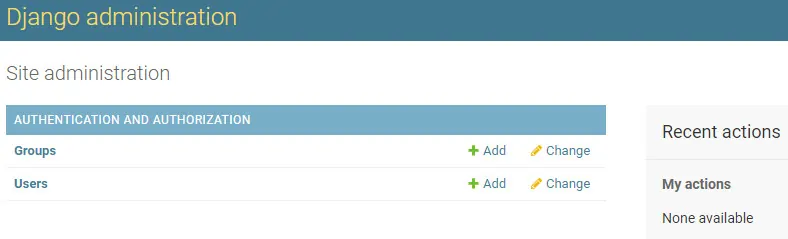

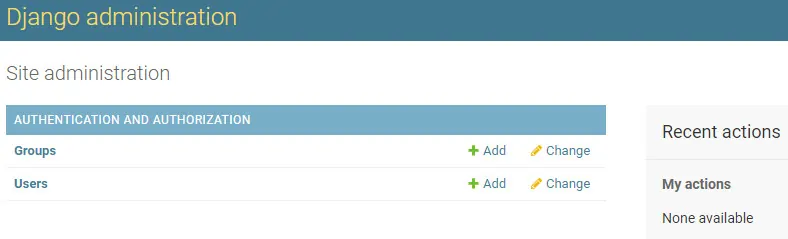

После успешного входа, вы будете отправлены в Django Dashboard.

Поздравляю! Вы закончили установку Django на Ubuntu Linux.

Учебник Django - Проверка подлинности LDAP на active каталоге

На командной строке Linux нажмите CTRL-C, чтобы остановить сервер Djando.

Установите необходимые пакеты, чтобы позволить установку django-auth-ldap.

Установите пакет django-auth-ldap с помощью PIP.

Вот выход установки django-auth-ldap.

Изнайдите свой проект Django settings.py файл.

Найдите эту область в верхней части файла settings.py.

Добавьте конфигурацию проверки подлинности пользователя LDAP ниже этой строки.

В нашем примере мы использовали следующую конфигурацию для проверки подлинности пользователей:

- Домианский контроллер IP - 192.168.15.10

Активный домен каталога - dc'tech, dc'local

- Контейнеры для аутентификации - DC-tech, DC-local

- Связывайте пользователя - CN-bind, CN-Пользователи, DC-tech, DC

Связать пароль пользователя - kamisama123 @

Разрешение группы - Члены группы django-admin будут иметь полный доступ к веб-интерфейсу

Имейте в виду, что вам нужно изменить это, чтобы отразить вашу среду сети.

Запустите сервер Django.

В качестве примера, вот содержание нашего файла settings.py.

Откройте браузер и введите IP-адрес вашего веб-сервера плюс :8000/admin

В нашем примере в браузер был введен следующий URL::

- http://192.168.15.11:8000/admin

На экране входа используйте имя пользователя и пароль Django, созданный ранее.

Имя пользователя по умолчанию: Админ

Пароль по умолчанию: Введите пароль Active каталога

После успешного входа, вы будете отправлены в Django Dashboard.

Получите доступ к меню пользователей и проверьте, включен ли пользователь Active каталога.

Поздравляю! Вы закончили проверку подлинности Django ldap с помощью Active Directory на Ubuntu Linux.