您是否希望了解如何在活动目录上配置 Django LDAP 身份验证? 在本教程中,我们将向您展示如何使用 Microsoft Windows 和 LDAP 协议的活动目录数据库对 Django 用户进行身份验证。

• 乌本图 18

• 乌本图 19

• 詹戈 2.2.6

• 视窗 2012 R2

硬件列表:

以下部分介绍用于创建此 Django 教程的设备列表。

上面列出的每一件硬件都可以在亚马逊网站上找到。

Django 相关教程:

在此页面上,我们提供快速访问与 Django 安装相关的教程列表。

教程 - Windows 域控制器防火墙

首先,我们需要在 Windows 域控制器上创建防火墙规则。

此防火墙规则将允许 Django 服务器查询活动目录数据库。

在域控制器上,使用高级安全性打开名为 Windows 防火墙的应用程序

创建新的入站防火墙规则。

选择"端口"选项。

选择 TCP 选项。

选择"特定本地端口"选项。

输入 TCP 端口 389。

选择"允许连接"选项。

选中"域"选项。

选中"私人"选项。

选中"公共"选项。

输入防火墙规则的说明。

恭喜您,您已创建了所需的防火墙规则。

此规则将允许 Django 查询活动目录数据库。

教程 - Windows 域帐户创建

接下来,我们需要在 Active 目录数据库上创建至少 2 个帐户。

ADMIN 帐户将用于登录 Django Web 界面。

BIND 帐户将用于查询活动目录数据库。

在域控制器上,打开名为:活动目录用户和计算机的应用程序

在"用户"容器内创建新帐户。

创建新帐户命名为:管理员

密码配置为 ADMIN 用户: 123qwe.

此帐户将用于在 Django Web 界面上作为管理员进行身份验证。

创建新帐户名为:绑定

配置给 BIND 用户的密码: kamisama123@

此帐户将用于查询 Active Directory 数据库上存储的密码。

恭喜您,您已经创建了所需的活动目录帐户。

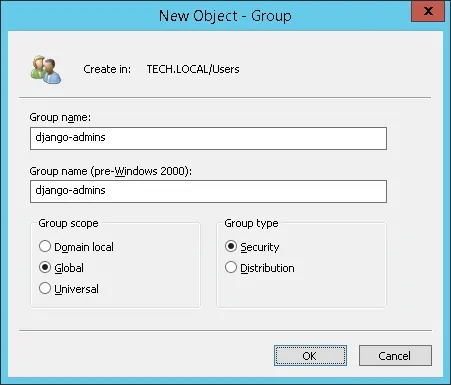

教程 - 创建 Windows 域组

接下来,我们需要在 Active 目录数据库上创建至少一个组。

在域控制器上,打开名为:活动目录用户和计算机的应用程序

在"用户"容器内创建新组。

创建新的组名为:django-admin

此组的成员将具有 Django Web 界面上的管理员权限。

重要! 将管理员用户添加为 django 管理员组的成员。

恭喜您,您已创建了所需的活动目录组。

教程 - Django 在 Ubuntu Linux 上的安装

升级 Ubuntu 安装。

如果需要,请重新启动计算机。

使用 apt-get 安装所需的软件包。

验证系统上安装的默认 Python 版本。

验证系统上安装的最新 Python 版本。

将默认 Python 版本更改为检测到的最新版本。

验证系统上安装的默认 Python 版本。

安装 Django。

这里是 Django 安装输出。

创建您的第一个 Django 项目。

编辑settings.py文件

找到ALLOWED_HOSTS条目并配置 Django 服务器 IP 地址。

在我们的示例中,Djando 服务器使用 IP 地址 192.168.15.11 在计算机上运行。

启动 Django 服务器。

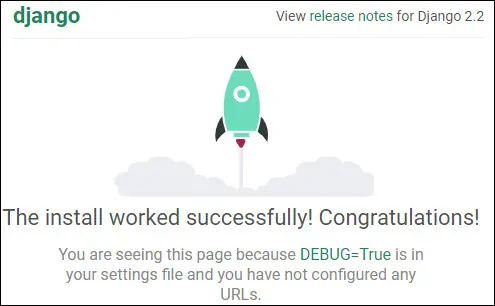

打开浏览器软件,输入 Django 服务器防火墙的 IP 地址加上 :8000 并访问 Web 界面。

在我们的示例中,浏览器中输入了以下 URL:

• https://192.168.15.11:8000

应提供 Django Web 界面

在 Linux 命令行上,按 CTRL+C 停止 Djando 服务器。

创建 Django SQLite 数据库架构。

下面是 Django 迁移输出:

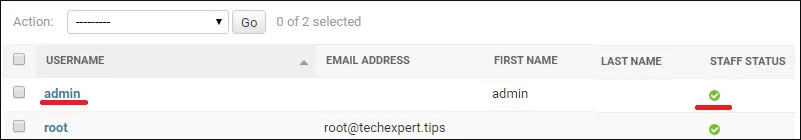

创建本地管理用户帐户。

在我们的示例中,我们使用密码 kamisama123 创建名为 root 的本地用户帐户。

启动 Django 服务器。

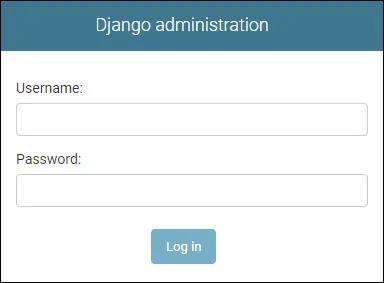

打开浏览器并输入 Web 服务器的 IP 地址以及 :8000/管理员

在我们的示例中,浏览器中输入了以下 URL:

• http://192.168.15.11:8000/admin

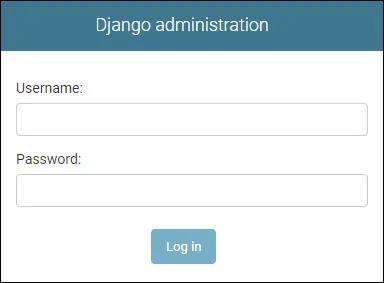

在登录屏幕上,使用之前创建的 Django 用户名和密码。

• 默认用户名:根

• 默认密码: kamisama123

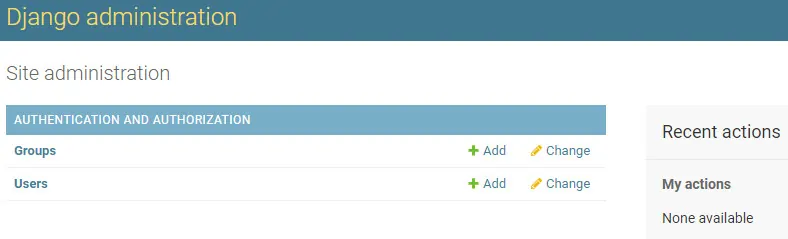

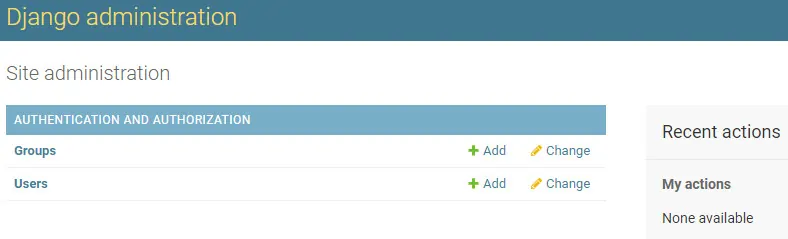

成功登录后,您将被发送到 Django 仪表板。

祝贺! 您已完成 Ubuntu Linux 上的 Django 安装。

教程 Django - 活动目录上的 LDAP 身份验证

在 Linux 命令行上,按 CTRL+C 停止 Djando 服务器。

安装所需的软件包以允许 django-auth-ldap 安装。

使用 PIP 安装 django-auth-ldap 包。

这里是 django-auth-ldap 安装输出。

编辑您的Django项目settings.py文件。

在settings.py文件的顶部找到此区域。

在此行下方添加 LDAP 用户身份验证配置。

在我们的示例中,我们使用以下配置进行用户身份验证:

• 多米安控制器 IP - 192.168.15.10

• 有源目录域 - dc_tech,dc_本地

• 身份验证容器 - DC_技术,DC=本地

• 绑定用户 - CN_绑定,CN_用户,DC_技术,DC=本地

• 绑定用户密码 - kamisama123@

• 组权限 - django 管理员组的成员将完全访问 Web 界面

请记住,您需要更改此更改以反映网络环境。

启动 Django 服务器。

例如,以下是我们settings.py文件的内容。

打开浏览器并输入 Web 服务器的 IP 地址以及 :8000/管理员

在我们的示例中,浏览器中输入了以下 URL:

• http://192.168.15.11:8000/admin

在登录屏幕上,使用之前创建的 Django 用户名和密码。

• 默认用户名:管理员

• 默认密码:输入活动目录密码

成功登录后,您将被发送到 Django 仪表板。

访问用户菜单并验证是否列出了活动目录用户。

祝贺! 您已经使用 Ubuntu Linux 上的活动目录完成了 Django ldap 身份验证。