Хотите узнать, как настроить аутентификацию Cacti LDAP в Active Directory? В этом уроке мы покажем вам, как аутентифицировать пользователей Cacti, используя Active Directory базы данных Microsoft Windows и протокол LDAP.

• Ubuntu 19.04

• Кактусы 1.2.3

Что такое кактусы?

Cacti - это платформа с открытым исходным кодом для мониторинга данных, полностью управляемая PHP.

В веб-интерфейсе пользователи могут использовать Cacti как интерфейс для RRDtool, создавать графики и заполнять их данными, хранящимися в MySQL.

Cacti также имеет поддержку SNMP для пользователей для создания графиков для мониторинга сети.

Cacti Playlist:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с установкой Cacti.

Не забудьте подписаться на наш канал на YouTube FKIT.

Учебник Кактусы:

На этой странице мы предлагаем быстрый доступ к списку учебных пособий по кактусам

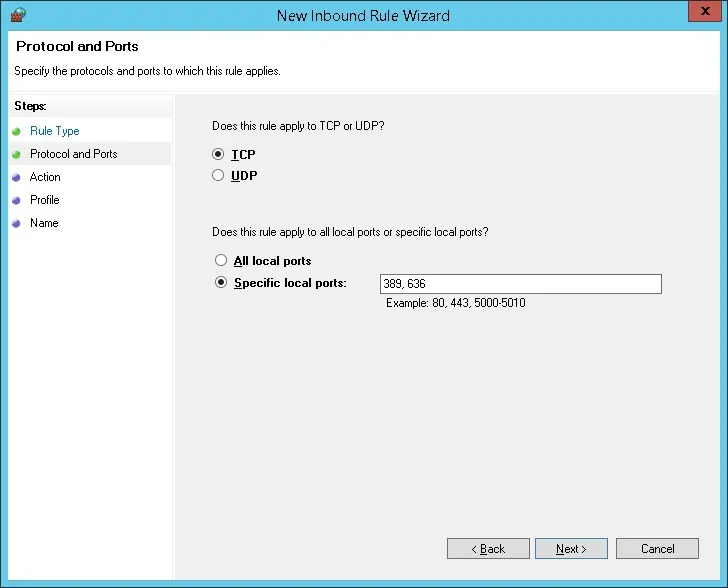

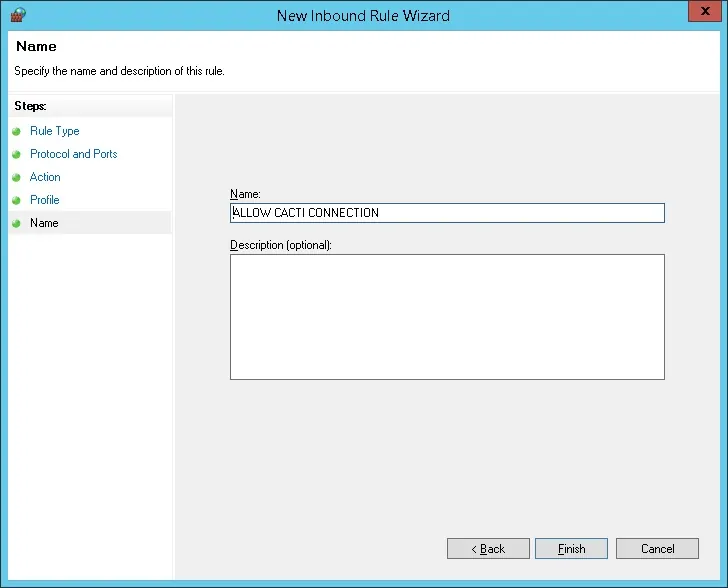

Учебник - Брандмауэр Windows Domain Controller

Во-первых, нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу Cacti запрашивать базу данных Active Directory.

На контроллере домена откройте приложение с именем Брандмауэр Windows в режиме повышенной безопасности.

Создайте новое правило для входящего брандмауэра.

Выберите опцию ПОРТ.

Выберите опцию TCP.

Выберите опцию Определенные локальные порты.

Введите порт TCP 389.

Выберите опцию Разрешить соединение.

Проверьте опцию ДОМЕН.

Проверьте частную опцию.

Проверьте опцию PUBLIC.

Введите описание правила брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит Cacti запрашивать базу данных Active Directory.

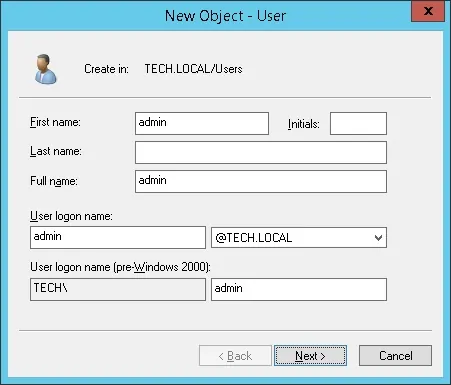

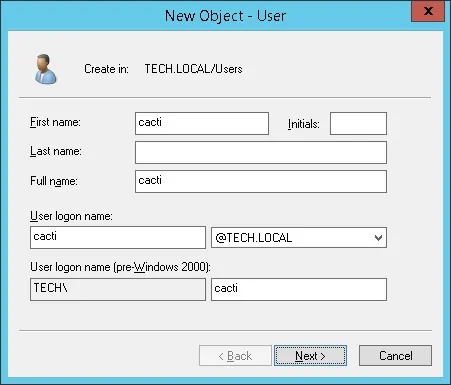

Учебник - Создание учетной записи домена Windows

Далее нам нужно создать как минимум 2 учетные записи в базе данных Active Directory.

Учетная запись ADMIN будет использоваться для входа в веб-интерфейс Cacti.

Важный! Учетная запись локального администратора перестанет работать после включения LDAP.

Учетная запись Cacti будет использоваться для запроса базы данных Active Directory.

На контроллере домена откройте приложение с именем: Active Directory - пользователи и компьютеры.

Создайте новую учетную запись внутри контейнера Users.

Создайте новый аккаунт с именем: admin

Пароль, настроенный для пользователя Admin: 123qwe.

Эта учетная запись будет использоваться для аутентификации в качестве администратора в веб-интерфейсе Cacti.

Создать новую учетную запись с именем: Cacti

Пароль, настроенный для пользователя Cacti: 123qwe.

Эта учетная запись будет использоваться, чтобы показать, что наша конфигурация Active Directory работает.

Поздравляем, вы создали необходимые учетные записи Active Directory.

Учебник - Аутентификация Cacti LDAP в Active Directory

Прежде чем мы начнем, давайте создадим резервную копию вашей базы данных.

Используйте следующие команды для создания резервной копии базы данных Cacti.

Вам нужно будет ввести пароль пользователя Cacti mysql.

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

Убедитесь, что у вас установлен модуль PHP LDAP, и перезапустите веб-сервер Apache.

# apt-get install php-ldap

# service apache2 restart

Вы успешно установили необходимые пакеты.

Учебник - Аутентификация Cacti LDAP в Active Directory

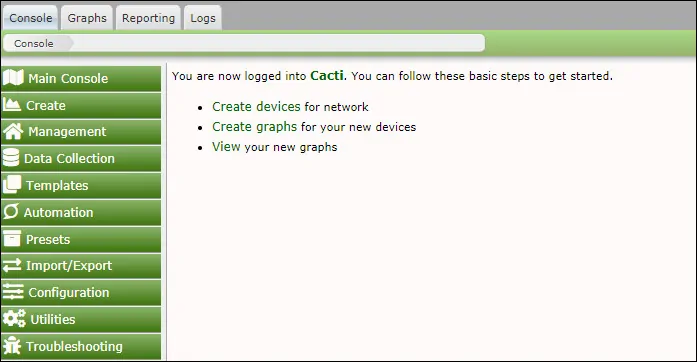

Откройте браузер и введите IP-адрес вашего веб-сервера плюс / кактус.

В нашем примере в браузере был введен следующий URL:

• http://192.168.0.10/cacti

На экране входа в систему используйте имя пользователя по умолчанию и пароль по умолчанию.

• Имя пользователя по умолчанию: admin

• Пароль по умолчанию: admin

После успешного входа вы будете отправлены на Cacti Dashboard.

На экране панели инструментов Cacti откройте меню «Конфигурация» и выберите «Пользователи».

Откройте свойства учетной записи «Гость», включите учетную запись «Гость» и установите пароль.

Нажмите на кнопку Сохранить.

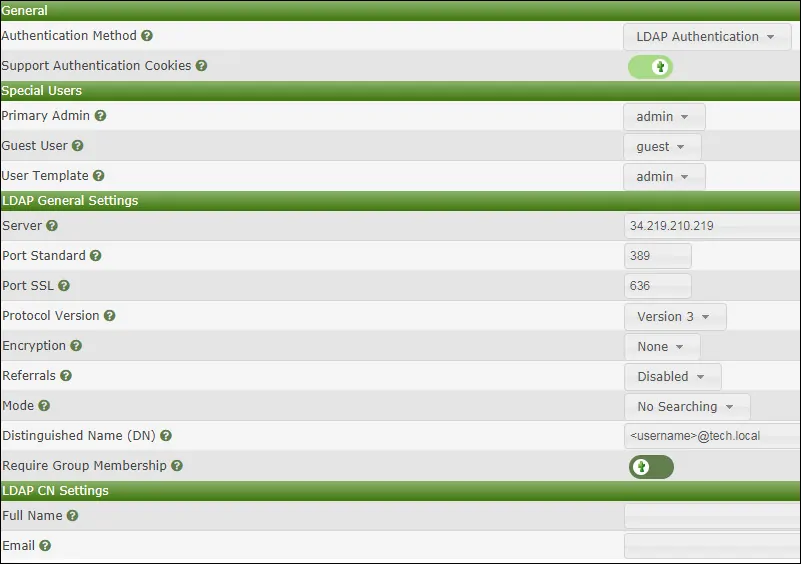

На экране панели инструментов Cacti откройте меню «Конфигурация» и выберите параметр «Настройки».

Откройте вкладку «Аутентификация» и выполните следующую настройку:

Генеральный:

Метод аутентификации - Аутентификация LDAP

Специальные пользователи:

• Основной администратор - Администратор

• Гость Пользователь - Гость

• Шаблон пользователя - Admin

Общие настройки LDAP:

• Сервер - IP-адрес контроллера домена Active Directory.

• Стандарт порта - 389

• Порт SSL - 636

• Версия протокола - версия 3

• шифрование - нет

• Рефералы - отключены

• Режим - без поиска

• Отличительное имя (DN) - @ tech.local

• Требовать членства в группе - нет

Вам нужно изменить IP-адрес на IP-адрес вашего контроллера домена.

Вам необходимо изменить информацию о домене TECH.LOCAL в соответствии с вашей сетевой средой.

Каждый раз, когда пользователь Active Directory входит в веб-интерфейс, он копирует все права пользователя из учетной записи ADMIN.

Если вы не хотите эту конфигурацию, измените конфигурацию шаблона пользователя с Admin на Guest.

Вы можете изменить разрешение для каждого пользователя в свойствах учетной записи пользователя.

Для доступа к свойствам учетной записи пользователя откройте меню «Конфигурация» и выберите «Пользователи».

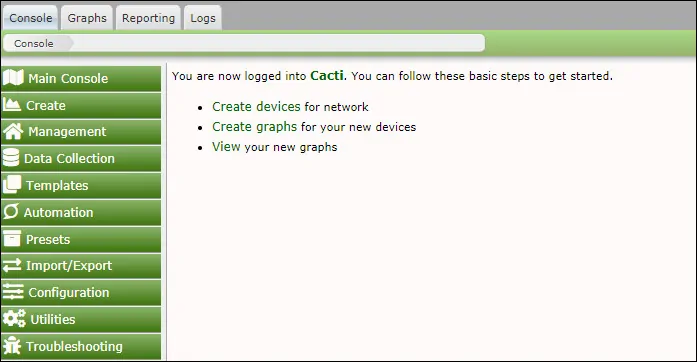

После сохранения вашей конфигурации вы должны выйти из веб-интерфейса Cacti.

Попробуйте войти в систему, используя имя администратора и пароль из базы данных Active Directory.

На экране входа в систему используйте пользователя с правами администратора, выберите аутентификацию LDAP и используйте пароль из базы данных Active Directory.

• Имя пользователя: Admin

• Пароль: введите пароль Active Directory.

После успешного входа в систему будет представлена панель инструментов Cacti.

Теперь пришло время протестировать обычную регистрацию пользователя, вам следует выйти из веб-интерфейса Cacti.

Попробуйте войти в систему, используя пользователя Cacti и пароль из базы данных Active Directory.

На экране входа в систему используйте пользователя Cacti, выберите аутентификацию LDAP и используйте пароль из базы данных Active Directory.

• Имя пользователя: кактусы

• Пароль: введите пароль Active Directory.

После успешного входа в систему будет представлена панель инструментов Cacti.

Поздравляем! Вы настроили аутентификацию Cacti LDAP в Active Directory с использованием LDAP.

Чтобы аутентифицировать пользователя по Active Directory, учетная запись пользователя также должна существовать в базе данных пользователей сервера Cacti.

Leave A Comment

You must be logged in to post a comment.