Хотите узнать, как настроить аутентификацию iDrac LDAP в каталогactive? В этом уроке мы покажем вам, как проверить подлинность пользователей iDrac с помощью базы данных Active directory от Microsoft Windows и LDAP по SSL-протоколу.

iDrac 8

• Windows 2012 R2

Важно! Имейте в виду, что поддерживается только LDAP по SSL.

Во-первых, мы научим вас, как установить каталог Active и включить функцию LDAP над SSL на сервере Active каталога.

Авторское право © 2018-2021 Techexpert.tips.

Все права защищены. Никакая часть этой публикации не может быть воспроизведена, распространена или передана в любой форме или любыми средствами без предварительного письменного разрешения издателя.

Список оборудования

Здесь вы можете найти список оборудования, используемого для создания этого учебника.

Эта ссылка будет также показать список программного обеспечения, используемого для создания этого учебника.

Список воспроизведения Dell iDRAC:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с Dell iDRAC.

Не забудьте подписаться на наш канал YouTube под названием FKIT.

Dell iDRAC Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Dell iDRAC.

Учебник - Активная установка каталога на Windows

• IP - 192.168.15.10.

• Оперативная система - Windows 2012 R2

• Hostname - TECH-DC01

• Активный домен каталога: TECH.LOCAL

Если у вас уже есть домен Active Directory, вы можете пропустить эту часть учебника.

Откройте приложение «Менеджер сервера».

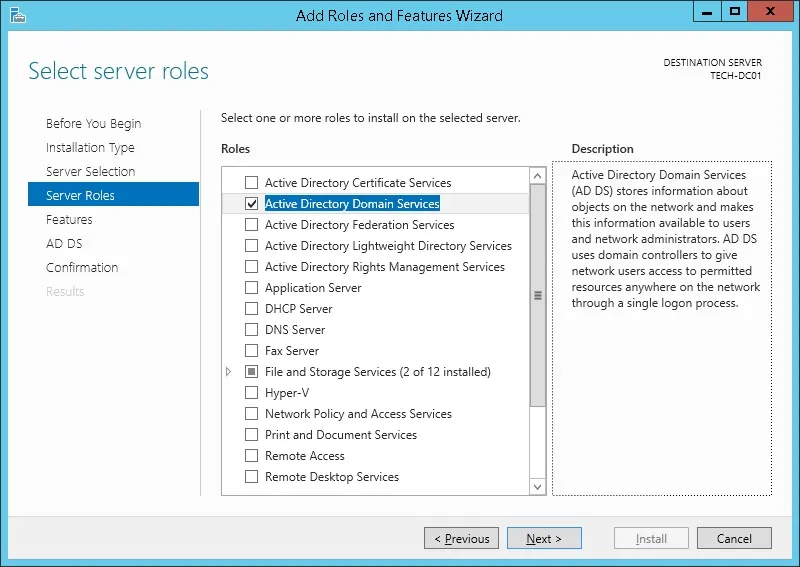

Доступ к меню Управления и нажмите на Добавление ролей и функций.

Получите доступ к ролевой экрану сервера, выберите службу домена Active Directory и нажмите на кнопку Next.

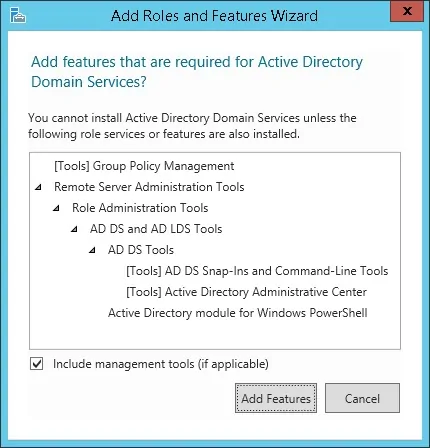

На следующем экране нажмите на кнопку Добавить функции.

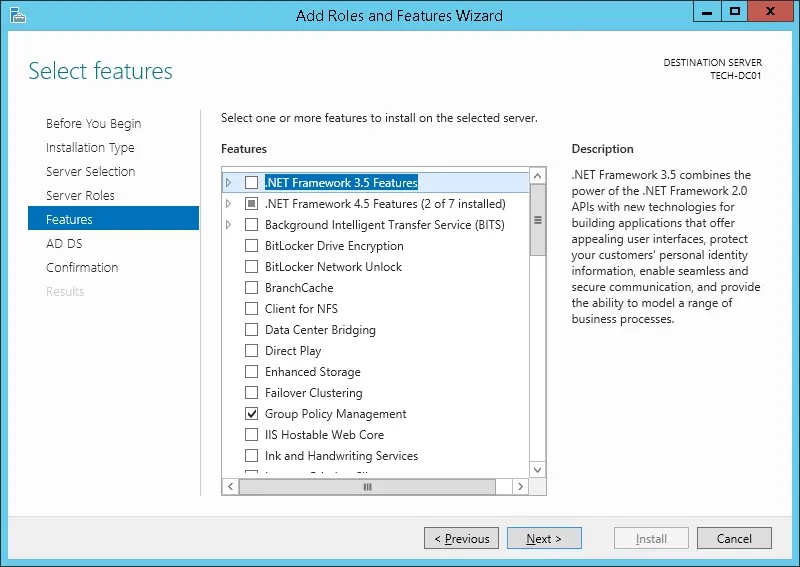

Продолжайте нажимать на кнопку Next, пока не достигнете последнего экрана.

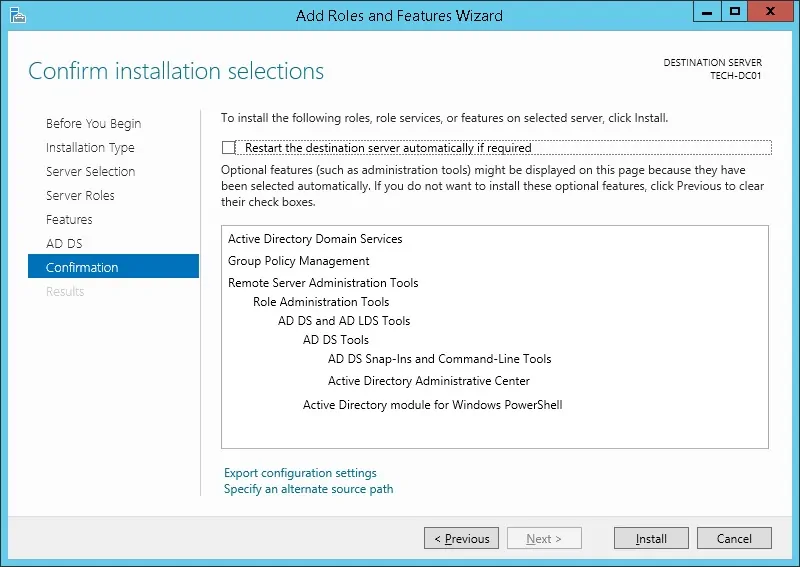

На экране подтверждения нажмите на кнопку «Установка».

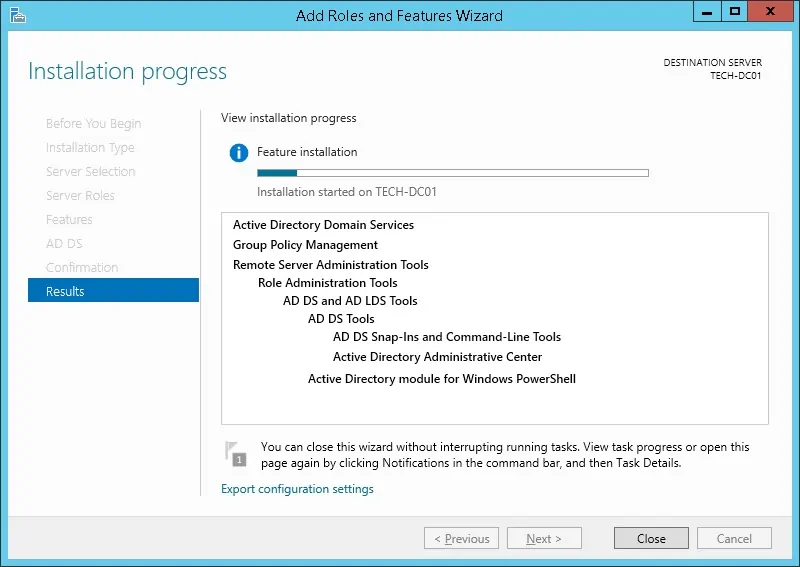

Подождите, пока будет завершена установка Active каталога.

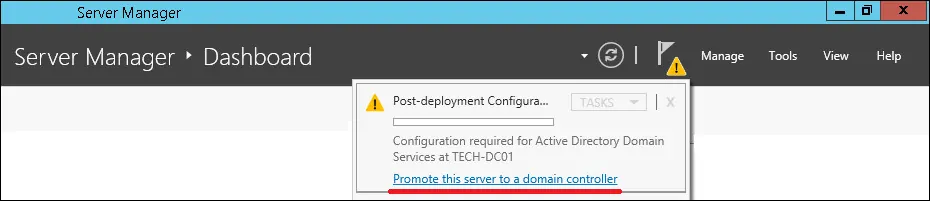

Откройте приложение «Менеджер сервера».

Нажмите на меню желтого флага и выберите опцию продвижения этого сервера до контроллера домена

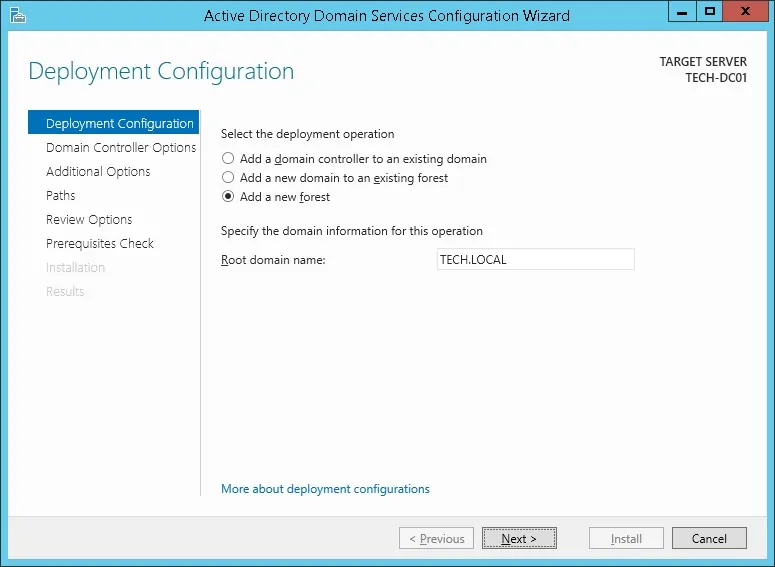

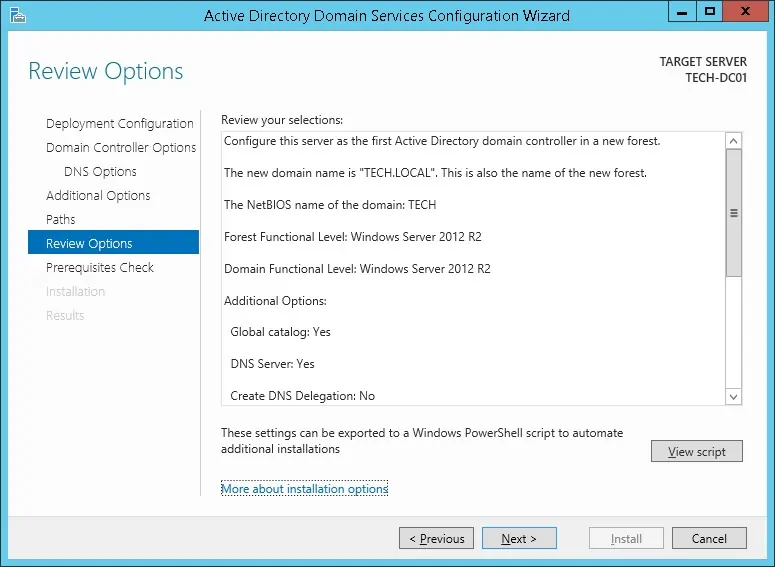

Выберите опцию добавления нового леса и введите корневое доменное имя.

В нашем примере мы создали новый домен под названием: TECH. Местных.

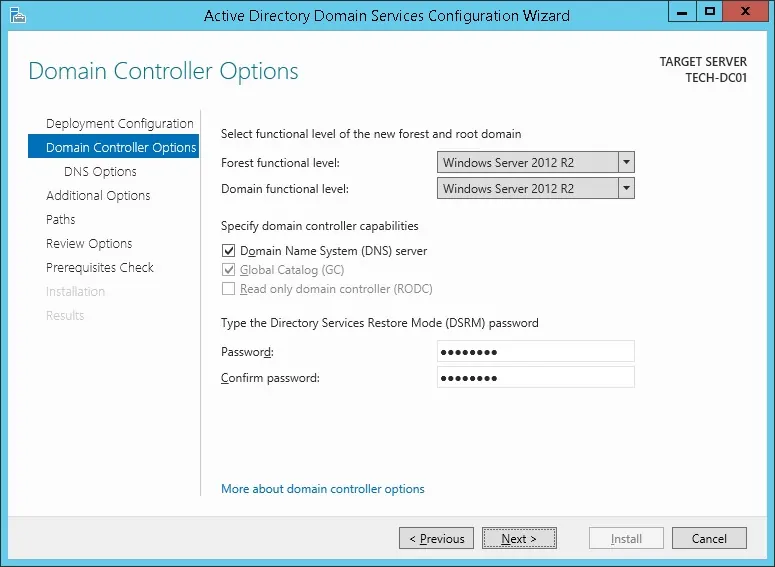

Введите пароль для обеспечения восстановления Active Directory.

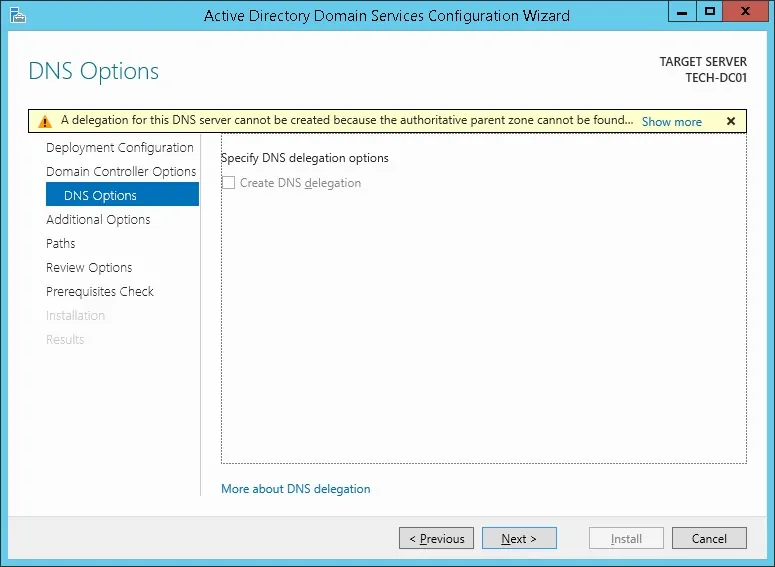

На экране параметров DNS нажмите на кнопку Next.

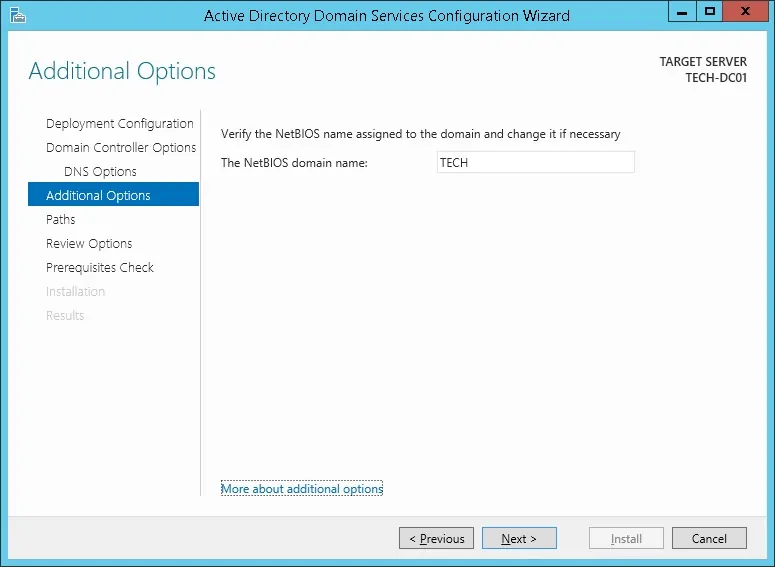

Проверьте имя Netbios, назначенное вашему домену, и нажмите на кнопку Next.

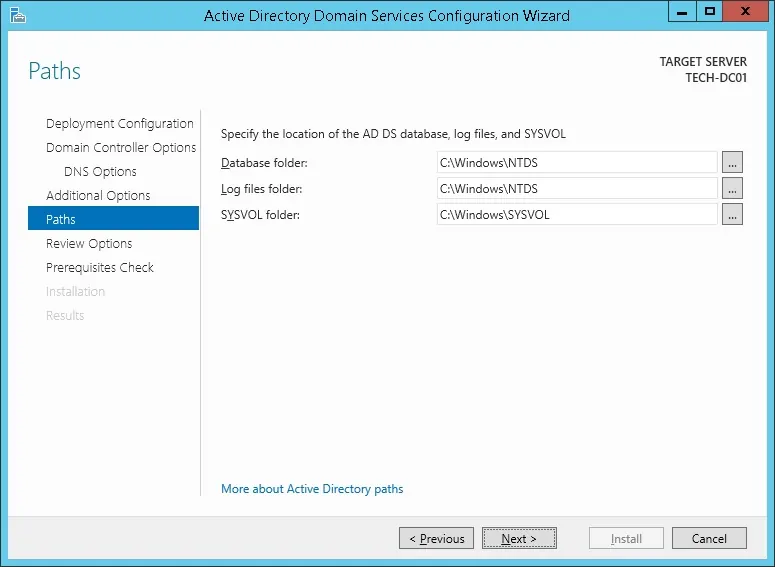

Щелкните по кнопке Далее.

Просмотрите параметры конфигурации и нажмите на кнопку Next.

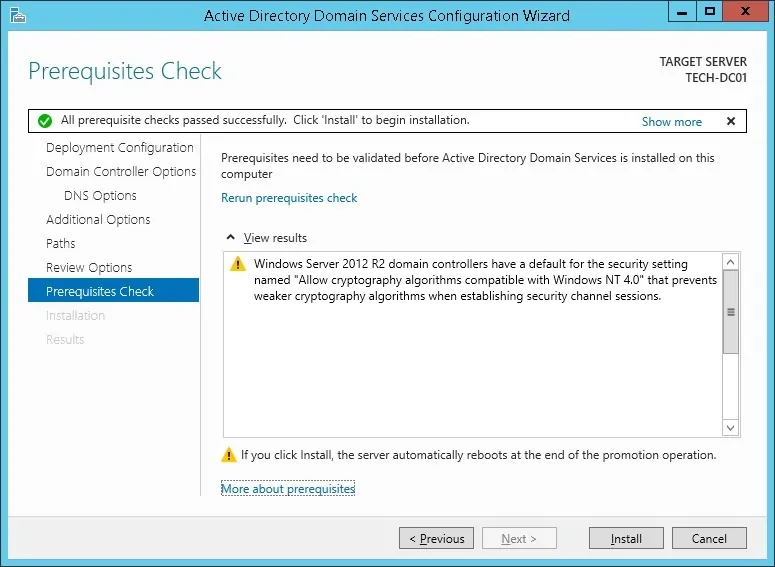

На экране проверки предпосылок нажмите на кнопку «Установка».

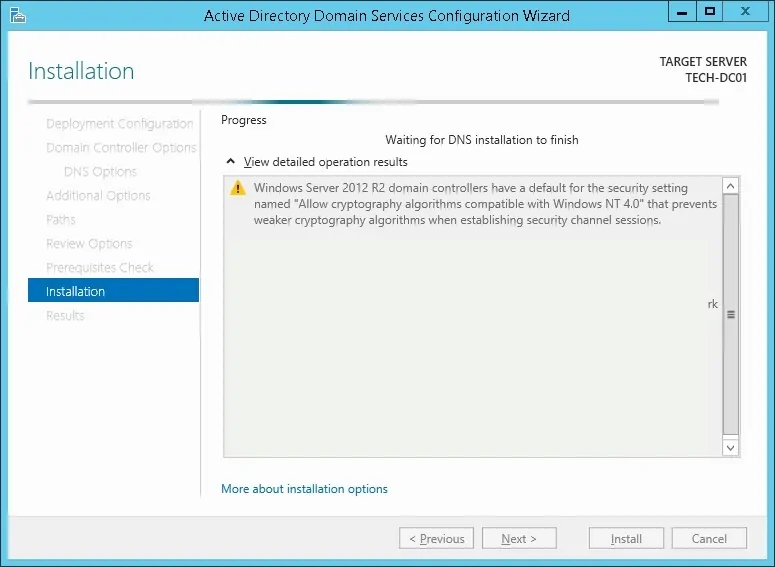

Подождите завершения конфигурации Active Directory.

После завершения установки Active каталога компьютер перезаработает автоматически

Вы закончили конфигурацию Active каталога на сервере Windows.

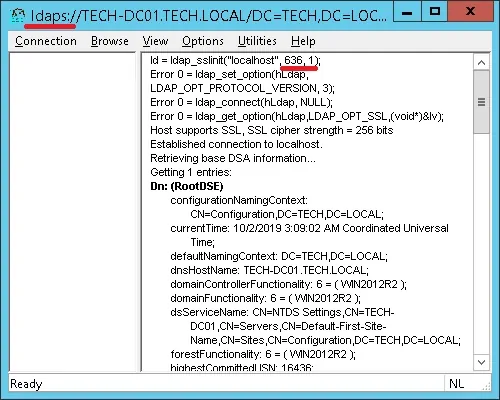

Учебник iDrac - Тестирование LDAP над SSL связи

Мы должны проверить, если ваш контроллер домена предлагает УСЛУГу LDAP по SSL в порту 636.

На контроллере домена получите доступ к меню «Пуск» и ищите приложение LDP.

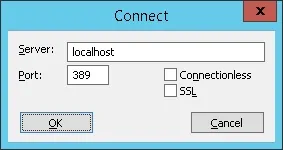

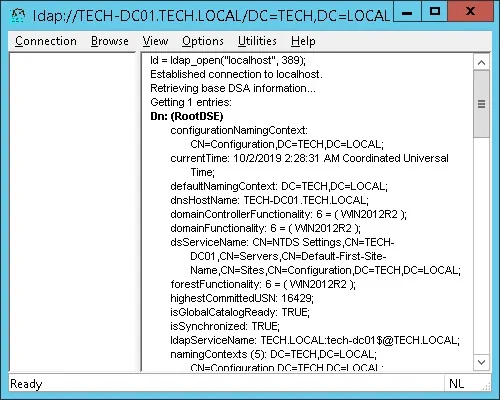

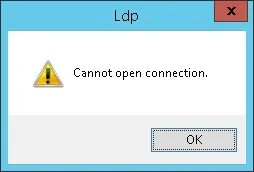

Во-первых, давайте проверим, если ваш контроллер домена предлагает услугу LDAP на порту 389.

Получите доступ к меню Connection и выберите опцию Connect.

Попробуйте подключиться к localhost с помощью порта TCP 389.

Вы должны быть в состоянии подключиться к службе LDAP на localhost порт 389.

Теперь нам нужно проверить, если ваш контроллер домена предлагает услугу LDAP по SSL в порту 636.

Откройте новое приложение LDP Window и попытайтесь подключиться к локальному хозяину с помощью порта TCP 636.

Выберите флажок SSL и нажмите на кнопку Ok.

Если система отображает сообщение об ошибке, контроллер домена пока не предлагает услугу LDAPS.

Чтобы решить эту проблему, мы собираемся установить сертификацию Windows орган на следующей части этого учебника.

Если вы смогли успешно подключиться к localhost в порту 636 с помощью SSL-шифрования, вы можете пропустить следующую часть этого учебника.

Учебник iDrac - Установка сертификационного органа на Windows

Нам необходимо установить службу сертификации Windows.

Местный сертификационный орган предоставит контроллеру доменов сертификат, который позволит службе LDAPS работать на порте TCP 636.

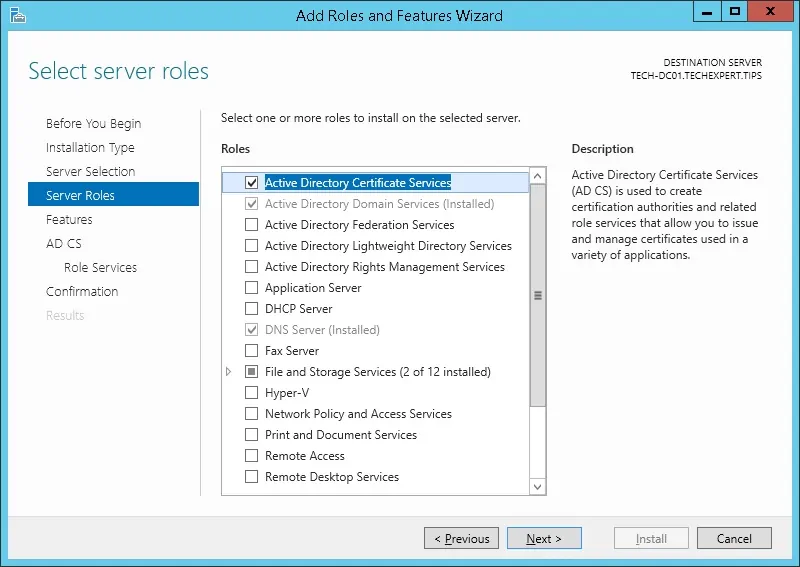

Откройте приложение «Менеджер сервера».

Доступ к меню Управления и нажмите на Добавление ролей и функций.

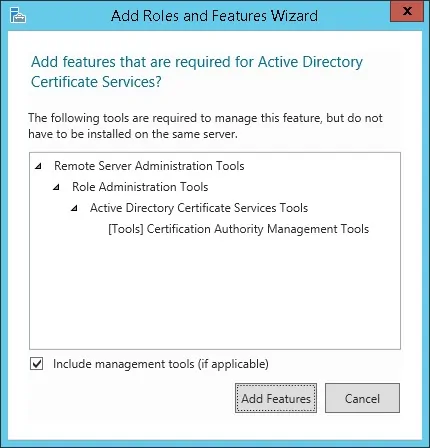

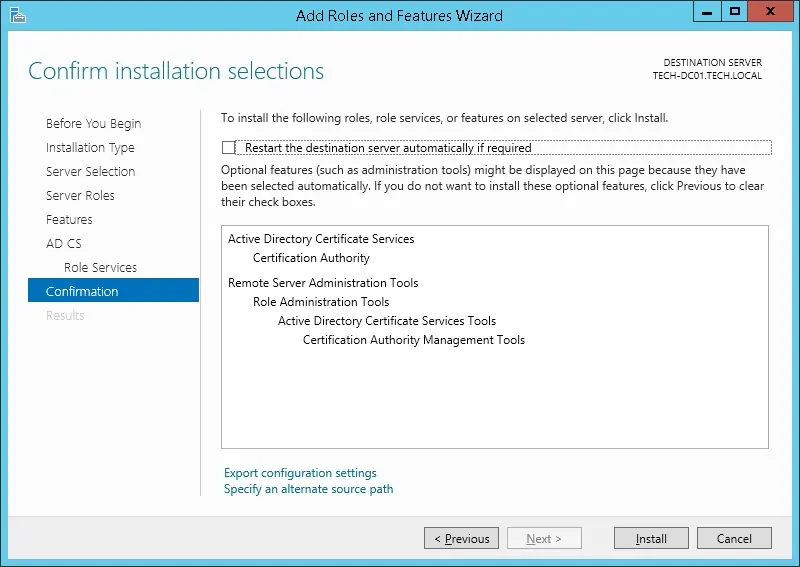

Получите доступ к ролевой экрану сервера, выберите службу сертификата Active Directory и нажмите на кнопку Next.

На следующем экране нажмите на кнопку Добавить функции.

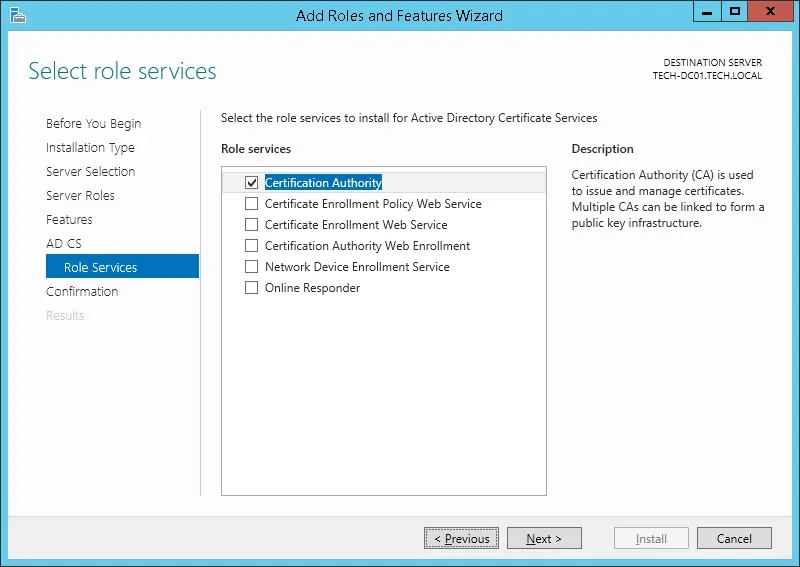

Продолжайте нажимать на кнопку Next, пока не достигнете экрана ролевой службы.

Включите опцию под названием Сертификационный орган и нажмите на кнопку Next.

На экране подтверждения нажмите на кнопку «Установка».

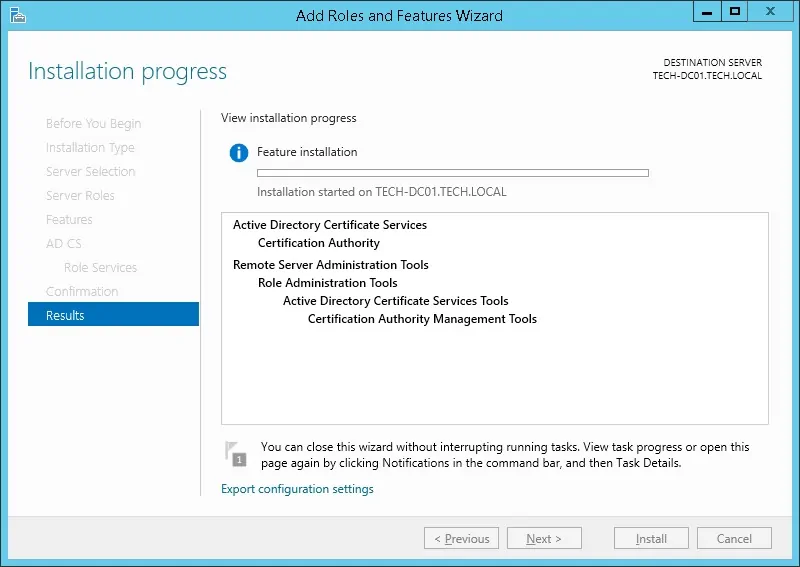

Подождите, когда завершится установка Сертификационного органа.

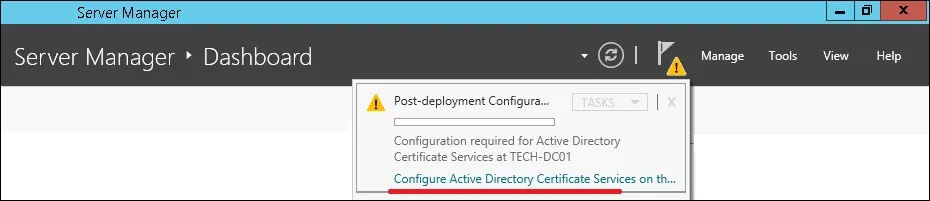

Откройте приложение «Менеджер сервера».

Нажмите на меню желтого флага и выберите опцию: Нанастройка Active Directory Certificate Services

На экране учетных данных нажмите на кнопку Next.

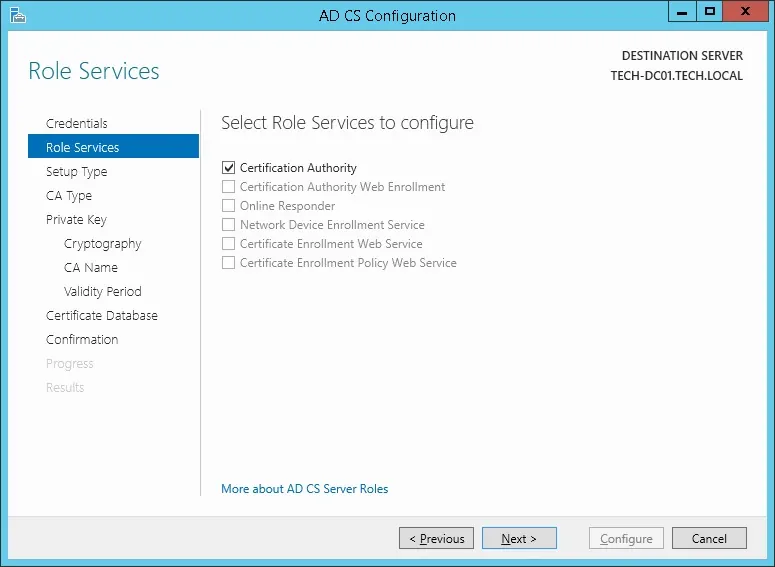

Выберите опцию Сертификационного органа и нажмите на кнопку «Следующая».

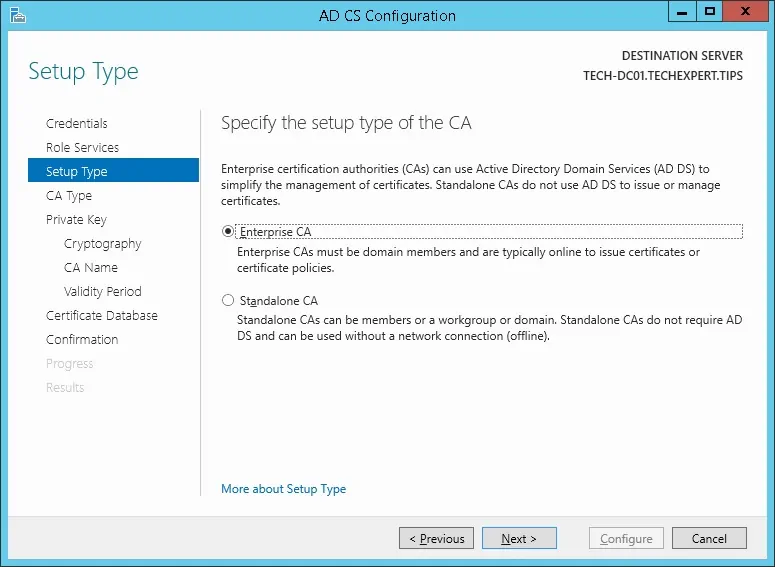

Выберите опцию Enterprise CA и нажмите на кнопку «Следующая».

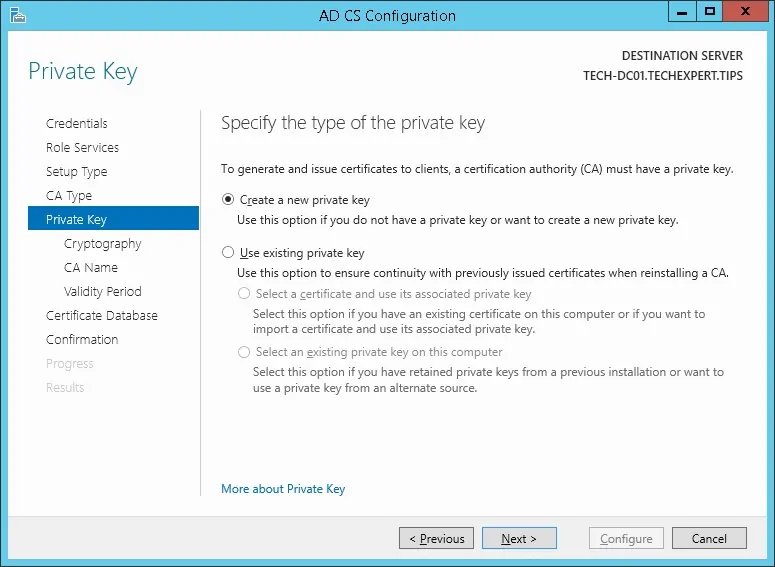

Выберите Новый вариант частного ключа и нажмите на кнопку «Следующая».

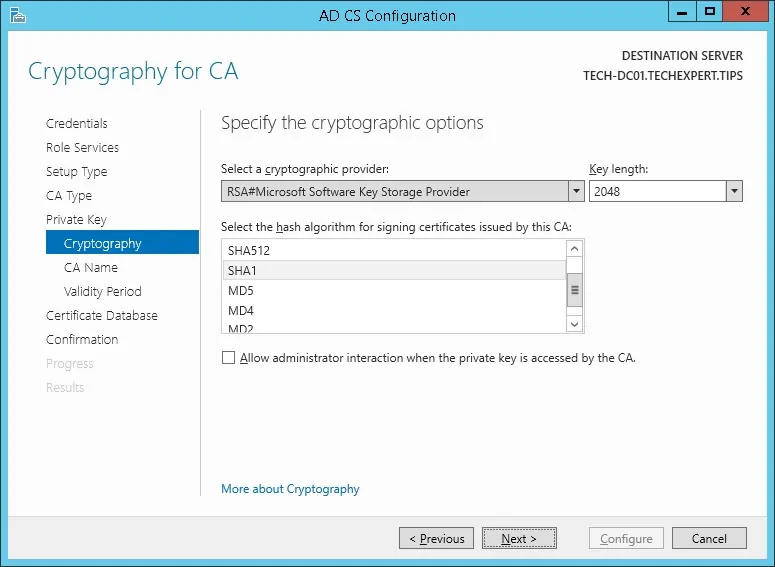

Храните конфигурацию криптографии по умолчанию и нажмите на кнопку Next.

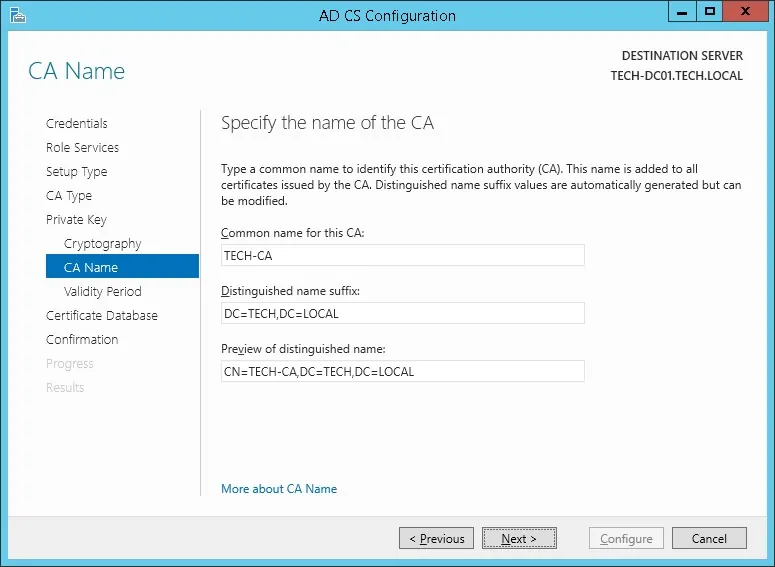

Установите общее имя для органа по сертификации и нажмите на кнопку Next.

В нашем примере мы устанавливаем общее название: TECH-CA

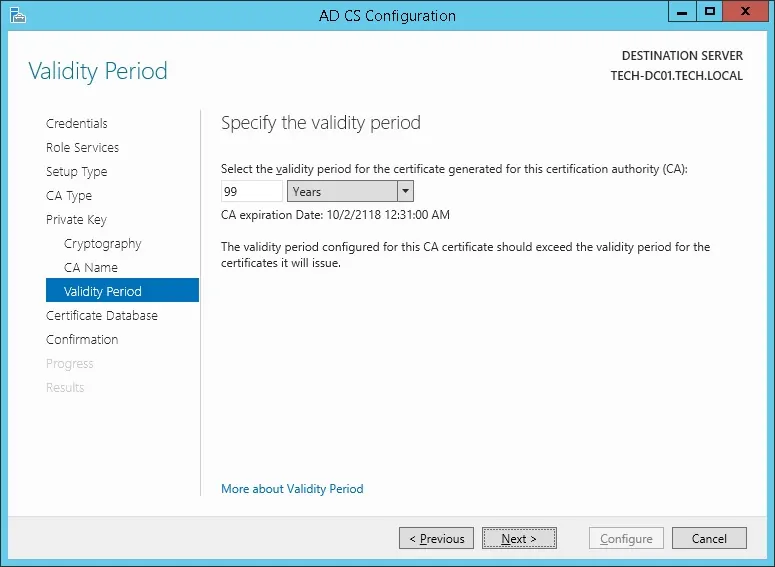

Установите срок действия органа сертификации Windows.

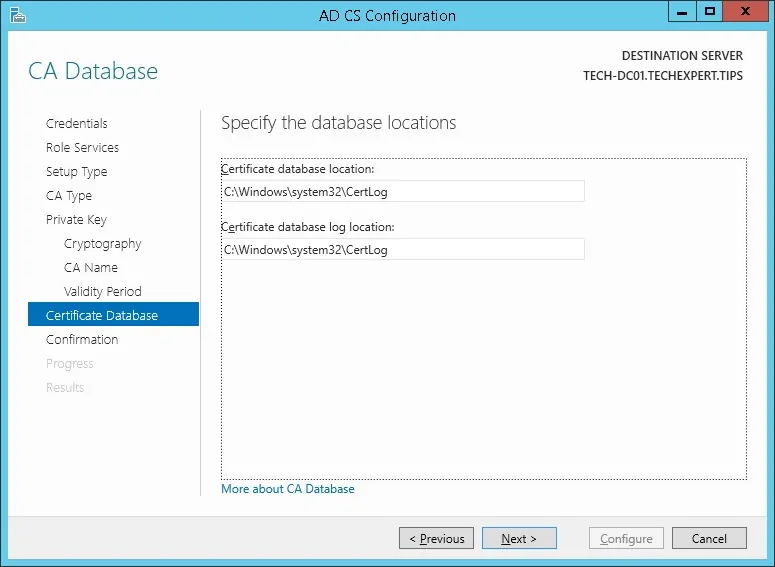

Сохраняйте местоположение базы данных службы сертификации Windows по умолчанию.

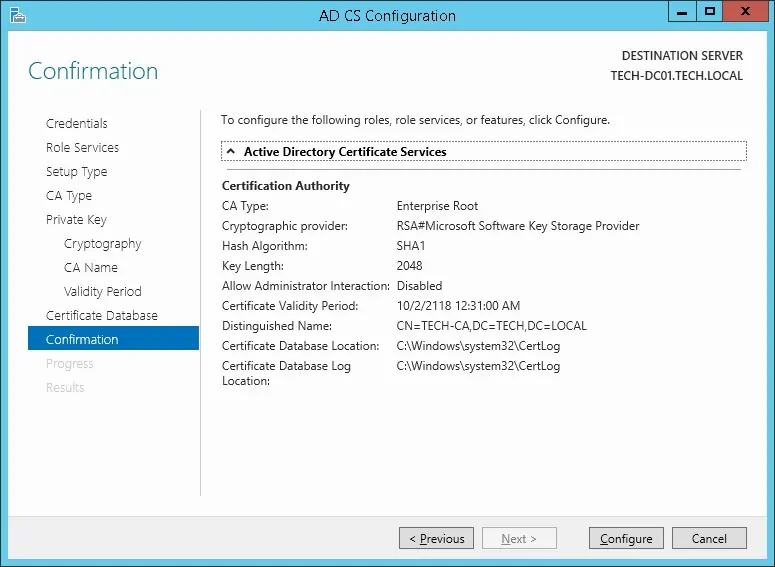

Проверьте резюме и нажмите на кнопку Настройка.

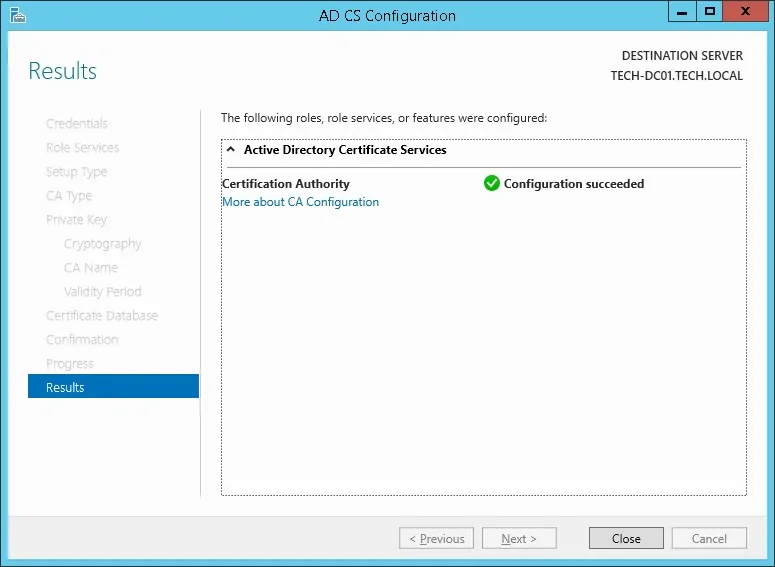

Подождите, пока закончится установка органа по сертификации серверов Windows.

После завершения установки сертификационного органа, перезагрузите компьютер.

Вы закончили установку органа по сертификации Windows.

Учебник - Тестирование LDAP над SSL связи снова

Мы должны проверить, если ваш контроллер домена предлагает УСЛУГу LDAP по SSL в порту 636.

После завершения установки сертификационного органа подождите 5 минут и перезапустите контроллер домена.

Во время загрузки контроллер домена автоматически запрашивает сертификат сервера у местного органа по сертификации.

После получения сертификата сервера контроллер домена начнет предлагать услугу LDAP по SSL в порту 636.

На контроллере домена получите доступ к меню «Пуск» и ищите приложение LDP.

Получите доступ к меню Connection и выберите опцию Connect.

Попробуйте подключиться к localhost с помощью порта TCP 636.

Выберите флажок SSL и нажмите на кнопку Ok.

Попробуйте подключиться к localhost с помощью порта TCP 636.

Выберите флажок SSL и нажмите на кнопку Ok.

На этот раз вы должны иметь возможность подключиться к службе LDAP в локальном порту 636.

Если вы не в состоянии подключиться к порту 636, перезагрузите компьютер снова и подождите еще 5 минут.

Это может занять некоторое время, прежде чем контроллер домена получит сертификат, запрошенный у Сертификационного органа.

Учебник - Брандмауэр контроллера домена Windows

Нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит интерфейсу iDrac задать запрос в базу данных Active каталога.

На контроллере домена откройте приложение под названием Windows Firewall с расширенной безопасностью

Создайте новое правило входящего брандмауэра.

Выберите опцию PORT.

Выберите опцию TCP.

Выберите опцию Специфические локальные порты.

Введите порт TCP 636.

Выберите опцию Разрешить подключение.

Проверьте опцию DOMAIN.

Проверьте опцию PRIVATE.

Проверьте опцию PUBLIC.

Введите описание в правило брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит iDrac задать запрос в базу данных Active каталога.

Учебник iDrac - Создание учетной записи домена Windows

Далее нам необходимо создать не менее 2 учетных записей в базе данных Active directory.

Учетная запись ADMIN будет использоваться для входа в веб-интерфейс iDrac.

Учетная запись BIND будет использоваться для запроса базы данных Active Directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую учетную запись в контейнере пользователей.

Создание новой учетной записи с именем: Админ

Пароль, настроенный для пользователя ADMIN: 123qwe..

Эта учетная запись будет использоваться для проверки подлинности в качестве админ-интерфейса iDrac.

Создание новой учетной записи с именем: свяжите

Пароль, настроенный для пользователя BIND: 123qwe..

Эта учетная запись будет использоваться для запроса паролей, хранящихся в базе данных Active Directory.

Поздравляем, вы создали необходимые учетные записи Active Directory.

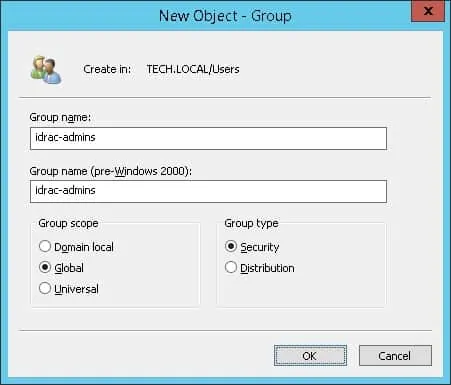

Учебник - Создание группы доменов Windows

Далее нам необходимо создать по крайней мере 1 группу в базе данных Active directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую группу внутри контейнера пользователей.

Создайте новую группу под названием: idrac-админы

Члены этой группы будут иметь разрешение админ на веб-интерфейсе iDrac.

Важно! Добавьте пользователя-админ в качестве члена группы idrac-admins.

Поздравляем, вы создали необходимую группу Active Directory.

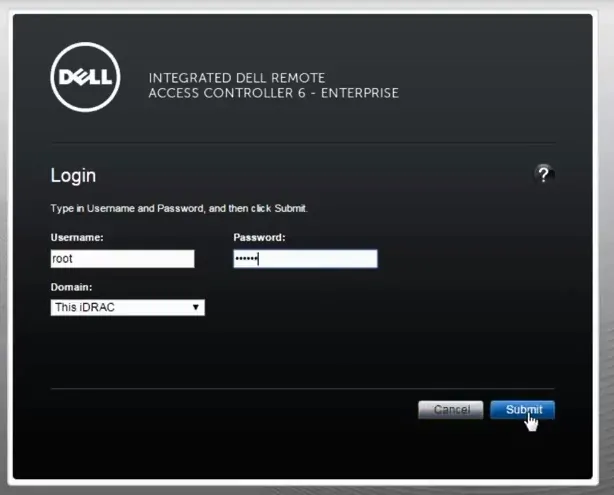

Учебник - Telnet на iDRAC

Откройте программное обеспечение для браузера, введите IP-адрес интерфейса iDRAC и получите доступ к административному веб-интерфейсу.

На оперативном экране введите административную информацию входа.

Информация о доступе по умолчанию:

Вопрос: Имя пользователя: корень

Вопрос: Пароль: кальвин

После успешного входа будет отображаться административное меню.

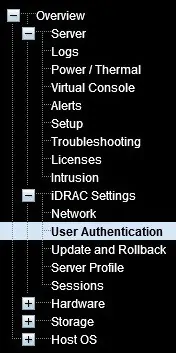

Получите доступ к меню настроек iDRAC и выберите опцию аутентификации пользователя.

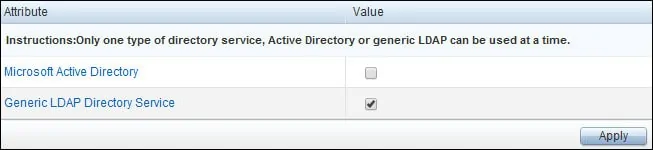

В верхней части экрана получите доступ к вкладке Службы каталога.

На экране служб каталога выберите общий каталог LDAP и нажмите на кнопку Apply.

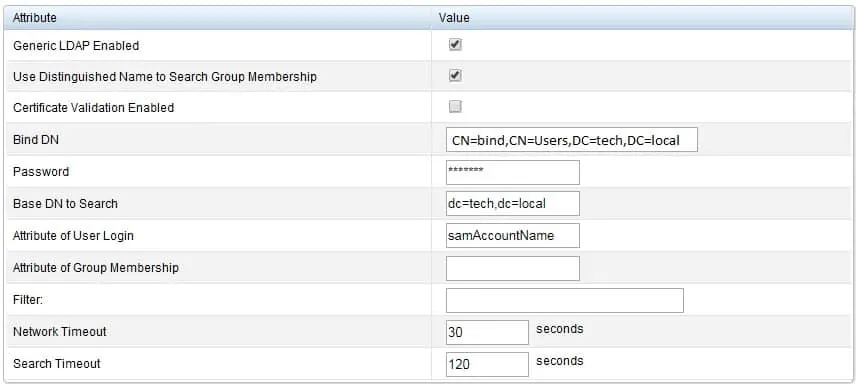

В области общих настроек выполните следующую конфигурацию:

- Общий ldAP включен: Да

- Используйте выдающееся имя для поиска членства в группе: Да

- Включена проверка сертификата: Нет

- Связывайте DN - CN-bind, CN-Пользователи, DC-tech, DC

Пароль - Пароль учетной записи пользователя BIND

База DN для поиска: DC-тек, DC-местный

Атрибут входа пользователя: samAccountName

Необходимо изменить информацию о домене, чтобы отразить вашу среду Сети.

Необходимо изменить учетные данные bind, чтобы отразить среду Сети.

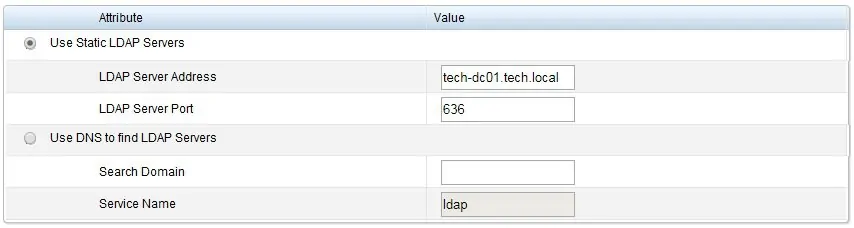

В области LDAP Servers выполните следующую конфигурацию:

Использовать статический сервер LDAP: TECH-DC01. Технологий. Местных

Вам нужно изменить TECH-DC01. Технологий. LOCAL к хост-именем контроллера домена.

Интерфейс iDrac должен быть в состоянии перевести имя сервера LDAP на правильный IP-адрес.

Вам нужно настроить интерфейс iDrac, чтобы использовать DNS-серверы Active Directory.

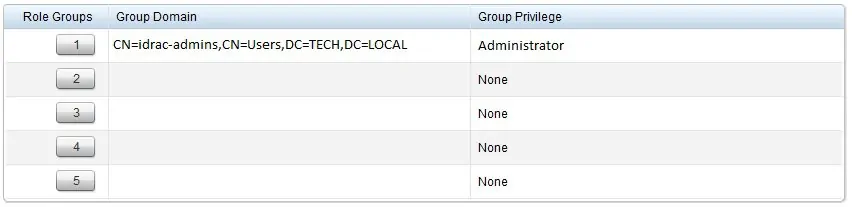

Дополнительно введите групповую конфигурацию.

В нашем примере, только члены группы idrac-adins будут иметь административное разрешение.

Поздравляю! Вы настроили проверку подлинности iDrac LDAP для использования базы данных Active каталога.

В качестве теста откройте новую анонимную вкладку браузера и попробуйте войти в систему с помощью учетной записи

администратора

Active Directory.