Vill du lära dig hur du konfigurerar Kubernetes LDAP-autentisering i Active Directory? I den här självstudien ska vi visa dig hur du autentiserar Kubernetes Dashboard-användare med hjälp av Windows Active Directory och LDAP-protokollet.

• Ubuntu 20

• Ubuntu 19

• Ubuntu 18

• Kubernetes 1.18

Denna handledning kommer att installera en enda nod Kubernetes kluster.

I vårt exempel är IP-adressen för Kubernetes master noden 192.168.15.200.

I vårt exempel är domänkontrollantens IP-adress 192.168.15.10.

Kubernetes - Självstudier

På den här sidan erbjuder vi snabb tillgång till en lista över självstudiekurser relaterade till Kubernetes.

Självstudiekurs Windows - Domänkontrollant brandvägg

• IP - 192.168.15.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

Först måste vi skapa en brandväggsregel på Windows-domänkontrollanten.

Den här brandväggsregeln gör att Kubernetes-servern kan fråga Active directory.

Öppna programmet med namnet Windows-brandväggen med avancerad säkerhet på domänkontrollanten

Skapa en ny brandväggsregel för Inkommande.

Välj alternativet PORT.

Välj TCP-alternativet.

Välj alternativet Specifika lokala portar.

Ange TCP-porten 389.

Markera alternativet Tillåt anslutningen.

Kontrollera alternativet DOMAIN.

Kontrollera alternativet PRIVAT.

Kontrollera alternativet OFFENTLIG.

Ange en beskrivning till brandväggsregeln.

Grattis, du har skapat den nödvändiga brandväggsregeln.

Den här regeln kommer att göra det möjligt för Kubernetes-servern att fråga Active Directory-databasen.

Självstudiekurs Windows - Skapande av domänkonto

Därefter måste vi skapa minst 2 konton på Active Directory-databasen.

ADMIN-kontot kommer att användas för att logga in på Kubernetes Dashboard.

BIND-kontot kommer att användas för att fråga Active Directory-databasen.

Öppna programmet med namnet på domänkontrollanten: Active Directory - användare och datorer

Skapa ett nytt konto inuti behållaren Användare.

Skapa ett nytt konto med namnet: admin

Lösenord som konfigurerats till ADMIN-användaren: 123qwe..

Det här kontot kommer att användas för att autentisera på Kubernetes webbgränssnitt.

Skapa ett nytt konto med namnet: binda

Lösenord som konfigurerats till BIND-användaren: kamisama123..

Kubernetes kommer att använda det här kontot för att fråga Active Directory.

Grattis, du har skapat de nödvändiga Active Directory-kontona.

Självstudiekurs Windows - Domängrupp skapas

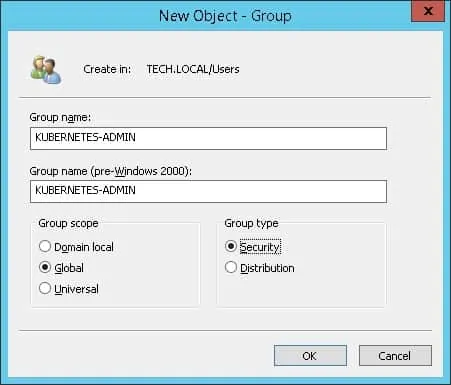

Därefter måste vi skapa en grupp på Active Directory.

Öppna programmet med namnet på domänkontrollanten: Active Directory - användare och datorer

Skapa en ny grupp inuti behållaren Användare.

Skapa en ny grupp med namnet: KUBERNETES-ADMIN.

Medlemmar i den här gruppen kommer att ha administrativt tillstånd på Kubernetes Dashboard.

Viktigt! Lägg till ADMIN-användaren som medlem i KUBERNETES-ADMIN.

Grattis, du har skapat den nödvändiga Active Directory-gruppen.

Självstudien Kubernetes - Master nod installation

Installera listan över paket som krävs.

Installera dockertjänsten.

Aktivera dockertjänsten under uppstart.

Redigera konfigurationsfilen för Docker-tjänsten.

Lägg till följande konfiguration i slutet av objektet med namnet: EXECSTART

Här är filen innan vår konfiguration.

Här är filen efter vår konfiguration.

Skapa en System-konfigurationsfil.

Här är filinnehållet.

Aktivera konfigurationsfilen för System.

Redigera konfigurationsfilen med namnet: MODULES. Conf

Lägg till följande konfiguration i slutet av den här filen.

Redigera FSTAB-konfigurationsfilen och inaktivera användningen av Byt minne.

Här är filen innan vår konfiguration.

Här är filen efter vår konfiguration.

Ange ett unikt värdnamn.

Skapa en fil för att konfigurera de nödvändiga miljövariablerna.

Här är filinnehållet.

Starta om datorn.

Hämta och installera databasnyckeln Kubernetes.

Lägg till den officiella Kubernetes-lagringsplatsen.

Installera Kubernetes-paketen.

Hämta de nödvändiga Kubernetes-bilderna.

Här är kommandot utgång.

Initiera kubernetes-klustret.

Här är kommandot utgång.

Ta del av kommandot för att lägga till noder i Kubernetes-klustret.

Ange rätt filbehörighet för Kubernetes-konfigurationsfilen.

Installera den nätverkskonfiguration som krävs.

Som standard tillåts inte huvudnoden Kubernetes köra PODS.

Aktivera valfritt huvudnoden Kubernetes för att köra PODS.

I vårt exempel använder vi ett ennods kubernetes-kluster.

Självstudie - Kubernetes Dashboard-installation

Installera listan över paket som krävs.

Hämta den nödvändiga YAML-filen.

Installera Kubernetes Dashboard.

Här är kommandot utgång.

Skapa ett tjänstkonto för Instrumentpanelen.

Konfigurera klusteradministratörsrollen till tjänstkontot för Instrumentpanel.

Skapa ett tjänstkonto för Apache-proxyn.

Konfigurera klusteradministratörsrollen till apache proxykontot.

Lista Apache-hemligheten som finns på Kubernetes-servern.

Här är kommandot utgång.

Lägg märke till att din hemlighets namn inte blir detsamma som vårt.

Hämta värdet av Apache-hemliga token.

Här är kommandot utgång.

Ta del av Apache-tokenvärdet.

I vårt exempel är detta tokenvärdet:

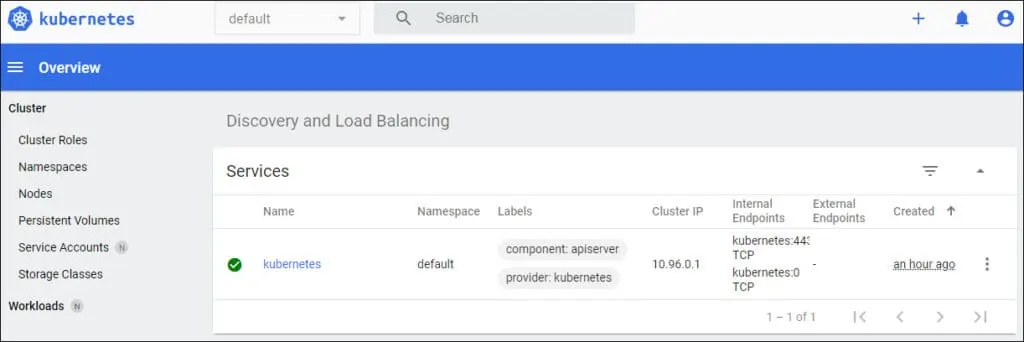

Lista ip-adressen för kontrollpanelstjänstkluster.

Här är kommandot utgång.

Ta del av klustrets IP-adress och TCP-port.

I vårt exempel använder Dashboard-klustret TCP-porten 443 och IP-adressen 10.107.55.24.

Du har avslutat den nödvändiga Dashboard-konfigurationen.

Kubernetes Proxy - Grundläggande användarautentisering med hjälp av Apache

Installera Apache-servern på Master-noden.

Aktivera de nödvändiga Apache-modulerna.

Redigera Apache-konfigurationsfilen.

Lägg till följande rader i slutet av den här filen.

Skapa en privat nyckel och ett certifikat med kommandot OpenSSL.

Ange den begärda informationen.

I alternativet med namnet COMMON_NAME måste du ange IP-adressen eller värdnamnet.

I vårt exempel använder vi IP-adressen: 192.168.15.200

Konvertera ditt befintliga Proxycertifikat kubernetes och nyckeln till en enda fil i PEM-formatet.

Redigera Apache-konfigurationsfilen för standardwebbplatsen.

Här är filen, innan vår konfiguration.

Här är filen, efter vår konfiguration.

Ändra IP-adressen för konfigurationsobjekten med namnet AUTHLDAPURL till domänkontrollantens IP-adress.

Ändra all domäninformation i Active Directory så att den återspeglar din miljö.

Ändra IP-adressen för konfigurationsobjekten med namnet PROXYPASS och PROXYPASSREVERSE till IP-adressen för Dashboard-klustret.

Ändra tokenvärdet för CI med namnet REQUESTHEADER till apache hemliga tokenvärdet som skapats tidigare.

I vårt exempel aktiverade vi användningen av HTTPS med hjälp av egensignerade certifikat.

I vårt exempel konfigurerade vi användningen av LDAP-autentisering.

Apache kommer att representera HTTPS-kommunikation mellan användaren och Dashboard-klustrets IP-adress.

Apache kommer att använda ett certifikat och en nyckel som skapas automatiskt under Kubernetes-serverinstallationen för att utföra ömsesidig TLS-autentisering på Instrumentpanelen.

Apache-servern kommer att lägga till en rubrik till alla paket som skickas till Dashboard.

Det här huvudet heter AUTHORIZATION BEARER och innehåller den hemliga token som skapats tidigare i Apache-proxyn.

Apache kommer också att omdirigera HTTP-användare till HTTPS-versionen av den begärda URL:en.

Starta om Apache-tjänsten.

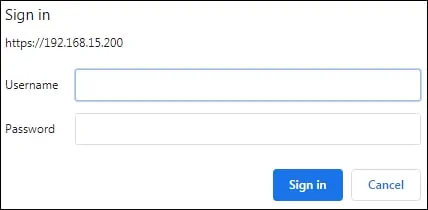

Öppna webbläsaren och få tillgång till HTTPS-versionen av Apache-serverns IP-adress.

I vårt exempel angavs följande webbadress i webbläsaren:

• https://192.168.15.200

Apache-servern kommer att kräva att du utför användarautentisering.

Efter en lyckad inloggning bör Kubernetes Dashboard presenteras.

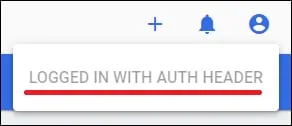

Apache-proxyn autentiseras automatiskt till Kubernetes Dashboard med funktionen med namnet: AUTH-RUBRIKEN.

Du har lyckats slutföra konfigurationen av Apache som en proxy för Kubernetes Dashboard.