Möchten Sie erfahren, wie Sie die Kubernetes LDAP-Authentifizierung in Active Directory konfigurieren? In diesem Tutorial zeigen wir Ihnen, wie Kubernetes Dashboard-Benutzer mithilfe von Windows Active Directory und dem LDAP-Protokoll authentifiziert werden.

• Ubuntu 20

• Ubuntu 19

• Ubuntu 18

• Kubernetes 1.18

In diesem Tutorial wird ein Kubernetes-Cluster mit einem Knoten installiert.

In unserem Beispiel lautet die IP-Adresse des Kubernetes-Masterknotens 192.168.15.200.

In unserem Beispiel lautet die IP-Adresse des Domänencontrollers 192.168.15.10.

Kubernetes - Tutorials

Auf dieser Seite bieten wir schnellen Zugriff auf eine Liste von Tutorials zu Kubernetes.

Tutorial Windows - Domänencontroller-Firewall

• IP - 192.168.15.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

Zuerst müssen wir eine Firewallregel auf dem Windows-Domänencontroller erstellen.

Diese Firewallregel ermöglicht es dem Kubernetes-Server, das Active-Verzeichnis abzufragen.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen Windows Firewall mit Advanced Security

Erstellen Sie eine neue Eingehende Firewallregel.

Wählen Sie die Option PORT aus.

Wählen Sie die TCP-Option aus.

Wählen Sie die Option Spezifische lokale Ports aus.

Geben Sie den TCP-Port 389 ein.

Wählen Sie die Option Verbindung zulassen aus.

Aktivieren Sie die Option DOMAIN.

Aktivieren Sie die Option PRIVATE.

Aktivieren Sie die Option PUBLIC.

Geben Sie eine Beschreibung für die Firewallregel ein.

Herzlichen Glückwunsch, Sie haben die erforderliche Firewall-Regel erstellt.

Diese Regel ermöglicht es dem Kubernetes-Server, die Active Directory-Datenbank abzufragen.

Tutorial Windows - Domänenkontoerstellung

Als Nächstes müssen wir mindestens 2 Konten in der Active Directory-Datenbank erstellen.

Das ADMIN-Konto wird verwendet, um sich im Kubernetes-Dashboard anzumelden.

Das BIND-Konto wird zum Abfragen der Active Directory-Datenbank verwendet.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie ein neues Konto im Container Benutzer.

Erstellen Eines neuen Kontos mit dem Namen: admin

Kennwort für den ADMIN-Benutzer konfiguriert: 123qwe..

Dieses Konto wird zur Authentifizierung auf der Kubernetes-Weboberfläche verwendet.

Erstellen eines neuen Kontos mit dem Namen: bind

Für den BIND-Benutzer konfiguriertes Kennwort: kamisama123..

Kubernetes verwendet dieses Konto, um Active Directory abzufragen.

Herzlichen Glückwunsch, Sie haben die erforderlichen Active Directory-Konten erstellt.

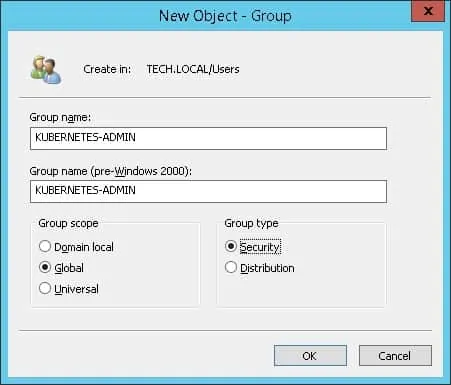

Tutorial Windows - Domänengruppenerstellung

Als Nächstes müssen wir eine Gruppe im Active Directory erstellen.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie eine neue Gruppe im Container Benutzer.

Erstellen Sie eine neue Gruppe mit dem Namen: KUBERNETES-ADMIN.

Mitglieder dieser Gruppe verfügen über administratore Berechtigungen für das Kubernetes-Dashboard.

Wichtig! Fügen Sie den ADMIN-Benutzer als Mitglied des KUBERNETES-ADMIN hinzu.

Herzlichen Glückwunsch, Sie haben die erforderliche Active Directory-Gruppe erstellt.

Tutorial Kubernetes - Master-Knoten-Installation

Installieren Sie die Liste der erforderlichen Pakete.

Installieren Sie den Docker-Dienst.

Aktivieren Sie den Docker-Dienst während des Startvorgangs.

Bearbeiten Sie die Docker-Dienstkonfigurationsdatei.

Fügen Sie die folgende Konfiguration am Ende des Elements mit dem Namen hinzu: EXECSTART

Hier ist die Datei vor unserer Konfiguration.

Hier ist die Datei nach unserer Konfiguration.

Erstellen Sie eine Systemkonfigurationsdatei.

Hier ist der Dateiinhalt.

Aktivieren Sie die Systemkonfigurationsdatei.

Bearbeiten Sie die Konfigurationsdatei mit dem Namen: MODULES.CONF

Fügen Sie die folgende Konfiguration am Ende dieser Datei hinzu.

Bearbeiten Sie die FSTAB-Konfigurationsdatei, und deaktivieren Sie die Verwendung von Swap-Speicher.

Hier ist die Datei vor unserer Konfiguration.

Hier ist die Datei nach unserer Konfiguration.

Legen Sie einen eindeutigen Hostnamen fest.

Erstellen Sie eine Datei, um die erforderlichen Umgebungsvariablen zu konfigurieren.

Hier ist der Dateiinhalt.

Starten Sie den Computer neu.

Laden Sie den Kubernetes-Repository-Schlüssel herunter und installieren Sie ihn.

Fügen Sie das offizielle Kubernetes-Repository hinzu.

Installieren Sie die Kubernetes-Pakete.

Laden Sie die erforderlichen Kubernetes-Bilder herunter.

Hier ist die Befehlsausgabe.

Initialisieren Sie den Kubernetes-Cluster.

Hier ist die Befehlsausgabe.

Notieren Sie sich den Befehl zum Hinzufügen von Knoten zum Kubernetes-Cluster.

Legen Sie die richtige Dateiberechtigung für die Kubernetes-Konfigurationsdatei fest.

Installieren Sie die erforderliche Netzwerkkonfiguration.

Standardmäßig darf der Kubernetes-Masterknoten PODS nicht ausführen.

Optional aktivieren Sie den Kubernetes-Masterknoten, um PODS auszuführen.

In unserem Beispiel verwenden wir einen Kubernetes-Cluster mit einem Knoten.

Tutorial - Kubernetes Dashboard-Installation

Installieren Sie die Liste der erforderlichen Pakete.

Laden Sie die erforderliche YAML-Datei herunter.

Installieren Sie das Kubernetes-Dashboard.

Hier ist die Befehlsausgabe.

Erstellen Sie ein Dienstkonto für das Dashboard.

Konfigurieren Sie die Clusteradministratorrolle für das Dashboard-Dienstkonto.

Erstellen Sie ein Dienstkonto für den Apache-Proxy.

Konfigurieren Sie die Cluster-Administratorrolle für das Apache-Proxykonto.

Listen Sie das Apache-Geheimnis auf, das auf dem Kubernetes-Server verfügbar ist.

Hier ist die Befehlsausgabe.

Beachten Sie, dass der Name Ihres Geheimnisses nicht mit unserem identisch sein wird.

Abrufen des Werts des Apache-Geheimtokens.

Hier ist die Befehlsausgabe.

Beachten Sie den Apache-Tokenwert.

In unserem Beispiel ist dies der Tokenwert:

Listen Sie die IP-Adresse des Dashboard-Dienstclusters auf.

Hier ist die Befehlsausgabe.

Notieren Sie sich die Cluster-IP-Adresse und den TCP-Port.

In unserem Beispiel verwendet der Dashboard-Cluster den TCP-Port 443 und die IP-Adresse 10.107.55.24.

Sie haben die erforderliche Dashboardkonfiguration abgeschlossen.

Kubernetes Proxy - Grundlegende Benutzerauthentifizierung mit Apache

Installieren Sie auf dem Master-Knoten den Apache-Server.

Aktivieren Sie die erforderlichen Apache-Module.

Bearbeiten Sie die Apache-Konfigurationsdatei.

Fügen Sie die folgenden Zeilen am Ende dieser Datei hinzu.

Erstellen Sie einen privaten Schlüssel und ein Zertifikat mit dem Befehl OpenSSL.

Geben Sie die angeforderten Informationen ein.

In der Option COMMON_NAME müssen Sie die IP-Adresse oder den Hostnamen eingeben.

In unserem Beispiel verwenden wir die IP-Adresse: 192.168.15.200

Konvertieren Sie Ihr vorhandenes Kubernetes-Proxyzertifikat und den Schlüssel in eine einzelne Datei im PEM-Format.

Bearbeiten Sie die Apache-Konfigurationsdatei für die Standardwebsite.

Hier ist die Datei, vor unserer Konfiguration.

Hier ist die Datei, nach unserer Konfiguration.

Ändern Sie die IP-Adresse der Konfigurationselemente mit dem Namen AUTHLDAPURL in die IP-Adresse des Domänencontrollers.

Ändern Sie alle Domäneninformationen in Active Directory, um Ihre Umgebung widerzuspiegeln.

Ändern Sie die IP-Adresse der Konfigurationselemente PROXYPASS und PROXYPASSREVERSE in die IP-Adresse des Dashboardclusters.

Ändern Sie den Tokenwert des CI mit dem Namen REQUESTHEADER in den zuvor erstellten Apache-Geheimtokenwert.

In unserem Beispiel haben wir die Verwendung von HTTPS mit selbstsignierten Zertifikaten aktiviert.

In unserem Beispiel haben wir die Verwendung der LDAP-Authentifizierung konfiguriert.

Apache stellt die HTTPS-Kommunikation zwischen dem Benutzer und der IP-Adresse des Dashboard-Clusters dar.

Apache verwendet ein Zertifikat und einen Schlüssel, die während der Kubernetes-Serverinstallation automatisch erstellt werden, um eine gegenseitige TLS-Authentifizierung auf dem Dashboard durchzuführen.

Der Apache-Server fügt allen Paketen, die an das Dashboard gesendet werden, einen Header hinzu.

Dieser Header heißt AUTHORIZATION BEARER und enthält das geheime Token, das zuvor im Apache-Proxy erstellt wurde.

Apache leitet auch HTTP-Benutzer an die HTTPS-Version der angeforderten URL um.

Starten Sie den Apache-Dienst neu.

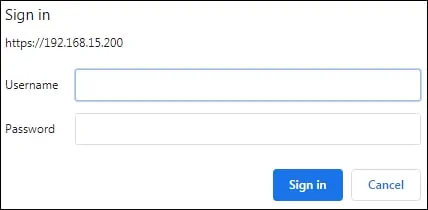

Öffnen Sie Ihren Browser und greifen Sie auf die HTTPS-Version der IP-Adresse des Apache-Servers zu.

In unserem Beispiel wurde die folgende URL im Browser eingegeben:

• https://192.168.15.200

Für den Apache-Server müssen Sie eine Benutzerauthentifizierung durchführen.

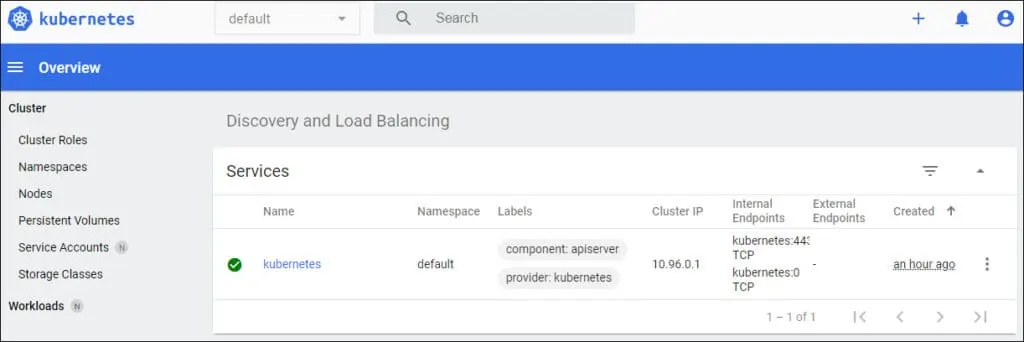

Nach einer erfolgreichen Anmeldung sollte das Kubernetes Dashboard vorgestellt werden.

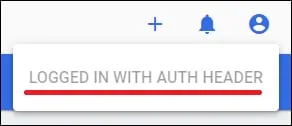

Der Apache-Proxy authentifiziert sich automatisch beim Kubernetes Dashboard mit der Funktion: AUTH HEADER.

Sie haben die Konfiguration von Apache als Proxy für das Kubernetes Dashboard erfolgreich abgeschlossen.