هل ترغب في معرفة كيفية تكوين مصادقة الدليل النشط PFsense باستخدام LDAP عبر SSL؟ في هذا البرنامج التعليمي، نحن ذاهبون لتظهر لك كيفية مصادقة المستخدمين PFSense على قاعدة بيانات الدليل النشط باستخدام بروتوكول LDAPS للاتصال مشفرة.

• Pfsense 2.4.4-p3

• Windows 2012 R2

PFsense البرنامج التعليمي ذات الصلة:

في هذه الصفحة ، نقدم الوصول السريع إلى قائمة من الدروس المتعلقة بpfSense.

البرنامج التعليمي - تثبيت الدليل النشط على Windows

• الملكية الفكرية - 192.168.15.10.

• نظام أوبراسيونال - ويندوز 2012 R2

• Hostname - TECH-DC01

• مجال الدليل النشط: TECH. المحليه

إذا كان لديك بالفعل مجال "الدليل النشط"، يمكنك تخطي هذا الجزء من البرنامج التعليمي.

فتح تطبيق إدارة الملقم.

الوصول إلى القائمة إدارة وانقر على إضافة الأدوار والميزات.

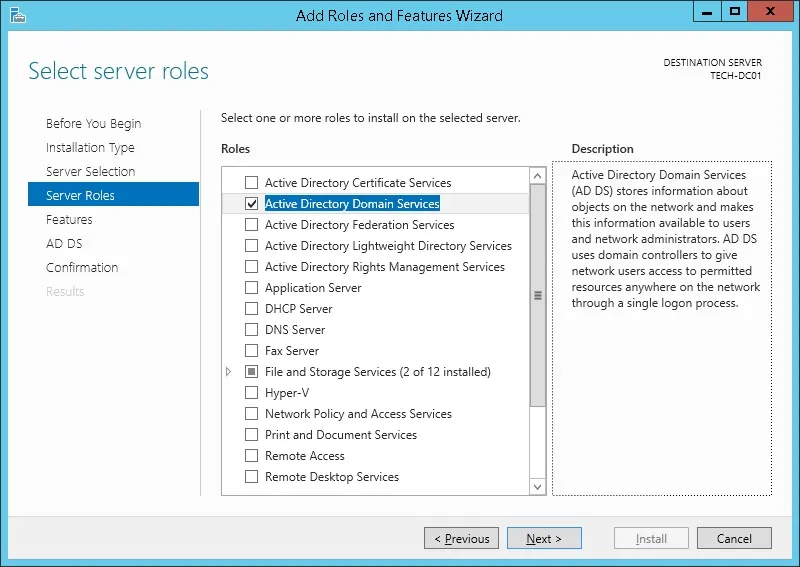

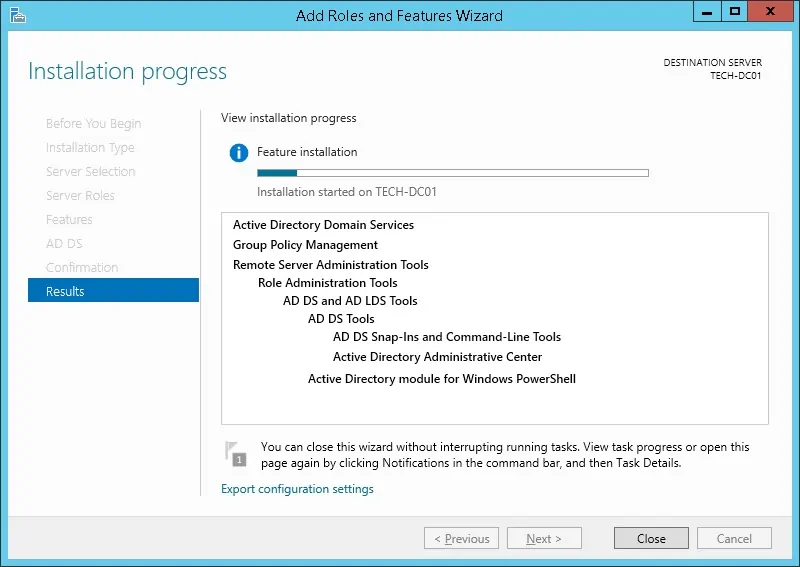

الوصول إلى شاشة دور الخادم، حدد خدمة مجال الدليل النشط وانقر على الزر التالي.

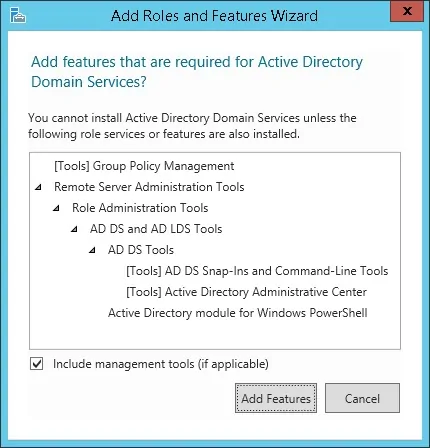

على الشاشة التالية، انقر على زر إضافة ميزات.

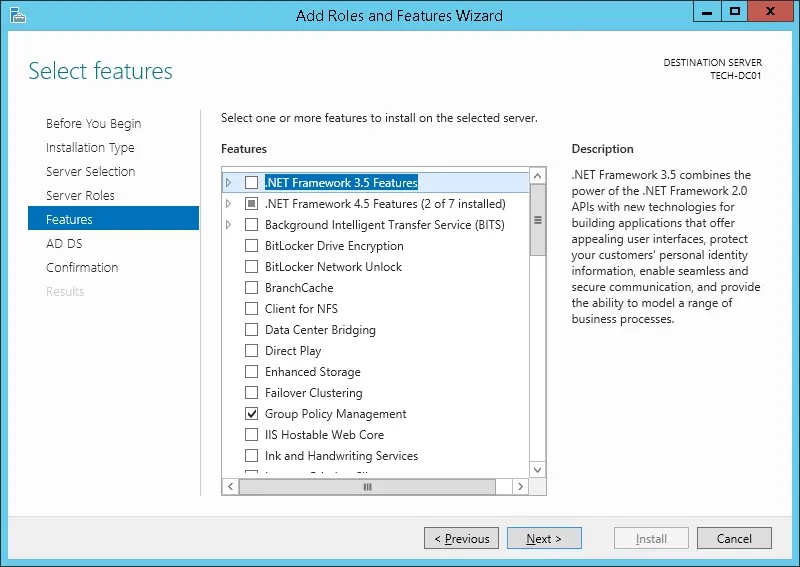

استمر في النقر على الزر التالي حتى تصل إلى الشاشة الأخيرة.

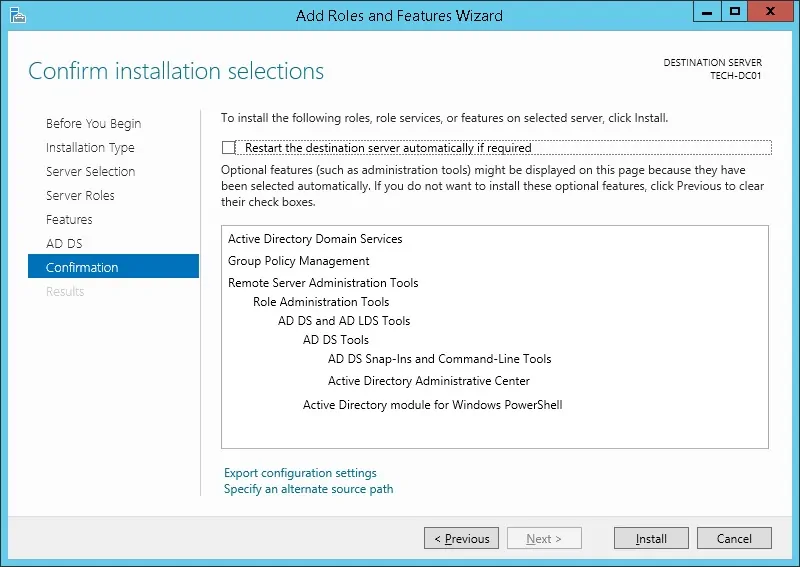

على شاشة التأكيد، انقر على زر التثبيت.

انتظر تثبيت الدليل النشط للانتهاء.

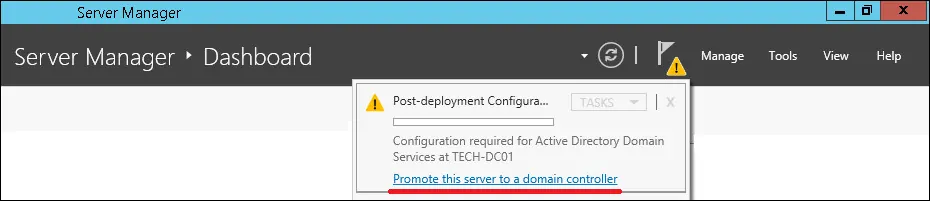

فتح تطبيق إدارة الملقم.

انقر على قائمة العلم الأصفر وحدد الخيار للترويج لهذا الخادم إلى وحدة تحكم المجال

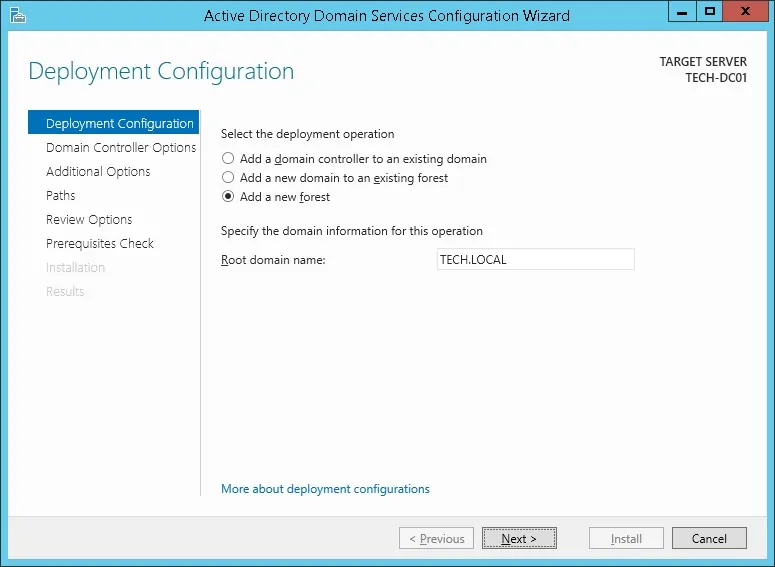

حدد خيار إضافة مجموعة تفرعات جديدة وإدخال اسم نطاق جذر.

في مثالنا، أنشأنا مجالًا جديدًا اسمه: TECH. المحليه.

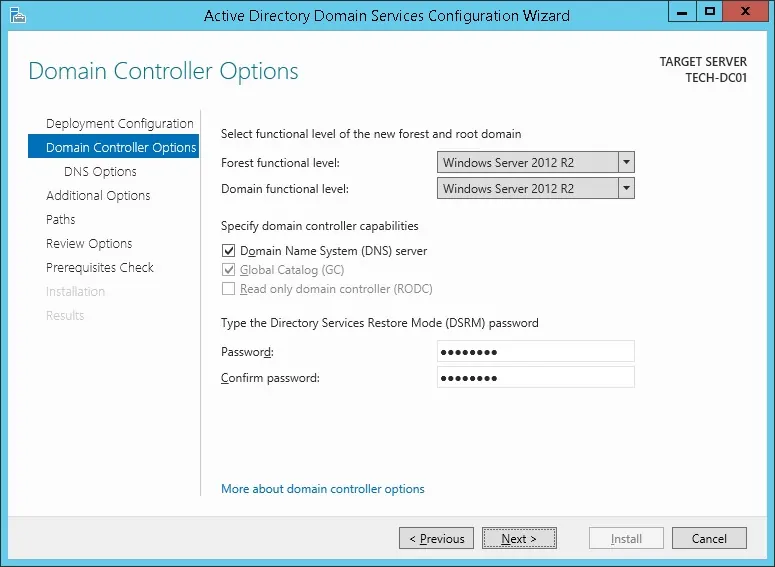

أدخل كلمة مرور لتأمين استعادة "الدليل النشط".

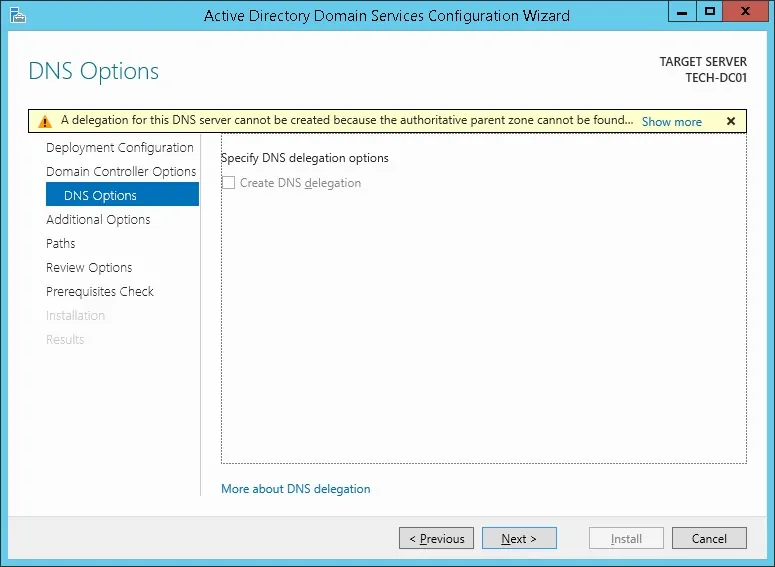

على شاشة خيارات DNS، انقر على الزر التالي.

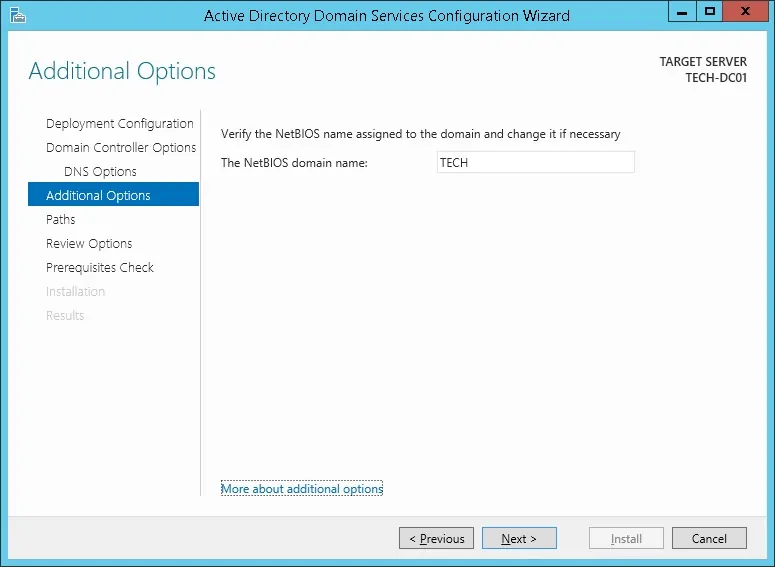

تحقق من اسم Netbios المعين لنطاقك وانقر على الزر التالي.

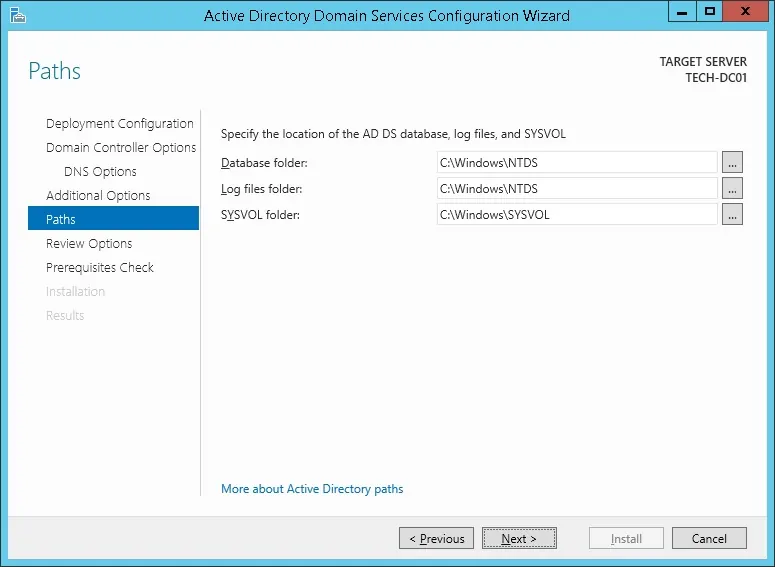

انقر على الزر التالي.

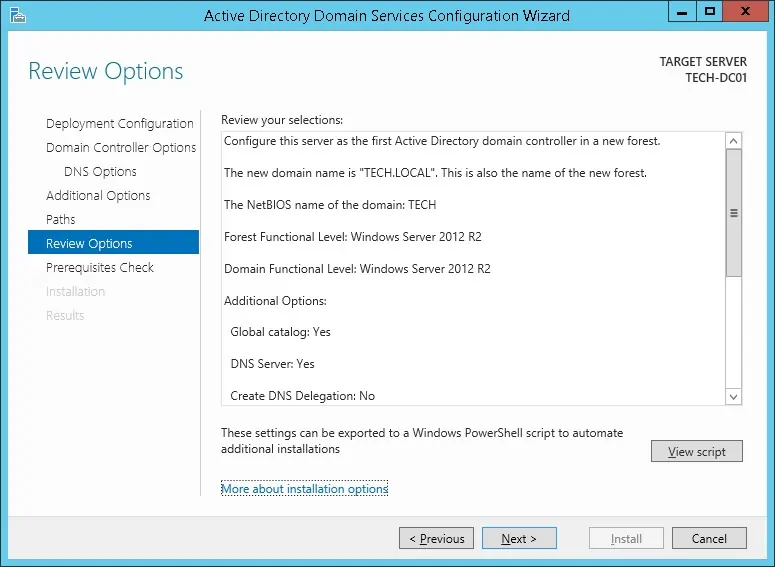

راجع خيارات التكوين وانقر على الزر التالي.

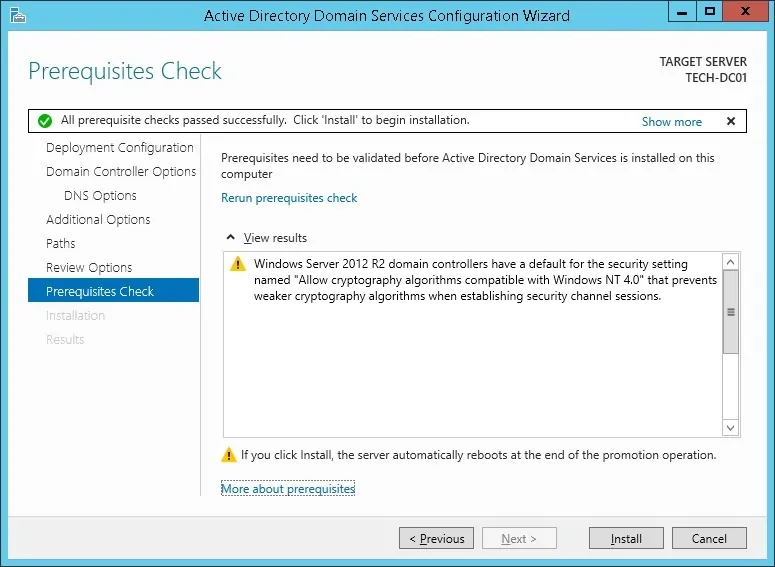

على شاشة التحقق من المتطلبات الأساسية، انقر على زر التثبيت.

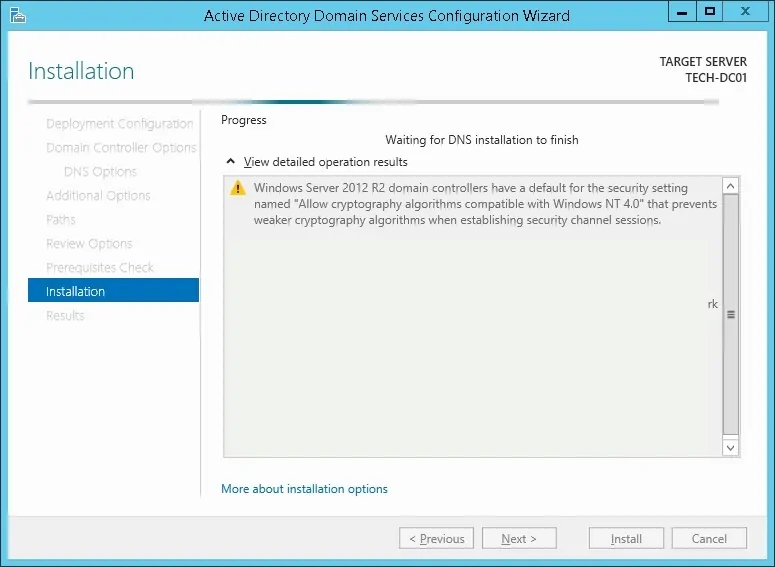

انتظر تكوين الدليل النشط للانتهاء.

بعد الانتهاء من تثبيت الدليل النشط، سيتم إعادة تشغيل الكمبيوتر تلقائياً

لقد انتهيت من تكوين الدليل النشط على خادم Windows.

PFSense -- اختبار LDAP عبر اتصال SSL

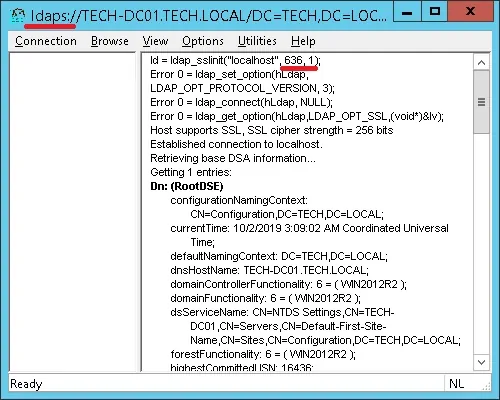

نحن بحاجة إلى اختبار ما إذا كانت وحدة تحكم المجال الخاص بك تقدم LDAP عبر خدمة SSL على المنفذ 636.

على وحدة تحكم المجال، الوصول إلى قائمة البدء والبحث عن تطبيق LDP.

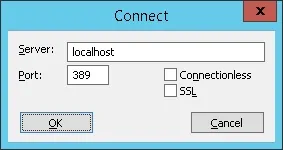

أولاً، دعونا اختبار إذا كان وحدة تحكم المجال الخاص بك تقدم خدمة LDAP على المنفذ 389.

الوصول إلى قائمة الاتصال وتحديد خيار الاتصال.

حاول الاتصال بالمضيف المحلي باستخدام منفذ TCP 389.

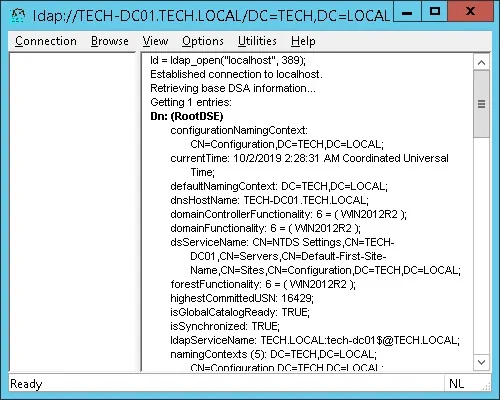

يجب أن تكون قادراً على الاتصال بخدمة LDAP على منفذ المضيف المحلي 389.

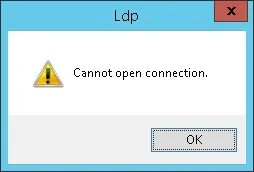

الآن ، نحن بحاجة إلى اختبار ما إذا كانت وحدة تحكم المجال الخاص بك تقدم LDAP عبر خدمة SSL على المنفذ 636.

فتح إطار تطبيق LDP جديد ومحاولة الاتصال بالمضيف المحلي باستخدام منفذ TCP 636.

حدد خانة اختيار SSL وانقر على زر موافق.

إذا كان النظام يعرض رسالة خطأ، وحدة تحكم المجال الخاص بك لا تقدم خدمة LDAPS حتى الآن.

لحل هذه المشكلة، نحن ذاهبون لتثبيت سلطة شهادة ويندوز على الجزء التالي من هذا البرنامج التعليمي.

إذا كنت قادراً على الاتصال بنجاح إلى المضيف المحلي على المنفذ 636 باستخدام تشفير SSL، يمكنك تخطي الجزء التالي من هذا البرنامج التعليمي.

البرنامج التعليمي - تثبيت سلطة الاعتماد على ويندوز

نحن بحاجة إلى تثبيت خدمة سلطة شهادة Windows.

ستقوم سلطة الاعتماد المحلية بتوفير وحدة تحكم المجال بشهادة تسمح لخدمة LDAPS بالعمل على منفذ TCP 636.

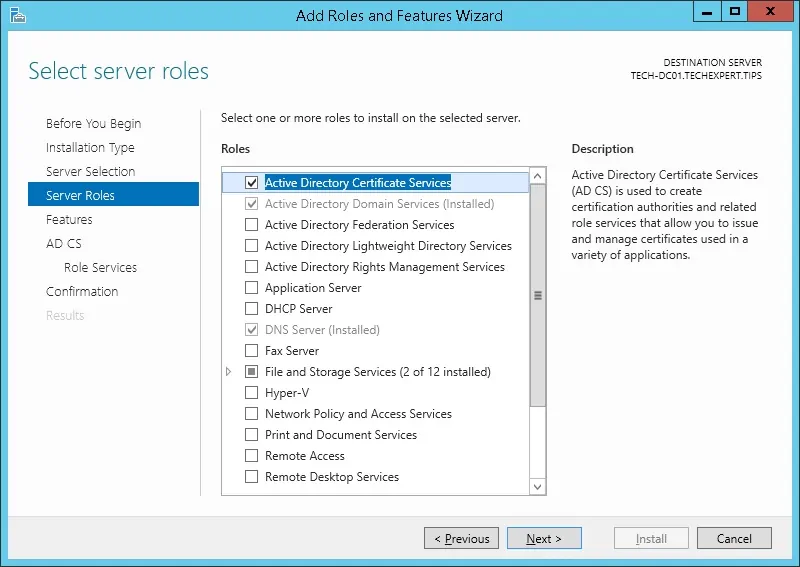

فتح تطبيق إدارة الملقم.

الوصول إلى القائمة إدارة وانقر على إضافة الأدوار والميزات.

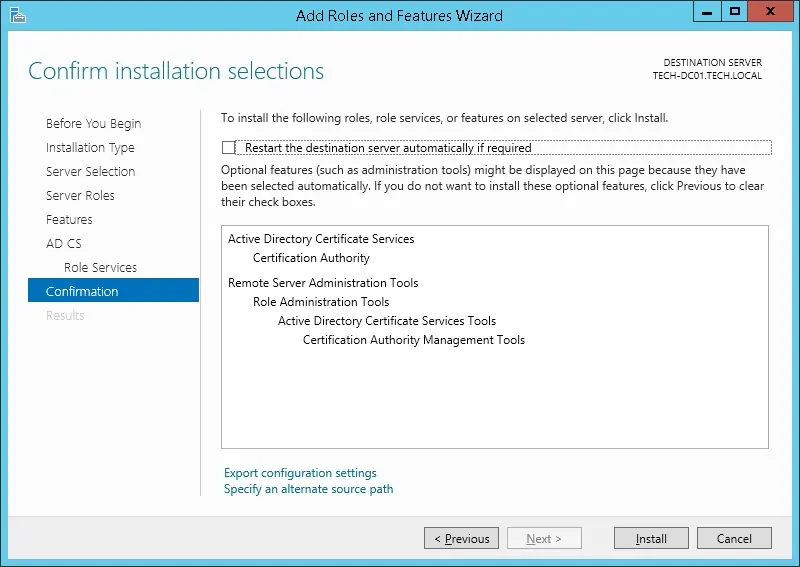

الوصول إلى شاشة دور الخادم، حدد خدمات شهادة الدليل النشط وانقر على الزر التالي.

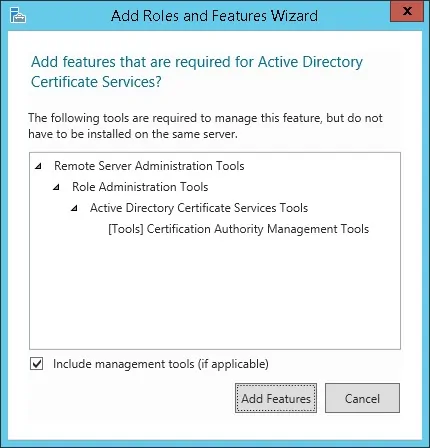

على الشاشة التالية، انقر على زر إضافة ميزات.

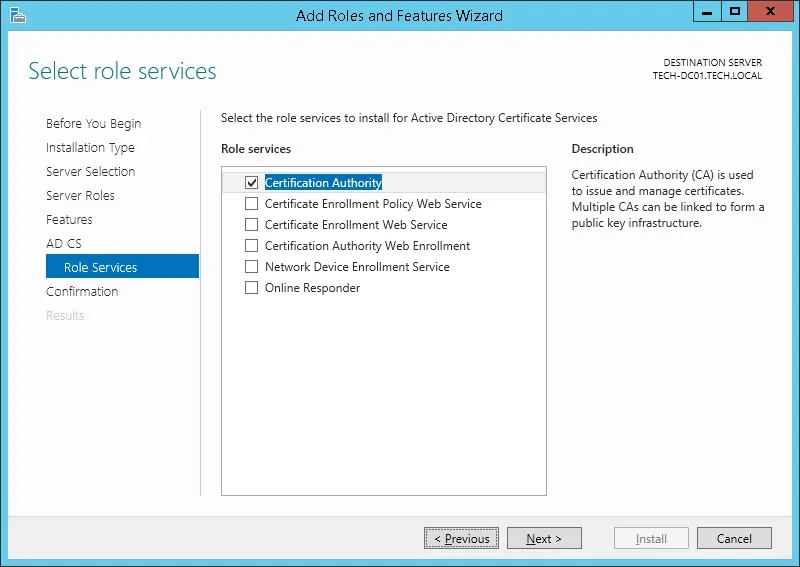

استمر في النقر على الزر التالي حتى تصل إلى شاشة خدمة الأدوار.

تمكين الخيار المسمى سلطة الاعتماد وانقر على الزر التالي.

على شاشة التأكيد، انقر على زر التثبيت.

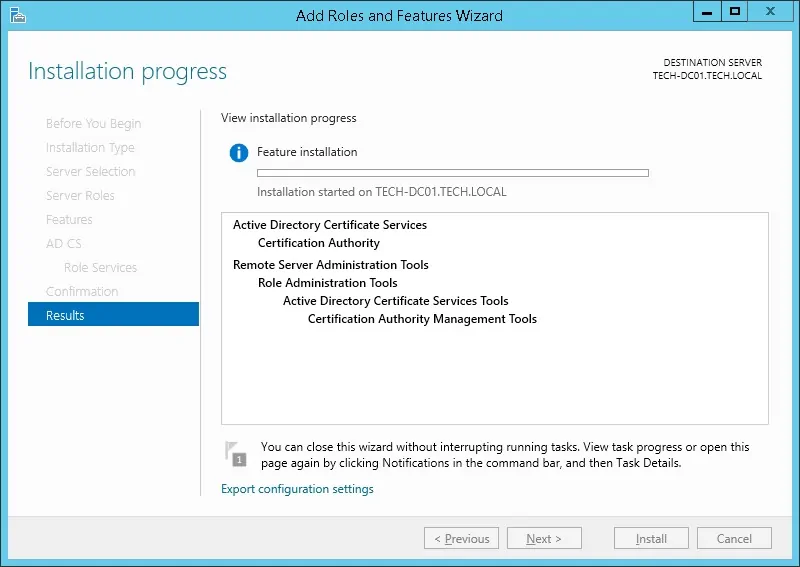

انتظر تثبيت سلطة الاعتماد للانتهاء.

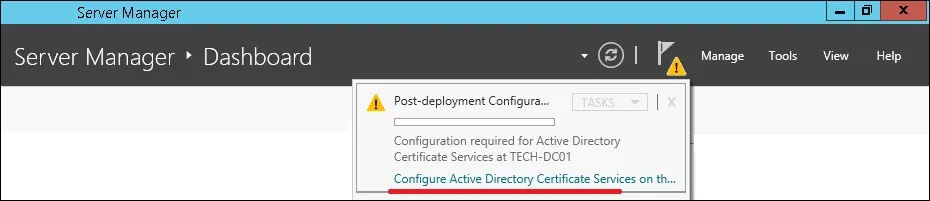

فتح تطبيق إدارة الملقم.

انقر على قائمة العلم الأصفر وحدد الخيار: تكوين خدمات شهادة الدليل النشط

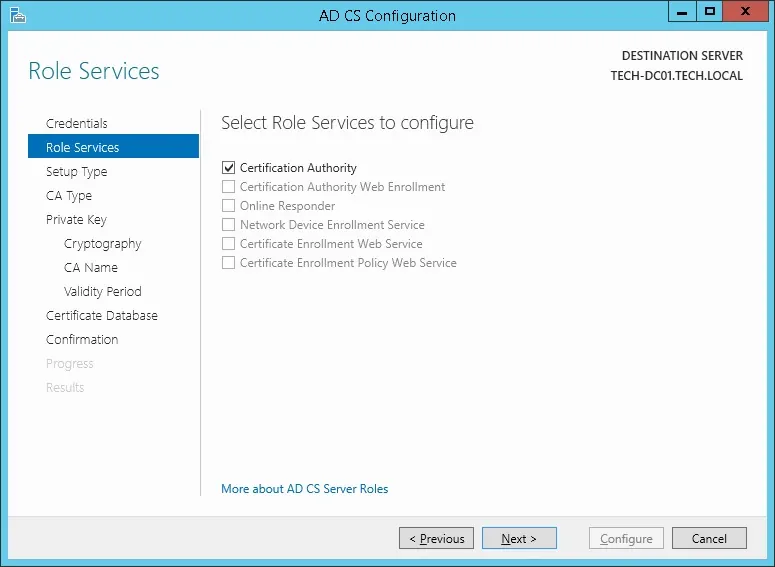

على شاشة بيانات الاعتماد، انقر على الزر التالي.

حدد خيار سلطة الاعتماد وانقر على الزر التالي.

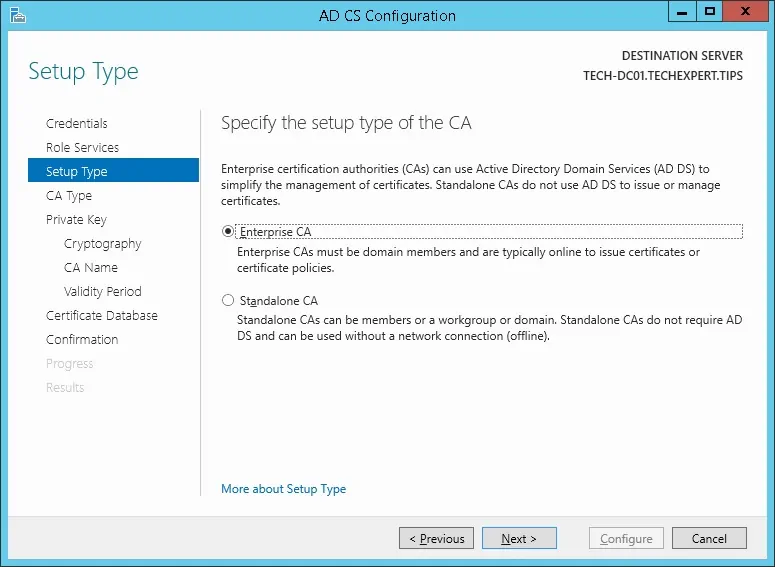

حدد خيار CA المؤسسة وانقر على الزر التالي.

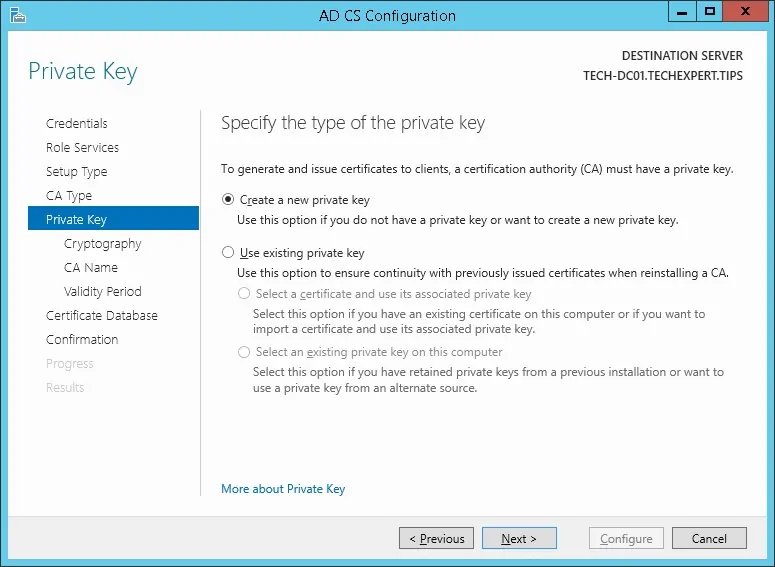

حدد خيار إنشاء مفتاح خاص جديد وانقر على الزر التالي.

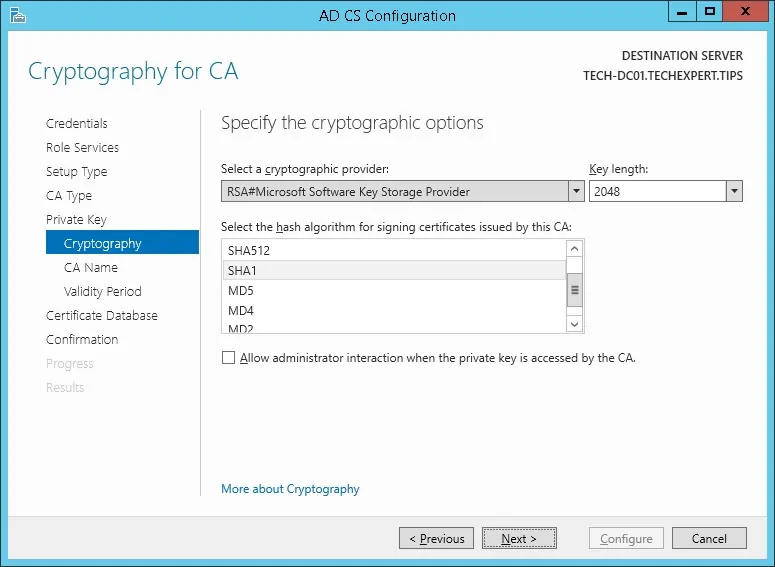

احتفظ بتكوين التشفير الافتراضي وانقر على الزر التالي.

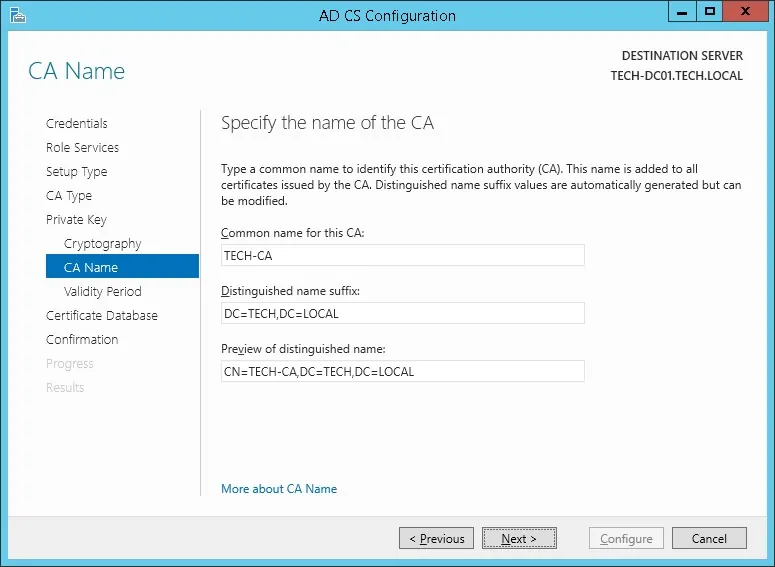

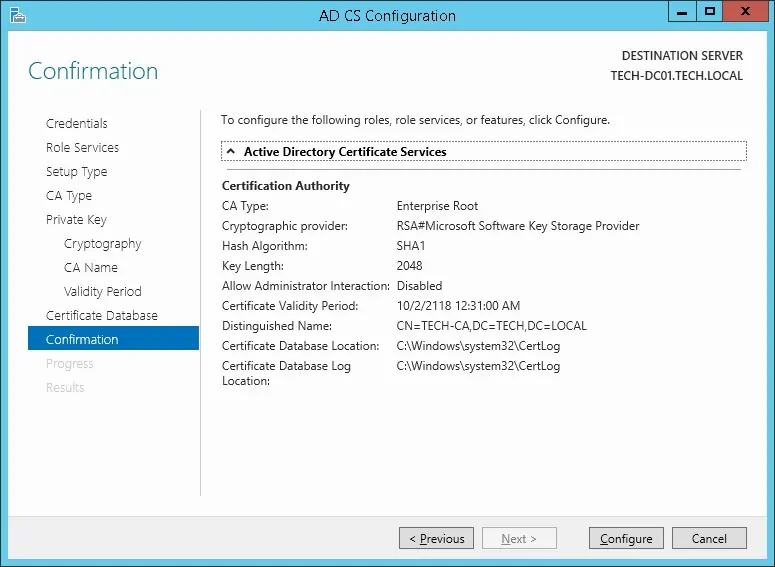

تعيين اسم شائع إلى سلطة الاعتماد وانقر على الزر التالي.

في مثالنا ، وضعنا الاسم الشائع: TECH-CA

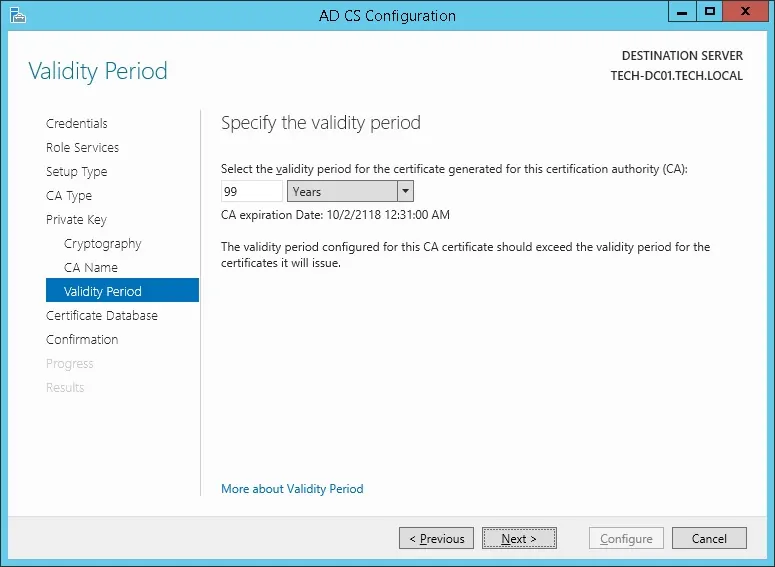

تعيين فترة صلاحية سلطة مصادقة Windows.

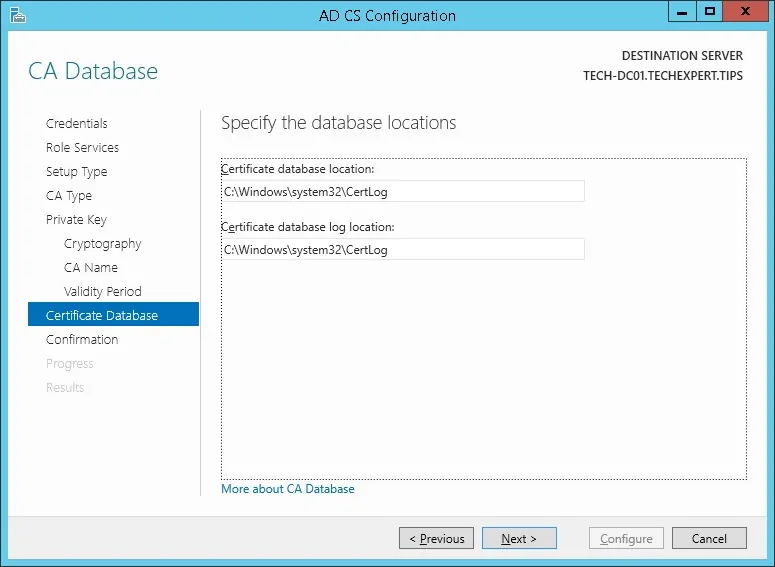

الاحتفاظ بموقع قاعدة بيانات مرجع مصادقة Windows الافتراضي.

تحقق من الملخص وانقر على زر تكوين.

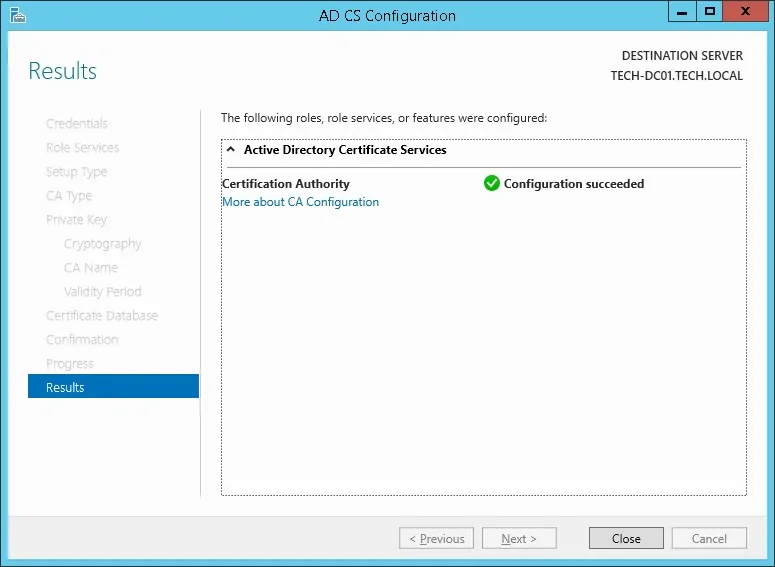

انتظر حتى ينتهي تثبيت سلطة مصادقة خادم Windows.

بعد الانتهاء من تثبيت سلطة التصديق، أعد تشغيل الكمبيوتر.

لقد انتهيت من تثبيت سلطة مصادقة Windows.

PFSense -- اختبار LDAP عبر SSL الاتصالات مرة أخرى

نحن بحاجة إلى اختبار ما إذا كانت وحدة تحكم المجال الخاص بك تقدم LDAP عبر خدمة SSL على المنفذ 636.

بعد الانتهاء من تثبيت سلطة المصادقة، انتظر 5 دقائق وإعادة تشغيل وحدة تحكم المجال.

أثناء وقت التمهيد، ستطلب وحدة تحكم المجال تلقائيًا شهادة خادم من سلطة الاعتماد المحلية.

بعد الحصول على شهادة الخادم، ستبدأ وحدة تحكم المجال في تقديم خدمة LDAP عبر SSL على منفذ 636.

على وحدة تحكم المجال، الوصول إلى قائمة البدء والبحث عن تطبيق LDP.

الوصول إلى قائمة الاتصال وتحديد خيار الاتصال.

حاول الاتصال بالمضيف المحلي باستخدام منفذ TCP 636.

حدد خانة اختيار SSL وانقر على زر موافق.

حاول الاتصال بالمضيف المحلي باستخدام منفذ TCP 636.

حدد خانة اختيار SSL وانقر على زر موافق.

هذه المرة، يجب أن تكون قادراً على الاتصال بخدمة LDAP على المنفذ المضيف المحلي 636.

إذا لم تتمكن من الاتصال بالمنفذ 636، فأعد تشغيل الكمبيوتر مرة أخرى وانتظر 5 دقائق أخرى.

قد يستغرق بعض الوقت قبل أن يتلقى وحدة تحكم المجال الشهادة المطلوبة من سلطة الاعتماد.

البرنامج التعليمي - جدار حماية وحدة تحكم مجال Windows

نحن بحاجة إلى إنشاء قاعدة جدار الحماية على وحدة تحكم مجال Windows.

ستسمح قاعدة جدار الحماية هذه لخادم Pfsense بالاستعلام عن قاعدة بيانات الدليل النشط.

على وحدة تحكم المجال، افتح التطبيق المسمى جدار حماية Windows مع الأمان المتقدم

إنشاء قاعدة جدار حماية واردة جديدة.

حدد خيار PORT.

حدد خيار TCP.

حدد خيار المنافذ المحلية المحددة.

أدخل منفذ TCP 636.

حدد خيار السماح بالاتصال.

تحقق من خيار DOMAIN.

تحقق من الخيار الخاص.

تحقق من الخيار العام.

أدخل وصفًا لقاعدة جدار الحماية.

تهانينا، لقد قمت بإنشاء قاعدة جدار الحماية المطلوبة.

ستسمح هذه القاعدة Pfsense للاستعلام عن قاعدة بيانات الدليل النشط.

البرنامج التعليمي -- إعداد PFSense LDAPS الاتصالات

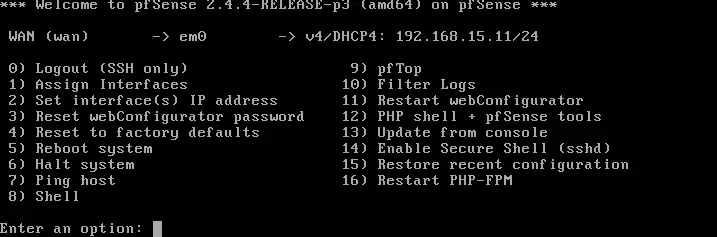

الوصول إلى قائمة وحدة تحكم PFsense وحدد الخيار رقم 8 للوصول إلى سطر الأوامر.

استخدم الأمر التالي لاختبار اتصال LDAPS.

سيحاول الحصول على نسخة من شهادة وحدة تحكم المجال.

ضع في اعتبارك أنك تحتاج إلى تغيير عنوان IP أعلاه إلى وحدة تحكم المجال.

يجب أن يعرض النظام نسخة من شهادة "وحدة تحكم المجال".

يجب أن يكون جدار الحماية PFsense قادراً على الاتصال بوحدة تحكم المجال باستخدام اسم DNS الخاص به. (FQDN)

Pfsense قد تستخدم وحدة تحكم المجال كملقم DNS لتكون قادرة على ترجمة TECH-DC01. التكنولوجيا. المحلية إلى عنوان IP 192.168.15.10.

استخدم الأمر PING للتحقق مما إذا كان جدار الحماية PFsense قادرًا على ترجمة اسم المضيف إلى عنوان IP.

في مثالنا ، كان جدار حماية Pfsense قادرًا على ترجمة TECH-DC01. التكنولوجيا. اسم المضيف المحلي إلى 192.168.15.10.

البرنامج التعليمي - إنشاء حساب مجال Windows

بعد ذلك، نحن بحاجة إلى إنشاء حسابات 2 على الأقل على قاعدة بيانات الدليل النشط.

سيتم استخدام حساب ADMIN لتسجيل الدخول على واجهة ويب Pfsense.

سيتم استخدام حساب BIND للاستعلام عن قاعدة بيانات الدليل النشط.

على وحدة تحكم المجال، افتح التطبيق المسمى: مستخدمو الدليل النشط وأجهزة الكمبيوتر

إنشاء حساب جديد داخل حاوية المستخدمين.

إنشاء حساب جديد اسمه: المسؤول

كلمة المرور التي تم تكوينها للمستخدم ADMIN: 123qwe..

سيتم استخدام هذا الحساب للمصادقة كمسؤول على واجهة ويب Pfsense.

إنشاء حساب جديد اسمه: ربط

كلمة المرور التي تم تكوينها للمستخدم BIND: 123qwe..

سيتم استخدام هذا الحساب للاستعلام عن كلمات المرور المخزنة على قاعدة بيانات "الدليل النشط".

تهانينا، لقد قمت بإنشاء حسابات "الدليل النشط" المطلوبة.

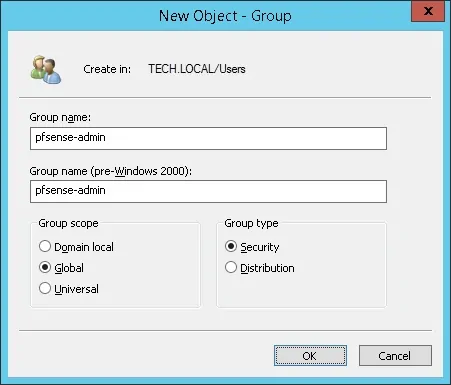

البرنامج التعليمي - إنشاء مجموعة مجال Windows

بعد ذلك، نحن بحاجة إلى إنشاء مجموعة 1 على الأقل على قاعدة بيانات الدليل النشط.

على وحدة تحكم المجال، افتح التطبيق المسمى: مستخدمو الدليل النشط وأجهزة الكمبيوتر

إنشاء مجموعة جديدة داخل حاوية المستخدمين.

إنشاء مجموعة جديدة تسمى: pfsense-admin

سيكون لأعضاء هذه المجموعة إذن المسؤول على واجهة ويب PFsense.

الهامه! إضافة المستخدم المسؤول كعضو في مجموعة pfsense-admin.

تهانينا، لقد قمت بإنشاء مجموعة الدليل النشط المطلوبة.

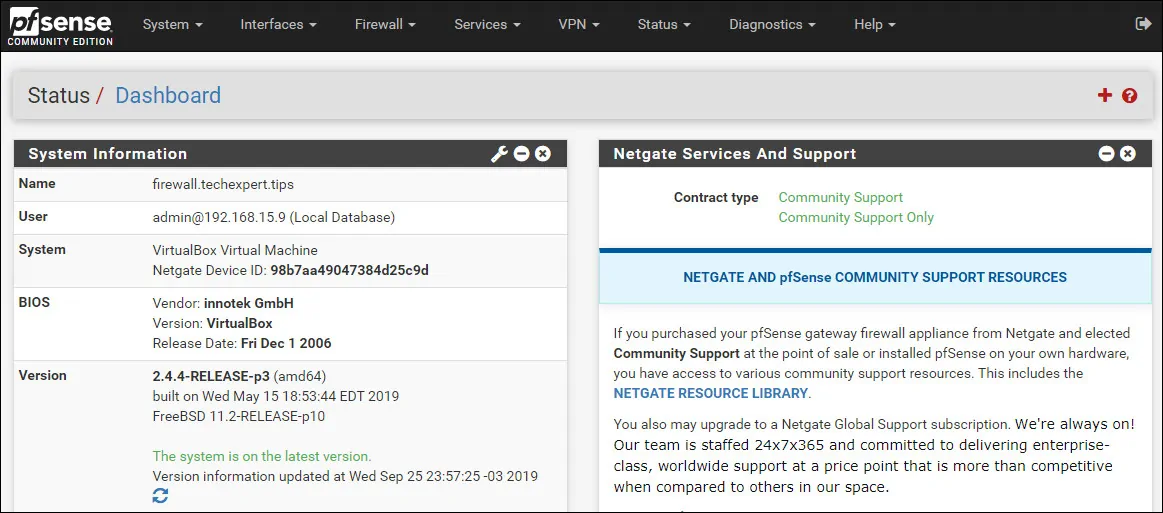

PFSense - مصادقة PFSense LDAPS على الدليل النشط

فتح برنامج المتصفح ، أدخل عنوان بروتوكول الإنترنت من جدار الحماية الخاص بك Pfsense والوصول إلى واجهة الويب.

في مثالنا، تم إدخال عنوان URL التالي في المستعرض:

• https://192.168.15.11

وينبغي تقديم واجهة ويب Pfsense.

على الشاشة الفورية، أدخل معلومات تسجيل الدخول إلى كلمة المرور الافتراضية Pfsense.

• Username: admin

• كلمة السر: pfsense

بعد تسجيل الدخول الناجح، سيتم إرسالك إلى لوحة معلومات Pfsense.

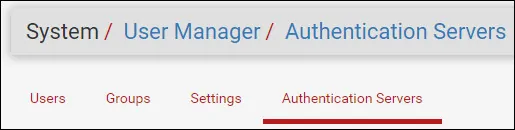

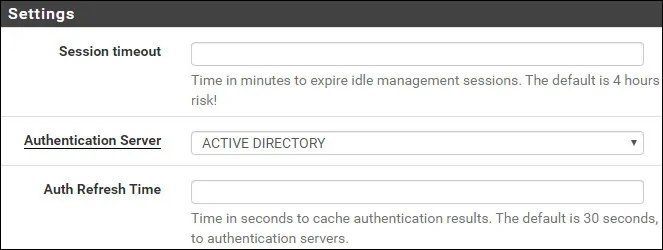

الوصول إلى قائمة نظام Pfsense وتحديد خيار إدارة المستخدم.

على شاشة مدير المستخدم، قم بالوصول إلى علامة التبويب خوادم المصادقة وانقر على زر إضافة.

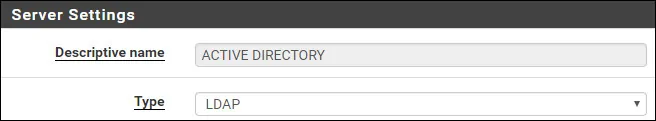

في منطقة إعدادات الملقم، قم بإجراء التكوين التالي:

• اسم الوصف: الدليل النشط

• النوع: LDAP

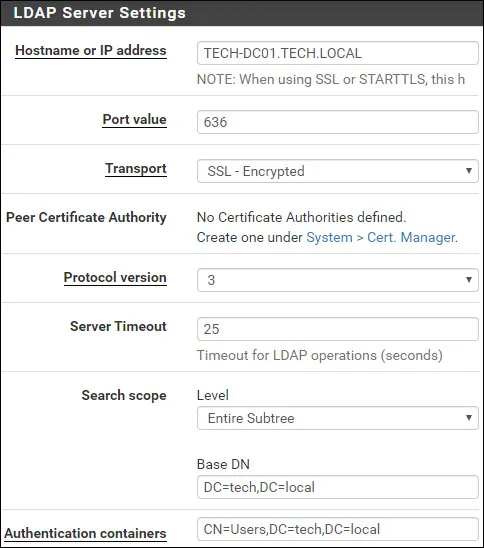

في منطقة إعدادات LDAP Server، قم بإجراء التكوين التالي:

• اسم المضيف أو عنوان IP - TECH-DC01. التكنولوجيا. المحليه

• قيمة الميناء - 636

• النقل - SSL - مشفرة

• إصدار البروتوكول - 3

• مهلة الخادم - 25

• نطاق البحث - الشجرة الفرعية بأكملها

• قاعدة DN - dc = التكنولوجيا، dc = المحلية

• حاويات المصادقة - CN = المستخدمين ، DC = التكنولوجيا ، DC = المحلية

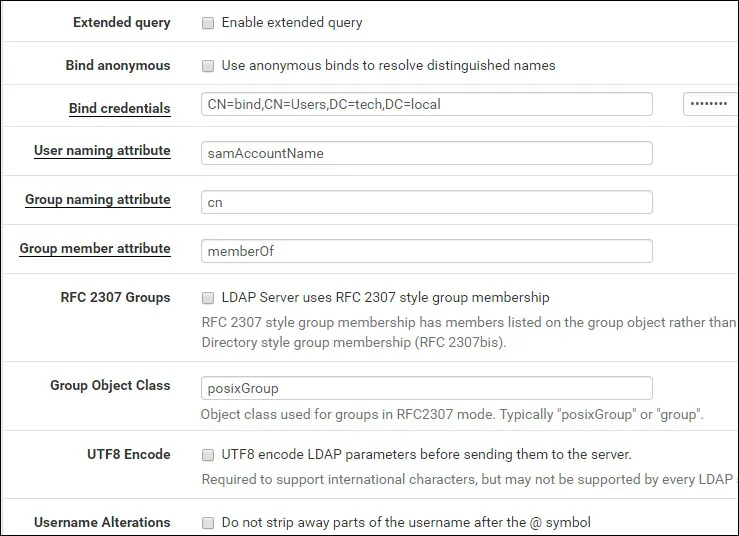

• استعلام ممتد - معطل

• ربط مجهول - معطل

• ربط وثائق التفويض - CN = ربط، CN = المستخدمين، DC = التكنولوجيا، DC = المحلية

• ربط بيانات الاعتماد كلمة المرور - كلمة مرور حساب المستخدم BIND

• القالب الأولي - Microsoft AD

• سمة تسمية المستخدم - samAccountName

• سمة تسمية المجموعة - cn

• سمة عضو المجموعة - عضو في

• RFC 2307 مجموعات - المعوقين

• فئة كائن المجموعة - posixGroup

• UTF8 ترميز - المعوقين

• تعديلات اسم المستخدم - معطل

تحتاج إلى تغيير TECH-DC01. التكنولوجيا. LOCAL إلى اسم مضيف وحدة تحكم المجال الخاص بك.

تحتاج إلى تغيير معلومات المجال لتعكس بيئة الشبكة الخاصة بك.

تحتاج إلى تغيير بيانات اعتماد الربط لتعكس بيئة الشبكة.

انقر على زر حفظ لإنهاء التكوين.

في مثالنا، قمنا بتكوين مصادقة خادم Ldap على FIREWal PFSense.

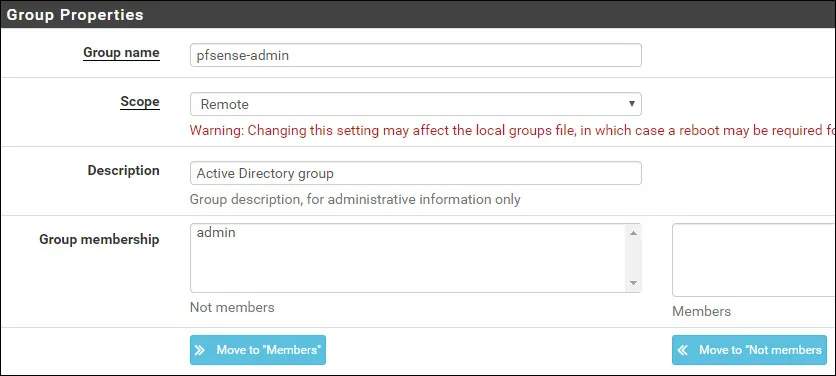

PFSense - اختبار مصادقة الدليل النشط

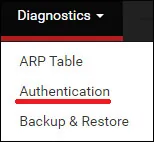

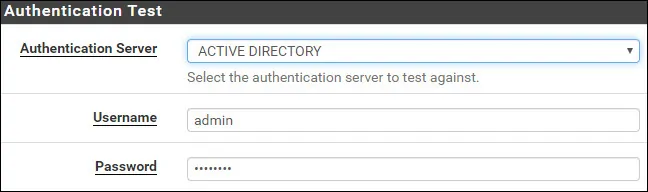

الوصول إلى القائمة التشخيص Pfsense وحدد خيار المصادقة.

حدد خادم مصادقة الدليل النشط.

أدخل اسم المستخدم المسؤول وكلمة المرور الخاصة به وانقر على زر الاختبار.

إذا نجح الاختبار الخاص بك، يجب أن تشاهد الرسالة التالية.

تهانينا! تم تكوين مصادقة خادم PFsense LDAPS على "الدليل النشط" بشكل ناجح.

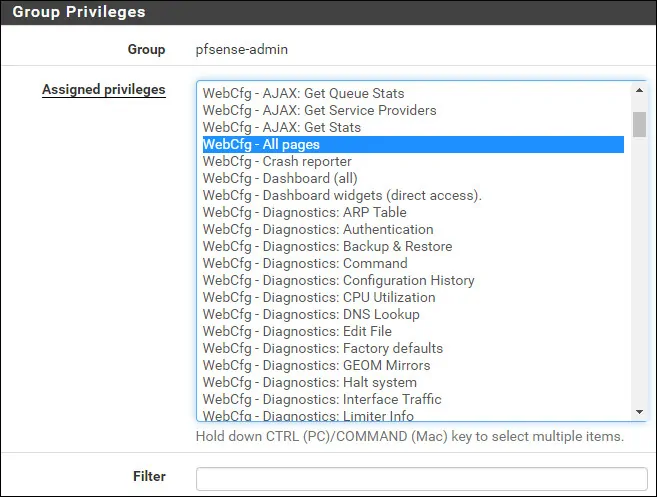

PFSense - إذن مجموعة الدليل النشط

الوصول إلى قائمة نظام Pfsense وتحديد خيار إدارة المستخدم.

على شاشة مدير المستخدم، قم بالوصول إلى علامة التبويب المجموعات وانقر على زر إضافة.

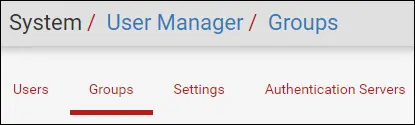

على شاشة إنشاء المجموعة، قم بإجراء التكوين التالي:

• اسم المجموعة - pfsense-admin

• النطاق - عن بعد

• الوصف - مجموعة الدليل النشط

انقر على زر حفظ، سيتم إرسالك مرة أخرى إلى شاشة تكوين المجموعة.

الآن ، تحتاج إلى تحرير أذونات مجموعة pfsense-admin.

على خصائص مجموعة pfsense-admin، حدد موقع منطقة الامتيازات المعينة وانقر على زر إضافة.

في منطقة امتياز المجموعة، قم بإجراء التكوين التالي:

• الامتيازات المخصصة - WebCfg - جميع الصفحات

انقر على زر حفظ لإنهاء التكوين.

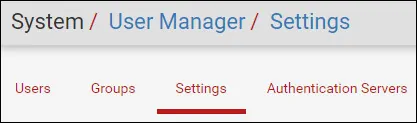

PFSense - تمكين مصادقة الدليل النشط

الوصول إلى قائمة نظام Pfsense وتحديد خيار إدارة المستخدم.

على شاشة مدير المستخدم، يمكنك الوصول إلى علامة التبويب الإعدادات.

على شاشة الإعدادات، حدد خادم مصادقة الدليل النشط.

انقر على زر الحفظ والاختبار.

بعد الانتهاء من التكوين الخاص بك ، يجب تسجيل الخروج من واجهة الويب Pfsense.

حاول تسجيل الدخول باستخدام المستخدم المسؤول وكلمة المرور من قاعدة بيانات "الدليل النشط".

على شاشة تسجيل الدخول، استخدم المستخدم المسؤول وكلمة المرور من قاعدة بيانات "الدليل النشط".

• Username: admin

• كلمة المرور: أدخل كلمة مرور الدليل النشط.

تهانينا! لقد قمت بتكوين مصادقة PFSense لاستخدام قاعدة بيانات الدليل النشط.