Vil du lære, hvordan du konfigurerer PFsense Active Directory-godkendelse ved hjælp af LDAP via SSL? I dette selvstudium skal vi vise dig, hvordan du godkender PFSense-brugere i Active Directory-databasen ved hjælp af LDAPS-protokollen til en krypteret forbindelse.

• Pfsense 2.4.4-p3

• Windows 2012 R2

PFsense Relaterede Selvstudium:

På denne side tilbyder vi hurtig adgang til en liste over tutorials relateret til pfSense.

Selvstudium - Installation af Active Directory i Windows

• IP - 192.168.15.10.

• Operacional System - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory Domain: TECH.LOCAL

Hvis du allerede har et Active Directory-domæne, kan du springe denne del af selvstudiet over.

Åbn programmet Serverstyring.

Få adgang til menuen Administrer, og klik på Tilføj roller og funktioner.

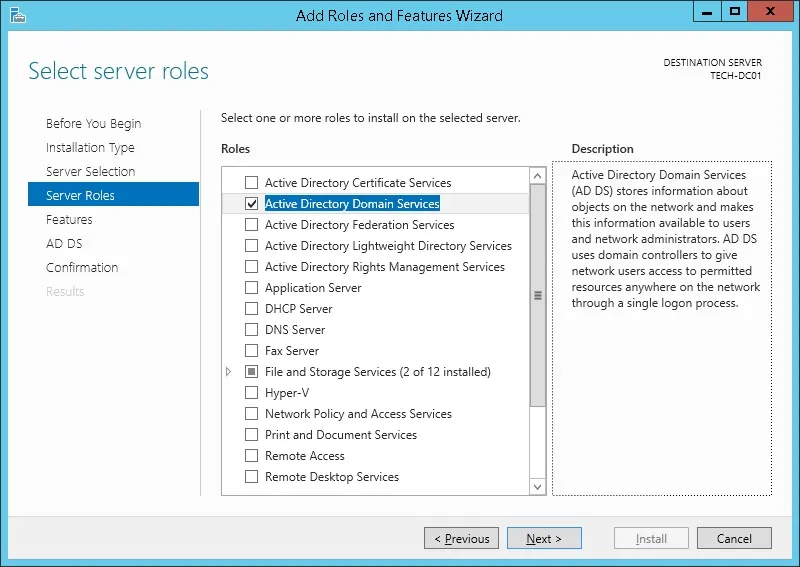

Få adgang til serverrolleskærmen, vælg Active Directory-domænetjenesten, og klik på knappen Næste.

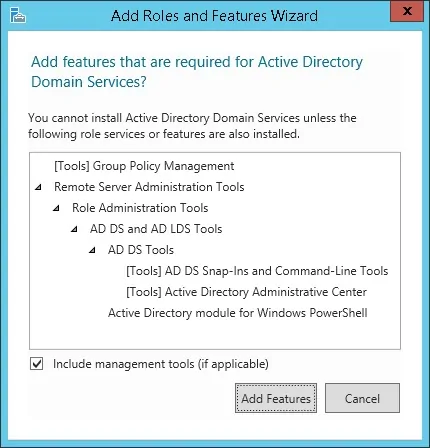

Klik på knappen Tilføj funktioner på følgende skærmbillede.

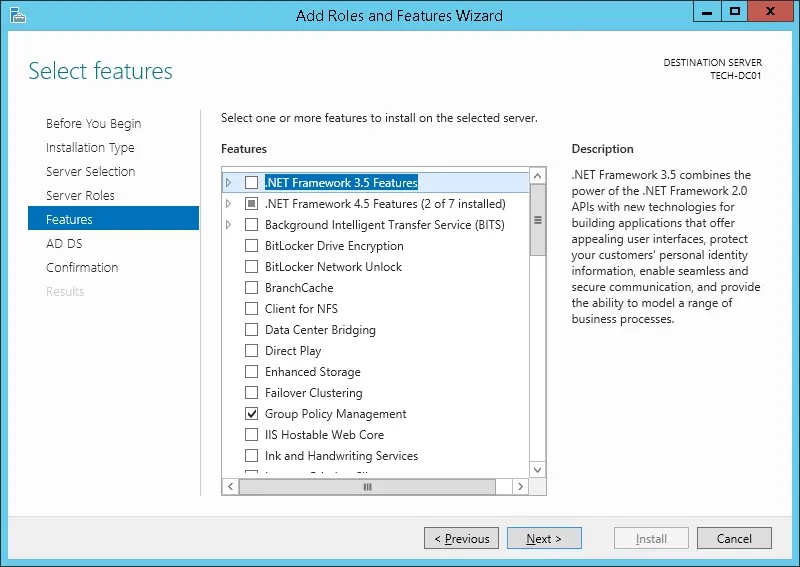

Bliv ved med at klikke på knappen Næste, indtil du når det sidste skærmbillede.

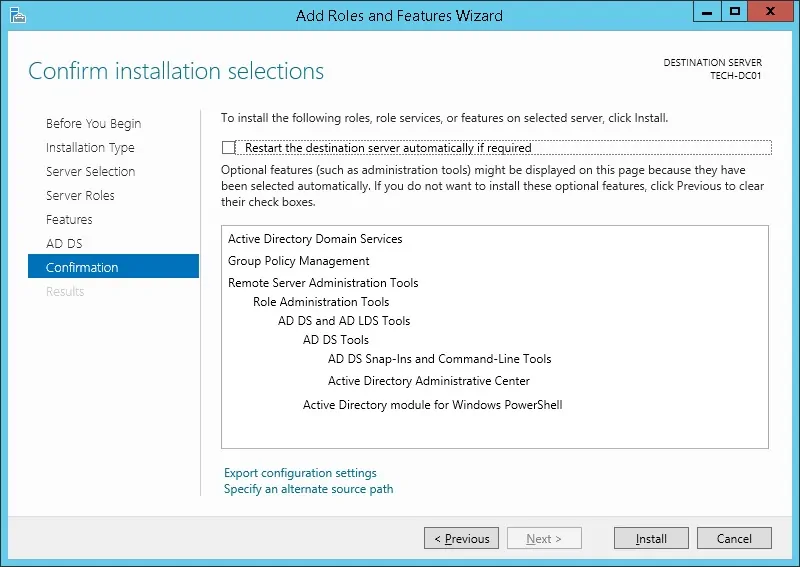

Klik på knappen Installer på bekræftelsesskærmen.

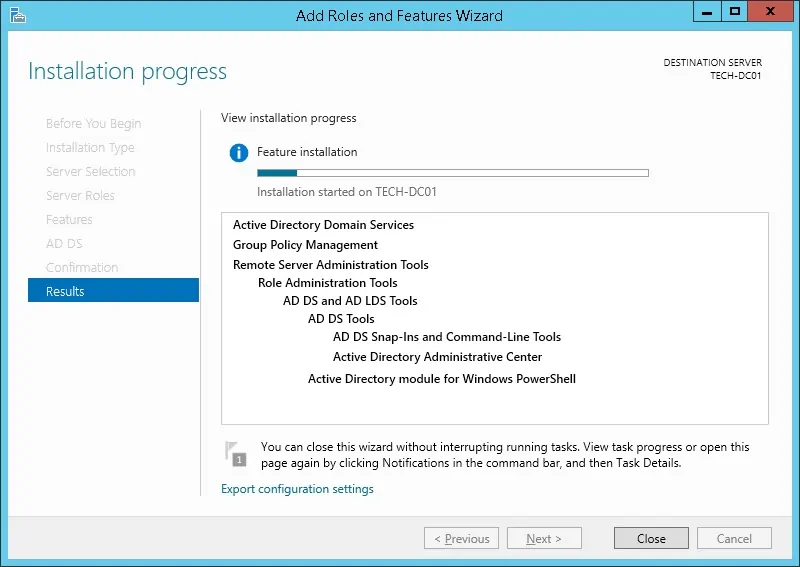

Vent med at fuldføre installationen af Active Directory.

Åbn programmet Serverstyring.

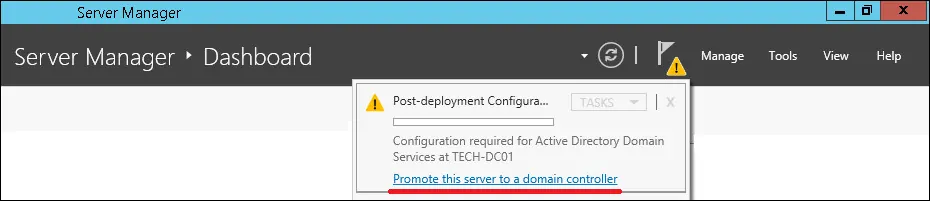

Klik på menuen med det gule flag, og vælg muligheden for at promovere denne server til en domænecontroller

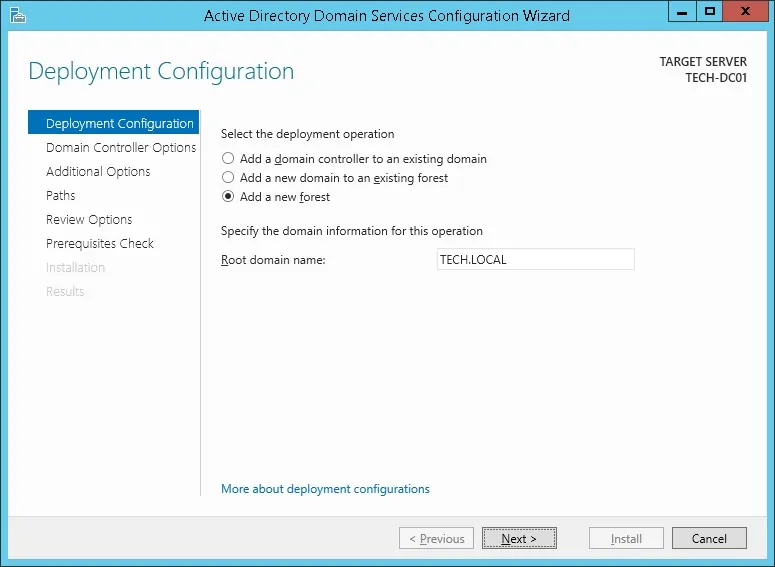

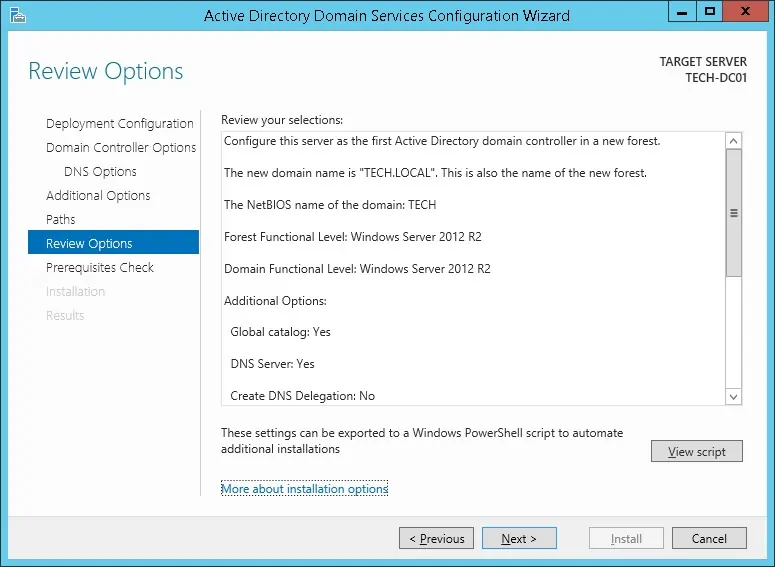

Vælg indstillingen Tilføj et nyt område, og angiv et roddomænenavn.

I vores eksempel har vi skabt et nyt domæne med navnet: TECH. Lokale.

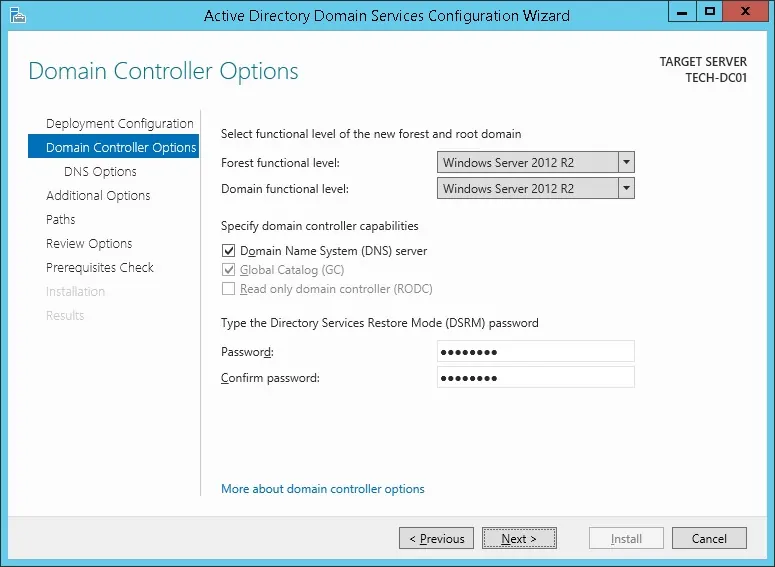

Angiv en adgangskode for at sikre Active Directory-gendannelsen.

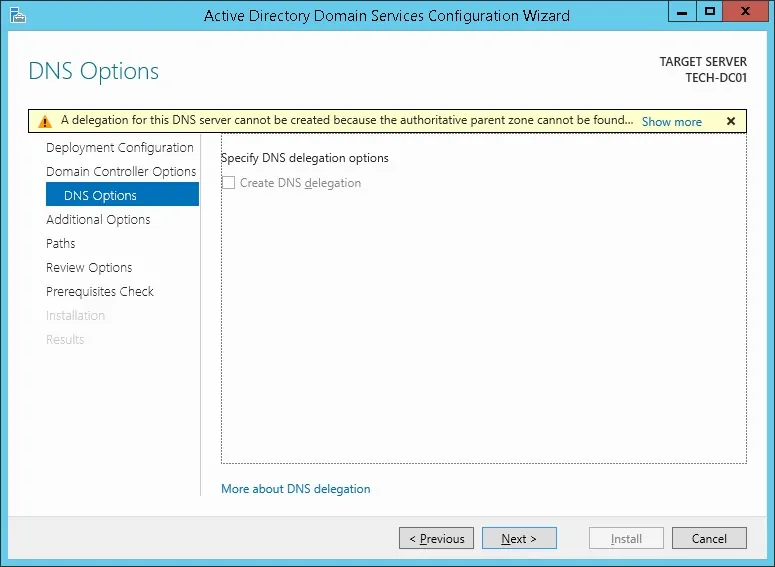

Klik på knappen Næste på skærmbilledet DNS-indstillinger.

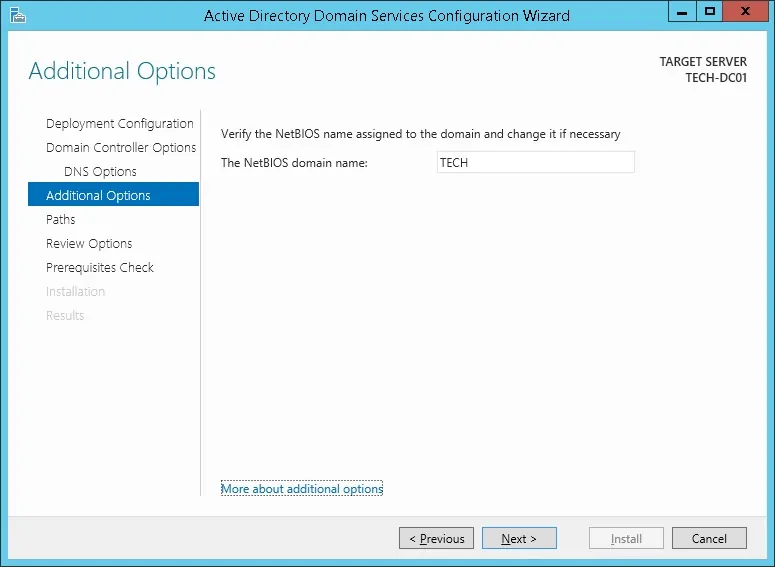

Bekræft det Netbios-navn, der er tildelt dit domæne, og klik på knappen Næste.

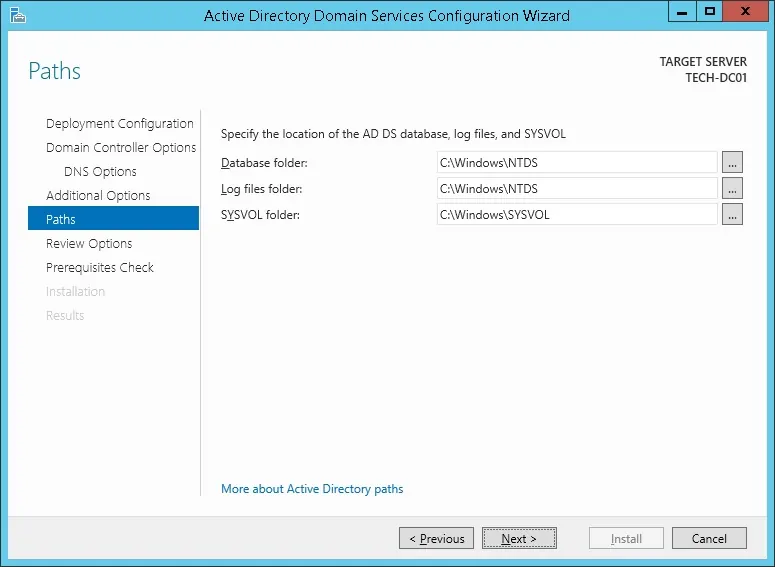

Klik på knappen Næste.

Gennemgå dine konfigurationsindstillinger, og klik på knappen Næste.

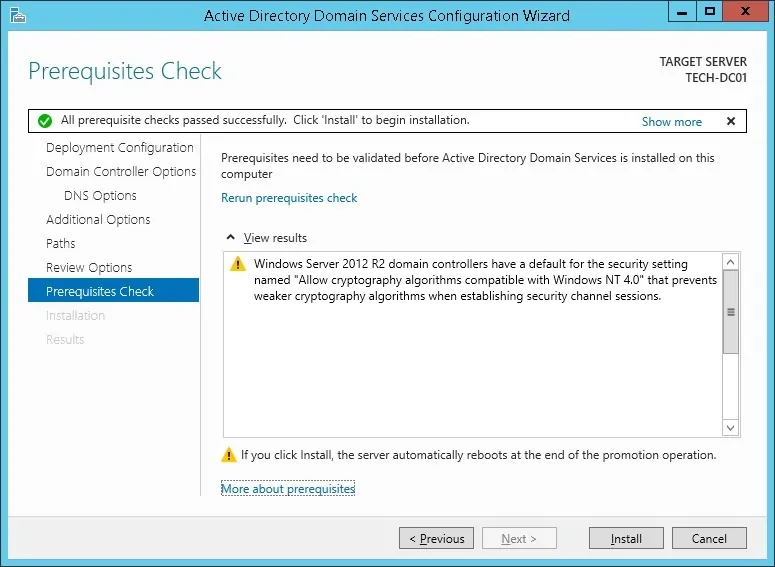

Klik på knappen Installer på skærmbilledet Kontrol af forudsætninger.

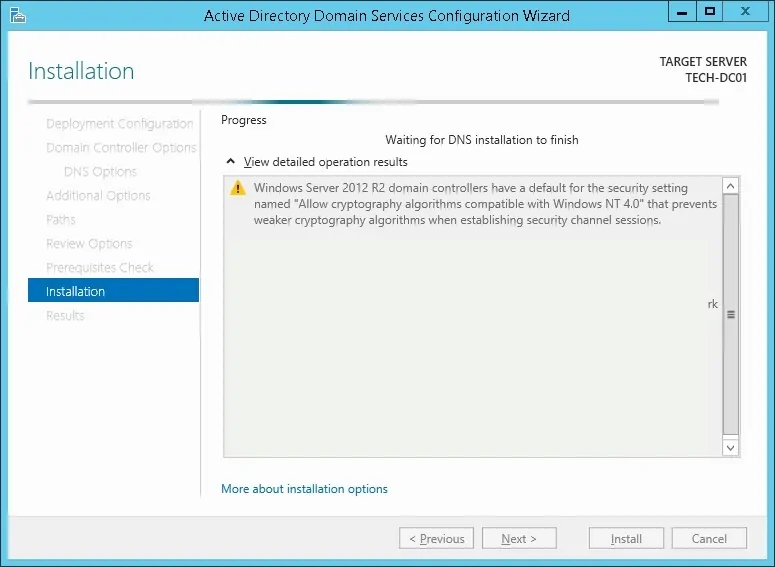

Vent med at afslutte Konfigurationen af Active Directory.

Når active directory-installationen er afsluttet, genstartes computeren automatisk

Du er færdig med konfigurationen af Active Directory på Windows-serveren.

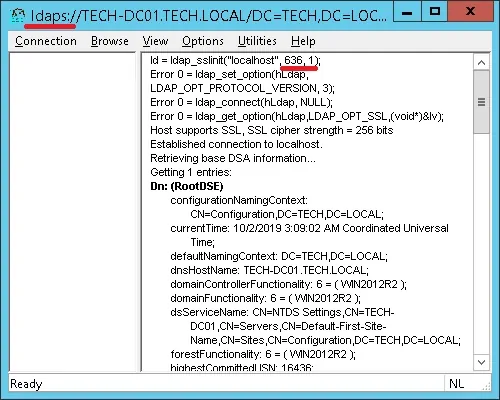

PFSense - Test af LDAP over SSL kommunikation

Vi er nødt til at teste, om din domænecontroller tilbyder LDAP over SSL-tjenesten på port 636.

På domænecontrolleren skal du åbne startmenuen og søge efter LDP-programmet.

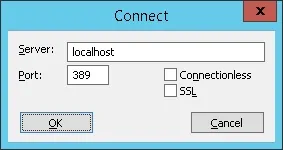

Lad os først teste, om din domænecontroller tilbyder LDAP-tjenesten på port 389.

Få adgang til menuen Forbindelse, og vælg indstillingen Opret forbindelse.

Prøv at oprette forbindelse til localhost ved hjælp af TCP-porten 389.

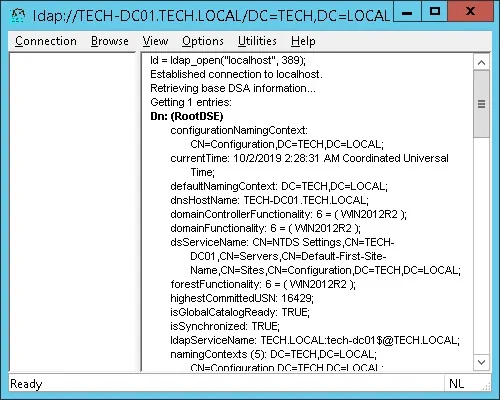

Du bør kunne oprette forbindelse til LDAP-tjenesten på localhost-porten 389.

Nu skal vi teste, om din domænecontroller tilbyder LDAP over SSL-tjenesten på port 636.

Åbn et nyt LDP-programvindue, og prøv at oprette forbindelse til den lokalehost ved hjælp af TCP-porten 636.

Markér afkrydsningsfeltet SSL, og klik på knappen Ok.

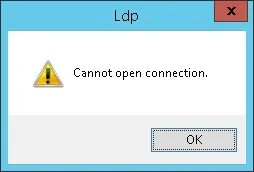

Hvis systemet viser en fejlmeddelelse, tilbyder domænecontrolleren endnu ikke LDAPS-tjenesten.

For at løse dette, vil vi installere en Windows Certificeringsmyndighed på den næste del af denne tutorial.

Hvis du kunne oprette forbindelse til localhost på port 636 ved hjælp af SSL-kryptering, kan du springe den næste del af dette selvstudium over.

Selvstudium - Installation af nøglecenter på Windows

Vi skal installere Tjenesten For Windows-nøglecenter.

Det lokale nøglecenter forsyner domænecontrolleren med et certifikat, der gør det muligt for LDAPS-tjenesten at fungere på TCP-port 636.

Åbn programmet Serverstyring.

Få adgang til menuen Administrer, og klik på Tilføj roller og funktioner.

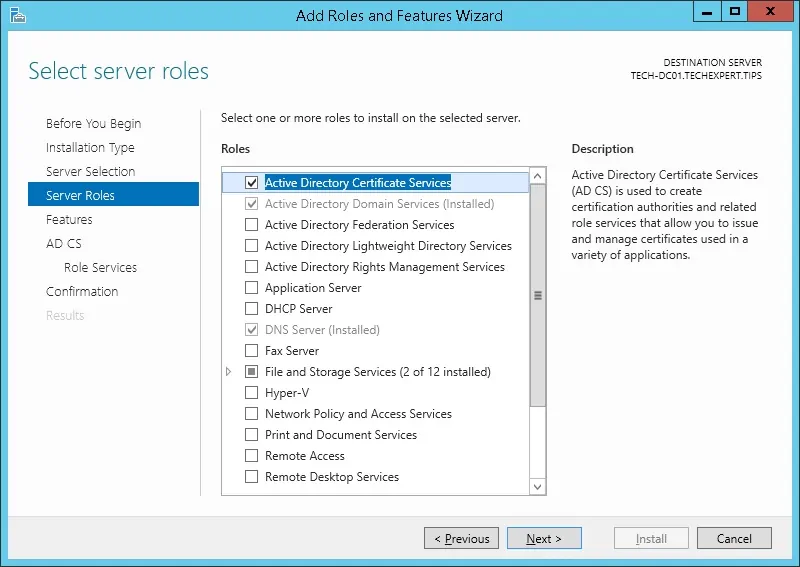

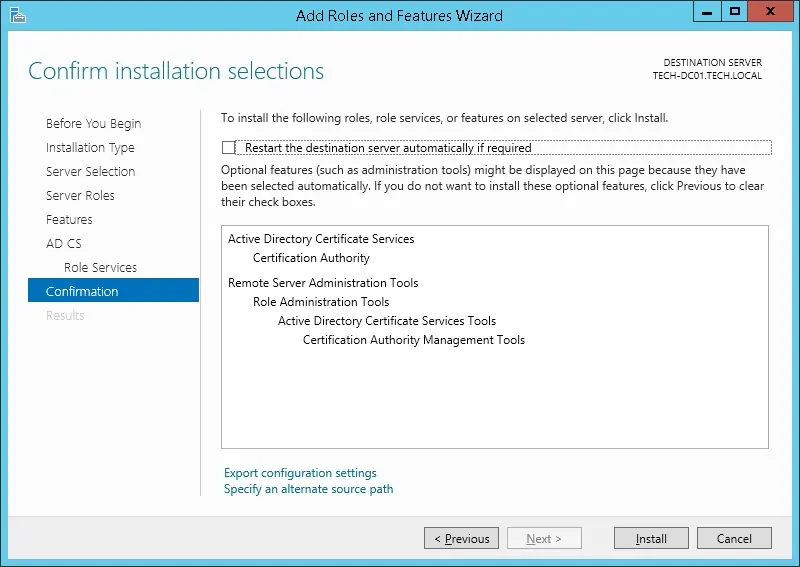

Få adgang til serverrolleskærmen, vælg Active Directory-certifikattjenester, og klik på knappen Næste.

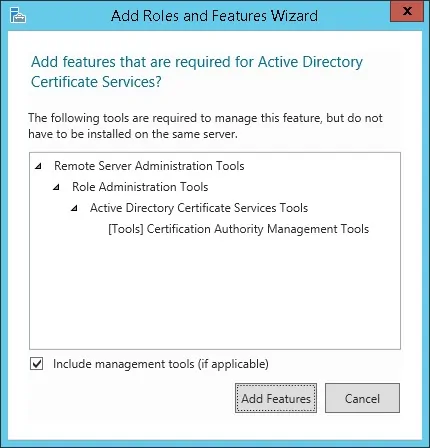

Klik på knappen Tilføj funktioner på følgende skærmbillede.

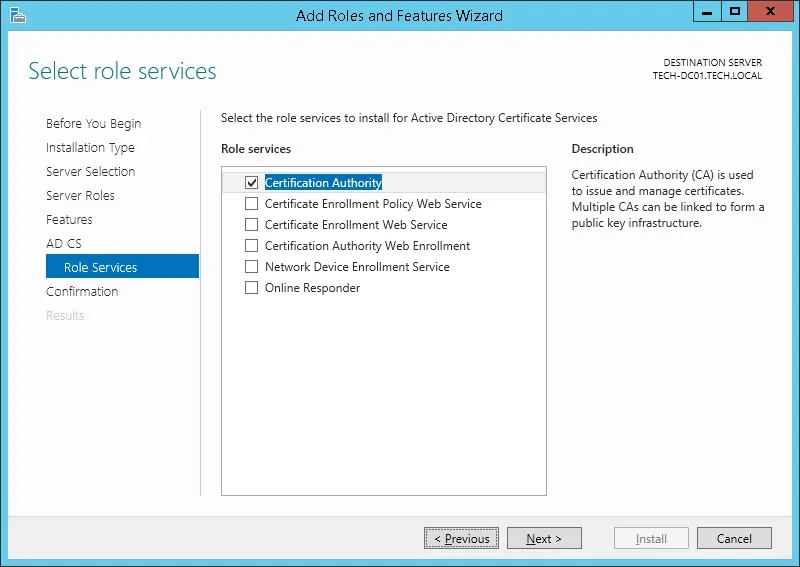

Bliv ved med at klikke på knappen Næste, indtil du når rolletjenesteskærmen.

Aktivér indstillingen Nøglecenter, og klik på knappen Næste.

Klik på knappen Installer på bekræftelsesskærmen.

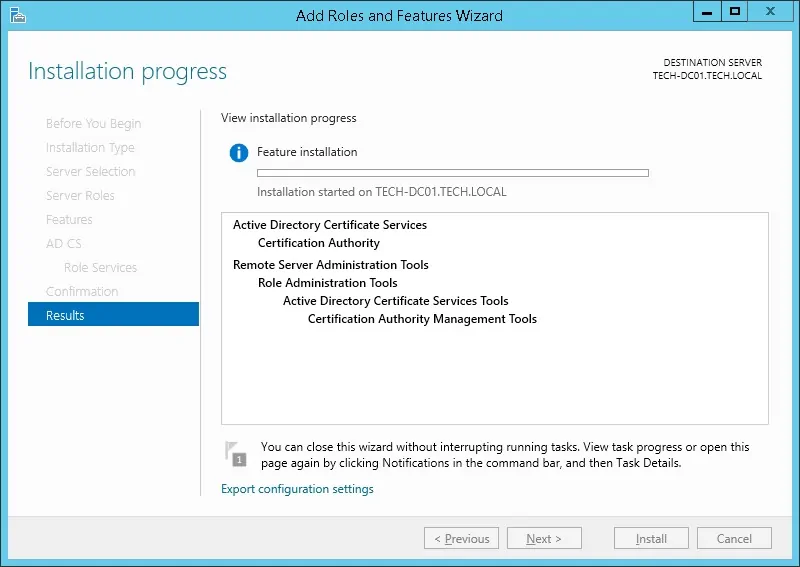

Vent installationen af nøglecenteret for at afslutte.

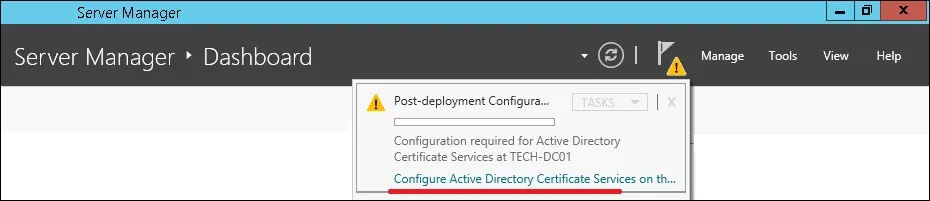

Åbn programmet Serverstyring.

Klik på menuen med gult flag, og vælg indstillingen: Konfigurere Active Directory-certifikattjenester

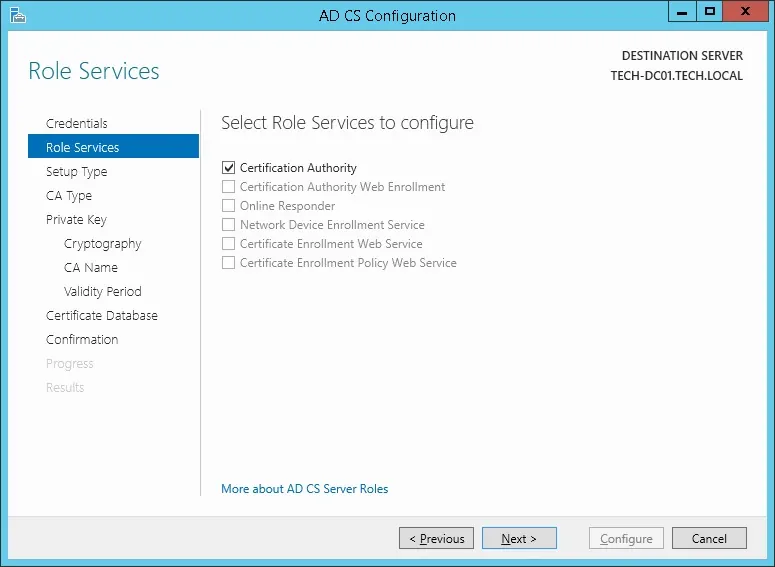

Klik på knappen Næste på skærmbilledet Legitimationsoplysninger.

Vælg indstillingen Nøglecenter, og klik på knappen Næste.

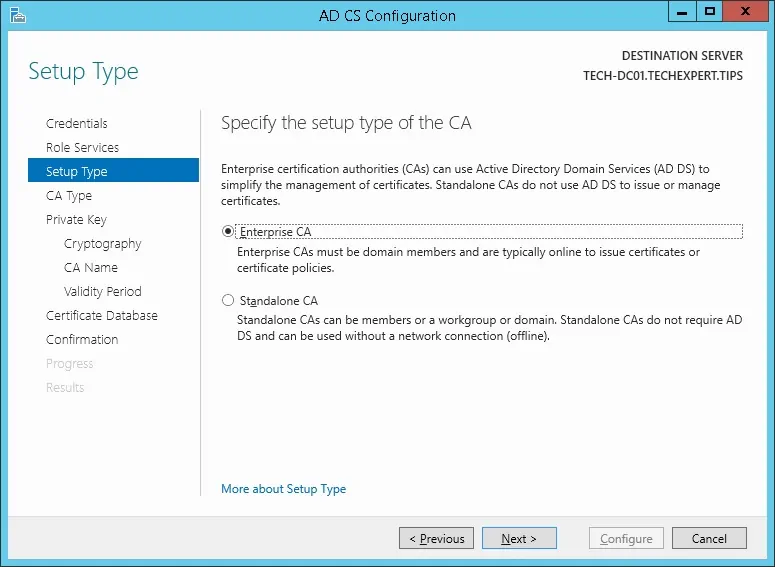

Vælg indstillingen Virksomheds-nøglecenter, og klik på knappen Næste.

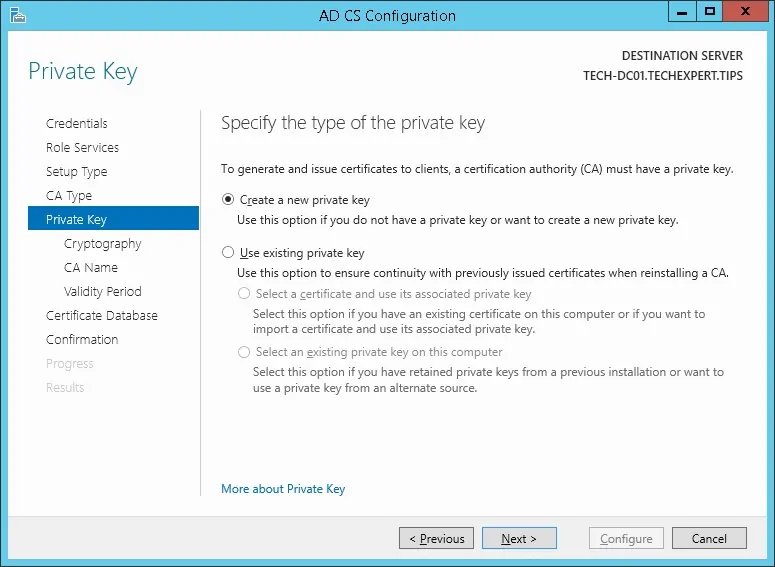

Vælg indstillingen Opret en ny privat nøgle, og klik på knappen Næste.

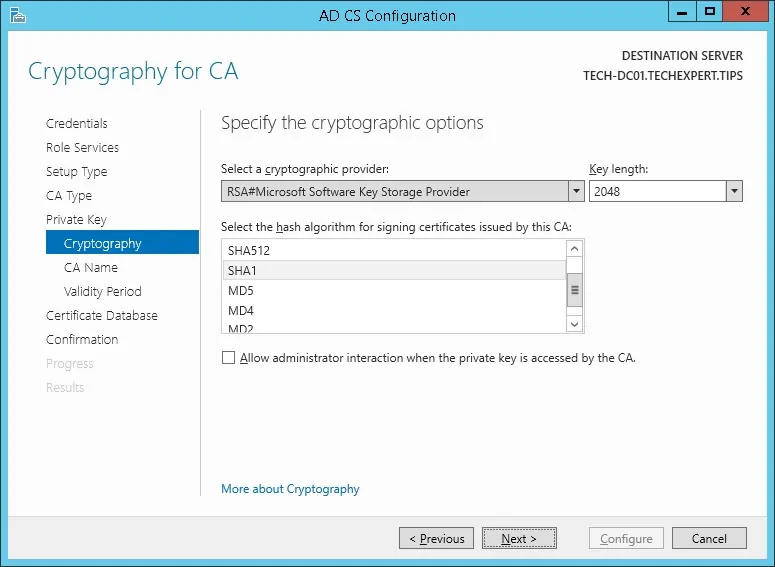

Behold standardkryptografikonfigurationen, og klik på knappen Næste.

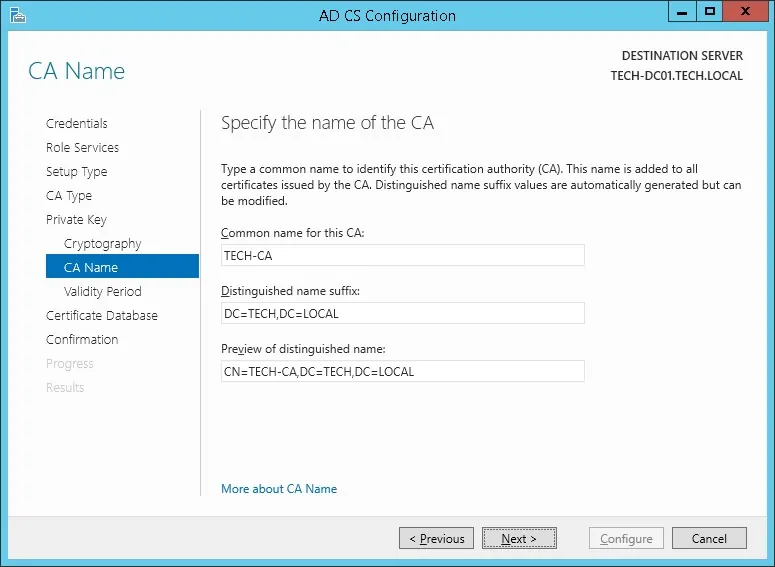

Angiv et fælles navn til nøglecenteret, og klik på knappen Næste.

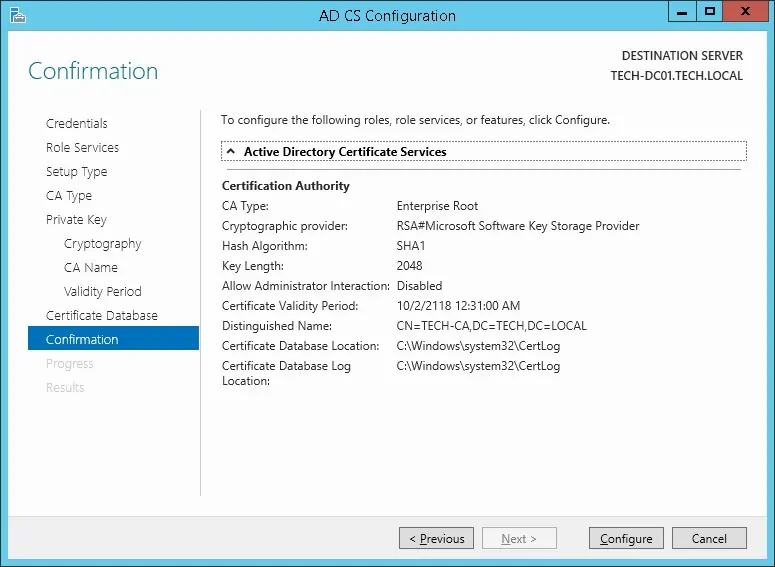

I vores eksempel sætter vi det fælles navn: TECH-CA

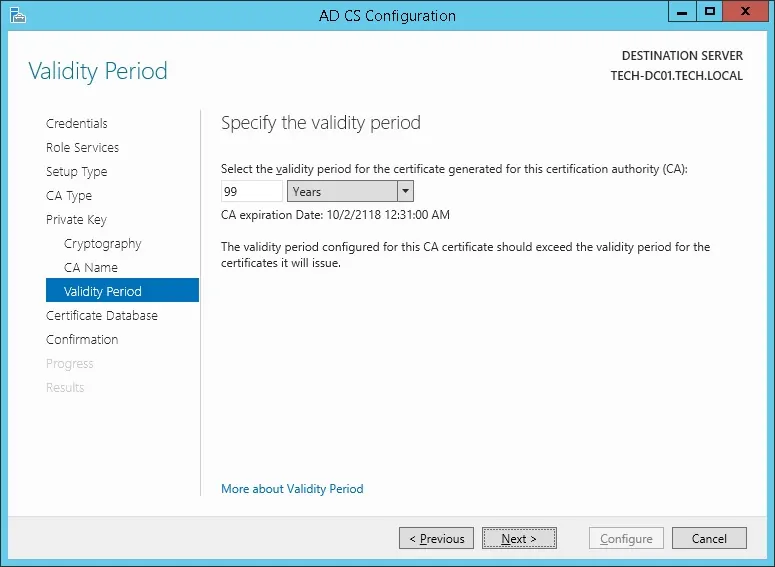

Angiv Windows-certificeringsmyndighedens gyldighedsperiode.

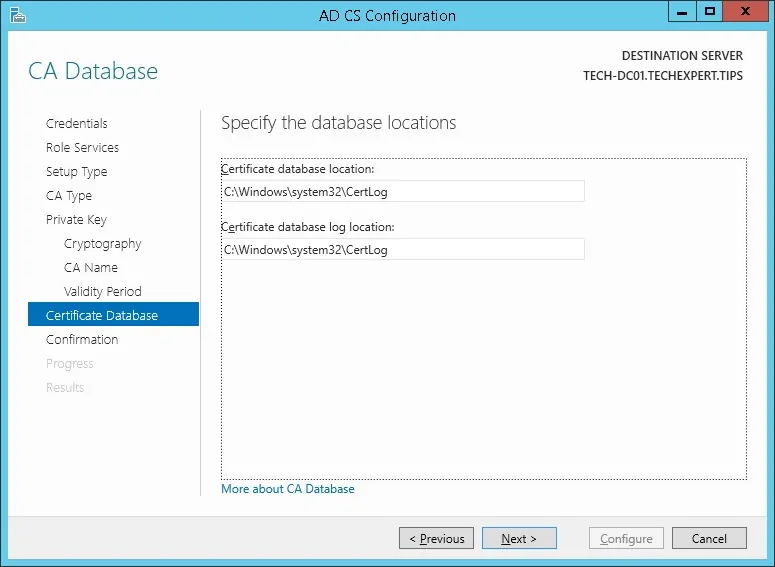

Behold standarddatabaseplaceringen for Windows-nøglecenteret.

Kontroller oversigten, og klik på knappen Konfigurer.

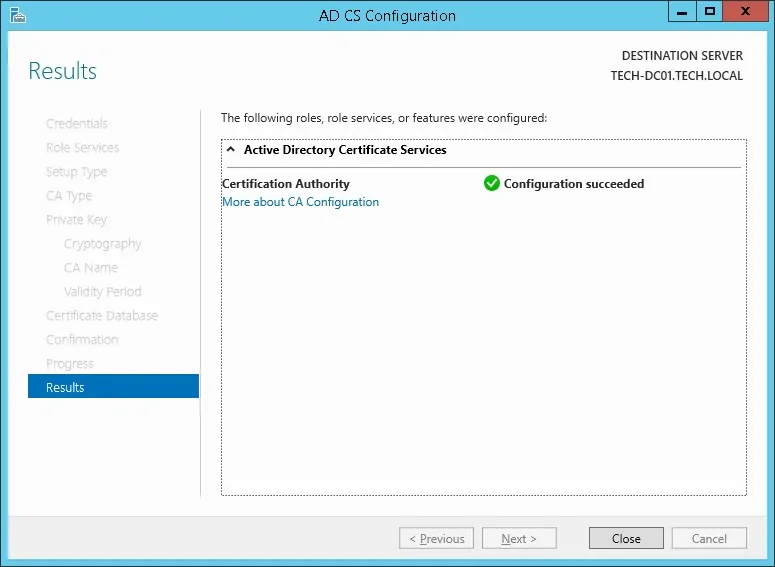

Vent på, at installationen af Windows Server-servernøglecenteret er afsluttet.

Når du har afsluttet installationen af nøglecenteret, skal du genstarte computeren.

Du er færdig med installationen af Windows-nøglecenteret.

PFSense - Test af LDAP over SSL Kommunikation Igen

Vi er nødt til at teste, om din domænecontroller tilbyder LDAP over SSL-tjenesten på port 636.

Når certificeringsmyndigheden er færdig med installationen, skal du vente 5 minutter og genstarte domænecontrolleren.

I starttiden anmoder domænecontrolleren automatisk om et servercertifikat fra det lokale nøglecenter.

Når du har fået servercertifikatet, vil domænecontrolleren begynde at tilbyde LDAP-tjenesten via SSL på 636-porten.

På domænecontrolleren skal du åbne startmenuen og søge efter LDP-programmet.

Få adgang til menuen Forbindelse, og vælg indstillingen Opret forbindelse.

Prøv at oprette forbindelse til localhost ved hjælp af TCP-porten 636.

Markér afkrydsningsfeltet SSL, og klik på knappen Ok.

Prøv at oprette forbindelse til localhost ved hjælp af TCP-porten 636.

Markér afkrydsningsfeltet SSL, og klik på knappen Ok.

Denne gang bør du kunne oprette forbindelse til LDAP-tjenesten på localhost-porten 636.

Hvis du ikke kan oprette forbindelse til port 636, skal du genstarte computeren igen og vente 5 minutter mere.

Det kan tage engang, før domænecontrolleren modtager det certifikat, der er anmodet om fra nøglecenteret.

Selvstudium - Firewall til Windows-domænecontroller

Vi skal oprette en firewallregel på Windows-domænecontrolleren.

Denne firewallregel tillader Pfsense-serveren at forespørge på Active Directory-databasen.

Åbn programmet Windows Firewall med avanceret sikkerhed på domænecontrolleren

Opret en ny indgående firewallregel.

Vælg indstillingen PORT.

Vælg TCP-indstillingen.

Vælg indstillingen Specifikke lokale porte.

Angiv TCP-port 636.

Vælg indstillingen Tillad forbindelsen.

Markér indstillingen DOMÆNE.

Markér indstillingen PRIVAT.

Markér indstillingen OFFENTLIG.

Angiv en beskrivelse af firewallreglen.

Tillykke, du har oprettet den nødvendige firewallregel.

Denne regel tillader Pfsense at forespørge i Active Directory-databasen.

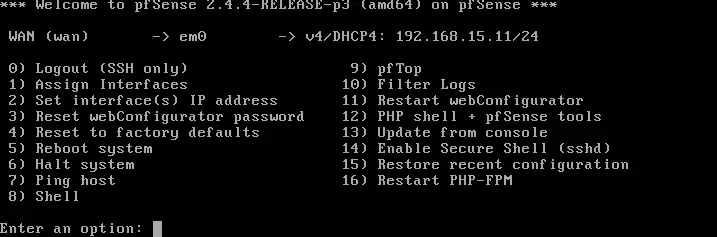

Selvstudium - Forberedelse af PFSense LDAPS-kommunikationen

Få adgang til PFsense-konsolmenuen, og vælg indstillingsnummer 8 for at få adgang til kommandolinjen.

Brug følgende kommando til at teste LDAPS-kommunikationen.

Det vil forsøge at få en kopi af domænecontrollercertifikatet.

Husk, at du skal ændre IP-adressen ovenfor til din domænecontroller.

Systemet skal vise en kopi af certifikatet domain controller.

PFsense-firewallen skal kunne kommunikere med domænecontrolleren ved hjælp af dens DNS-navn. (FQDN)

Pfsense kan bruge domænecontrolleren som EN DNS-server for at kunne oversætte TECH-DC01. Tech. LOKAL til IP-adressen 192.168.15.10.

Brug PING-kommandoen til at kontrollere, om PFsense-firewallen kan oversætte værtsnavnet til IP-adressen.

I vores eksempel var Pfsense firewall i stand til at oversætte TECH-DC01. Tech. LOKALT værtsnavn til 192.168.15.10.

Selvstudium - Oprettelse af Windows-domænekonto

Dernæst skal vi oprette mindst to konti i Active Directory-databasen.

ADMIN-kontoen vil blive brugt til at logge ind på Pfsense-webgrænsefladen.

BIND-kontoen bruges til at forespørge i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny konto i objektbeholderen Brugere.

Oprette en ny konto med navnet: administrator

Adgangskode konfigureret til ADMIN bruger: 123qwe..

Denne konto vil blive brugt til at godkende som administrator på Pfsense-webgrænsefladen.

Oprette en ny konto med navnet: bind

Adgangskode konfigureret til BIND-brugeren: 123qwe..

Denne konto bruges til at forespørge på de adgangskoder, der er gemt i Active Directory-databasen.

Tillykke, du har oprettet de nødvendige Active Directory-konti.

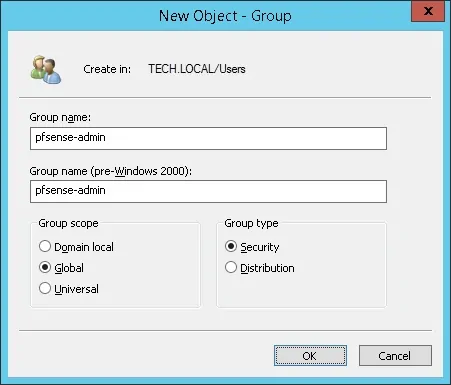

Selvstudium – Oprettelse af Windows-domænegruppe

Dernæst skal vi oprette mindst én gruppe i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny gruppe i objektbeholderen Brugere.

Oprette en ny gruppe med navnet: pfsense-admin

Medlemmer af denne gruppe vil have administratortilladelsen på PFsense-webgrænsefladen.

Vigtigt! Tilføj administratorbrugeren som medlem af pfsense-admin-gruppen.

Tillykke, du har oprettet den nødvendige Active Directory-gruppe.

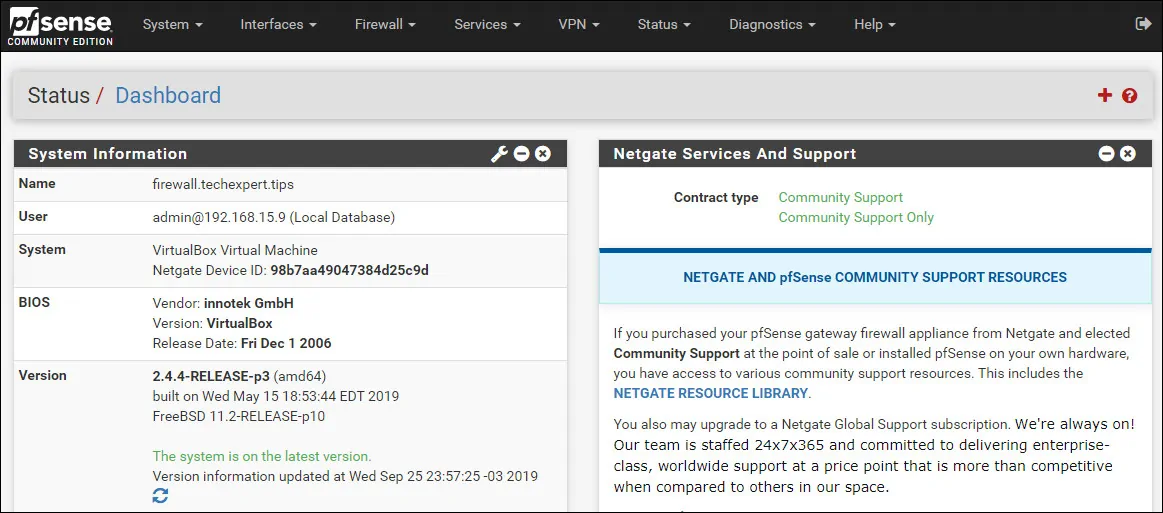

PFSense - PFSense LDAPS-godkendelse på Active Directory

Åbn en browsersoftware, indtast IP-adressen på din Pfsense-firewall, og få adgang til webgrænsefladen.

I vores eksempel blev følgende webadresse indtastet i browseren:

• https://192.168.15.11

Pfsense-webgrænsefladen skal præsenteres.

Angiv logonoplysningerne for Pfsense Default Password på prompt-skærmen.

• Brugernavn: admin

• Adgangskode: pfsense

Efter et vellykket login, vil du blive sendt til Pfsense Dashboard.

Få adgang til menuen Pfsense System, og vælg indstillingen Brugerstyring.

På skærmbilledet Brugeradministrator skal du åbne fanen Godkendelsesservere og klikke på knappen Tilføj.

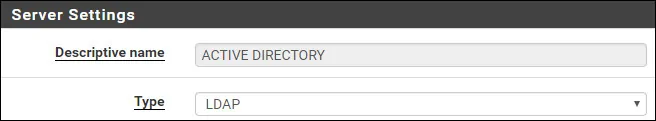

Udfør følgende konfiguration i området Serverindstillinger:

• Beskrivelsesnavn: ACTIVE DIRECTORY

• Type: LDAP

Udfør følgende konfiguration i området indstillinger for LDAP Server:

• Hostname eller IP-adresse - TECH-DC01. Tech. Lokale

• Portværdi - 636

• Transport - SSL - Krypteret

• Protokolversion - 3

• Server Timeout - 25

• Search Scope - Entire Subtree

• Base DN - dc=tech,dc=local

• Authentication containers - CN=Users,DC=tech,DC=local

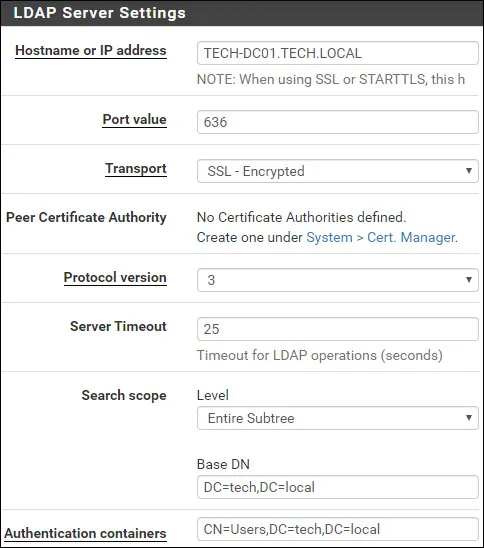

• Extended query - Disabled

• Bind anonymous - Disabled

• Bind credentials - CN=bind,CN=Users,DC=tech,DC=local

• Bind credentials Password - Password of the BIND user account

• Initial Template - Microsoft AD

• User naming attribute - samAccountName

• Group naming attribute - cn

• Group member attribute - memberOf

• RFC 2307 Groups - Disabled

• Group Object Class - posixGroup

• UTF8 Encode - Disabled

• Username Alterations - Disabled

Du er nødt til at ændre TECH-DC01. Tech. LOKAL til værtsnavnet for domænecontrolleren.

Du skal ændre domæneoplysningerne, så de afspejler netværksmiljøet.

Du skal ændre de bindende legitimationsoplysninger, så de afspejler netværksmiljøet.

Klik på knappen Gem for at afslutte konfigurationen.

I vores eksempel har vi konfigureret Ldap-servergodkendelsen på PFSense-brandstationen.

PFSense - Test af Active Directory-godkendelse

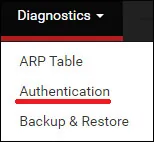

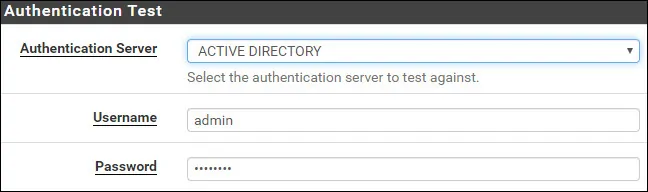

Få adgang til menuen Pfsense Diagnostics, og vælg indstillingen Godkendelse.

Vælg Active Directory-godkendelsesserveren.

Indtast Admin brugernavn, dens adgangskode og klik på test-knappen.

Hvis testen lykkes, får du vist følgende meddelelse.

Tillykke! PFsense LDAPS-servergodkendelsen på Active Directory blev konfigureret korrekt.

PFSense - Tilladelse til Active Directory-gruppe

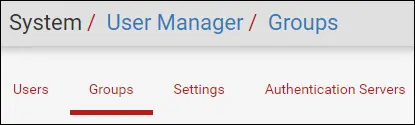

Få adgang til menuen Pfsense System, og vælg indstillingen Brugerstyring.

På skærmbilledet Brugeradministrator skal du åbne fanen Grupper og klikke på knappen Tilføj.

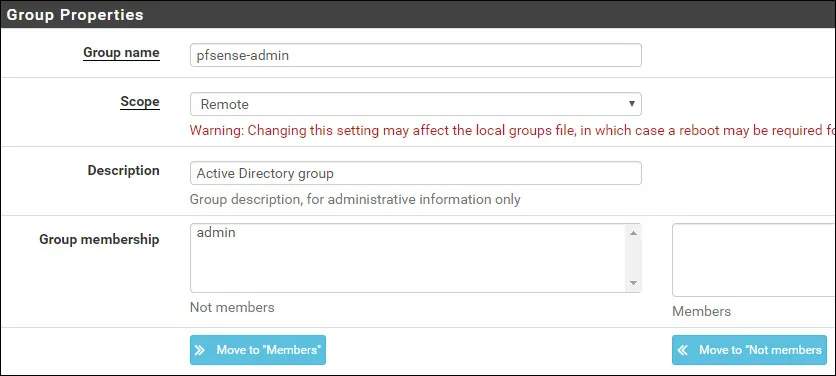

Udfør følgende konfiguration på skærmbilledet Gruppeoprettelse:

• Group name - pfsense-admin

• Scope - Remote

• Description - Active Directory group

Klik på gem-knappen, vil du blive sendt tilbage til gruppens konfiguration skærmen.

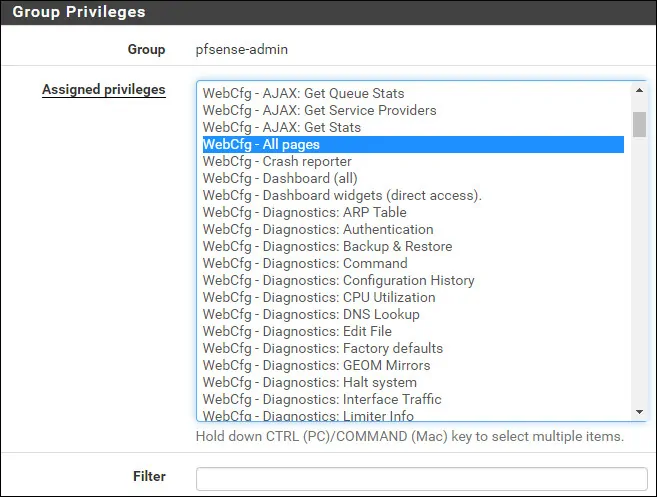

Nu skal du redigere tilladelserne for pfsense-admin-gruppen.

Find området Tildelte rettigheder i egenskaberne for pfsense-admin, og klik på knappen Tilføj.

Udfør følgende konfiguration i området Grupperettigheder:

• Assigned privileges - WebCfg - All pages

Klik på knappen Gem for at afslutte konfigurationen.

PFSense - Aktiver Active Directory-godkendelse

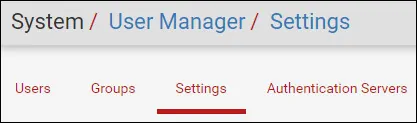

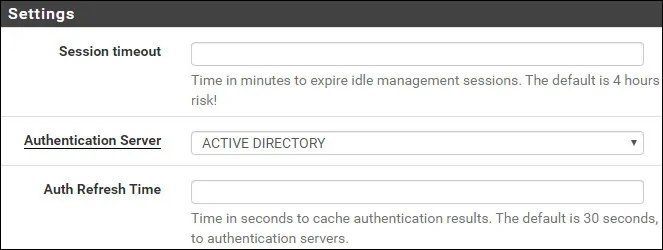

Få adgang til menuen Pfsense System, og vælg indstillingen Brugerstyring.

Få adgang til fanen Indstillinger på skærmbilledet Brugeradministrator.

Vælg Active directory-godkendelsesserveren på skærmbilledet Indstillinger.

Klik på knappen Gem og test.

Når du har afsluttet konfigurationen, skal du logge af Pfsense-webgrænsefladen.

Prøv at logge på ved hjælp af administratorbrugeren og adgangskoden fra Active Directory-databasen.

Brug administratorbrugeren og adgangskoden fra Active Directory-databasen på logonskærmen.

• Brugernavn: admin

• Adgangskode: Angiv adgangskoden til active directory.

Tillykke! Du har konfigureret PFSense-godkendelsen til at bruge Active Directory-databasen.