Möchten Sie erfahren, wie Sie eine Gruppenrichtlinie so konfigurieren, dass ein Benutzerkonto nach 3 falschen Anmeldeversuchen für 5 Minuten deaktiviert wird? In diesem Tutorial zeigen wir Ihnen, wie Sie eine Gruppenrichtlinie erstellen, um ein Benutzerkonto nach falschen Anmeldeversuchen auf einem Computer mit Windows zu sperren.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

Hardwareliste:

Im folgenden Abschnitt wird die Liste der Geräte angezeigt, die zum Erstellen dieses Windows-Tutorials verwendet wurden.

Jede der oben aufgeführten Hardwarestücke finden Sie auf der Amazon-Website.

Windows-bezogenes Tutorial:

Auf dieser Seite bieten wir schnellen Zugriff auf eine Liste von Tutorials zu Windows.

Tutorial - Erstellen des Gruppenrichtlinienobjekts zum Sperren von Benutzerkonten

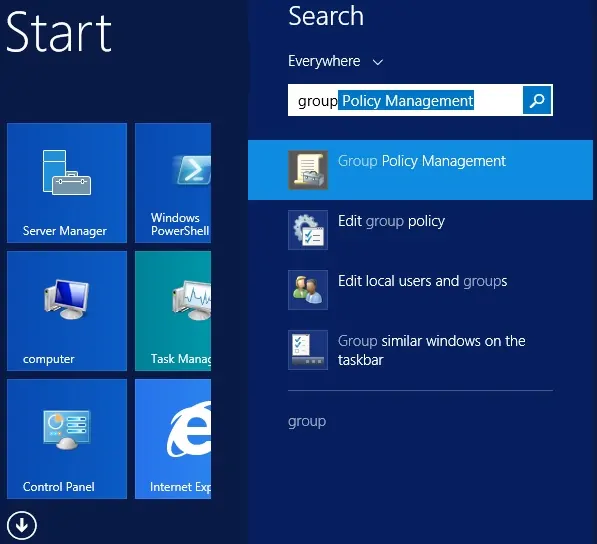

Öffnen Sie auf dem Domänencontroller das Gruppenrichtlinienverwaltungstool.

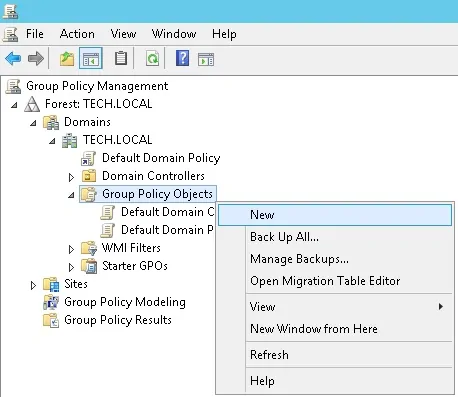

Erstellen Sie eine neue Gruppenrichtlinie.

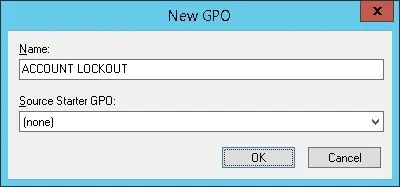

Geben Sie einen Namen für die neue Gruppenrichtlinie ein.

In unserem Beispiel wurde das neue Gruppenrichtlinienobjekt mit dem Namen: ACCOUNT LOCKOUT.

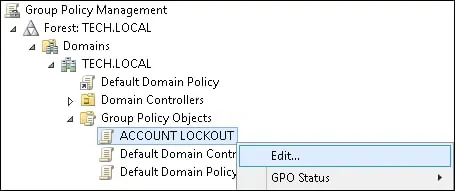

Erweitern Sie auf dem Bildschirm Gruppenrichtlinienverwaltung den Ordner mit dem Namen Gruppenrichtlinienobjekte.

Klicken Sie mit der rechten Maustaste auf Ihr neues Gruppenrichtlinienobjekt, und wählen Sie die Option Bearbeiten aus.

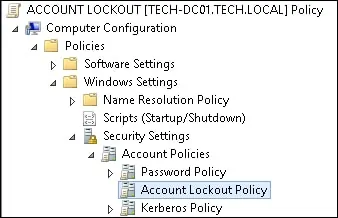

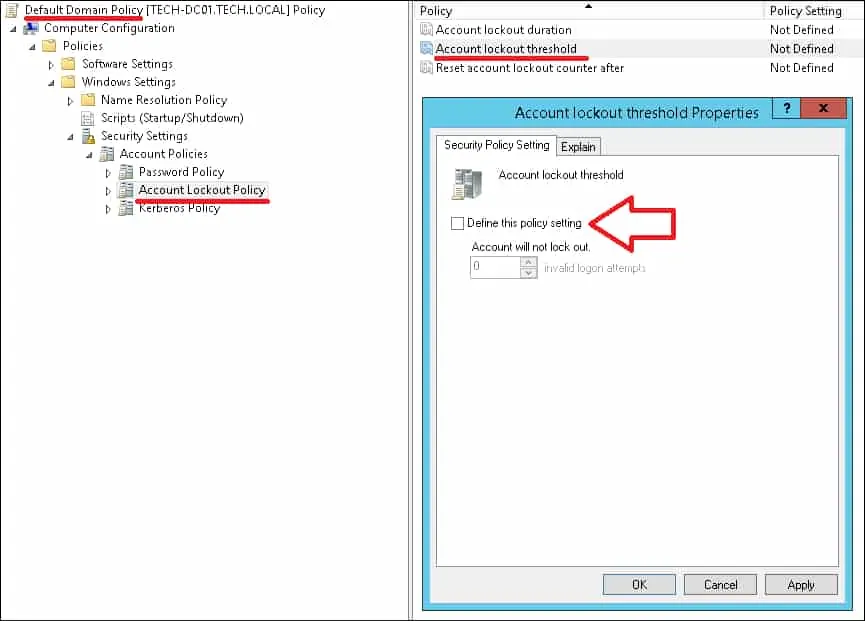

Erweitern Sie auf dem Bildschirm des Gruppenrichtlinien-Editors den Ordner Computerkonfiguration, und suchen Sie das folgende Element.

Wir werden nur Computerkonfigurationen ändern.

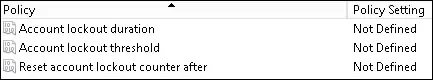

Auf der rechten Seite wird die Liste der verfügbaren Konfigurationsoptionen angezeigt.

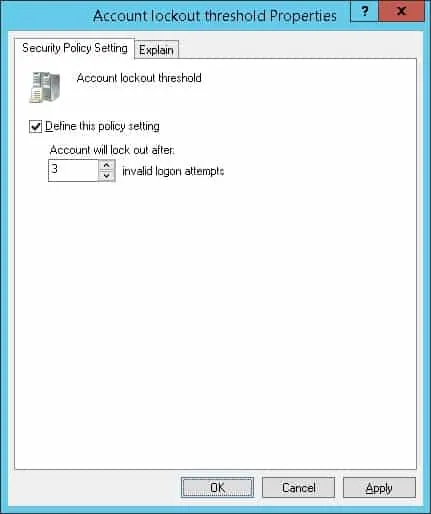

Zugriff auf das Element mit dem Namen: Schwellenwert für die Kontosperrung.

Legen Sie die Anzahl der ungültigen Anmeldeversuche fest, bevor das Benutzerkonto gesperrt wird.

In unserem Beispiel blockiert der vierte falsche Anmeldeversuch das Benutzerkonto.

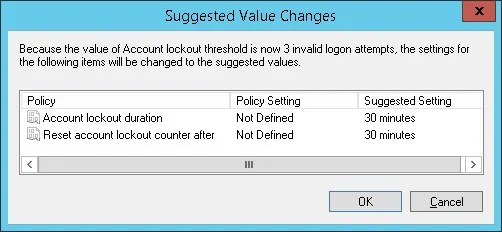

Das System konfiguriert die Sperrdauer automatisch auf 30 Minuten.

Zugriff auf das Element mit dem Namen: Kontosperrungsdauer.

Legen Sie fest, wie viele Minuten ein gesperrtes Konto gesperrt bleibt.

In unserem Beispiel bleibt das Konto für 5 Minuten gesperrt.

Nach 5 Minuten wird das Konto automatisch entsperrt.

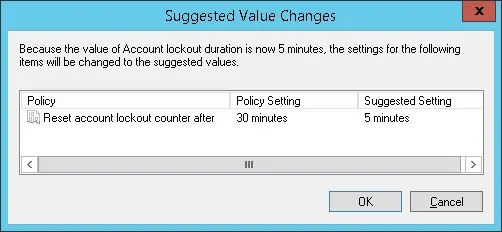

Das System konfiguriert den Sperrzähler automatisch so, dass er nach der gleichen Zeit zurückgesetzt wird.

Wenn die Kontosperrungsdauer auf 0 festgelegt ist, bleibt das Benutzerkonto gesperrt.

Zum Speichern der Gruppenrichtlinienkonfiguration müssen Sie den Gruppenrichtlinien-Editor schließen.

Nur wenn Sie den Gruppenrichtlinieneditor schließen, speichert das System Ihre Konfiguration.

Die Standarddomänenrichtlinie verfügt bereits über eine Konfiguration für die Kontosperrungsrichtlinie.

Die Standarddomänenrichtlinie ist so festgelegt, dass niemals ein Benutzerkonto blockiert wird.

Bevor Sie Ihre Kontosperrrichtlinie aktivieren, müssen Sie diesen Teil der Konfiguration in der Standarddomänenrichtlinie deaktivieren.

Herzlichen glückwunsch! Sie haben die GPO-Erstellung abgeschlossen.

Tutorial - Anwenden des Gruppenrichtlinienobjekts zum Erzwingen der Kontosperrung

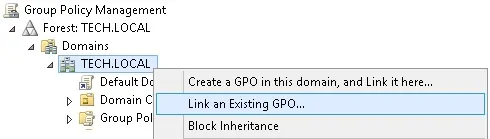

Auf dem Bildschirm Gruppenrichtlinienverwaltung müssen Sie mit der rechten Maustaste auf die gewünschte Organisationseinheit klicken und die Option zum Verknüpfen eines vorhandenen Gruppenrichtlinienobjekts auswählen.

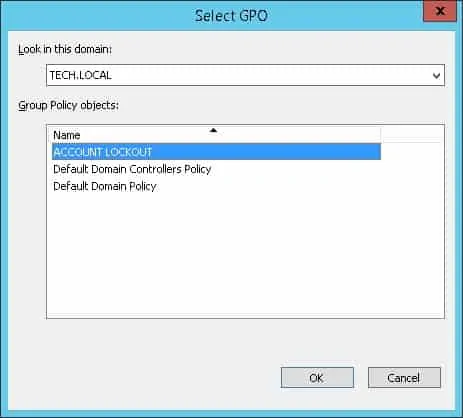

In unserem Beispiel verknüpfen wir die Gruppenrichtlinie mit dem Namen ACCOUNT LOCKOUT mit dem Stamm der Domäne.

Nach der Anwendung des Gruppenrichtlinienobjekts müssen Sie 10 oder 20 Minuten warten.

Während dieser Zeit wird das Gruppenrichtlinienobjekt auf andere Domänencontroller repliziert.

Um die Konfiguration zu testen, müssen Sie 4 falsche Anmeldeversuche ausführen.

Ihr Benutzerkonto sollte nach 4 falschen Anmeldeversuchen automatisch gesperrt werden.