Haluatko oppia määrittämään iDrac LDAP -todennuksen Active Directoryssa? Tässä opetusohjelmassa näytämme sinulle, miten iDrac-käyttäjät todennetaan Microsoft Windowsin Active Directory -tietokannan ja LDAP: n SSL-protokollan avulla.

• iDrac 8

• Windows 2012 R2

Tärkeää! Muista, että vain LDAP SSL: n yli on tuettu.

Ensinnäkin opetamme sinulle, miten Active-hakemisto asennetaan ja LDAP SSL-ominaisuus otetaan käyttöön Active directory -palvelimessa.

Copyright © 2018-2021-kirjoittanut Techexpert.tips.

Kaikki oikeudet pidätetään. Mitään tämän julkaisun osaa ei saa jäljentää, levittää tai lähettää missään muodossa tai millään tavalla ilman julkaisijan etukäteen antamaa kirjallista lupaa.

Laiteluettelo

Täältä löydät luettelon laitteista, joita käytetään tämän opetusohjelman luomiseen.

Tämä linkki näyttää myös tämän opetusohjelman luomiseen käytetyn ohjelmistoluettelon.

Dell iDRAC -soittolista:

Tällä sivulla tarjoamme nopean pääsyn luetteloon videoista, jotka liittyvät Dell iDRAC: hen.

Älä unohda tilata youtube-kanavaamme nimeltä FKIT.

Dell iDRAC liittyvä opetusohjelma:

Tällä sivulla tarjoamme nopean pääsyn luetteloon opetusohjelmia, jotka liittyvät Dell iDRAC.

Opetusohjelma - Active Directoryn asennus Windowsiin

• IP - 192.168.15.10.

• Operacional System - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory Domain: TECH.LOCAL

Jos sinulla on jo Active Directory -toimialue, voit ohittaa opetusohjelman tämän osan.

Avaa Server Manager -sovellus.

Siirry Hallinta-valikkoon ja napsauta Lisää rooleja ja ominaisuuksia.

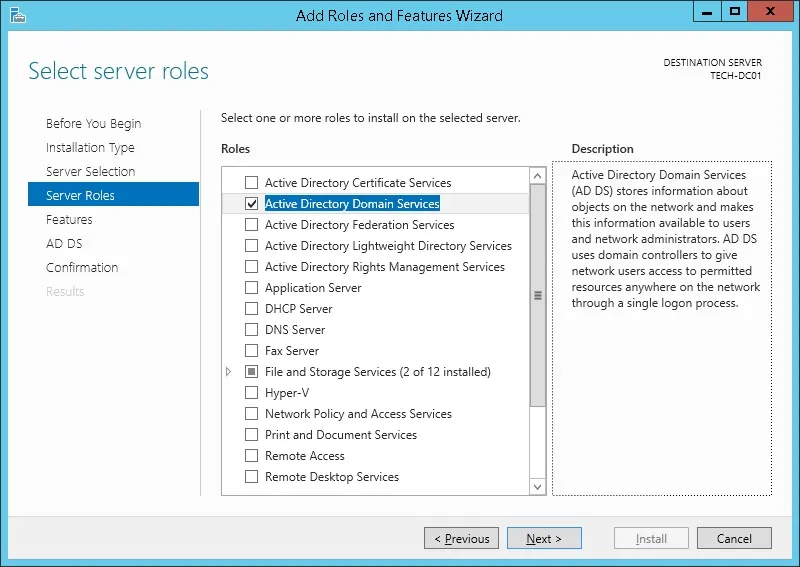

Siirry Palvelimen rooli -näyttöön, valitse Active Directory -toimialuepalvelu ja napsauta Seuraava-painiketta.

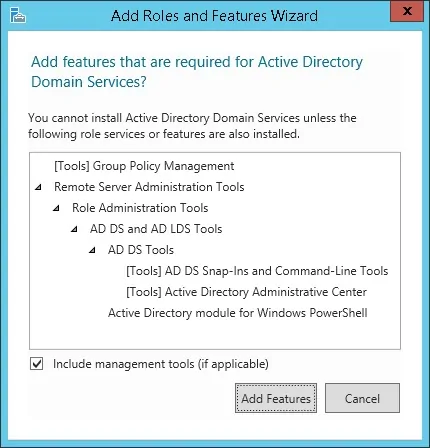

Napsauta seuraavassa näytössä Lisää ominaisuuksia -painiketta.

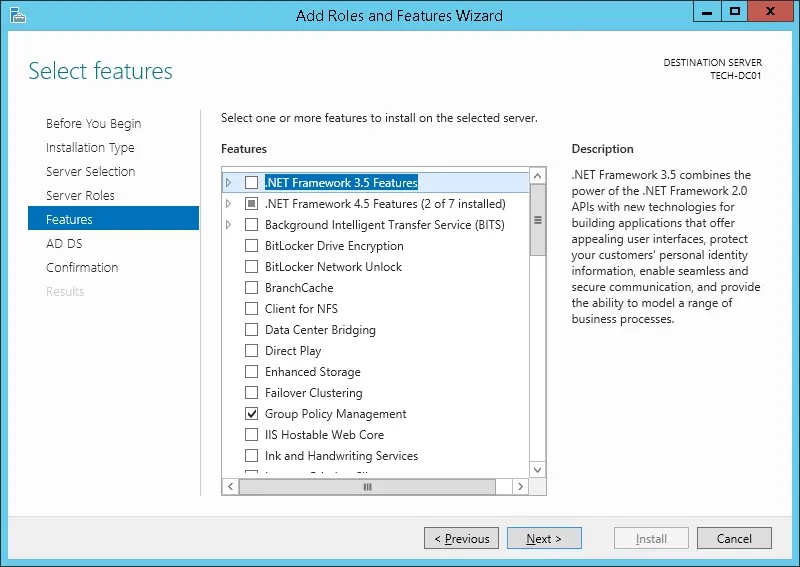

Jatka Seuraava-painikkeen napsauttamista, kunnes saavut viimeiseen näyttöön.

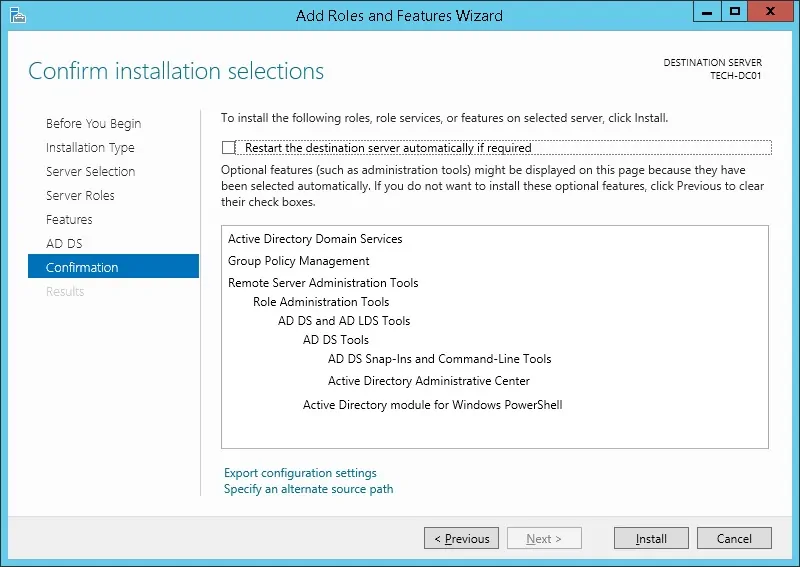

Napsauta vahvistusnäytössä Asenna-painiketta.

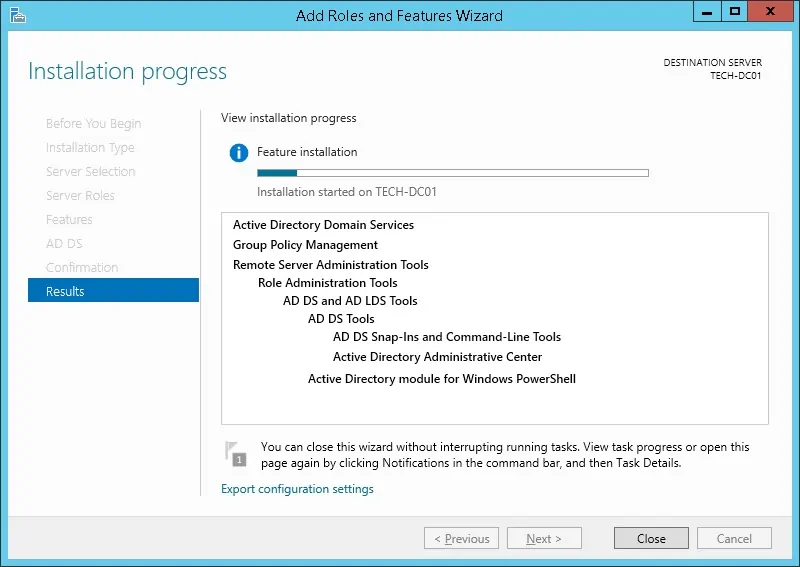

Odota Active Directoryn asennusta loppuun.

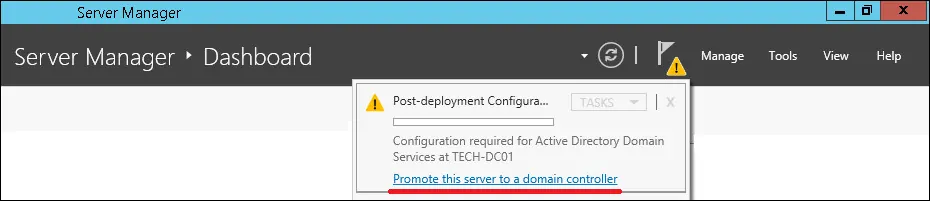

Avaa Server Manager -sovellus.

Napsauta keltainen lippu -valikkoa ja valitse vaihtoehto, jolla tämä palvelin voidaan ylentää toimialueen ohjauskoneeseen

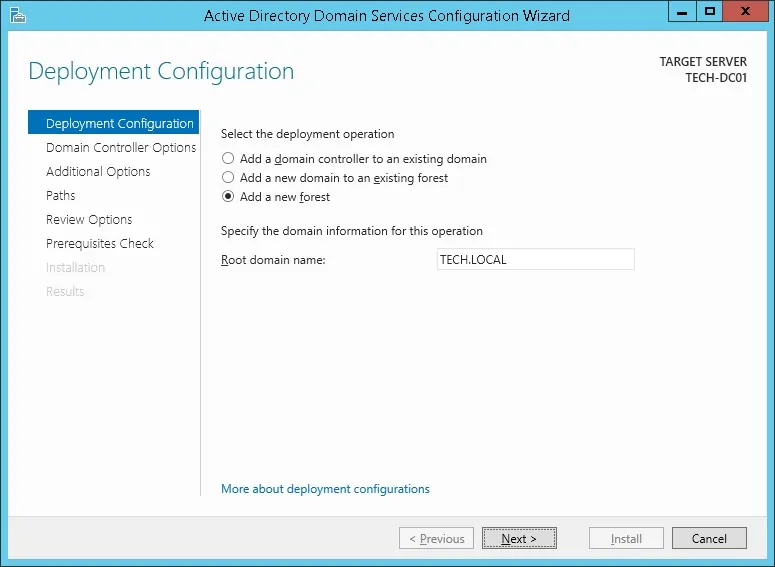

Valitse vaihtoehto, jos haluat lisätä uuden toimialuepuupuualueen ja kirjoittaa päätoimialueen nimen.

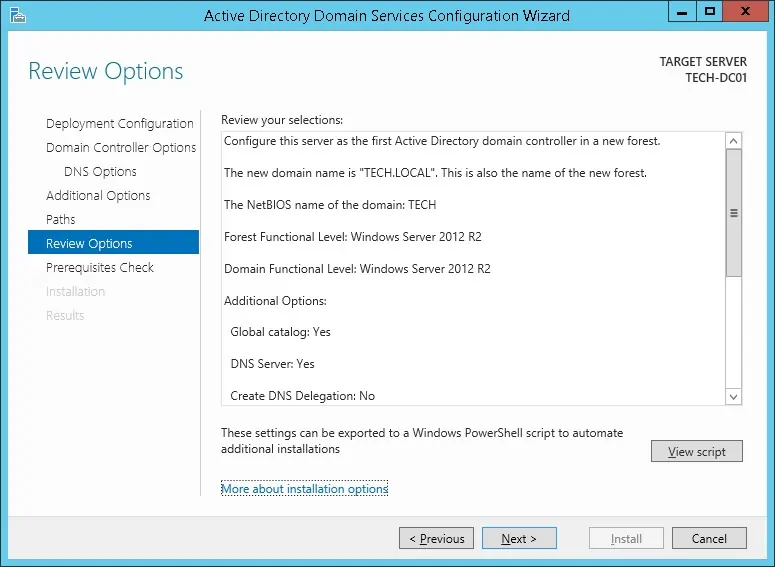

Esimerkissämme loimme uuden verkkotunnuksen nimeltä TECH. Paikallisia.

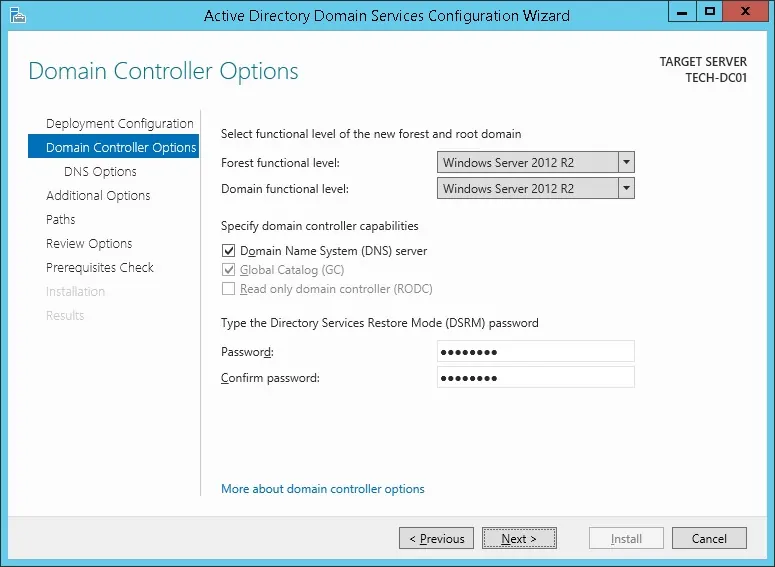

Suojaa Active Directoryn palautus kirjoittamalla salasana.

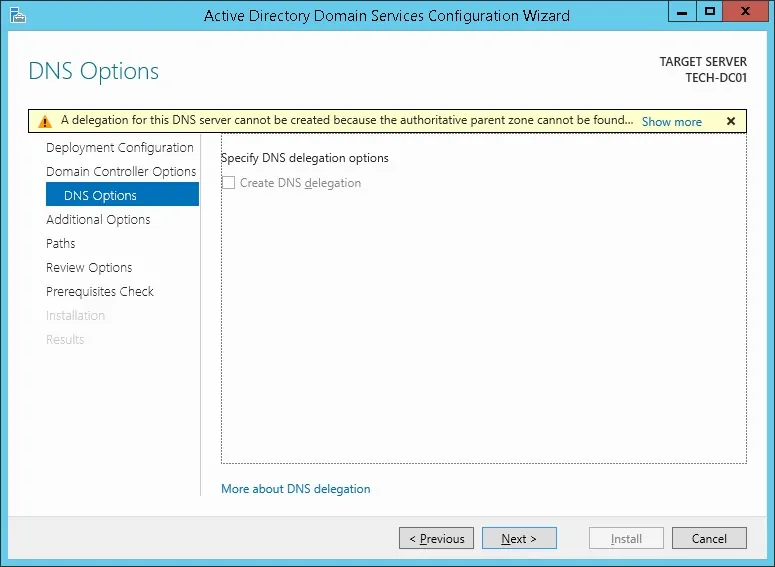

Napsauta DNS-asetukset-näytössä Seuraava-painiketta.

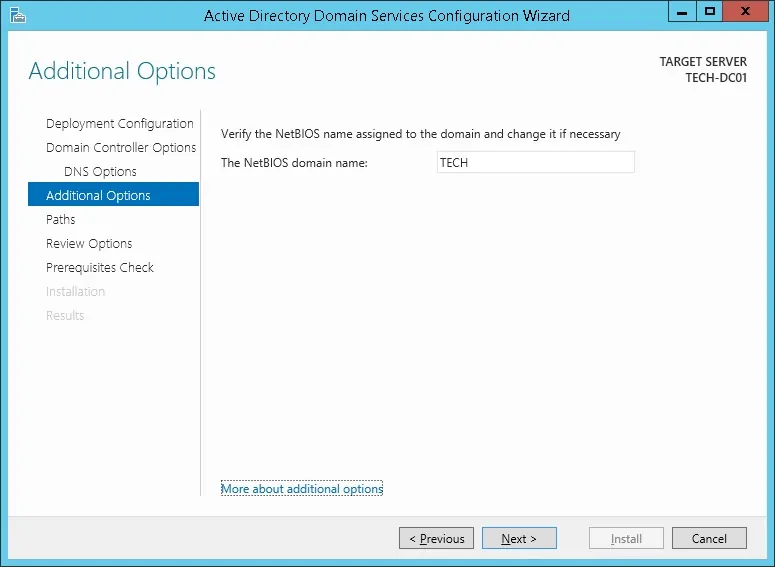

Tarkista toimialueellesi määritetty Netbios-nimi ja napsauta Seuraava-painiketta.

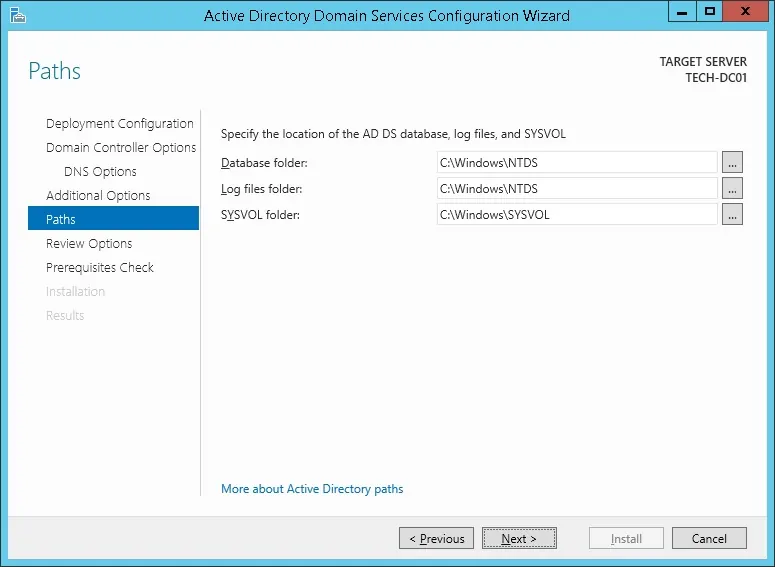

Napsauta Seuraava-painiketta.

Tarkista kokoonpanoasetukset ja napsauta Seuraava-painiketta.

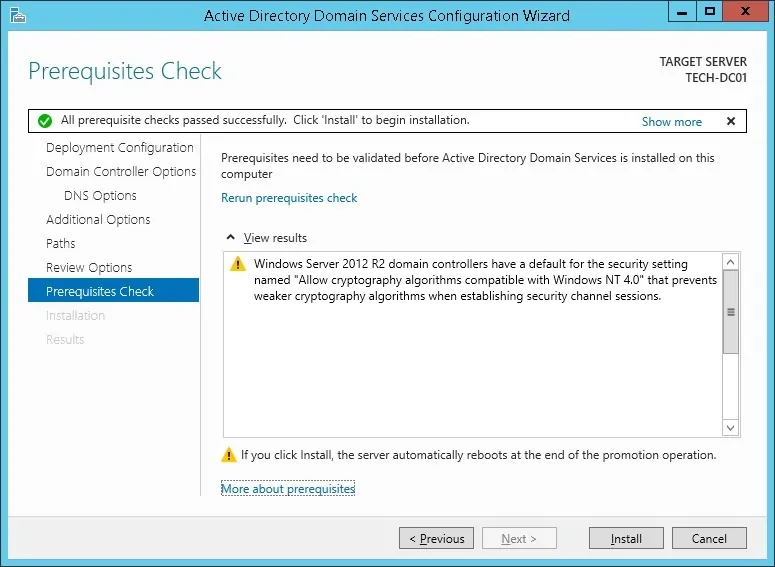

Napsauta Edellytykset tarkista -näytössä Asenna-painiketta.

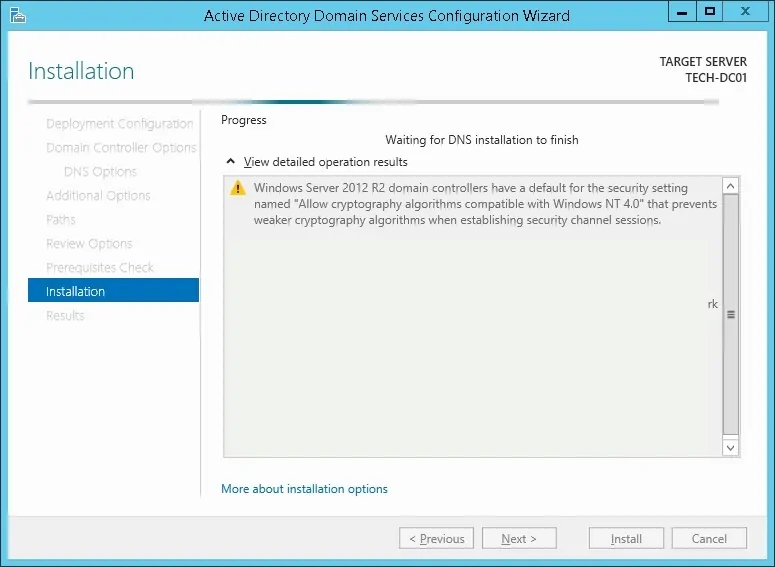

Odota Active Directory -kokoonpanon loppuunsaattaminen.

Kun Active directory -asennus on valmis, tietokone käynnistyy automaattisesti uudelleen

Olet saanut Active Directory -määritykset valmiiksi Windows-palvelimessa.

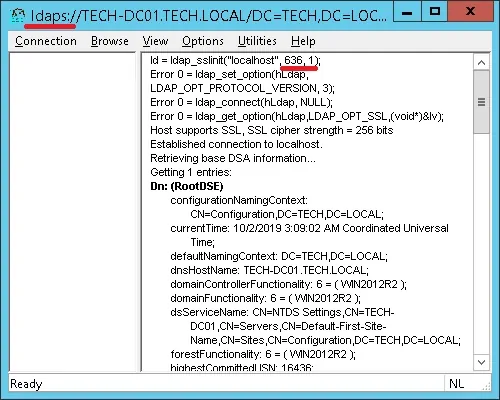

Opetusohjelma iDrac - LDAP:n testaaminen SSL-tietoliikenteen avulla

Meidän on testattava, tarjoaako toimialueen ohjauskone LDAP:tä SSL-palvelun kautta portissa 636.

Käytä toimialueen ohjauskoneessa Käynnistä-valikkoa ja etsi LDP-sovellus.

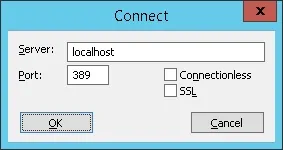

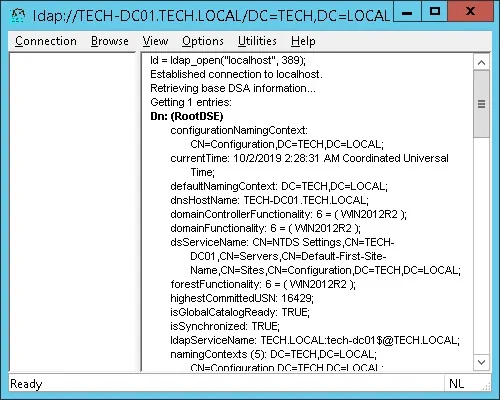

Testataan ensin, tarjoaako toimialueen ohjauskone LDAP-palvelua portissa 389.

Avaa Yhteys-valikko ja valitse Yhdistä-vaihtoehto.

Yritä muodostaa yhteys localhostiin TCP-portin 389 avulla.

Sinun pitäisi pystyä muodostamaan yhteys LDAP-palveluun localhost-portissa 389.

Nyt meidän on testattava, tarjoaako toimialueen ohjauskone LDAP:tä SSL-palvelun kautta portissa 636.

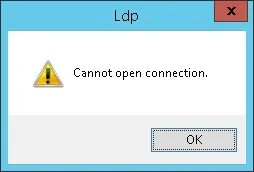

Avaa uusi LDP-sovellusikkuna ja yritä muodostaa yhteys localhostiin TCP-portin 636 avulla.

Valitse SSL-valintaruutu ja napsauta Ok-painiketta.

Jos järjestelmä näyttää virhesanoman, toimialueen ohjauskone ei vielä tarjoa LDAPS-palvelua.

Tämän ratkaisemiseksi asennamme Windows-sertifikaatin myöntäjän tämän opetusohjelman seuraavaan osaan.

Jos onnistuit muodostamaan yhteyden portin 636 localhostiin SSL-salauksella, voit ohittaa tämän opetusohjelman seuraavan osan.

Opetusohjelma iDrac - Sertifikaatin myöntäjän asennus Windowsiin

Meidän on asennettava Windowsin sertifikaatin myöntäjäpalvelu.

Paikallinen sertifikaatin myöntäjä antaa toimialueen ohjauskonelle varmenteen, jonka avulla LDAPS-palvelu voi toimia TCP-portissa 636.

Avaa Server Manager -sovellus.

Siirry Hallinta-valikkoon ja napsauta Lisää rooleja ja ominaisuuksia.

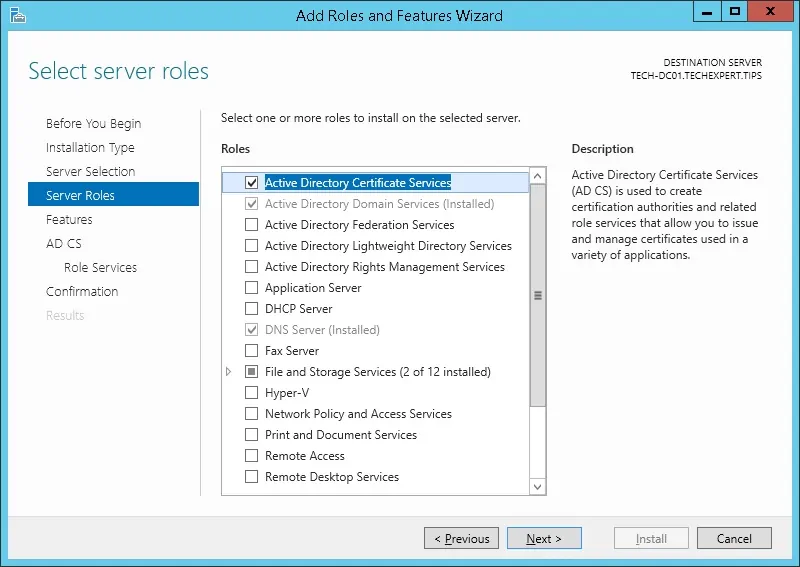

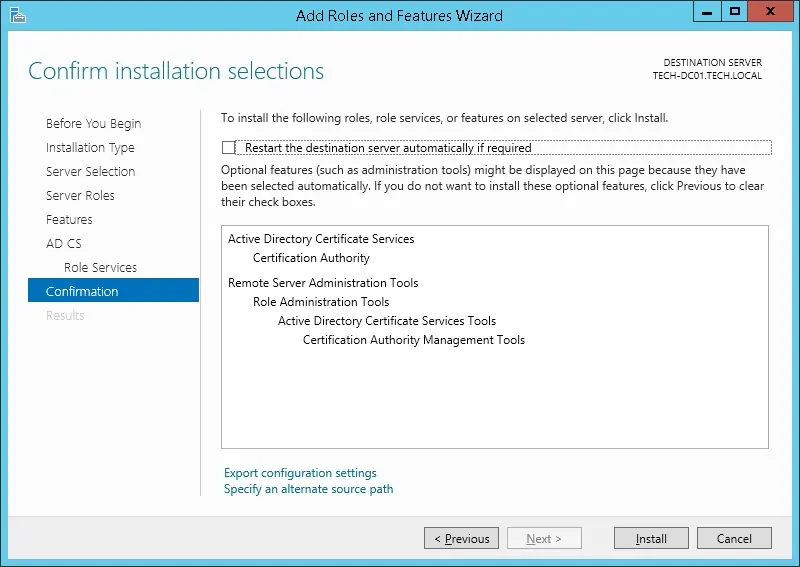

Siirry Palvelinrooli-näyttöön, valitse Active Directory -varmennepalvelut ja napsauta Seuraava-painiketta.

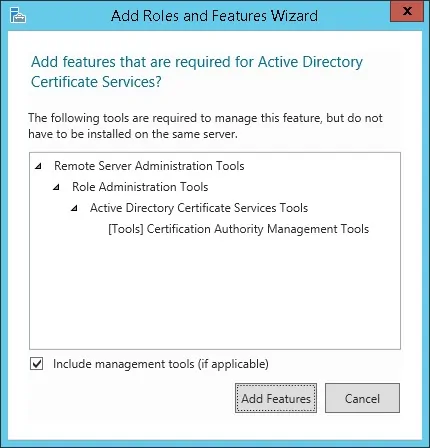

Napsauta seuraavassa näytössä Lisää ominaisuuksia -painiketta.

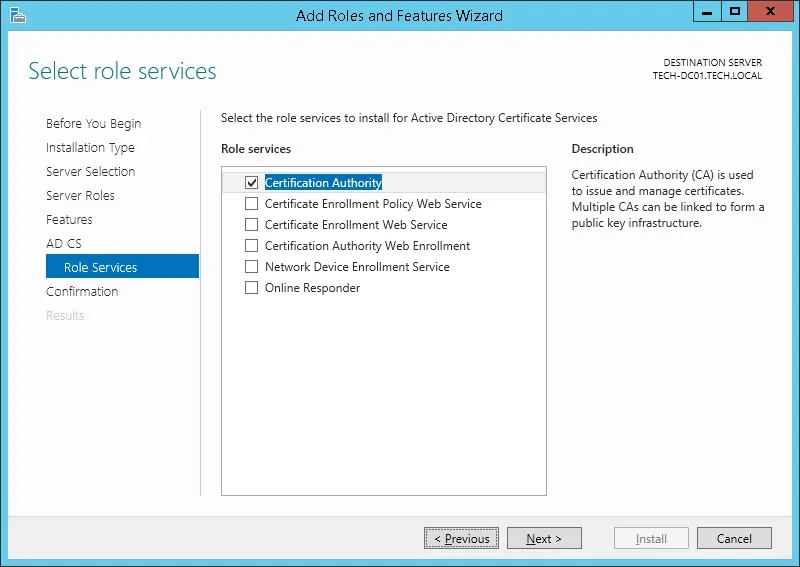

Jatka Seuraava-painikkeen napsauttamista, kunnes pääset roolipalvelun näyttöön.

Ota käyttöön sertifikaatin myöntäjä-niminen vaihtoehto ja napsauta Seuraava-painiketta.

Napsauta vahvistusnäytössä Asenna-painiketta.

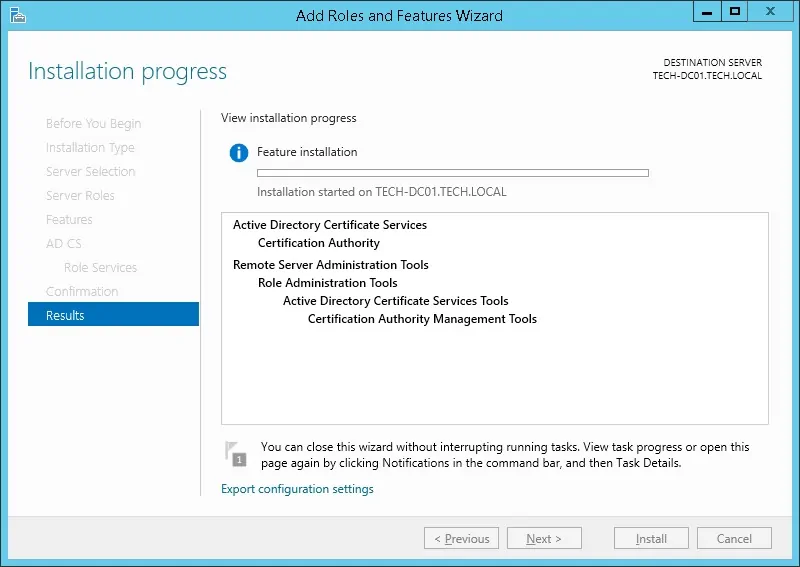

Odota sertifikaatin myöntäjän asennuksen loppuun.

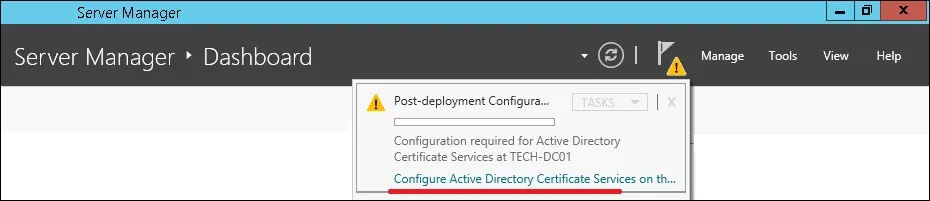

Avaa Server Manager -sovellus.

Napsauta keltainen lippu -valikkoa ja valitse vaihtoehto: Määritä Active Directory -varmennepalvelut

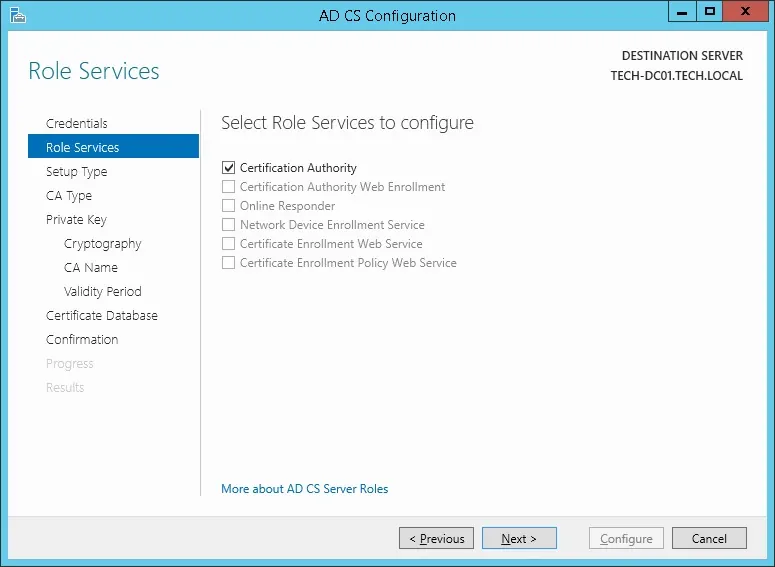

Napsauta tunnistetiedot-näytössä Seuraava-painiketta.

Valitse Sertifikaatin myöntäjä -vaihtoehto ja napsauta Seuraava-painiketta.

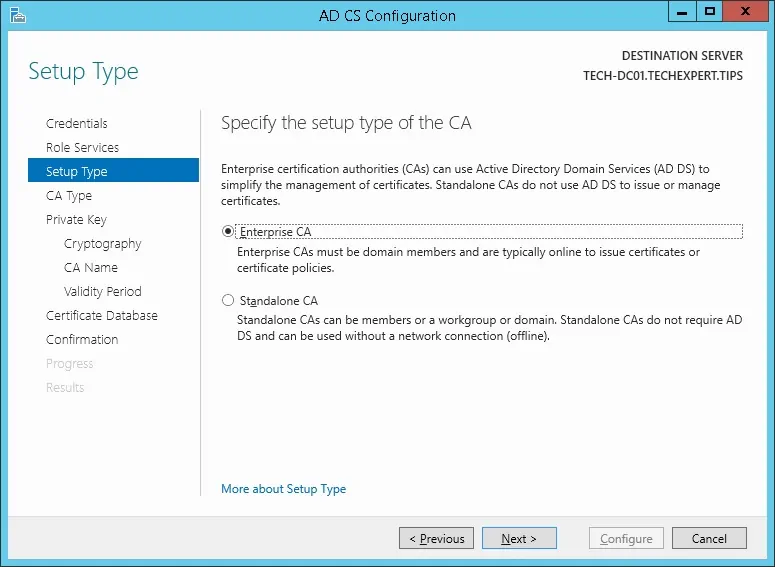

Valitse Yrityksen varmenteiden myöntäjä -vaihtoehto ja napsauta Seuraava-painiketta.

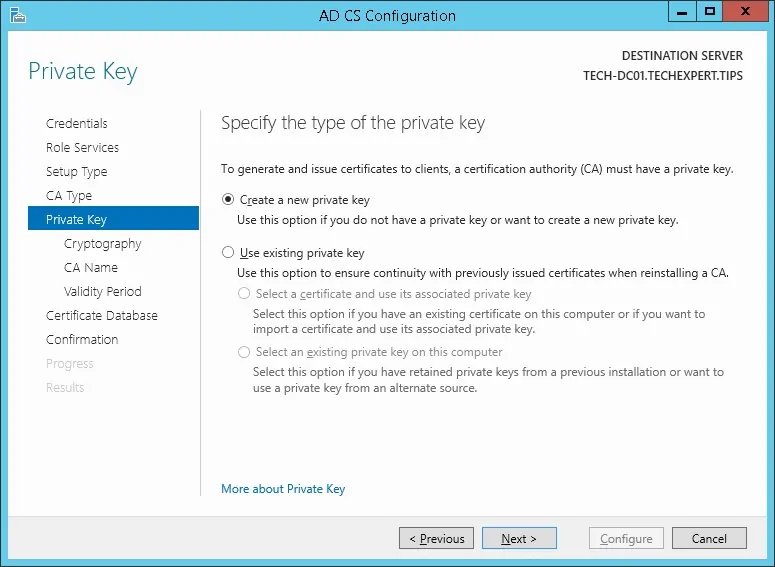

Valitse Luo uusi yksityinen avain -vaihtoehto ja napsauta Seuraava-painiketta.

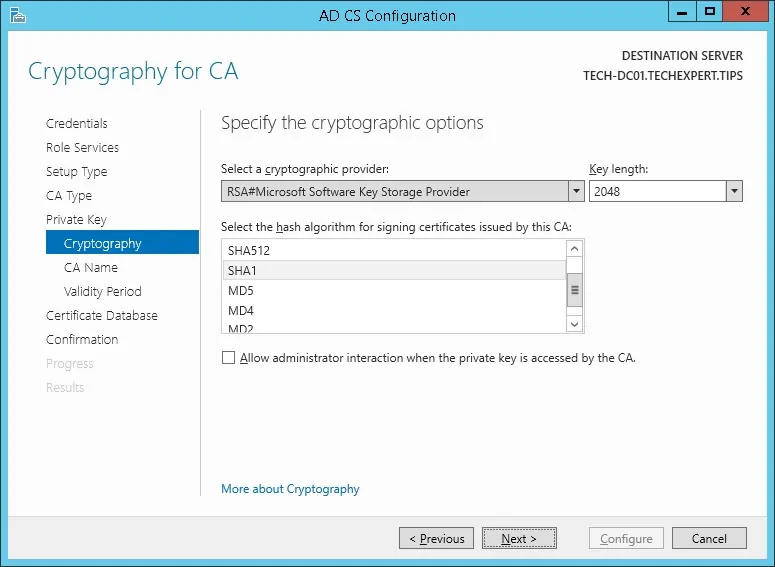

Säilytä salauksen oletuskokoonpano ja napsauta Seuraava-painiketta.

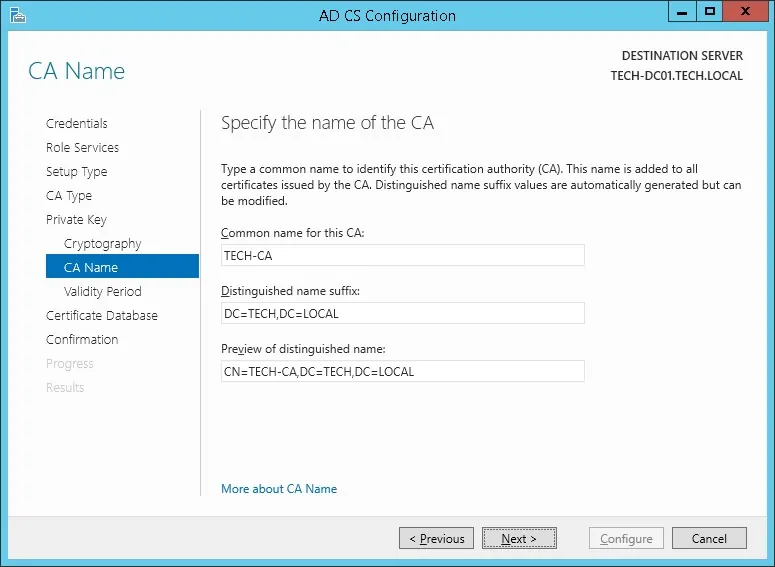

Määritä yleinen nimi sertifikaatin myöntäjälle ja napsauta Seuraava-painiketta.

Esimerkissämme asetamme yleisnimen: TECH-CA

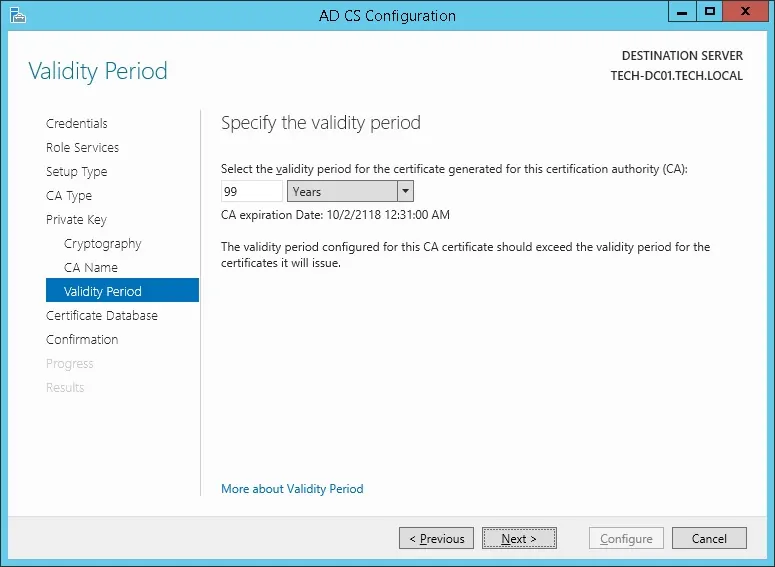

Määritä Windowsin sertifikaatin myöntäjän voimassaoloaika.

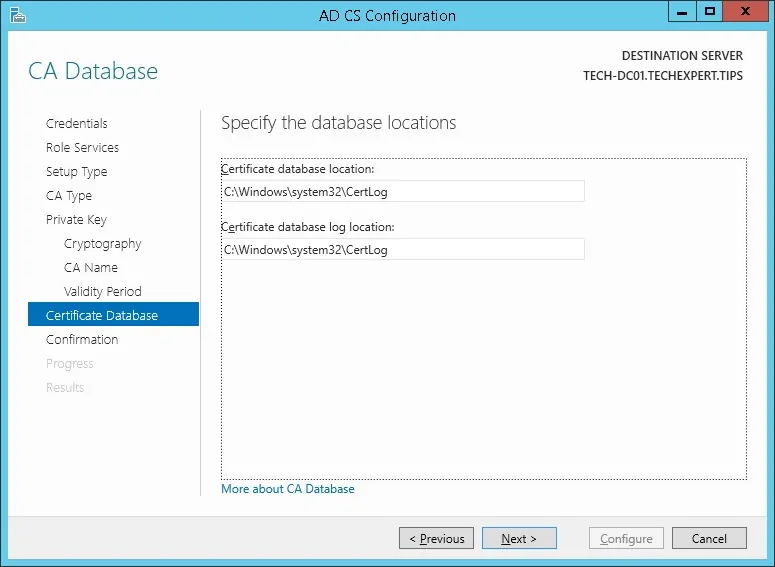

Säilytä Windowsin sertifikaatin myöntäjän tietokannan oletussijainti.

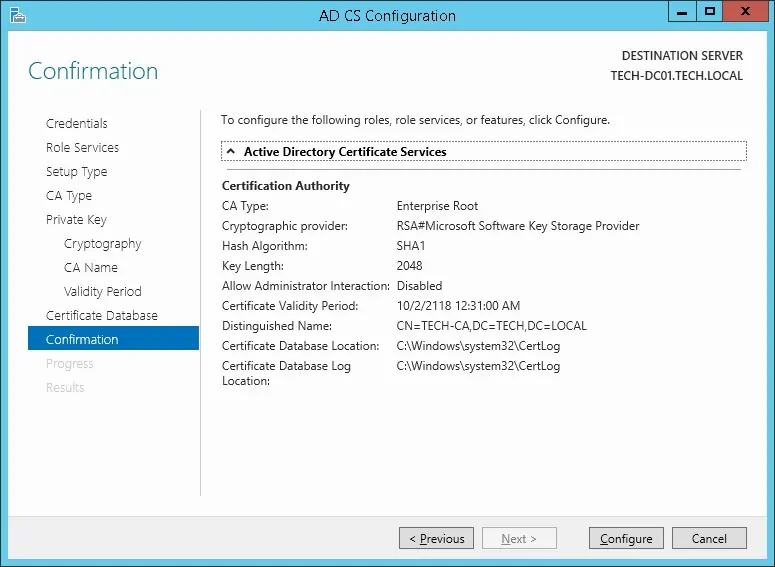

Tarkista yhteenveto ja napsauta Määritä-painiketta.

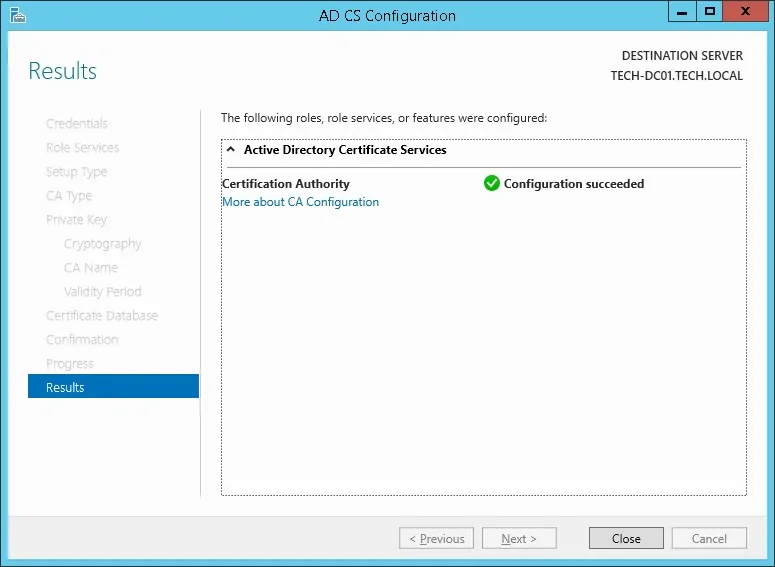

Odota, että Windowsin palvelinsertifikaatin myöntäjän asennus on valmis.

Kun sertifikaatin myöntäjän asennus on valmis, käynnistä tietokone uudelleen.

Olet saanut Windowsin sertifikaatin myöntäjän asennuksen valmiiksi.

Opetusohjelma - LDAP:n testaaminen SSL-viestinnän kautta uudelleen

Meidän on testattava, tarjoaako toimialueen ohjauskone LDAP:tä SSL-palvelun kautta portissa 636.

Kun sertifikaatin myöntäjän asennus on valmis, odota 5 minuuttia ja käynnistä toimialueen ohjauskone uudelleen.

Käynnistyksen aikana toimialueen ohjauskone pyytää palvelinsertifikaattia automaattisesti paikalliselta sertifikaatin myöntäjältä.

Kun olet saanut palvelinsertifikaatin, toimialueen ohjauskone alkaa tarjota LDAP-palvelua SSL:n kautta 636-portissa.

Käytä toimialueen ohjauskoneessa Käynnistä-valikkoa ja etsi LDP-sovellus.

Avaa Yhteys-valikko ja valitse Yhdistä-vaihtoehto.

Yritä muodostaa yhteys localhostiin TCP-portin 636 avulla.

Valitse SSL-valintaruutu ja napsauta Ok-painiketta.

Yritä muodostaa yhteys localhostiin TCP-portin 636 avulla.

Valitse SSL-valintaruutu ja napsauta Ok-painiketta.

Tällä kertaa sinun pitäisi pystyä muodostamaan yhteys localhost-portin 636 LDAP-palveluun.

Jos et pysty muodostamaan yhteyttä porttiin 636, käynnistä tietokone uudelleen ja odota vielä 5 minuuttia.

Voi kestää jonkin aikaa, ennen kuin toimialueen ohjauskone vastaanottaa sertifikaatin myöntäjältä pyydetyn sertifikaatin.

Opetusohjelma - Windows-toimialueen ohjauskoneen palomuuri

Windows-toimialueen ohjauskoneeseen on luotava palomuurisääntö.

Tämän palomuurisäännön avulla iDrac-liittymä voi tehdä kyselyn Active Directory -tietokannasta.

Avaa toimialueen ohjauskoneessa sovellus nimeltä Windowsin laajennettu palomuuri

Luo uusi saapuvan liikenteen palomuurisääntö.

Valitse PORT-vaihtoehto.

Valitse TCP-vaihtoehto.

Valitse Tietyt paikalliset portit -vaihtoehto.

Anna TCP-portti 636.

Valitse Salli yhteys -vaihtoehto.

Valitse DOMAIN(TOIMIALUE-vaihtoehto).

Valitse YKSITYINEN-vaihtoehto.

Tarkista JULKINEN-vaihtoehto.

Kirjoita palomuurisäännön kuvaus.

Onnittelut, olet luonut vaaditun palomuurisäännön.

Tämän säännön avulla iDrac voi tehdä kyselyn Active Directory -tietokannasta.

Opetusohjelma iDrac - Windows-toimialuetilin luominen

Seuraavaksi meidän on luotava vähintään kaksi tiliä Active Directory -tietokantaan.

ADMIN-tiliä käytetään kirjautumisena iDrac-verkkorajapintaan.

BIND-tiliä käytetään Active Directory -tietokannan kyselyihin.

Avaa toimialueen ohjauskoneessa sovellus nimeltä: Active Directoryn käyttäjät ja tietokoneet

Luo uusi tili Käyttäjät-säilöön.

Luo uusi tili nimeltä: admin

Admin-käyttäjälle määritetty salasana: 123qwe.

Tätä tiliä käytetään iDrac-web-käyttöliittymän järjestelmänvalvojana todennettuna.

Luo uusi tili nimeltä: bind

BIND-käyttäjälle määritetty salasana: 123qwe.

Tätä tiliä käytetään Active Directory -tietokantaan tallennettujen salasanojen kyselyyn.

Onnittelut, olet luonut tarvittavat Active Directory -tilit.

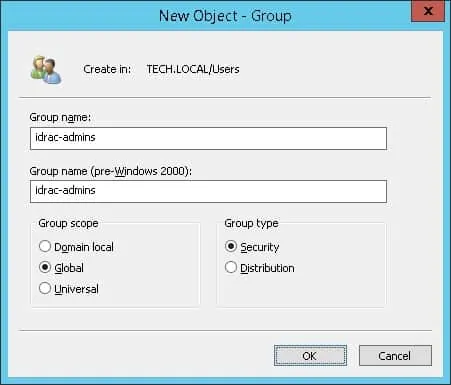

Opetusohjelma - Windows-toimialueryhmän luominen

Seuraavaksi meidän on luotava vähintään yksi ryhmä Active Directory -tietokantaan.

Avaa toimialueen ohjauskoneessa sovellus nimeltä: Active Directoryn käyttäjät ja tietokoneet

Luo uusi ryhmä Käyttäjät-säilöön.

Luo uusi ryhmä nimeltä: idrac-admins

Tämän ryhmän jäsenillä on järjestelmänvalvojan oikeudet iDrac-web-käyttöliittymään.

Tärkeää! Lisää järjestelmänvalvojan käyttäjä idrac-admins-ryhmän jäseneksi.

Onnittelut, olet luonut tarvittavan Active Directory -ryhmän.

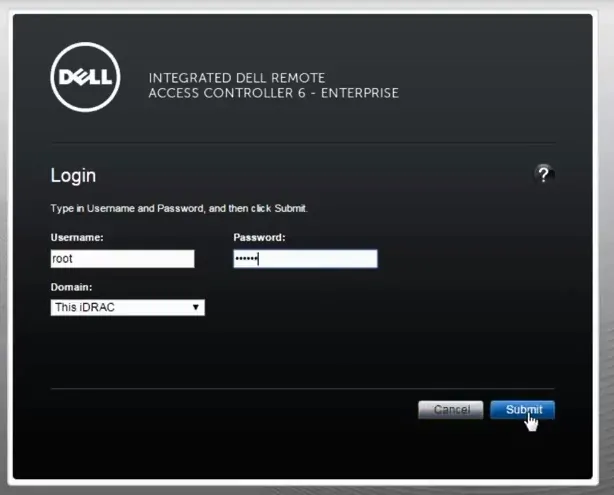

Opetusohjelma - Telnet iDRAC: lla

Avaa selainohjelmisto, kirjoita iDRAC-käyttöliittymän IP-osoite ja käytä järjestelmänvalvojan web-käyttöliittymää.

Kirjoita kehotenäyttöön järjestelmänvalvojan kirjautumistiedot.

Tehdaskäyttötiedot:

• Käyttäjänimi: root

• Salasana: calvin

Onnistuneen kirjautumisen jälkeen näyttöön tulee hallintavalikko.

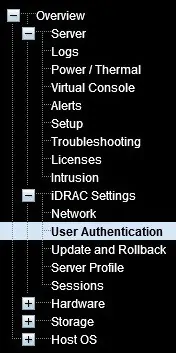

Avaa iDRAC-asetusvalikko ja valitse Käyttäjän todennus -vaihtoehto.

Siirry näytön yläreunassa Hakemistopalvelut-välilehteen.

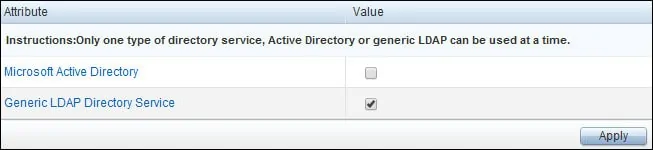

Valitse Hakemistopalvelut-näytössä Yleinen LDAP-hakemistopalvelu ja napsauta Käytä-painiketta.

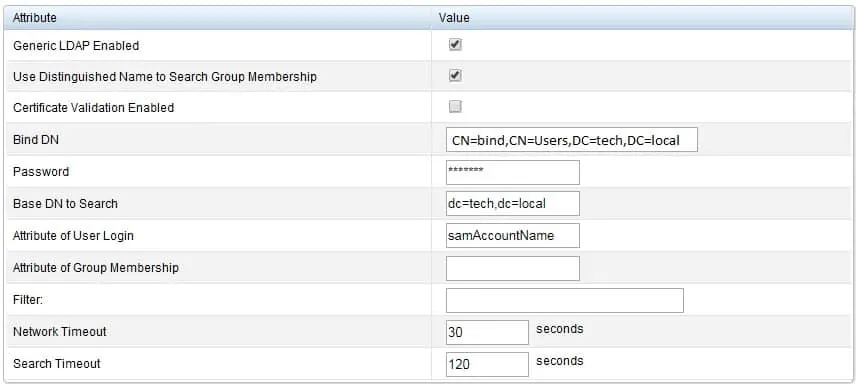

Suorita Yleiset asetukset -alueessa seuraavat määritykset:

• Yleinen LDAP käytössä: Kyllä

• Käytä erottuvaa nimeä ryhmän jäsenyyden etsiminen: Kyllä

• Varmenteen vahvistus käytössä: Ei

• Sido DN - CN=sido,CN=Käyttäjät,DC=tekniikka,DC=paikallinen

• Salasana - BIND-käyttäjätilin salasana

• Haettava perus-DN: DC=tech,DC=local

• Käyttäjän kirjautumisen määrite: samAccountName

Toimialueen tietoja on muutettava verkkoympäristöäsi vastaavat tiedot.

Sidontatunnuksia on muutettava verkkoympäristön mukaan.

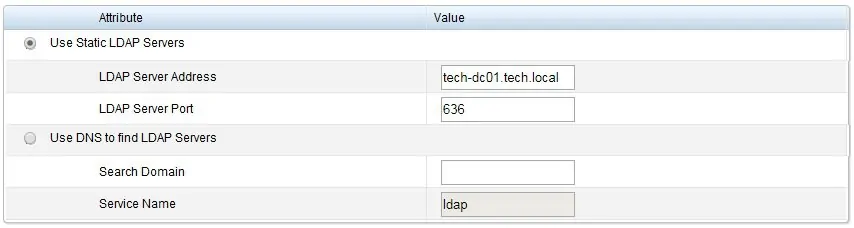

Suorita LDAP-palvelimet-alueella seuraavat määritykset:

• Käytä staattista LDAP-palvelinta: TECH-DC01. Tech. Paikallisia

Sinun täytyy vaihtaa TECH-DC01. Tech. PAIKALLINEN toimialueen ohjauskoneen isäntänimeen.

iDrac-liittymän on pystyttävä kääntämään LDAP-palvelimen isäntänimi oikeaksi IP-osoitteeksi.

Sinun on määritettävä iDrac-liittymä käyttämään Active Directoryn DNS-palvelimia.

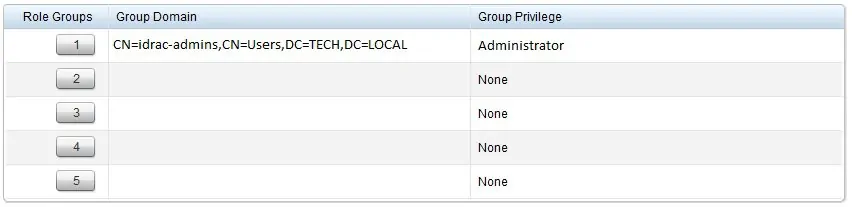

Voit halutessasi kirjoittaa ryhmän konfiguraation.

Esimerkissämme vain idrac-admins-ryhmän jäsenillä on järjestelmänvalvojan oikeudet.

Onnittelen! olet määrittänyt iDrac LDAP -todennuksen käyttämään Active Directory -tietokantaa.

Avaa testinä uusi anonyymi selain -välilehti ja yritä kirjautua sisään active directory -järjestelmänvalvojan tilillä.