Souhaitez-vous apprendre à configurer un serveur Apache pour utiliser le protocole Radius pour vous authentifier sur Active Directory? Dans ce tutoriel, nous allons vous montrer comment authentifier les utilisateurs Apache sur la base de données Active Directory à l’aide du serveur NPS Microsoft.

• Ubuntu 18

• Ubuntu 19

• Ubuntu 20

• Apache 2.4.41

• Windows 2012 R2

Copyright © 2018-2021 par Techexpert.tips.

Tous droits réservés. Aucune partie de cette publication ne peut être reproduite, distribuée ou transmise sous quelque forme ou par quelque moyen que ce soit sans l’autorisation écrite préalable de l’éditeur.

Liste des équipements

La section suivante présente la liste des équipements utilisés pour créer ce didacticiel.

En tant qu’associé Amazon, je gagne des achats admissibles.

Apache - Tutoriel connexe:

Sur cette page, nous offrons un accès rapide à une liste de tutoriels liés à Apache.

Tutorial - Installation de serveur Radius sur Windows

IP - 192.168.15.10.

Système D’Opéra - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory Domain: TECH.LOCAL

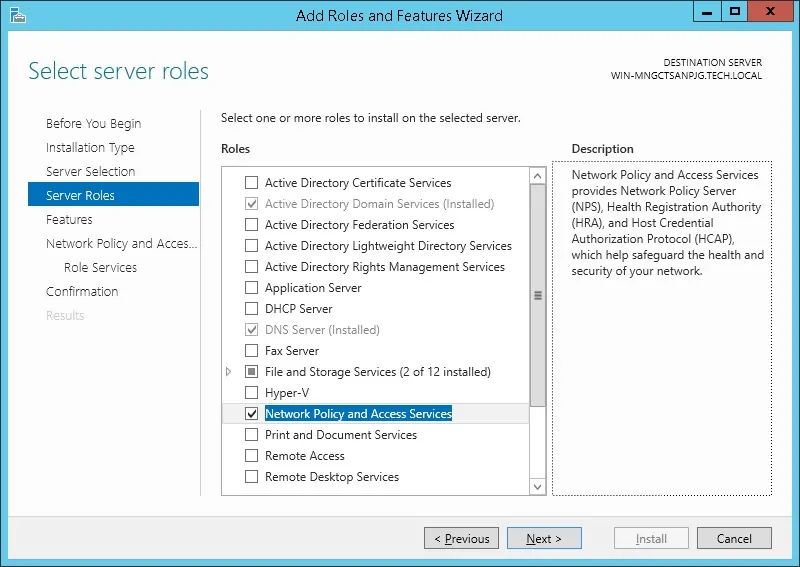

Ouvrez l’application Server Manager.

Accédez au menu Gérer et cliquez sur Ajouter des rôles et des fonctionnalités.

Accédez à l’écran des rôles serveur, sélectionnez l’option Stratégie réseau et service d’accès.

Cliquez sur le bouton Suivant.

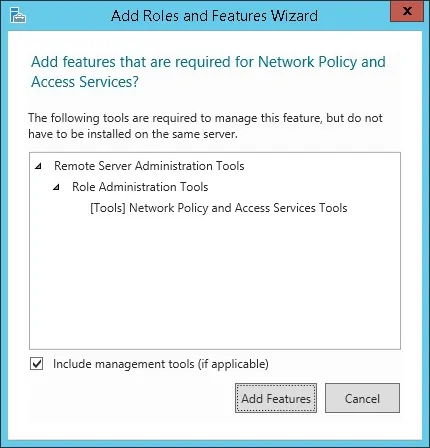

Sur l’écran suivant, cliquez sur le bouton Ajouter des fonctionnalités.

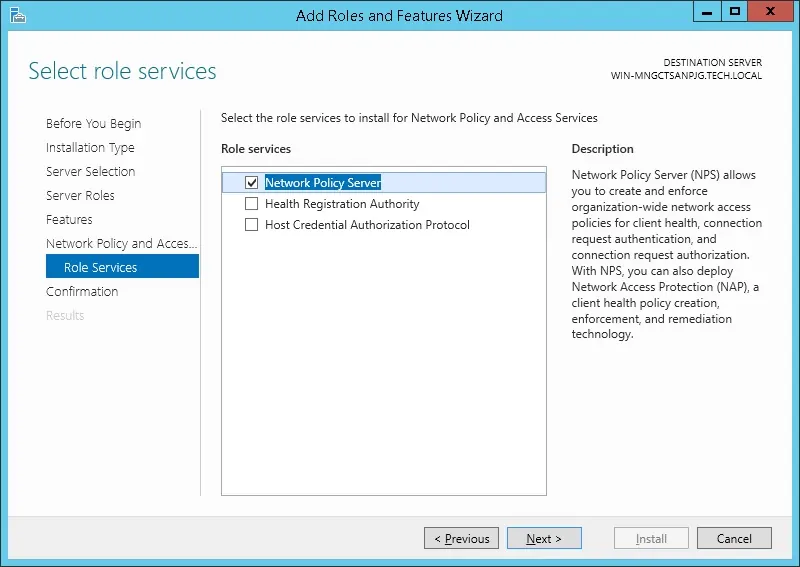

Sur l’écran du service De rôle, cliquez sur le bouton suivant.

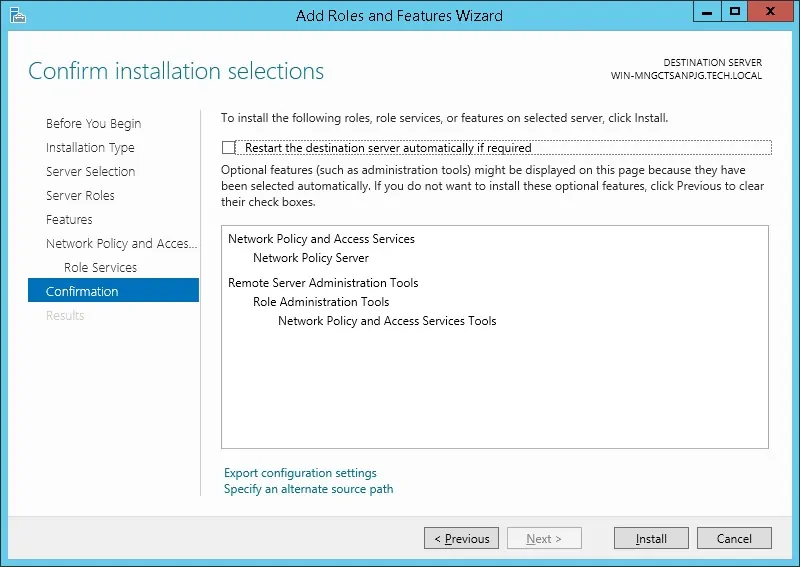

Sur l’écran suivant, cliquez sur le bouton Installer.

Vous avez terminé l’installation du serveur Radius sur Windows 2012.

Tutorial Radius Server - Intégration active d’annuaire

Ensuite, nous devons créer au moins 1 compte sur Active directory.

Le compte ADMIN sera utilisé pour se connecter sur le serveur Apache.

Sur le contrôleur de domaine, ouvrez l’application nommée : Utilisateurs et ordinateurs Active directory.

Créez un nouveau compte à l’intérieur du conteneur Utilisateurs.

Créer un nouveau compte nommé : admin

Mot de passe configuré pour l’utilisateur ADMIN: 123qwe..

Ce compte sera utilisé pour authentifier sur l’interface web Apache.

Félicitations, vous avez créé les comptes Active directory requis.

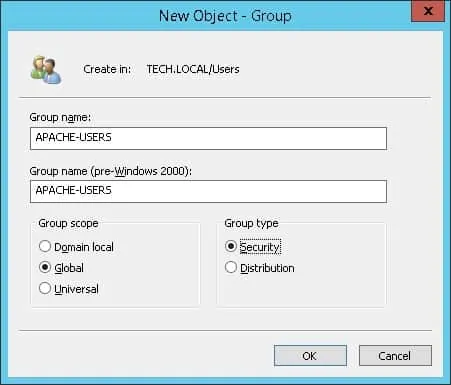

Ensuite, nous devons créer au moins 1 groupe sur Active Directory.

Sur le contrôleur de domaine, ouvrez l’application nommée : Utilisateurs et ordinateurs Active directory.

Créez un nouveau groupe à l’intérieur du conteneur Utilisateurs.

Créer un nouveau groupe nommé: APACHE-USERS.

Les membres de ce groupe pourront accéder à l’annuaire protégé du serveur Apache.

Important! Ajoutez l’utilisateur d’administration en tant que membre du groupe Apache-Users.

Félicitations, vous avez créé le groupe Active directory requis.

Tutorial Radius Server - Ajouter des périphériques clients

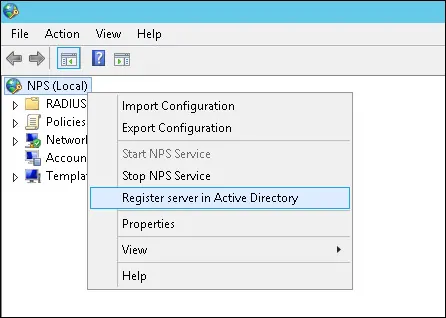

Sur le serveur Radius, ouvrez l’application nommée : Network Policy Server

Vous devez autoriser le serveur Radius sur la base de données d’annuaire Active.

Cliquez à droite sur NPS (LOCAL) et sélectionnez le serveur Enregistrer en option Active Directory.

Sur l’écran de confirmation, cliquez sur le bouton OK.

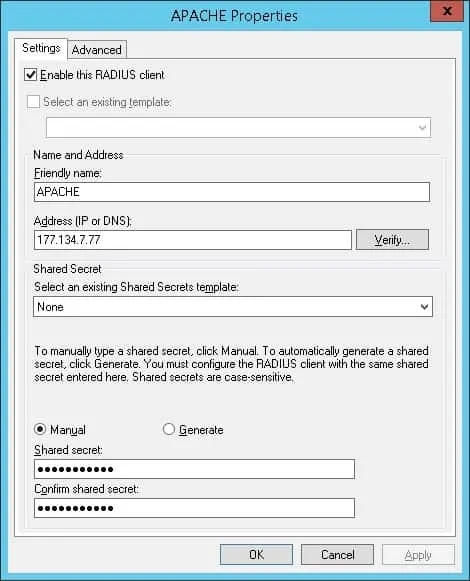

Ensuite, vous devez configurer les clients Radius.

Les clients de Radius sont des appareils qui seront autorisés à demander l’authentification du serveur Radius.

Important! Ne confondez pas les clients Radius avec les utilisateurs radius.

Cliquez à droite sur le dossier Clients Radius et sélectionnez la nouvelle option.

Voici un exemple d’un client configuré pour permettre à un serveur Apache de se connecter au serveur Radius.

Vous devez définir la configuration suivante :

Nom amical à l’appareil - Ajoutez une description à votre serveur Apache.

Adresse IP de l’appareil - adresse IP de votre serveur Apache.

- Appareil partagé secret - kamisama123

Le secret partagé sera utilisé pour autoriser l’appareil à utiliser le serveur Radius.

Vous avez terminé la configuration client Radius.

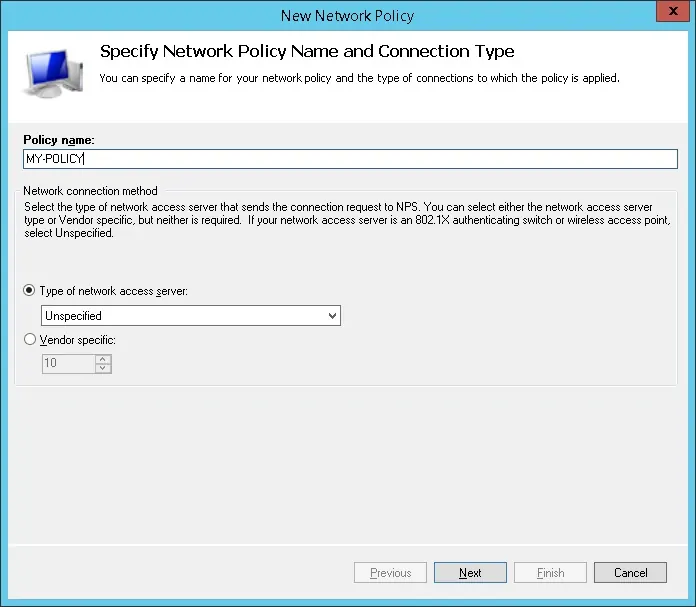

Tutorial Radius Server - Configurer une stratégie réseau

Maintenant, vous devez créer une politie de réseau pour permettre l’authentification.

Cliquez à droite sur le dossier Des stratégies réseau et sélectionnez la nouvelle option.

Entrez un nom dans la stratégie réseau et cliquez sur le bouton Suivant.

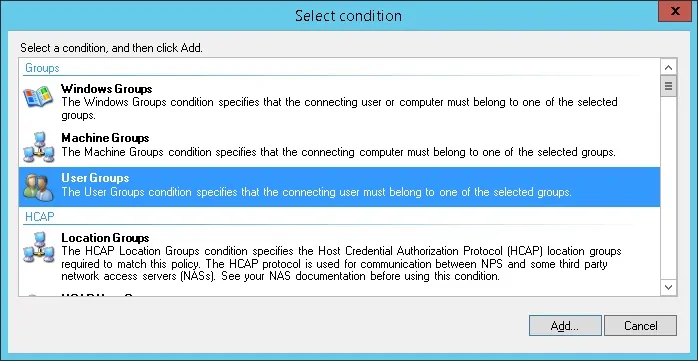

Cliquez sur le bouton Ajouter l’état.

Nous allons permettre aux membres du groupe APACHE-USERS de s’authentifier.

Sélectionnez l’option groupe utilisateur et cliquez sur le bouton Ajouter.

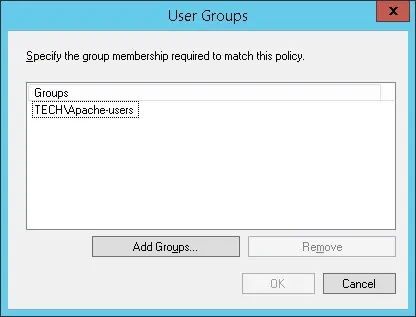

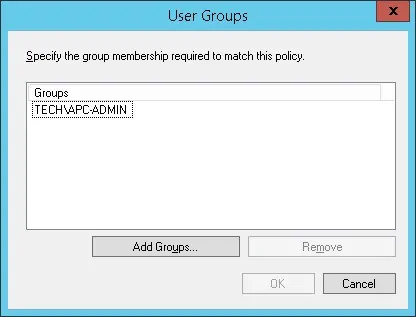

Cliquez sur le bouton Ajouter les groupes et localiser le groupe APACHE-USERS.

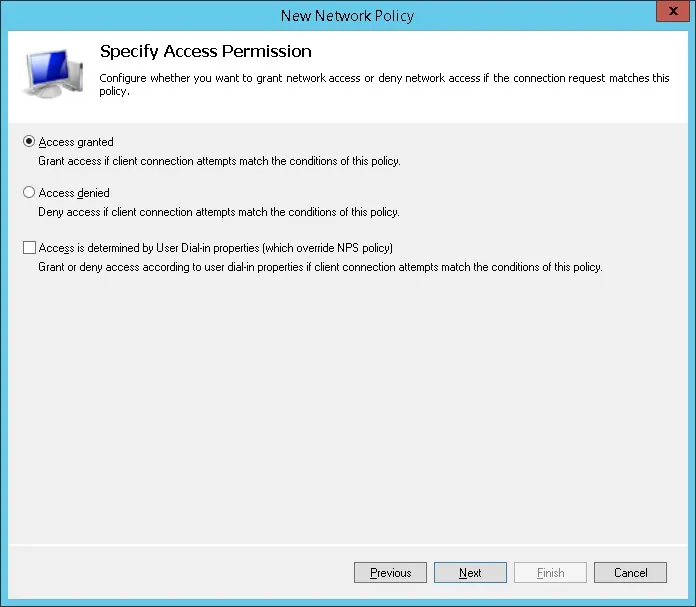

Sélectionnez l’option Access granted et cliquez sur le bouton Suivant.

Cela permettra aux membres du groupe APACHE-USERS de s’authentifier sur le serveur Radius.

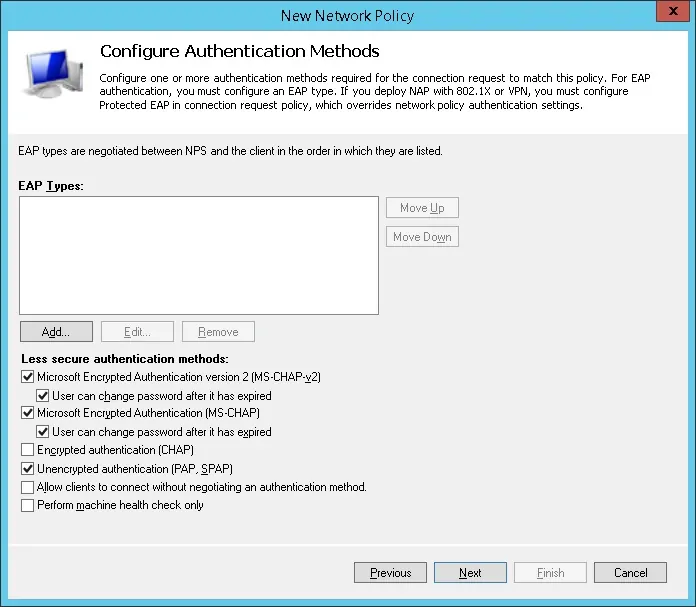

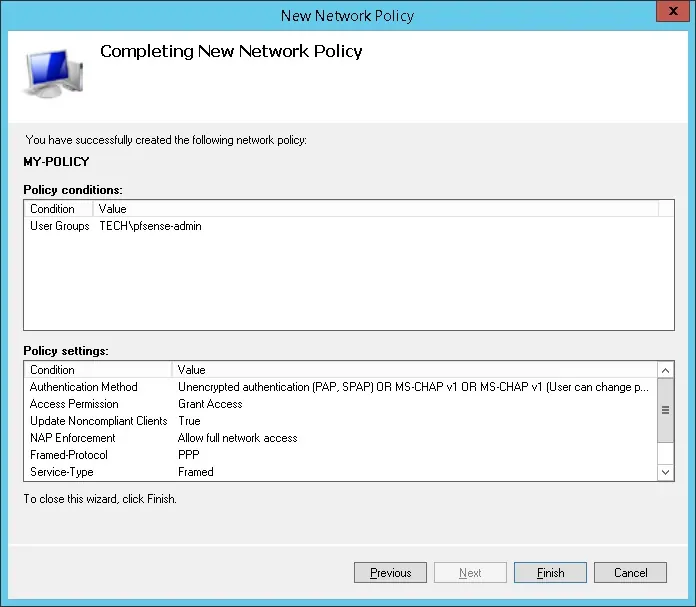

Sur l’écran Méthodes d’authentification, sélectionnez l’option d’authentification non chiffrée (PAP, SPAP).

Si l’avertissement suivant est présenté, cliquez sur le bouton Non.

Cliquez sur le bouton Suivant jusqu’à ce que l’écran sommaire soit affiché.

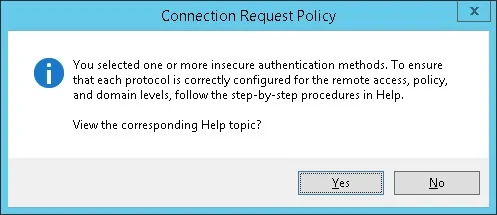

Vérifier le résumé de configuration du serveur Radius et cliquer sur le bouton Finition.

félicitations! Vous avez terminé la configuration du serveur Radius.

Apache - Test d’authentification Radius

Installez le colis requis.

Testez votre authentification Radius sur Active Directory à l’aide des commandes suivantes :

Voici la sortie de commande:

Dans notre exemple, le compte Admin a pu s’authentifier avec succès sur le serveur Radius.

Apache - Authentification Radius sur Active Directory

• IP - 192.168.15.11

Système opérationnel - Ubuntu 19.10

• Hostname - APACHE

Installez le serveur Apache et le module Radius.

Activez le module Apache2 Radius.

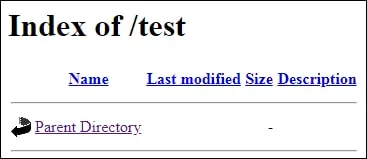

Dans notre exemple, nous allons demander l’authentification aux utilisateurs qui tentent d’accéder à un répertoire nommé Test.

Créez un répertoire nommé Test et donnez à l’utilisateur une autorisation de www-données sur ce répertoire.

Configurez le serveur Apache pour demander l’authentification Radius aux utilisateurs qui tentent d’accéder à l’annuaire Test.

Modifiez le fichier de configuration Apache 000-default.conf.

Voici le fichier 000-default.conf avant notre configuration.

Voici le fichier 000-default.conf après notre configuration.

Le serveur Apache a été configuré pour demander l’authentification par mot de passe pour as l’annuaire /var/www/html/test.

Le serveur Web Apache a été configuré pour authentifier les comptes d’utilisateurs à l’aide du serveur Radius 192.168.15.10.

Redémarrez le service Apache.

félicitations! Vous avez configuré avec succès l’authentification Apache.

Apache - Test d’authentification Radius

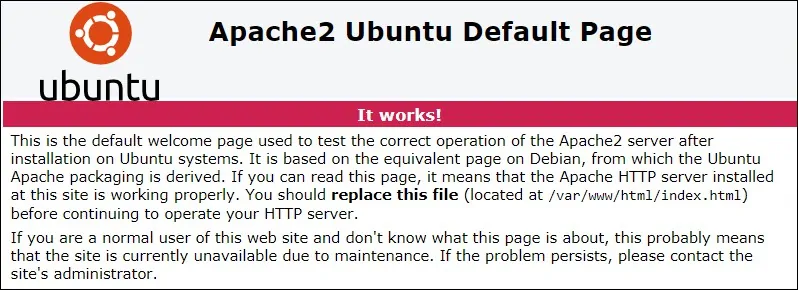

Ouvrez votre navigateur et saisissez l’adresse IP de votre serveur Web Apache.

Dans notre exemple, l’URL suivante a été saisie dans le navigateur :

• http://192.168.15.11

La page par défaut Apache sera affichée.

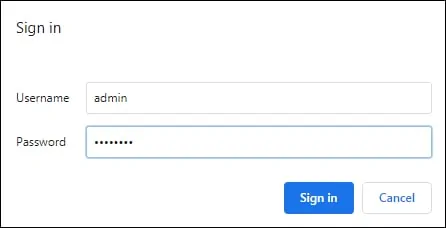

Ouvrez votre navigateur et entrez l’adresse IP de votre serveur web plus /test.

Dans notre exemple, l’URL suivante a été saisie dans le navigateur :

• http://192.168.15.11/test

Sur l’écran de connexion, entrez un nom d’utilisateur Radius et son mot de passe.

• Username: admin

Mot de passe: 123qwe..

Après une connexion réussie, vous serez autorisé à accéder à l’annuaire nommé Test.

félicitations! Vous avez configuré l’authentification Radius sur un serveur Apache.