Souhaitez-vous apprendre comment activer le cryptage Elasticsearch TLS et la communication HTTPS? Dans ce tutoriel, nous allons vous montrer comment activer la fonction de sécurité et comment activer le cryptage HTTPS sur le serveur ElasticSearch sur un ordinateur exécutant Ubuntu Linux.

• Ubuntu 18

• Ubuntu 19

• ElasticSearch 7.6.2

• Kibana 7.6.2

Dans notre exemple, l’adresse IP du serveur ElastiSearch est 192.168.100.7.

Tutoriel lié ElasticSearch:

Sur cette page, nous offrons un accès rapide à une liste de tutoriels liés à l’installation ElasticSearch.

Tutorial ElasticSearch - Mise à niveau de la licence de base

Installez les paquets requis.

Vérifiez le type de licence installé sur le serveur ElasticSearch.

Voici la sortie de commande.

Dans notre exemple, nous avons une licence de base installée sur le serveur ElasticSearch.

Activez la licence d’essai sur le serveur ElasticSearch.

Les fonctionnalités de sécurité ne sont pas disponibles sur la licence de base ElasticSearch.

Tutorial ElasticSearch - Activez le chiffrement TLS et HTTPS Communication

Arrêtez le service ElasticSearch.

Créez une autorité de certificat auto-signée.

Voici la sortie de commande.

Dans notre exemple, aucun mot de passe n’a été défini.

Créez un certificat pour le nœud ElasticSearch.

Voici la sortie de commande.

Dans notre exemple, aucun mot de passe n’a été défini.

Copiez les certificats à l’annuaire approprié et définissez les autorisations correctes.

Créez un certificat pour activer la communication HTTPS.

Voici la sortie de commande.

Dans notre exemple, aucun mot de passe, aucun DNS et aucune adresse IP n’ont été définis.

Dans notre exemple, nous avons utilisé l’autorité de certificat auto-signée créée auparavant.

Copiez les certificats à l’annuaire approprié et définissez les autorisations correctes.

Modifier le fichier de configuration ElasticSearch nommé: elasticsearch.yml

Ajoutez les lignes suivantes à la fin du fichier.

Voici le fichier d’origine, avant notre configuration.

Voici le fichier avec notre configuration.

Démarrez le service ElasticSearch.

Réglez le mot de passe pour les utilisateurs intégrés ElasticSearch.

Voici la sortie de commande.

Testez votre communication avec le serveur ElasticSearch.

Gardez à l’esprit que nous devons utiliser HTTPS.

Gardez à l’esprit que nous utilisons de faux certificats, par conséquent, nous devons désactiver la vérification du certificat sur la commande CURL.

Voici la sortie de commande.

Le serveur ElasticSearch nécessite une authentification de l’utilisateur.

Testez votre communication avec le serveur ElasticSearch à l’aide du compte utilisateur ELASTIC.

Voici la sortie de commande.

Vous pouvez choisir d’entrer le mot de passe de l’utilisateur sur la ligne de commande.

félicitations! Vous avez terminé la configuration de cryptage ElasticSearch TLS.

félicitations! Vous avez terminé la configuration ElasticSearch HTTPS.

Tutorial ElasticSearch - Kibana Configuration

Arrêtez le service Kibana.

Copiez le certificat d’autorité de certification autosoigné.

Modifier le fichier de configuration Kibana nommé: kibana.yml

Localiser et modifier la connexion Elasticsearch de HTTP à HTTPS.

Ajoutez les lignes suivantes à la fin du fichier.

Voici le fichier d’origine, avant notre configuration.

Voici le fichier avec notre configuration.

Gardez à l’esprit que vous devez changer le mot de passe Kibana pour refléter votre environnement.

Démarrer le service Kibana.

Ouvrez votre navigateur et entrez l’adresse IP de votre serveur Kibana plus :5601.

Dans notre exemple, l’URL suivante a été saisie dans le navigateur :

• http://192.168.100.7:5601

L’interface web Kibana devrait être présentée

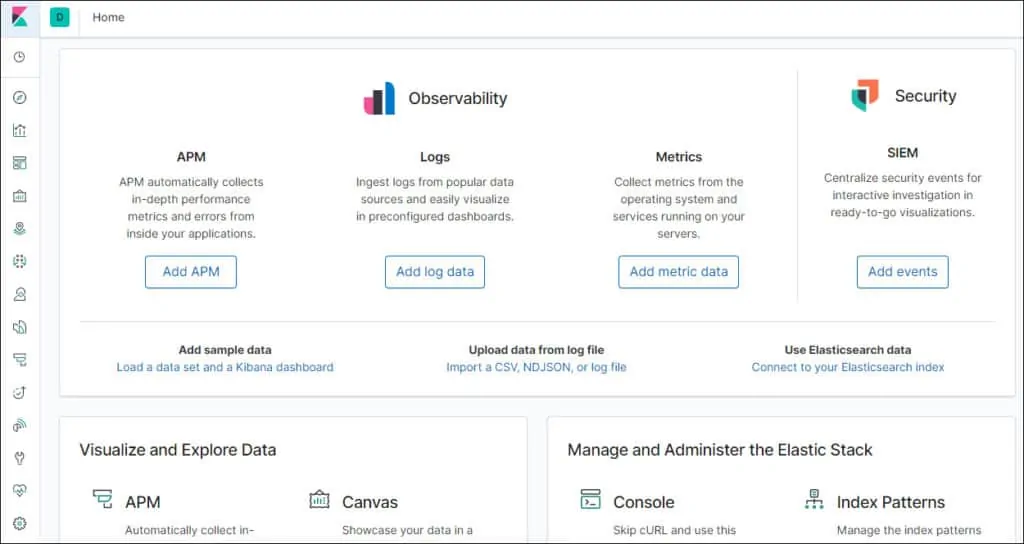

Après une connexion réussie, le tableau de bord Kibana devrait être présenté.

félicitations! Vous avez terminé l’intégration Kibana à ElasticSearch.