Volete imparare come configurare l'autenticazione LDAP Cacti nella directory Active? In questo tutorial, mostreremo come autenticare gli utenti di Cacti utilizzando la directory Active del database Microsoft Windows e il protocollo LDAP.

• Ubuntu 19.04

• Cactus 1.2.3

Cos'è il Cactus?

Cacti è una piattaforma open source per il monitoraggio dei dati completamente gestita da PHP.

Nell'interfaccia Web, gli utenti sono in grado di utilizzare Cacti come frontend per RRDtool, creare grafici e popolarli con i dati archiviati in MySQL.

Cacti ha anche il supporto SNMP per gli utenti per creare grafici per eseguire il monitoraggio di rete.

Cacti Playlist:

In questa pagina, offriamo un rapido accesso a un elenco di video relativi all'installazione di Cacti.

Non dimenticare di iscriverti al nostro canale youtube chiamato FKIT.

Tutorial Cacti:

In questa pagina, offriamo un rapido accesso a un elenco di tutorial per Cacti

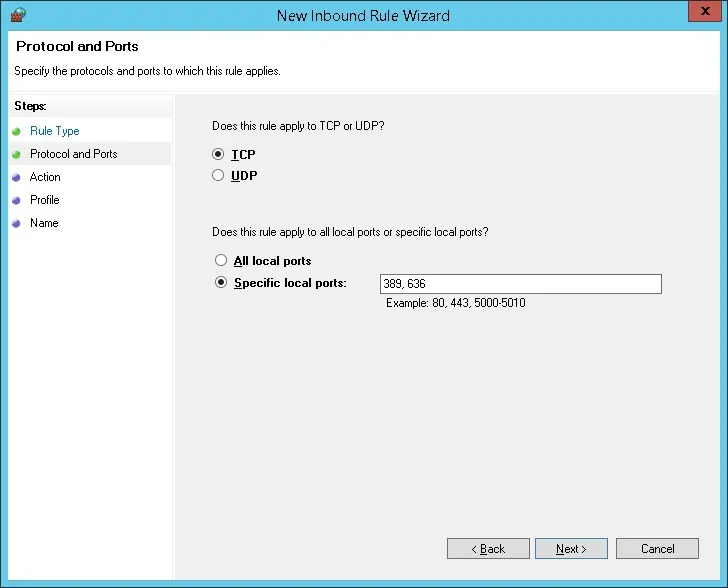

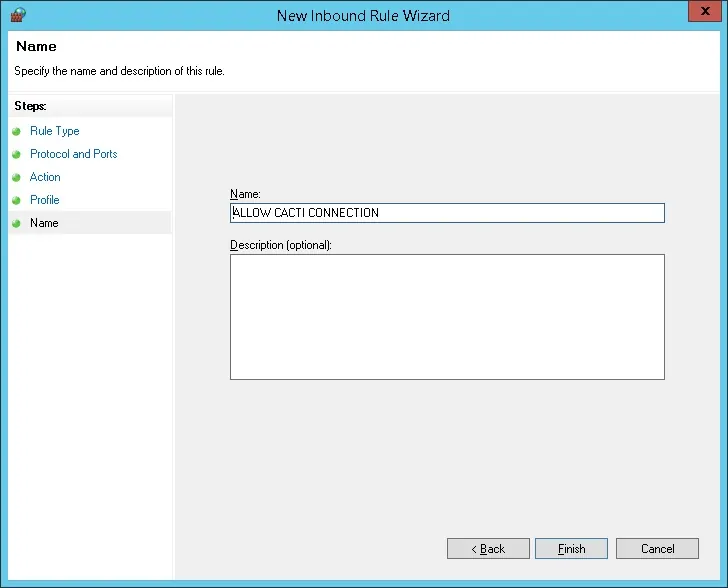

Esercitazione - Firewall Controller di Dominio Windows

Innanzitutto, dobbiamo creare una regola del firewall sul controller di dominio di Windows.

Questa regola del firewall consentirà al server Cacti di interrogare il database di Active Directory.

Sul controller di dominio, aprire l'applicazione denominata Windows Firewall con sicurezza avanzata

Crea una nuova regola del firewall in entrata.

Seleziona l'opzione PORT.

Seleziona l'opzione TCP.

Seleziona l'opzione Porte locali specifiche.

Immettere la porta TCP 389.

Seleziona l'opzione Consenti la connessione.

Controlla l'opzione DOMAIN.

Controlla l'opzione PRIVATO.

Controlla l'opzione PUBBLICO.

Inserisci una descrizione per la regola del firewall.

Congratulazioni, hai creato la regola del firewall richiesta.

Questa regola consentirà a Cacti di interrogare il database di Active Directory.

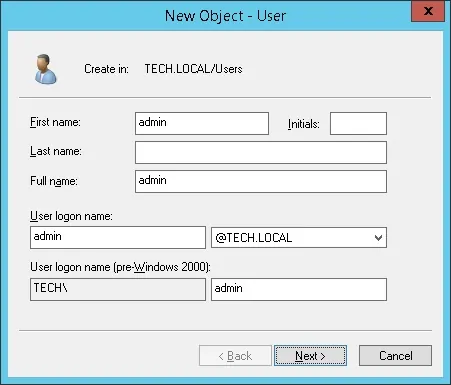

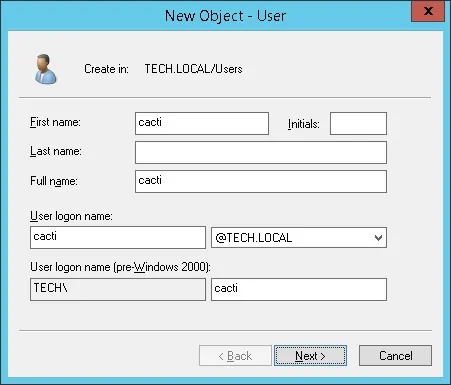

Esercitazione - Creazione Account di Dominio Windows

Successivamente, dobbiamo creare almeno 2 account nel database di Active Directory.

L'account ADMIN verrà utilizzato per accedere all'interfaccia web Cacti.

Importante! L'account amministratore locale smetterà di funzionare dopo aver abilitato LDAP.

L'account Cacti verrà utilizzato per interrogare il database di Active Directory.

Sul controller di dominio, aprire l'applicazione denominata: Utenti e computer di Active Directory

Crea un nuovo account nel contenitore Utenti.

Crea un nuovo account chiamato: admin

Password configurata per l'utente amministratore: 123qwe.

Questo account verrà utilizzato per l'autenticazione come amministratore sull'interfaccia Web di Cacti.

Crea un nuovo account chiamato: Cacti

Password configurata per l'utente Cacti: 123qwe.

Questo account verrà utilizzato per mostrare che la nostra configurazione di Active Directory funziona.

Congratulazioni, hai creato gli account di Active Directory richiesti.

Esercitazione - Autenticazione LDAP Cactus su Active Directory

Prima di iniziare, creiamo un backup del tuo database.

Utilizzare i seguenti comandi per creare un backup del database Cact.

Dovrai inserire la password utente Cacti mysql.

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

Assicurarsi di avere installato il modulo LDAP PHP e riavviare il server Web Apache.

# apt-get install php-ldap

# service apache2 restart

Hai installato con successo i pacchetti richiesti.

Esercitazione - Autenticazione LDAP Cactus su Active Directory

Apri il browser e inserisci l'indirizzo IP del tuo server web più / cacti.

Nel nostro esempio, il seguente URL è stato inserito nel browser:

• http://192.168.0.10/cacti

Nella schermata di accesso, utilizzare il nome utente predefinito e la password predefinita.

• Nome utente predefinito: admin

• Password predefinita: admin

Dopo aver effettuato correttamente il login, verrai inviato al Cacti Dashboard.

Nella schermata della dashboard Cacti, accedere al menu Configurazione e selezionare l'opzione Utenti.

Accedere alle proprietà dell'account utente Guest, abilitare l'account utente Guest e impostare una password.

Clicca sul pulsante Salva.

Nella schermata della dashboard Cacti, accedere al menu Configurazione e selezionare l'opzione Impostazioni.

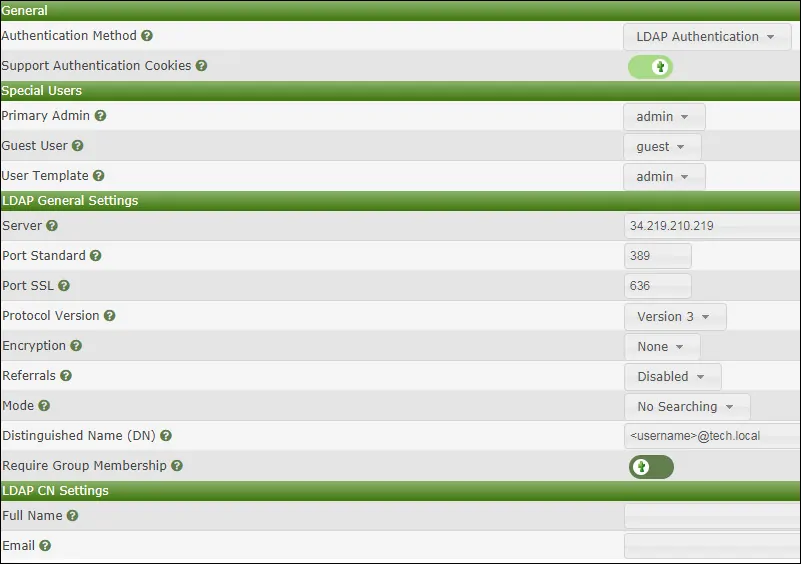

Accedere alla scheda Autenticazione ed eseguire la seguente configurazione:

Generale:

Metodo di autenticazione - Autenticazione LDAP

Utenti speciali:

• Amministratore principale - Amministratore

• Utente ospite - Ospite

• Modello utente - Amministratore

Impostazioni generali LDAP:

• Server: indirizzo IP del controller di dominio di Active Directory

• Port Standard - 389

• Porta SSL - 636

• Versione protocollo - Versione 3

• Crittografia: nessuna

• Referenti - Disabilitato

• Modalità - Nessuna ricerca

• Distinguished Name (DN) - @ tech.local

• Richiedere l'iscrizione al gruppo - No

È necessario modificare l'indirizzo IP nell'IP del controller di dominio.

È necessario modificare le informazioni sul dominio TECH.LOCAL per riflettere il proprio ambiente di rete.

Ogni volta che un utente di Active Directory accede all'interfaccia Web, copierà tutte le autorizzazioni utente dall'account ADMIN.

Se non si desidera questa configurazione, modificare la configurazione del modello utente da Admin a Guest.

È possibile modificare l'autorizzazione per ciascun utente nelle proprietà dell'account utente.

Per accedere alle proprietà dell'account utente accedere al menu Configurazione e selezionare l'opzione Utenti.

Dopo aver salvato la configurazione, è necessario disconnettersi dall'interfaccia Web di Cacti.

Prova ad accedere utilizzando l'utente amministratore e la password dal database di Active Directory.

Nella schermata di accesso, utilizzare l'utente amministratore, selezionare l'autenticazione LDAP e utilizzare la password dal database di Active Directory.

• Nome utente: amministratore

• Password: immettere la password della directory attiva.

Dopo un login riuscito, verrà presentata la dashboard Cact.

Ora è il momento di testare un normale accesso utente, è necessario disconnettersi dall'interfaccia web Cacti.

Prova ad accedere usando l'utente Cacti e la password dal database di Active Directory.

Nella schermata di accesso, utilizzare l'utente Cacti, selezionare l'autenticazione LDAP e utilizzare la password dal database di Active Directory.

• Nome utente: cactus

• Password: immettere la password della directory attiva.

Dopo un login riuscito, verrà presentata la dashboard Cact.

Congratulazioni! L'autenticazione LDAP Cacti è stata configurata su Active Directory tramite LDAP.

Per autenticare un utente contro Active Directory, l'account utente deve anche esistere nel database utente del server Cacti.

Leave A Comment

You must be logged in to post a comment.