Active DirectoryでCacti LDAP認証を設定する方法を学びますか? このチュートリアルでは、Microsoft WindowsデータベースのActive DirectoryとLDAPプロトコルを使用してCactiユーザーを認証する方法を説明します。

•Ubuntu 19.04

•サボテン1.2.3

サボテンとは何ですか?

Cactiは、完全にPHP駆動のデータ監視用のオープンソースプラットフォームです。

Webインターフェースでは、ユーザーはRRDtoolへのフロントエンドとしてCactiを使用し、グラフを作成し、それらにMySQLに格納されたデータを追加することができます。

Cactiは、ネットワークモニタを実行するためにユーザがグラフを作成するためのSNMPサポートも持っています。

Cacti Playlist:

このページでは、サボテンのインストールに関連するビデオのリストに素早くアクセスすることができます。

という名前の私たちのYouTubeチャンネルを購読することを忘れないでください FKIT.

サボテンのチュートリアル:

このページでは、Cactiチュートリアルのリストへのクイックアクセスを提供します。

チュートリアル - Windowsドメインコントローラファイアウォール

まず、Windowsドメインコントローラ上にファイアウォールルールを作成する必要があります。

このファイアウォールルールにより、CactiサーバはActive Directoryデータベースに問い合わせることができます。

ドメインコントローラで、セキュリティが強化されたWindowsファイアウォールという名前のアプリケーションを開きます。

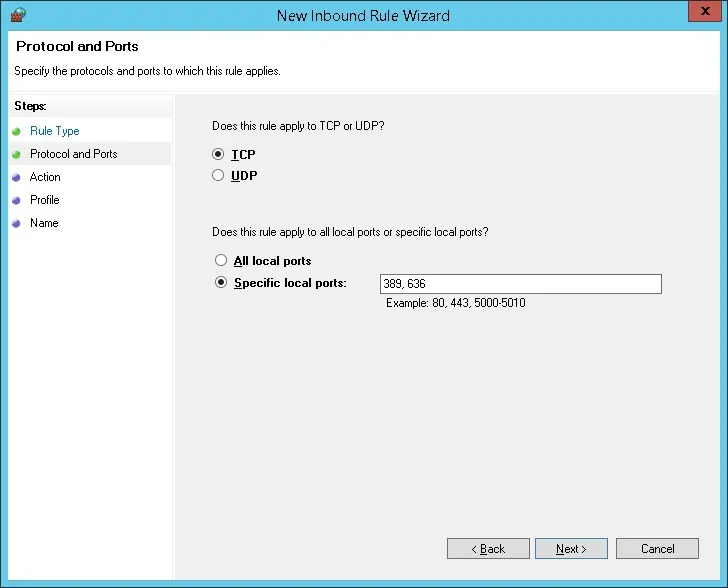

新しい受信ファイアウォール規則を作成します。

PORTオプションを選択してください。

TCPオプションを選択します。

[特定のローカルポート]オプションを選択します。

TCPポート389を入力してください。

[接続を許可する]オプションを選択します。

DOMAINオプションを確認してください。

PRIVATEオプションを確認してください。

PUBLICオプションを確認してください。

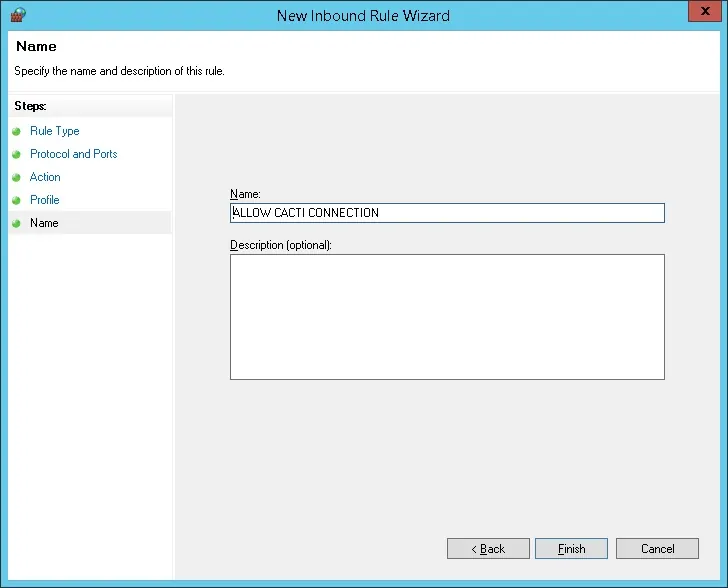

ファイアウォールルールの説明を入力してください。

おめでとうございます、これで必要なファイアウォールルールが作成されました。

この規則により、CactiはActive Directoryデータベースに問い合わせることができます。

チュートリアル - Windowsドメインアカウントの作成

次に、Active Directoryデータベースに少なくとも2つのアカウントを作成する必要があります。

ADMINアカウントはCactiウェブインターフェースへのログインに使用されます。

重要! ローカルの管理者アカウントは、LDAPを有効にした後に機能しなくなります。

Cactiアカウントは、Active Directoryデータベースへの問い合わせに使用されます。

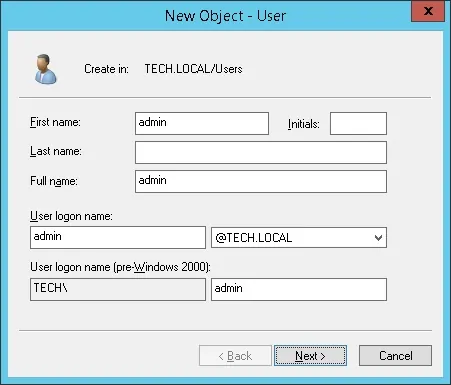

ドメインコントローラで、Active Directoryユーザーとコンピュータという名前のアプリケーションを開きます。

Usersコンテナ内に新しいアカウントを作成します。

adminという名前の新しいアカウントを作成します。

管理者ユーザに設定されたパスワード:123qwe。

このアカウントはCactiウェブインターフェース上でadminとして認証するために使用されます。

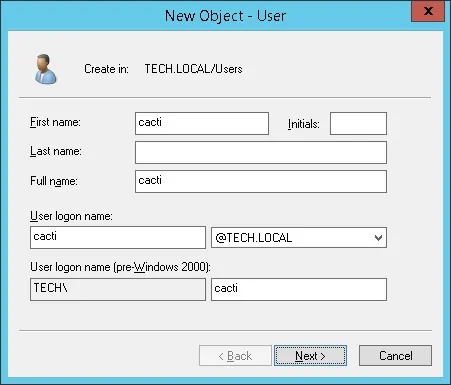

Cactiという名前の新しいアカウントを作成します。

Cactiユーザに設定されたパスワード:123qwe。

このアカウントは、Active Directoryの設定が機能していることを示すために使用されます。

おめでとうございます。これで必要なActive Directoryアカウントが作成されました。

チュートリアル - Active DirectoryでのCacti LDAP認証

始める前に、データベースのバックアップを作成しましょう。

Cactiデータベースのバックアップを作成するには、次のコマンドを使用します。

あなたはCacti mysqlユーザパスワードを入力する必要があります。

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

PHP LDAPモジュールがインストールされていることを確認して、Apache Webサーバーを再起動してください。

# apt-get install php-ldap

# service apache2 restart

必要なパッケージを正常にインストールしました。

チュートリアル - Active DirectoryでのCacti LDAP認証

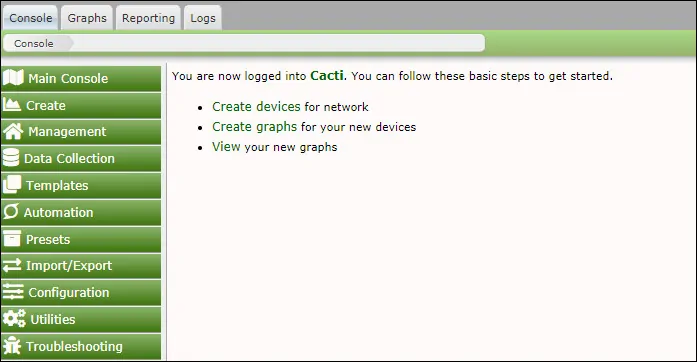

ブラウザを開き、WebサーバのIPアドレスと/ cactiを入力します。

この例では、ブラウザに次のURLが入力されています。

•http://192.168.0.10/cacti

ログイン画面で、デフォルトのユーザ名とデフォルトのパスワードを使用します。

・デフォルトのユーザ名:admin

•デフォルトパスワード:admin

ログインが成功すると、あなたはCacti Dashboardに送られます。

Cactiダッシュボード画面で、[設定]メニューにアクセスして[ユーザ]オプションを選択します。

Guestユーザーアカウントのプロパティにアクセスし、Guestユーザーアカウントを有効にしてパスワードを設定します。

保存ボタンをクリックしてください。

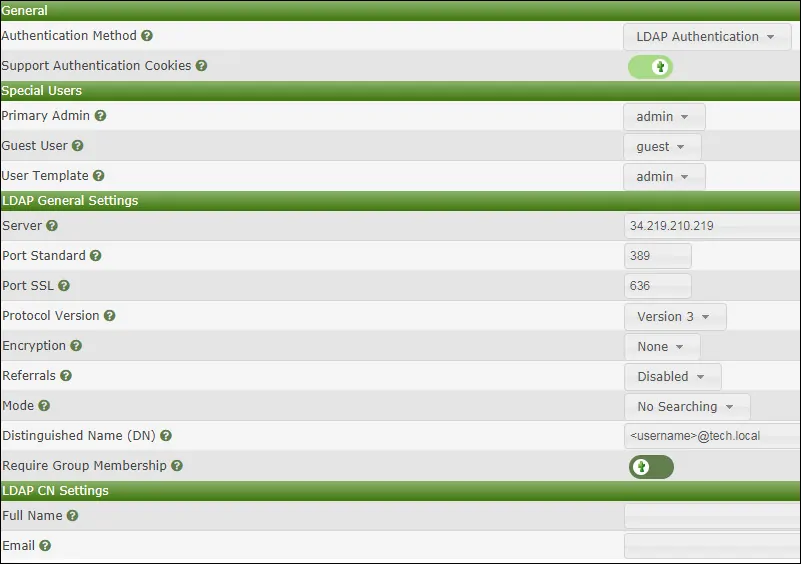

Cactiダッシュボード画面で、[設定]メニューにアクセスして[設定]オプションを選択します。

Authenticationタブにアクセスして、以下の設定を行います。

一般:

認証方法 - LDAP認証

特別なユーザー

•プライマリ管理者 - 管理者

•ゲストユーザ - ゲスト

•ユーザテンプレート - 管理者

LDAPの一般設定

•サーバー - Active DirectoryドメインコントローラーのIPアドレス

•ポート標準 - 389

•ポートSSL - 636

•プロトコルバージョン - バージョン3

暗号化 - なし

•紹介 - 無効

•モード - 検索なし

•識別名(DN) - @ tech.local

•グループメンバーシップが必要 - いいえ

IPアドレスをドメインコントローラのIPに変更する必要があります。

ネットワーク環境を反映するようにTECH.LOCALドメイン情報を変更する必要があります。

Active DirectoryユーザーがWebインターフェイスにログインするたびに、ADMINアカウントからすべてのユーザー権限がコピーされます。

この設定が不要な場合は、User Template設定をAdminからGuestに変更します。

ユーザーアカウントのプロパティで各ユーザーの権限を変更できます。

ユーザーアカウントのプロパティにアクセスするには、[設定]メニューにアクセスして[ユーザー]オプションを選択します。

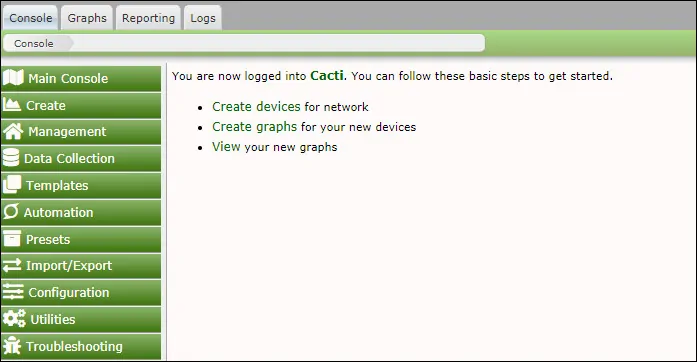

設定を保存したら、CactiのWebインターフェースからログオフしてください。

Active Directoryデータベースのadminユーザーとパスワードを使用してログインしてみます。

ログイン画面で、adminユーザーを使用し、LDAP認証を選択して、Active Directoryデータベースからのパスワードを使用します。

•ユーザー名:Admin

•パスワード:Active Directoryのパスワードを入力します。

ログインが成功すると、Cactiダッシュボードが表示されます。

これで、通常のユーザーログインをテストする時が来ました。CactiWebインターフェースからログオフする必要があります。

CactiユーザーとActive Directoryデータベースのパスワードを使用してログインしてみます。

ログイン画面で、Cactiユーザーを使用し、LDAP認証を選択して、Active Directoryデータベースからのパスワードを使用します。

•ユーザ名:cacti

•パスワード:Active Directoryのパスワードを入力します。

ログインが成功すると、Cactiダッシュボードが表示されます。

おめでとうございます。 LDAPを使用してActive DirectoryでCacti LDAP認証を設定しました。

Active Directoryに対してユーザを認証するには、そのユーザアカウントもCactiサーバのユーザデータベースに存在している必要があります。

Leave A Comment

You must be logged in to post a comment.