Radius を使用してミクロティック アクティブ ディレクトリ認証を構成する方法を学習しますか? このチュートリアルでは、Radius プロトコルを使用して、Active Directory データベースで Mikrotik ユーザーを認証する方法を示します。

ミクロティクチュートリアル:

このページでは、MikroTik に関連するチュートリアルのリストに簡単にアクセスできます。

チュートリアル - Windows 上の RADIUS サーバのインストール

IP - 192.168.15.10。

• オペラシステム - Windows 2012 R2

• ホスト名 - テック DC01

• アクティブディレクトリドメイン: 技術。地元の

サーバー マネージャー アプリケーションを開きます。

[管理] メニューにアクセスし、[ロールと機能の追加] をクリックします。

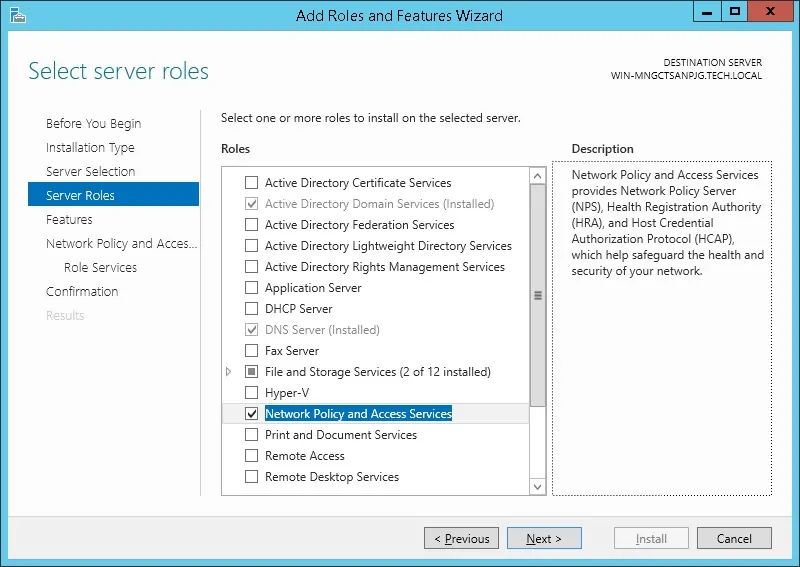

[サーバーロール] 画面にアクセスし、[ネットワーク ポリシーとアクセス サービス] オプションを選択します。

[次へ]ボタンをクリックします。

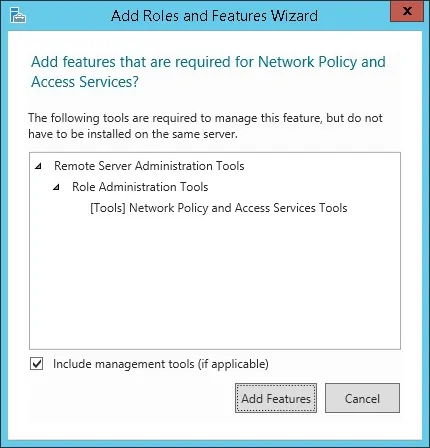

次の画面で、[機能の追加] ボタンをクリックします。

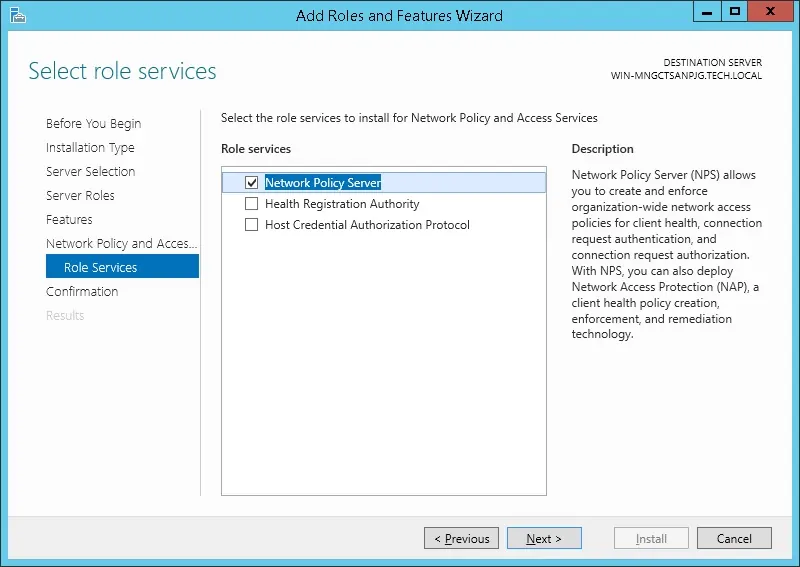

[役割サービス] 画面で、[次へ] ボタンをクリックします。

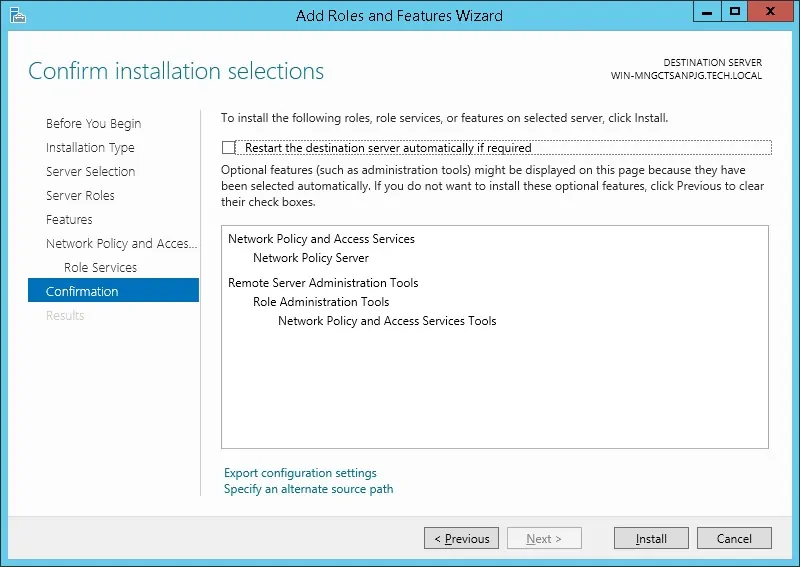

次の画面で、[インストール]ボタンをクリックします。

Windows 2012 での Radius サーバーのインストールが完了しました。

チュートリアル RADIUS サーバ - アクティブ ディレクトリ統合

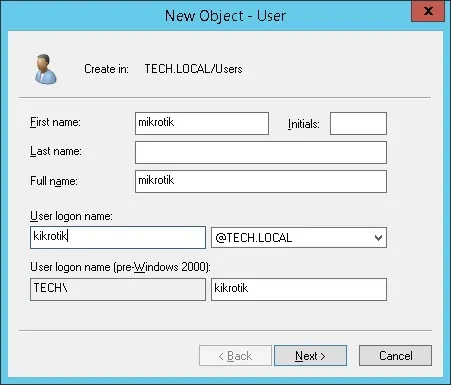

次に、Active ディレクトリ データベースに少なくとも 1 つのアカウントを作成する必要があります。

ミクロティックアカウントは、ミクロティックデバイスにログインするために使用されます。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいアカウントを作成します。

次の名前の新しいアカウントを作成します。

MIKROTIK ユーザに設定されたパスワード: 123qwe..

このアカウントは、Mikrotik デバイスで管理者として認証するために使用されます。

これで、必要なアクティブ ディレクトリ アカウントが作成されました。

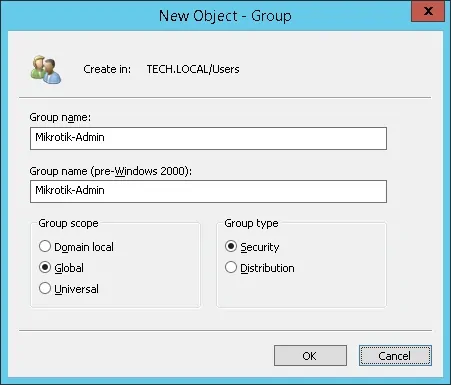

次に、Active ディレクトリ データベースに少なくとも 1 つのグループを作成する必要があります。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいグループを作成します。

新しいグループを作成する:ミクロティック管理者

このグループのメンバーは、ミクロティック デバイスの管理者権限を持つことになります。

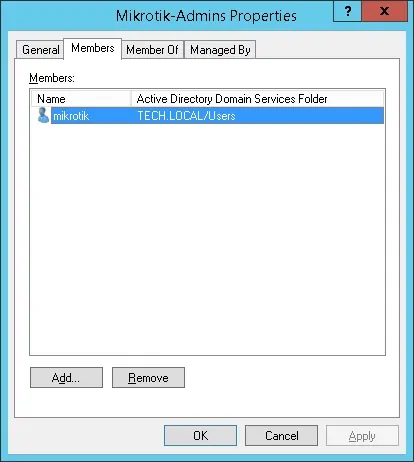

大事な! mikrotik ユーザーをミクロティック管理グループのメンバーとして追加します。

これで、必要なアクティブ ディレクトリ グループが作成されました。

チュートリアル RADIUS サーバ - クライアント デバイスの追加

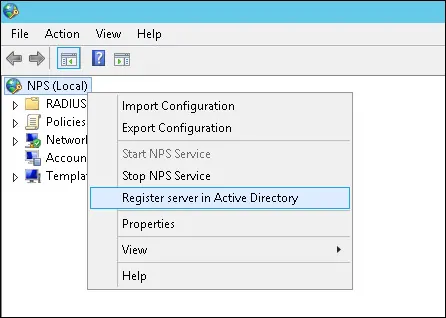

Radius サーバで、次のアプリケーションを開きます。

アクティブ ディレクトリ データベースで Radius サーバを認証する必要があります。

NPS(ローカル) を右クリックし、アクティブ ディレクトリにサーバーを登録する] オプションを選択します。

確認画面で、[OK]ボタンをクリックします。

次に、Radius クライアントを構成する必要があります。

Radius クライアントは、Radius サーバからの認証を要求できるデバイスです。

大事な! Radius クライアントと Radius ユーザを混同しないでください。

[Radiusクライアント]フォルダを右クリックし、[新規]オプションを選択します。

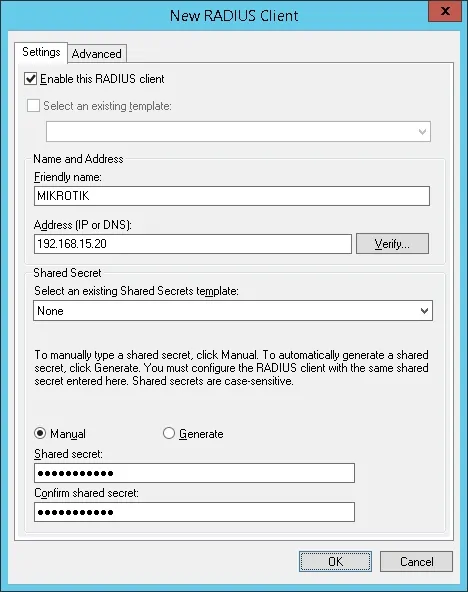

以下は、ミクロティック デバイスが Radius サーバに接続できるように構成されたクライアントの例です。

次の構成を設定する必要があります。

•デバイスにフレンドリーな名前 - ミクロティックに説明を追加

• デバイスの IP アドレス - ミクロティックの IP アドレス

•デバイス共有秘密 - 神サム123

共有シークレットは、デバイスが Radius サーバを使用することを承認するために使用されます。

Radius クライアントの構成が完了しました。

チュートリアル RADIUS サーバ - ネットワーク ポリシーの設定

ここで、認証を許可するネットワークポリティを作成する必要があります。

[ネットワーク ポリシー] フォルダを右クリックし、[新規] オプションを選択します。

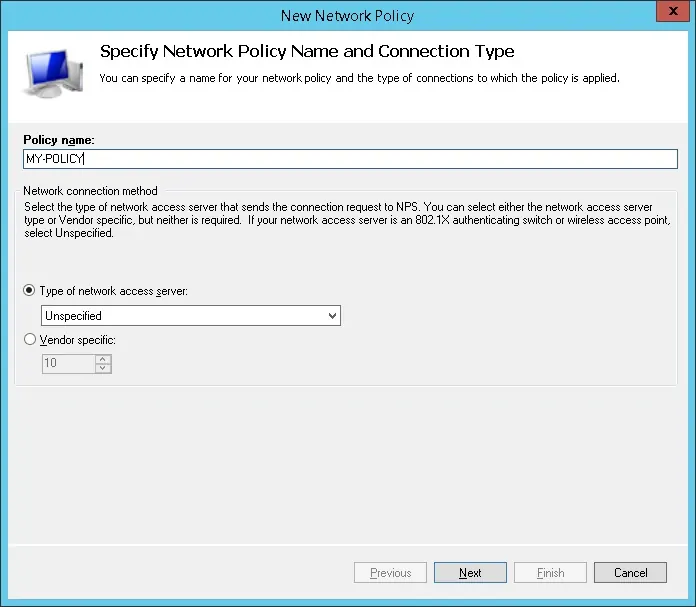

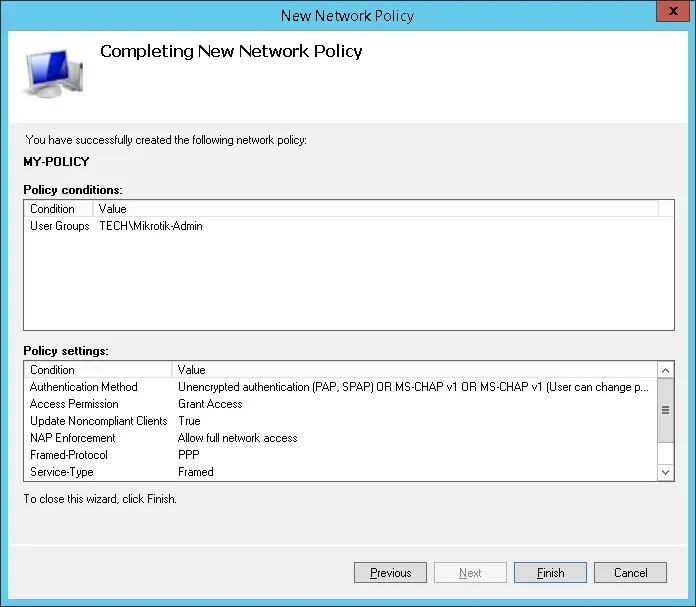

ネットワーク ポリシーの名前を入力し、[次へ] をクリックします。

[条件の追加] ボタンをクリックします。

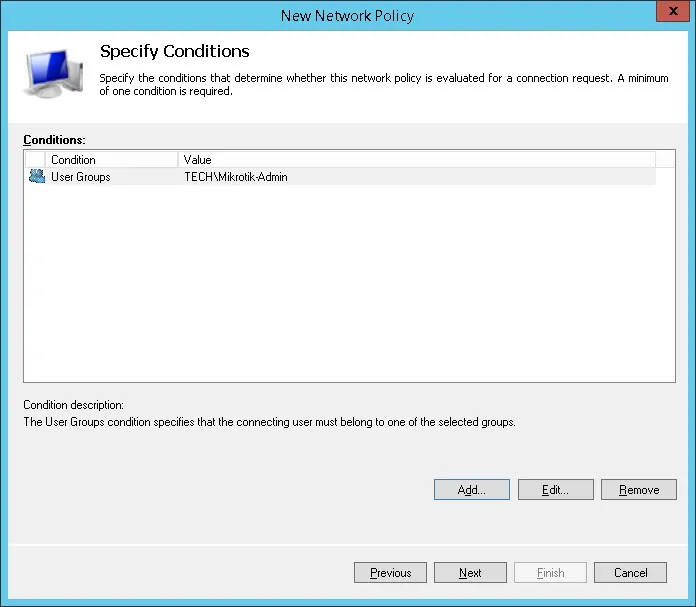

ミクロティク-ADMINグループのメンバーに認証を許可します。

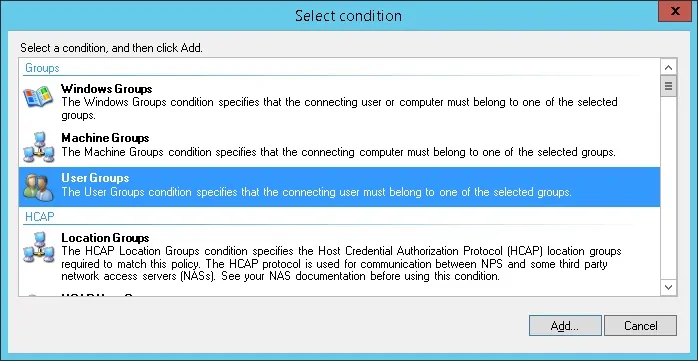

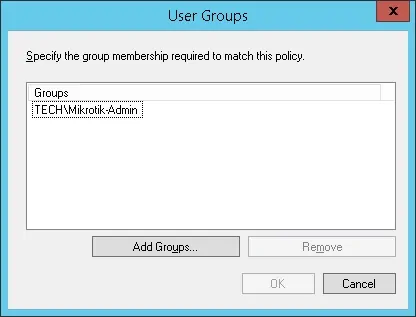

[ユーザー グループ] オプションを選択し、[追加] ボタンをクリックします。

[グループの追加]ボタンをクリックし、[MIKrotik-ADMIN]グループを見つけます。

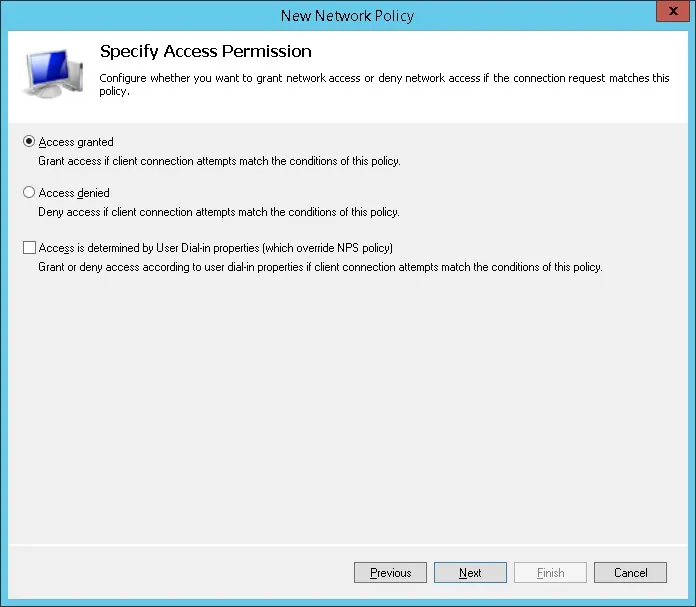

[アクセス許可] オプションを選択し、[次へ] ボタンをクリックします。

これにより、ミクロティク-ADMINグループのメンバーが Radius サーバで認証できるようになります。

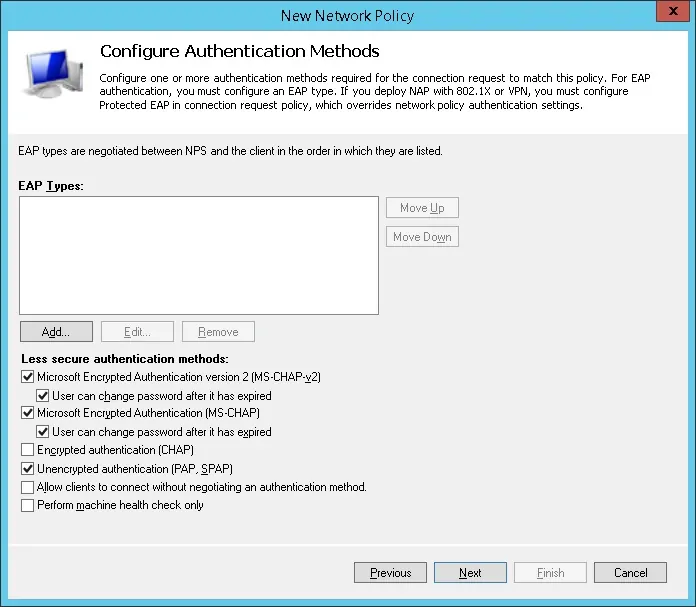

[認証方法] 画面で、[暗号化されていない認証 (PAP、SPAP)] オプションを選択します。

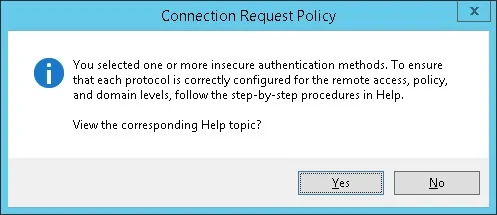

次の警告が表示された場合は、[いいえ]ボタンをクリックします。

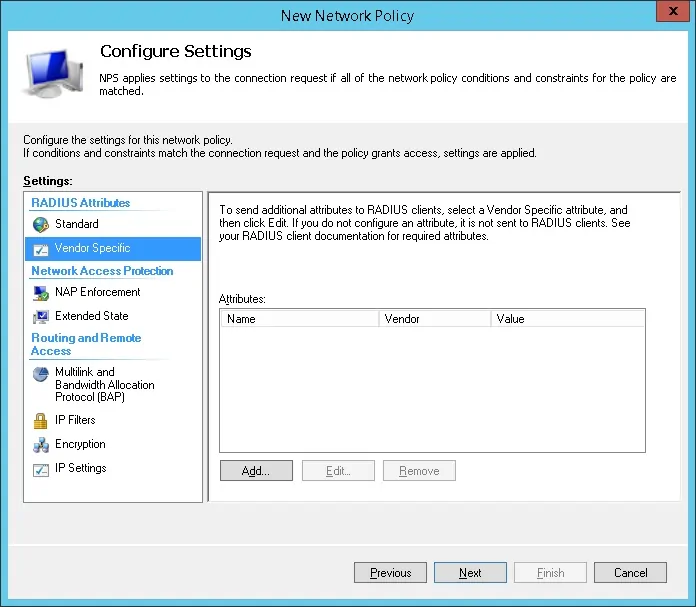

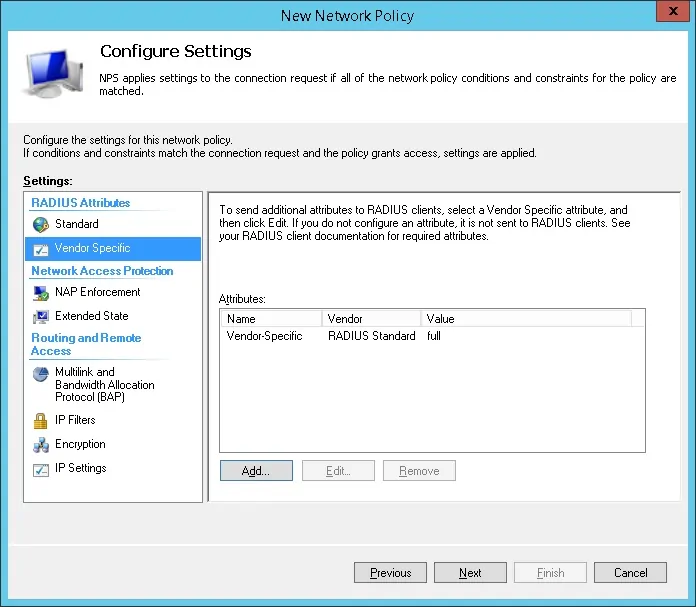

[ベンダー固有の半径]属性オプションを選択し、[追加]ボタンをクリックします。

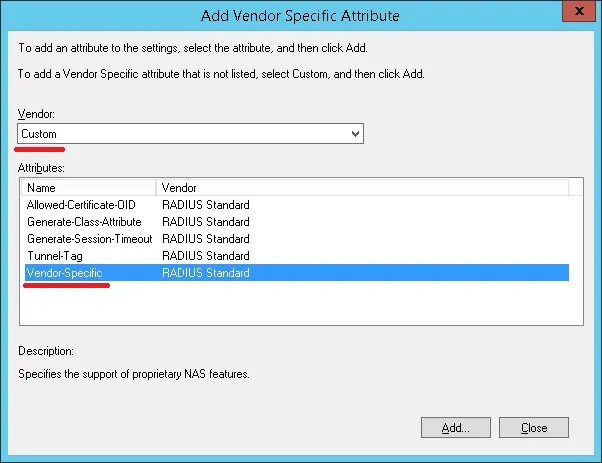

[カスタム 仕入先] オプションを選択します。

[ベンダー固有の属性] を選択し、[追加] ボタンをクリックします。

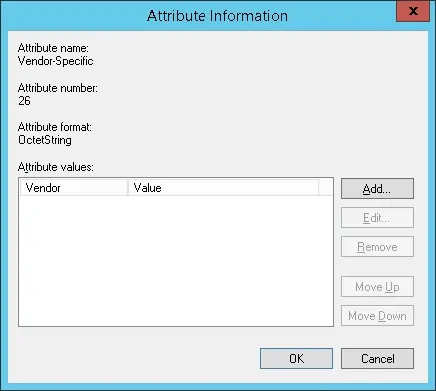

[追加]ボタンをクリックします。

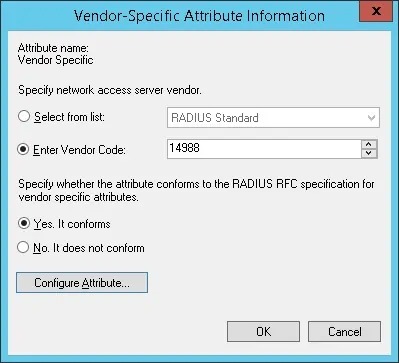

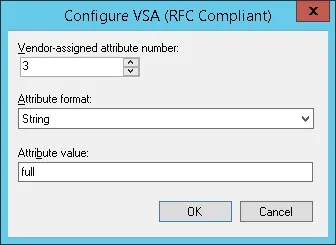

ベンダーコードの設定: 14988

選択: はい、準拠しています。

[属性の構成] ボタンをクリックします。

ベンダー割り当て属性番号の設定: 3

[アトリビュート形式を選択: 文字列]

属性値を入力: 完全

NPS Radius サーバーは、ベンダー固有の情報を Mikrotik デバイスに渡します。

Mikrotik は、認証されたユーザーにデバイス上での読み取り/書き込み権限を与えます。

[Radiusサーバの設定]の概要を確認し、[完了]ボタンをクリックします。

おめでとう! Radius サーバの設定が完了しました。

チュートリアル - MikroTik 半径認証

IP - 192.168.15.20。

• オペラシステム - ルータOS 6.45.7

• ホスト名 - ミクロチク

Mikrotik ルータ コンソールで、次のコマンドを使用して、

次の Radius 構成を実行します。

• 半径 IP アドレス - 192.168.15.10

• Radius共有秘密 - Radius クライアント共有秘密鍵 (神神123)

Radius サーバの IP アドレスを反映するように、Radius サーバの IP アドレスを変更する必要があります。

Radius クライアントの共有シークレットを反映するように、共有シークレットを変更する必要があります。

コマンド出力は次のとおりです。

ローカル ユーザの権限を有効にして、Radius を使用します。

コマンド出力は次のとおりです。

おめでとう! 半径を使用してミクロティックアクティブディレクトリ認証を設定しました。

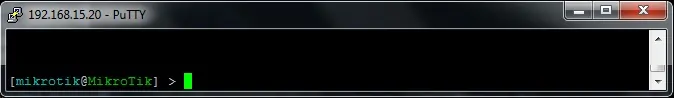

チュートリアル - MikroTik アクティブ ディレクトリ認証テスト

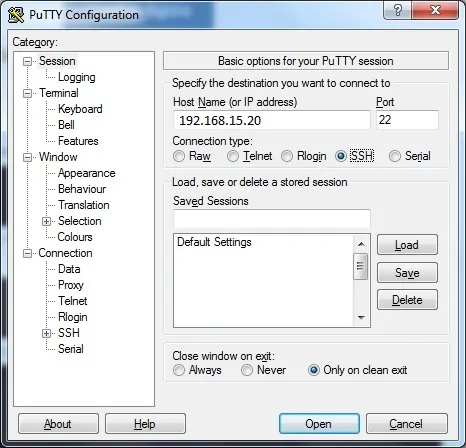

ここで、ミクロティック半径認証をテストする必要があります。

PUTTY ソフトウェアをダウンロードし、SSH プロトコルを使用して Mikrotik で認証を試みます。

mikrotik という名前のアカウントを使用して認証を行う場合は、読み取り/書き込み権限を持つことになります。

おめでとう! Mikrotik アクティブディレクトリ認証をテストしました。