Radius를 사용하여 Mikrotik Active 디렉터리 인증을 구성하는 방법을 알고 싶습니까? 이 자습서에서는 Radius 프로토콜을 사용하여 Active Directory 데이터베이스에서 Mikrotik 사용자를 인증하는 방법을 보여 드리겠습니다.

미크로틱 튜토리얼 :

이 페이지에서는 MikroTik과 관련된 자습서 목록에 빠르게 액세스할 수 있습니다.

튜토리얼 - Windows의 반경 서버 설치

• IP - 192.168.15.10.

• 오페라 시스템 - 윈도우 2012 R2

• 호스트 이름 - TECH-DC01

• 활성 디렉토리 도메인: 기술. 로컬

서버 관리자 응용 프로그램을 엽니다.

관리 메뉴에 액세스하고 역할 및 기능 추가를 클릭합니다.

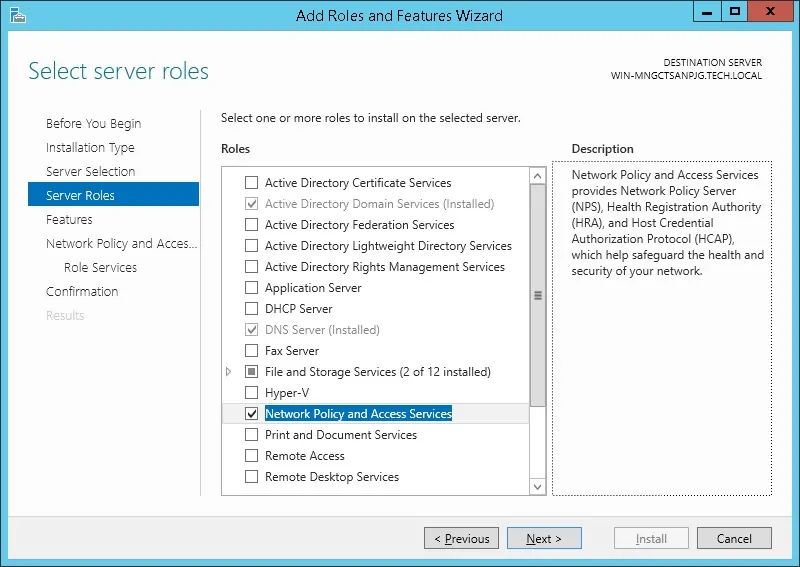

서버 역할 화면에 액세스하고 네트워크 정책 및 서비스 액세스 옵션을 선택합니다.

다음 버튼을 클릭합니다.

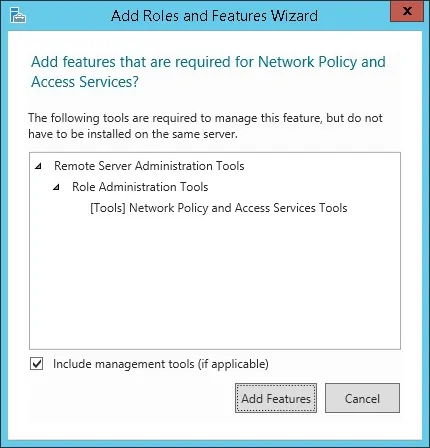

다음 화면에서 기능 추가 단추를 클릭합니다.

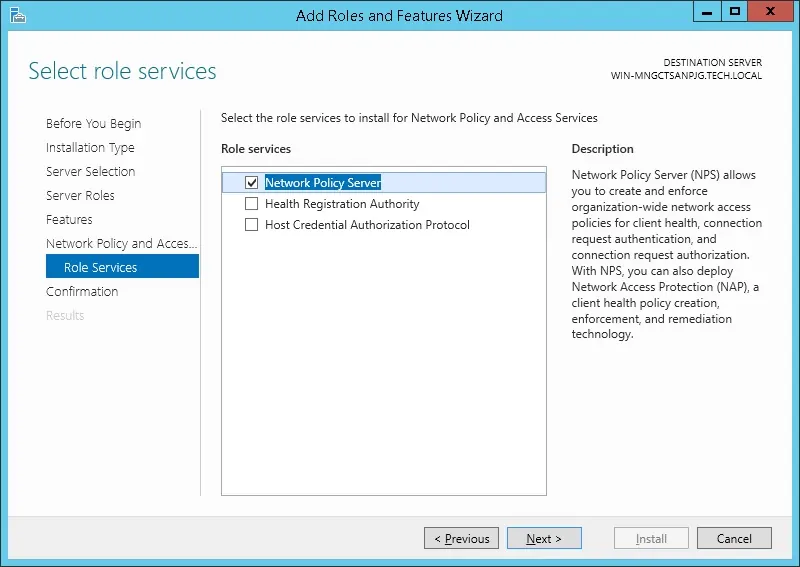

역할 서비스 화면에서 다음 단추를 클릭합니다.

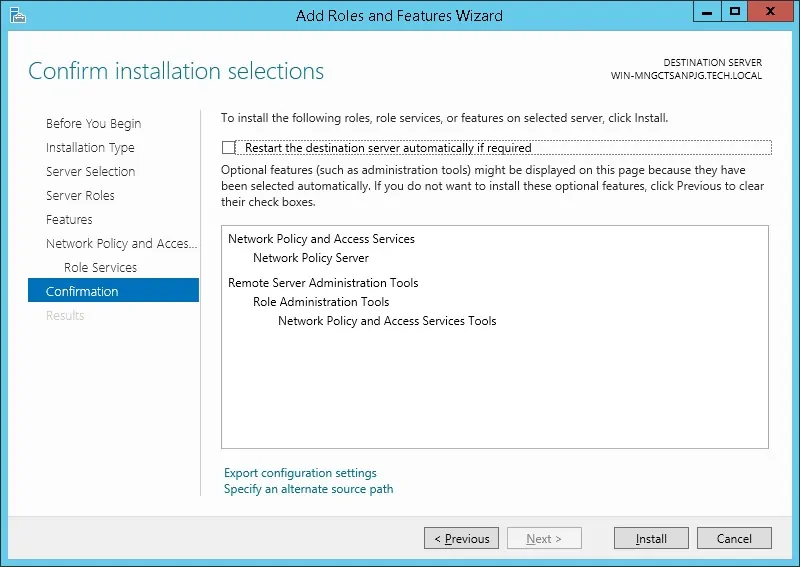

다음 화면에서 설치 버튼을 클릭합니다.

Windows 2012에서 반경 서버 설치를 완료했습니다.

튜토리얼 반경 서버 - 활성 디렉터리 통합

다음으로 Active 디렉터리 데이터베이스에 1개 이상의 계정을 만들어야 합니다.

MIKROTIK 계정은 미크로틱 장치에 로그인하는 데 사용됩니다.

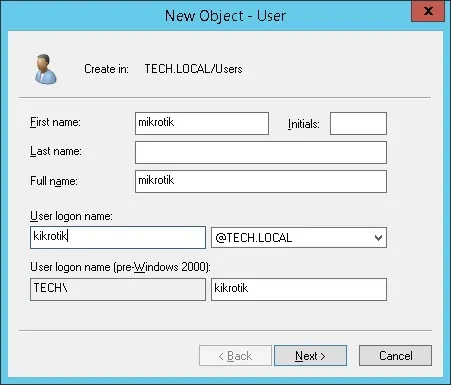

도메인 컨트롤러에서 활성 디렉터리 사용자 및 컴퓨터라는 응용 프로그램을 엽니다.

사용자 컨테이너 내에서 새 계정을 만듭니다.

미크로틱이라는 새 계정 만들기

비밀번호는 MIKROTIK 사용자에게 구성됩니다: 123qwe..

이 계정은 Mikrotik 장치에서 관리자로 인증하는 데 사용됩니다.

축하합니다, 당신은 필요한 Active Directory 계정을 만들었습니다.

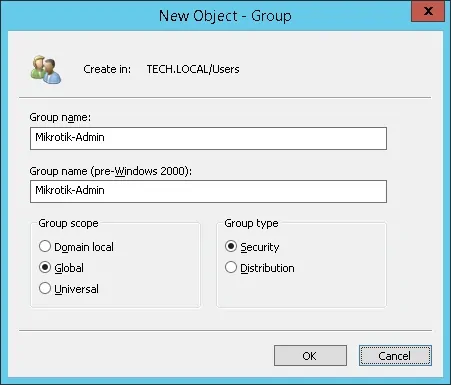

다음으로 Active 디렉터리 데이터베이스에 1개 이상의 그룹을 만들어야 합니다.

도메인 컨트롤러에서 활성 디렉터리 사용자 및 컴퓨터라는 응용 프로그램을 엽니다.

사용자 컨테이너 내부에 새 그룹을 만듭니다.

미크로틱-관리자라는 새 그룹 만들기

이 그룹의 구성원은 Mikrotik 장치에 대한 관리자 권한을 갖습니다.

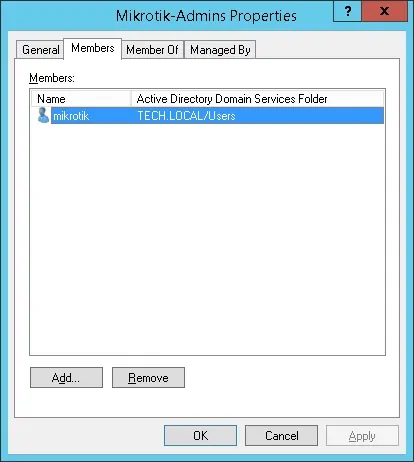

중요! 미크로틱-관리자 그룹의 구성원으로 mikrotik 사용자를 추가합니다.

축하합니다, 당신은 필요한 활성 디렉토리 그룹을 만들었습니다.

튜토리얼 반경 서버 - 클라이언트 장치 추가

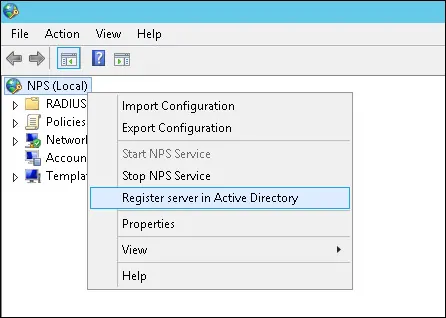

Radius 서버에서 네트워크 정책 서버라는 응용 프로그램을 엽니다.

Active 디렉터리 데이터베이스에서 Radius 서버에 권한을 부여해야 합니다.

NPS(LOCAL)를 마우스 오른쪽 단추로 클릭하고 Active Directory에서 서버 등록 옵션을 선택합니다.

확인 화면에서 확인 버튼을 클릭합니다.

그런 다음 Radius 클라이언트를 구성해야 합니다.

Radius 클라이언트는 Radius 서버에서 인증을 요청할 수 있는 장치입니다.

중요! 반경 클라이언트와 반지름 사용자를 혼동하지 마십시오.

반경 클라이언트 폴더를 마우스 오른쪽 단추로 클릭하고 새 옵션을 선택합니다.

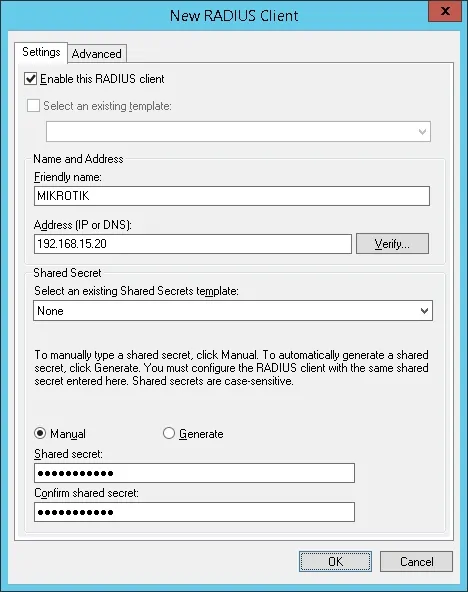

다음은 Mikrotik 장치가 Radius 서버에 연결할 수 있도록 구성된 클라이언트의 예입니다.

다음 구성을 설정해야 합니다.

• 장치에 친숙한 이름 - 미크로틱에 설명을 추가

• 장치 IP 주소 - 미크로틱의 IP 주소

• 장치 공유 비밀 - kamisama123

공유 비밀은 장치가 Radius 서버를 사용하도록 권한을 부여하는 데 사용됩니다.

Radius 클라이언트 구성을 완료했습니다.

자습서 반경 서버 - 네트워크 정책 구성

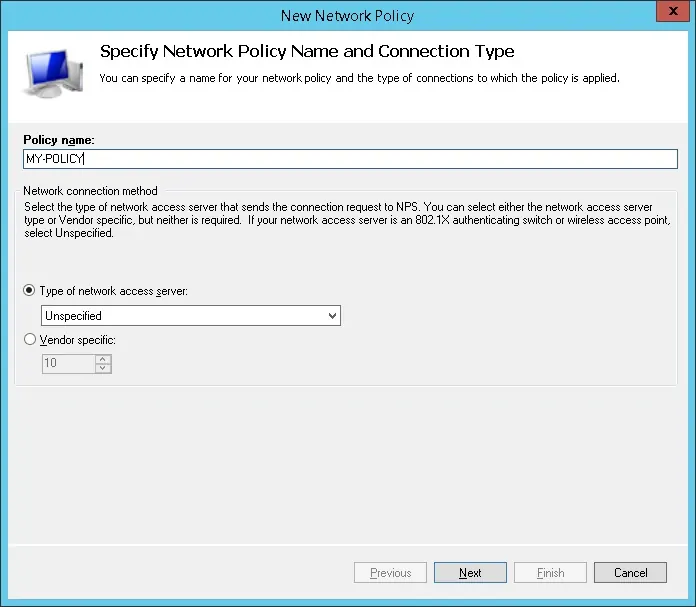

이제 인증을 허용하려면 네트워크 Polity를 만들어야 합니다.

네트워크 정책 폴더를 마우스 오른쪽 단추로 클릭하고 새 옵션을 선택합니다.

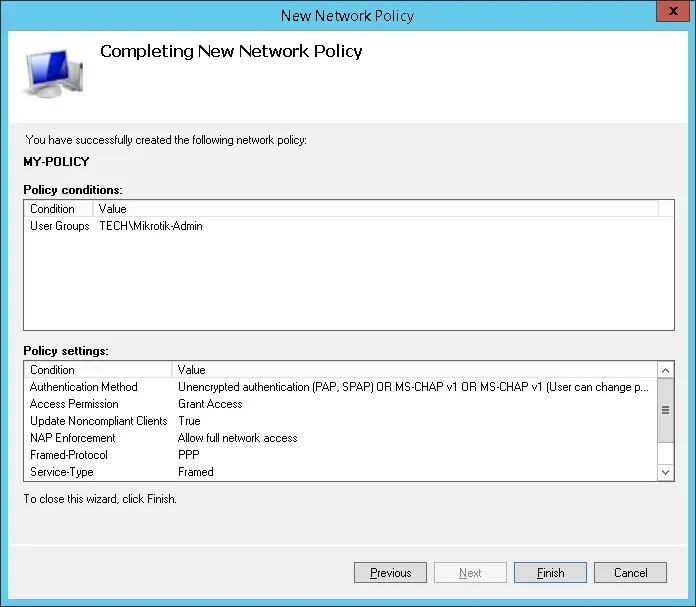

네트워크 정책에 이름을 입력하고 다음 단추를 클릭합니다.

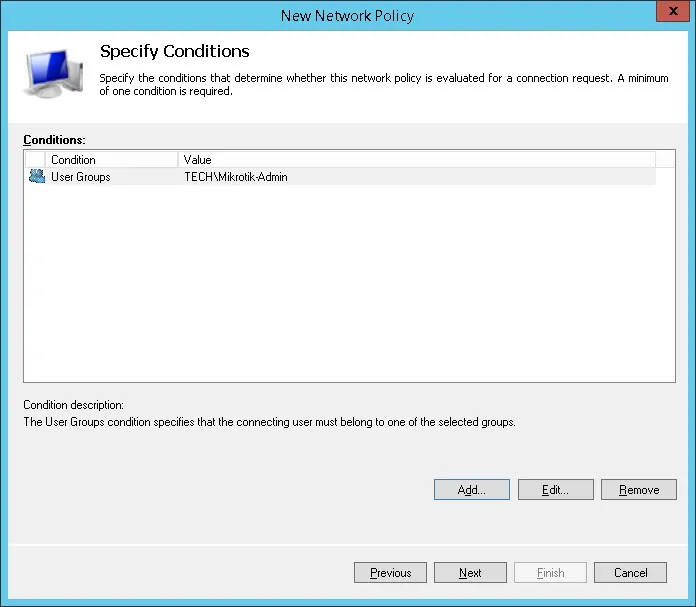

조건 추가 버튼을 클릭합니다.

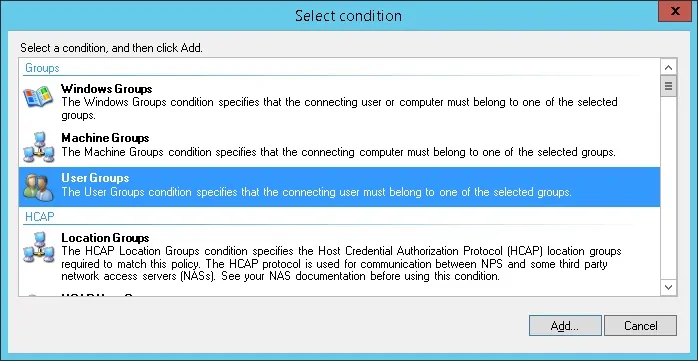

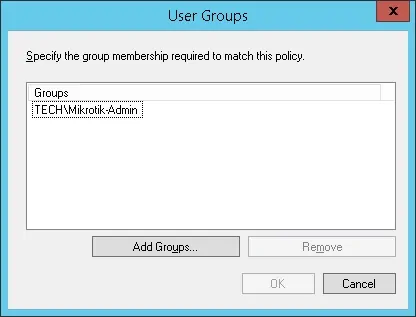

우리는 MIKROTIK-ADMIN 그룹의 구성원이 인증 할 수 있도록 할 것입니다.

사용자 그룹 옵션을 선택하고 추가 단추를 클릭합니다.

그룹 추가 버튼을 클릭하고 MIKROTIK-ADMIN 그룹을 찾습니다.

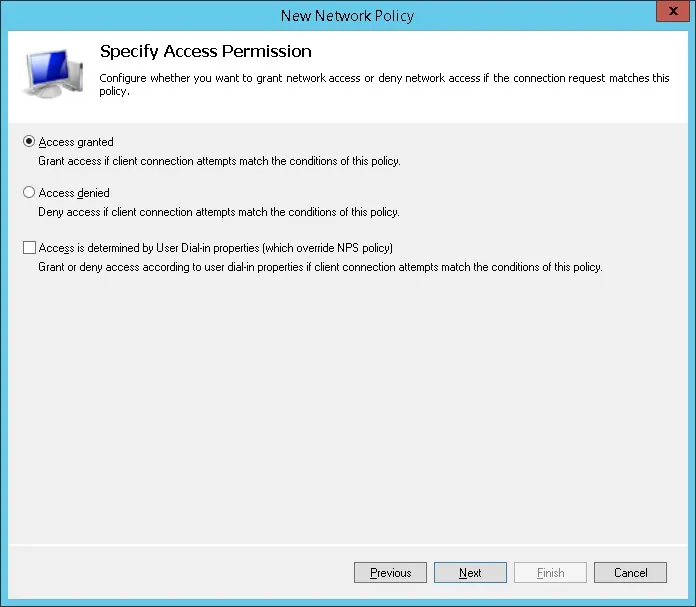

권한 부여된 액세스 옵션을 선택하고 다음 단추를 클릭합니다.

이렇게 하면 MIKROTIK-ADMIN 그룹의 구성원이 반경 서버에서 인증할 수 있습니다.

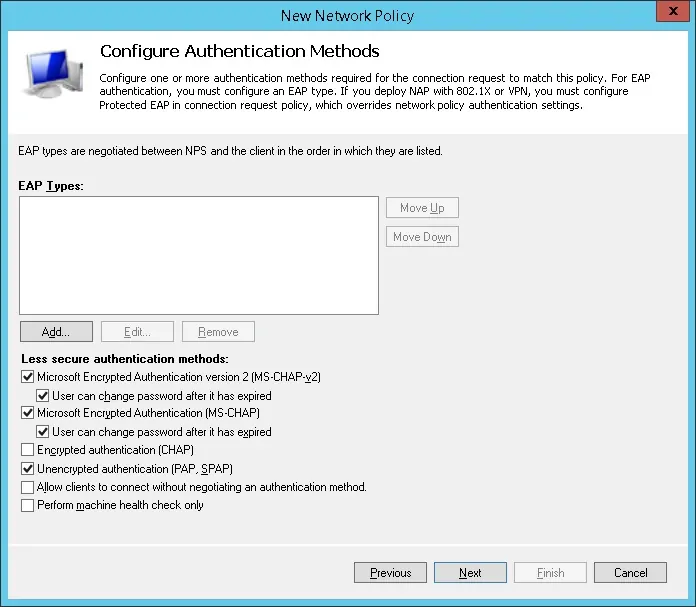

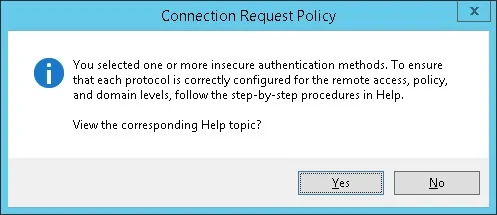

인증 방법 화면에서 암호화되지 않은 인증(PAP, SPAP) 옵션을 선택합니다.

다음 경고가 표시되면 없음 단추를 클릭합니다.

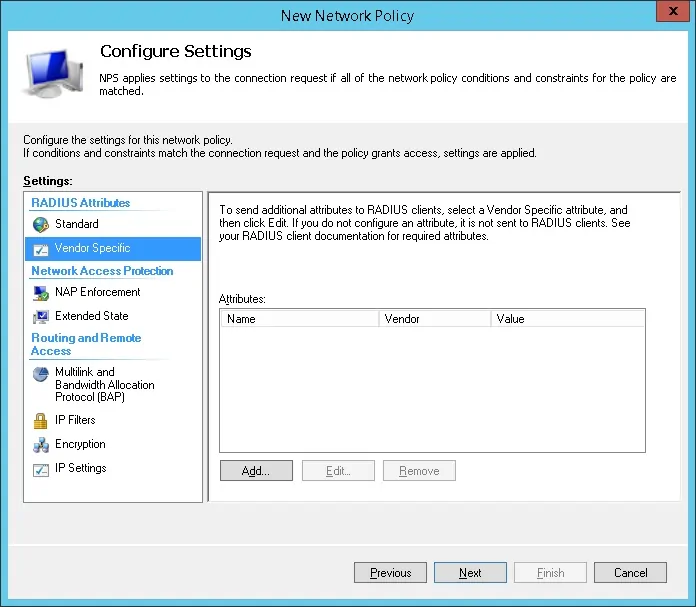

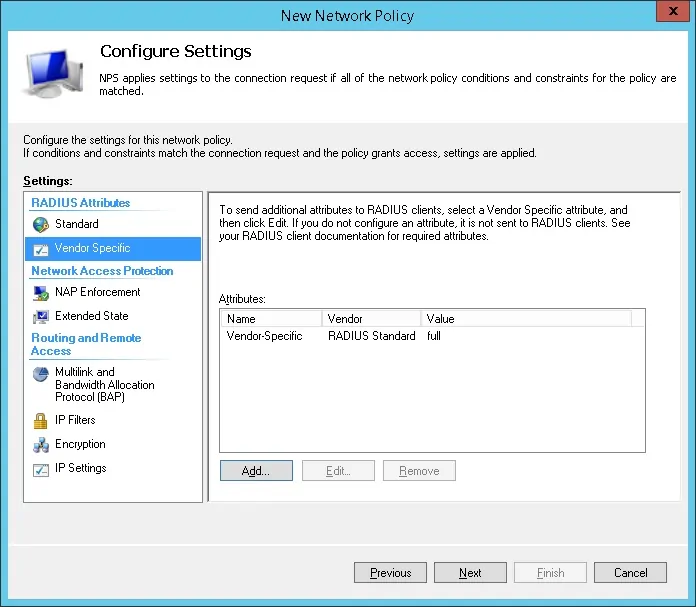

공급업체 특정 반경 특성 옵션을 선택하고 추가 단추를 클릭합니다.

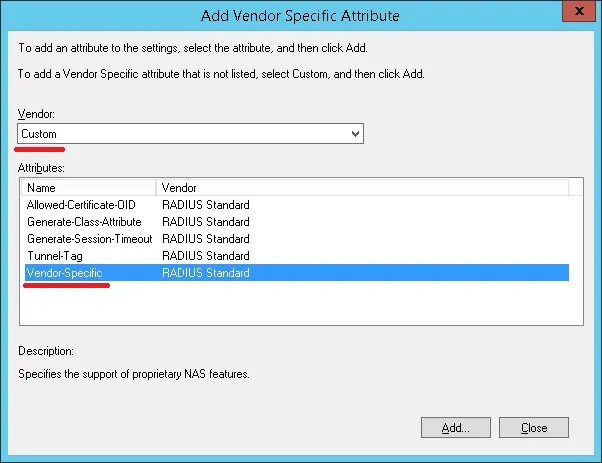

사용자 지정 공급업체 옵션을 선택합니다.

공급업체별 특성을 선택하고 추가 단추를 클릭합니다.

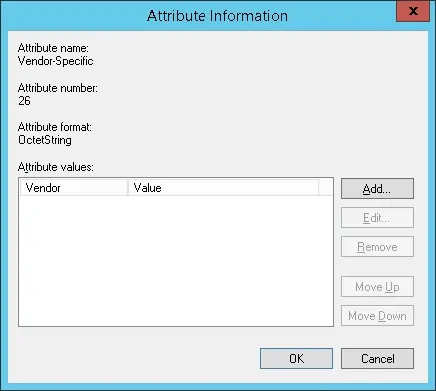

추가 버튼을 클릭합니다.

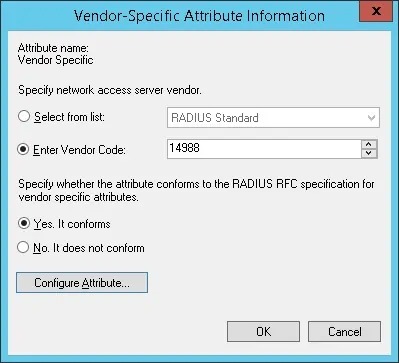

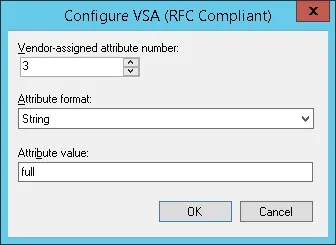

공급업체 코드 설정: 14988

선택: 예, 준수합니다.

특성 구성 버튼을 클릭합니다.

공급업체에 할당된 특성 번호 설정: 3

Atribute 형식 선택: 문자열

속성 값 입력: 전체

NPS Radius 서버는 공급업체의 특정 정보를 Mikrotik 장치로 다시 전달합니다.

Mikrotik은 인증 된 사용자에게 장치를 통해 읽기 쓰기 권한을 부여합니다.

반경 서버 구성 요약을 확인하고 완료 버튼을 클릭합니다.

축! Radius 서버 구성을 완료했습니다.

튜토리얼 - 미크로틱 반경 인증

• IP - 192.168.15.20.

• 오페라 시스템 - 라우터 OS 6.45.7

• 호스트 네임 - 미크로틱

Mikrotik 라우터 콘솔에서 다음 명령을 사용하여

다음 반경 구성을 수행합니다.

• 반경 IP 주소 - 192.168.15.10

• 반경 공유 비밀 - 반경 클라이언트 공유 비밀 (kamisama123)

Radius 서버 IP 주소를 반영하도록 Radius 서버의 IP 주소를 변경해야 합니다.

Radius 클라이언트 공유 비밀을 반영하도록 공유 비밀을 변경해야 합니다.

명령 출력은 다음과 같습니다.

반경을 사용하도록 로컬 사용자 권한 부여를 활성화합니다.

명령 출력은 다음과 같습니다.

축! 반경을 사용하여 Mikrotik 활성 디렉터리 인증을 구성했습니다.

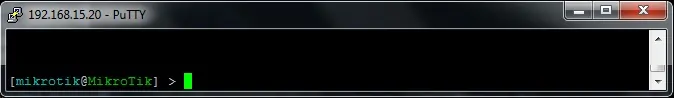

튜토리얼 - MikroTik 활성 디렉토리 인증 테스트

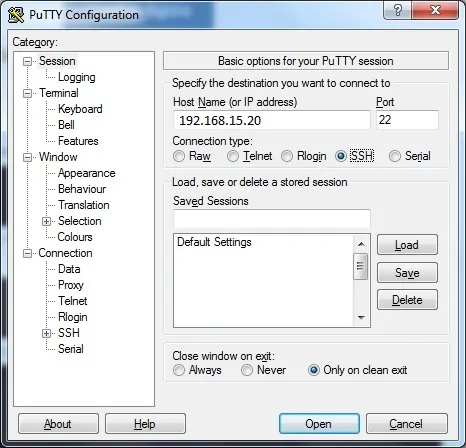

이제 Mikrotik 반경 인증을 테스트해야 합니다.

PUTTY 소프트웨어를 다운로드하고 SSH 프로토콜을 사용하여 Mikrotik에서 인증을 시도하십시오.

mikrotik라는 계정을 사용하여 인증하는 경우 읽기 쓰기 권한이 있습니다.

축! Mikrotik 활성 디렉터리 인증을 테스트했습니다.