Vil du lære hvordan du konfigurerer Nginx-tjenesten Kerberos-godkjenning på Active Directory? I denne opplæringen skal vi vise deg hvordan du godkjenner Nginx-brukere ved hjelp av Active Directory fra Microsoft Windows og Kerberos-protokollen.

• Ubuntu 20

• Ubuntu 19

• Ubuntu 18

• Nginx 1.18.0

I vårt eksempel er domenekontrollerens IP-adresse 192.168.15.10.

I vårt eksempel er Nginx-serverens IP-adresse 192.168.15.11.

Liste over utstyr

Følgende avsnitt presenterer listen over utstyr som brukes til å opprette denne opplæringen.

Som Amazon Associate tjener jeg på kvalifiserende kjøp.

Nginx - Relatert Tutorial:

På denne siden tilbyr vi rask tilgang til en liste over tutorials knyttet til Nginx.

Tutorial Windows - Opprettelse av domenekonto

• IP - 192.168.15.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

Vi må opprette minst én konto i Active Directory-databasen.

ADMIN-kontoen vil bli brukt til å logge inn på Nginx-serveren.

Åpne programmet med navnet: Active Directory-brukere og -datamaskiner på domenekontrolleren

Opprett en ny konto i brukerbeholderen.

Opprett en ny konto med navnet: admin

Passord konfigurert til ADMIN bruker: kamisama123..

Denne kontoen brukes til å godkjenne på Nginx-serveren.

Gratulerer, du har opprettet den nødvendige Active Directory-kontoen.

Nginx - Kerberos-godkjenning i Active Directory

• IP - 192.168.15.11

• Driftssystem - Ubuntu 20

• Vertsnavn - NGINX

Angi et vertsnavn ved hjelp av hostnamectl -kommandoen.

Rediger HOSTS-konfigurasjonsfilen.

Legg til ip-adressen og vertsnavnet for domenekontrolleren.

Installer listen over nødvendige pakker for å aktivere Kerberos-godkjenning.

Utfør følgende konfigurasjon på grafikkinstallasjonen:

• Kerberos realm - TECH.LOCAL

• Kerberos server - TECH-DC01.TECH.LOCAL

• Administrative server - TECH-DC01.TECH.LOCAL

Du må endre domeneinformasjonen for å gjenspeile nettverksmiljøet.

Rediger Kerberos-konfigurasjonsfilen.

Her er filen, før vår konfigurasjon.

Her er filen, etter vår konfigurasjon.

Du må endre domeneinformasjonen for å gjenspeile nettverksmiljøet.

Du har fullført den nødvendige Kerberos-konfigurasjonen.

Nginx - Kerberos-godkjenning

Installer Nginx-serveren og de nødvendige pakkene.

I vårt eksempel skal vi be om godkjenning til brukere som prøver å få tilgang til en katalog kalt TEST.

Opprett en katalog kalt TEST og gi brukeren navnet www-data tillatelse over denne katalogen.

Konfigurer Nginx-serveren til å be OM PAM-godkjenning til brukere som prøver å få tilgang til denne katalogen.

Rediger Nginx-konfigurasjonsfilen for standardnettstedet.

Legg til følgende konfigurasjon i denne filen.

Her er filen, før vår konfigurasjon.

Her er filen, etter vår konfigurasjon.

Nginx-serveren ble konfigurert til å be om godkjenning av passord for å få tilgang til katalogen test.

Nginx-tjenesten ble konfigurert til å godkjenne brukerkontoer ved hjelp av PAM-godkjenningsmodulen.

Opprett PAM-konfigurasjonsfilen.

Her er filinnholdet.

I vårt eksempel skal vi godkjenne Nginx-tjenestetilgangen ved hjelp av Kerberos.

Start Nginx-tjenesten på nytt.

Gratulerer! Du har konfigurert Nginx-godkjenning til å bruke Kerberos.

Nginx - Keberos autentiseringstest

Opprett en HTML-side som skal brukes i godkjenningstesten.

I vårt eksempel opprettet vi en HTML-side med navnet TEST.

Åpne nettleseren din og skriv inn IP-adressen til Nginx-webserveren.

I vårt eksempel ble følgende URL skrevet inn i nettleseren:

• http://192.168.15.11

Nginx-standardsiden vises.

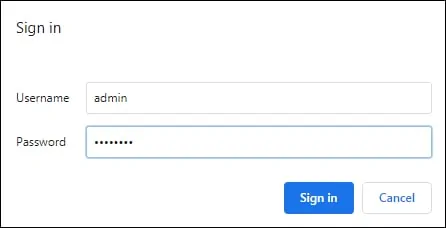

Åpne nettleseren din og skriv inn IP-adressen til webserveren pluss /test.

I vårt eksempel ble følgende URL skrevet inn i nettleseren:

• http://192.168.15.11/test/test.html

Skriv inn et Active Directory-brukernavn og passordet på påloggingsskjermen.

• Brukernavn: admin

• Passord: kamisama123..

Etter en vellykket pålogging, vil du bli autorisert til å få tilgang til katalogen kalt TEST.

Gratulerer! Du har konfigurert Kerberos-godkjenning på Nginx-serveren.