Vil du lære hvordan du konfigurerer Cacti LDAP-godkjenning i Active directory? I denne opplæringen skal vi vise deg hvordan du godkjenner Cacti-brukere ved hjelp av Active Directory for Microsoft Windows-databasen og LDAP-protokollen.

• Ubuntu 19.04

• Cacti 1.2.3

Hva er Cacti?

Cacti er en åpen kildekode-plattform for dataovervåking som er helt PHP-drevet.

På webgrensesnittet kan brukerne bruke Cacti som frontend til RRDtool, lage grafer og fylle dem med data som er lagret i MySQL.

Cacti har også SNMP-støtte for brukere å lage grafer for å utføre nettverksovervåking.

Cacti spilleliste:

På denne siden tilbyr vi rask tilgang til en liste over videoer relatert til Cacti-installasjon.

Ikke glem å abonnere på vår youtube kanal som heter FKIT.

Cacti Tutorial:

På denne siden tilbyr vi rask tilgang til en liste over Cacti tutorials

Opplæring - Brannmur for Windows-domenekontroller

Først må vi opprette en brannmurregel på Windows-domenekontrolleren.

Denne brannmurregelen tillater Cacti-serveren å spørre Active Directory-databasen.

Åpne programmet windows-brannmur med avansert sikkerhet på domenekontrolleren

Opprett en ny innkommende brannmurregel.

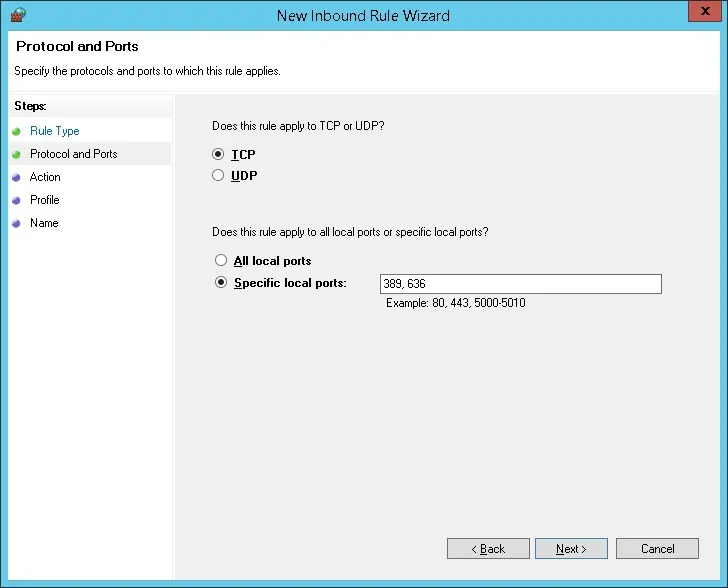

Velg PORT-alternativet.

Velg TCP-alternativet.

Velg alternativet Bestemte lokale porter.

Angi TCP-port 389.

Velg alternativet Tillat tilkoblingen.

Merk av for DOMENE.

Merk av for PRIVAT.

Merk av for OFFENTLIG.

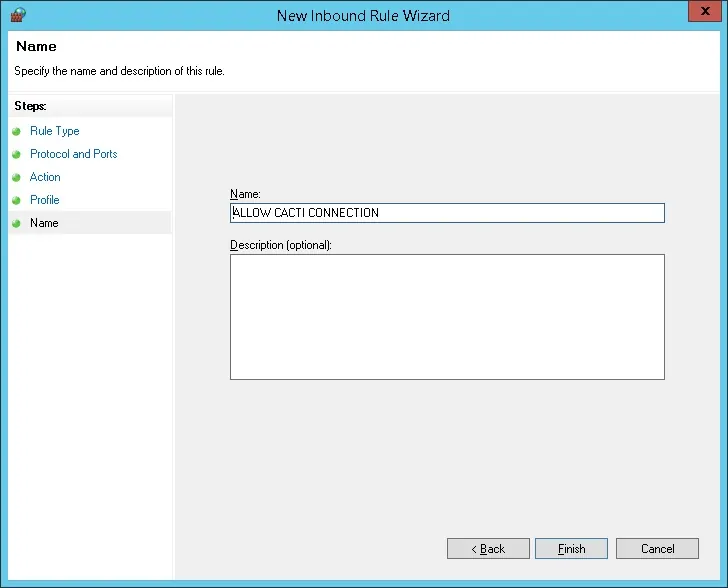

Skriv inn en beskrivelse i brannmurregelen.

Gratulerer, du har opprettet den nødvendige brannmurregelen.

Denne regelen tillater Cacti å spørre Active Directory-databasen.

Opplæring - Oppretting av Windows-domenekonto

Deretter må vi opprette minst 2 kontoer i Active Directory-databasen.

ADMIN-kontoen vil bli brukt til å logge inn på Cacti web-grensesnittet.

Viktig! Den lokale administratorkontoen slutter å virke etter at LDAP aktiveres.

Cacti-kontoen brukes til å spørre Active Directory-databasen.

Åpne programmet med navnet: Active Directory-brukere og -datamaskiner på domenekontrolleren

Opprett en ny konto i brukerbeholderen.

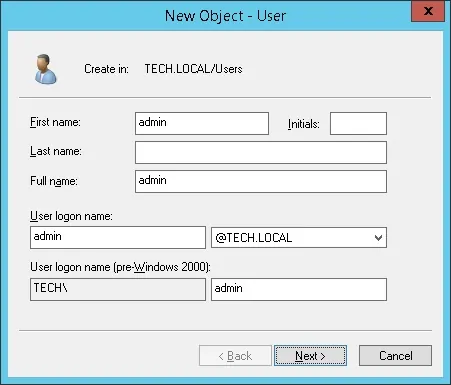

Opprett en ny konto med navnet: admin

Passord konfigurert til Admin bruker: 123qwe.

Denne kontoen vil bli brukt til å autentisere som administrator på Cacti web-grensesnittet.

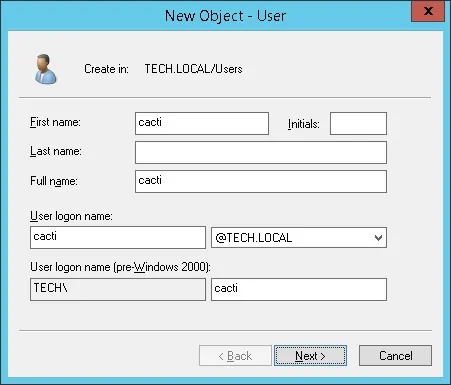

Opprett en ny konto med navnet: Cacti

Passord konfigurert til Cacti-brukeren: 123qwe.

Denne kontoen brukes til å vise at Active Directory-konfigurasjonen fungerer.

Gratulerer, du har opprettet de nødvendige Active Directory-kontoene.

Opplæring - Cacti LDAP-godkjenning på Active Directory

Før vi begynner, la oss lage en sikkerhetskopi av databasen din.

Bruk følgende kommandoer til å opprette en sikkerhetskopiering av Cacti-databasen.

Du må skrive inn Cacti mysql brukerpassordet.

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

Kontroller at du har PHP LDAP-modulen installert og start Apache webserver på nytt.

# apt-get install php-ldap

# service apache2 restart

Du har installert de nødvendige pakkene.

Opplæring - Cacti LDAP-godkjenning på Active Directory

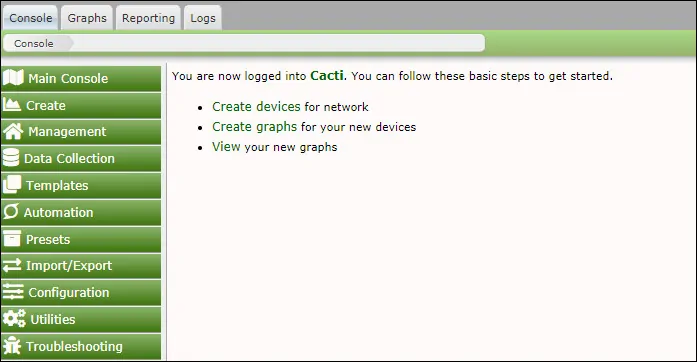

Åpne nettleseren din og skriv inn IP-adressen til webserveren pluss /cacti.

I vårt eksempel ble følgende URL skrevet inn i nettleseren:

• Http://192.168.0.10/cacti

Bruk standard brukernavn og standardpassord på påloggingsskjermen.

• Standard brukernavn: admin

• Standard passord: admin

Etter en vellykket pålogging vil du bli sendt til Cacti Dashboard.

Åpne Konfigurasjon-menyen på skjermbildet Cacti instrumentbord, og velg Alternativet Brukere.

Få tilgang til egenskapene for gjestebrukerkontoen, aktiver gjestebrukerkontoen og angi et passord.

Klikk på Lagre-knappen.

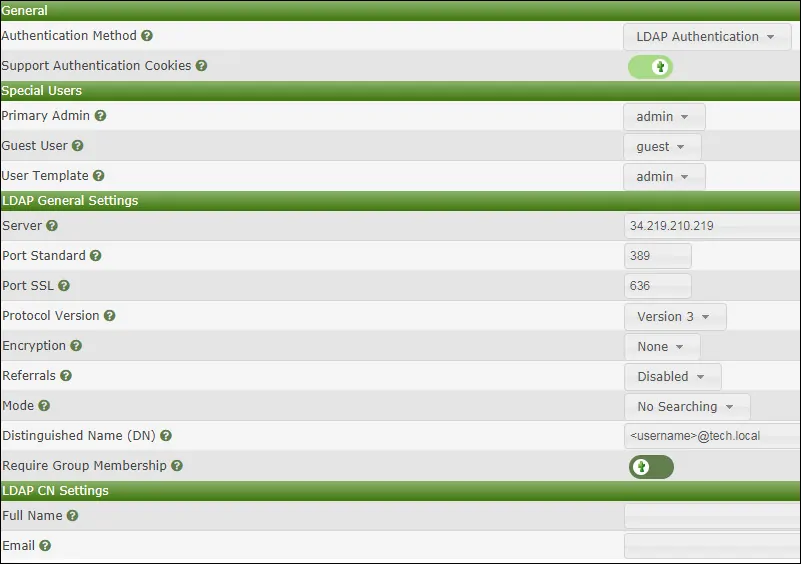

Åpne Konfigurasjon-menyen på skjermbildet Cacti-dashbord, og velg Innstillinger-alternativet.

Få tilgang til kategorien Godkjenning, og utfør følgende konfigurasjon:

Generelt:

Godkjenningsmetode – LDAP-godkjenning

Spesielle brukere:

• Primær administrator - Admin

• Gjestebruker - Gjesterom

• Brukermal - Admin

LDAP Generelle innstillinger:

• Server - IP-adressen til Active Directory-domenekontrolleren

• Standard havn - 389

• Port SSL - 636

• Protokollversjon - versjon 3

• Kryptering - Ingen

• Henvisninger - Deaktivert

• Modus - Ingen søk

• Unikt navn (DN) - @tech.local

• Krev gruppemedlemskap - Nei

Du må endre IP-adressen til domenekontrollerens IP.

Du må endre TECH. LOKAL domeneinformasjon for å gjenspeile nettverksmiljøet.

Hver gang en Active Directory-bruker logger inn webgrensesnittet, kopieres alle brukertillatelser fra ADMIN-kontoen.

Hvis du ikke vil at denne konfigurasjonen skal endre konfigurasjonen for brukermalen fra administrator til gjest.

Du kan endre tillatelsen for hver bruker på egenskapene for brukerkontoen.

Hvis du vil ha tilgang til brukerkontoegenskapene, får du tilgang til Konfigurasjon-menyen og velger alternativet Brukere.

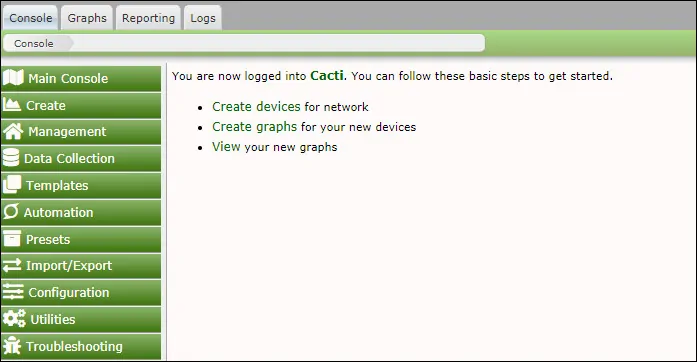

Når du har lagret konfigurasjonen, bør du logge av Cacti-webgrensesnittet.

Prøv å logge på ved hjelp av administratorbrukeren og passordet fra Active Directory-databasen.

På påloggingsskjermen bruker du administratorbrukeren, velger LDAP-godkjenning og bruker passordet fra Active Directory-databasen.

• Brukernavn: Admin

• Passord: Skriv inn Active Directory-passordet.

Etter en vellykket pålogging vil Cacti-dashbordet bli presentert.

Nå er det på tide å teste en vanlig brukerpålogging, du bør logge av Cacti-webgrensesnittet.

Prøv å logge inn ved hjelp av Cacti-brukeren og passordet fra Active Directory-databasen.

På påloggingsskjermen bruker du Cacti-brukeren, velger LDAP-godkjenning og bruker passordet fra Active Directory-databasen.

• Brukernavn: cacti

• Passord: Skriv inn Active Directory-passordet.

Etter en vellykket pålogging vil Cacti-dashbordet bli presentert.

Gratulerer! Du har konfigurert Cacti LDAP-godkjenning på Active Directory ved hjelp av LDAP.

Hvis du vil godkjenne en bruker mot Active Directory, må brukerkontoen også finnes i brukerdatabasen for Cacti-serveren.

Leave A Comment

You must be logged in to post a comment.