Vil du lære hvordan du konfigurerer iDrac LDAP-godkjenning i Active directory? I denne opplæringen skal vi vise deg hvordan du godkjenner iDrac-brukere ved hjelp av Active Directory-databasen fra Microsoft Windows og LDAP over SSL-protokollen.

• IDrac 8

• Windows 2012 R2

Viktig! Husk at bare LDAP over SSL støttes.

Først skal vi lære deg hvordan du installerer Active directory og aktiverer LDAP over SSL-funksjonen på Active directory-serveren.

Copyright © 2018-2021 av Techexpert.tips .

Alle rettigheter forbeholdt. Ingen del av denne publikasjonen kan reproduseres, distribueres eller overføres i noen form eller på noen måte uten skriftlig forhåndstillatelse fra utgiveren.

Liste over utstyr

Her finner du listen over utstyr som brukes til å lage denne opplæringen.

Denne koblingen vil også vise programvarelisten som brukes til å lage denne opplæringen.

Dell iDRAC-spilleliste:

På denne siden tilbyr vi rask tilgang til en liste over videoer relatert til Dell iDRAC.

Ikke glem å abonnere på vår youtube kanal som heter FKIT.

Dell iDRAC relatert opplæring:

På denne siden tilbyr vi rask tilgang til en liste over opplæringsprogrammer knyttet til Dell iDRAC.

Opplæring - Active Directory-installasjon på Windows

• IP - 192.168.15.10.

• Operacional System - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory Domain: TECH.LOCAL

Hvis du allerede har et Active Directory-domene, kan du hoppe over denne delen av opplæringen.

Åpne Serverbehandling-programmet.

Åpne Administrer-menyen og klikk på Legg til roller og funksjoner.

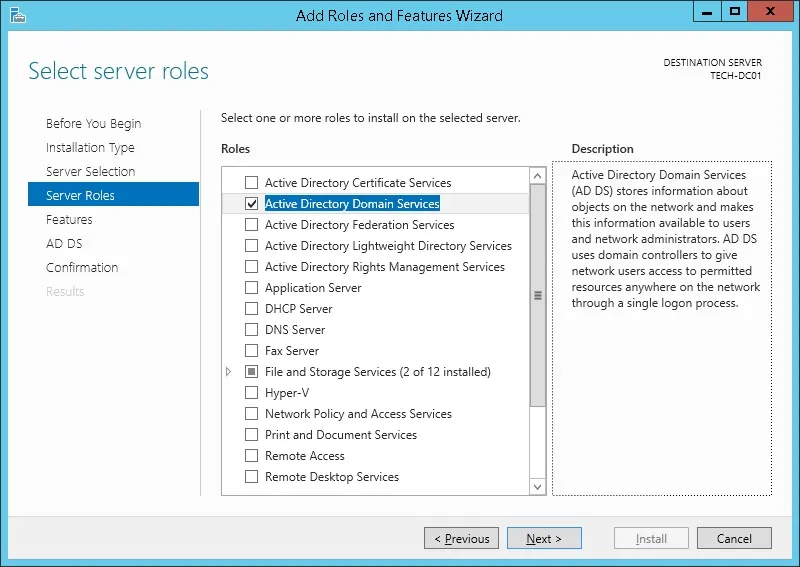

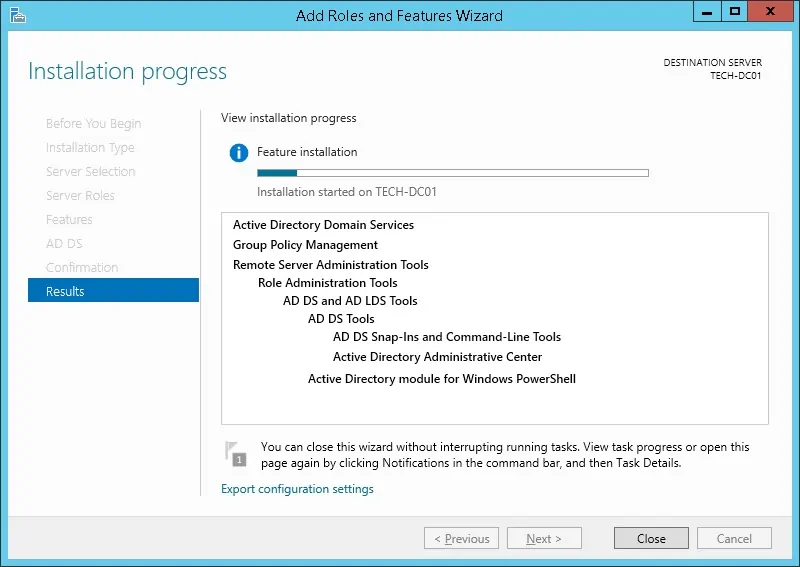

Åpne skjermbildet Serverrolle, velg Active Directory Domain Service og klikk på Neste-knappen.

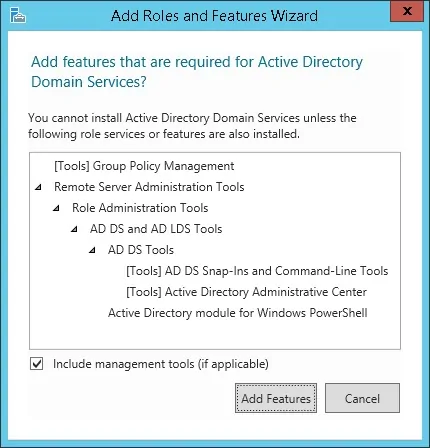

Klikk på Legg til funksjoner-knappen på det følgende skjermbildet.

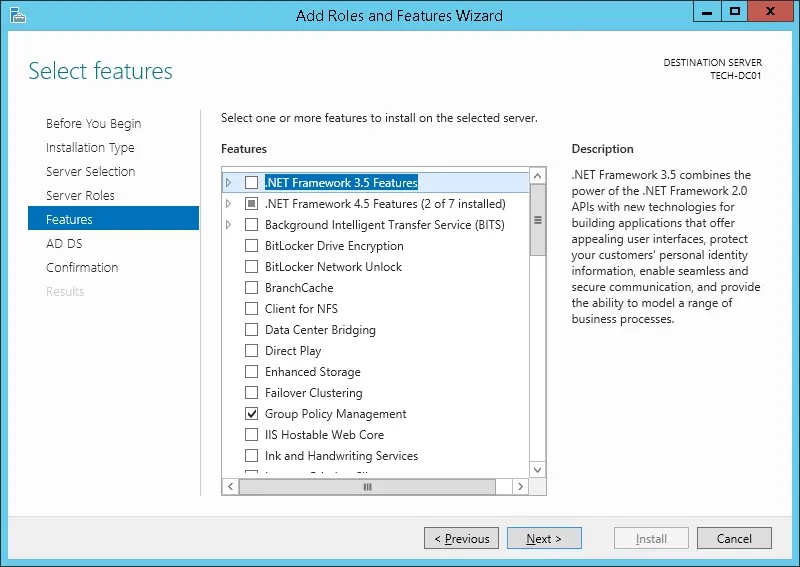

Fortsett å klikke på Neste-knappen til du kommer til det siste skjermbildet.

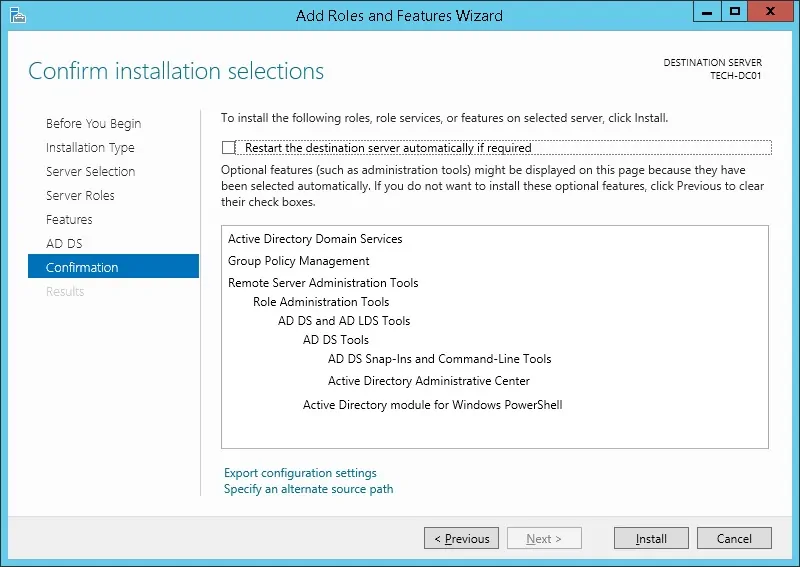

Klikk på Installer-knappen på bekreftelsesskjermbildet.

Vent Active directory-installasjonen for å fullføre.

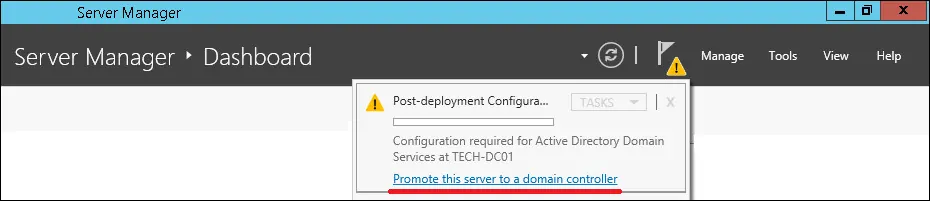

Åpne Serverbehandling-programmet.

Klikk på menyen for gult flagg og velg alternativet for å forfremme denne serveren til en domenekontroller

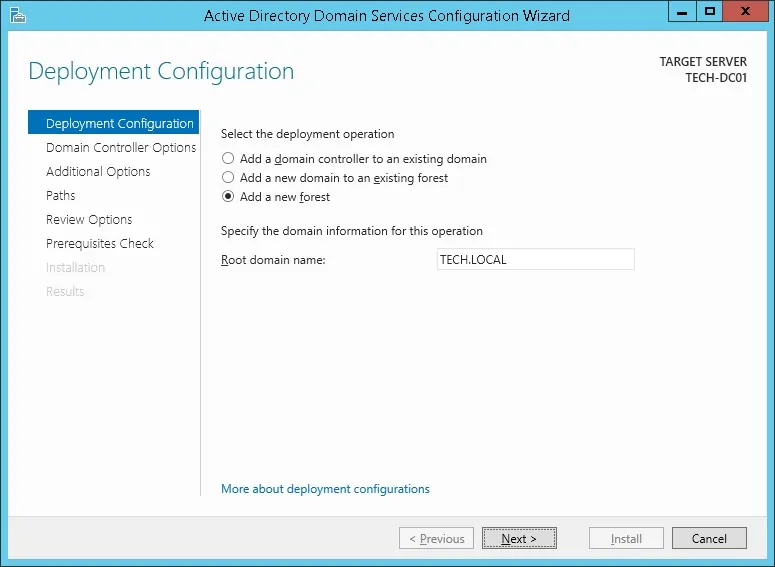

Velg alternativet For å Legge til en ny skog og angi et rotdomenenavn.

I vårt eksempel opprettet vi et nytt domene med navnet: TECH. Lokale.

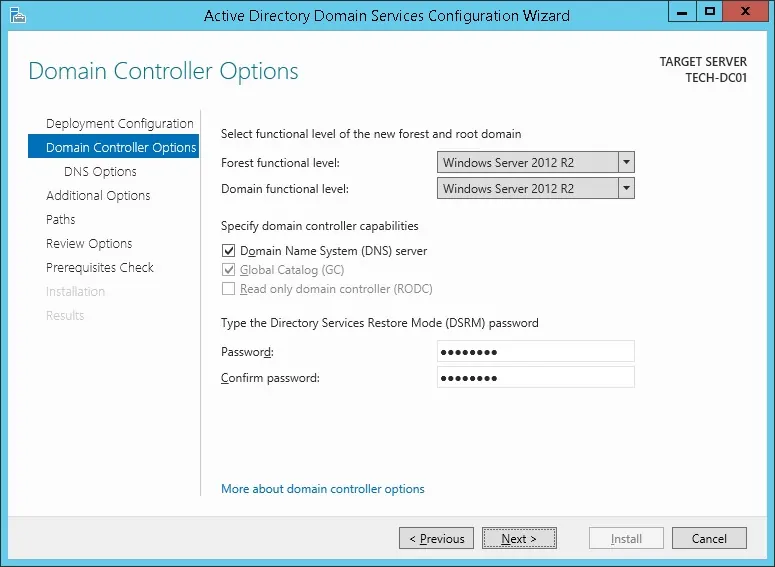

Skriv inn et passord for å sikre Active Directory-gjenopprettingen.

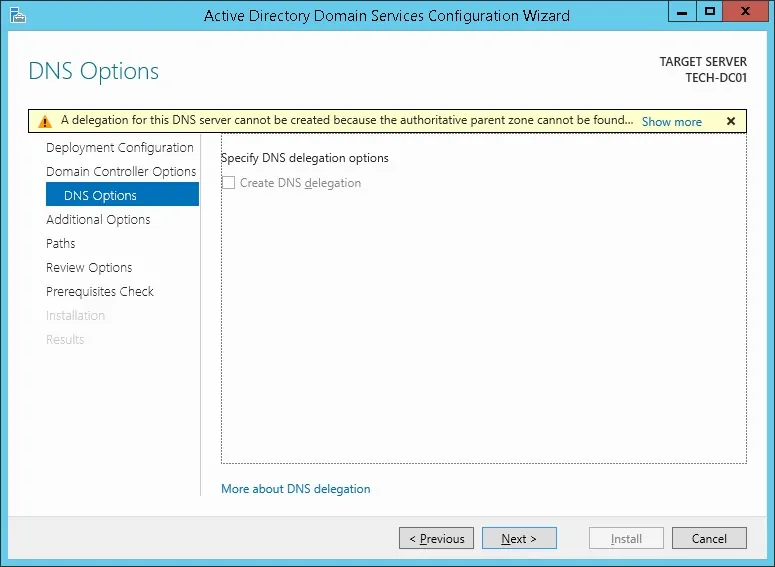

Klikk neste-knappen på DNS-alternativskjermbildet.

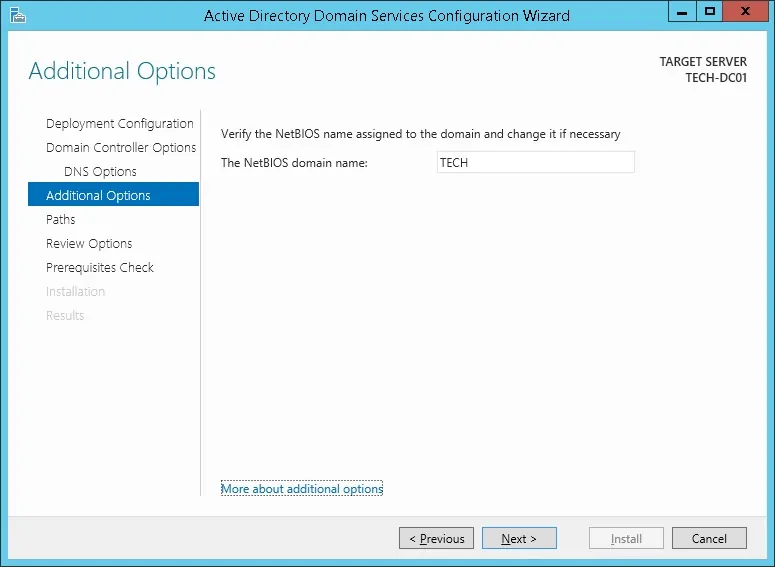

Kontroller Netbios-navnet som er tilordnet domenet ditt, og klikk på Neste-knappen.

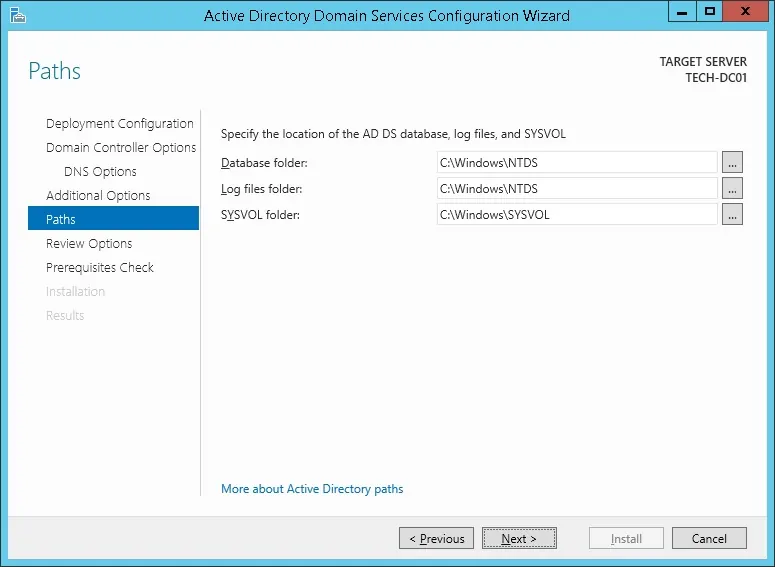

Klikk på Neste-knappen.

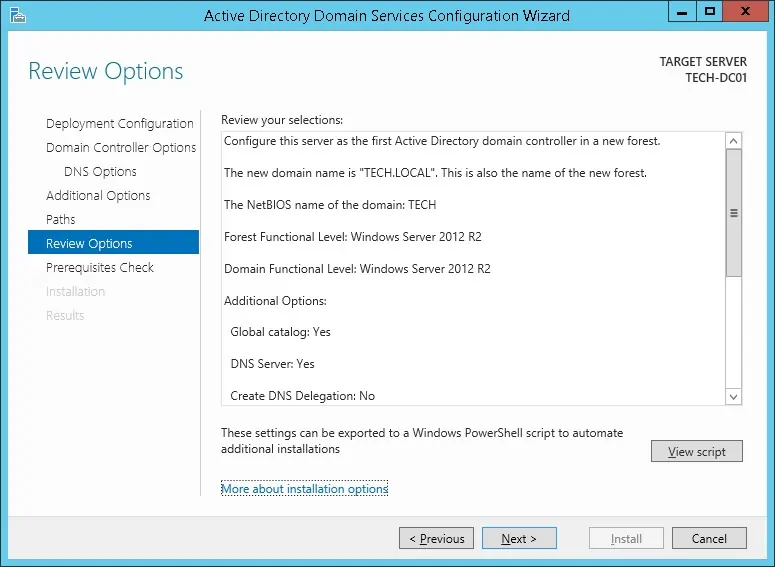

Se gjennom konfigurasjonsalternativene og klikk på Neste-knappen.

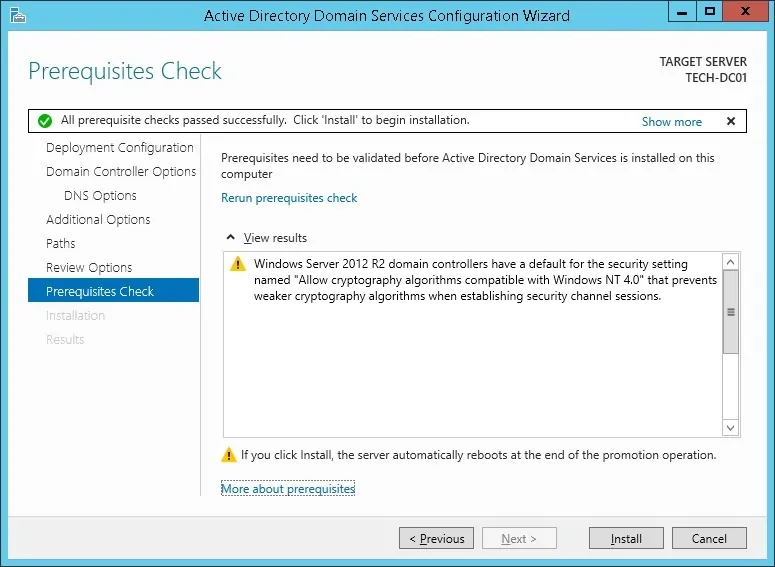

På skjermbildet Forutsetninger Sjekk klikker du på Installer-knappen.

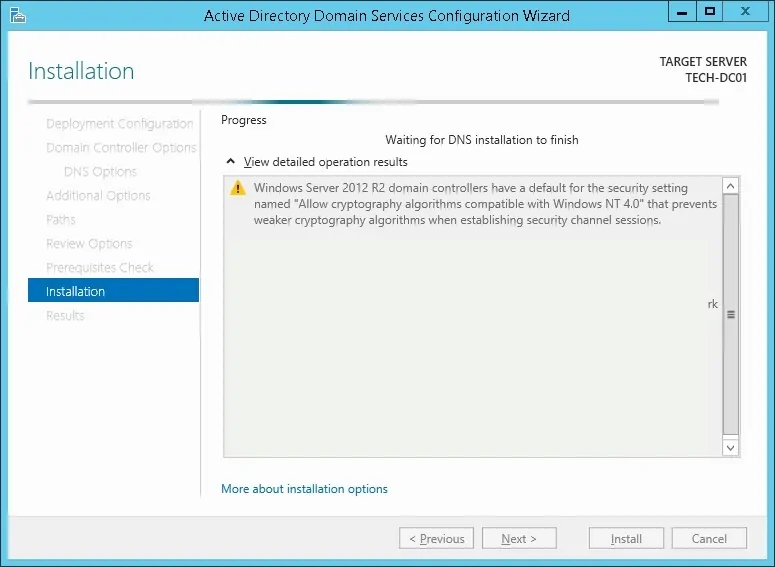

Vent Active Directory-konfigurasjonen for å fullføre.

Når Active directory-installasjonen er fullført, starter datamaskinen på nytt automatisk

Du har fullført Active Directory-konfigurasjonen på Windows-serveren.

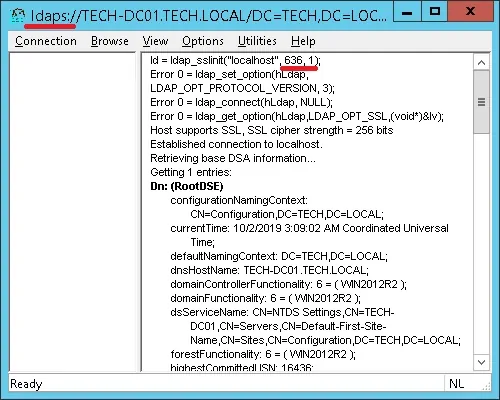

Tutorial iDrac - Testing av LDAP over SSL-kommunikasjon

Vi må teste om domenekontrolleren tilbyr LDAP over SSL-tjenesten på port 636.

Åpne startmenyen på domenekontrolleren, og søk etter LDP-programmet.

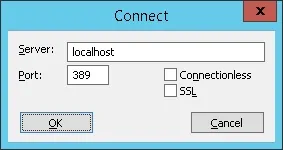

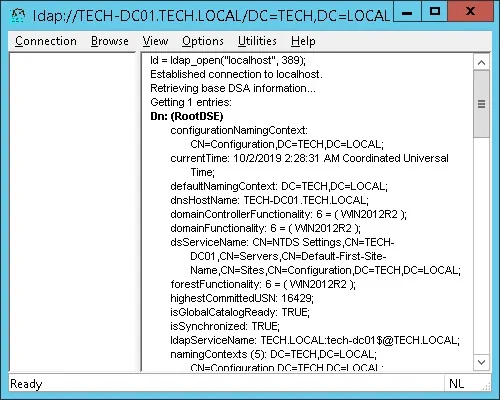

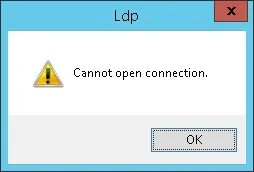

La oss først teste om domenekontrolleren tilbyr LDAP-tjenesten på port 389.

Åpne Tilkobling-menyen, og velg alternativet Koble til.

Prøv å koble til localhost ved hjelp av TCP-port 389.

Du bør kunne koble til LDAP-tjenesten på localhost-porten 389.

Nå må vi teste om domenekontrolleren tilbyr LDAP over SSL-tjenesten på port 636.

Åpne et nytt LDP-programvindu, og prøv å koble til localhost ved hjelp av TCP-port 636.

Merk av for SSL og klikk på Ok knapp.

Hvis systemet viser en feilmelding, tilbyr domenekontrolleren ikke LDAPS-tjenesten ennå.

For å løse dette, skal vi installere en Windows sertifiseringsinstans på neste del av denne opplæringen.

Hvis du kunne koble til localhost på port 636 ved hjelp av SSL-kryptering, kan du hoppe over neste del av denne opplæringen.

Tutorial iDrac - Sertifiseringsinstans installasjon på Windows

Vi må installere Windows-sertifiseringsinstanstjenesten.

Den lokale sertifiseringsinstansen vil gi domenekontrolleren et sertifikat som gjør det mulig for LDAPS-tjenesten å fungere på TCP-port 636.

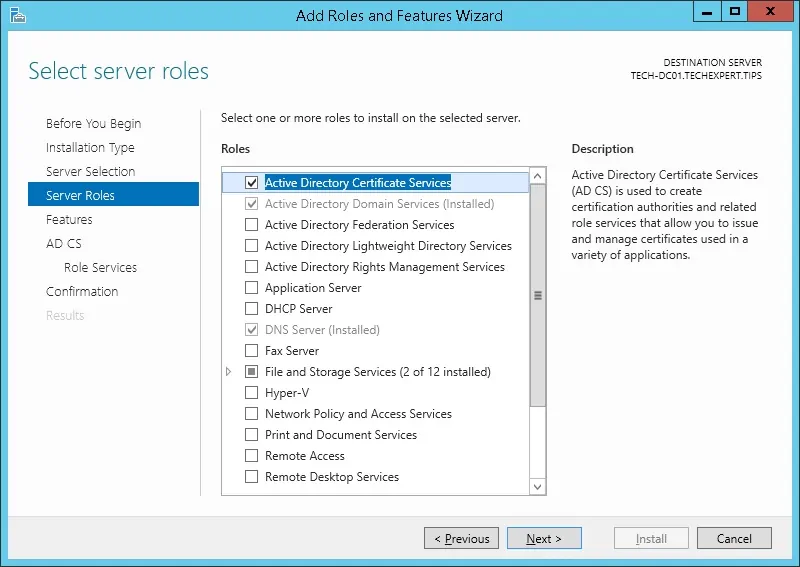

Åpne Serverbehandling-programmet.

Åpne Administrer-menyen og klikk på Legg til roller og funksjoner.

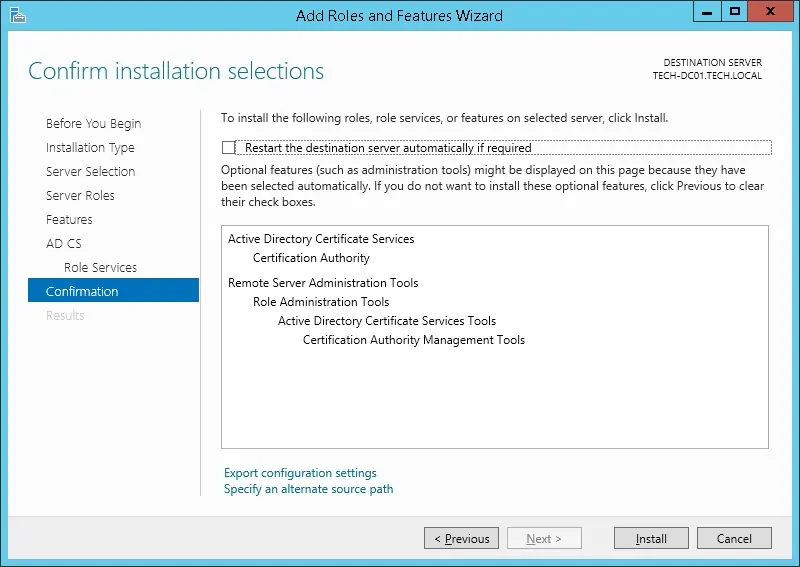

Åpne skjermbildet Serverrolle, velg Active Directory Certificate Services og klikk på Neste-knappen.

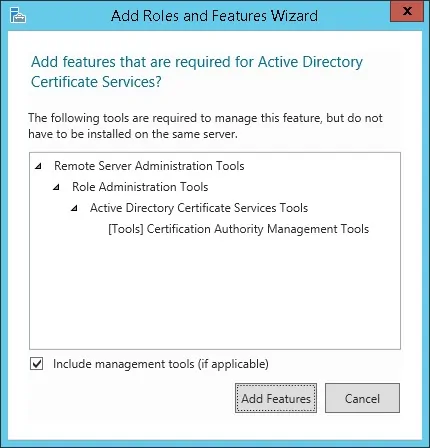

Klikk på Legg til funksjoner-knappen på det følgende skjermbildet.

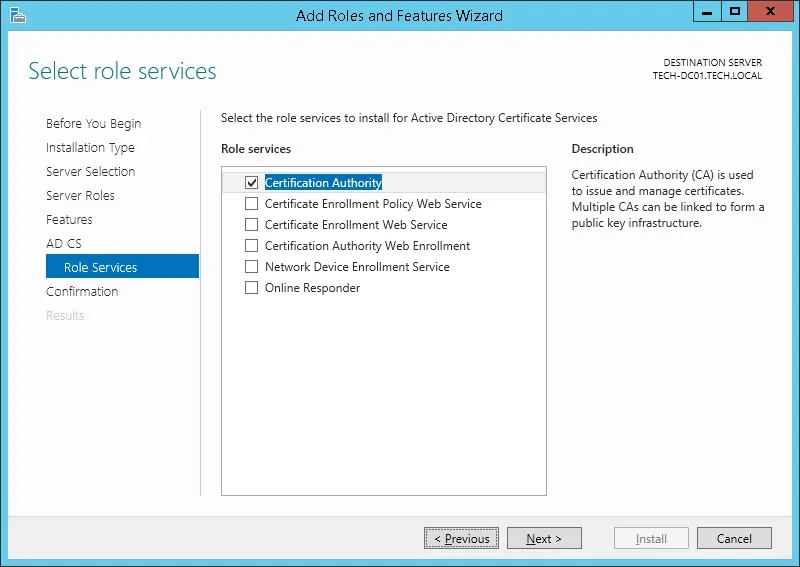

Fortsett å klikke på Neste-knappen til du kommer til skjermbildet for rolletjeneste.

Aktiver alternativet kalt Sertifiseringsinstans og klikk på Neste-knappen.

Klikk på Installer-knappen på bekreftelsesskjermbildet.

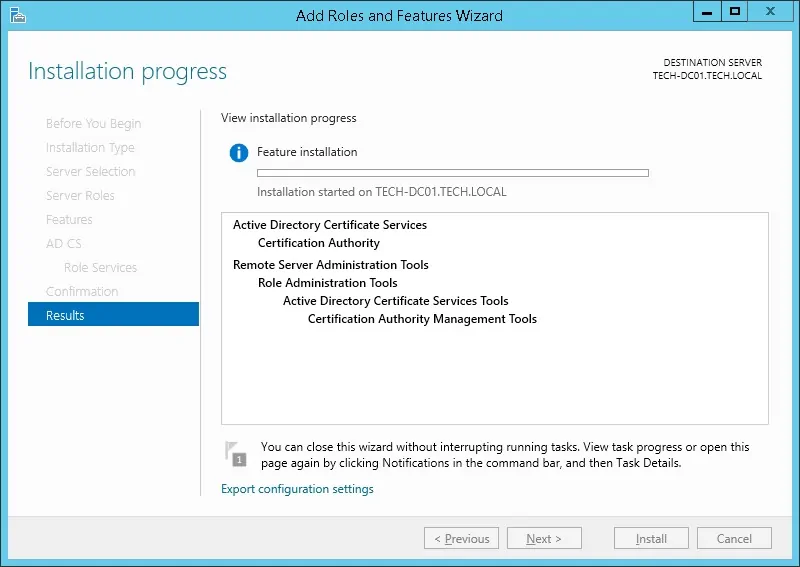

Vent installasjonen av sertifiseringsinstansen for å fullføre.

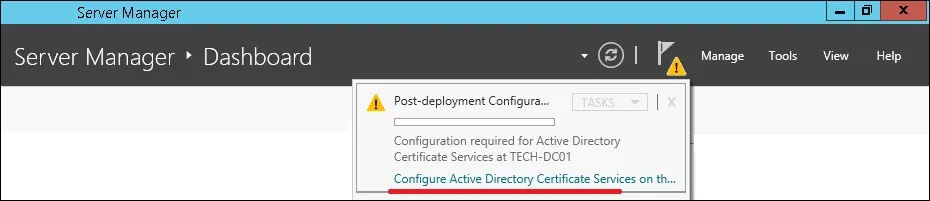

Åpne Serverbehandling-programmet.

Klikk på menyen for gult flagg og velg alternativet: Konfigurere Active Directory Certificate Services

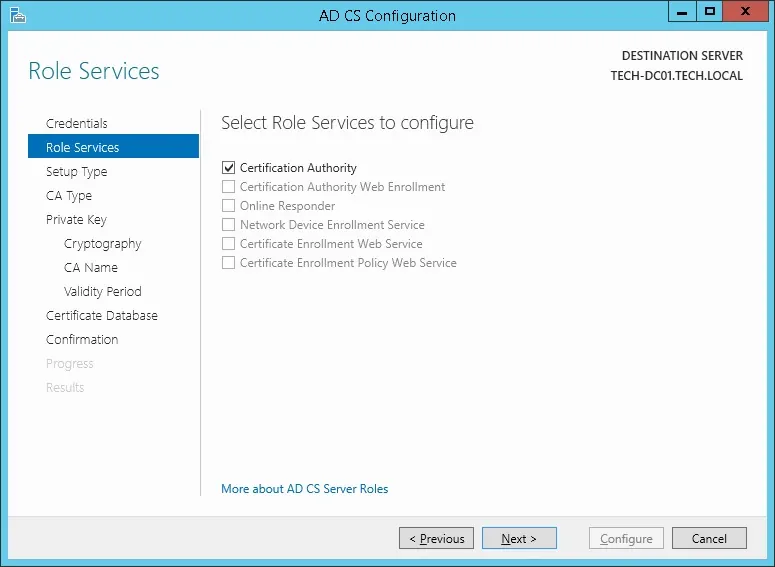

Klikk neste-knappen på legitimasjonsskjermen.

Velg alternativet Sertifiseringsinstans og klikk på Neste-knappen.

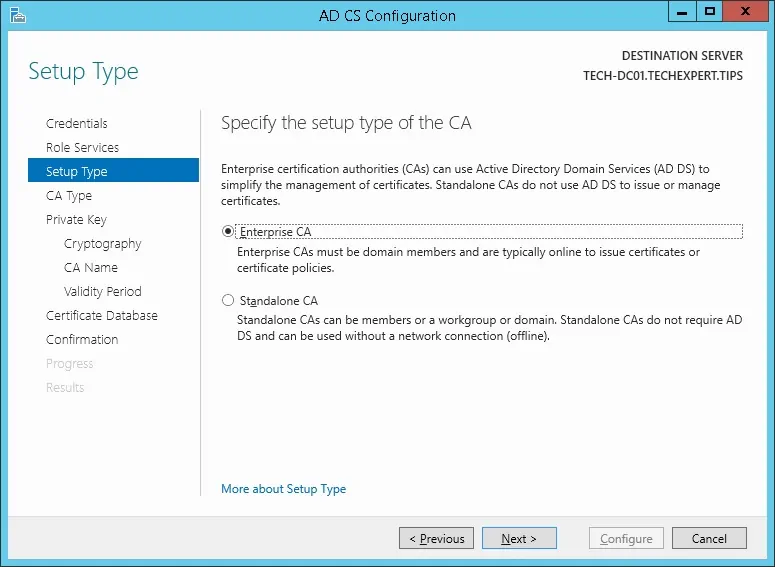

Velg Enterprise CA alternativet og klikk på Neste knapp.

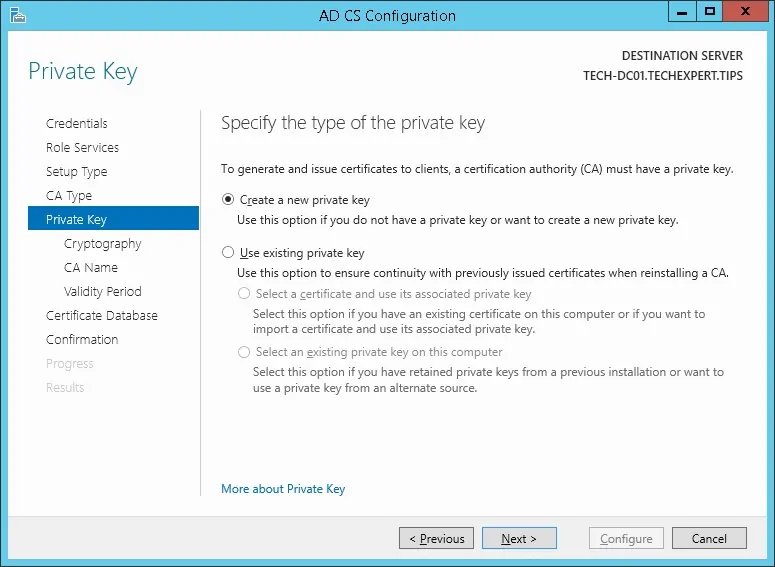

Velg alternativet Opprett en ny privat nøkkel og klikk på Neste knapp.

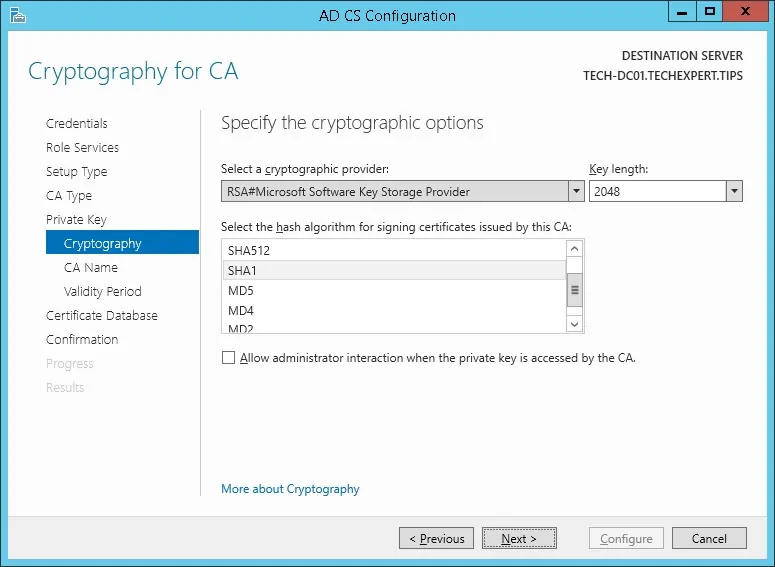

Behold standard kryptografikonfigurasjon og klikk på Neste-knappen.

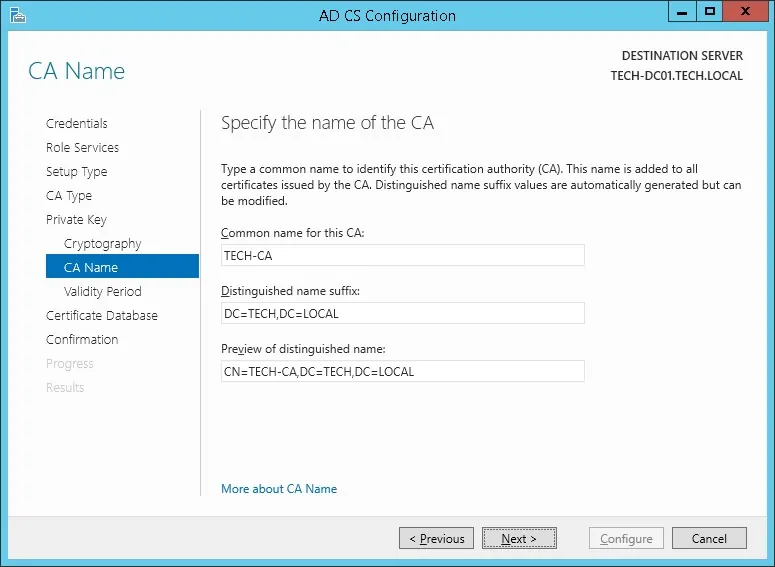

Angi et vanlig navn til sertifiseringsinstansen, og klikk på Neste-knappen.

I vårt eksempel angir vi fellesnavnet: TECH-CA

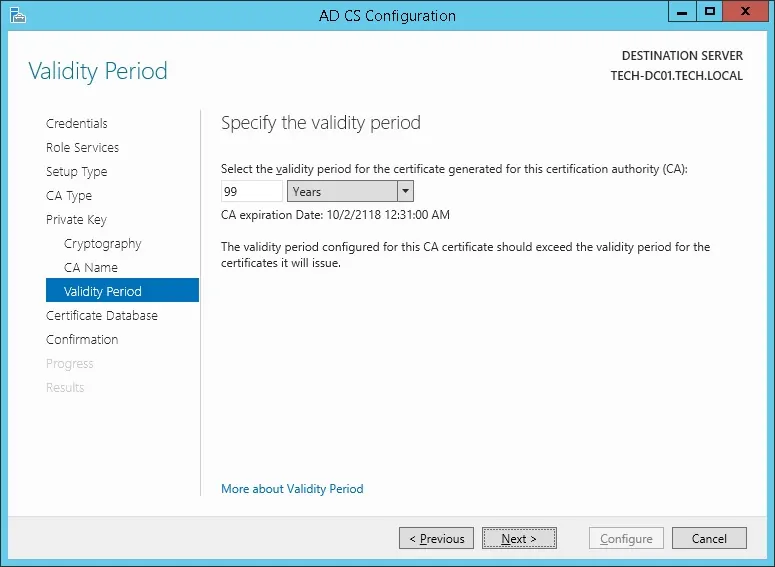

Angi gyldighetsperioden for Sertifiseringsinstans for Windows.

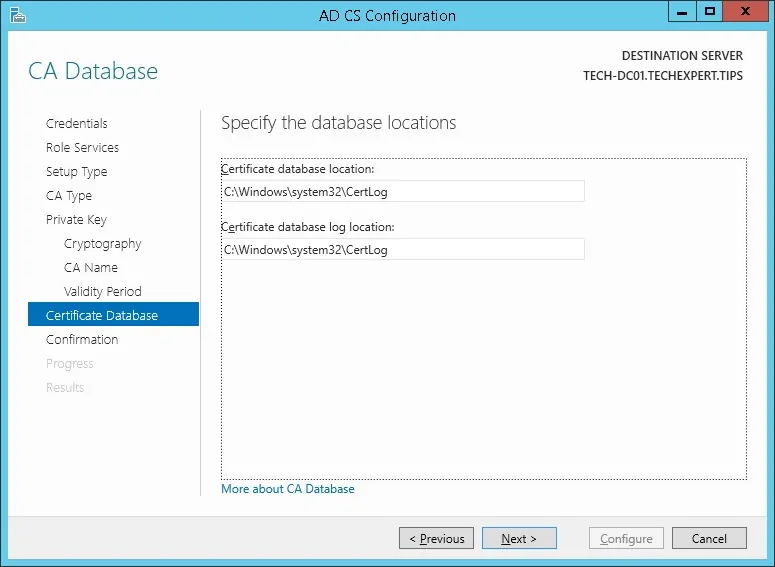

Behold standard databaseplassering for Windows-sertifiseringsinstans.

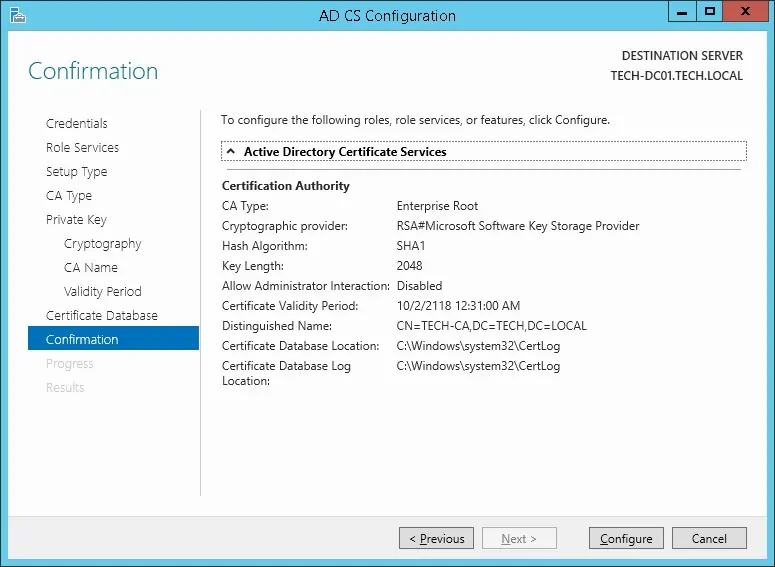

Bekreft sammendraget og klikk på Konfigurer-knappen.

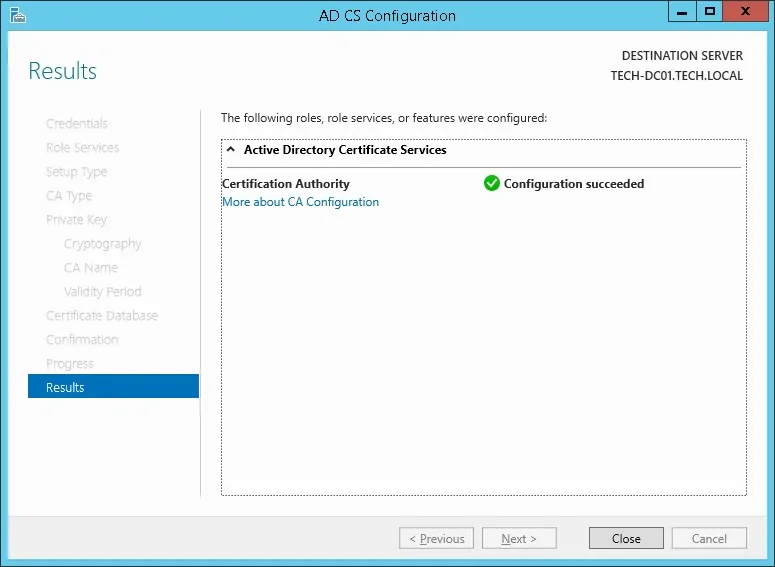

Vent til installasjonen av Sertifiseringsinstans for Windows-serveren er fullført.

Når du har fullført installasjonen av sertifiseringsinstansen, starter du datamaskinen på nytt.

Du er ferdig med installasjonen av Windows sertifiseringsinstans.

Opplæring - Testing av LDAP over SSL-kommunikasjon igjen

Vi må teste om domenekontrolleren tilbyr LDAP over SSL-tjenesten på port 636.

Når sertifiseringsinstansinstallasjonen er fullført, venter du i 5 minutter og starter domenekontrolleren på nytt.

Under oppstartstiden vil domenekontrolleren automatisk be om et serversertifikat fra den lokale sertifiseringsinstansen.

Når du har fått serversertifikatet, vil domenekontrolleren begynne å tilby LDAP-tjenesten over SSL på 636-porten.

Åpne startmenyen på domenekontrolleren, og søk etter LDP-programmet.

Åpne Tilkobling-menyen, og velg alternativet Koble til.

Prøv å koble til localhost ved hjelp av TCP-port 636.

Merk av for SSL og klikk på Ok knapp.

Prøv å koble til localhost ved hjelp av TCP-port 636.

Merk av for SSL og klikk på Ok knapp.

Denne gangen skal du kunne koble til LDAP-tjenesten på localhost-porten 636.

Hvis du ikke kan koble til port 636, starter du datamaskinen på nytt og venter 5 minutter mer.

Det kan ta en gang før domenekontrolleren mottar sertifikatet som er forespurt fra sertifiseringsinstansen.

Opplæring - Brannmur for Windows-domenekontroller

Vi må opprette en brannmurregel på Windows-domenekontrolleren.

Denne brannmurregelen tillater iDrac-grensesnittet å spørre Active Directory-databasen.

Åpne programmet windows-brannmur med avansert sikkerhet på domenekontrolleren

Opprett en ny innkommende brannmurregel.

Velg PORT-alternativet.

Velg TCP-alternativet.

Velg alternativet Bestemte lokale porter.

Angi TCP-port 636.

Velg alternativet Tillat tilkoblingen.

Merk av for DOMENE.

Merk av for PRIVAT.

Merk av for OFFENTLIG.

Skriv inn en beskrivelse i brannmurregelen.

Gratulerer, du har opprettet den nødvendige brannmurregelen.

Denne regelen tillater iDrac å spørre Active directory-databasen.

Opplæring iDrac - Oppretting av Windows-domenekonto

Deretter må vi opprette minst 2 kontoer i Active Directory-databasen.

ADMIN-kontoen vil bli brukt til å logge inn på iDrac-webgrensesnittet.

BIND-kontoen brukes til å spørre Active Directory-databasen.

Åpne programmet med navnet: Active Directory-brukere og -datamaskiner på domenekontrolleren

Opprett en ny konto i brukerbeholderen.

Opprett en ny konto med navnet: admin

Passord konfigurert til ADMIN bruker: 123qwe..

Denne kontoen vil bli brukt til å autentisere som administrator på iDrac webgrensesnittet.

Opprett en ny konto med navnet: bind

Passord konfigurert til BIND-brukeren: 123qwe..

Denne kontoen brukes til å spørre passordene som er lagret i Active Directory-databasen.

Gratulerer, du har opprettet de nødvendige Active Directory-kontoene.

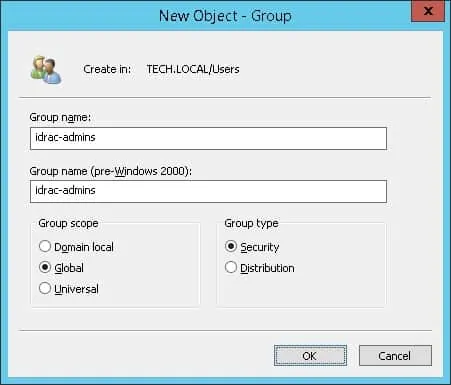

Opplæring - Oppretting av Windows-domenegrupper

Deretter må vi opprette minst 1 gruppe i Active directory-databasen.

Åpne programmet med navnet: Active Directory-brukere og -datamaskiner på domenekontrolleren

Opprett en ny gruppe i brukerbeholderen.

Opprett en ny gruppe med navnet: idrac-administratorer

Medlemmer av denne gruppen vil ha administratortillatelsen på iDrac-webgrensesnittet.

Viktig! Legg til administratorbrukeren som medlem av gruppen idrac-administratorer.

Gratulerer, du har opprettet den nødvendige Active Directory-gruppen.

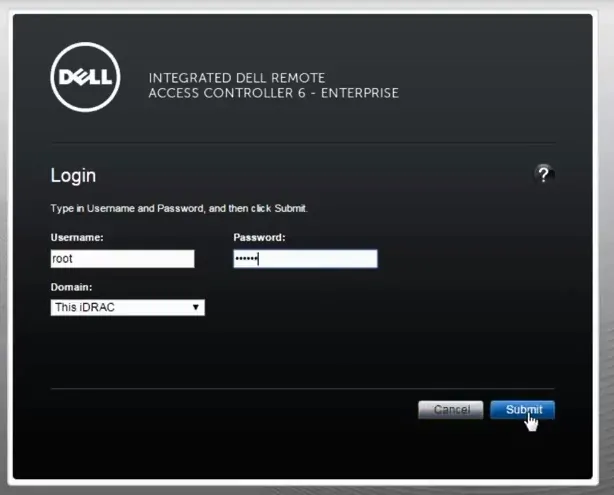

Opplæring - Telnet på iDRAC

Åpne en nettleserprogramvare, skriv inn IP-adressen til iDRAC-grensesnittet ditt og få tilgang til det administrative webgrensesnittet.

Skriv inn den administrative påloggingsinformasjonen på skjermbildet for rask pålogging.

Standard tilgangsinformasjon for fabrikk:

• Badekar eller Brukernavn: root

• Badekar eller Passord: calvin

Etter en vellykket pålogging vises den administrative menyen.

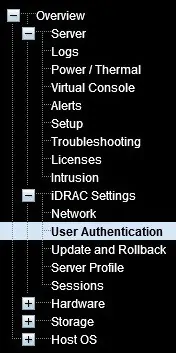

Åpne menyen iDRAC-innstillinger, og velg alternativet Brukergodkjenning.

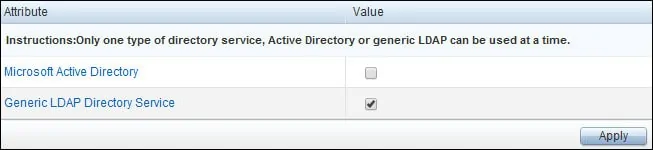

Gå til kategorien Katalogtjenester øverst på skjermen.

I skjermbildet Katalogtjenester velger du den generiske LDAP-katalogtjenesten og klikker på Bruk-knappen.

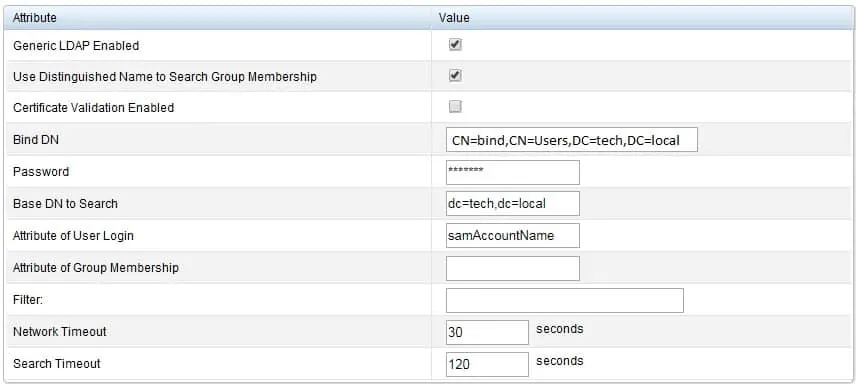

Utfør følgende konfigurasjon i området Vanlige innstillinger:

• Generisk LDAP aktivert: Ja

• Bruk unikt navn til å søke gruppemedlemskap: Ja

• Sertifikatvalidering aktivert: Nei

• Bind DN - CN = bind, CN = Brukere, DC = tech, DC = lokal

• Passord - Passord for BIND-brukerkontoen

• Base DN å søke: DC = tech, DC = lokal

• Attributt for brukerpålogging: samAccountName

Du må endre domeneinformasjonen for å gjenspeile nettverksmiljøet.

Du må endre bind-legitimasjonen for å gjenspeile nettverksmiljøet.

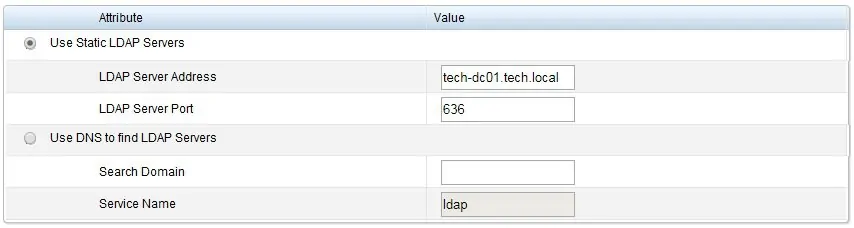

Utfør følgende konfigurasjon på LDAP-servere-området:

• Bruk statisk LDAP-server: TECH-DC01. Tech. Lokale

Du må endre TECH-DC01.TECH.LOCAL til domenekontrollerens vertsnavn.

IDrac-grensesnittet må kunne oversette vertsnavnet for LDAP-serveren til riktig IP-adresse.

Du må konfigurere iDrac-grensesnittet for å bruke Active Directory DNS-servere.

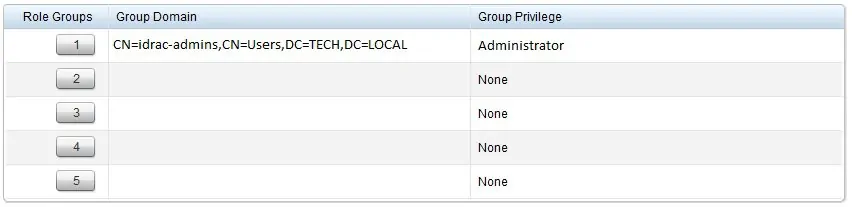

Du kan eventuelt angi en gruppekonfigurasjon.

I vårt eksempel vil bare medlemmer av gruppen for idrac-admins ha administrativ tillatelse.

Gratulerer! du har konfigurert iDrac LDAP-godkjenning til å bruke Active Directory-databasen.

Som en test åpner du en ny anonym nettleserfane og prøver å logge inn ved hjelp av active directory-administratorkontoen.