Gostaria de aprender como configurar a autenticação LDAP do Cacti no Active Directory? Neste tutorial, mostraremos como autenticar usuários do Cacti usando o diretório Active do banco de dados do Microsoft Windows e o protocolo LDAP.

• Ubuntu 19.04

• Cacti 1.2.3

O que é o Cacti?

O Cacti é uma plataforma de código aberto para monitoramento de dados que é completamente orientada ao PHP.

Na interface da Web, os usuários podem usar o Cacti como frontend para o RRDtool, criar gráficos e preenchê-los com dados armazenados no MySQL.

O Cacti também tem suporte a SNMP para que os usuários criem gráficos para executar o monitor de rede.

Cacti Playlist:

Nesta página, oferecemos acesso rápido a uma lista de vídeos relacionados à instalação do Cacti.

Não se esqueça de se inscrever em nosso canal do youtube chamado FKIT.

Cacti Tutorial:

Nesta página, oferecemos acesso rápido a uma lista de tutoriais do Cacti

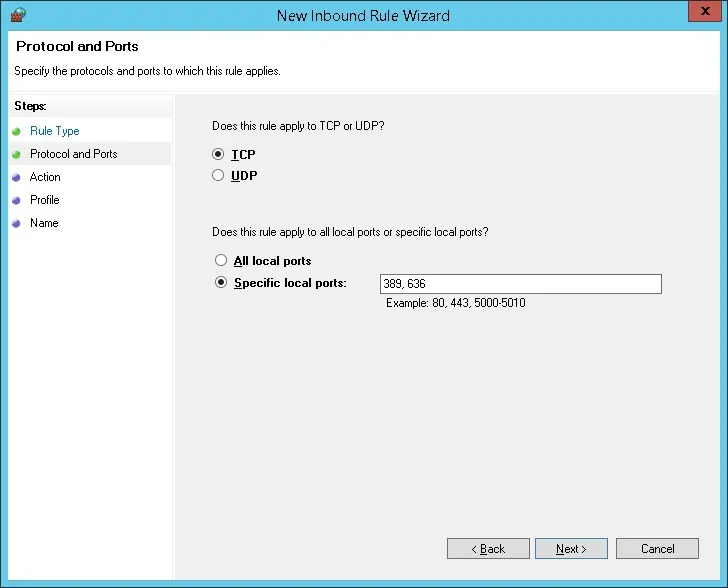

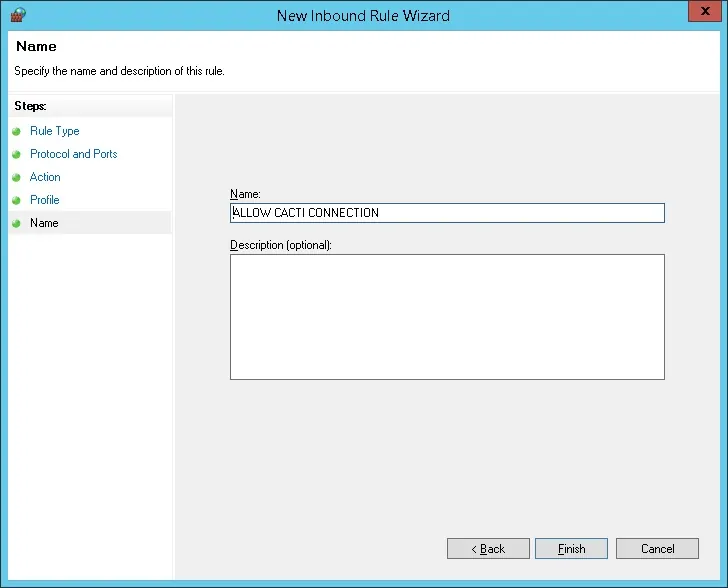

Tutorial - Firewall do Controlador de Domínio do Windows

Primeiro, precisamos criar uma regra de firewall no controlador de domínio do Windows.

Essa regra de firewall permitirá que o servidor Cacti consulte o banco de dados do Active Directory.

No controlador de domínio, abra o aplicativo chamado Firewall do Windows com Segurança Avançada

Crie uma nova regra de firewall de entrada.

Selecione a opção PORT.

Selecione a opção TCP.

Selecione a opção Portas locais específicas.

Digite a porta TCP 389.

Selecione a opção Permitir a conexão.

Marque a opção DOMAIN.

Verifique a opção PRIVATE.

Verifique a opção PUBLIC.

Digite uma descrição para a regra de firewall.

Parabéns, você criou a regra de firewall necessária.

Esta regra permitirá que o Cacti consulte o banco de dados do Active Directory.

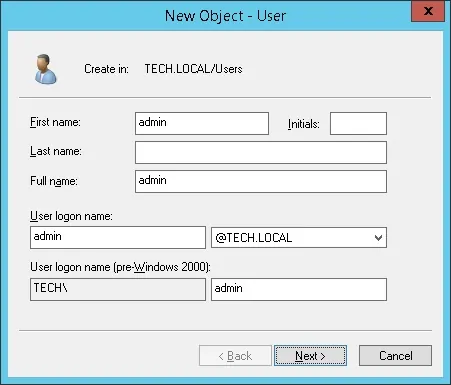

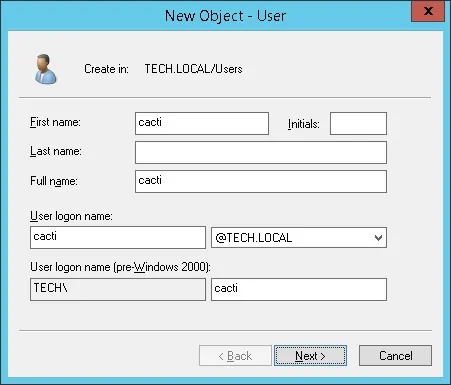

Tutorial - Criação de Conta de Domínio do Windows

Em seguida, precisamos criar pelo menos duas contas no banco de dados do Active Directory.

A conta ADMIN será usada para efetuar login na interface da Web do Cacti.

Importante! A conta de administrador local irá parar de funcionar depois de ativar o LDAP.

A conta do Cacti será usada para consultar o banco de dados do Active Directory.

No controlador de domínio, abra o aplicativo chamado: Usuários e Computadores do Active Directory

Crie uma nova conta dentro do contêiner Usuários.

Crie uma nova conta chamada: admin

Senha configurada para o usuário Admin: 123qwe.

Essa conta será usada para autenticar como administrador na interface da Web do Cacti.

Crie uma nova conta chamada: Cacti

Senha configurada para o usuário do Cacti: 123qwe.

Essa conta será usada para mostrar que nossa configuração do Active Directory está funcionando.

Parabéns, você criou as contas necessárias do Active Directory.

Tutorial - Autenticação LDAP do Cacti no Active Directory

Antes de começarmos, vamos criar um backup do seu banco de dados.

Use os seguintes comandos para criar um backup do banco de dados do Cacti.

Você terá que digitar a senha do usuário Cacti mysql.

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

Certifique-se de que você tenha o módulo LDAP LDAP instalado e reinicie o servidor web Apache.

# apt-get install php-ldap

# service apache2 restart

Você instalou com êxito os pacotes necessários.

Tutorial - Autenticação LDAP do Cacti no Active Directory

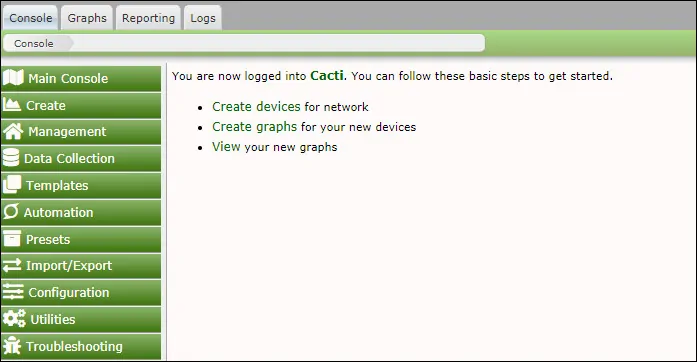

Abra o seu navegador e digite o endereço IP do seu servidor web mais / cacti.

Em nosso exemplo, o seguinte URL foi inserido no navegador:

• http://192.168.0.10/cacti

Na tela de login, use o nome de usuário e a senha padrão.

• Nome de usuário padrão: admin

• Senha Padrão: admin

Após um login bem-sucedido, você será enviado ao Painel do Cacti.

Na tela do painel do Cacti, acesse o menu Configuração e selecione a opção Usuários.

Acesse as propriedades da conta de usuário Convidado, ative a conta de usuário Convidado e defina uma senha.

Clique no botão Salvar.

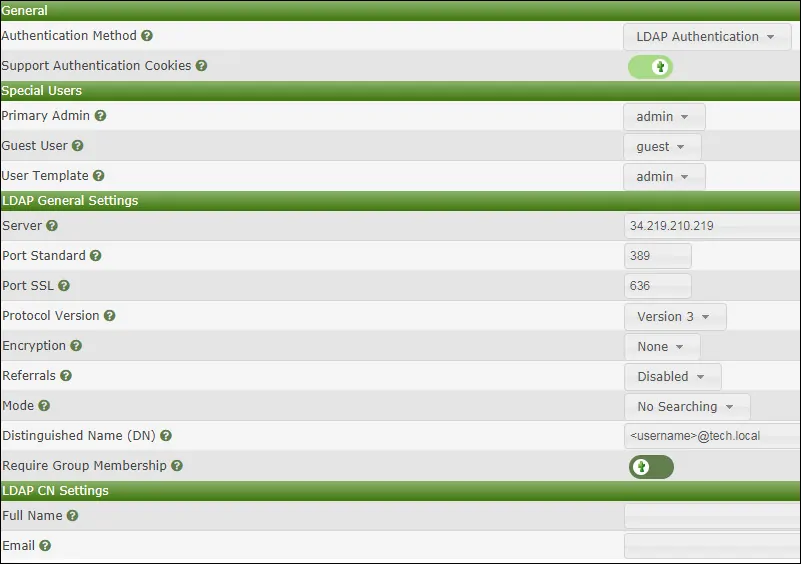

Na tela do painel do Cacti, acesse o menu Configuração e selecione a opção Configurações.

Acesse a guia Autenticação e execute a seguinte configuração:

Geral:

Método de Autenticação - Autenticação LDAP

Usuários Especiais:

• Admin Primário - Admin

• Usuário Convidado - Convidado

• Modelo de Usuário - Admin

Configurações Gerais LDAP:

• Servidor - endereço IP do controlador de domínio do Active Directory

• Port Standard - 389

• SSL da porta - 636

• Versão do Protocolo - Versão 3

• Criptografia - Nenhum

• Referências - Desativado

• Modo - sem pesquisa

• Nome Distinto (DN) - @ tech.local

• Requerer Membros do Grupo - Não

Você precisa alterar o endereço IP para o IP do controlador de domínio.

Você precisa alterar as informações do domínio TECH.LOCAL para refletir seu ambiente de rede.

Toda vez que um usuário do Active Directory fizer login na interface da Web, copiará todas as permissões de usuário da conta ADMIN.

Se você não quiser essa configuração, altere a configuração do Modelo do Usuário de Admin para Convidado.

Você pode alterar a permissão para cada usuário nas propriedades da conta de usuário.

Para acessar as propriedades da conta de usuário, acesse o menu Configuração e selecione a opção Usuários.

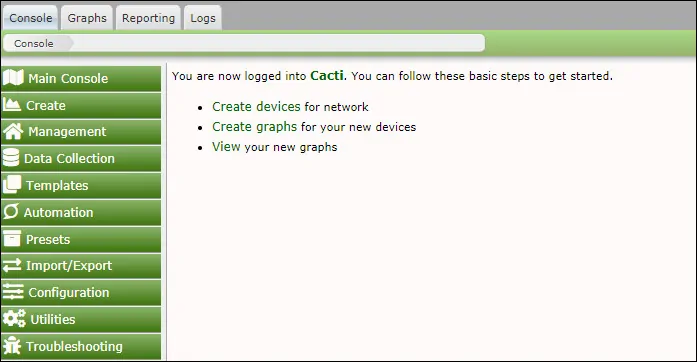

Depois de salvar sua configuração, você deve fazer logoff da interface da Web do Cacti.

Tente fazer o login usando o usuário admin e a senha do banco de dados do Active Directory.

Na tela de login, use o usuário admin, selecione a autenticação LDAP e use a senha do banco de dados do Active Directory.

• Nome de usuário: Admin

• Senha: digite a senha do diretório ativo.

Após um login bem-sucedido, o painel do Cacti será apresentado.

Agora, é hora de testar um login de usuário regular, você deve fazer logoff da interface da web do Cacti.

Tente fazer o login usando o usuário do Cacti e a senha do banco de dados do Active Directory.

Na tela de login, use o usuário do Cacti, selecione a autenticação LDAP e use a senha do banco de dados do Active Directory.

• Nome de usuário: cactos

• Senha: digite a senha do diretório ativo.

Após um login bem-sucedido, o painel do Cacti será apresentado.

Parabéns! Você configurou a autenticação LDAP do Cacti no Active Directory usando LDAP.

Para autenticar um usuário no Active Directory, a conta do usuário também deve existir no banco de dados do usuário do servidor Cacti.

Leave A Comment

You must be logged in to post a comment.