Vill du lära dig hur du konfigurerar Cacti LDAP-autentisering på Active directory? I den här självstudien ska vi visa dig hur du autentiserar Cacti-användare med hjälp av Microsoft Windows-databasen Active directory och LDAP-protokollet.

• Ubuntu 19.04

• Cacti 1.2.3

Vad är Cacti?

Cacti är en open-source plattform för dataövervakning som är helt PHP driven.

På webbgränssnittet kan användarna använda Cacti som frontend till RRDtool, skapa Grafer och fylla dem med data som lagras i MySQL.

Cacti har också SNMP stöd för användare att skapa grafer för att utföra nätverksövervakare.

Cacti Spellista:

På den här sidan erbjuder vi snabb tillgång till en lista med videor relaterade till Kaktus installation.

Glöm inte att prenumerera på vår youtube-kanal som heter FKIT.

Cacti Handledning:

På denna sida erbjuder vi snabb tillgång till en lista över Kaktus tutorials

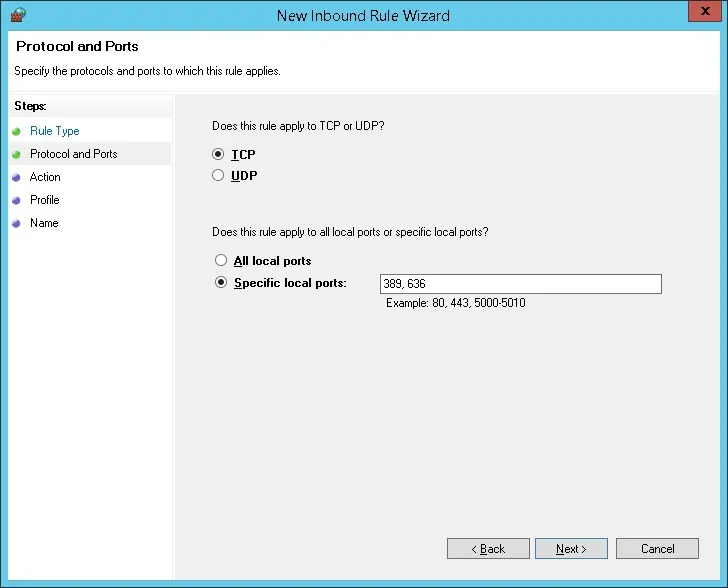

Självstudiekurs – Windows-domänkontrollantens brandvägg

Först måste vi skapa en brandväggsregel på Windows-domänkontrollanten.

Denna brandväggsregel kommer att tillåta Cacti-servern att fråga Active Directory-databasen.

Öppna programmet med namnet Windows-brandväggen med avancerad säkerhet på domänkontrollanten

Skapa en ny brandväggsregel för Inkommande.

Välj alternativet PORT.

Välj TCP-alternativet.

Välj alternativet Specifika lokala portar.

Ange TCP-porten 389.

Markera alternativet Tillåt anslutningen.

Kontrollera alternativet DOMAIN.

Kontrollera alternativet PRIVAT.

Kontrollera alternativet OFFENTLIG.

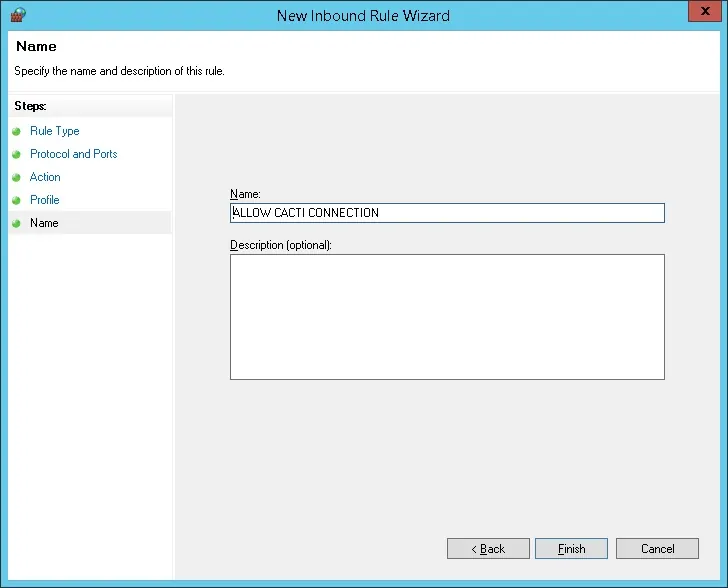

Ange en beskrivning till brandväggsregeln.

Grattis, du har skapat den nödvändiga brandväggsregeln.

Den här regeln kommer att tillåta Cacti att fråga Active Directory-databasen.

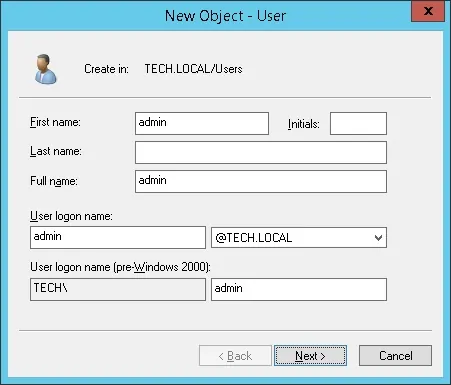

Självstudiekurs – Skapande av Windows-domänkonto

Därefter måste vi skapa minst 2 konton på Active directory-databasen.

ADMIN-kontot kommer att användas för inloggning på webbgränssnittet i Cacti.

Viktigt! Det lokala Admin-kontot kommer att sluta fungera efter att ha aktiverat LDAP.

Kaktus-kontot kommer att användas för att fråga Active Directory-databasen.

Öppna programmet med namnet på domänkontrollanten: Active Directory - användare och datorer

Skapa ett nytt konto inuti behållaren Användare.

Skapa ett nytt konto med namnet: admin

Lösenord konfigurerat till Admin-användaren: 123qwe.

Detta konto kommer att användas för att autentisera som admin på webbgränssnittet Cacti.

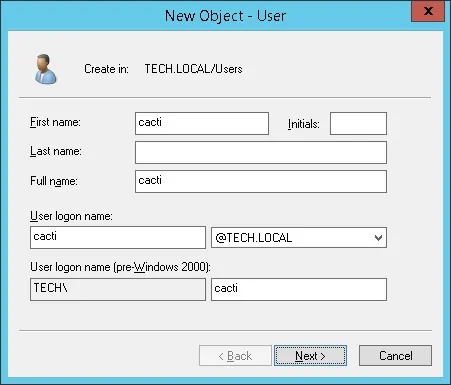

Skapa ett nytt konto med namnet: Cacti

Lösenord konfigurerat till kaktusanvändaren: 123qwe.

Det här kontot kommer att användas för att visa att vår Active Directory-konfiguration fungerar.

Grattis, du har skapat de nödvändiga Active Directory-kontona.

Självstudiekurs - Cacti LDAP-autentisering på Active Directory

Innan vi börjar, låt oss skapa en säkerhetskopia av din databas.

Använd följande kommandon för att skapa en Cacti-databassäkerhetskopia.

Du måste ange Cacti mysql användarlösenord.

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

Kontrollera att du har PHP LDAP-modulen installerad och starta om Apache-webbservern.

# apt-get install php-ldap

# service apache2 restart

Du har installerat de paket som krävs med lyckat resultat.

Självstudiekurs - Cacti LDAP-autentisering på Active Directory

Öppna din webbläsare och ange IP-adressen till din webbserver plus /cacti .

I vårt exempel angavs följande webbadress i Webbläsaren:

• http://192.168.0.10/cacti

På inloggningsskärmen använder du standardanvändarnamnet och standardlösenordet.

• Standard Användarnamn: admin

• StandardLösenord: admin

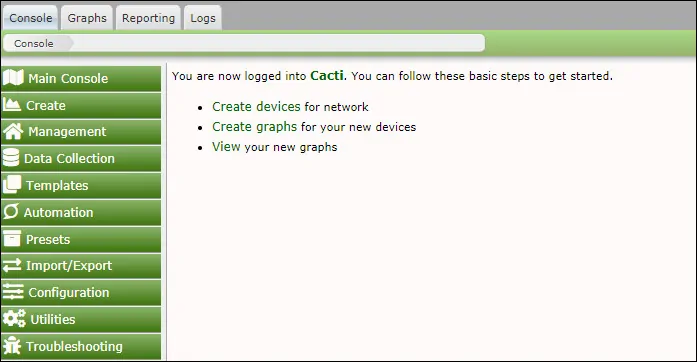

Efter en lyckad inloggning skickas du till Cacti instrumentpanel.

På instrumentpanelen för Cacti kommer du åt konfigurationsmenyn och väljer alternativet Användare.

Få tillgång till egenskaperna för användarnamnet Gäst, aktivera användarnamnet Gäst och ange ett lösenord.

Klicka på knappen Spara.

På instrumentpanelen för Cacti kommer du åt konfigurationsmenyn och väljer alternativet Inställningar.

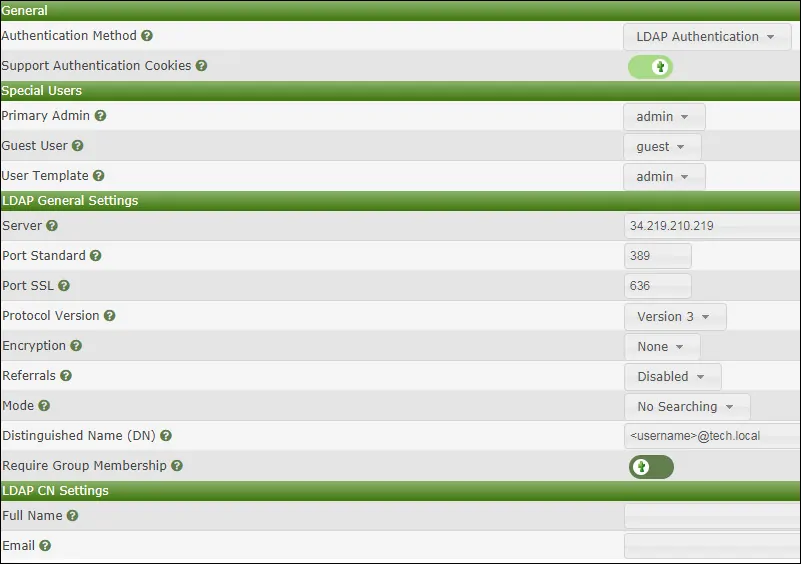

Få tillgång till fliken Autentisering och utför följande konfiguration:

Allmänt:

Autentiseringsmetod - LDAP-autentisering

Särskilda Användare:

• Primär Admin - Admin

• Gästanvändare - Gäst

• Användarmall - Admin

LDAP allmänna inställningar:

• Server - IP-adress till Active Directory Domain-styrenhet

• Port Standard - 389

• Port SSL - 636

• Protokoll Version - Version 3

• Kryptering - Ingen

• Remisser - Funktionshindrade

• Läge - Ingen sökning

• Framstående namn (DN) - @tech.local

• Kräv gruppmedlemskap - Nej

Du behöver ändra IP-adressen till din domänkontrollant-IP.

Du måste ändra TECH. LOCAL domäninformation för att återspegla din Network-miljö.

Varje gång en Active directory-användare inloggning webbgränssnittet det kommer att kopiera alla användarbehörigheter från ADMIN-konto.

Om du inte vill att den här konfigurationen ändra konfigurationen Användarmall från Admin till Gäst.

Du kan ändra behörigheten för varje användare på användarkontoegenskaperna.

För att komma åt egenskaperna för användarkonton åtkomst till Konfigurationsmenyn och välj alternativet Användare.

Efter att du har sparat din konfiguration bör du logga ut webbgränssnittet i Cacti.

Försök att logga in med hjälp av admin-användaren och lösenordet från Active Directory-databasen.

På inloggningsskärmen använder du adminanvändaren, väljer LDAP-autentiseringen och använder lösenordet från Active Directory-databasen.

• Användarnamn: Admin

• Lösenord: Ange Active directory-lösenordet.

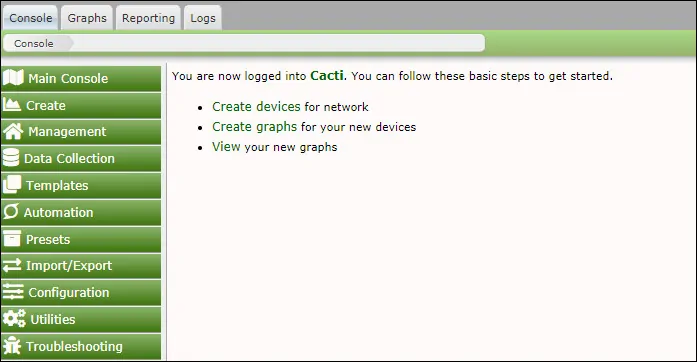

Efter en lyckad inloggning kommer kaktusinstrumentpanelen att presenteras.

Nu är det dags att testa en vanlig användare inloggning, bör du logga ut kaktus webbgränssnittet.

Försök att logga in med hjälp av Cacti-användaren och lösenordet från Active Directory-databasen.

På inloggningsskärmen använder du Cacti-användaren, väljer autentiseringen för LDAP och använder lösenordet från Active Directory-databasen.

• Användarnamn: cacti

• Lösenord: Ange Active directory-lösenordet.

Efter en lyckad inloggning kommer kaktusinstrumentpanelen att presenteras.

Grattis! Du har konfigurerat autentiseringen Cacti LDAP på Active Directory med hjälp av LDAP.

För att kunna autentisera en användare mot Active directory måste användarkontot också finnas i kaktusserverns användardatabas.

Leave A Comment

You must be logged in to post a comment.