您想了解如何在Active Directory上配置Cacti LDAP身份验证吗? 在本教程中,我们将向您展示如何使用Microsoft Windows数据库Active Directory和LDAP协议对Cacti用户进行身份验证。

•Ubuntu 19.04

•仙人掌1.2.3

什么是仙人掌?

Cacti是一个完全由PHP驱动的数据监控开源平台。

在Web界面上,用户可以使用Cacti作为RRDtool的前端,创建Graphs并使用存储在MySQL中的数据填充它们。

Cacti还为用户提供SNMP支持,以便创建图形以执行网络监视。

仙人掌教程:

在此页面上,我们提供了对Cacti教程列表的快速访问

教程 - Windows域控制器防火墙

首先,我们需要在Windows域控制器上创建防火墙规则。

此防火墙规则将允许Cacti服务器查询Active Directory数据库。

在域控制器上,打开名为Windows Firewall with Advanced Security的应用程序

创建新的入站防火墙规则。

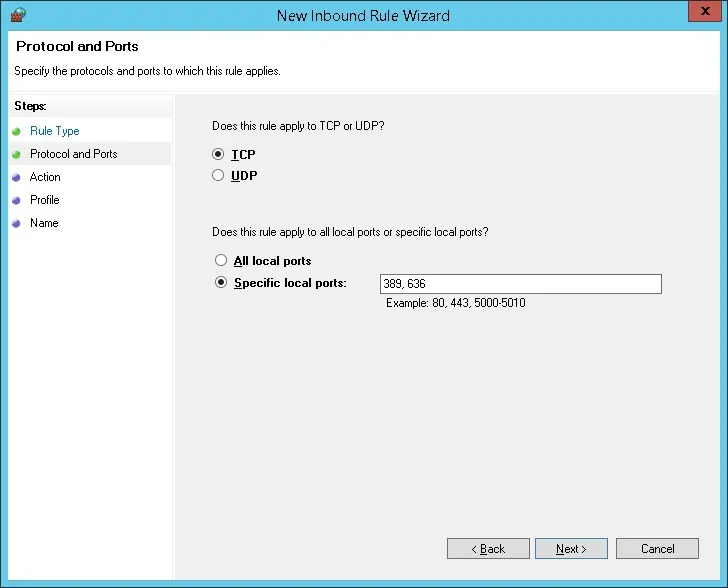

选择PORT选项。

选择TCP选项。

选择“特定本地端口”选项。

输入TCP端口389。

选择允许连接选项。

检查DOMAIN选项。

检查PRIVATE选项。

检查PUBLIC选项。

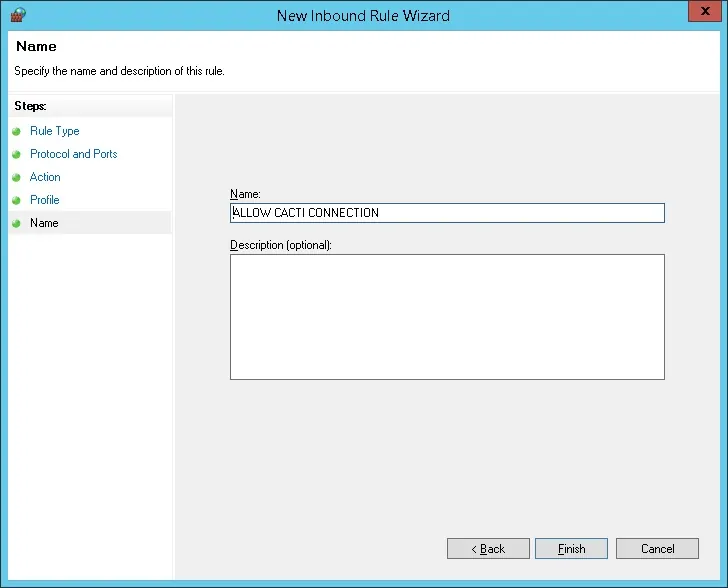

输入防火墙规则的说明。

恭喜,您已创建所需的防火墙规则。

此规则将允许Cacti查询Active Directory数据库。

教程 - Windows域帐户创建

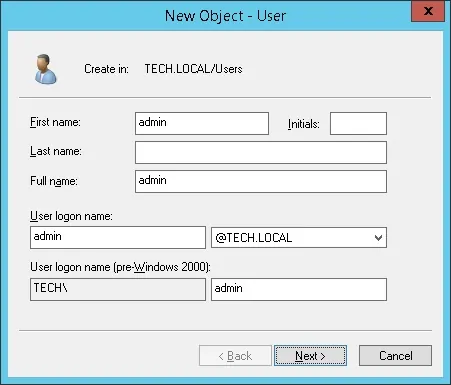

接下来,我们需要在Active Directory数据库上创建至少2个帐户。

ADMIN帐户将用于登录Cacti Web界面。

重要! 启用LDAP后,本地Admin帐户将停止工作。

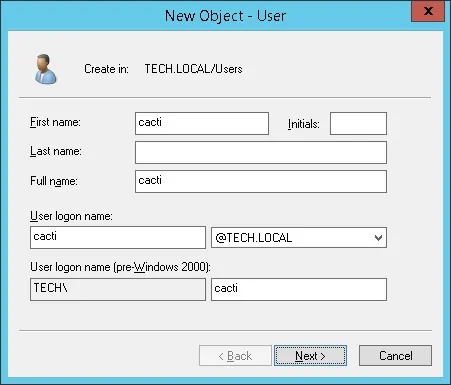

Cacti帐户将用于查询Active Directory数据库。

在域控制器上,打开名为“Active Directory用户和计算机”的应用程序

在Users容器中创建一个新帐户。

创建一个名为admin的新帐户

密码配置为管理员用户:123qwe。

此帐户将用于在Cacti Web界面上以管理员身份进行身份验证。

创建一个名为Cacti的新帐户

密码配置为Cacti用户:123qwe。

此帐户将用于显示我们的Active Directory配置正在运行。

恭喜,您已创建所需的Active Directory帐户。

教程 - Active Directory上的Cacti LDAP身份验证

在开始之前,让我们创建一个数据库备份。

使用以下命令创建Cacti数据库备份。

您必须输入Cacti mysql用户密码。

# mkdir /backup

# cd /backup

# mysqldump -u root -p cacti > cacti.sql

确保安装了PHP LDAP模块并重新启动Apache Web服务器。

# apt-get install php-ldap

# service apache2 restart

您已成功安装所需的软件包。

教程 - Active Directory上的Cacti LDAP身份验证

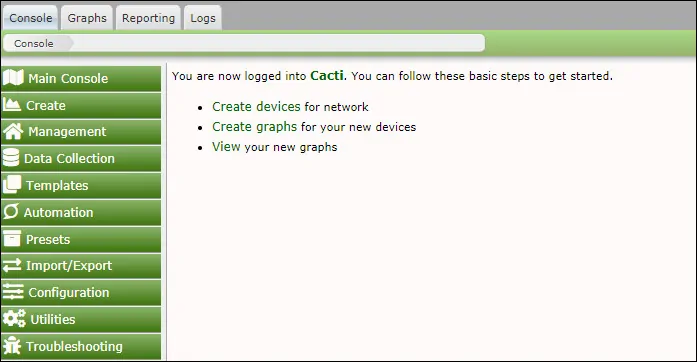

打开浏览器并输入Web服务器的IP地址加上/ cacti。

在我们的示例中,在浏览器中输入了以下URL:

•http://192.168.0.10/cacti

在登录屏幕上,使用默认用户名和默认密码。

•默认用户名:admin

•默认密码:admin

成功登录后,您将被发送到Cacti仪表板。

在Cacti仪表板屏幕上,访问“配置”菜单并选择“用户”选项。

访问Guest用户帐户的属性,启用Guest用户帐户并设置密码。

单击“保存”按钮。

在Cacti仪表板屏幕上,访问“配置”菜单并选择“设置”选项。

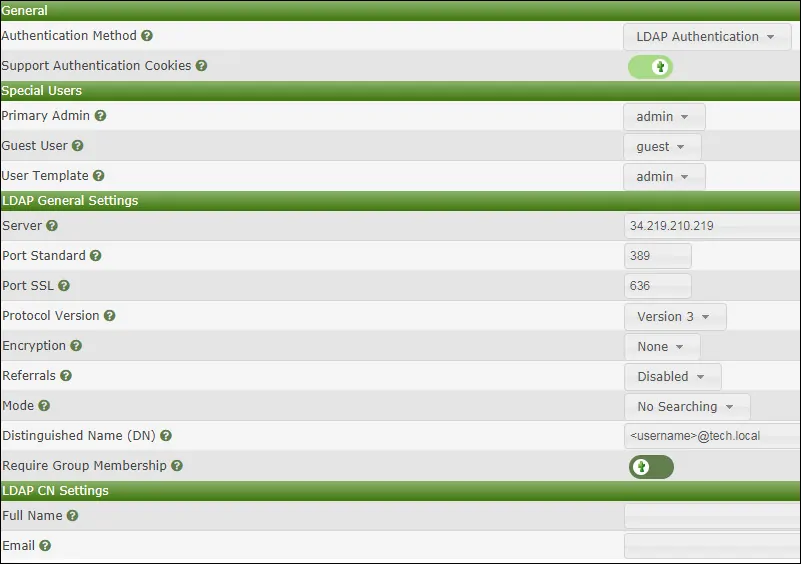

访问“身份验证”选项卡并执行以下配置:

一般:

验证方法 - LDAP验证

特殊用户:

•主要管理员 - 管理员

•访客用户 - 访客

•用户模板 - 管理员

LDAP常规设置:

•服务器 - Active Directory域控制器的IP地址

•港口标准 - 389

•端口SSL - 636

•协议版本 - 第3版

•加密 - 无

•推荐 - 已禁用

•模式 - 无搜索

•专有名称(DN) - @ tech.local

•要求团体成员资格 - 否

您需要将IP地址更改为域控制器IP。

您需要更改TECH.LOCAL域信息以反映您的网络环境。

每当Active Directory用户登录Web界面时,它将从ADMIN帐户复制所有用户权限。

如果您不希望此配置,请将用户模板配置从Admin更改为Guest。

您可以在用户帐户属性上更改每个用户的权限。

要访问用户帐户属性,请访问“配置”菜单并选择“用户”选项。

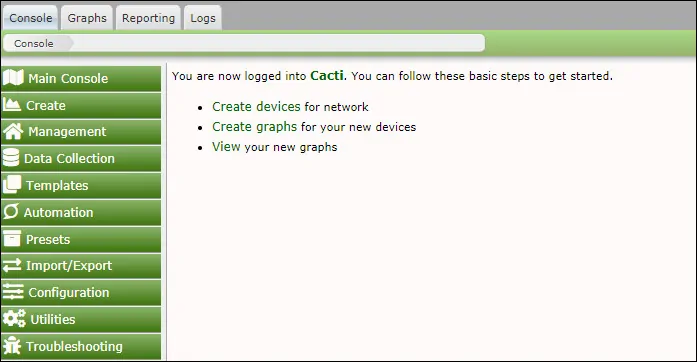

After saving your configuration, you should log off the Cacti web interface.

Try to login using the admin user and the password from the Active Directory database.

On the login screen, use the admin user, select the LDAP authentication and use the password from the Active Directory database.

• Username: Admin

• Password: Enter the Active directory password.

成功登录后,将显示Cacti仪表板。

现在,是时候测试常规用户登录了,您应该注销Cacti Web界面。

尝试使用Cacti用户和Active Directory数据库中的密码登录。

在登录屏幕上,使用Cacti用户,选择LDAP身份验证并使用Active Directory数据库中的密码。

•用户名:cacti

•密码:输入Active Directory密码。

成功登录后,将显示Cacti仪表板。

恭喜! 您已使用LDAP在Active Directory上配置了Cacti LDAP身份验证。

为了针对Active Directory对用户进行身份验证,用户帐户也必须存在于Cacti服务器用户数据库中。

Leave A Comment

You must be logged in to post a comment.