是否了解如何配置组策略,在 3 次不正确的登录尝试后禁用用户帐户 5 分钟? 在本教程中,我们将向您展示如何创建组策略,在运行 Windows 的计算机上错误登录尝试后锁定用户帐户。

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

硬件列表:

以下部分介绍用于创建此 Windows 教程的设备列表。

上面列出的每一件硬件都可以在亚马逊网站上找到。

与 Windows 相关的教程:

在此页上,我们提供对与 Windows 相关的教程列表的快速访问。

教程 – 创建 GPO 以锁定用户帐户

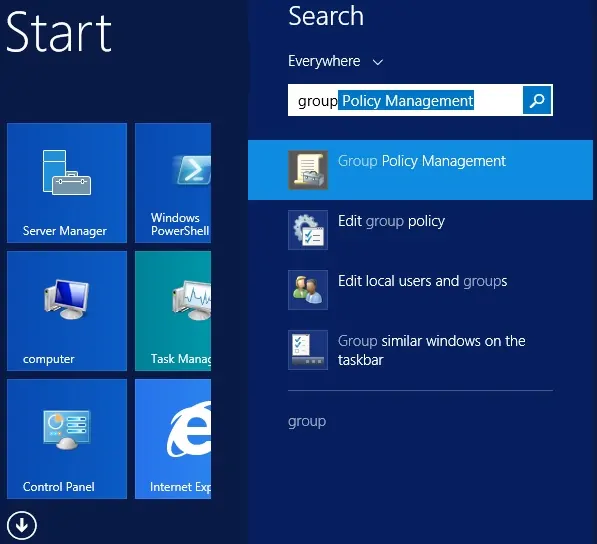

在域控制器上,打开组策略管理工具。

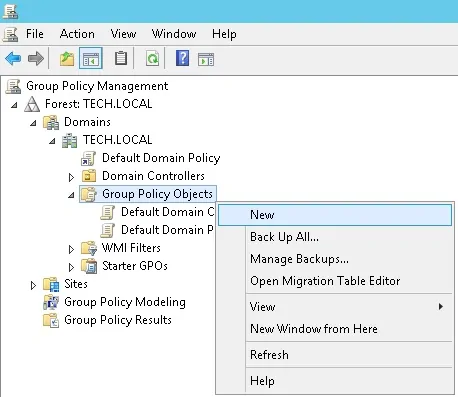

创建新的组策略。

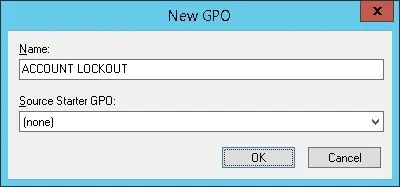

输入新组策略的名称。

在我们的示例中,新的 GPO 被命名为:帐户锁定。

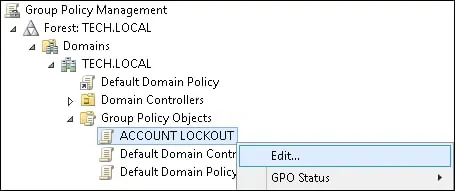

在组策略管理屏幕上,展开名为”组策略对象”的文件夹。

右键单击新的组策略对象并选择”编辑”选项。

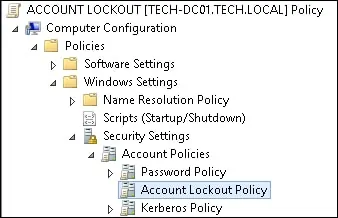

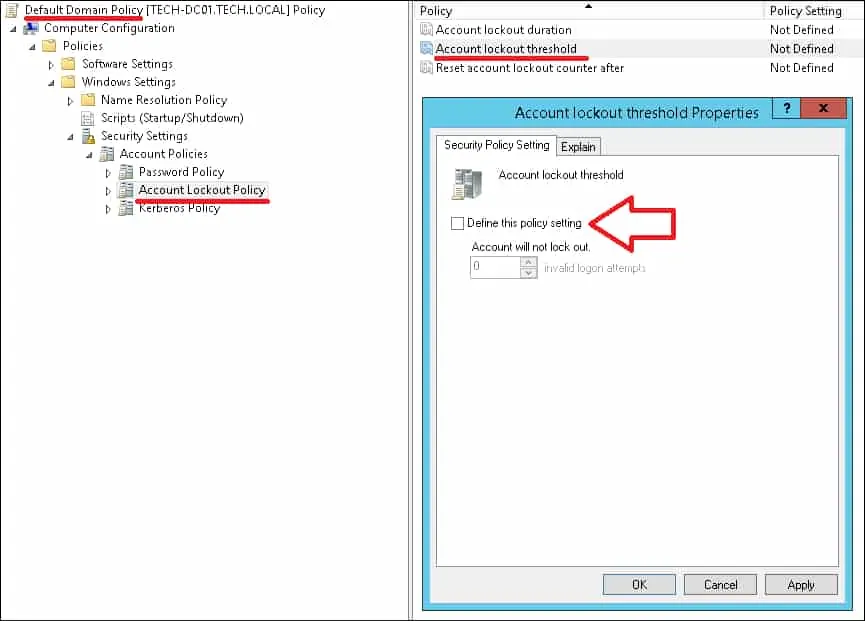

在组策略编辑器屏幕上,展开”计算机配置”文件夹并找到以下项。

我们将只更改计算机配置。

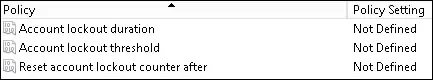

在右侧,将显示可用配置选项的列表。

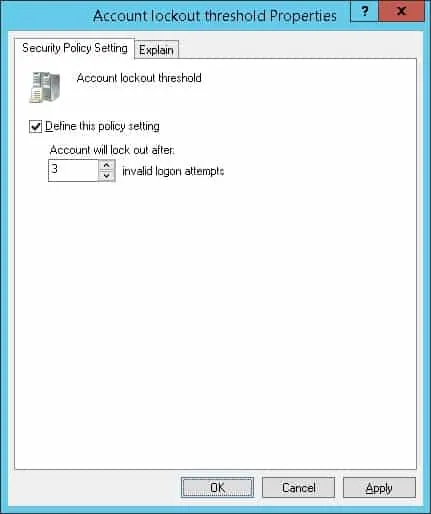

访问名为:帐户锁定阈值的项目。

设置用户帐户锁定前无效登录尝试次数。

在我们的示例中,第四次不正确的登录尝试将阻止用户帐户。

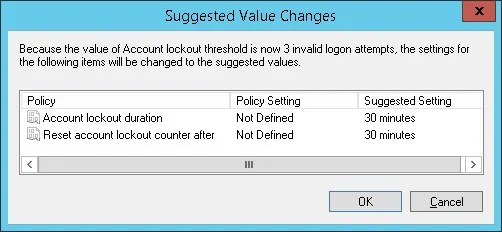

系统将自动将锁定持续时间配置为 30 分钟。

访问名为:帐户锁定持续时间的项目。

设置锁定帐户保持锁定的分钟数。

在我们的示例中,帐户将保持锁定 5 分钟。

5 分钟后,帐户将自动解锁。

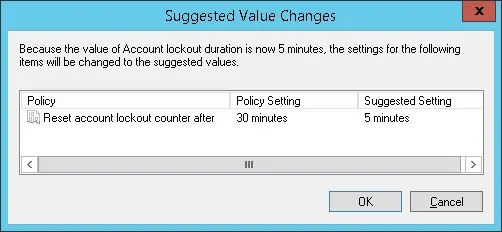

系统将自动配置锁定计数器,以在相同时间后重置。

如果帐户锁定持续时间设置为 0,则用户帐户将保持被阻止状态。

若要保存组策略配置,需要关闭组策略编辑器。

只有关闭组策略编辑器时,系统才能保存您的配置。

默认域策略已对帐户锁定策略进行配置。

默认域策略设置为从不阻止用户帐户。

在启用帐户锁定策略之前,您需要禁用默认域策略上的此配置部分。

祝贺! 您已完成 GPO 创建。

教程 – 应用 GPO 强制帐户锁定

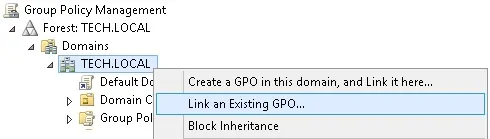

在组策略管理屏幕上,您需要右键单击所需的组织单位,然后选择链接存在 GPO 的选项。

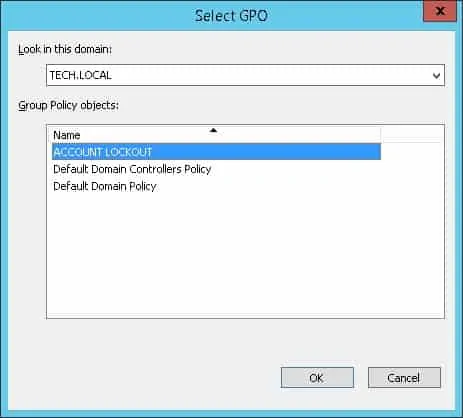

在我们的示例中,我们将名为帐户锁定的组策略链接到域的根目录。

应用 GPO 后,您需要等待 10 或 20 分钟。

在此期间,GPO 将复制到其他域控制器。

要测试配置,您需要执行 4 次不正确的登录尝试。

在 4 次不正确的登录尝试后,您的用户帐户应自动被阻止。