Möchten Sie erfahren, wie Sie die iDrac LDAP-Authentifizierung im Active-Verzeichnis konfigurieren? In diesem Tutorial zeigen wir Ihnen, wie Sie iDrac-Benutzer mithilfe der Active Directory-Datenbank von Microsoft Windows und des LDAP-over-SSL-Protokolls authentifizieren.

• iDrac 8

• Windows 2012 R2

Wichtig! Beachten Sie, dass nur LDAP über SSL unterstützt wird.

Zunächst werden wir Ihnen beibringen, wie Sie das Active-Verzeichnis installieren und die LDAP-over-SSL-Funktion auf dem Active-Verzeichnisserver aktivieren.

Copyright © 2018-2021 von Techexpert.tips.

Alle Rechte vorbehalten. Kein Teil dieser Veröffentlichung darf ohne vorherige schriftliche Genehmigung des Herausgebers in irgendeiner Form oder mit irgendwelchen Mitteln reproduziert, verteilt oder übertragen werden.

Geräteliste

Hier finden Sie die Liste der Geräte, die zum Erstellen dieses Tutorials verwendet wurden.

Dieser Link zeigt auch die Softwareliste, die zum Erstellen dieses Tutorials verwendet wurde.

Dell iDRAC-Playlist:

Auf dieser Seite bieten wir schnellen Zugriff auf eine Liste von Videos zu Dell iDRAC.

Vergessen Sie nicht, unseren Youtube-Kanal namens FKITzu abonnieren.

Dell iDRAC-Tutorial:

Auf dieser Seite bieten wir schnellen Zugriff auf eine Liste von Tutorials zu Dell iDRAC.

Tutorial - Active Directory-Installation unter Windows

• IP - 192.168.15.10.

• Operacional System - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory-Domäne: TECH.LOCAL

Wenn Sie bereits über eine Active Directory-Domäne verfügen, können Sie diesen Teil des Tutorials überspringen.

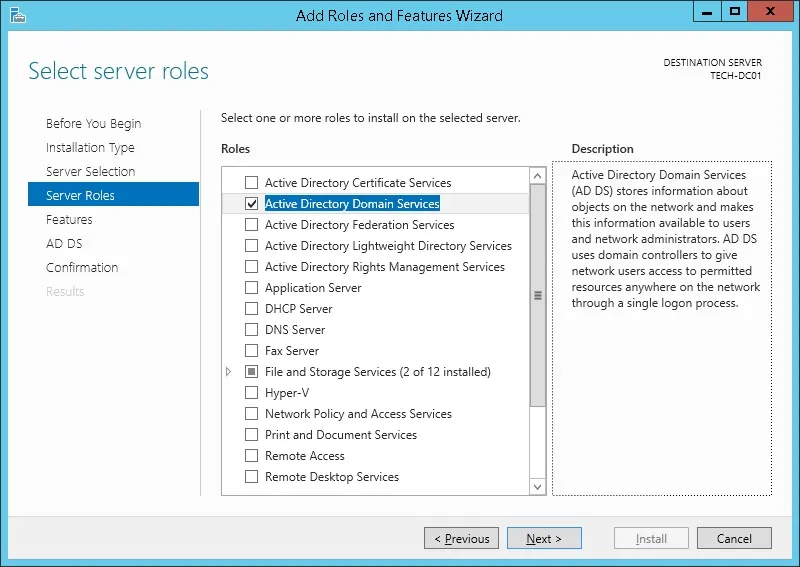

Öffnen Sie die Server Manager-Anwendung.

Greifen Sie auf das Menü Verwalten zu und klicken Sie auf Rollen und Funktionen hinzufügen.

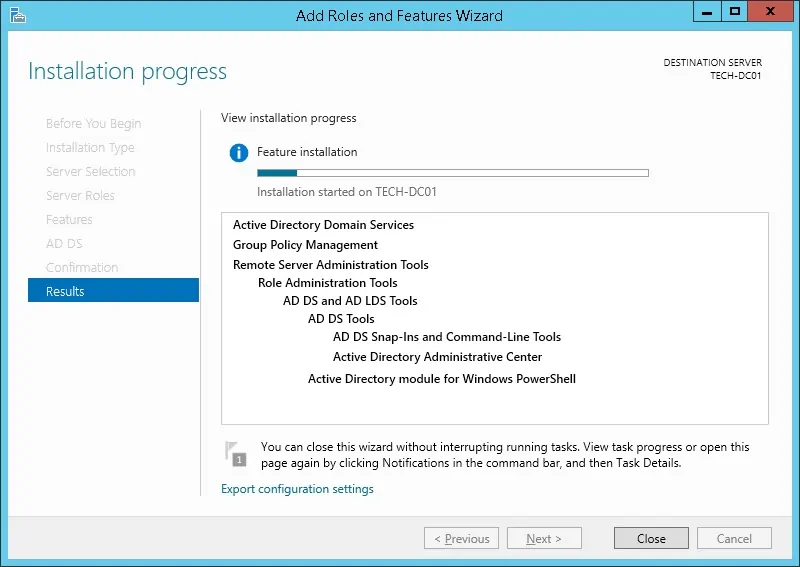

Greifen Sie auf den Bildschirm der Server-Rolle zu, wählen Sie den Active Directory-Domänendienst aus, und klicken Sie auf die Schaltfläche Weiter.

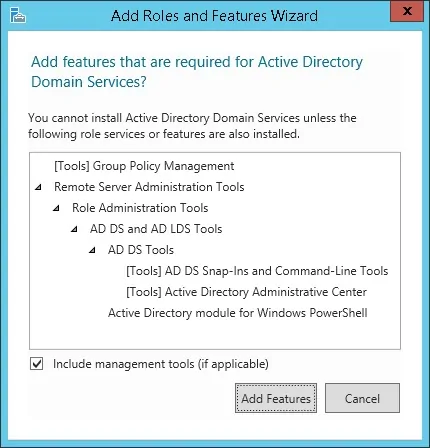

Klicken Sie auf dem folgenden Bildschirm auf die Schaltfläche Funktionen hinzufügen.

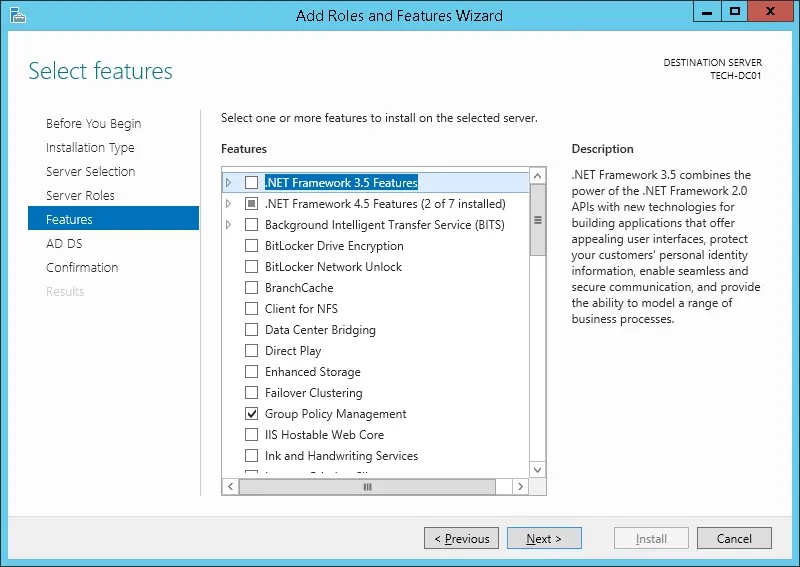

Klicken Sie weiter auf die Schaltfläche Weiter, bis Sie den letzten Bildschirm erreichen.

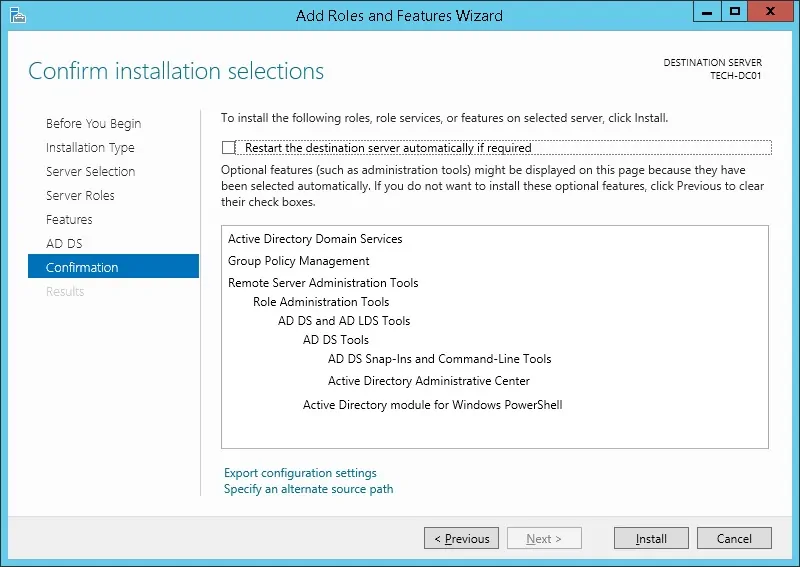

Klicken Sie auf dem Bestätigungsbildschirm auf die Schaltfläche Installieren.

Warten Sie die Active-Verzeichnisinstallation, bis sie abgeschlossen ist.

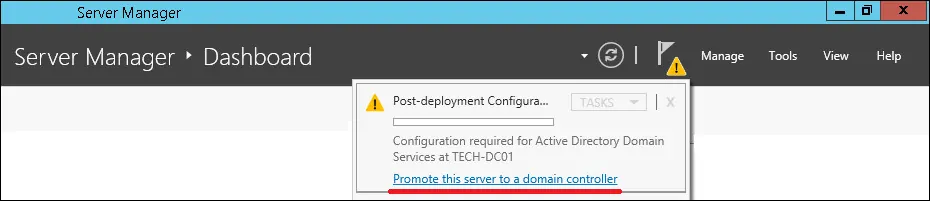

Öffnen Sie die Server Manager-Anwendung.

Klicken Sie auf das gelbe Flag-Menü und wählen Sie die Option, um diesen Server auf einen Domänencontroller heraufzustufen.

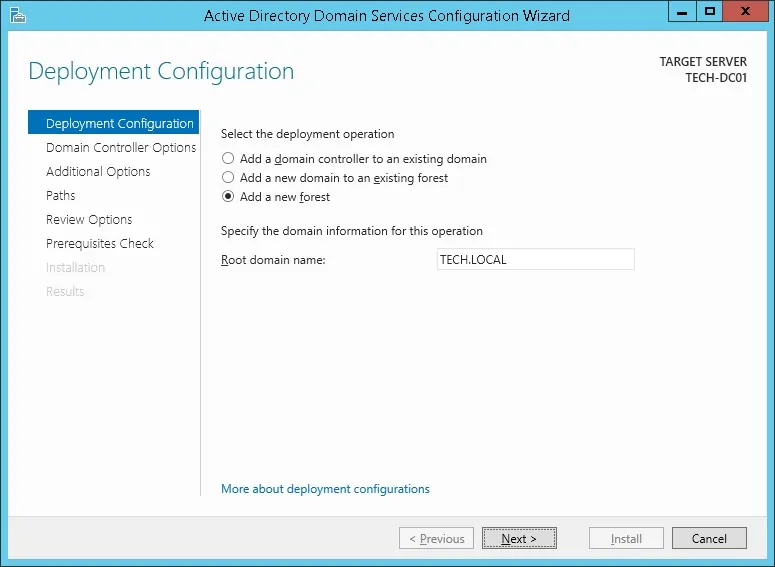

Wählen Sie die Option Hinzufügen einer neuen Gesamtstruktur aus und geben Sie einen Stammdomänennamen ein.

In unserem Beispiel haben wir eine neue Domain mit dem Namen TECH erstellt. lokal.

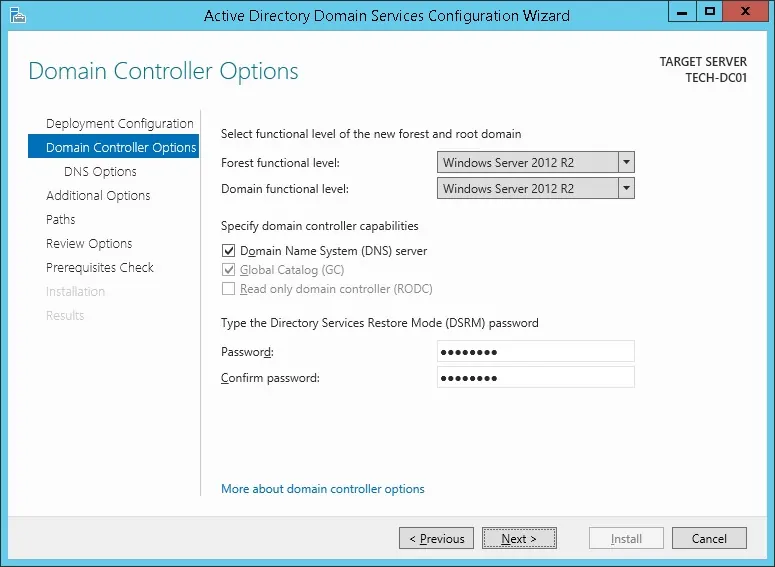

Geben Sie ein Kennwort ein, um die Active Directory-Wiederherstellung zu sichern.

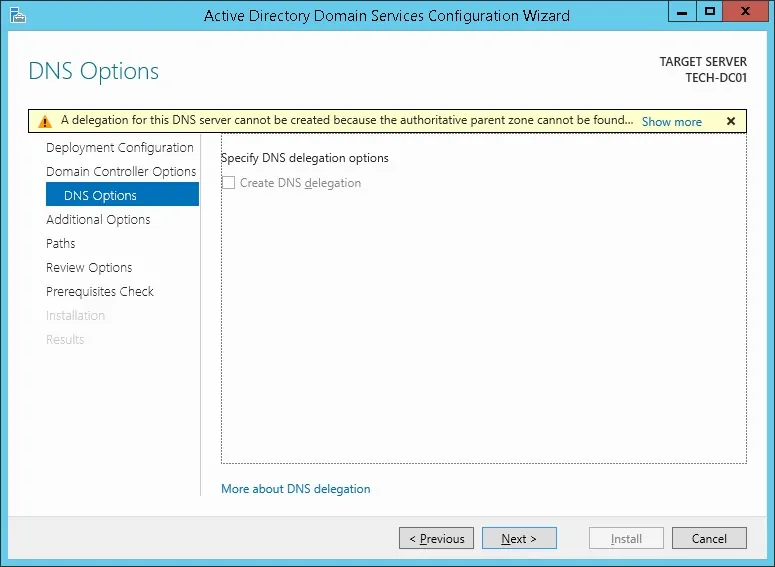

Klicken Sie auf dem Bildschirm "DNS-Optionen" auf die Schaltfläche Weiter.

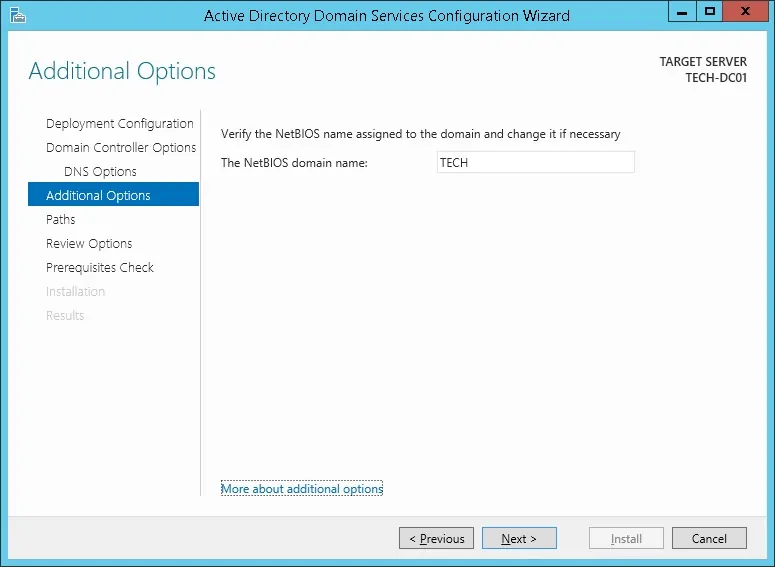

Überprüfen Sie den Netbios-Namen, der Ihrer Domain zugewiesen ist, und klicken Sie auf die Schaltfläche Weiter.

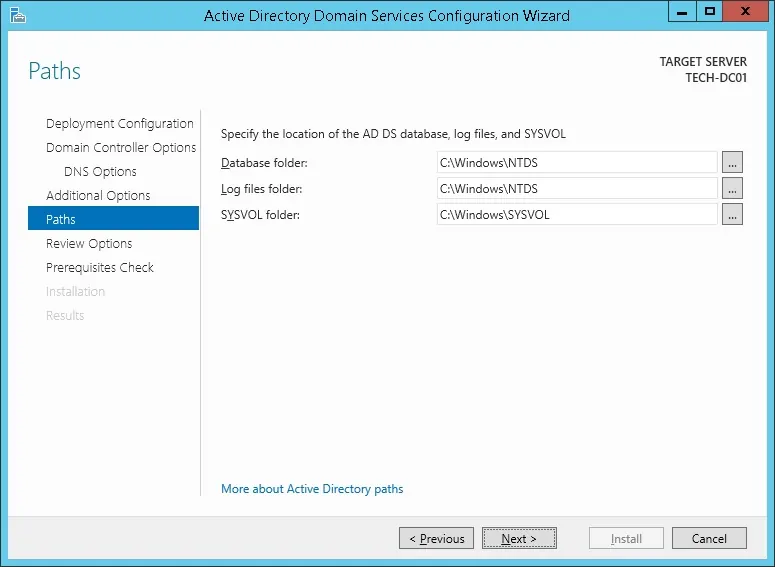

Klicken Sie auf die Schaltfläche Weiter.

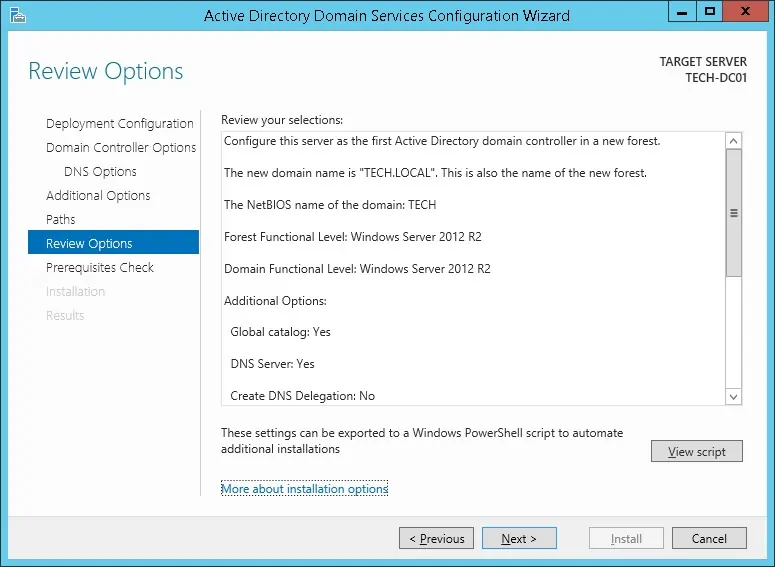

Überprüfen Sie Ihre Konfigurationsoptionen und klicken Sie auf die Schaltfläche Weiter.

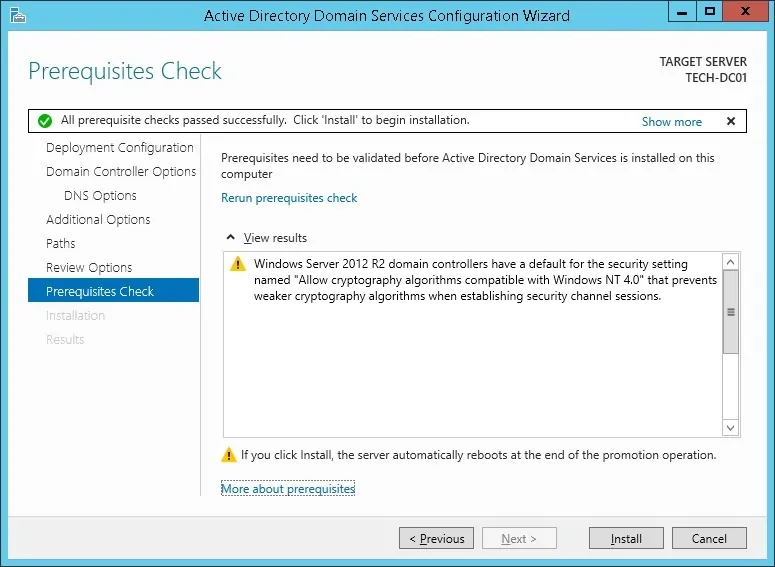

Klicken Sie auf dem Bildschirm Voraussetzungen überprüfen auf die Schaltfläche Installieren.

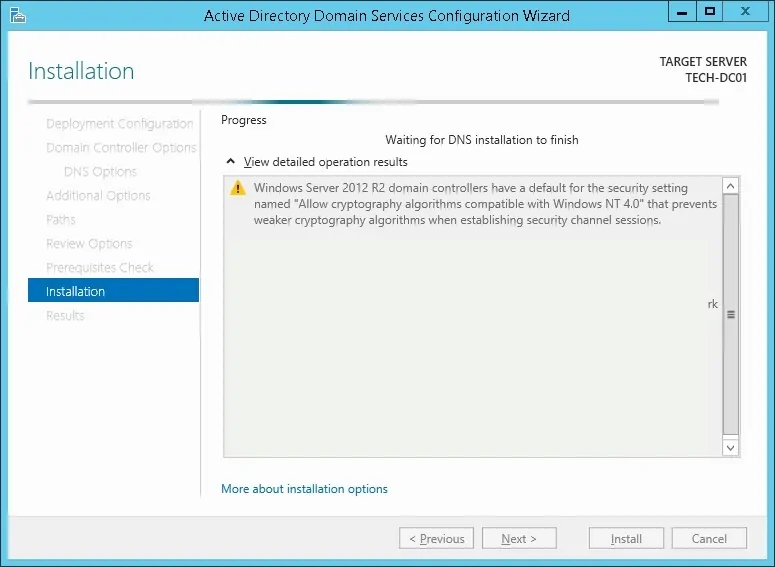

Warten Sie auf die Active Directory-Konfiguration, bis sie abgeschlossen ist.

Nach Abschluss der Active-Verzeichnisinstallation wird der Computer automatisch neu gestartet.

Sie haben die Active-Verzeichniskonfiguration auf dem Windows-Server abgeschlossen.

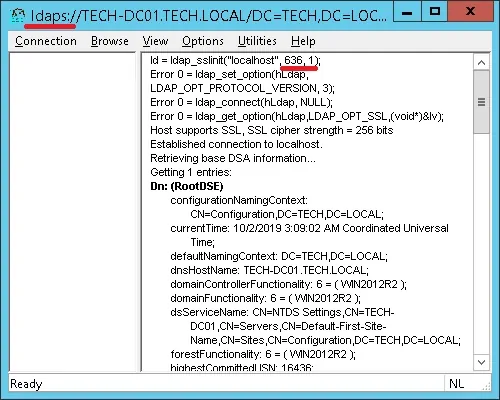

Tutorial iDrac - Testen des LDAP über SSL-Kommunikation

Wir müssen testen, ob Ihr Domänencontroller den LDAP-über-SSL-Dienst an Port 636 anbietet.

Greifen Sie auf dem Domänencontroller auf das Startmenü zu, und suchen Sie nach der LDP-Anwendung.

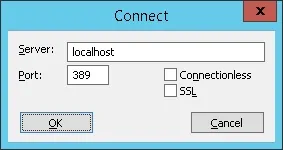

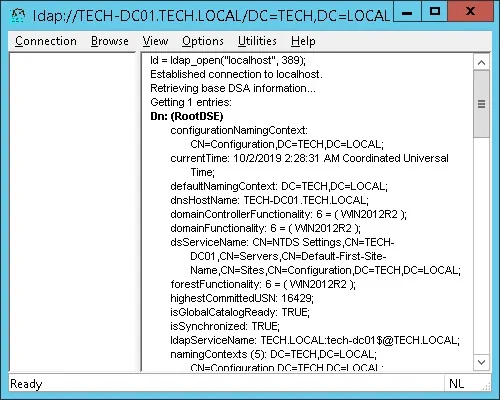

Testen wir zunächst, ob Ihr Domänencontroller den LDAP-Dienst an Port 389 anbietet.

Greifen Sie auf das Verbindungsmenü zu, und wählen Sie die Option Verbinden aus.

Versuchen Sie, über den TCP-Port 389 eine Verbindung zum lokalen Host herzustellen.

Sie sollten in der Lage sein, eine Verbindung mit dem LDAP-Dienst über den localhost-Port 389 herzustellen.

Jetzt müssen wir testen, ob Ihr Domänencontroller den LDAP-über-SSL-Dienst an Port 636 anbietet.

Öffnen Sie ein neues LDP-Anwendungsfenster, und versuchen Sie, über den TCP-Port 636 eine Verbindung mit dem lokalen Host herzustellen.

Aktivieren Sie das Kontrollkästchen SSL und klicken Sie auf die Schaltfläche Ok.

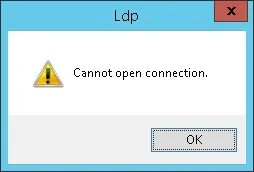

Wenn das System eine Fehlermeldung anzeigt, bietet der Domänencontroller den LDAPS-Dienst noch nicht an.

Um dieses Problem zu lösen, installieren wir eine Windows-Zertifizierungsstelle für den nächsten Teil dieses Tutorials.

Wenn Sie mit SSL-Verschlüsselung erfolgreich eine Verbindung mit dem localhost an Port 636 herstellen konnten, können Sie den nächsten Teil dieses Tutorials überspringen.

Tutorial iDrac - Installation der Zertifizierungsstelle unter Windows

Wir müssen den Windows-Zertifizierungsstellendienst installieren.

Die lokale Zertifizierungsstelle stellt dem Domänencontroller ein Zertifikat zur Verfügung, mit dem der LDAPS-Dienst auf dem TCP-Port 636 ausgeführt werden kann.

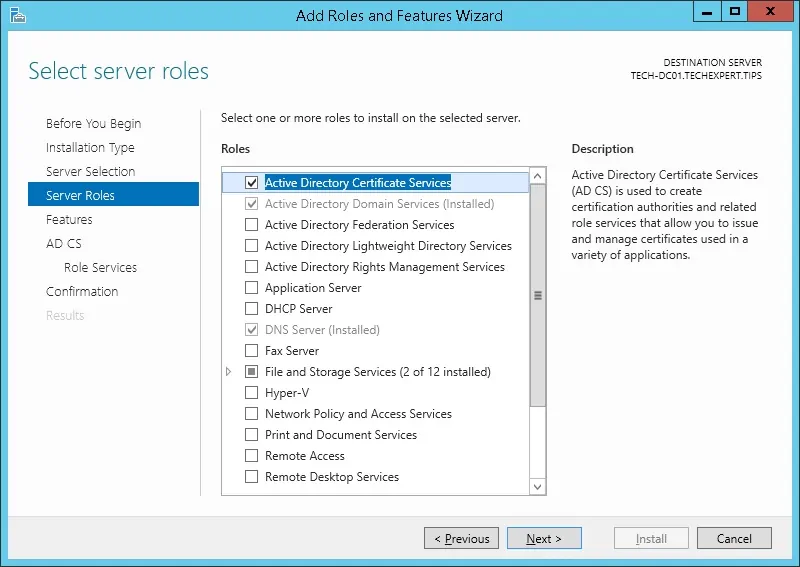

Öffnen Sie die Server Manager-Anwendung.

Greifen Sie auf das Menü Verwalten zu und klicken Sie auf Rollen und Funktionen hinzufügen.

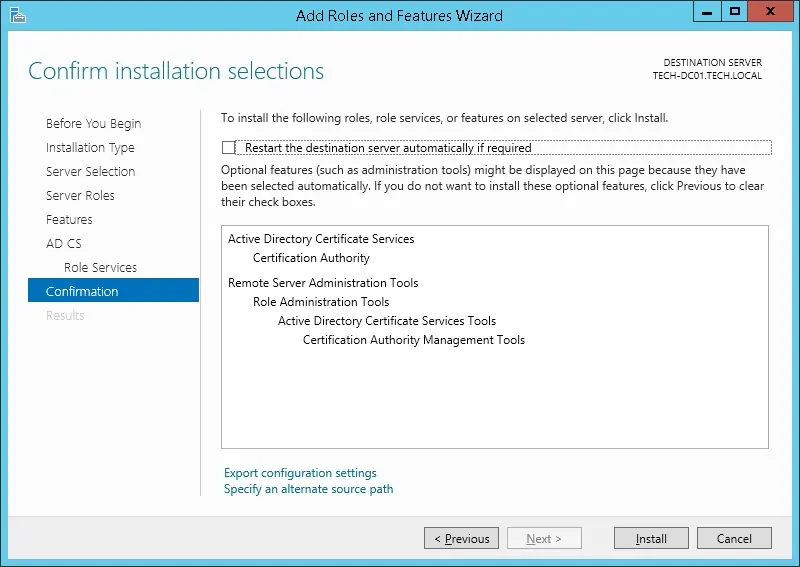

Greifen Sie auf den Bildschirm der Server-Rolle zu, wählen Sie die Active Directory-Zertifikatsdienste aus, und klicken Sie auf die Schaltfläche Weiter.

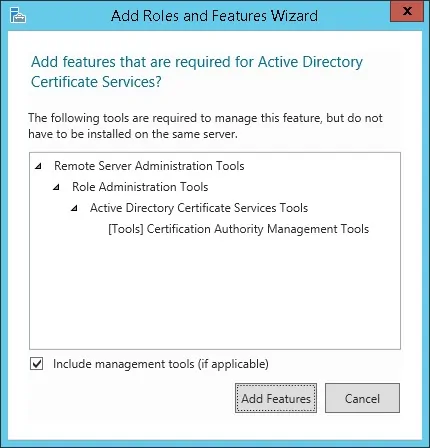

Klicken Sie auf dem folgenden Bildschirm auf die Schaltfläche Funktionen hinzufügen.

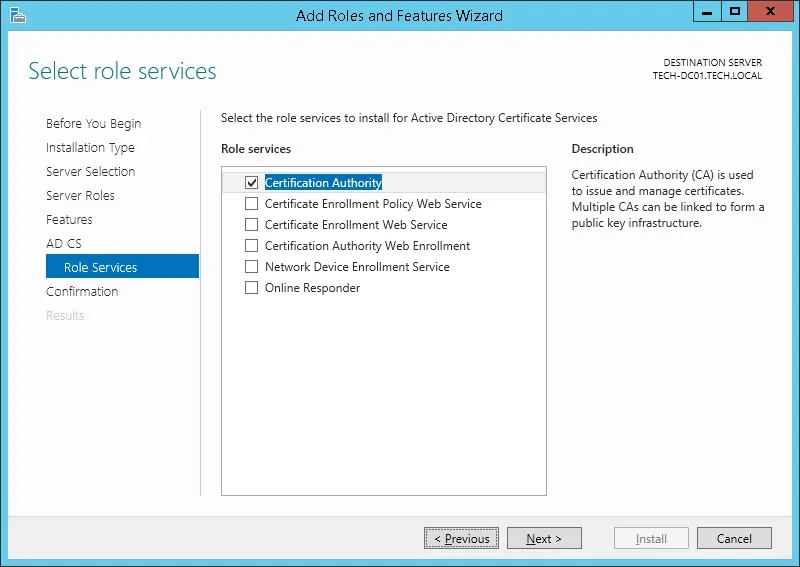

Klicken Sie weiter auf die Schaltfläche Weiter, bis Sie den Rollendienstbildschirm erreichen.

Aktivieren Sie die Option Mit dem Namen Zertifizierungsstelle, und klicken Sie auf die Schaltfläche Weiter.

Klicken Sie auf dem Bestätigungsbildschirm auf die Schaltfläche Installieren.

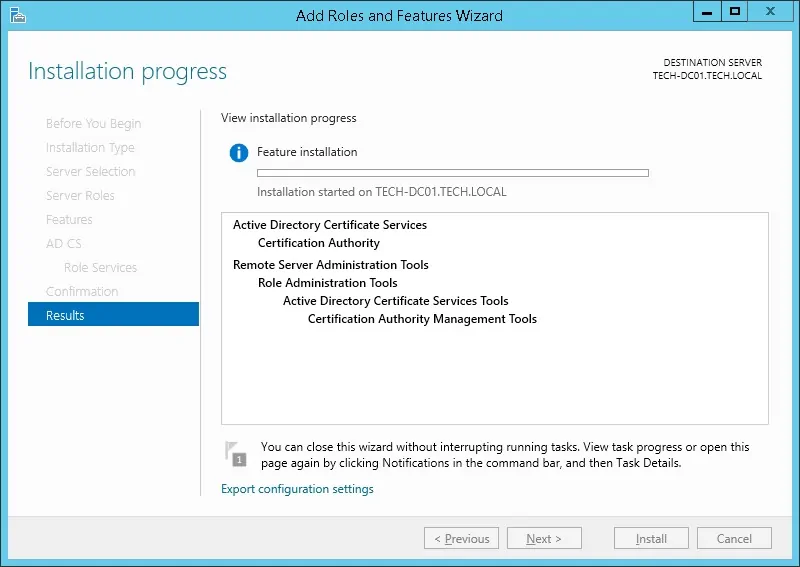

Warten Sie, bis die Installation der Zertifizierungsstelle abgeschlossen ist.

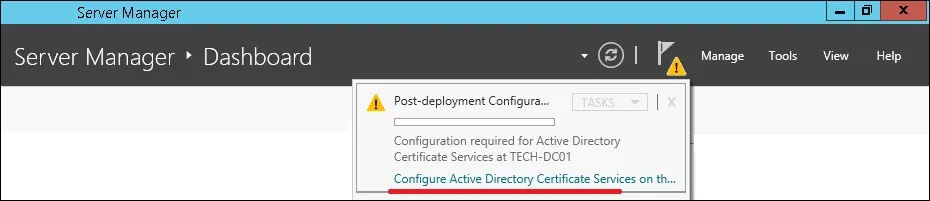

Öffnen Sie die Server Manager-Anwendung.

Klicken Sie auf das gelbe Flag-Menü und wählen Sie die Option: Active Directory-Zertifikatsdienste konfigurieren

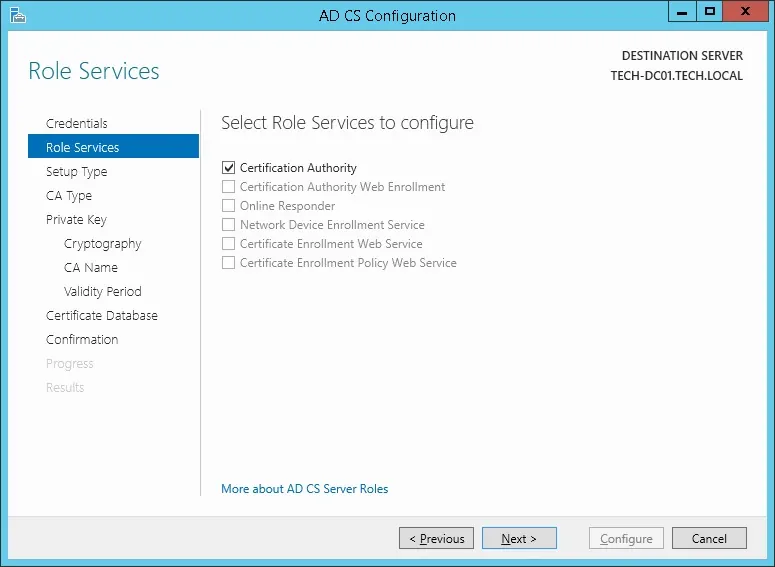

Klicken Sie auf dem Bildschirm für Anmeldeinformationen auf die Schaltfläche Weiter.

Wählen Sie die Option Zertifizierungsstelle aus, und klicken Sie auf die Schaltfläche Weiter.

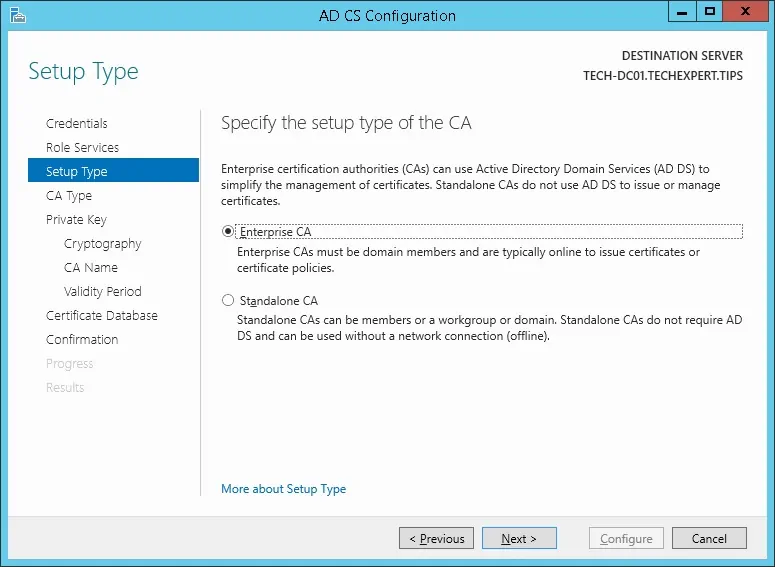

Wählen Sie die Option Enterprise CA aus, und klicken Sie auf die Schaltfläche Weiter.

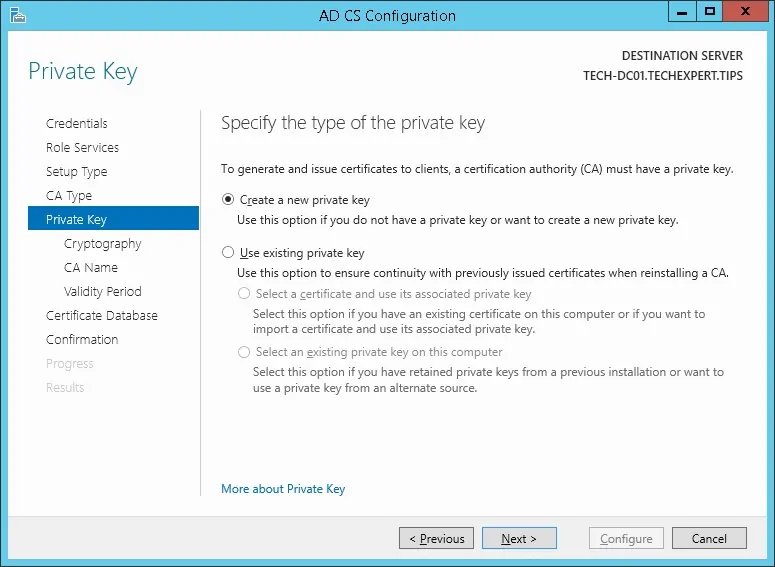

Wählen Sie die Option Neue private Schlüssel erstellen aus, und klicken Sie auf die Schaltfläche Weiter.

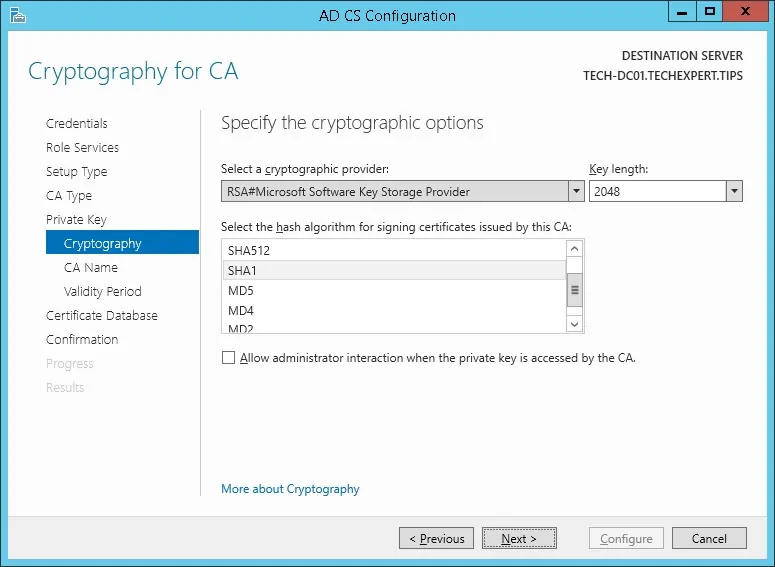

Behalten Sie die Standard-Kryptografiekonfiguration bei und klicken Sie auf die Schaltfläche Weiter.

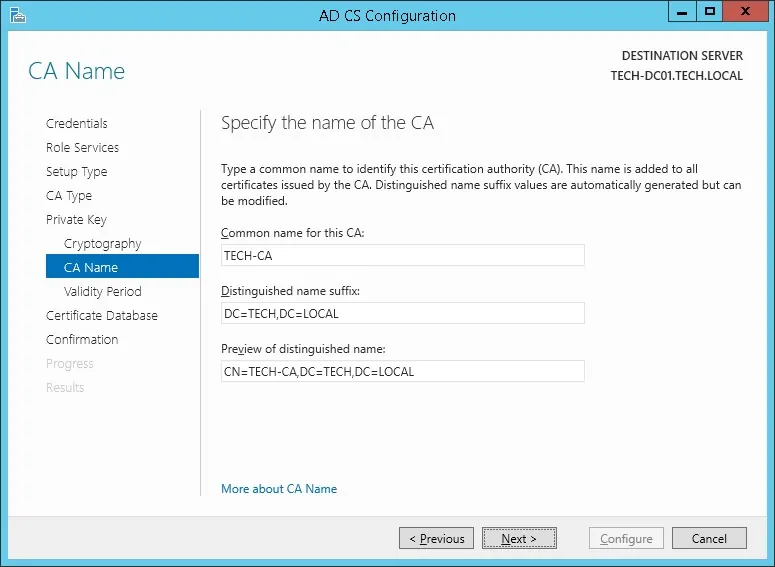

Legen Sie einen gemeinsamen Namen für die Zertifizierungsstelle fest, und klicken Sie auf die Schaltfläche Weiter.

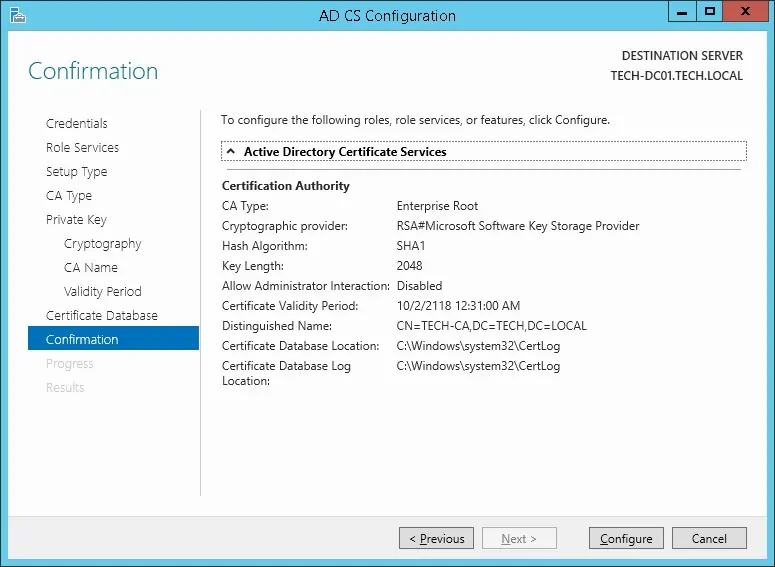

In unserem Beispiel setzen wir den gemeinsamen Namen: TECH-CA

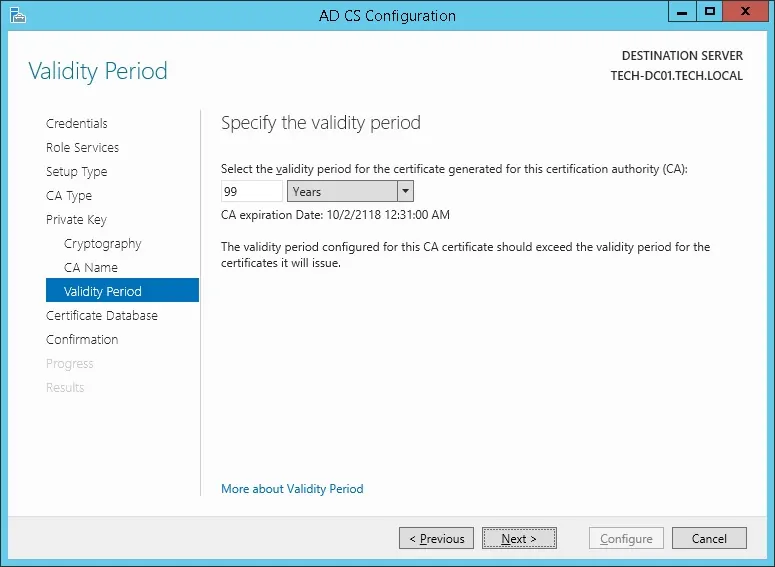

Legen Sie den Gültigkeitszeitraum der Windows-Zertifizierungsstelle fest.

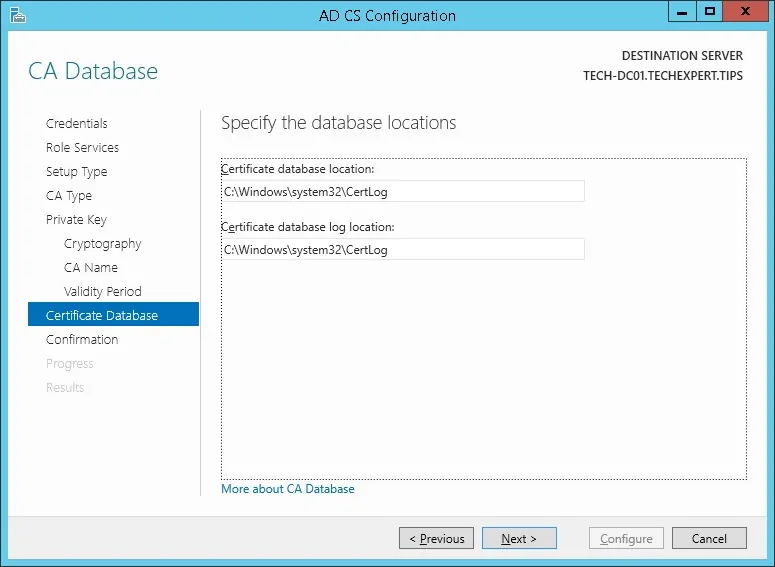

Behalten Sie den Standardspeicherort der Windows-Zertifizierungsstelle bei.

Überprüfen Sie die Zusammenfassung, und klicken Sie auf die Schaltfläche Konfigurieren.

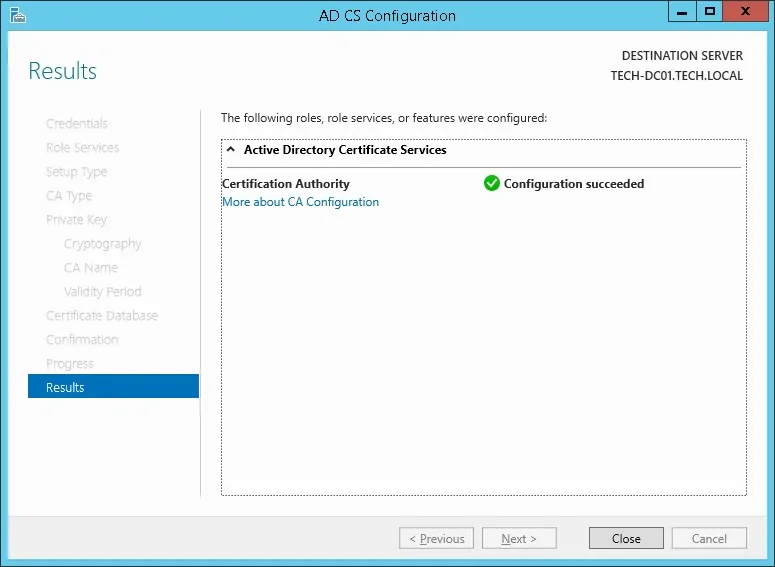

Warten Sie, bis die Installation der Windows-Serverzertifizierungsstelle abgeschlossen ist.

Starten Sie nach Abschluss der Installation der Zertifizierungsstelle den Computer neu.

Sie haben die Installation der Windows-Zertifizierungsstelle abgeschlossen.

Tutorial - Testen des LDAP über SSL-Kommunikation erneut

Wir müssen testen, ob Ihr Domänencontroller den LDAP-über-SSL-Dienst an Port 636 anbietet.

Warten Sie nach Abschluss der Installation der Zertifizierungsstelle 5 Minuten, und starten Sie den Domänencontroller neu.

Während der Startzeit fordert der Domänencontroller automatisch ein Serverzertifikat von der lokalen Zertifizierungsstelle an.

Nachdem Sie das Serverzertifikat abgerufen haben, bietet Ihr Domänencontroller den LDAP-Dienst über SSL auf dem 636-Port an.

Greifen Sie auf dem Domänencontroller auf das Startmenü zu, und suchen Sie nach der LDP-Anwendung.

Greifen Sie auf das Verbindungsmenü zu, und wählen Sie die Option Verbinden aus.

Versuchen Sie, über den TCP-Port 636 eine Verbindung zum lokalen Host herzustellen.

Aktivieren Sie das Kontrollkästchen SSL und klicken Sie auf die Schaltfläche Ok.

Versuchen Sie, über den TCP-Port 636 eine Verbindung zum lokalen Host herzustellen.

Aktivieren Sie das Kontrollkästchen SSL und klicken Sie auf die Schaltfläche Ok.

Dieses Mal sollten Sie in der Lage sein, eine Verbindung mit dem LDAP-Dienst über den localhost-Port 636 herzustellen.

Wenn Sie keine Verbindung zu Port 636 herstellen können, starten Sie den Computer erneut neu und warten Sie 5 Minuten länger.

Es kann einige Zeit dauern, bis der Domänencontroller das von der Zertifizierungsstelle angeforderte Zertifikat erhält.

Tutorial - Windows-Domänencontroller-Firewall

Wir müssen eine Firewallregel auf dem Windows-Domänencontroller erstellen.

Diese Firewallregel ermöglicht es der iDrac-Schnittstelle, die Active Directory-Datenbank abzufragen.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen Windows Firewall mit Advanced Security

Erstellen Sie eine neue Eingehende Firewallregel.

Wählen Sie die Option PORT aus.

Wählen Sie die TCP-Option aus.

Wählen Sie die Option Spezifische lokale Ports aus.

Geben Sie den TCP-Port 636 ein.

Wählen Sie die Option Verbindung zulassen aus.

Aktivieren Sie die Option DOMAIN.

Aktivieren Sie die Option PRIVATE.

Aktivieren Sie die Option PUBLIC.

Geben Sie eine Beschreibung für die Firewallregel ein.

Herzlichen Glückwunsch, Sie haben die erforderliche Firewall-Regel erstellt.

Mit dieser Regel kann iDrac die Active-Verzeichnisdatenbank abfragen.

Tutorial iDrac - Windows-Domänenkontoerstellung

Als Nächstes müssen wir mindestens 2 Konten in der Active Directory-Datenbank erstellen.

Das ADMIN-Konto wird verwendet, um sich auf der iDrac-Weboberfläche anzumelden.

Das BIND-Konto wird zum Abfragen der Active Directory-Datenbank verwendet.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie ein neues Konto im Container Benutzer.

Erstellen Eines neuen Kontos mit dem Namen: admin

Kennwort für den ADMIN-Benutzer konfiguriert: 123qwe..

Dieses Konto wird verwendet, um sich als Administrator auf der iDrac-Weboberfläche zu authentifizieren.

Erstellen eines neuen Kontos mit dem Namen: bind

Für den BIND-Benutzer konfiguriertes Kennwort: 123qwe..

Dieses Konto wird verwendet, um die in der Active Directory-Datenbank gespeicherten Kennwörter abzufragen.

Herzlichen Glückwunsch, Sie haben die erforderlichen Active Directory-Konten erstellt.

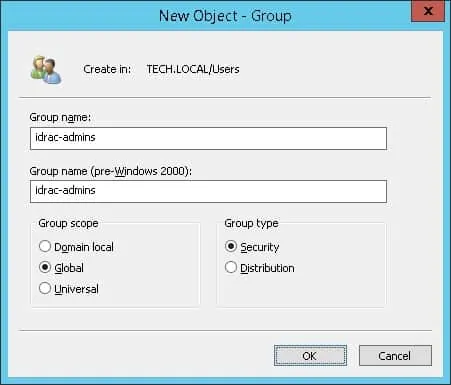

Tutorial - Windows-Domänengruppenerstellung

Als Nächstes müssen wir mindestens eine Gruppe in der Active Directory-Datenbank erstellen.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie eine neue Gruppe im Container Benutzer.

Erstellen einer neuen Gruppe mit dem Namen: idrac-admins

Mitglieder dieser Gruppe verfügen über die Admin-Berechtigung auf der iDrac-Weboberfläche.

Wichtig! Fügen Sie den Administratorbenutzer als Mitglied der Gruppe idrac-admins hinzu.

Herzlichen Glückwunsch, Sie haben die erforderliche Active Directory-Gruppe erstellt.

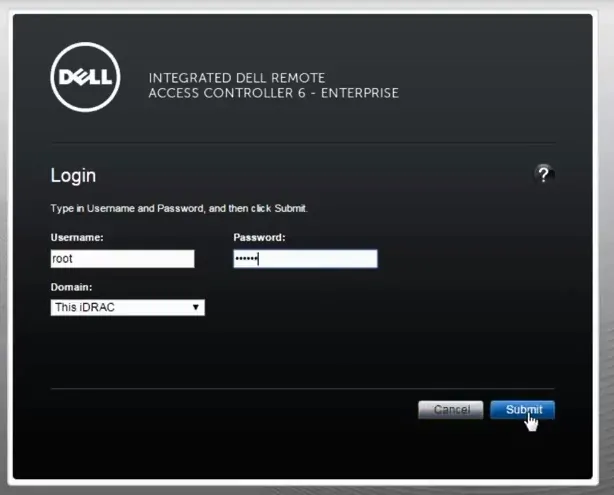

Tutorial - Telnet auf iDRAC

Öffnen Sie eine Browser-Software, geben Sie die IP-Adresse Ihrer iDRAC-Schnittstelle ein und greifen Sie auf die administrative Weboberfläche zu.

Geben Sie auf dem Eingabeaufforderungsbildschirm die administrativen Anmeldeinformationen ein.

Werkseinstellungen für Standardzugriffsinformationen:

• Benutzername: root

• Passwort: kalben

Nach einer erfolgreichen Anmeldung wird das Administrative Menü angezeigt.

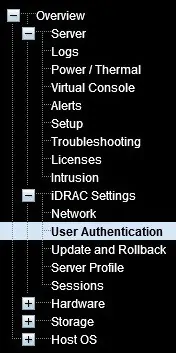

Greifen Sie auf das Menü iDRAC-Einstellungen zu, und wählen Sie die Option Benutzerauthentifizierung aus.

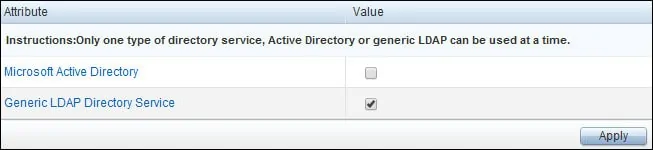

Rufen Sie oben auf dem Bildschirm die Registerkarte Verzeichnisdienste auf.

Wählen Sie auf dem Bildschirm Verzeichnisdienste den generischen LDAP-Verzeichnisdienst aus, und klicken Sie auf die Schaltfläche Anwenden.

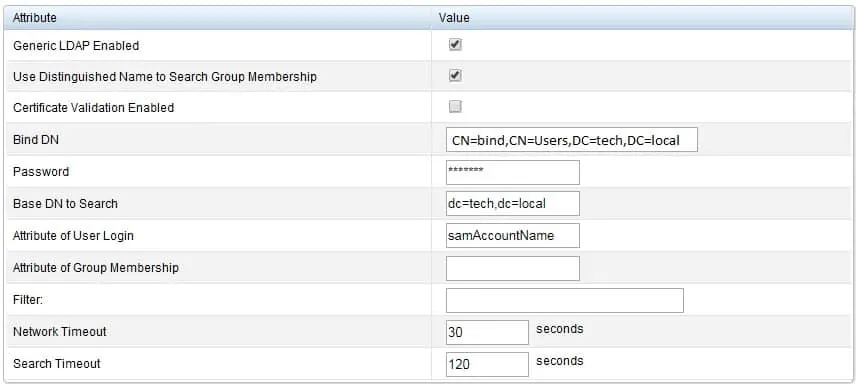

Führen Sie im Bereich Allgemeine Einstellungen die folgende Konfiguration aus:

• Generisches LDAP aktiviert: Ja

• Verwenden Sie einen definierten Namen, um die Gruppenmitgliedschaft zu suchen: Ja

• Zertifikatsvalidierung aktiviert: Nein

• Binden DN - CN=bind,CN=Users,DC=tech,DC=local

• Passwort - Passwort des BIND-Benutzerkontos

• Basis DN zu suchen: DC=tech,DC=local

• Attribut der Benutzeranmeldung: samAccountName

Sie müssen die Domäneninformationen ändern, um Ihre Netzwerkumgebung widerzuspiegeln.

Sie müssen die Bindungsanmeldeinformationen ändern, um Ihre Netzwerkumgebung widerzuspiegeln.

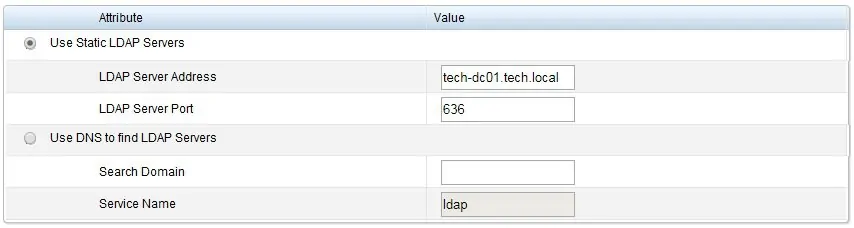

Führen Sie im Bereich LDAP-Server die folgende Konfiguration aus:

• Verwenden Sie den statischen LDAP-Server: TECH-DC01. Tech. lokal

Sie müssen TECH-DC01 ändern. Tech. LOCAL an ihren Domänencontrollerhostnamen.

Die iDrac-Schnittstelle muss in der Lage sein, den LDAP-Serverhostnamen in die richtige IP-Adresse zu übersetzen.

Sie müssen die iDrac-Schnittstelle für die Verwendung der Active Directory-DNS-Server konfigurieren.

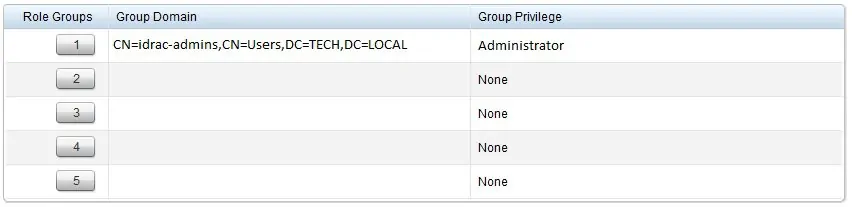

Geben Sie optional eine Gruppenkonfiguration ein.

In unserem Beispiel haben nur Mitglieder der gruppe idrac-admins die Administratorberechtigung.

Herzlichen glückwunsch! Sie haben die iDrac LDAP-Authentifizierung für die Verwendung der Active Directory-Datenbank konfiguriert.

Öffnen Sie als Test eine neue anonyme Browserregisterkarte und versuchen Sie, sich mit dem Active

Directory-Administratorkonto

anzumelden.