Haluatko oppia määrittämään PFsense Active directory -todennuksen LDAP:n avulla SSL:n kautta? Tässä opetusohjelmassa näytämme sinulle, miten voit todentaa Active Directory -tietokannan PFSense-käyttäjät salatun yhteyden LDAPS-protokollan avulla.

• Pfsense 2.4.4-p3

• Windows 2012 R2

PFsenseen liittyvä opetusohjelma:

Tällä sivulla tarjoamme nopean pääsyn luetteloon opetusohjelmia, jotka liittyvät pfSense.

Opetusohjelma - Active Directoryn asennus Windowsiin

• IP - 192.168.15.10.

• Operacional System - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory Domain: TECH.LOCAL

Jos sinulla on jo Active Directory -toimialue, voit ohittaa opetusohjelman tämän osan.

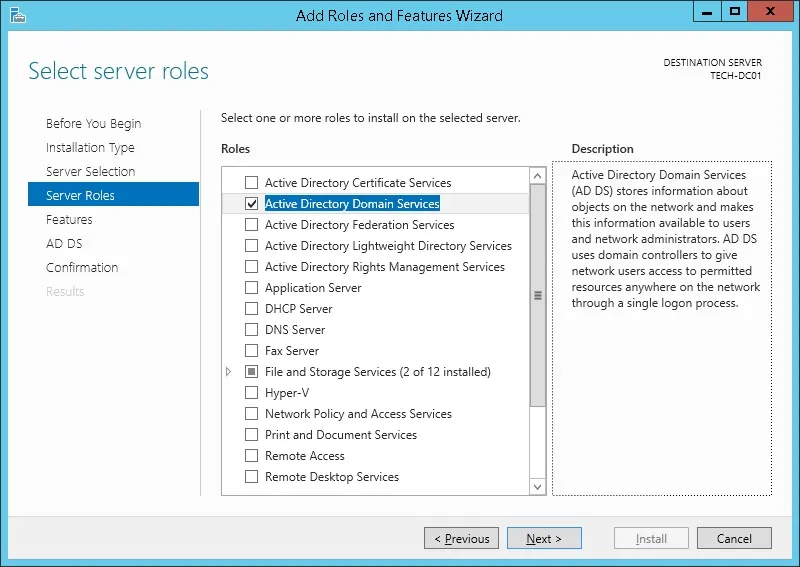

Avaa Server Manager -sovellus.

Siirry Hallinta-valikkoon ja napsauta Lisää rooleja ja ominaisuuksia.

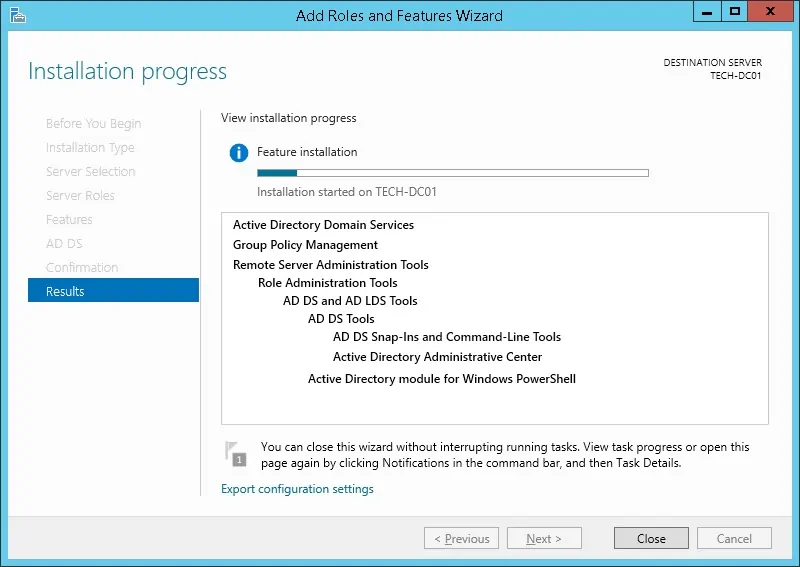

Siirry Palvelimen rooli -näyttöön, valitse Active Directory -toimialuepalvelu ja napsauta Seuraava-painiketta.

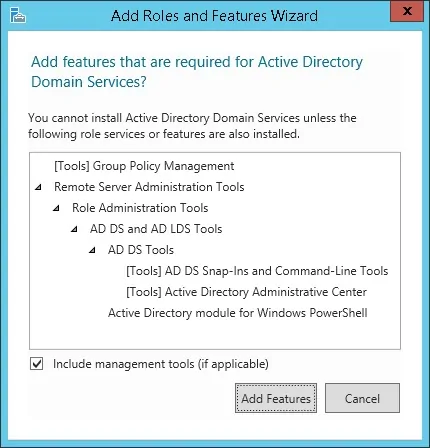

Napsauta seuraavassa näytössä Lisää ominaisuuksia -painiketta.

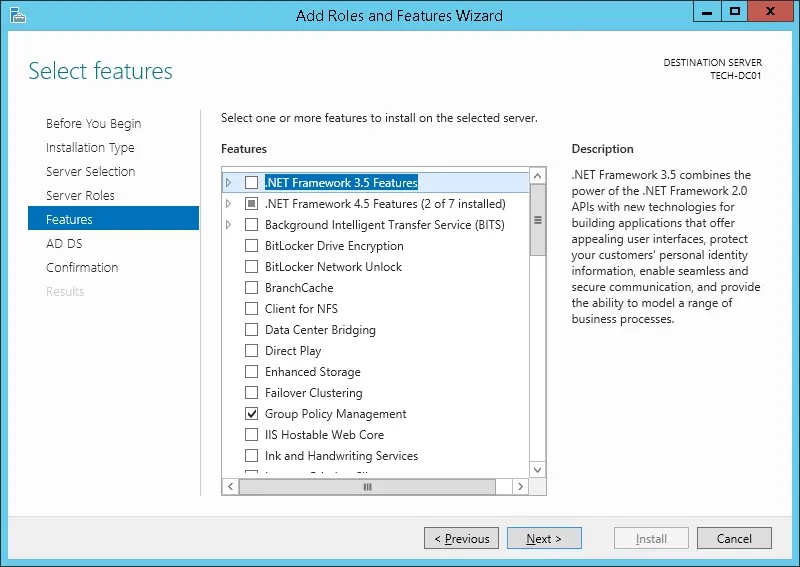

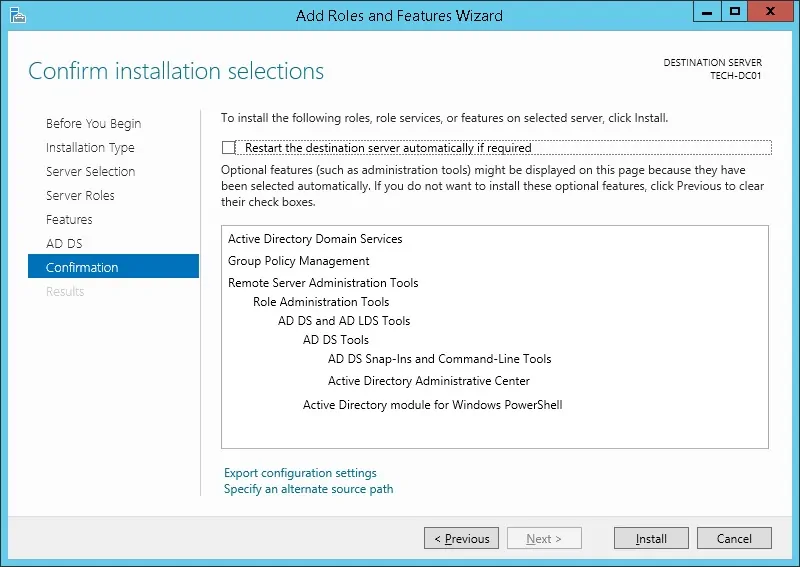

Jatka Seuraava-painikkeen napsauttamista, kunnes saavut viimeiseen näyttöön.

Napsauta vahvistusnäytössä Asenna-painiketta.

Odota Active Directoryn asennusta loppuun.

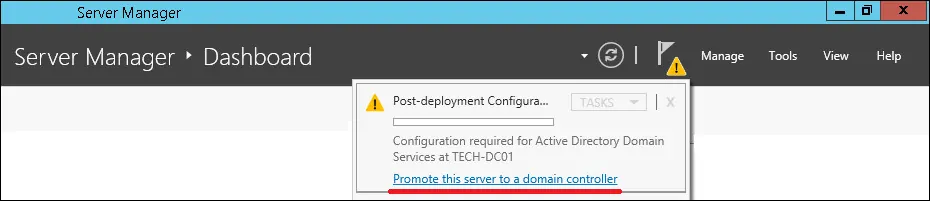

Avaa Server Manager -sovellus.

Napsauta keltainen lippu -valikkoa ja valitse vaihtoehto, jolla tämä palvelin voidaan ylentää toimialueen ohjauskoneeseen

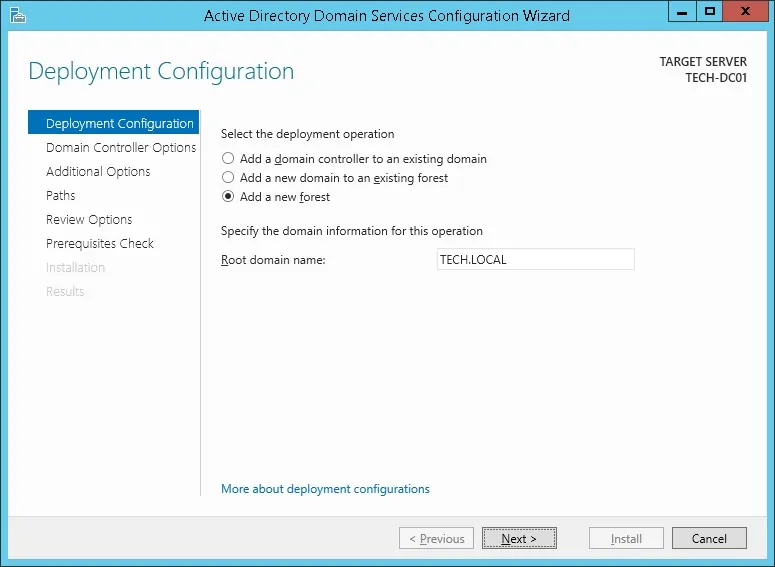

Valitse vaihtoehto, jos haluat lisätä uuden toimialuepuupuualueen ja kirjoittaa päätoimialueen nimen.

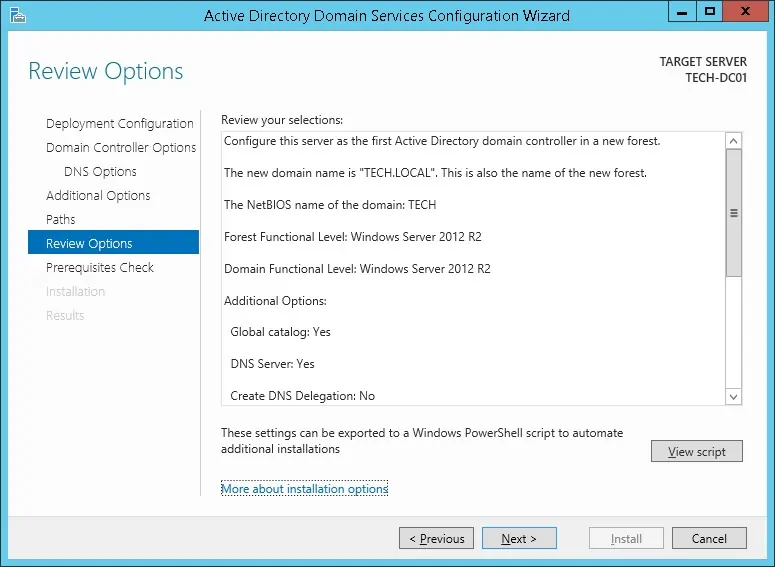

Esimerkissämme loimme uuden verkkotunnuksen nimeltä TECH. Paikallisia.

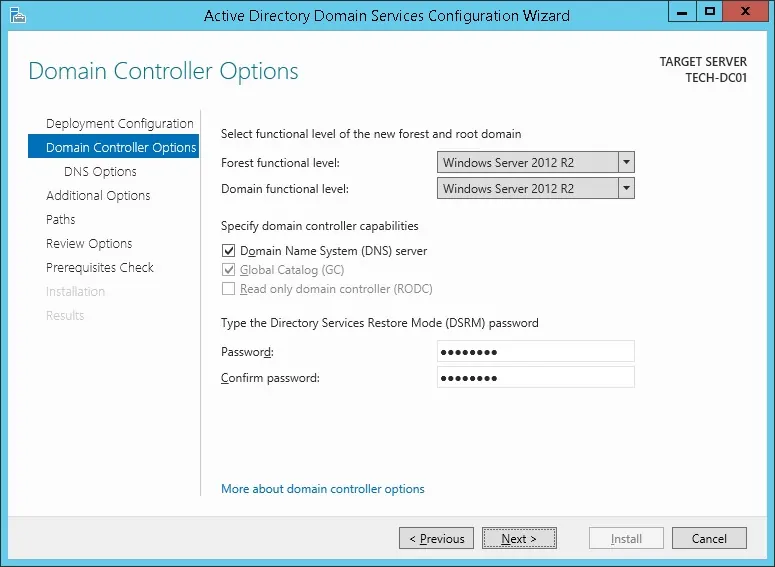

Suojaa Active Directoryn palautus kirjoittamalla salasana.

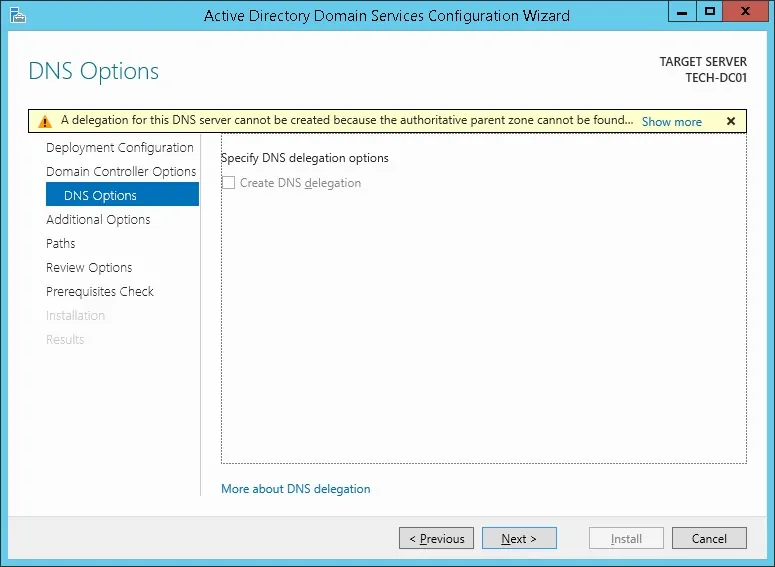

Napsauta DNS-asetukset-näytössä Seuraava-painiketta.

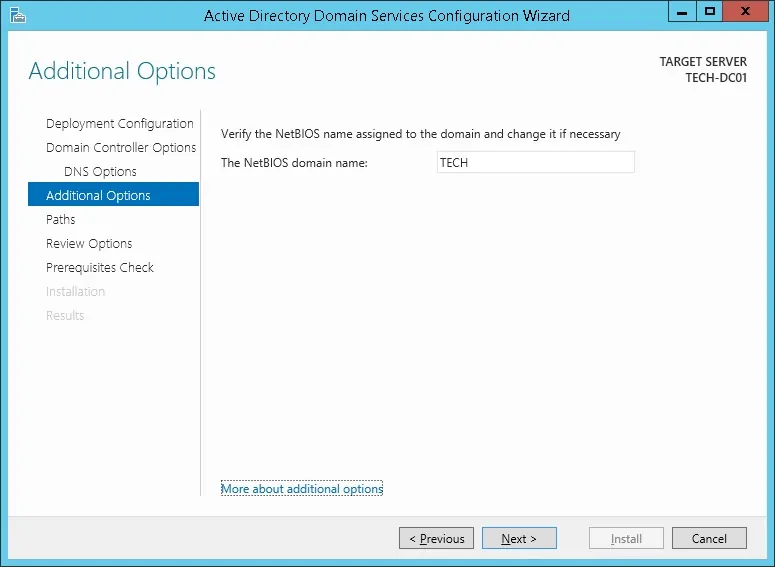

Tarkista toimialueellesi määritetty Netbios-nimi ja napsauta Seuraava-painiketta.

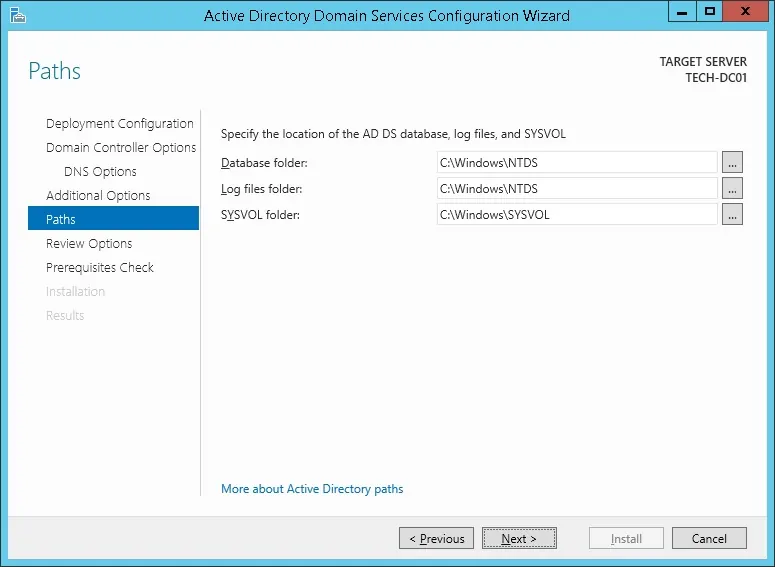

Napsauta Seuraava-painiketta.

Tarkista kokoonpanoasetukset ja napsauta Seuraava-painiketta.

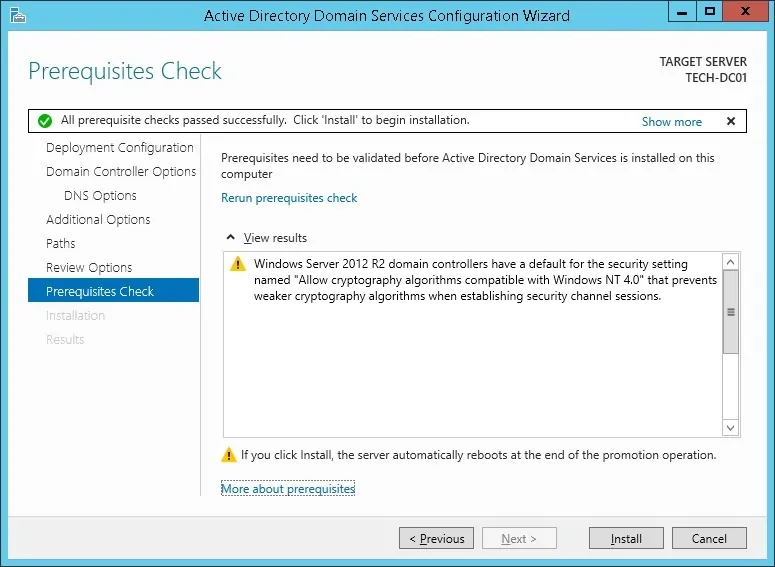

Napsauta Edellytykset tarkista -näytössä Asenna-painiketta.

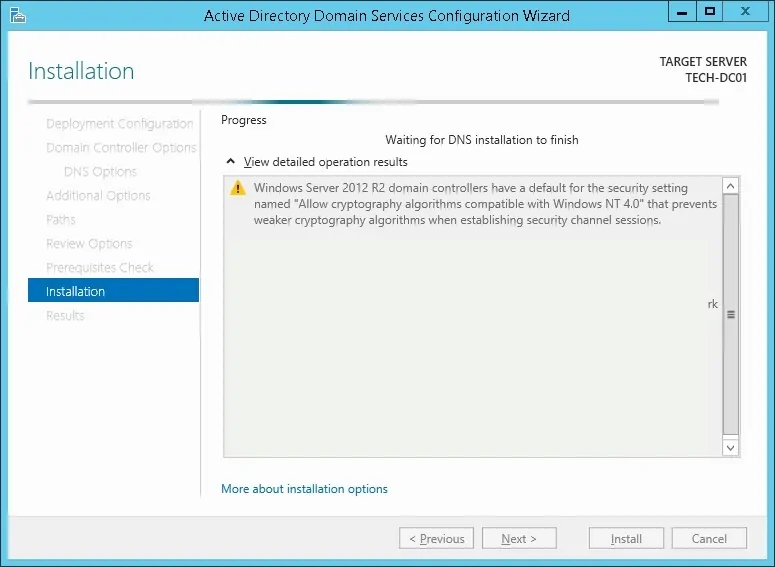

Odota Active Directory -kokoonpanon loppuunsaattaminen.

Kun Active directory -asennus on valmis, tietokone käynnistyy automaattisesti uudelleen

Olet saanut Active Directory -määritykset valmiiksi Windows-palvelimessa.

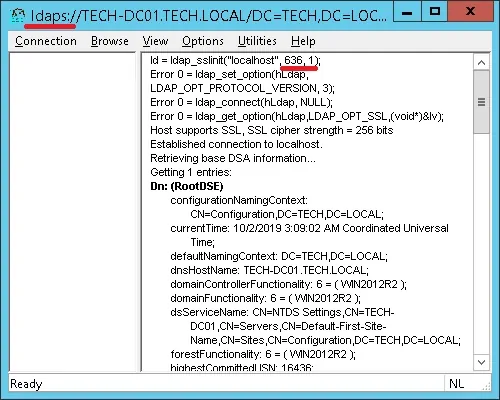

PFSense - LDAP:n testaaminen SSL-viestinnän avulla

Meidän on testattava, tarjoaako toimialueen ohjauskone LDAP:tä SSL-palvelun kautta portissa 636.

Käytä toimialueen ohjauskoneessa Käynnistä-valikkoa ja etsi LDP-sovellus.

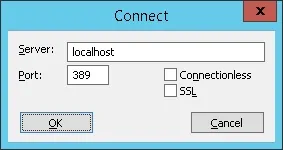

Testataan ensin, tarjoaako toimialueen ohjauskone LDAP-palvelua portissa 389.

Avaa Yhteys-valikko ja valitse Yhdistä-vaihtoehto.

Yritä muodostaa yhteys localhostiin TCP-portin 389 avulla.

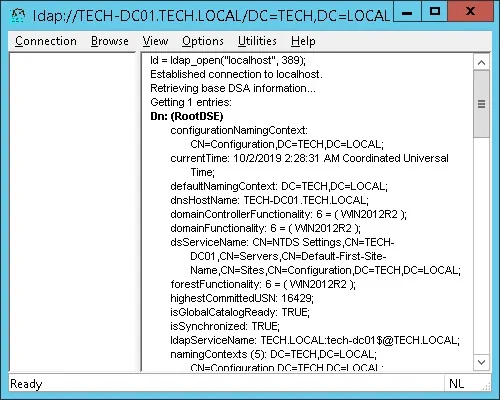

Sinun pitäisi pystyä muodostamaan yhteys LDAP-palveluun localhost-portissa 389.

Nyt meidän on testattava, tarjoaako toimialueen ohjauskone LDAP:tä SSL-palvelun kautta portissa 636.

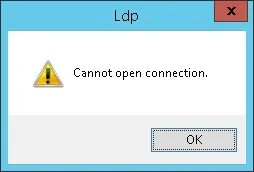

Avaa uusi LDP-sovellusikkuna ja yritä muodostaa yhteys localhostiin TCP-portin 636 avulla.

Valitse SSL-valintaruutu ja napsauta Ok-painiketta.

Jos järjestelmä näyttää virhesanoman, toimialueen ohjauskone ei vielä tarjoa LDAPS-palvelua.

Tämän ratkaisemiseksi asennamme Windows-sertifikaatin myöntäjän tämän opetusohjelman seuraavaan osaan.

Jos onnistuit muodostamaan yhteyden portin 636 localhostiin SSL-salauksella, voit ohittaa tämän opetusohjelman seuraavan osan.

Opetusohjelma - Sertifikaatin myöntäjän asennus Windowsiin

Meidän on asennettava Windowsin sertifikaatin myöntäjäpalvelu.

Paikallinen sertifikaatin myöntäjä antaa toimialueen ohjauskonelle varmenteen, jonka avulla LDAPS-palvelu voi toimia TCP-portissa 636.

Avaa Server Manager -sovellus.

Siirry Hallinta-valikkoon ja napsauta Lisää rooleja ja ominaisuuksia.

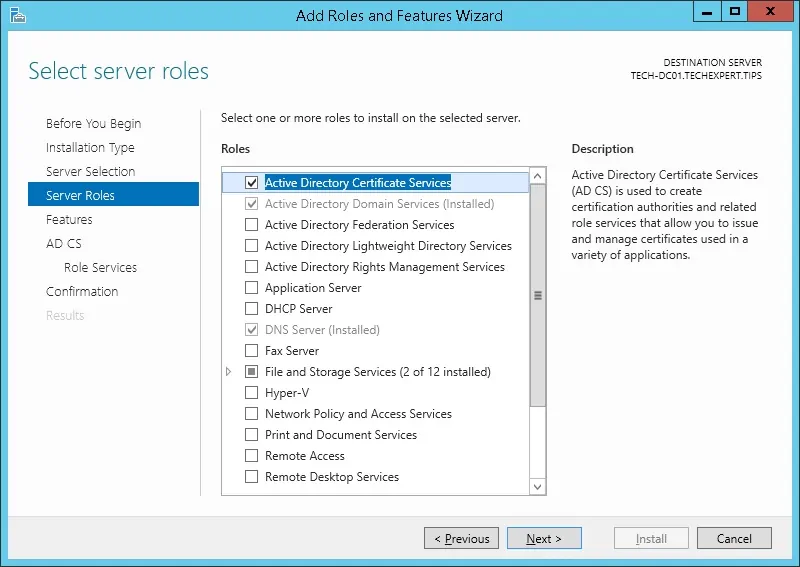

Siirry Palvelinrooli-näyttöön, valitse Active Directory -varmennepalvelut ja napsauta Seuraava-painiketta.

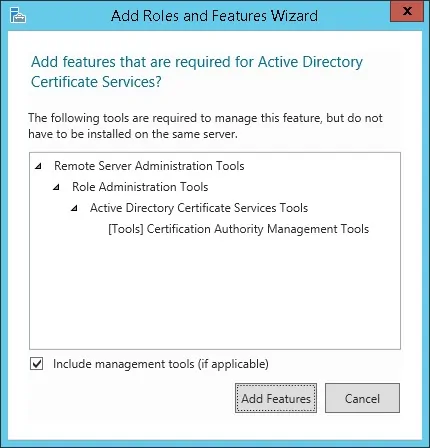

Napsauta seuraavassa näytössä Lisää ominaisuuksia -painiketta.

Jatka Seuraava-painikkeen napsauttamista, kunnes pääset roolipalvelun näyttöön.

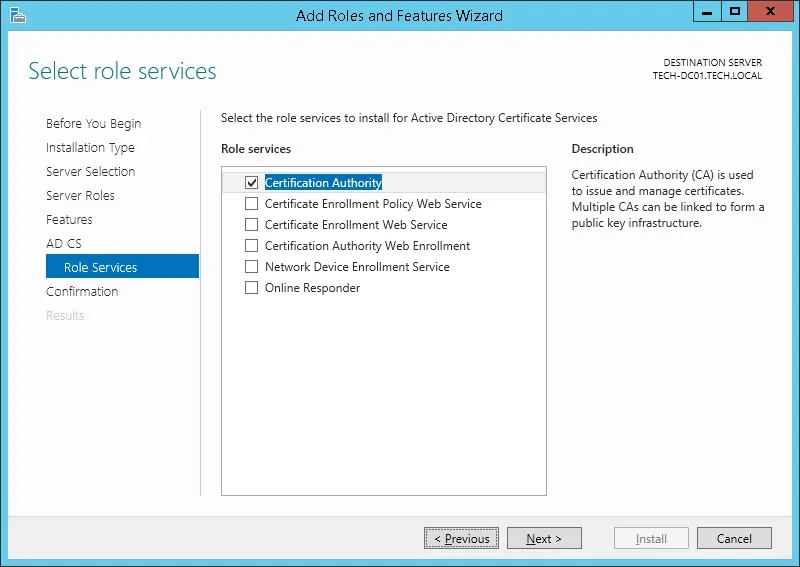

Ota käyttöön sertifikaatin myöntäjä-niminen vaihtoehto ja napsauta Seuraava-painiketta.

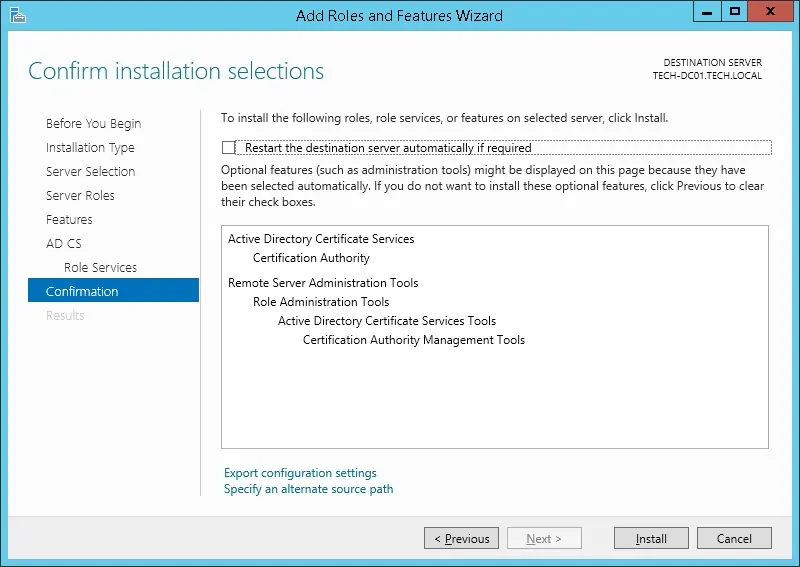

Napsauta vahvistusnäytössä Asenna-painiketta.

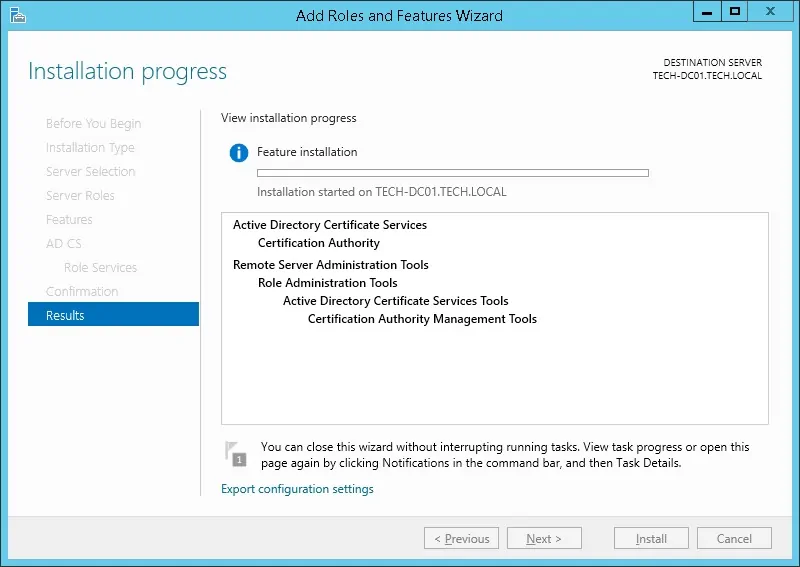

Odota sertifikaatin myöntäjän asennuksen loppuun.

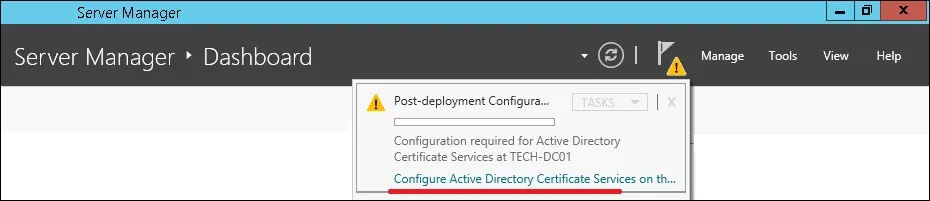

Avaa Server Manager -sovellus.

Napsauta keltainen lippu -valikkoa ja valitse vaihtoehto: Määritä Active Directory -varmennepalvelut

Napsauta tunnistetiedot-näytössä Seuraava-painiketta.

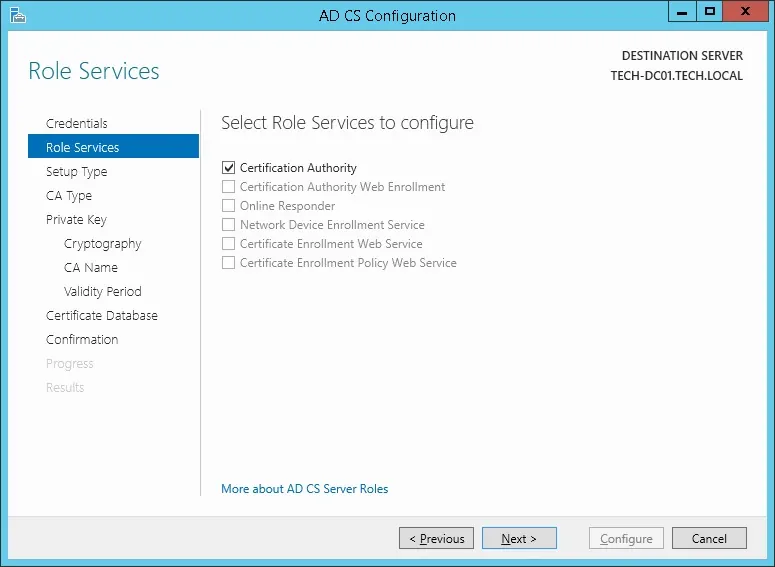

Valitse Sertifikaatin myöntäjä -vaihtoehto ja napsauta Seuraava-painiketta.

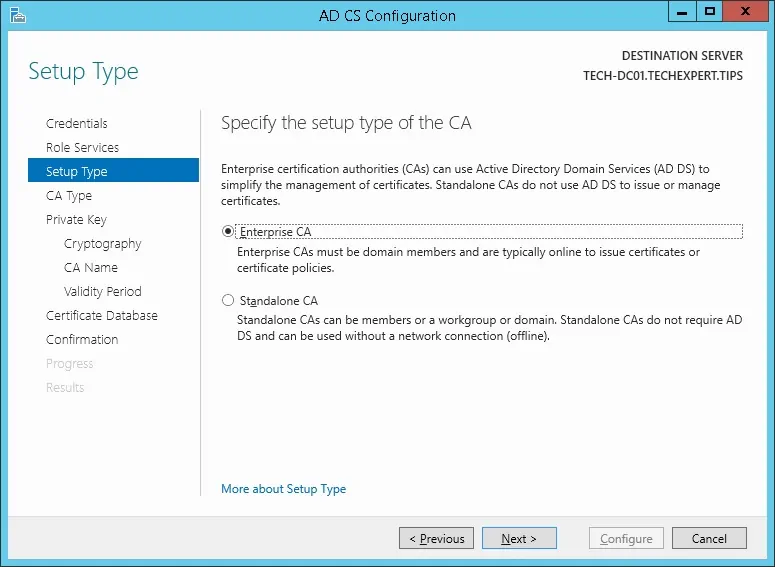

Valitse Yrityksen varmenteiden myöntäjä -vaihtoehto ja napsauta Seuraava-painiketta.

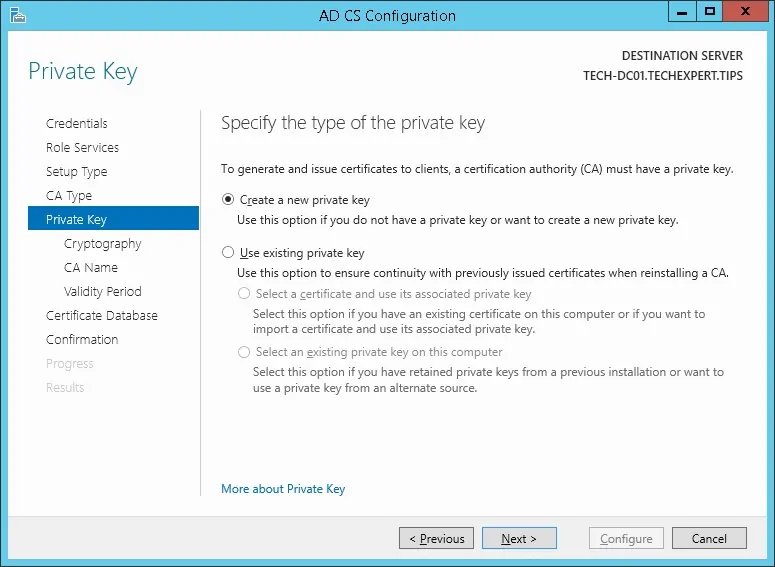

Valitse Luo uusi yksityinen avain -vaihtoehto ja napsauta Seuraava-painiketta.

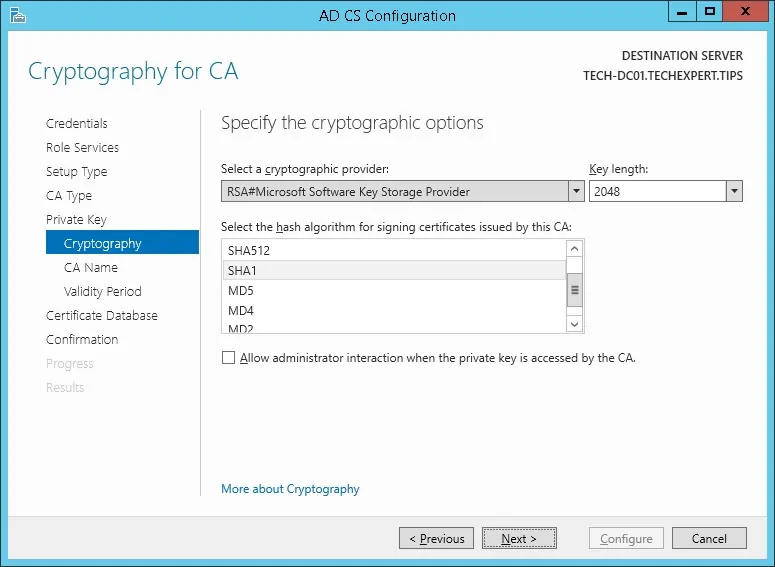

Säilytä salauksen oletuskokoonpano ja napsauta Seuraava-painiketta.

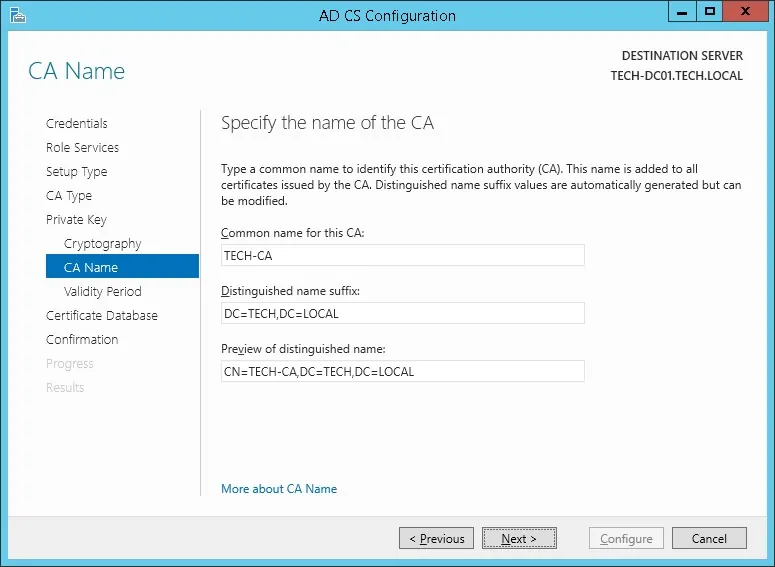

Määritä yleinen nimi sertifikaatin myöntäjälle ja napsauta Seuraava-painiketta.

Esimerkissämme asetamme yleisnimen: TECH-CA

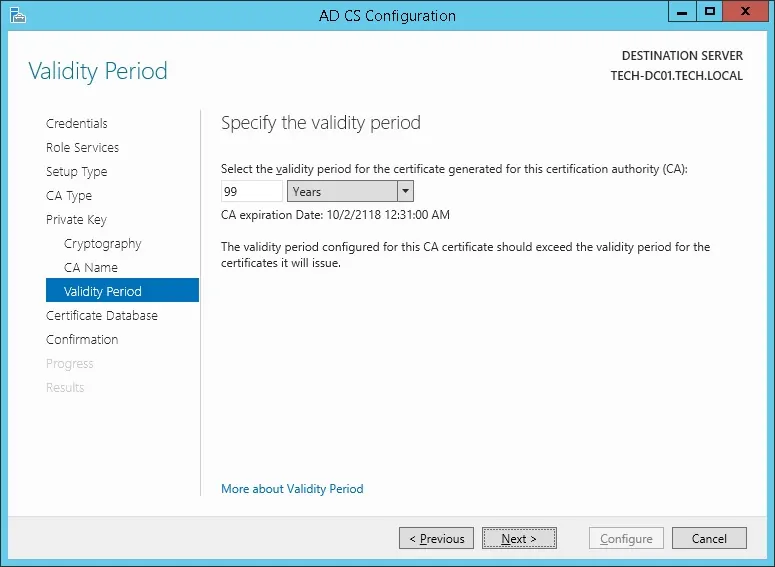

Määritä Windowsin sertifikaatin myöntäjän voimassaoloaika.

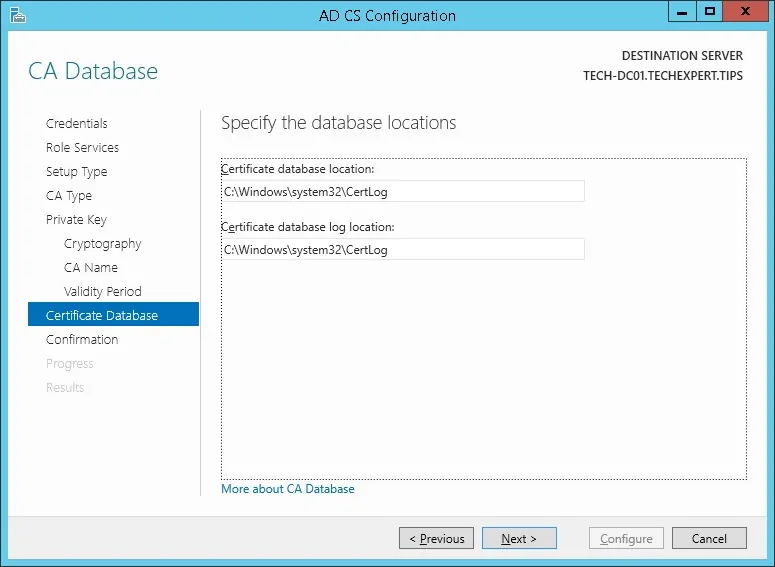

Säilytä Windowsin sertifikaatin myöntäjän tietokannan oletussijainti.

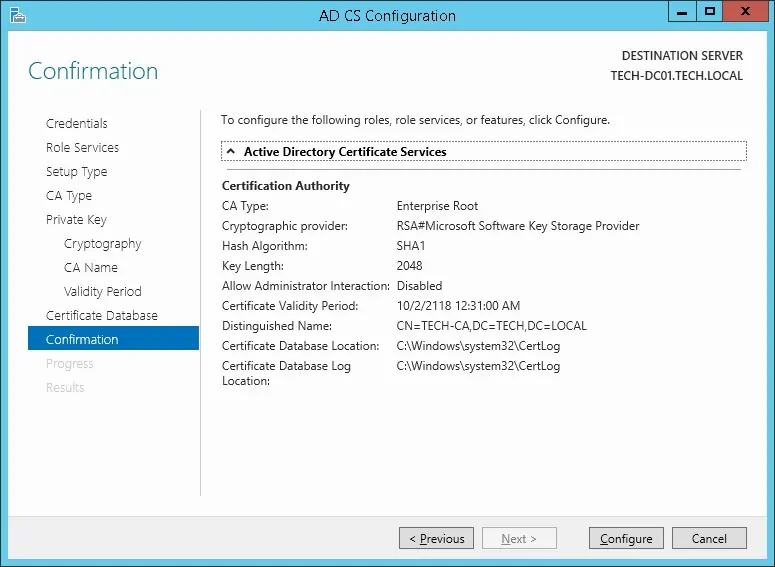

Tarkista yhteenveto ja napsauta Määritä-painiketta.

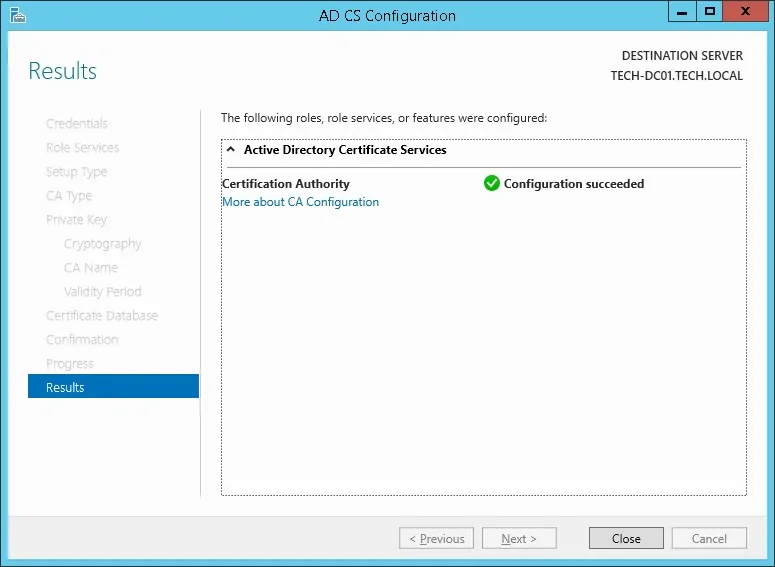

Odota, että Windowsin palvelinsertifikaatin myöntäjän asennus on valmis.

Kun sertifikaatin myöntäjän asennus on valmis, käynnistä tietokone uudelleen.

Olet saanut Windowsin sertifikaatin myöntäjän asennuksen valmiiksi.

PFSense - LDAP:n testaaminen SSL-viestinnän avulla uudelleen

Meidän on testattava, tarjoaako toimialueen ohjauskone LDAP:tä SSL-palvelun kautta portissa 636.

Kun sertifikaatin myöntäjän asennus on valmis, odota 5 minuuttia ja käynnistä toimialueen ohjauskone uudelleen.

Käynnistyksen aikana toimialueen ohjauskone pyytää palvelinsertifikaattia automaattisesti paikalliselta sertifikaatin myöntäjältä.

Kun olet saanut palvelinsertifikaatin, toimialueen ohjauskone alkaa tarjota LDAP-palvelua SSL:n kautta 636-portissa.

Käytä toimialueen ohjauskoneessa Käynnistä-valikkoa ja etsi LDP-sovellus.

Avaa Yhteys-valikko ja valitse Yhdistä-vaihtoehto.

Yritä muodostaa yhteys localhostiin TCP-portin 636 avulla.

Valitse SSL-valintaruutu ja napsauta Ok-painiketta.

Yritä muodostaa yhteys localhostiin TCP-portin 636 avulla.

Valitse SSL-valintaruutu ja napsauta Ok-painiketta.

Tällä kertaa sinun pitäisi pystyä muodostamaan yhteys localhost-portin 636 LDAP-palveluun.

Jos et pysty muodostamaan yhteyttä porttiin 636, käynnistä tietokone uudelleen ja odota vielä 5 minuuttia.

Voi kestää jonkin aikaa, ennen kuin toimialueen ohjauskone vastaanottaa sertifikaatin myöntäjältä pyydetyn sertifikaatin.

Opetusohjelma - Windows-toimialueen ohjauskoneen palomuuri

Windows-toimialueen ohjauskoneeseen on luotava palomuurisääntö.

Tämän palomuurisäännön avulla Pfsense-palvelin voi tehdä kyselyn Active Directory -tietokannasta.

Avaa toimialueen ohjauskoneessa sovellus nimeltä Windowsin laajennettu palomuuri

Luo uusi saapuvan liikenteen palomuurisääntö.

Valitse PORT-vaihtoehto.

Valitse TCP-vaihtoehto.

Valitse Tietyt paikalliset portit -vaihtoehto.

Anna TCP-portti 636.

Valitse Salli yhteys -vaihtoehto.

Valitse DOMAIN(TOIMIALUE-vaihtoehto).

Valitse YKSITYINEN-vaihtoehto.

Tarkista JULKINEN-vaihtoehto.

Kirjoita palomuurisäännön kuvaus.

Onnittelut, olet luonut vaaditun palomuurisäännön.

Tämän säännön avulla Pfsense voi tehdä kyselyn Active Directory -tietokannasta.

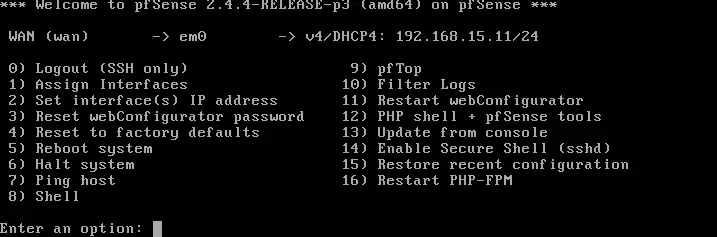

Opetusohjelma - PFSense LDAPS -viestinnän valmistelu

Avaa PFsense-konsolivalikko ja valitse vaihtoehto numero 8, jos haluat käyttää komentoriviä.

Testaa LDAPS-tietoliikenne seuraavalla komennolla.

Se yrittää saada kopion toimialueen ohjauskoneen varmenteen.

Muista, että sinun on muutettava yllä oleva IP-osoite toimialueen ohjauskoneeseen.

Järjestelmän pitäisi näyttää kopio toimialueen ohjauskoneen varmennesta.

PFsense-palomuurin on pystyttävä kommunikoimaan toimialueen ohjauskoneen kanssa sen DNS-nimellä. (FQDN)

Pfsense voi käyttää toimialueen ohjauskonetta DNS-palvelimena, jotta se voi kääntää TECH-DC01:n. Tech. PAIKALLINEN IP-osoitteeseen 192.168.15.10.

PING-komennon avulla voit tarkistaa, pystyykö PFsense-palomuuri kääntämään isäntänimen IP-osoitteeksi.

Esimerkissämme Pfsensen palomuuri pystyi kääntämään TECH-DC01:n. Tech. Paikallinen isäntänimi 192.168.15.10.

Opetusohjelma - Windows-toimialuetilin luominen

Seuraavaksi meidän on luotava vähintään kaksi tiliä Active Directory -tietokantaan.

ADMIN-tiliä käytetään Pfsense-verkkorajapintaan kirjautumiseen.

BIND-tiliä käytetään Active Directory -tietokannan kyselyihin.

Avaa toimialueen ohjauskoneessa sovellus nimeltä: Active Directoryn käyttäjät ja tietokoneet

Luo uusi tili Käyttäjät-säilöön.

Luo uusi tili nimeltä: admin

Admin-käyttäjälle määritetty salasana: 123qwe.

Tätä tiliä käytetään pfsense-web-käyttöliittymän järjestelmänvalvojana todentamista varten.

Luo uusi tili nimeltä: bind

BIND-käyttäjälle määritetty salasana: 123qwe.

Tätä tiliä käytetään Active Directory -tietokantaan tallennettujen salasanojen kyselyyn.

Onnittelut, olet luonut tarvittavat Active Directory -tilit.

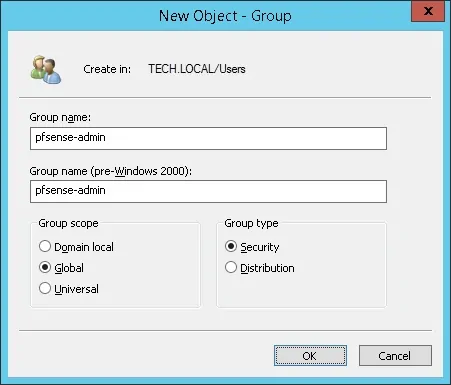

Opetusohjelma - Windows-toimialueryhmän luominen

Seuraavaksi meidän on luotava vähintään yksi ryhmä Active Directory -tietokantaan.

Avaa toimialueen ohjauskoneessa sovellus nimeltä: Active Directoryn käyttäjät ja tietokoneet

Luo uusi ryhmä Käyttäjät-säilöön.

Luo uusi ryhmä nimeltä: pfsense-admin

Tämän ryhmän jäsenillä on järjestelmänvalvojan oikeudet PFsense-verkkorajapintaan.

Tärkeää! Lisää järjestelmänvalvojan käyttäjä pfsense-admin-ryhmän jäseneksi.

Onnittelut, olet luonut tarvittavan Active Directory -ryhmän.

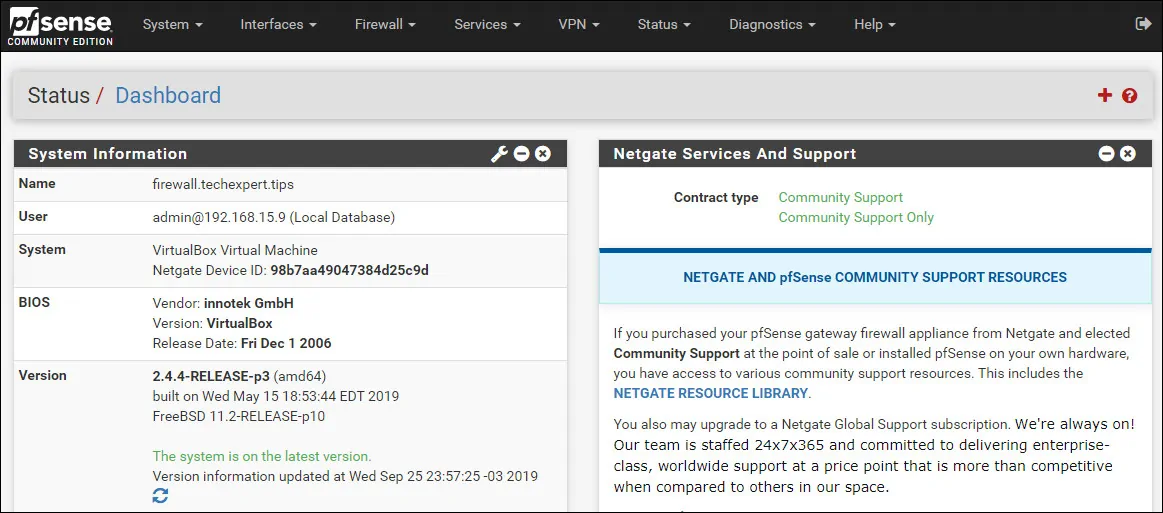

PFSense - PFSense LDAPS -todennus Active Directoryssa

Avaa selainohjelmisto, kirjoita Pfsense-palomuurin IP-osoite ja käytä web-käyttöliittymää.

Esimerkissämme selaimeen syötettiin seuraava URL-osoite:

• https://192.168.15.11

Pfsense-verkkorajapinta on esitettävä.

Kirjoita kehotenäyttöön Pfsensen oletussalasanan kirjautumistiedot.

• Käyttäjätunnus: admin

• Salasana: pfsense

Onnistuneen kirjautumisen jälkeen sinut lähetetään Pfsensen koontinäyttöön.

Avaa Pfsense System -valikko ja valitse Käyttäjien hallinta -vaihtoehto.

Siirry Käyttäjien hallinta -näytössä Todennuspalvelimet-välilehteen ja napsauta Lisää-painiketta.

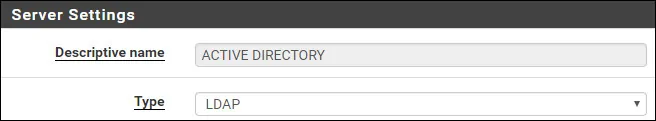

Suorita Palvelimen asetukset -alueessa seuraavat määritykset:

• Kuvausnimi: ACTIVE DIRECTORY

• Tyyppi: LDAP

Suorita LDAP Serverin asetusalueella seuraavat määritykset:

• Isäntänimi tai IP-osoite - TECH-DC01. Tech. Paikallisia

• Portin arvo - 636

• Kuljetus - SSL - Salattu

• Protocol version - 3

• Server Timeout - 25

• Search Scope - Entire Subtree

• Base DN - dc=tech,dc=local

• Authentication containers - CN=Users,DC=tech,DC=local

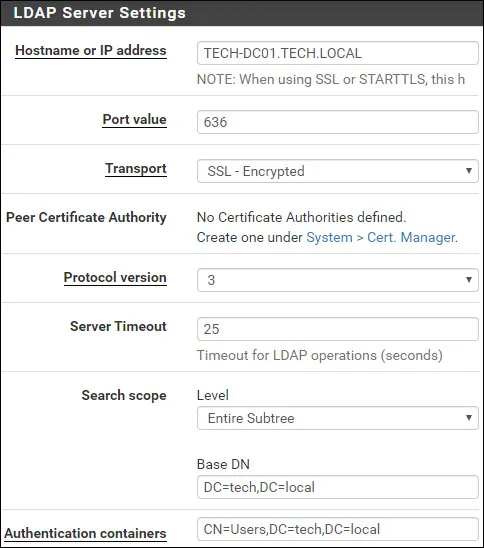

• Extended query - Disabled

• Bind anonymous - Disabled

• Bind credentials - CN=bind,CN=Users,DC=tech,DC=local

• Bind credentials Password - Password of the BIND user account

• Initial Template - Microsoft AD

• User naming attribute - samAccountName

• Group naming attribute - cn

• Group member attribute - memberOf

• RFC 2307 Groups - Disabled

• Group Object Class - posixGroup

• UTF8 Encode - Disabled

• Username Alterations - Disabled

Sinun täytyy vaihtaa TECH-DC01. Tech. PAIKALLINEN toimialueen ohjauskoneen isäntänimeen.

Toimialueen tietoja on muutettava verkkoympäristöäsi vastaavat tiedot.

Sidontatunnuksia on muutettava verkkoympäristön mukaan.

Viimeistele määritys napsauttamalla Tallenna-painiketta.

Esimerkissämme konfiguroimme Ldap-palvelimen todennuksen PFSense-tuliaallossa.

PFSense - Active Directory -todennuksen testaaminen

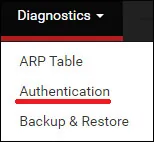

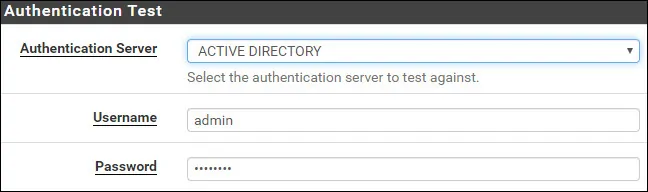

Avaa Pfsense Diagnostics -valikko ja valitse Todennus-vaihtoehto.

Valitse Active Directory -todennuspalvelin.

Kirjoita järjestelmänvalvojan käyttäjänimi, sen salasana ja napsauta Testaa-painiketta.

Jos testi onnistuu, näyttöön pitäisi tulla seuraava sanoma.

Onnittelen! Active Directoryn PFsense LDAPS -palvelimen todennus on määritetty onnistuneesti.

PFSense - Active Directory -ryhmän käyttöoikeudet

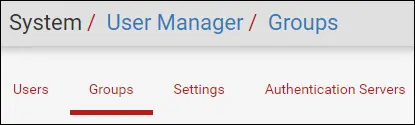

Avaa Pfsense System -valikko ja valitse Käyttäjien hallinta -vaihtoehto.

Siirry Käyttäjien hallinta -näytössä Ryhmät-välilehteen ja napsauta Lisää-painiketta.

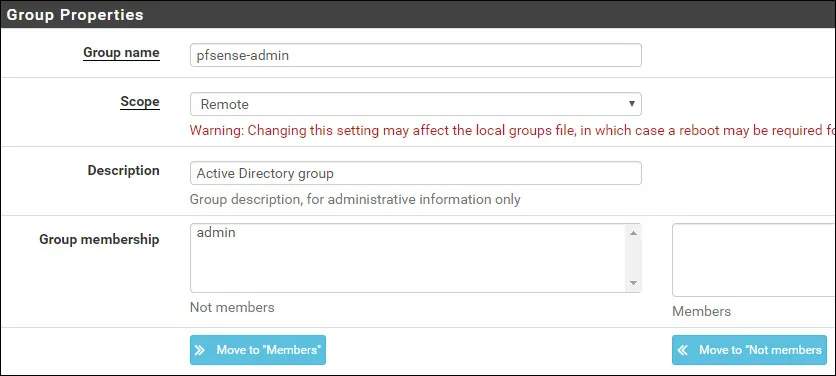

Suorita Ryhmän luominen -näytössä seuraavat määritykset:

• Group name - pfsense-admin

• Scope - Remote

• Description - Active Directory group

Napsauta Tallenna-painiketta, sinut lähetetään takaisin ryhmän kokoonpanonäyttöön.

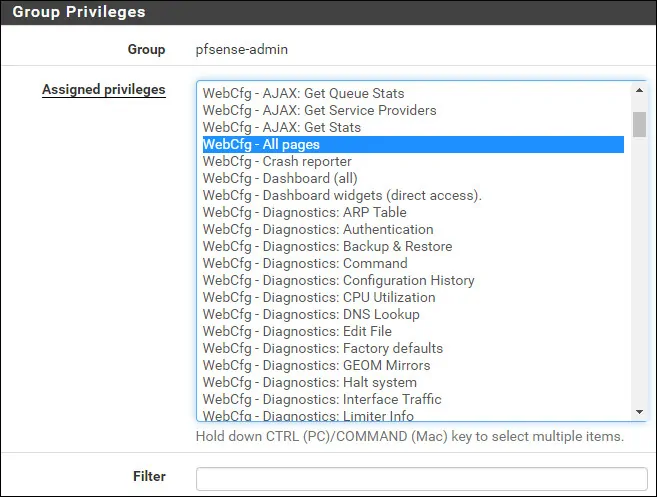

Nyt sinun on muokattava pfsense-admin-ryhmän käyttöoikeuksia.

Etsi pfsense-admin-ryhmän ominaisuuksista Määritetyt oikeudet -alue ja napsauta Lisää-painiketta.

Suorita Ryhmän oikeus -alueella seuraavat määritykset:

• Assigned privileges - WebCfg - All pages

Viimeistele määritys napsauttamalla Tallenna-painiketta.

PFSense - Ota Active Directory -todennus käyttöön

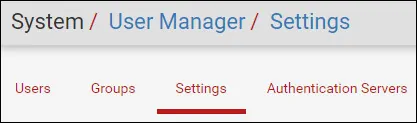

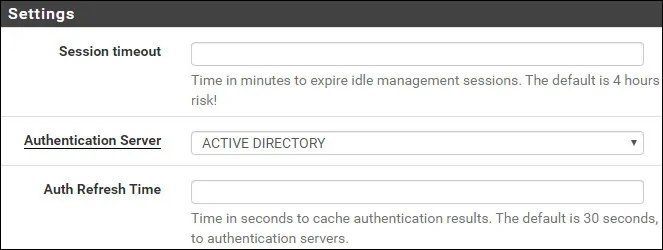

Avaa Pfsense System -valikko ja valitse Käyttäjien hallinta -vaihtoehto.

Siirry Käyttäjien hallinta -näytön Asetukset-välilehteen.

Valitse Asetukset-näytössä Active Directory -todennuspalvelin.

Napsauta Tallenna ja testaa -painiketta.

Kun olet viimeistelty kokoonpano, kirjaudu ulos Pfsense-verkkoliittymästä.

Yritä kirjautua sisään järjestelmänvalvojan käyttäjällä ja salasanalla Active Directory -tietokannasta.

Käytä kirjautumisnäytössä järjestelmänvalvojan käyttäjää ja Active Directory -tietokannan salasanaa.

• Käyttäjätunnus: admin

• Salasana: Anna Active directory -salasana.

Onnittelen! Olet määrittänyt PFSense-todennuksen käyttämään Active Directory -tietokantaa.