Si desidera informazioni su come configurare l'autenticazione LDAP elasticSearch in Active Directory? In questa esercitazione verrà illustrato come autenticare gli utenti elasticSearch utilizzando Active Directory da Microsoft Windows e il protocollo LDAP.

• Ubuntu 18

• Ubuntu 19

• ElasticSearch 7.6.2

Windows 2012 R2

Nel nostro esempio, l'indirizzo IP del server ElastiSearch è 192.168.100.7.

Nel nostro esempio, l'indirizzo IP del controller di dominio è 192.168.100.10.

Esercitazione correlata a ElasticSearch:

In questa pagina, offriamo un rapido accesso a un elenco di esercitazioni relative all'installazione di ElasticSearch.

Esercitazione di Windows - Firewall controller di dominio

• IP - 192.168.100.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

In primo luogo, è necessario creare una regola di Firewall nel controller di dominio di Windows.

Questa regola del firewall consentirà al server ElasticSearch di eseguire query su Active Directory.

Nel controller di dominio aprire l'applicazione denominata Windows Firewall con sicurezza avanzata

Creare una nuova regola del firewall in ingresso.

Selezionare l'opzione PORTA.

Selezionare l'opzione TCP.

Selezionare l'opzione Porte locali specifiche.

Immettere la porta TCP 389.

Selezionare l'opzione Consenti connessione.

Selezionare l'opzione DOMINIO.

Selezionare l'opzione PRIVATE.

Selezionare l'opzione PUBLIC.

Immettere una descrizione per la regola del firewall.

Congratulazioni, è stata creata la regola firewall richiesta.

Questa regola consentirà al server ElasticSearch di eseguire query sul database di Active Directory.

Tutorial Windows - Domain Account Creation

Successivamente, è necessario creare almeno 2 account nel database di Active Directory.

L'account ADMIN verrà utilizzato per accedere al server ElasticSearch come Utente avanzato.

L'account BIND verrà utilizzato per eseguire query sul database di Active Directory.

Nel controller di dominio aprire l'applicazione denominata: Utenti e computer di Active Directory

Creare un nuovo account all'interno del contenitore Users.Create a new account inside the Users container.

Creare un nuovo account denominato: admin

Password configurata per l'utente ADMIN: 123qwe..

Questo account verrà utilizzato per l'autenticazione in ElasticSearch.

Creare un nuovo account denominato: bind

Password configurata per l'utente BIND: kamisama123..

Questo account verrà utilizzato da Elasticsearch per eseguire query in Active Directory.

Congratulazioni, sono stati creati gli account di Active Directory necessari.

Finestre esercitazioni - Creazione di gruppi di dominio

Successivamente, è necessario creare almeno 2 gruppi nel database di Active Directory.

Nel controller di dominio aprire l'applicazione denominata: Utenti e computer di Active Directory

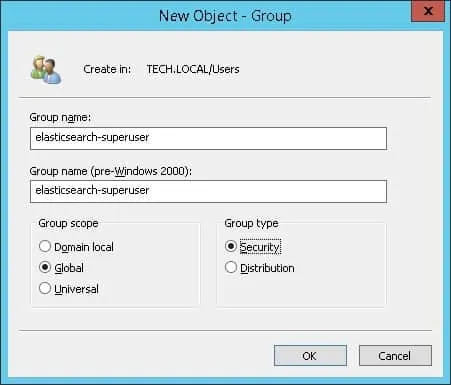

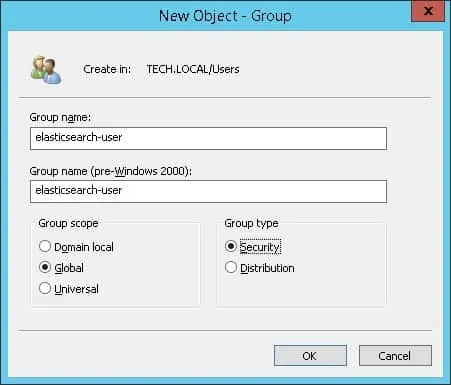

Creare un nuovo gruppo all'interno del contenitore Users.Create a new group inside the Users container.

Creare un nuovo gruppo denominato: ElasticSearch-Superuser.

I membri di questo gruppo dicuiranno l'autorizzazione amministrativa per ElasticSearch.

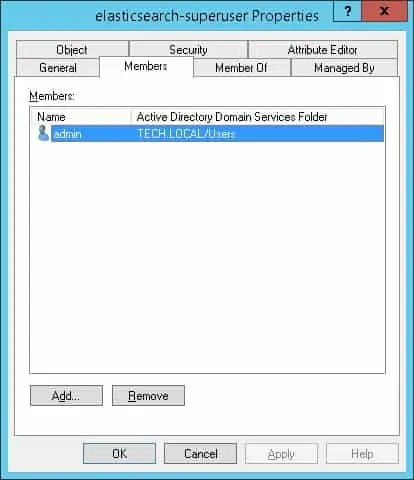

Importante! Aggiungere l'utente admin come membro del gruppo ElasticSearch-Superuser.

Creare un nuovo gruppo denominato: ElasticSearch-User.

I membri di questo gruppo diranno l'autorizzazione utente sul server ElasticSearch.

Congratulazioni, è stato creato il gruppo di Active Directory richiesto.

Esercitazione ElasticSearch - Autenticazione LDAP in Active Directory

Installare i pacchetti necessari.

Verificare la licenza installata nel server ElasticSearch.

Ecco l'output del comando:

Nel nostro esempio, abbiamo una licenza di base installata sul server ElasticSearch.

Abilitare la licenza di prova sul server ElasticSearch.

Ecco l'output del comando:

Arrestare il servizio ElasticSearch.

Modificare il file di configurazione elasticSearch denominato: elasticsearch.yml

Aggiungere le seguenti righe alla fine del file.

Ecco il file originale, prima della nostra configurazione.

Ecco il file con la nostra configurazione.

Individuare il comando denominato: ELASTICSEARCH-KEYSTORE

Il server ElasticSearch deve archiviare le credenziali dell'utente di Active Directory denominato BIND.

Immettere la password di Active Directory per l'utente denominato BIND.

Creare un file di configurazione denominato: role_mapping.yml.

Ecco il contenuto del file.

Impostare le autorizzazioni corrette per i file.

Avviare il servizio ElasticSearch.

Testare la comunicazione con il server ElasticSearch utilizzando le credenziali di Active Directory

Ecco l'output del comando:

Congratulazioni! È stata configurata l'autenticazione ElasticSearch per l'utilizzo di Active Directory.