Vil du lære hvordan du konfigurerer ElasticSearch LDAP-godkjenning på Active Directory? I denne opplæringen skal vi vise deg hvordan du godkjenner ElasticSearch-brukere ved hjelp av Active Directory fra Microsoft Windows og LDAP-protokollen.

• Ubuntu 18

• Ubuntu 19

• ElasticSearch 7.6.2

• Windows 2012 R2

I vårt eksempel er ElastiSearch-serverens IP-adresse 192.168.100.7.

I vårt eksempel er domenekontrollerens IP-adresse 192.168.100.10.

ElasticSearch Relaterte Tutorial:

På denne siden tilbyr vi rask tilgang til en liste over tutorials knyttet til ElasticSearch installasjon.

Tutorial Windows - Brannmur for domenekontroller

• IP - 192.168.100.10

• Operacional System - WINDOWS 2012 R2

• Vertsnavn - TECH-DC01

Først må vi opprette en brannmurregel på Windows-domenekontrolleren.

Denne brannmurregelen tillater elasticSearch-serveren å spørre Active Directory.

Åpne programmet windows-brannmur med avansert sikkerhet på domenekontrolleren

Opprett en ny innkommende brannmurregel.

Velg PORT-alternativet.

Velg TCP-alternativet.

Velg alternativet Bestemte lokale porter.

Angi TCP-port 389.

Velg alternativet Tillat tilkoblingen.

Merk av for DOMENE.

Merk av for PRIVAT.

Merk av for OFFENTLIG.

Skriv inn en beskrivelse i brannmurregelen.

Gratulerer, du har opprettet den nødvendige brannmurregelen.

Denne regelen tillater ElasticSearch-serveren å spørre Active Directory-databasen.

Tutorial Windows - Opprettelse av domenekonto

Deretter må vi opprette minst 2 kontoer i Active Directory-databasen.

ADMIN-kontoen vil bli brukt til å logge inn på ElasticSearch-serveren som Superuser.

BIND-kontoen brukes til å spørre Active Directory-databasen.

Åpne programmet med navnet: Active Directory-brukere og -datamaskiner på domenekontrolleren

Opprett en ny konto i brukerbeholderen.

Opprett en ny konto med navnet: admin

Passord konfigurert til ADMIN bruker: 123qwe..

Denne kontoen brukes til å godkjenne på ElasticSearch.

Opprett en ny konto med navnet: bind

Passord konfigurert til BIND-brukeren: kamisama123..

Denne kontoen brukes av Elasticsearch til å spørre Active Directory.

Gratulerer, du har opprettet de nødvendige Active Directory-kontoene.

Opplæring Windows - Opprettelse av domenegrupper

Deretter må vi opprette minst 2 grupper i Active directory-databasen.

Åpne programmet med navnet: Active Directory-brukere og -datamaskiner på domenekontrolleren

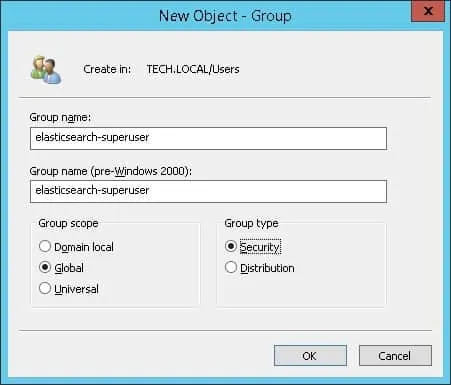

Opprett en ny gruppe i brukerbeholderen.

Opprett en ny gruppe med navnet: ElasticSearch-Superuser.

Medlemmer av denne gruppen vil ha administrativ tillatelse på ElasticSearch.

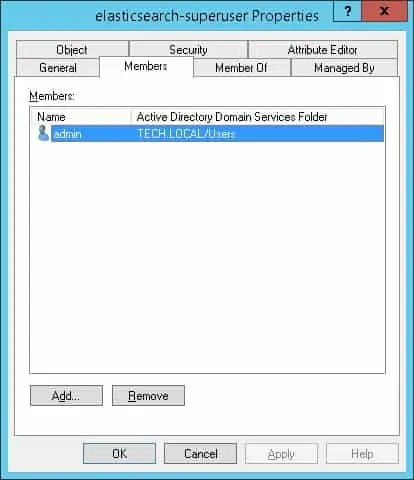

Viktig! Legg til administratorbrukeren som medlem av elasticSearch-Superuser-gruppen.

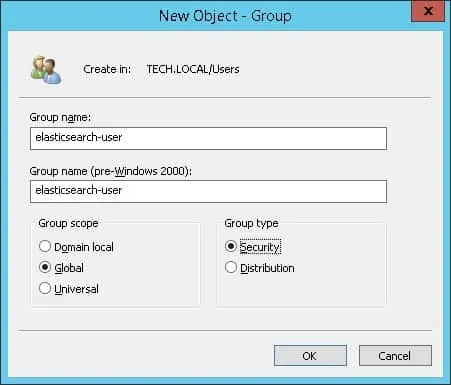

Opprett en ny gruppe med navnet ElasticSearch-User.

Medlemmer av denne gruppen har brukertillatelse på ElasticSearch-serveren.

Gratulerer, du har opprettet den nødvendige Active Directory-gruppen.

Tutorial ElasticSearch - LDAP-godkjenning på Active Directory

Installer de nødvendige pakkene.

Kontroller lisensen som er installert på ElasticSearch-serveren.

Her er kommandoutdataene:

I vårt eksempel har vi en grunnleggende lisens installert på ElasticSearch-serveren.

Aktiver prøvelisensen på ElasticSearch-serveren.

Her er kommandoutdataene:

Stopp ElasticSearch-tjenesten.

Rediger elasticSearch-konfigurasjonsfilen med navnet elasticsearch.yml

Legg til følgende linjer på slutten av filen.

Her er den opprinnelige filen, før vår konfigurasjon.

Her er filen med vår konfigurasjon.

Finn kommandoen med navnet: ELASTICSEARCH-KEYSTORE

ElasticSearch-serveren må lagre legitimasjonen til Active Directory-brukeren kalt BIND.

Skriv inn Active Directory-passordet for brukeren bind.

Opprett en konfigurasjonsfil med navnet: role_mapping.yml

Her er filinnholdet.

Angi de riktige filtillatelsene.

Start ElasticSearch-tjenesten.

Teste kommunikasjonen med ElasticSearch-serveren ved hjelp av Active Directory-legitimasjonen

Her er kommandoutdataene:

Gratulerer! Du har konfigurert ElasticSearch-godkjenning til å bruke Active Directory.