Хотите узнать, как настроить проверку подлинности ElasticSearch LDAP в Active Directory? В этом уроке мы покажем вам, как проверить подлинность пользователей ElasticSearch с помощью Active Directory от Microsoft Windows и протокола LDAP.

Улунту 18

Улунту 19

- ElasticSearch 7.6.2

Windows 2012 R2

В нашем примере IP-адрес сервера ElastiSearch составляет 192.168.100.7.

В нашем примере IP-адрес контроллера домена 192.168.100.100.

ElasticSearch Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с установкой ElasticSearch.

Учебник Windows - Брандмон контроллер домена

IP - 192.168.100.10

- Оперециональная система - WINDOWS 2012 R2

- Hostname - TECH-DC01

Во-первых, нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу ElasticSearch задать запрос в каталог Active.

На контроллере домена откройте приложение под названием Windows Firewall с расширенной безопасностью

Создайте новое правило входящего брандмауэра.

Выберите опцию PORT.

Выберите опцию TCP.

Выберите опцию Специфические локальные порты.

Введите порт TCP 389.

Выберите опцию Разрешить подключение.

Проверьте опцию DOMAIN.

Проверьте опцию PRIVATE.

Проверьте опцию PUBLIC.

Введите описание в правило брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит серверу ElasticSearch задать запрос в базу данных Active directory.

Учебник Windows - Создание учетной записи домена

Далее нам необходимо создать не менее 2 учетных записей в базе данных Active Directory.

Учетная запись ADMIN будет использоваться для входа на сервер ElasticSearch в качестве Суперпользователя.

Учетная запись BIND будет использоваться для запроса базы данных Active Directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую учетную запись в контейнере пользователей.

Создание новой учетной записи с именем: Админ

Пароль, настроенный для пользователя ADMIN: 123qwe..

Эта учетная запись будет использоваться для проверки подлинности на ElasticSearch.

Создание новой учетной записи с именем: свяжите

Пароль, настроенный для пользователя BIND: kamisama123.

Эта учетная запись будет использоваться Elasticsearch для запроса Active Directory.

Поздравляем, вы создали необходимые учетные записи Active Directory.

Учебник Windows - Создание группы доменов

Далее нам необходимо создать по крайней мере 2 группы в базе данных Active каталога.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

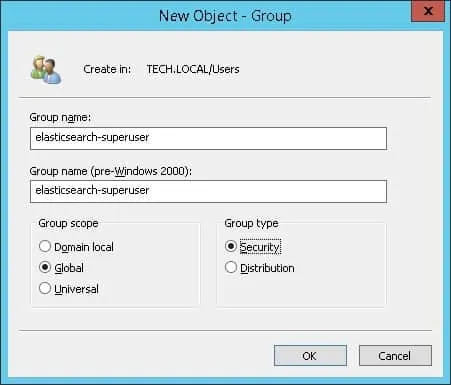

Создайте новую группу внутри контейнера пользователей.

Создайте новую группу под названием: ElasticSearch-Superuser.

Члены этой группы будут иметь административное разрешение на ElasticSearch.

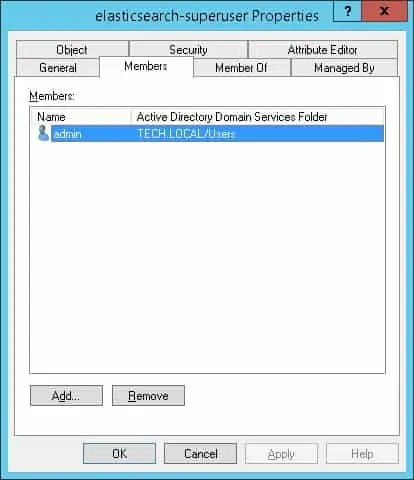

Важно! Добавьте пользователя-админ в качестве члена группы ElasticSearch-Superuser.

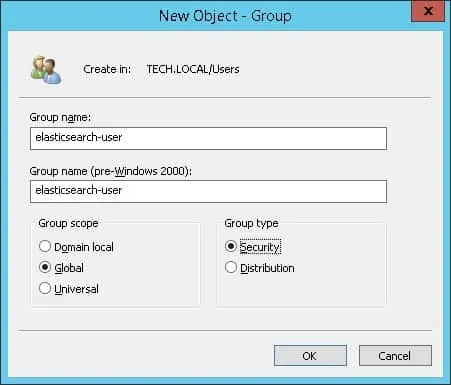

Создайте новую группу под названием: ElasticSearch-User.

Члены этой группы будут иметь разрешение пользователя на сервере ElasticSearch.

Поздравляем, вы создали необходимую группу Active Directory.

Tutorial ElasticSearch - Проверка подлинности LDAP на active Directory

Установите необходимые пакеты.

Проверьте лицензию, установленную на сервере ElasticSearch.

Вот вывод команды:

В нашем примере у нас есть базовая лицензия, установленная на сервере ElasticSearch.

Включите пробную лицензию на сервере ElasticSearch.

Вот вывод команды:

Остановите сервис ElasticSearch.

Отодвите файл конфигурации ElasticSearch под названием: elasticsearch.yml

Добавьте следующие строки в конце файла.

Вот исходный файл, до нашей конфигурации.

Вот файл с нашей конфигурацией.

Найдите команду под названием: ЭЛЭЛСЛИКВ-КЕСТОР

Серверу ElasticSearch необходимо хранить учетные данные пользователя Active Directory под названием BIND.

Введите пароль Active Directory для пользователя по имени BIND.

Создание файла конфигурации с именем: role_mapping.yml

Вот содержимое файла.

Установите правильные разрешения файлов.

Запустите сервис ElasticSearch.

Проверьте связь с сервером ElasticSearch с помощью учетных данных Active Directory

Вот вывод команды:

Поздравляю! Вы настроили проверку подлинности ElasticSearch для использования Active Directory.