Você gostaria de aprender como configurar a autenticação ElasticSearch LDAP no Active Directory? Neste tutorial, vamos mostrar como autenticar os usuários do ElasticSearch usando o Active Directory do Microsoft Windows e o protocolo LDAP.

• Ubuntu 18

• Ubuntu 19

• ElasticSearch 7.6.2

• Windows 2012 R2

Em nosso exemplo, o endereço IP do servidor ElastiSearch é 192.168.100.7.

Em nosso exemplo, o endereço IP do controlador de domínio é 192.168.100.10.

Tutorial relacionado ao ElasticSearch:

Nesta página, oferecemos acesso rápido a uma lista de tutoriais relacionados à instalação do ElasticSearch.

Tutorial Windows - Firewall do Controlador de Domínio

• IP - 192.168.100.10

• Sistema Operacional - WINDOWS 2012 R2

• Nome de host - TECH-DC01

Primeiro, precisamos criar uma regra de Firewall no controlador de domínio do Windows.

Essa regra de firewall permitirá que o servidor ElasticSearch consulte o Active Directory.

No controlador de domínio, abra o aplicativo chamado Firewall Windows com Segurança Avançada

Crie uma nova regra de firewall inbound.

Selecione a opção PORT.

Selecione a opção TCP.

Selecione a opção de portas locais específicas.

Digite a porta TCP 389.

Selecione a opção permitir a conexão.

Verifique a opção DOMÍNIO.

Verifique a opção PRIVADA.

Confira a opção PÚBLICO.

Digite uma descrição da regra do firewall.

Parabéns, você criou a regra de firewall necessária.

Essa regra permitirá que o servidor ElasticSearch consulte o banco de dados do Active Directory.

Tutorial Windows - Criação de Conta de Domínio

Em seguida, precisamos criar pelo menos 2 contas no banco de dados do Active Directory.

A conta ADMIN será usada para fazer login no servidor ElasticSearch como Superusuário.

A conta BIND será usada para consultar o banco de dados do Active Directory.

No controlador de domínio, abra o aplicativo chamado: Usuários e Computadores do Active Directory.

Crie uma nova conta dentro do contêiner usuários.

Crie uma nova conta chamada: administração

Senha configurada para o usuário ADMIN: 123qwe..

Esta conta será usada para autenticar no ElasticSearch.

Crie uma nova conta chamada: bind

Senha configurada para o usuário BIND: kamisama123..

Essa conta será usada pelo Elasticsearch para consultar o Active Directory.

Parabéns, você criou as contas necessárias do Active Directory.

Tutorial Windows - Criação de grupos de domínio

Em seguida, precisamos criar pelo menos 2 grupos no Active Directory.

No controlador de domínio, abra o aplicativo chamado: Usuários e Computadores do Active Directory.

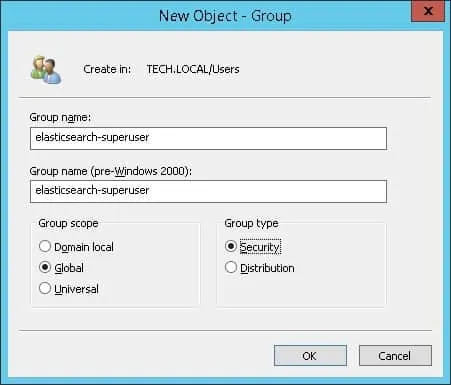

Crie um novo grupo dentro do contêiner Usuários.

Crie um novo grupo chamado: ElasticSearch-Superuser.

Os membros deste grupo terão a permissão administrativa no ElasticSearch.

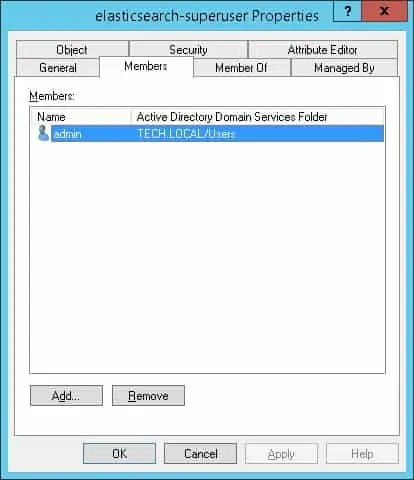

Importante! Adicione o usuário de admin como membro do grupo ElasticSearch-Superuser.

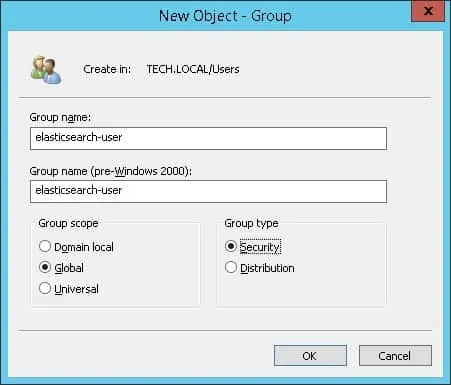

Crie um novo grupo chamado: ElasticSearch-User.

Os membros deste grupo terão a permissão do usuário no servidor ElasticSearch.

Parabéns, você criou os grupos do Active directory necessários.

Tutorial ElasticSearch - Autenticação LDAP no Active Directory

Instale os pacotes necessários.

Verifique a licença instalada no servidor ElasticSearch.

Aqui está a saída de comando:

Em nosso exemplo, temos uma licença básica instalada no servidor ElasticSearch.

Habilite a licença de teste no servidor ElasticSearch.

Aqui está a saída de comando:

Pare o serviço ElasticSearch.

Editar o arquivo de configuração ElasticSearch chamado: elasticsearch.yml

Adicione as seguintes linhas no final do arquivo.

Aqui está o arquivo original, antes da nossa configuração.

Aqui está o arquivo com nossa configuração.

Localize o comando denominado: ELASTICSEARCH-KEYSTORE

O servidor ElasticSearch precisa armazenar as credenciais do usuário do Active Directory chamado BIND.

Digite a senha do Active Directory para o usuário chamado BIND.

Criar um arquivo de configuração chamado: role_mapping.yml

Aqui está o conteúdo do arquivo.

Defina as permissões de arquivo corretas.

Inicie o serviço ElasticSearch.

Teste sua comunicação com o servidor ElasticSearch usando as credenciais do Active Directory

Aqui está a saída de comando:

Parabéns! Você configurou a autenticação ElasticSearch para usar o Active Directory.