アクティブ ディレクトリでの ElasticSearch LDAP 認証の構成方法を学習しますか? このチュートリアルでは、マイクロソフトの Windows および LDAP プロトコルからアクティブ ディレクトリを使用して、ElasticSearch ユーザーを認証する方法を示します。

• ウブンツ 18

• ウブンツ 19

• 弾性検索 7.6.2

• ウィンドウズ 2012 R2

この例では、ElastiSearch サーバーの IP アドレスは 192.168.100.7 です。

この例では、ドメイン コントローラの IP アドレスは 192.168.100.10 です。

弾性検索関連チュートリアル:

このページでは、ElasticSearch のインストールに関連するチュートリアルのリストにすばやくアクセスできます。

チュートリアルウィンドウ - ドメインコントローラファイアウォール

IP - 192.168.100.10

•オペラシステム - WINDOWS 2012 R2

• ホスト名 - テック DC01

まず、Windows ドメイン コントローラにファイアウォールルールを作成する必要があります。

このファイアウォール規則により、ElasticSearch サーバーは Active ディレクトリを照会できます。

ドメイン コントローラで、セキュリティが強化された Windows ファイアウォールという名前のアプリケーションを開きます。

新しい受信ファイアウォール規則を作成します。

[ポート] オプションを選択します。

[TCP] オプションを選択します。

[特定のローカル ポート] オプションを選択します。

TCP ポート 389 を入力します。

[接続を許可する] オプションを選択します。

ドメイン オプションを確認します。

[プライベート] オプションをオンにします。

[パブリック] オプションをオンにします。

ファイアウォール規則の説明を入力します。

これで、必要なファイアウォールルールが作成されました。

このルールにより、エラスティックサーチ サーバーは Active ディレクトリ データベースを照会できます。

チュートリアルウィンドウ - ドメインアカウントの作成

次に、Active Directory データベースに少なくとも 2 つのアカウントを作成する必要があります。

ADMIN アカウントは、スーパーユーザーとして ElasticSearch サーバーにログインするために使用されます。

BIND アカウントは、アクティブ ディレクトリ データベースのクエリに使用されます。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいアカウントを作成します。

admin という名前の新しいアカウントを作成します。

ADMIN ユーザーに設定されたパスワード: 123qwe..

このアカウントは、ElasticSearch での認証に使用されます。

次の名前の新しいアカウントを作成します。

BIND ユーザーに設定されたパスワード: kamisama123..

このアカウントは、エラスティック検索でアクティブ ディレクトリを照会するために使用されます。

これで、必要なアクティブ ディレクトリ アカウントが作成されました。

チュートリアルウィンドウ - ドメイングループの作成

次に、Active ディレクトリ データベースに少なくとも 2 つのグループを作成する必要があります。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

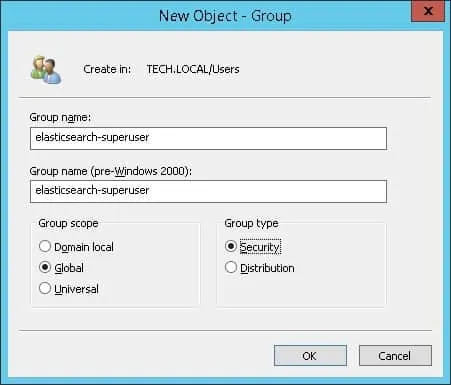

Users コンテナ内に新しいグループを作成します。

という名前の新しいグループを作成します: エラスティックサーチスーパーユーザー。

このグループのメンバーは、ElasticSearch に対する管理権限を持ちます。

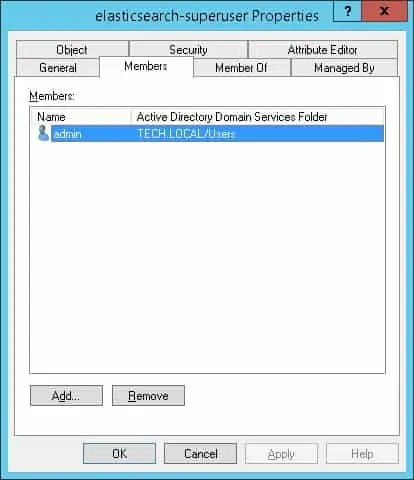

大事な! 管理者ユーザーを ElasticSearch スーパーユーザー グループのメンバーとして追加します。

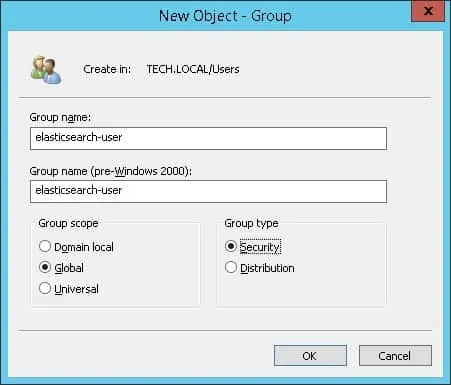

という名前の新しいグループを作成します: エラスティックサーチ -ユーザー。

このグループのメンバーは、ElasticSearch サーバーに対するユーザー権限を持ちます。

これで、必要なアクティブ ディレクトリ グループが作成されました。

チュートリアルエラスティックサーチ - アクティブディレクトリでの LDAP 認証

必要なパッケージをインストールします。

ElasticSearch サーバーにインストールされているライセンスを確認します。

コマンド出力は次のとおりです。

この例では、ElasticSearch サーバーに基本ライセンスがインストールされています。

エラスティックサーチ サーバーで試用版ライセンスを有効にします。

コマンド出力は次のとおりです。

エラスティックサーチ サービスを停止します。

次の名前のエラスティックサーチ構成ファイルを編集します。

ファイルの末尾に次の行を追加します。

ここに、設定の前に元のファイルがあります。

ここに私たちの設定を含むファイルがあります。

という名前のコマンドを見つけます: エラスティックサーチキーストア

エラスティックサーチ サーバーは、BIND という名前のアクティブ ディレクトリ ユーザーの資格情報を格納する必要があります。

BIND という名前のユーザーのアクティブ ディレクトリ パスワードを入力します。

role_mapping.yml という名前の構成ファイルを作成します。

ここにファイルの内容があります。

正しいファイルのアクセス許可を設定します。

エラスティックサーチ サービスを開始します。

アクティブ ディレクトリの資格情報を使用して、エラスティックサーチ サーバーとの通信をテストします。

コマンド出力は次のとおりです。

おめでとう! アクティブ ディレクトリを使用するようにエラスティックサーチ認証を構成しました。