SSL 経由の LDAP を使用して Zabbix アクティブ ディレクトリ認証を構成する方法を学習しますか? このチュートリアルでは、暗号化された接続に LDAPS プロトコルを使用して、アクティブ ディレクトリ データベースで Zabbix ユーザーを認証する方法を説明します。

• ザッビックス 4.2.6

• ウィンドウズ 2012 R2

ハードウェアリスト:

次のセクションでは、この Zabbix チュートリアルを作成するために使用する機器の一覧を示します。

上記のハードウェアの一部は、Amazonのウェブサイトで見つけることができます。

ザビックスプレイリスト:

このページでは、Zabbixのインストールに関連するビデオのリストにすばやくアクセスできます。

FKITという名前の私たちのユーチューブチャンネルに登録することを忘れないでください。

ザビクス関連チュートリアル:

このページでは、Zabbixのインストールに関連するチュートリアルのリストへの迅速なアクセスを提供します。

チュートリアル - Windows でのアクティブ ディレクトリ のインストール

IP - 192.168.15.10。

• オペラシステム - Windows 2012 R2

• ホスト名 - テック DC01

• アクティブディレクトリドメイン: 技術。地元の

既に Active Directory ドメインを使用している場合は、チュートリアルのこの部分をスキップできます。

サーバー マネージャー アプリケーションを開きます。

[管理] メニューにアクセスし、[ロールと機能の追加] をクリックします。

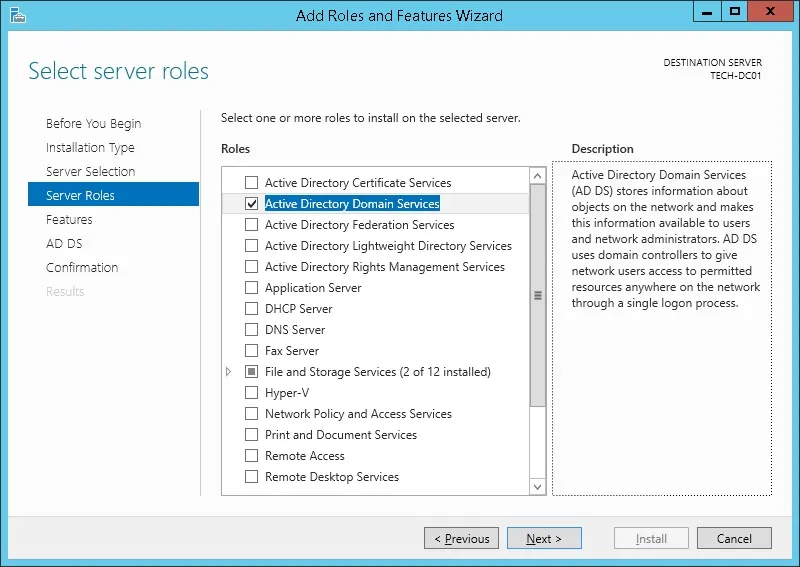

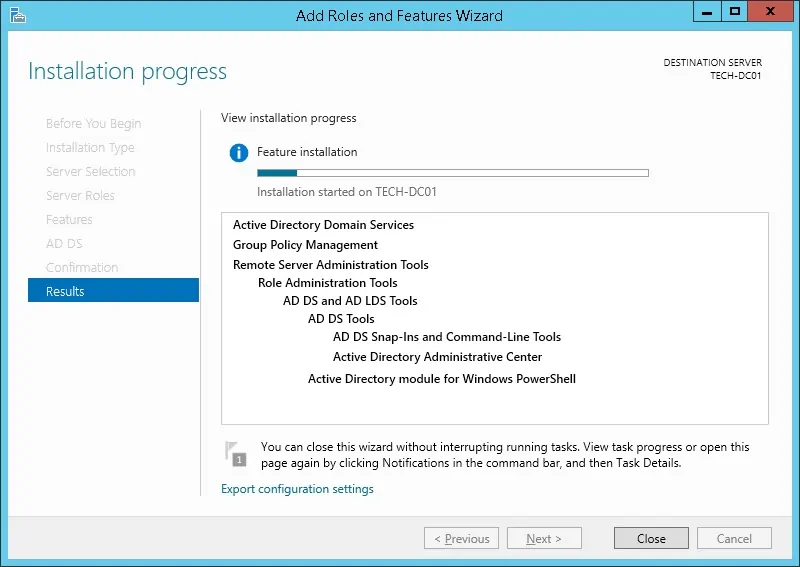

[サーバーの役割] 画面にアクセスし、Active Directory ドメイン サービスを選択して [次へ] ボタンをクリックします。

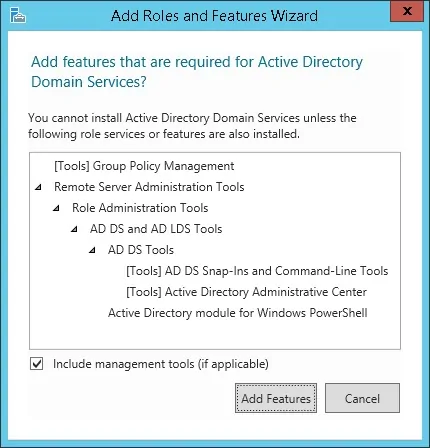

次の画面で、[機能の追加] ボタンをクリックします。

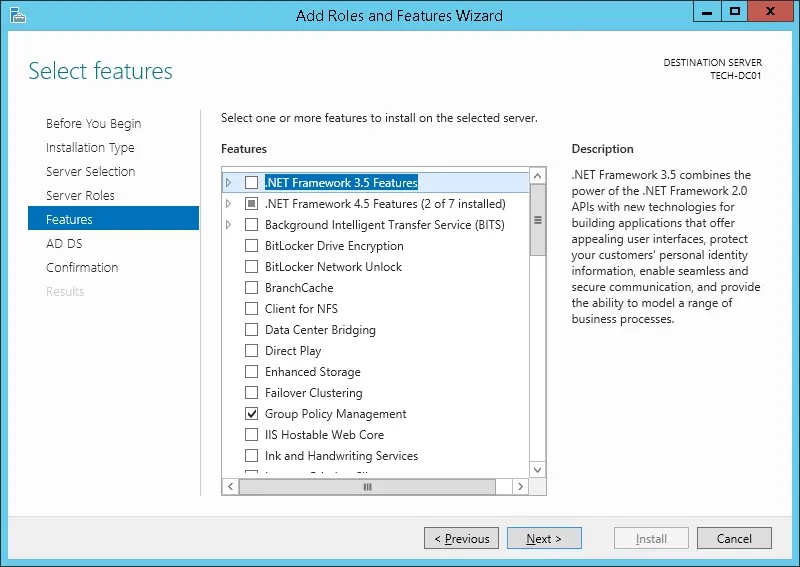

最後の画面に到達するまで[次へ]ボタンをクリックし続けます。

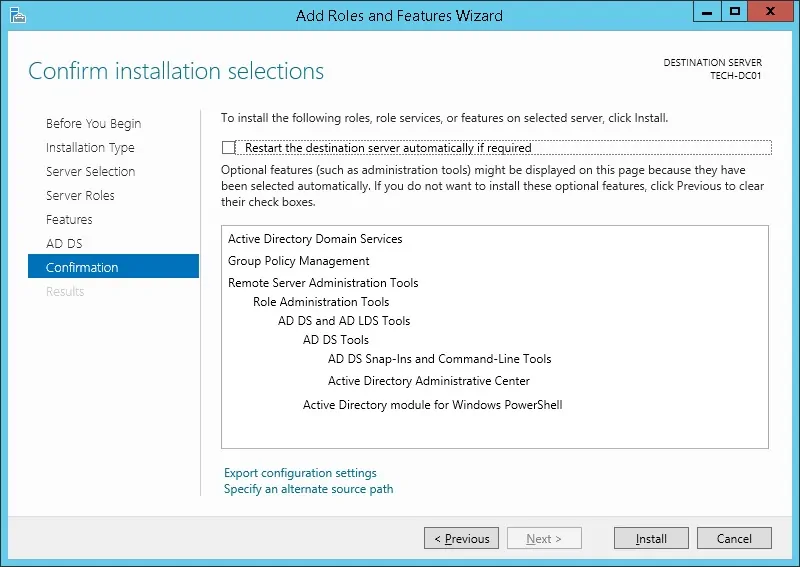

確認画面で、[インストール]ボタンをクリックします。

Active ディレクトリのインストールが完了するまで待ちます。

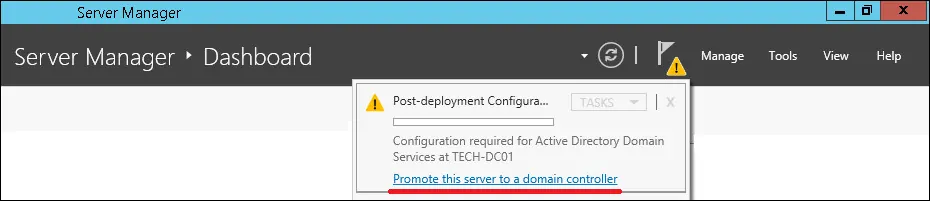

サーバー マネージャー アプリケーションを開きます。

黄色のフラグ メニューをクリックし、このサーバーをドメイン コントローラに昇格させるオプションを選択します。

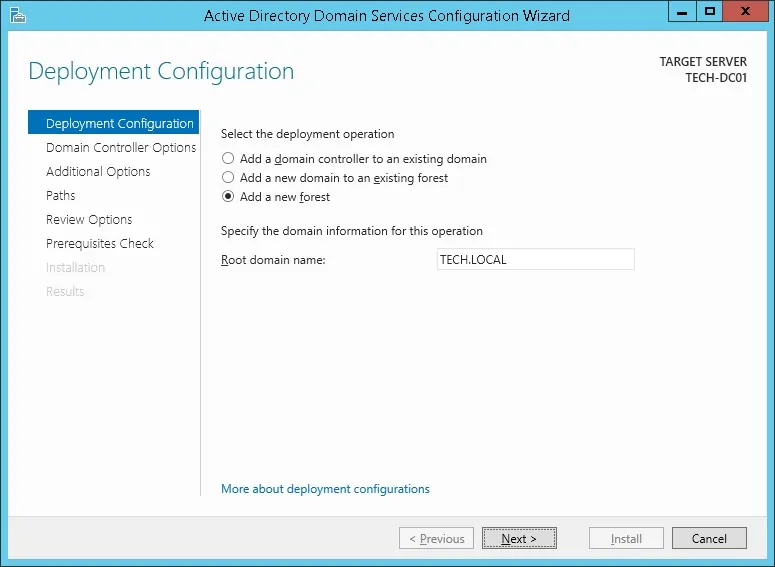

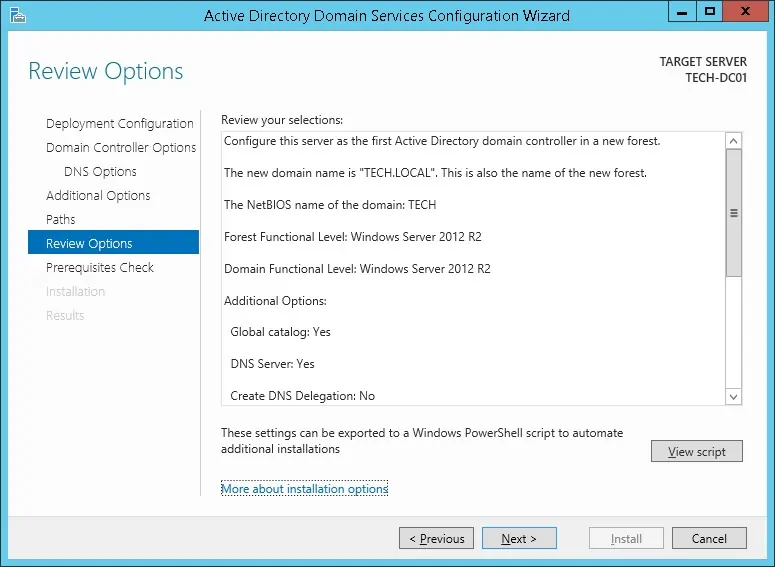

[新しいフォレストを追加する] オプションを選択し、ルート ドメイン名を入力します。

この例では、TECH という名前の新しいドメインを作成しました。地元の。

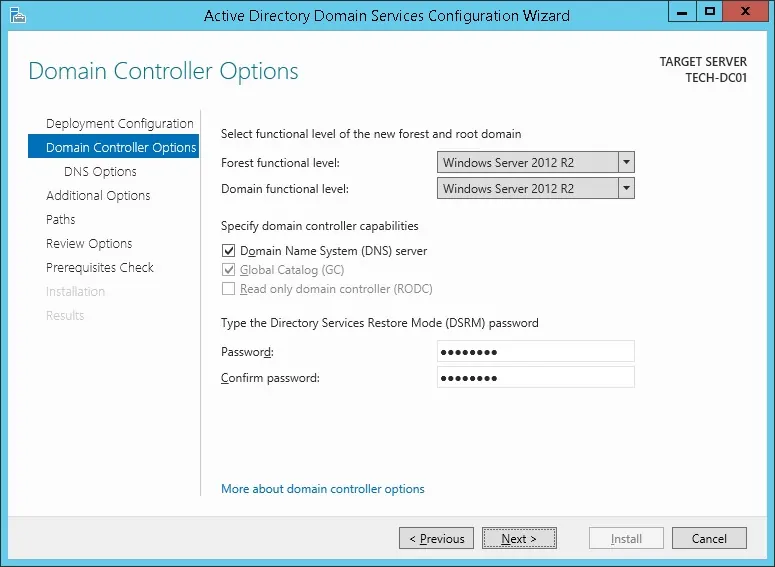

アクティブ ディレクトリの復元を保護するためのパスワードを入力してください。

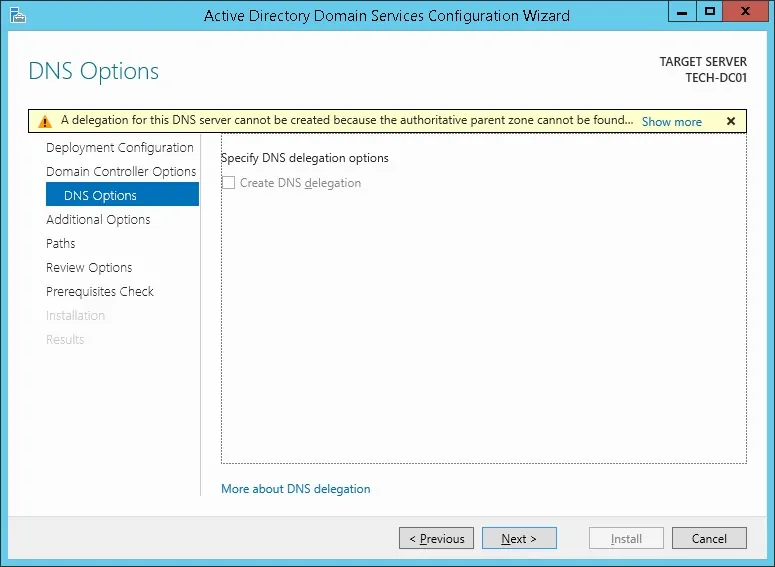

[DNS オプション] 画面で、[次へ] ボタンをクリックします。

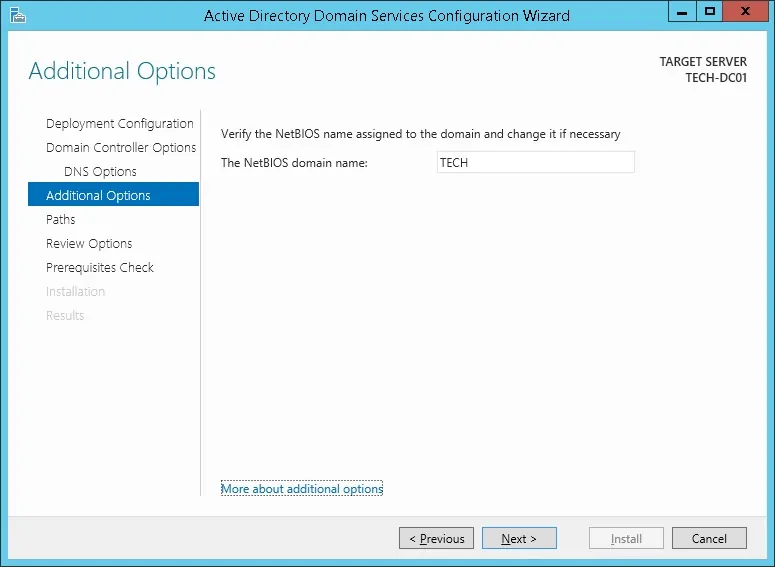

ドメインに割り当てられている Netbios 名を確認し、[次へ] ボタンをクリックします。

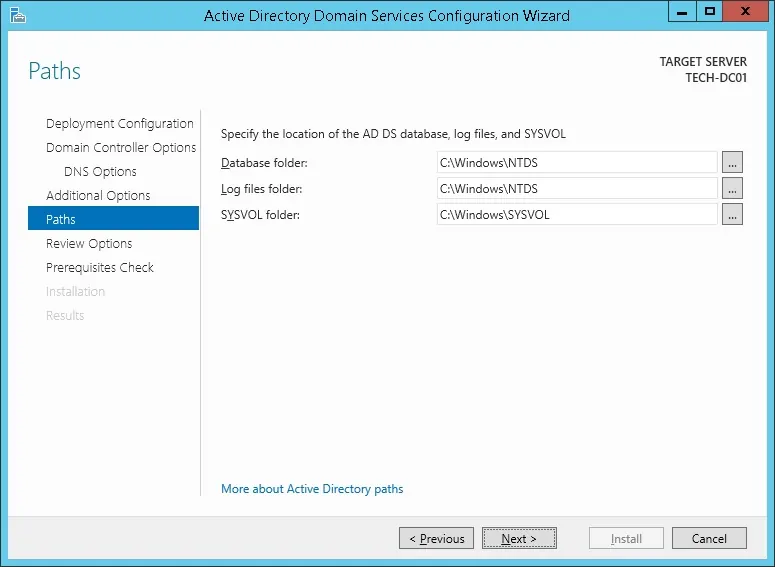

[次へ]ボタンをクリックします。

設定オプションを確認し、[次へ]ボタンをクリックします。

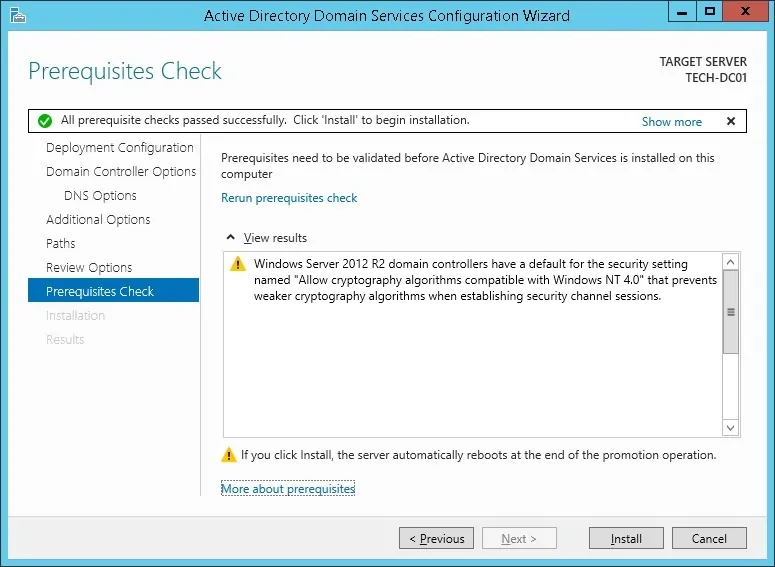

[前提条件の確認] 画面で、[インストール] ボタンをクリックします。

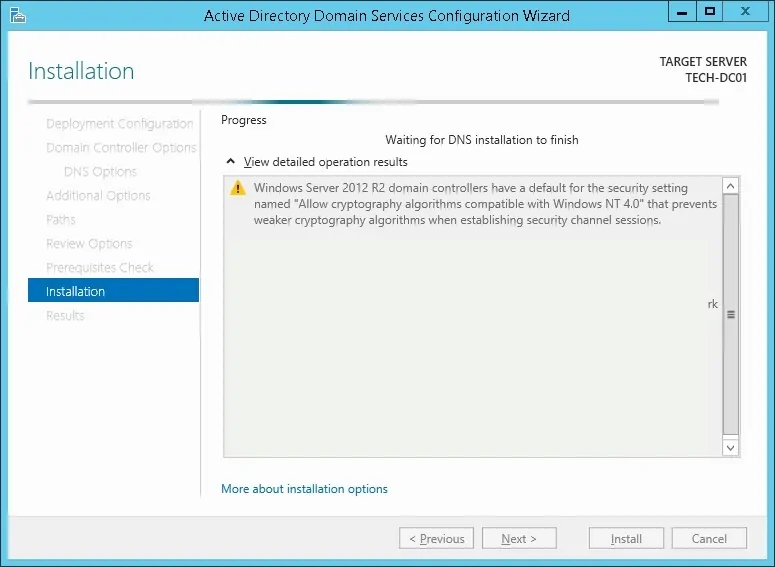

アクティブ ディレクトリ構成が完了するまで待ちます。

Active ディレクトリのインストールが完了すると、コンピュータは自動的に再起動します。

Windows サーバーでのアクティブ ディレクトリの構成が完了しました。

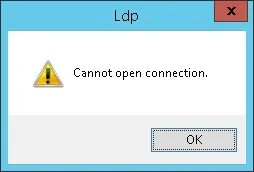

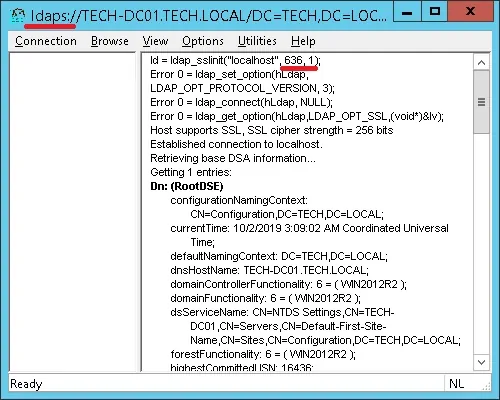

Zabbix - SSL 通信を使用した LDAP のテスト

ドメイン コントローラがポート 636 で SSL 経由の LDAP サービスを提供しているかどうかをテストする必要があります。

ドメイン コントローラで、[スタート] メニューにアクセスし、LDP アプリケーションを検索します。

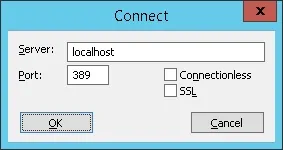

まず、ドメイン コントローラがポート 389 で LDAP サービスを提供しているかどうかをテストします。

[接続]メニューにアクセスし、[接続]オプションを選択します。

TCP ポート 389 を使用してローカルホストに接続してみます。

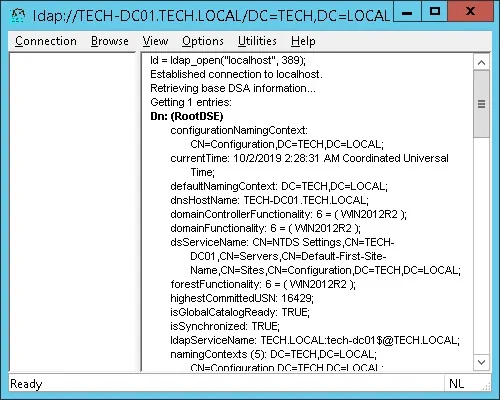

ローカルホスト ポート 389 で LDAP サービスに接続できるはずです。

ここで、ドメイン コントローラがポート 636 で SSL 経由の LDAP サービスを提供しているかどうかをテストする必要があります。

新しい LDP アプリケーション ウィンドウを開き、TCP ポート 636 を使用してローカル ホストに接続してみます。

[SSL] チェックボックスをオンにして、[OK] ボタンをクリックします。

システムでエラーメッセージが表示される場合、ドメインコントローラはまだLDAPSサービスを提供していません。

これを解決するために、このチュートリアルの次の部分に Windows 証明機関をインストールします。

SSL 暗号化を使用してポート 636 の localhost に正常に接続できた場合は、このチュートリアルの次の部分をスキップできます。

チュートリアル - Windows への証明機関のインストール

Windows 証明機関サービスをインストールする必要があります。

ローカル証明機関は、LDAPS サービスが TCP ポート 636 で動作することを許可する証明書をドメイン コントローラに提供します。

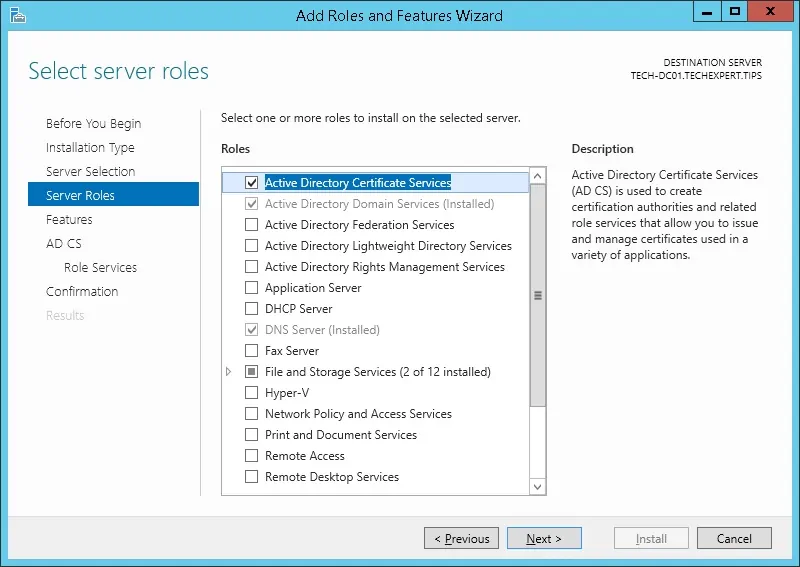

サーバー マネージャー アプリケーションを開きます。

[管理] メニューにアクセスし、[ロールと機能の追加] をクリックします。

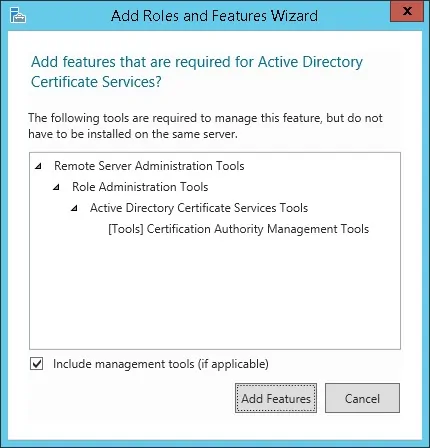

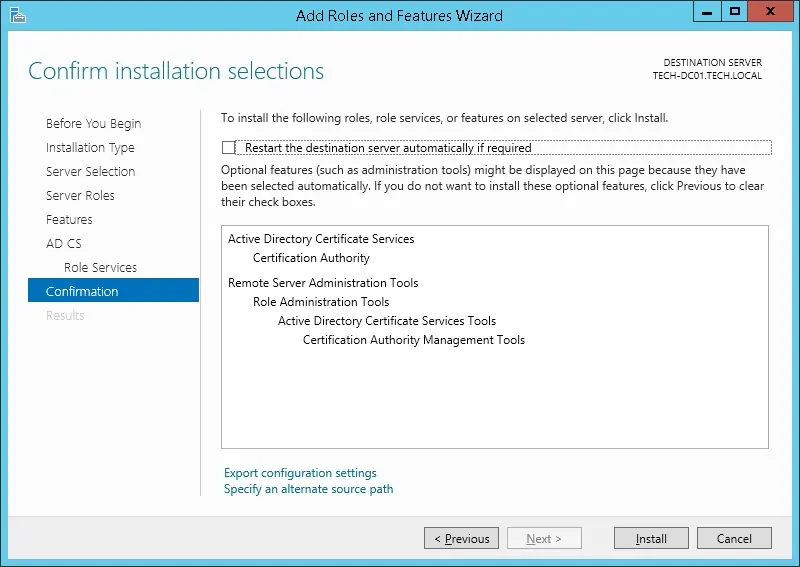

[サーバーの役割] 画面にアクセスし、[Active Directory 証明書サービス] を選択して [次へ] ボタンをクリックします。

次の画面で、[機能の追加] ボタンをクリックします。

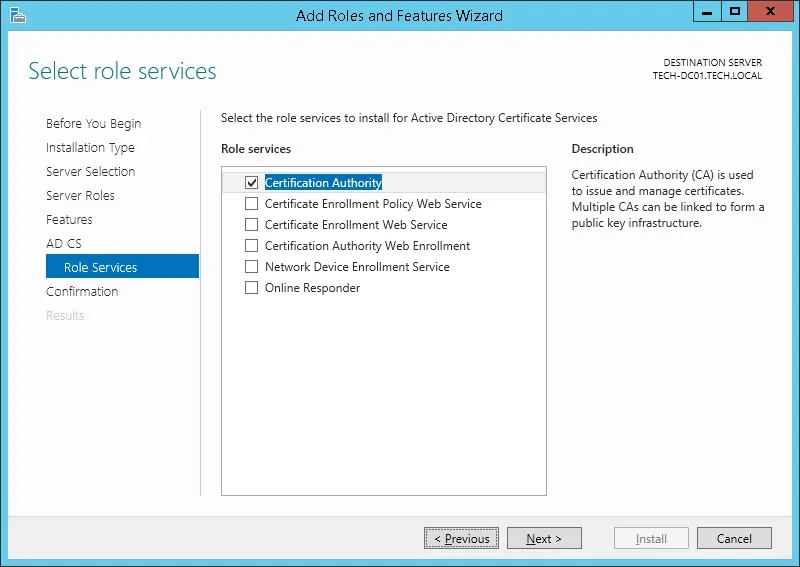

役割サービス画面が表示されるまで、[次へ] ボタンをクリックし続けます。

[証明機関] という名前のオプションを有効にし、[次へ] をクリックします。

確認画面で、[インストール]ボタンをクリックします。

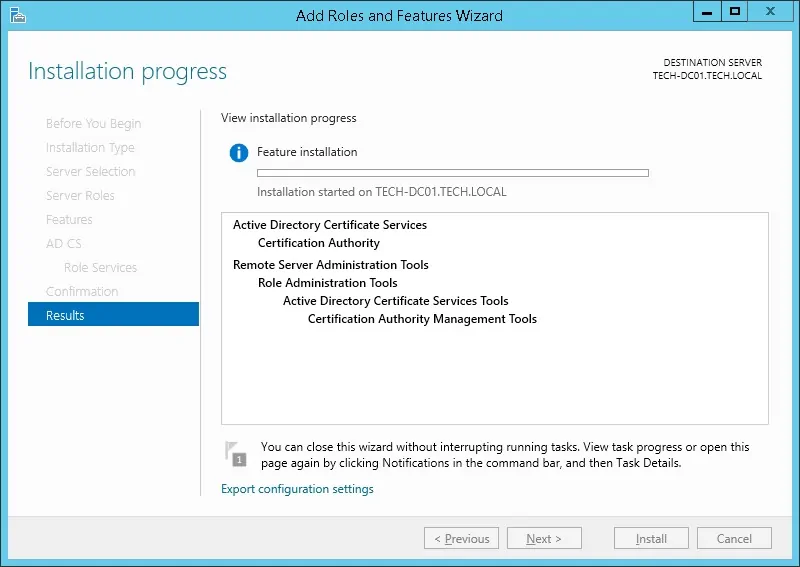

証明機関のインストールが完了するまで待ちます。

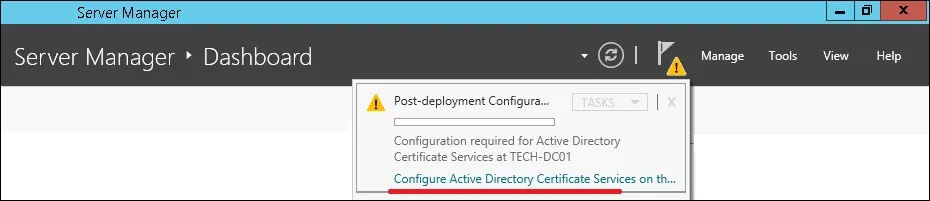

サーバー マネージャー アプリケーションを開きます。

黄色のフラグ メニューをクリックし、オプションを選択します。

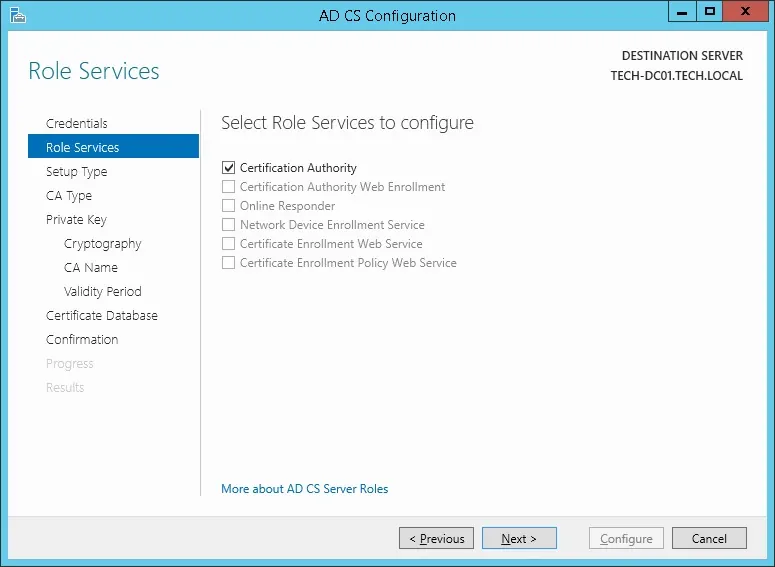

資格情報画面で、[次へ] ボタンをクリックします。

[証明機関] オプションを選択し、[次へ] ボタンをクリックします。

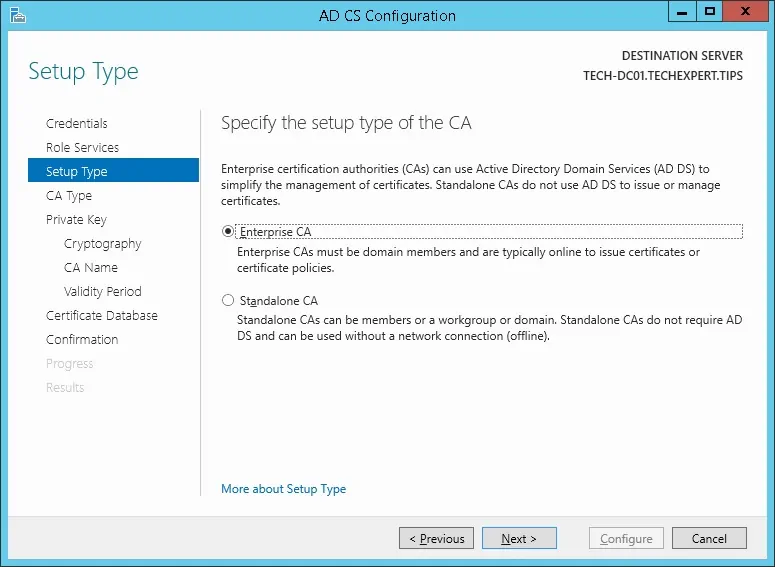

[エンタープライズ CA] オプションを選択し、[次へ] をクリックします。

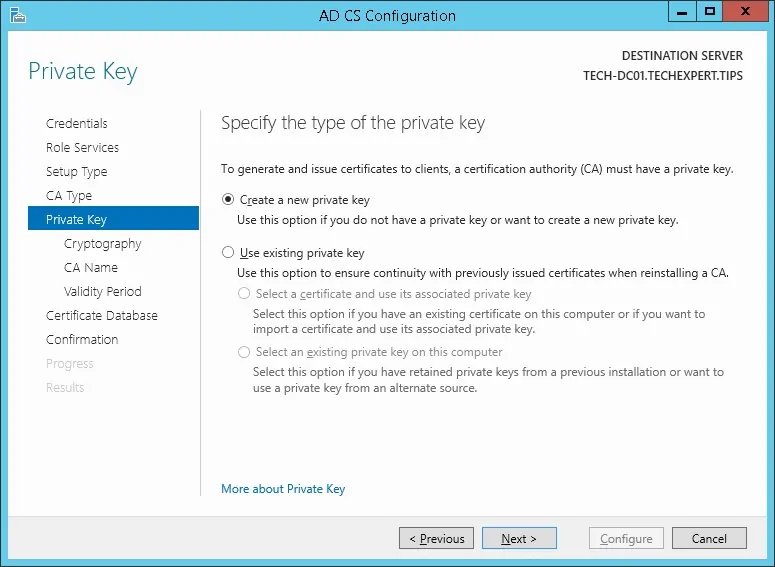

[新しい秘密キーを作成する] オプションを選択し、[次へ] ボタンをクリックします。

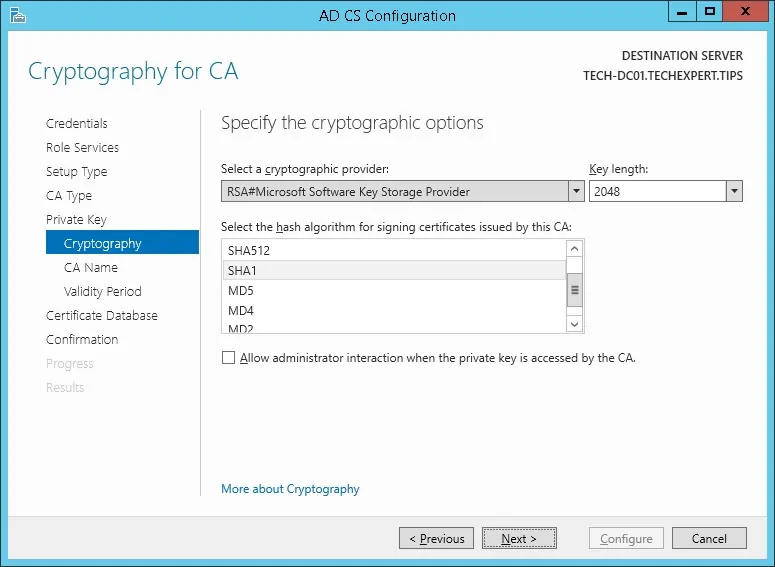

デフォルトの暗号化構成を維持し、[次へ] ボタンをクリックします。

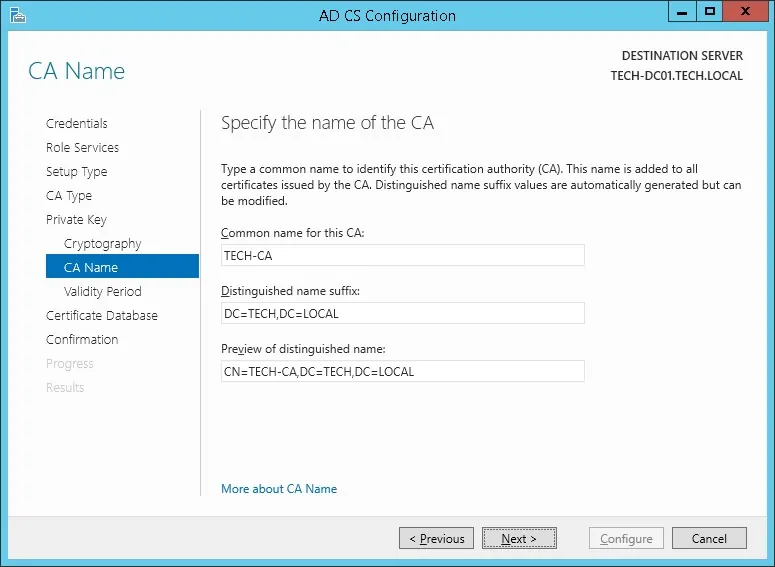

共通名を証明機関に設定し、[次へ] をクリックします。

この例では、共通名を設定します。

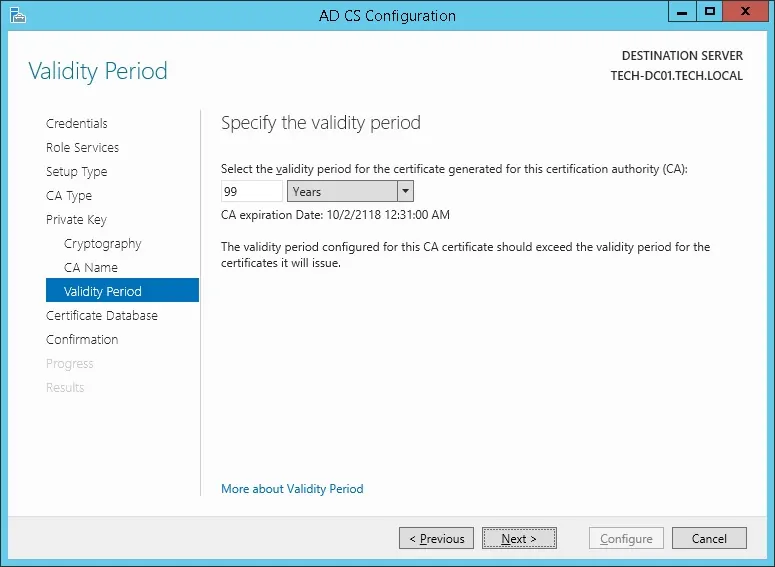

Windows 証明機関の有効期間を設定します。

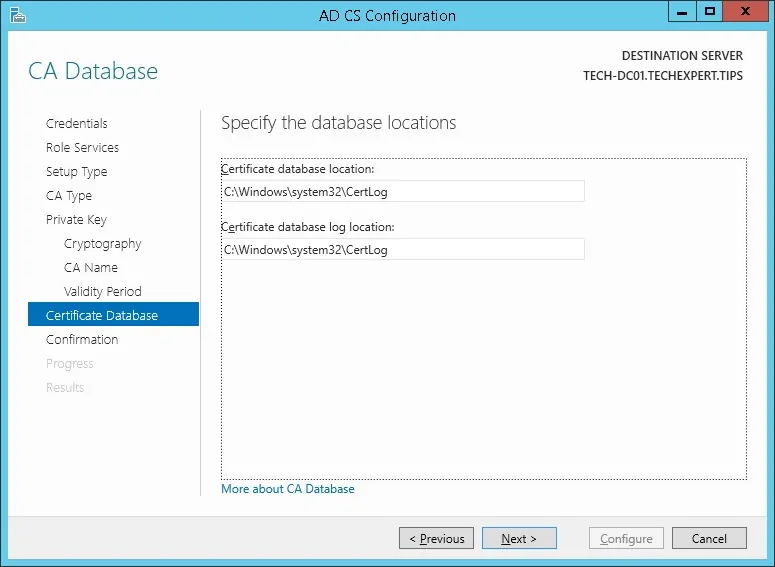

既定の Windows 証明機関データベースの場所を保持します。

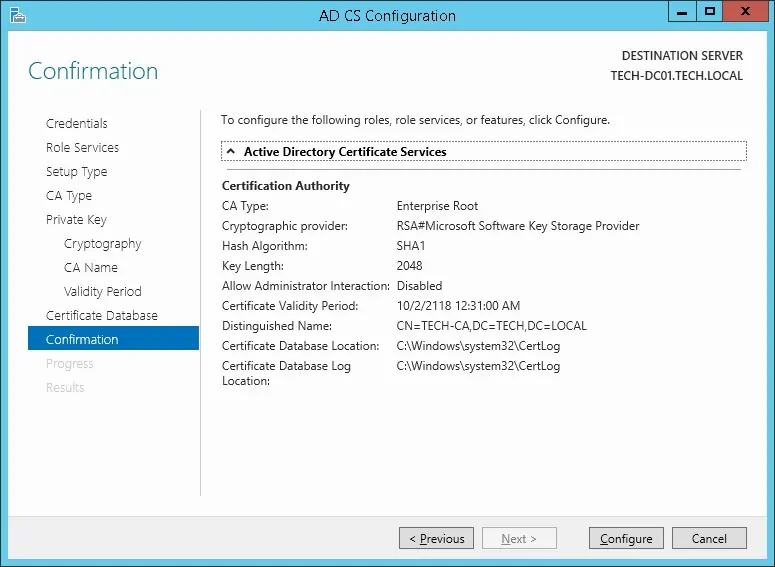

概要を確認し、[構成] ボタンをクリックします。

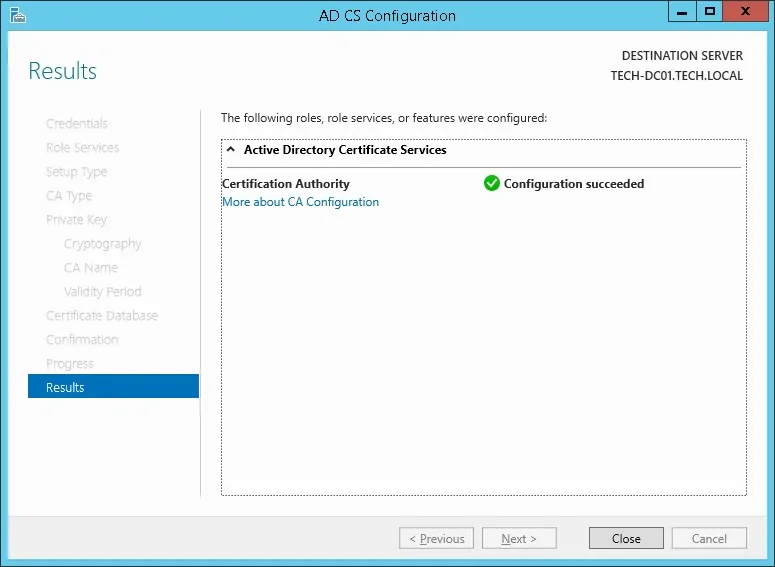

Windows サーバー証明機関のインストールが完了するまで待ちます。

証明機関のインストールが完了したら、コンピュータを再起動します。

Windows 証明機関のインストールが完了しました。

Zabbix - SSL 通信を使用した LDAP の再テスト

ドメイン コントローラがポート 636 で SSL 経由の LDAP サービスを提供しているかどうかをテストする必要があります。

証明機関のインストールが完了したら、5 分間待ってから、ドメイン コントローラーを再起動します。

起動時に、ドメイン コントローラはローカル証明機関にサーバー証明書を自動的に要求します。

サーバー証明書を取得すると、ドメイン コントローラは 636 ポートで SSL 経由で LDAP サービスの提供を開始します。

ドメイン コントローラで、[スタート] メニューにアクセスし、LDP アプリケーションを検索します。

[接続]メニューにアクセスし、[接続]オプションを選択します。

TCP ポート 636 を使用してローカル ホストに接続してみます。

[SSL] チェックボックスをオンにして、[OK] ボタンをクリックします。

TCP ポート 636 を使用してローカル ホストに接続してみます。

[SSL] チェックボックスをオンにして、[OK] ボタンをクリックします。

今回は、ローカルホストポート636でLDAPサービスに接続できるはずです。

ポート 636 に接続できない場合は、コンピュータを再起動し、さらに 5 分間待ちます。

ドメイン コントローラが証明機関から要求された証明書を受け取るまでに、しばらく時間がかかる場合があります。

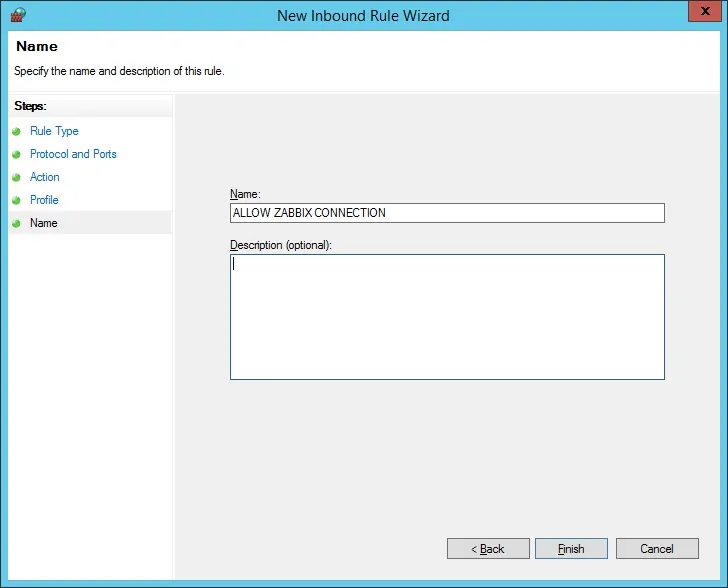

チュートリアル - Windows ドメイン コントローラ ファイアウォール

まず、Windows ドメイン コントローラにファイアウォールルールを作成する必要があります。

このファイアウォールルールにより、Zabbix サーバは Active ディレクトリ データベースに対してクエリを実行できます。

ドメイン コントローラで、セキュリティが強化された Windows ファイアウォールという名前のアプリケーションを開きます。

新しい受信ファイアウォール規則を作成します。

[ポート] オプションを選択します。

[TCP] オプションを選択します。

[特定のローカル ポート] オプションを選択します。

TCP ポート 636 を入力します。

[接続を許可する] オプションを選択します。

ドメイン オプションを確認します。

[プライベート] オプションをオンにします。

[パブリック] オプションをオンにします。

ファイアウォール規則の説明を入力します。

これで、必要なファイアウォールルールが作成されました。

このルールは、Zabbix が Active ディレクトリ データベースに対してクエリを実行できるようにします。

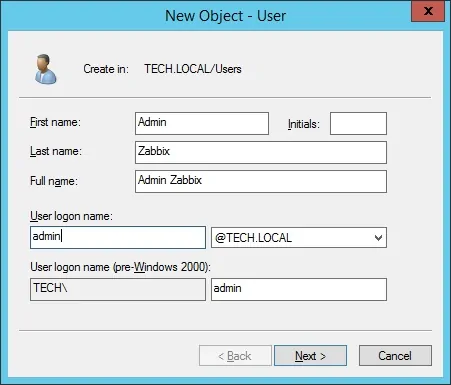

チュートリアル - Windows ドメイン アカウントの作成

次に、Active ディレクトリ データベースに少なくとも 2 つのアカウントを作成する必要があります。

ADMINアカウントは、Zabbixウェブインターフェースにログインするために使用されます。

ZABBIX アカウントは、アクティブ ディレクトリ データベースのクエリに使用されます。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいアカウントを作成します。

admin という名前の新しいアカウントを作成します。

管理者ユーザーに設定されたパスワード: 123qwe。

このアカウントは、Zabbix Webインターフェイスで管理者として認証するために使用されます。

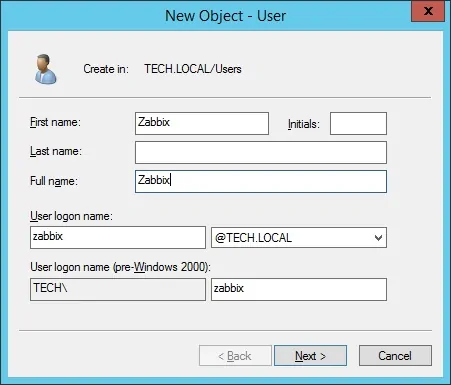

次の名前の新しいアカウントを作成します。

Zabbix ユーザーに設定されたパスワード: 123qwe.

このアカウントは、Active Directory データベースに保存されているパスワードのクエリに使用されます。

これで、必要なアクティブ ディレクトリ アカウントが作成されました。

チュートリアル - Zabbix LDAPS 通信の準備

Zabbix サーバーのコマンド行で、ldap.conf 構成ファイルを編集します。

ldap.conf ファイルの末尾に次の行を追加します。

ここに ldap.conf ファイルの内容があります。

Zabbix サーバーは、DNS 名を使用してドメイン コントローラーと通信できる必要があります。 (FQDN)

この問題を解決するために、Zabbix サーバーはドメイン コントローラを DNS サーバーとして使用して、TECH-DC01 の変換を可能にします。技術。IP アドレス 192.168.15.10 へのローカル。

Windows ドメイン コントローラを Zabbix サーバーの DNS サーバーとして設定しない場合は、ホスト ファイルに静的エントリを追加できます。

PING コマンドを使用して、Zabbix サーバーがホスト名を IP アドレスに変換できるかどうかを確認します。

この例では、ZabbixサーバはTECH-DC01を翻訳することができました。技術。ホスト・ファイルの静的エントリーを使用して、LOCAL ホスト名を 192.168.15.10 に指定します。

次のコマンドを使用して、LDAPS 通信をテストします。

ドメイン コントローラ証明書のコピーを取得しようとします。

上記の IP アドレスをドメイン コントローラーに変更する必要があります。

システムには、ドメイン コントローラ証明書のコピーが表示されます。

構成! 必要な Zabbix コマンド ライン構成を完了しました。

チュートリアル - アクティブディレクトリでの Zabbix LDAP 認証

ブラウザを開き、WebサーバーのIPアドレスと/zabbixを入力します。

この例では、ブラウザに次の URL が入力されています。

• http://192.168.15.11/zabbix

ログイン画面で、デフォルトのユーザー名とデフォルトのパスワードを使用します。

• デフォルトのユーザ名: 管理者

•デフォルトのパスワード:ザビクス

ログインが成功すると、Zabbixダッシュボードに送信されます。

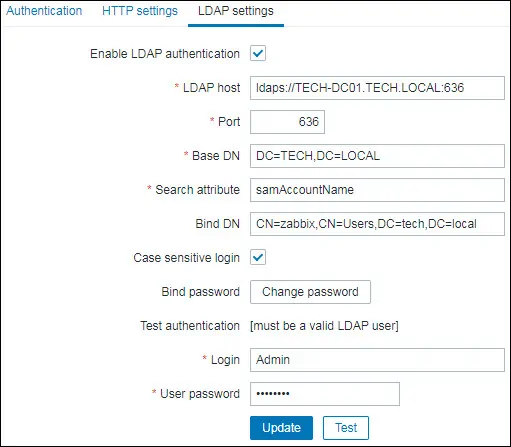

ダッシュボード画面で、[管理]メニューにアクセスし、[認証]オプションを選択します。

[認証] 画面で、[LDAP 設定] タブにアクセスします。

次の項目を構成する必要があります。

• LDAP ホスト: ldaps://TECH-DC01。技術。ローカル:636

• ポート: 636

• ベース DN: dc=技術、dc=ローカル

• 検索属性: SaM アカウント名

• バインド DN: CN=ザビクス,CN=ユーザー,DC=技術,DC=ローカル

管理者のユーザー名、そのパスワードを入力し、テストボタンをクリックします。

TECH-DC01 を変更する必要があります。技術。ローカルからドメイン コントローラのホスト名を指定します。

ネットワーク環境を反映するようにドメイン情報を変更する必要があります。

ネットワーク環境を反映するようにバインド資格情報を変更する必要があります。

テストが成功すると、次のメッセージが表示されます。

[認証] 画面で、[Ldap] オプションを選択して、アクティブ ディレクトリで LDAPS 認証を有効にします。

設定が完了したら、Zabbix Webインターフェイスからログオフする必要があります。

管理者ユーザーと、Active Directory データベースのパスワードを使用してログインを試みます。

ログイン画面で、管理者ユーザーと Active Directory データベースのパスワードを使用します。

• ユーザー名: 管理者

• パスワード: アクティブディレクトリパスワードを入力します。

おめでとう! LDAP を使用してアクティブ ディレクトリで Zabbix LDAP 認証を設定しました。

Active ディレクトリに対してユーザーを認証するために、ユーザー アカウント また、Zabbix サーバーユーザーデータベースにも存在する必要があります。